记录一次服务器被攻击的经历

突然收到阿里云发过来的异常登陆的信息:

于是,急忙打开电脑查看对应的ECS服务器的记录:

发现服务器的cpu占用率异常飙升,所以可以大概断定服务器已经被非法入侵了。

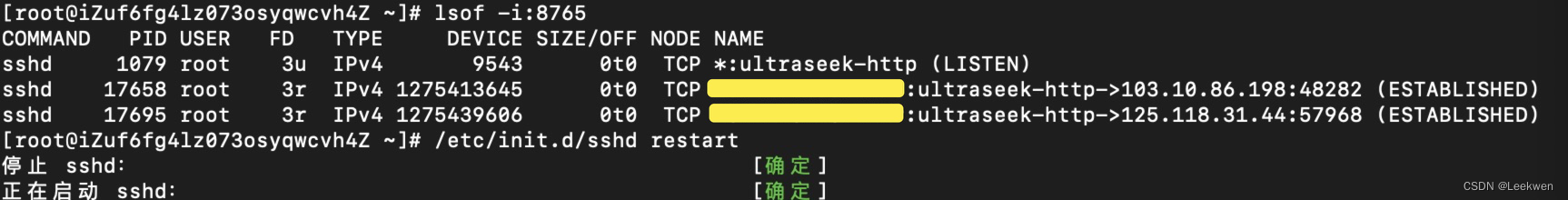

通过自己的账号登陆后,发现sshd服务有异常的链接存在。

变更端口,重启sshd服务也会重新被链接上来

通过IP地址反查发现,异常的链接来自于一个北京的地址。

通过top查看异常的进程,发现perl进程存在异常,但通过kill和killall命令均无法杀死此进程。

反查连接上来的IP地址,发现IP地址为德国的一家服务商。

通过lsof并结合进程的id和端口号查询发现,被异常登陆的来源来自于sshd服务器的认证。

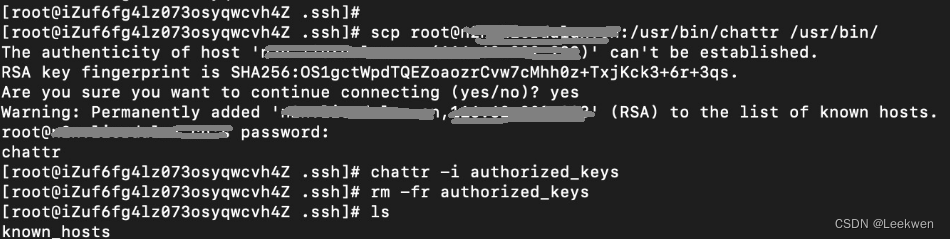

删除sshd的authen文件,发现删除不了,有的命令存在丢失的情况。

从其他服务器copy过来对应的chattr,修改对应的服务器文件信息后,将对应的登陆密钥删除,并修改sshd服务端口。

结合阿里云ECS的安全组配置,禁用相关的登陆端口。

同时修改sshd配置文件,禁用root及密钥登陆,重新修改对应的服务器密码,以确保后续的服务器安全。

结束对应的进程后,持续观察CPU的利用率,未发现异常。

注:

对于服务器的镜像版本较旧、漏洞较多的问题,建议能更新镜像的,就先更新镜像,不能更新的,就好好地利用下安全组规则和漏洞的提示工具,修补对应的漏洞,防止后续类似事件的发生。