基于MAC地址的ACL配置

基于MAC地址的ACL配置

【实验目的】

- 掌握基于MAC地址的标准ACL的配置。

- 验证配置。

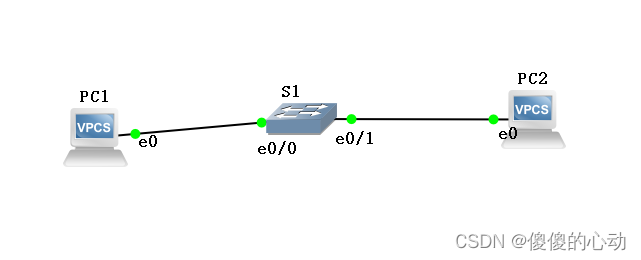

【实验拓扑】

实验拓扑如图1所示。

图1 实验拓扑

设备参数如表所示。

表1 设备参数表

| 设备 | 接口 | IP地址 | 子网掩码 | 默认网关 |

| S1 | e0/0 | N/A | N/A | N/A |

| e0/1 | N/A | N/A | N/A | |

| PC1 | N/A | 192.168.3.1 | 255.255.255.0 | N/A |

| PC2 | N/A | 192.168.3.2 | 255.255.255.0 | N/A |

【实验内容】

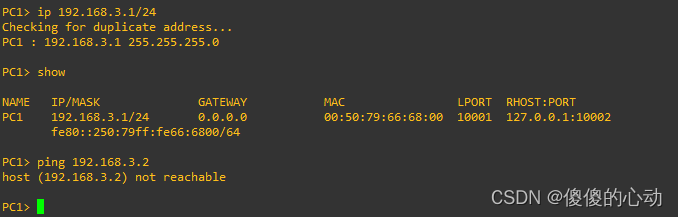

- 验证连通性

2.配置基于MAC地址的ACL

IOU2(config)#hostname S1

S1(config)#mac access-list extended mac

S1(config-ext-macl)#deny host 00:50:79:66:68:01 any

S1(config-ext-macl)#permit any any

S1(config-ext-macl)#exit

S1(config)#interface e0/1

S1(config-if)#mac acc

S1(config-if)#mac access-group mac in

S1(config-if)#

S1(config-if)#end

S1#write

*May 20 22:36:04.308: %SYS-5-CONFIG_I: Configured from console by console

S1#write

Warning: Attempting to overwrite an NVRAM configuration previously written

by a different version of the system image.

Overwrite the previous NVRAM configuration?[confirm]

Building configuration...

Compressed configuration from 1463 bytes to 885 bytes[OK]

S1#

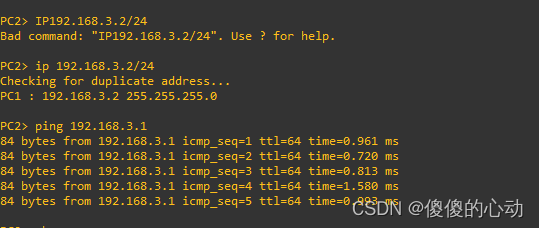

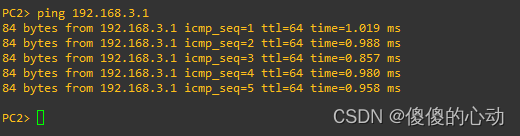

3.验证连通性

PC1不可以 ping不通PC2

PC2可以ping通PC1

4.【实验原理】

基于MAC地址的访问控制列表(MAC ACL)是一种网络安全机制,用于基于设备的物理地址(MAC地址)对网络流量进行过滤和控制。它可以在二层以太网交换机上实现。

MAC ACL的工作原理如下:

- MAC地址的识别:每个网络设备都有唯一的MAC地址,用于在局域网中唯一标识设备。MAC ACL使用这些MAC地址来识别和匹配网络流量。

- ACL规则定义:管理员可以创建MAC ACL规则,其中每个规则由一个允许或拒绝的动作以及一个或多个源和目标MAC地址组成。规则可以基于单个MAC地址、MAC地址范围或MAC地址的通配符匹配。

- ACL应用位置:MAC ACL通常应用于交换机的接口或VLAN上。通过将ACL应用于接口或VLAN,可以控制通过该接口或VLAN的流量。

- 匹配和处理:当数据包通过交换机的接口或VLAN时,交换机会检查数据包的源和目标MAC地址,并与已配置的MAC ACL规则进行匹配。如果匹配成功,将根据规则中定义的动作(允许或拒绝)来处理数据包。如果没有匹配到任何规则,默认情况下通常会执行默认操作(允许或拒绝)。

- 数据包处理:根据匹配结果,交换机可以采取以下操作:

- 允许数据包通过:如果数据包与允许规则匹配,交换机将允许数据包通过,继续转发到目标设备。

- 拒绝数据包:如果数据包与拒绝规则匹配,交换机将丢弃该数据包,不进行转发。

- 默认操作:如果数据包未匹配到任何规则,则执行预先配置的默认操作。默认操作可以是允许或拒绝。

MAC ACL的优点包括:

- 它提供了一种额外的安全层,可在二层网络中对特定MAC地址的流量进行细粒度控制。

- 它可以用于限制特定设备之间的通信,增加网络的安全性。

- 它对于防范MAC地址欺骗和ARP欺骗等攻击具有一定的防御作用。

然而,需要注意的是,MAC ACL的控制范围仅限于局域网内部,在广域网和跨网络通信方面并不起作用。此外,MAC地址可以被伪造或修改,因此对于更高级的网络安全需求,还需要综合使用其他安全措施和技术。

注:此实验可在gns3或eve-ng都可模拟