8.13服务器安全检测技术和防御技术

一、服务器安全检测和防御技术

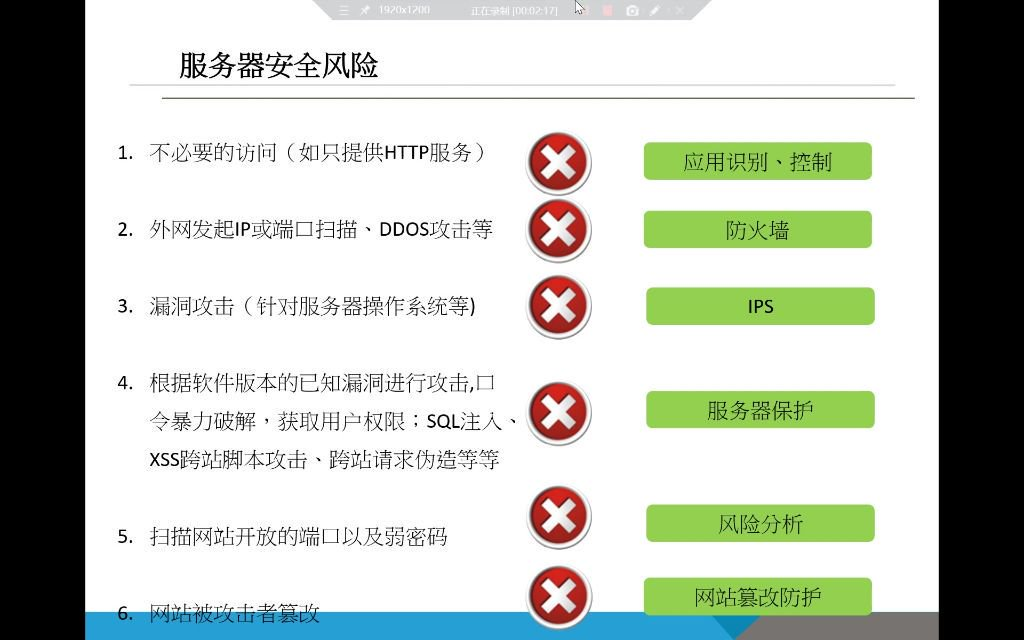

1. 服务器安全风险

1)不必要的访问

- HTTP与HTTPS区别:HTTPS采用加密协议传输数据,能保护传输过程安全;同时通过证书认证实现客户端和服务器的双向身份验证

- 证书验证机制:浏览器会提示"证书不合法"警告,证书由第三方授权机构颁发,用于验证网站合法性(但仅证明服务器身份,不保证行为合法性)

- 访问控制原则:应关闭不必要的服务访问(如仅提供HTTP服务时),通过应用识别和控制技术限制访问

2)外网发起IP或端口扫描

- 扫描特征:

- IP扫描:通过Ping或发送TCP/UDP包探测存活主机(如依次扫描.1到.254)

- 端口扫描:探测常见服务端口(如SSH的22、RDP的3389、Web服务的80/443)

- 防御手段:

- 防火墙可识别扫描流量特征(短时间内大量规律性请求)

- 设置访问频率阈值限制扫描行为

- 典型案例:勒索病毒常利用暴露的管理端口和弱密码入侵

3)漏洞攻击

- 攻击类型:针对操作系统漏洞的直接攻击(如通过可Ping通的公网IP)

- 防御系统:

- 入侵防御系统(IPS)通过漏洞特征库进行比对检测

- 需串联部署在边界位置

- 攻击偏好:黑客更倾向攻击服务器而非终端,因服务器数据价值更高且边界NAT设备增加终端攻击难度

4)网站配置问题

- 弱密码风险:

- 需通过内部管理制度强制要求密码复杂度(长度、大小写、特殊字符等)

- 安全软件只能检测但无法强制修改弱密码

- 典型场景:类似QQ注册时的密码强度要求需服务器端实现

5)根据软件版本的已知漏洞进行攻击

- 常见组件漏洞:

- 数据库(如SQL注入)

- 中间件(如Apache、IIS、Nginx)

- 开发代码缺陷(如XSS、CSRF)

- 防御措施:

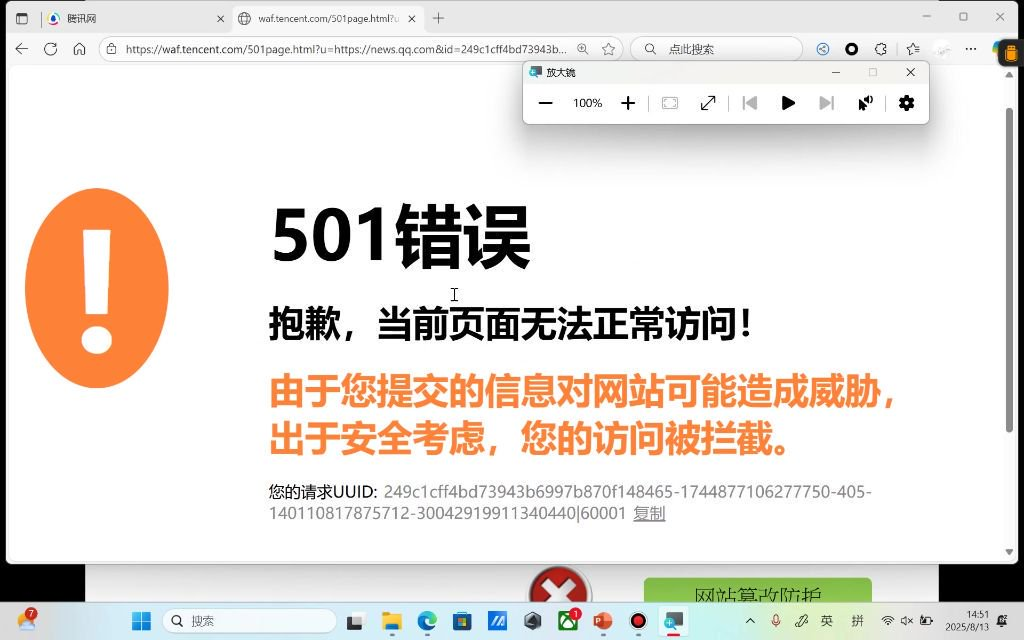

- Web应用防火墙(WAF)可拦截恶意请求(如SQL注入语句)

- 示例:腾讯WAF会返回501错误页面拦截攻击请求

6)网站被攻击者篡改

- 危害性:导致企业声誉和经济损失(如马自达官网被篡改案例)

- 防护技术:需部署专门的网页防篡改系统

7)杀毒

- 服务器特殊性:

- 连接方向应为外到内,异常的内到外连接需重点监控

- 相比终端更易检测恶意行为(无用户主动连接行为)

- 防护共性:与终端相同的病毒查杀和行为检测机制

2. DOS攻击检测和防御技术

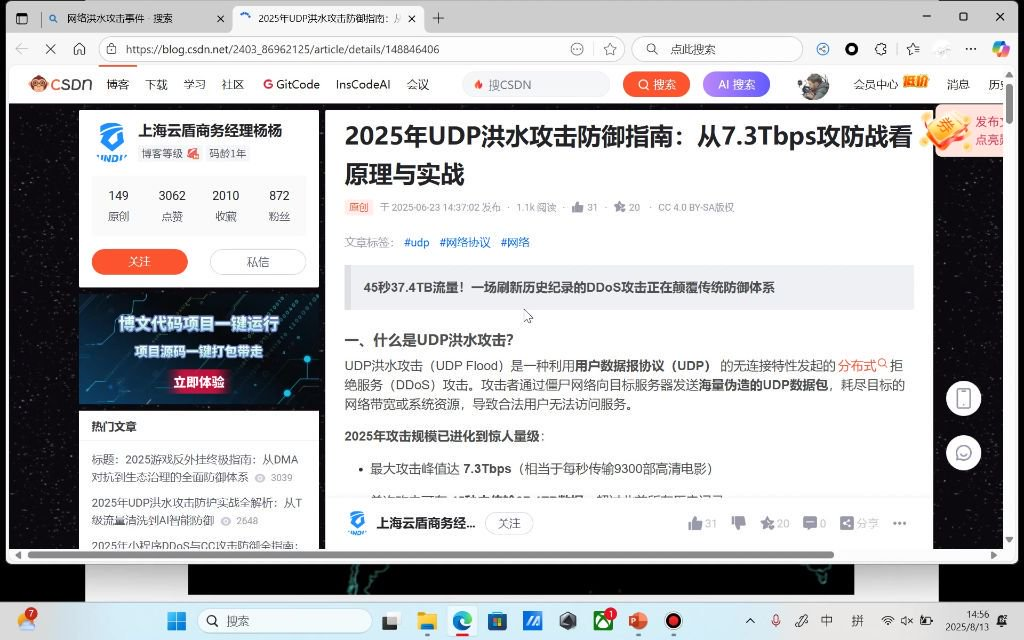

1)洪水攻击事件

- 攻击原理与特征

- 无连接特性利用: 攻击者利用UDP协议无需建立连接的特性,通过僵尸网络向目标服务器发送海量伪造数据包

- 资源耗尽机制: 通过持续发送37.4TB流量(45秒内)耗尽目标网络带宽或系统资源,使合法用户无法访问服务

- 攻击规模记录: 2025年最大攻击峰值达7.3Tbps(每秒传输9300部高清电影),每秒处理48亿个数据包

- 攻击现状分析

- 攻击占比: 在所有网络攻击中排名第一,无论是攻击次数还是流量规模

- 技术门槛: 实施门槛极低,普通用户也能发起(仅分布式需要僵尸网络)

- 攻击变种: 包括SSDP/NTP反射放大攻击、HTTP代理攻击、僵尸网络协同攻击等

- 典型案例

- 2016年DynDNS事件: 导致BBC、Twitter等主流网站集体宕机,Twitter出现近24小时零访问

- 2025年Cloudflare事件: 创纪录的7.3Tbps攻击,使用多种攻击手段组合

2)DOS攻击现状

- 当前威胁态势

- 攻击强度: 最新记录达到37.4TB/45秒的数据流冲击(相当于

1000×10241000 \times 10241000×1024

GB) - 带宽对比: 普通企业1G带宽(2000M)与攻击流量(7.3T=7300G)存在7300:1的悬殊差距

- 防御困境: 即使防火墙能拦截,正常流量也难以在攻击期间挤入网络通道

- 攻击强度: 最新记录达到37.4TB/45秒的数据流冲击(相当于

- 攻击特点分析

- 高效性: 简单但效果显著,成功率极高

- 不可预测性: 成功后的破坏程度难以预估

- 低成本性: 仅需编写简单代码即可发动,僵尸网络租赁成本低廉

- 行业防御挑战

- 流量清洗难题: 需要处理T级流量的实时清洗系统

- AI防御应用: 新型防御体系开始结合人工智能技术

- 反射放大风险: 利用协议漏洞实现攻击流量放大效应

3)DOS攻击的目的

- 核心目标:破坏数据的可用性,使服务器无法正常对外提供服务

- 具体手段:

- 带宽消耗:通过发送大量数据包占用网络带宽

- 资源耗尽:迫使服务器处理错误数据包消耗CPU/内存资源

- 服务中断:最终导致服务器宕机或性能严重下降

- 温度影响:当CPU/内存资源满载时,设备高温可能导致数据异常或系统降频

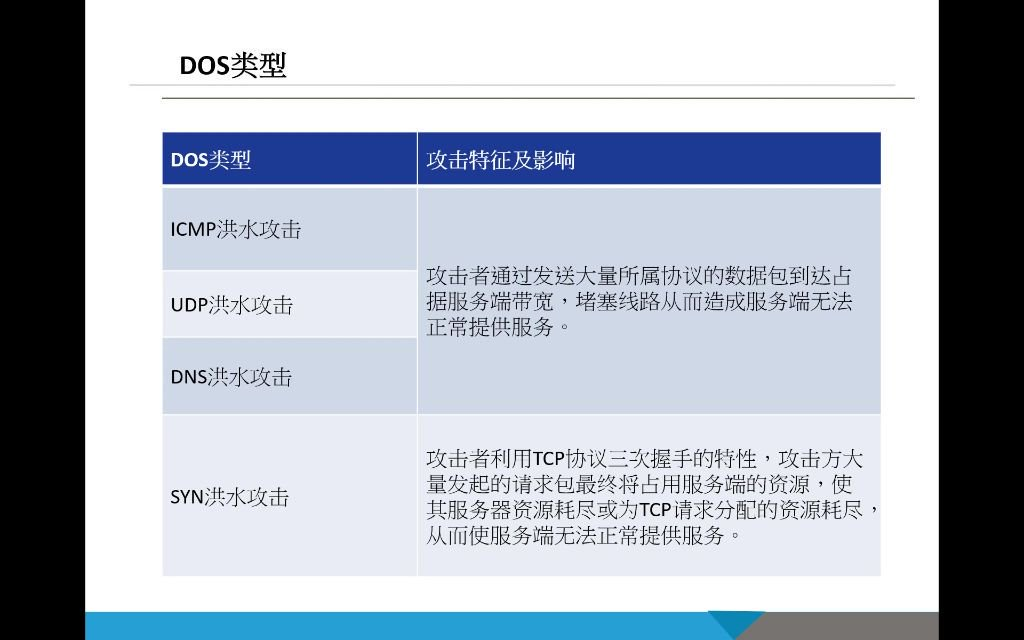

4)DOS类型

- 基础分类:

- ICMP洪水攻击

- UDP洪水攻击

- DNS洪水攻击

- SYN洪水攻击

- SYN洪水攻击

- 攻击原理:利用TCP三次握手特性,大量发起半连接请求

- 资源消耗:

- 占用服务端TCP连接资源池

- 耗尽系统为TCP请求分配的缓冲区

- 典型表现:服务器无法建立新连接,现有连接响应迟缓

- 特殊DOS攻击:大包Ping与ICMP攻击

- 协议特性:ICMP协议直接由操作系统内核处理,无端口概念

- 攻击变种:

- 大包Ping:发送超规格ICMP请求包

- 死亡之Ping:利用早期系统漏洞发送异常数据包

- 防护难点:难以通过常规端口过滤进行防御

- 信息攻击(慢速攻击)

- 攻击特征:

- 保持极低发包频率(如几秒一次)

- 每个连接附带超长内容但分段发送

- 累积效应:

- TCP连接数缓慢但持续增长

- 最终耗尽服务器并发连接资源

- 温度关联:

- 持续高负载导致设备温度升高

- 可能触发硬件保护机制(降频/掉帧)

- 高温环境下存储数据可靠性下降

- 攻击特征:

5)IPS入侵手段

- SYN Flood攻击及防火墙应对策略

- 危害性:TCP协议中最具破坏性的攻击方式,相比UDP攻击会持续占用服务器资源

- 攻击原理:通过大量伪造的TCP连接请求耗尽服务器内存资源

- 基础防御:防火墙直接丢弃异常连接请求,但存在误判正常请求的风险

- 防火墙的代理功能

- 功能必要性:解决浏览器恢复会话等合法场景下的误判问题(例如同时恢复20个网页请求)

- 工作流程:

- 防火墙伪装成服务器与客户端建立临时连接

- 监测请求是否持续发生(攻击特征)还是单次爆发(正常行为)

- 确认合法后转发请求到真实服务器

- 智能判断:仅对突发性密集请求(如10个以上)启用代理,常规低频请求直接放行

- 代理功能与丢弃功能的触发条件

- 双层阈值机制:

- 初级阈值(如10个请求):触发代理功能进行行为分析

- 高级阈值(如30个请求):直接激活丢弃功能

- 压力转移:代理阶段将资源消耗转移到防火墙,保护后端服务器

- 动态调整:代理功能可自动关闭,非持续开启状态

- 双层阈值机制:

- 防火墙配置思路与实验注意事项

- 正则匹配要点:

- 规则表达式必须与访问地址完全一致(如".chynet.net"与"chynet.net"视为不同模式)

- 建议采用更宽松的匹配规则避免误拦截

- 版本差异说明:

- 2020版与2023版防火墙功能等效,仅性能存在差异

- SSL代理需手动勾选恶意网站分类检测选项

- 正则匹配要点:

- 防火墙功能无强弱之分

- 版本特性:不同年份版本的核心防护能力一致,主要差异在于处理性能

- 实验验证:2023版防火墙成功实现终端病毒防护功能,仅需调整SSL代理配置

- 交换机对防火墙功能的影响

- 组网建议:

- 二层交换机可能影响基础通信,建议直连防火墙简化拓扑

- 移除交换机不会影响安全功能,仅涉及WLAN通信配置

- 资源优化:减少中间设备可降低系统负载,提升防火墙处理效能

- 组网建议:

3. IPS入侵检测和防御技术

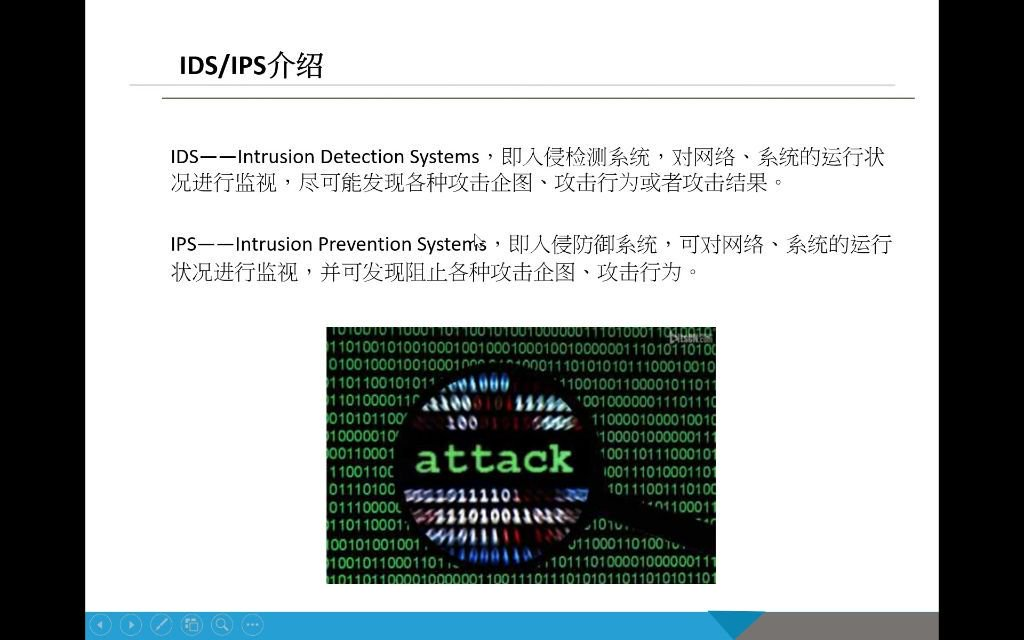

1)IDS/IPS介绍

- 核心功能差异:

- IDS(入侵检测系统):仅具备网络流量监控和攻击识别能力,可发现攻击企图、行为或结果,但不具备拦截功能

- IPS(入侵防御系统):在IDS基础上增加主动阻断能力,能实时阻止攻击行为

- 典型应用场景:

- IDS适用于旁路镜像部署模式,主要用于流量审计和安全分析

- IPS通常部署在边界作为主防护设备

- 性能考量:

- 防火墙开启IPS功能后吞吐量会显著下降(示例中从18Gbps降至2.6Gbps)

- SSL代理等深度检测功能会进一步降低设备性能

- 设备选型策略

- 成本效益分析:

- IPS设备价格通常高于防火墙(因包含更多检测引擎)

- 防火墙已集成基础IPS功能,但全功能开启会大幅降低性能

- 分层防御建议:

- 已有防火墙的网络可补充IDS做二次检测

- 大型网络建议采用多设备协同方案(如防火墙+IPS+蜜罐)

- 配置原则:

- 按需开启安全功能,避免全开导致性能瓶颈

- 参考厂商性能手册计算实际需求(如FortiGate 100F的IPS吞吐为2.6Gbps)

- 现代攻击特征:

- 2025年某电商遭遇7.3Tbps DDoS攻击

- 新型HTTPS洪水攻击利用SSL/TLS握手成本不对称性(服务器资源消耗是客户端15倍)

- 防护难点:

- 传统设备无法解密HTTPS流量导致检测失灵

- 需依赖40+行为特征进行加密流量识别

- 成本效益分析:

- 设备性能验证

- 性能测试标准:

- 国际厂商参数为实测下限值(如FortiGate 100F的IPS吞吐2.6Gbps)

- 国内部分厂商存在虚标现象,需谨慎验证

- 选型建议:

- 优先选择华为、华三等上榜品牌

- 对非主流品牌设备应限制功能开启数量

- 配置参考:

- 中型企业通常需要15Gbps基础吞吐量

- 开启IPS后建议保留30%性能余量应对流量峰值

- 性能测试标准:

2)IDS/IPS对比

- 核心差异

- 功能定位:

- IDS:以记录审计为主,仅具备攻击行为检测能力

- IPS:以防为主,具备实时拦截能力(如丢弃攻击数据包)

- 部署方式:

- IDS:仅支持并联(旁路镜像),设备故障不影响网络

- IPS:支持串联(路由/透明模式)和并联,需直接部署在流量路径上

- 安全响应:

- IDS:被动检测,具有滞后性(攻击数据已到达目标)

- IPS:主动防御,实时阻断(攻击数据无法到达目标)

- 功能定位:

- 技术实现

- 检测机制

- 特征识别:

- 依赖本地特征库比对(含已知攻击模式特征)

- 可识别恶意代码和对特定漏洞的攻击流量

- 异常检测:

- 通过流量行为模式分析识别未知攻击

- 存在误判可能(如批量发送工资邮件可能被误判为攻击)

- 特征识别:

- 典型检测场景

- 漏洞利用检测:

- 识别包含恶意代码的请求(如JAVA反序列化攻击)

- 检测异常参数提交(URL注入、文件上传等)

- 行为异常检测:

- 高频操作检测(如10秒内发送大量邮件)

- 非常规交互模式(持续发送执行代码的请求)

- 漏洞利用检测:

- 检测机制

- IPS深度解析

- 流量分析:

- 可解析网络层至应用层全量数据

- 支持对加密流量的深度检测

- 防御手段:

- 实时丢弃攻击数据包

- 支持漏洞利用攻击的识别(如"心脏滴血"漏洞攻击)

- 典型防护对象:

- 后门程序、木马、间谍软件等

- 缓冲区溢出攻击、蠕虫病毒传播等

- 实践注意事项

- 误报处理:

- 需建立白名单机制排除正常业务流量

- 对批量操作类业务需特别配置例外规则

- 部署建议:

- IDS适合用于安全审计场景

- IPS应部署在网络边界关键路径

- 性能影响:

- IPS串联部署可能引入网络延迟

- 需定期更新特征库以保证检测效果

- 误报处理:

3)IPS功能

- IPS常见入侵手段

- 蠕虫病毒概述

- 基本特征:蠕虫病毒具有自动传播特性,感染终端后会主动扫描局域网内其他设备

- 典型行为:通过端口扫描、密码/账号猜测等方式尝试入侵其他主机,如尝试"admin/admin"、"123456"等弱密码组合

- 传播介质演变:早期通过光盘传播,现代主要通过U盘、硬盘和网络协议传播

- 蠕虫病毒的功能

- 扫描探测:自动扫描内网主机,探测开放端口和系统漏洞

- 后门安装:在被感染终端上自动安装恶意程序或建立后门

- 系统破坏:可修改/删除文件(如删除apache服务)、修改注册表、创建新服务

- 传播方式:通过ARP协议、FTP文件共享、恶意邮件等多种途径传播

- 蠕虫病毒的传播与发作

01:07:23

- 传播特点:不同于勒索病毒,蠕虫不以经济利益为目的,主要造成系统破坏

- 清除难度:服务器感染后清除困难,特别是无备份数据时可能需重装系统

- 典型破坏:

- 使服务器拒绝服务(DoS)

- 卸载网卡驱动导致网络瘫痪

- 修改系统关键文件使服务不可用

- 蠕虫式勒索病毒案例:WannaCry

- 事件背景:2017年4月14日黑客组织Shadow Brokers公布"永恒之蓝"攻击工具

- 传播机制:利用Windows SMB协议漏洞(MS17-010),通过445端口传播

- 影响范围:波及英国、俄罗斯、欧洲多国及中国高校、企业、政府机构

- 防御措施:微软已发布补丁修复漏洞,建议关闭不必要的文件共享服务

- 蠕虫病毒概述

- 永恒之蓝攻击分析

- 漏洞利用:通过Windows文件共享服务(SMB)获取系统最高权限

- 攻击特点:结合蠕虫传播特性与勒索病毒破坏性,形成"蠕虫式勒索"

- 典型目标:主要攻击政府、银行、电力系统等关键基础设施

- 防范建议:

- 及时安装MS17-010补丁

- 避免打开可疑邮件附件

- 修改默认账号密码

- 使用漏洞修复工具检测系统

- 其他入侵手段

- 服务器攻击特点

- 挖矿病毒:服务器端较难长期驻留,因CPU/GPU高占用会触发报警

- 自动化防御:现代运维系统会自动终止非白名单进程,清除异常活动

- 口令爆破技术

- 密码来源:

- 通用密码:如"admin/123456"、"qwerty"等键盘组合

- 规则密码:基于目标个人信息生成的组合(含特殊字符)

- 破解工具:存在专门的密码字典生成器,可基于个人信息生成针对性密码组合

- 密码来源:

- 服务器攻击特点

- 利用个人信息生成密码字典

- 生成原理:通过输入目标个人信息(如姓名简拼、英文名、手机号、出生日期等)及其亲密关系人信息(伴侣/家人姓名等),自动组合生成潜在密码组合

- 常见组合方式:

- 姓名拼音+身份证后缀

- 电话号码+姓名拼音

- 历史密码+特殊数字(如纪念日)

- 伴侣姓名简拼+出生年份

- 攻击有效性:约80%用户会使用个人信息相关密码,随机数值密码较难破解

- 工具类型:

- 网页工具(如bugku.com/mima)

- 本地软件(如超强密码字典生成器v1.0)

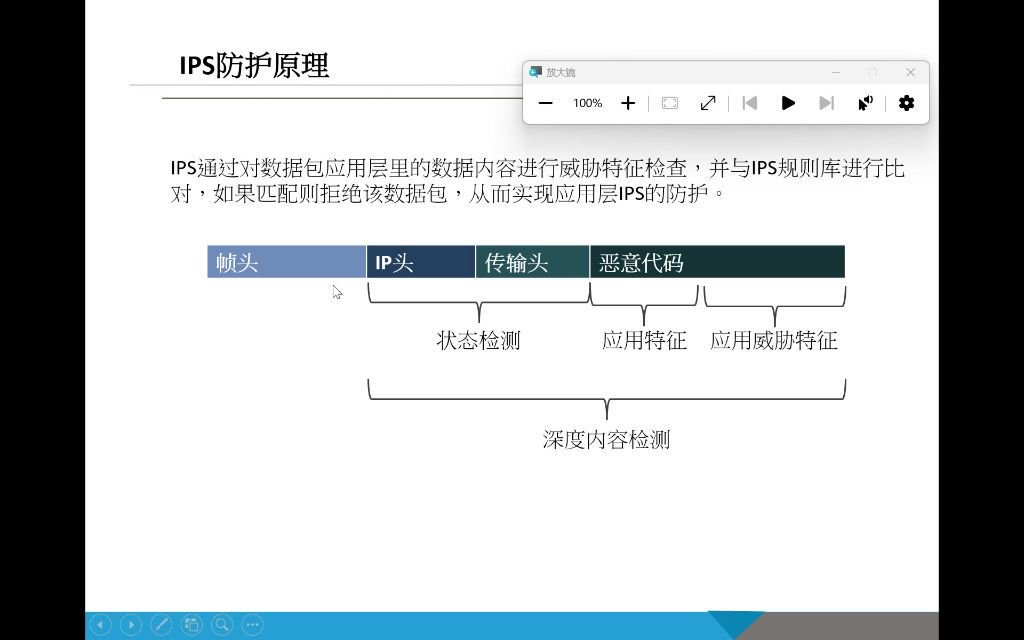

- IPS防护原理

- IPS防护工作方式

- 检测机制:

- 深度内容检测:解析数据包应用层内容(帧头→IP头→传输头→应用层)

- 特征比对:与规则库中的威胁特征(恶意代码/攻击行为等)进行匹配

- 处置方式:

- 匹配成功:拒绝数据包

- 匹配失败:放行数据包

- IPS保护客户端与服务器

01:21:33

- 客户端防护重点:

- 操作系统漏洞防护(个人版/家庭版/企业版)

- 终端软件安全(非服务器类软件)

- 服务器防护重点:

- 服务软件漏洞(如Apache、数据库)

- 暴力破解等攻击行为防御

- 天然防御差异:客户端使用随机性更高,服务器暴露面更大

- 客户端防护重点:

- 规则分类与差异

- 客户端规则特点:

- 针对Windows/macOS等个人系统

- 防护常见办公/娱乐软件漏洞

- 服务器规则特点:

- 针对Linux/Windows Server等

- 防护Web服务、数据库等组件

- 通用规则:恶意代码检测等基础防护

- 客户端规则特点:

- IPS保护区域的不同

- 会话方向差异:

- 客户端:首个数据包始终为内网→外网

- 服务器:首个数据包始终为外网→内网

- 区域配置要点:

- 客户端防护区域:外网区域

- 服务器防护区域:内网区域

- 关键注意:方向配置错误会导致规则失效

- 会话方向差异:

- IPS与WAF的联动封锁

- 联动机制:

- IPS检测到高危攻击

- 通知防火墙模块封锁源IP

- 禁止该IP后续访问

- 实际案例:

- 频繁Ping测试可能触发封锁(如百度封禁公网IP)

- 云服务器遭受攻击时自动告警

- 联动机制:

- 误判处置

- 处置方法:

- 从黑名单中移除误判IP

- 添加例外规则(跳过特定流量检查)

- 产品差异:不同厂商设备操作界面不同,但原理一致

- 典型案例:正常业务流量被误判为攻击时需及时添加白名单

- 处置方法:

- IPS防护工作方式

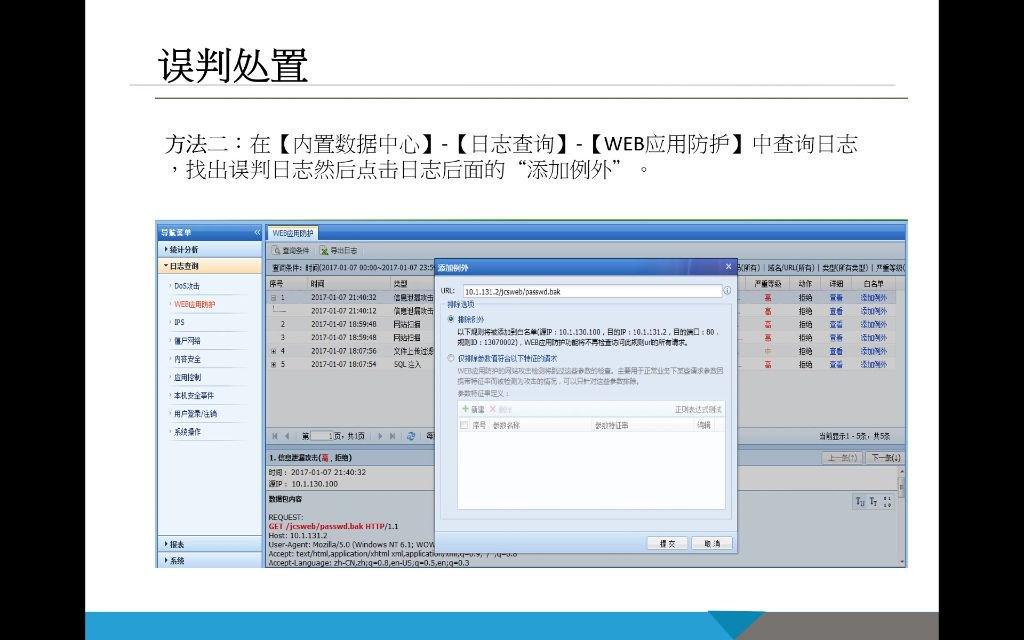

- 误判处置

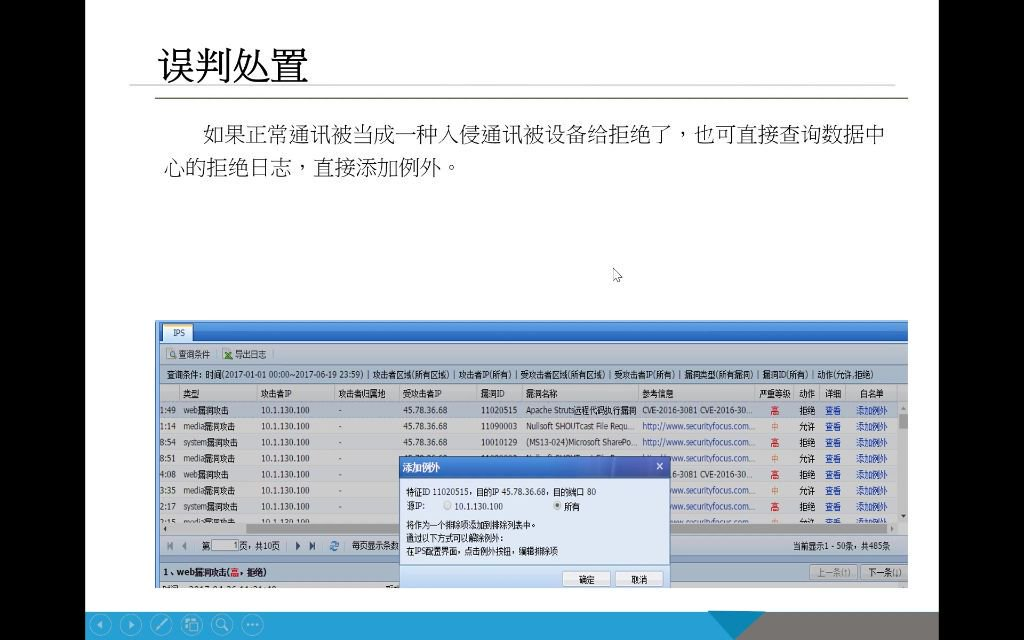

- 处置方法:当正常通讯被误判为入侵时,可通过数据中心拒绝日志直接添加例外。查询条件需包含时间范围(示例:2017-01-01 00:00~2017-06-19 23:59)、攻击者/受攻击者区域、IP地址、漏洞类型等全维度筛选条件。

- 日志特征:每条记录包含攻击类型(web/media/system)、源/目的IP(如10.1.130.100→45.78.36.68)、漏洞ID(如11020515)、漏洞名称(如Apache Struts远程代码执行)、CVE编号(如CVE-2016-30B1)、严重等级(高/中)、动作(允许/拒绝)等关键字段。

- 操作流程:在日志详情界面点击"添加例外"按钮,系统会自动将该特征加入排除列表。可通过IPS配置界面的"例外"功能管理已添加的排除项。

- 注意事项

- 区域配置原则:保护客户端与服务器时,源区域必须严格对应数据连接发起方。客户端保护规则中源区域应为客户端所在区域,服务器保护规则中源区域应为访问者区域,两者不可颠倒。

- 规则库差异:

- 客户端规则:针对Windows 10/11等终端系统的漏洞利用方式(如MS13-024 SharePoint漏洞)

- 服务器规则:针对Windows Server等服务器系统的特定漏洞

- 典型错误:服务器防护误用客户端规则库会导致完全无法匹配攻击特征

- 功能定位:IPS模块主要防御操作系统层面的攻击(如远程代码执行),而Web攻击检测属于WAF模块范畴。国内曾发生多起数据库泄露事件(如超星学习通、上海警方数据库)印证其重要性。

4. WAF定义

1)WAF常见攻击手段

- SQL注入: 通过将SQL命令插入到请求中,欺骗服务器执行恶意SQL语句

- XSS攻击: 跨站脚本攻击,向网页注入恶意脚本代码

- 网页木马: 植入恶意程序控制网站

- CSRF: 跨站请求伪造,利用用户已认证状态执行非预期操作

- 系统命令注入: 通过输入特殊字符执行系统命令

- 文件包含攻击: 利用文件包含漏洞执行任意代码

- 目录遍历攻击: 通过../等路径遍历访问受限文件

- 信息泄漏攻击: 获取敏感系统或用户信息

2)WAF定义

- 核心功能: 保护Web服务器免受攻击导致服务中断或被远程控制

- 防护原理: 通过分析HTTP/HTTPS请求识别和阻断恶意流量

- 典型特征:

- 能够识别SQL注入特征(如select、insert等SQL关键字)

- 可检测异常请求参数(如路径遍历符号../)

- 能阻断包含恶意脚本的请求

- 工作层级: 工作在应用层,与传统网络防火墙形成互补

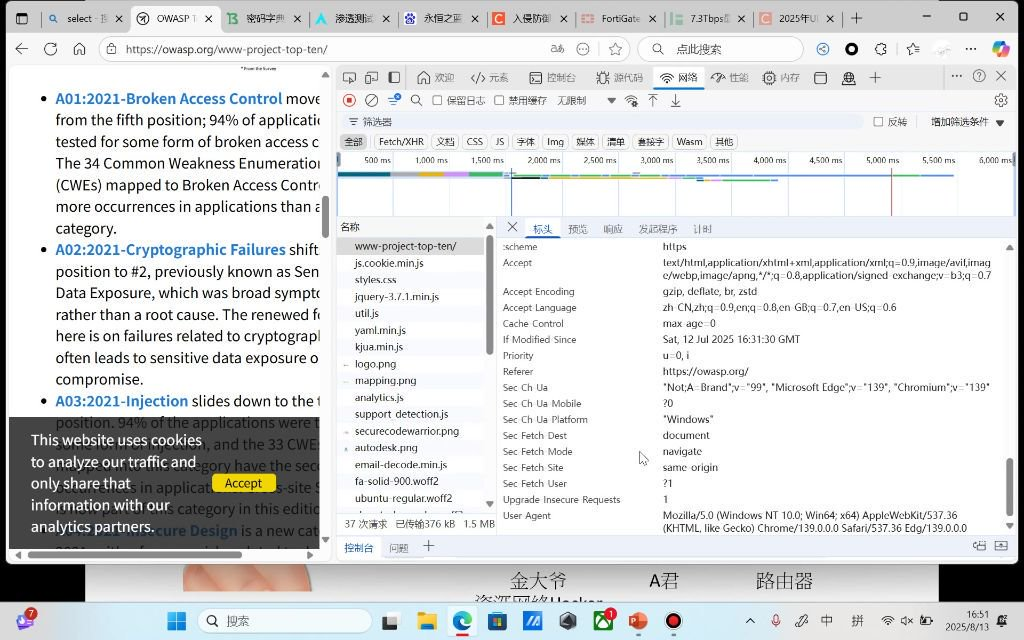

3)OWASP Top 10

- 组织性质: 开放式Web应用安全项目,非盈利性组织

- 发布周期: 非年度更新,2017-2021版间隔4年,2025版预计夏末秋初发布

- 长期存在漏洞:

- 注入攻击(连续多年位居榜首)

- XSS跨站脚本攻击

- 失效的访问控制

- 新增漏洞:

- 攻击检测与防护不足(2017新增)

- 未受保护的API(2017新增)

- 黑客行为特征: 入侵后首要动作常是删除日志以隐藏行踪

4)SQL注入详解

- 攻击原理:

- 在正常请求中插入SQL命令(如select、delete等)

- 欺骗服务器执行非预期的数据库操作

- 典型场景:

- 登录页面输入框

- 搜索框(但纯字符串搜索不易实现注入)

- 特征识别:

- 请求中包含SQL关键字(非正常用户输入内容)

- 尝试访问敏感表(如用户凭证表)

- 防护要点:

- 参数化查询

- 输入验证和过滤

- 最小权限原则

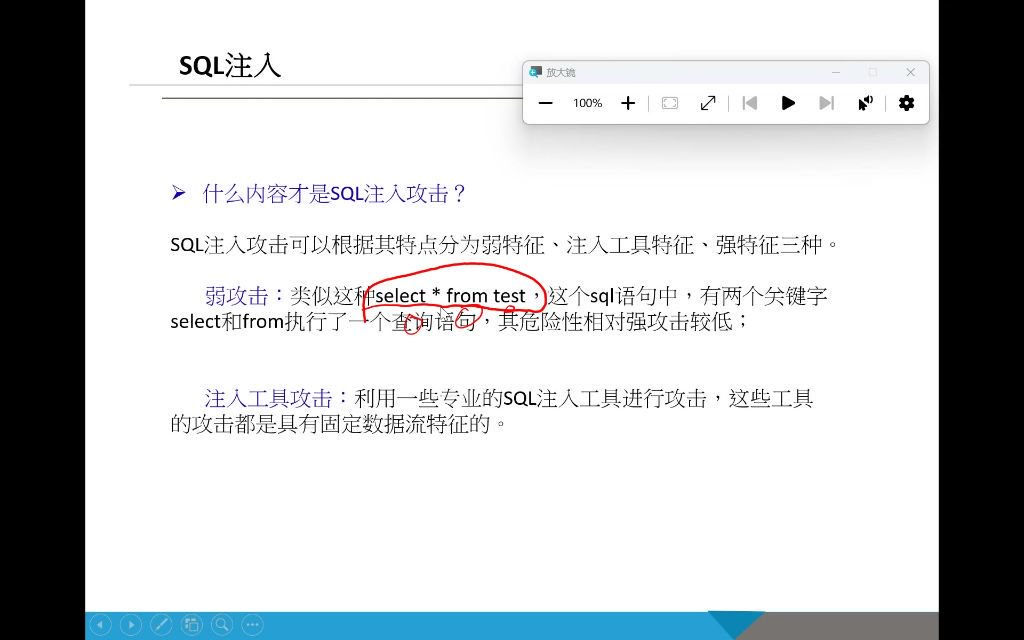

5. SQL注入

- 分类标准:根据攻击特征强度分为三类

- 弱特征攻击:

- 示例:select * from test语句

- 特点:仅含基础SQL关键字(select/from),危险性较低

- 注入工具攻击:

- 特征:使用专业工具(如SQLmap)发起攻击

- 识别依据:具有固定数据流特征

- 强特征攻击:

- 示例:insert into values语句

- 特点:包含三个及以上SQL关键字,攻击性显著

6. CSRF

1)CSRF攻击概述

- 本质:冒用合法用户身份发起非授权请求

- 攻击流程:

- 用户A登录银行网站

- 同一浏览器访问黑客服务器

- 服务器返回含恶意代码的响应

- 浏览器执行转账等敏感操作

2)CSRF攻击场景

- 典型场景:

- 冒名发送邮件/消息

- 非法添加系统管理员

- 未经授权的商品购买

- 银行转账操作(需配合二次验证突破)

3)CSRF防御策略

- 客户端防御局限:无法限制用户访问自由

- 服务端方案:

- 二次验证:密码/人脸识别/短信验证码

- 请求过滤:服务器端拒绝可疑请求

- Referer校验:通过HTTP头验证请求来源

4)Referer字段的作用

- 核心功能:标识请求来源页面地址

- 应用场景:

- 访问来源追踪(如官网跳转vs广告链接)

- 防盗链机制实现

- 流量统计分析

- CSRF攻击防御基础

5)利用Referer防止CSRF

- 实施方法:

- 白名单机制:仅允许合作伙伴域名

- 黑名单机制:拦截已知恶意来源

- WAF集成:在Web应用防火墙中配置规则

- 注意事项:

- 需定期更新合法来源列表

- 需处理Referer伪造等绕过手段

- 建议与其他防御措施组合使用

7. 信息泄露攻击

1)信息泄露的定义与常见类型

- 漏洞本质:由于未正确处理特殊文件或路径,导致可获取服务器敏感信息

- 泄露内容:包括用户名、密码、源代码、服务器信息、配置信息等关键数据

- 常见类型:

- 应用错误信息:系统报错时暴露的调试信息

- 备份文件泄露:如.bak等备份文件未删除

- 缺省页面泄露:服务器默认页面包含系统版本等敏感信息

- 敏感文件暴露:如passwd等系统文件可被直接访问

- 目录遍历泄露:通过目录索引获取文件结构

- 根本原因:

- 配置问题:服务器安全配置不当(如未关闭目录索引)

- 软件漏洞:使用的Web服务器存在已知漏洞

- 编码缺陷:网站脚本未对错误进行妥善处理

2)防止信息泄露的方法

- 防御原则:黑客攻击前会全面收集信息,信息越少攻击难度越大

- 关键措施:

- 隐藏系统特征:避免暴露CMS类型、软件版本等

- 错误页面定制:用通用页面替代系统默认错误页面

- WAF部署:通过Web应用防火墙过滤敏感信息

- 访问控制:限制敏感文件和目录的访问权限

3)示例:通过错误页面与WAF防止信息泄露

- 实际案例:

- QQ采用无信息WAF拦截页面

- 腾讯使用定制化404页面替代系统错误页

- 技术实现:

- 服务器配置跳转到无信息展示页

- 代码层面捕获所有异常并重定向

- 结合WAF进行多层防护

- 防御优势:

- 完全隐藏系统环境信息

- 统一处理各类异常情况

- 用户友好与安全性兼顾

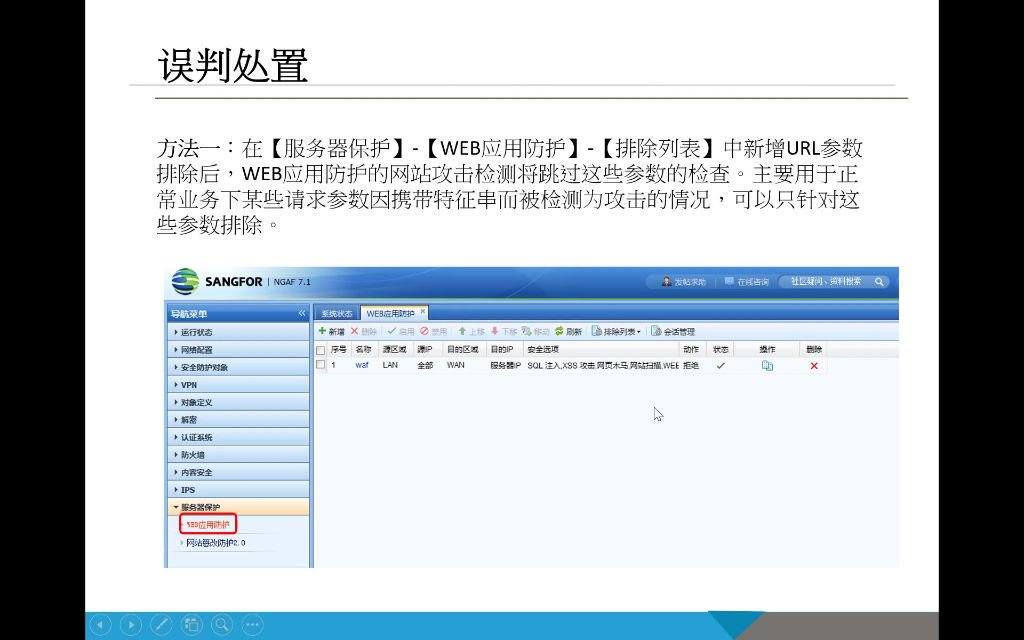

8. 误判处置

- 处理方法:

- 添加例外:在日志查询中找到误判记录

- 白名单机制:将合法请求加入白名单

- 操作步骤:

- 进入内置数据中心→日志查询→WEB应用防护

- 定位误判日志点击"添加例外"

- 设置排除规则(可针对特定参数)

- 适用场景:正常业务请求被误判为攻击时使用

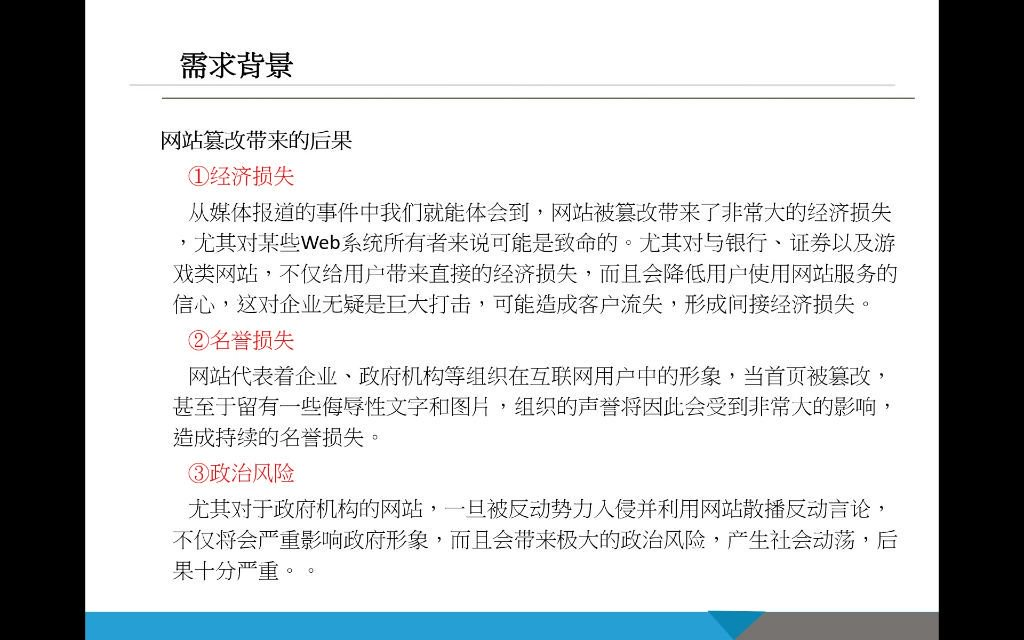

9. 网页防篡改技术

1)网站篡改的危害

- 经济损失:银行、证券及游戏类网站被篡改会导致用户直接经济损失,同时降低用户信任度造成客户流失,形成间接经济损失。典型案例包括网站被挂恶意代码成为传播木马的工具。

- 名誉损失:如马自达官网被篡改跳转至不良网站,企业形象受损。政府网站若被篡改发布反动言论,将造成政治风险和社会动荡。

- 攻击手段:常见篡改方式包括植入SQL注入、XSS攻击、网页木马等,攻击者通过修改服务器文件夹内的网页源代码实施破坏。

2)防护技术原理

- 文件监控机制

- 实现方式:需在服务器安装防篡改客户端软件(支持Windows/Linux版本),监控非法进程对网站目录的修改行为。

- 日志记录:对拒绝的修改操作生成详细日志,包括:操作进程、修改内容、时间戳等信息供管理员审计。

- 策略同步:客户端必须与防火墙策略匹配后才生效,但策略生效后即使防火墙离线仍可持续防护。

- 二次认证机制

- 认证方式:管理员修改网页时需通过多重验证,包括:

- 手机/邮箱验证码

- 动态令牌(如网易将军令硬件令牌)

- UKey数字证书(企业网银常用)

- 典型场景:政府网站维护需采用"用户名+密码+UKey"三级认证体系。

- 认证方式:管理员修改网页时需通过多重验证,包括:

3)技术实现要点

- 策略生效范围:仅对客户端安装后的新建连接生效,建议安装后重启服务或系统以覆盖所有会话。

- 特殊处理机制:

- Bypass机制:Linux系统当内存使用超过阈值(默认70%)时自动暂停防护功能,该阈值可调整或关闭。

- Web Shell处理:对已存在的Web Shell无效,需人工清理后再启用防护。

- 卸载要求:卸载客户端需要管理员身份认证,防止攻击者恶意卸载。

4)服务器防护体系

- 防御层次:

- 网络层:通过IPS/防火墙阻断攻击流量

- 应用层:WAF规则防护SQL注入/XSS等攻击

- 主机层:防篡改客户端+文件完整性监控

- 管理层面:二次认证+操作审计

- 典型配置:在【服务器保护】-【WEB应用防护】中可设置URL参数排除列表,对特定业务参数跳过安全检查。

二、服务器安全风险与防御技术

1. 服务器安全风险

- 主要攻击类型:

- IP扫描与端口探测:攻击者扫描存活的IP地址和开放的端口

- 漏洞利用攻击:根据软件版本利用已知漏洞进行攻击

- 口令暴力破解:尝试通过暴力方式获取系统访问权限

- 权限提升攻击:获取初始访问权限后尝试提升权限

- 网站篡改攻击:对网站内容进行非法修改

2. DOS攻击检测和防御

- 攻击特征:

- 当前网络中数量最大的攻击类型

- 具有明显的流量特征模式

- 防御重点:

- 流量监测与分析

- 异常流量清洗

3. IPS入侵检测和防御

- 防御对象:

- 恶意代码攻击

- 操作系统漏洞攻击

- 技术特点:

- 基于特征匹配的检测方式

- 实时阻断恶意流量

4. WEB攻击检测和防御

- 主要防护目标:

- 数据库安全

- 中间件安全

- 不安全的访问控制

- 服务器配置不当

- 技术实现:

- 使用WAF(Web应用防火墙)进行防护

- 基于规则的请求过滤

5. 网页防篡改技术

- 文件监控技术:

- 在服务器安装监控客户端

- 监控本地进程对网站文件的修改

- 发现非法修改时禁止并记录日志

- 二次认证机制:

- 管理员修改网页时需要额外认证

- 认证方式包括邮箱验证码、手机认证码等

- 在常规用户名密码认证基础上增加安全层级

知识小结

知识点 | 核心内容 | 关键要点 | 技术难点 |

服务器安全风险 | 服务器面临多种网络攻击风险 | - 需对外提供服务导致暴露面大 - 用户认证机制选择需权衡便利性与安全性 - 公网服务难以强制统一认证 | 平衡服务可用性与安全性 |

DDoS攻击防护 | 洪水攻击的检测与防御机制 | - 特征明显(规律性扫描/高频请求) - 采用阈值控制+代理验证机制 - 2025年记录达37.4TB/45秒 | 区分正常批量请求与攻击流量 |

HTTPS安全机制 | 加密传输与身份认证 | - 证书验证网站合法性 - 加密保护数据传输 - 双向身份认证 | 证书伪造风险 |

入侵防御系统(IPS) | 多层流量分析与攻击阻断 | - 签名库比对已知攻击模式 - 异常行为检测未知威胁 - 客户端/服务器规则库分离 | 误报率控制 |

Web应用防火墙(WAF) | 防护OWASP Top10漏洞 | - SQL注入特征检测 - CSRF防御(Referer校验) - 信息泄露防护(错误页面替换) | 逻辑漏洞防御 |

网页防篡改系统 | 文件监控与访问控制 | - 需安装客户端代理 - 二次认证机制(动态验证码) - Bypass机制保障业务连续性 | 实时监控性能损耗 |

密码安全 | 暴力破解防御策略 | - 通用密码字典攻击 - 规则密码生成器(个人信息组合) - 多因素认证必要性 | 弱密码习惯改变 |

终端安全差异 | 服务器与终端防护重点 | - 服务器侧重服务连续性 - 终端侧重恶意代码防护 - 价值导向的攻击目标选择 | 终端管理覆盖面 |

安全设备联动 | 多设备协同防御体系 | - IPS与防火墙联动封禁 - WAF与防篡改系统配合 - 性能权衡(功能开启影响吞吐量) | 策略同步时效性 |