下一代防火墙技术

一,防火墙概述

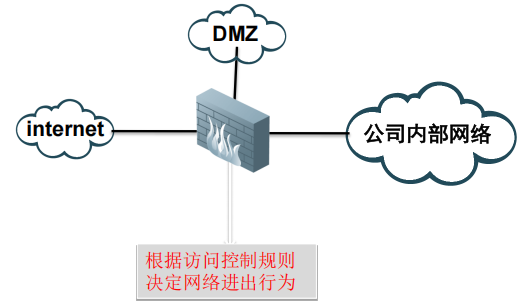

防火墙是一个位于内部网络与外部网络之间的安全系统(网络中不同区域之间),是按照一定的安全策略建立起来的硬件或软件系统,用于流量控制的系统(隔离),保护内部网络资源免受威胁(保护)。

防火墙的主要用于防止黑客对安全区域网络的攻击,保护内部网络的安全运行。

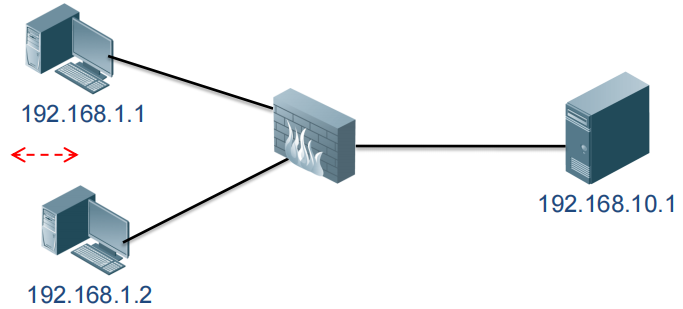

安全区域和接口

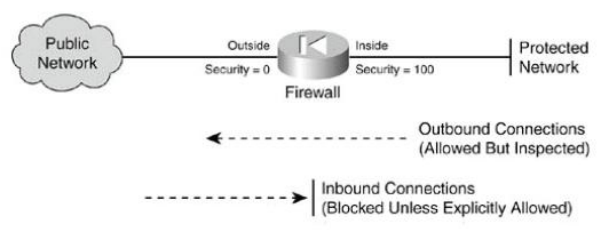

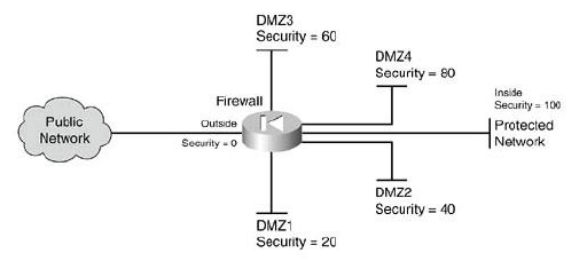

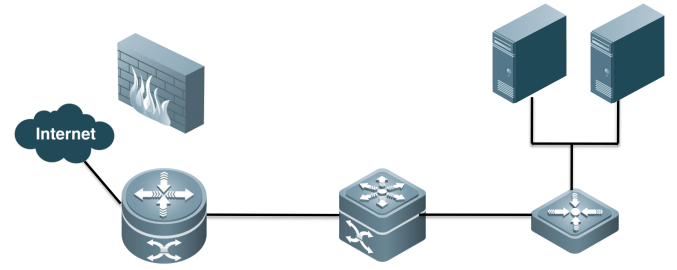

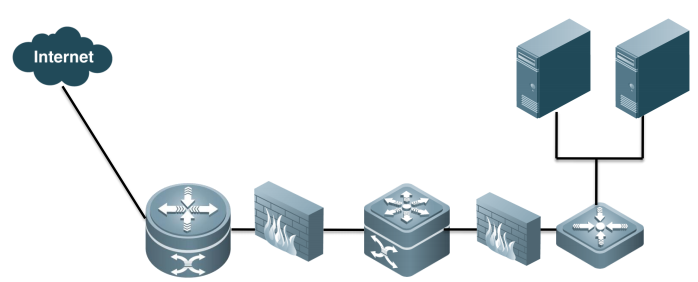

1. 一台防火墙具有多个接口,每个接口属于一个安全区域,每个区域具有唯

一的名称;如图:

2. 多接口防火墙的每个接口指定不同的安全区域,如图:

默认安全规则-------ACL与安全级别

• 根据访问控制规则决定网络进出行为:

访问控制规则存在的形式:访问控制列表ACL 和 安全级别(0-100)

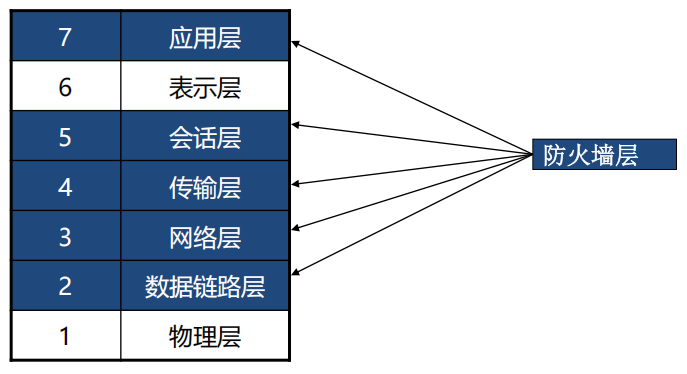

二,防火墙工作层次

防火墙的服务层面

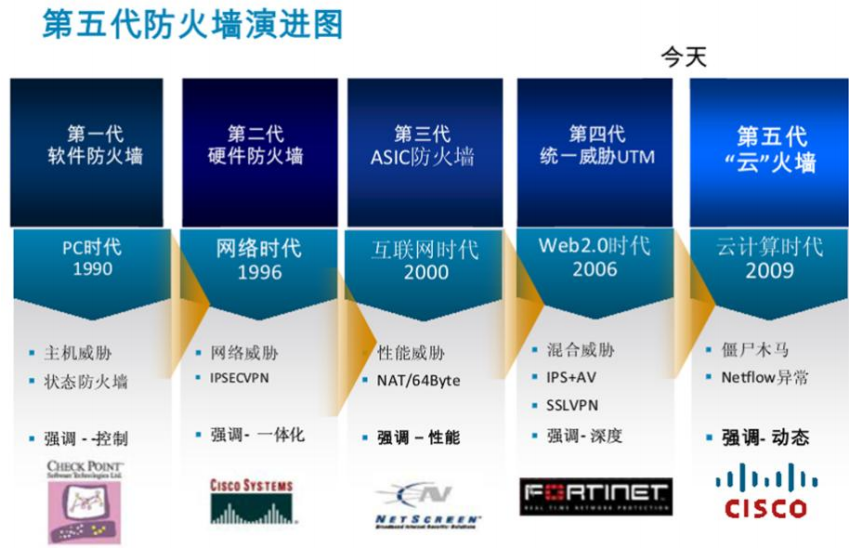

防火墙发展续 -----下一代防火墙

三,防火墙的分类

根据防火墙的服务层面不同分类:

包过滤防火墙 3、4层

状态防火墙 3、4、5层

NAT防火墙 3、4层

应用网关防火墙 3、4、5、7层

基于主机(服务器和个人)的防火墙 3、4、7层

混合/硬件专用平台防火墙 2、3、4、5、7层 如:PIX、ASA等

1.简单包过滤防火墙技术

概述

类似交换机、路由器的ACL

工作层面:3 , 4 层

实现原理

检查IP、TCP、UDP信息

优点

速度快,性能高,可以用硬件实现

实现原理 :检查IP、TCP、UDP信息

缺点

不能根据状态信息进行控制

前后报文无关

不能处理传输层以上的信息

ACL过多配置复杂,不能处理应用层的攻击,不支持连接认证,只对某些类型的攻击比较敏感;

2.状态检测防火墙技术

流与会话

流(Flow),是一个单方向的概念,根据报文所携带的三元组或者五元组唯一标识。根据IP层协议的不同,流分为四大类:

TCP流:通过五元组唯一标识

UDP流:通过五元组唯一标识

ICMP流:通过三元组 + ICMP type + ICMP code唯一标识

RAW IP流:不属于上述协议的,通过三元组标识

会话(Session),以一个双向的概念,一个会话通常关联两个方向的流,一个为会话发起方(Initiator),另外一个为会话响应方(Responder)。通过会话所属的任一方向的流特征都可以唯一确定该会话,以及方向。

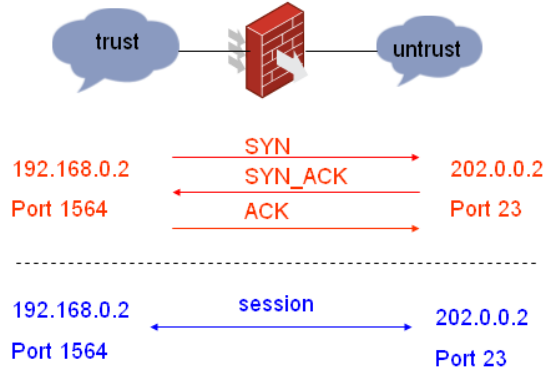

状态检测防火墙概述

根据通信和应用程序状态确定是否允许包的通行

用于识别或者控制数据流是返回的数据流还是首发的数据流

在数据包进入防火墙时就根据状态表进行识别和判断,无需重复查找规则

与过滤防火墙不同,状态防火墙保持连接状态的跟踪;连接是否处于初始化、数据传输、终止状态;它们通过查看TCP头中的SYN、RST、ACK、FIN和其他控制代码来确定连接的状态;维持 一张连接状态表;数据通过时查找这张表;

工作层面:3 ,4 ,5层

会话的创建

对于TCP报文,三次握手+ALG后创建会话

对于UDP/ICMP/Raw IP报文,首包创建会话

会话

是状态防火墙,采用会话表维持通信状态。会话表包括五个元素:

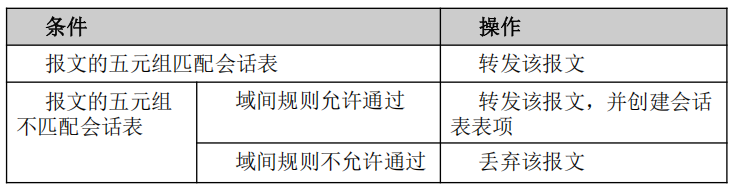

源IP地址、源端口、目的IP地址、目的端口和协议号(如果支持虚拟防火墙的话还有一个VPN-ID)。当防火墙收到报文后,根据上述五个元素查询会话表,并根据具体情况进行如下操作:

优点

知晓连接状态,更加安全

缺点

不能检测应用层协议内容,如URL过滤

不能阻止应用层攻击,不能连接认证

不是所有的协议都有状态:UDP ICMP

不能支持多连接或多通道连接如FTP 等

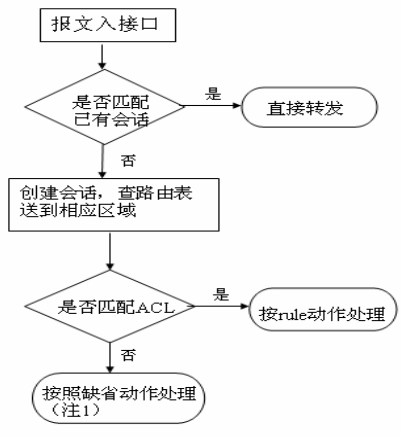

基本转发流程

注1 :防火墙缺省下,高级别区域的能访问低级别区域,低级别区域不能访问高级别区域。

3.应用层网关防火墙技术

概述

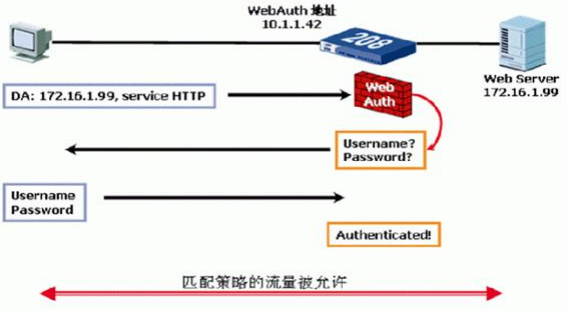

通常称为代理防火墙,一般使用软件来完成;首先截取用户初始化连接请求并发送给用户一个认证信息的请求;认证通过后允许流量通过;存储合法用户信息xauth表;可以对应用协议以及数据进行分析检测。

工作层面:3 ,4 ,5、7层

ctp认证

原理流程图

优点

可以支持连接身份认证,能检测应用层数据;如 上网认证,URL过滤,关键字等行为管理。

缺点

用软件来处理,消耗系统资源;仅支持TCP应用(如http telnet https ftp);可能需要额外的客户端软件;

ALG的作用

背景:在应用层协议中,有很多协议都包含多通道的信息,比如多媒体协议(H.323、SIP等)、FTP、SQLNET等。这种多通道的应用需要首先在控制通道中对后续数据通道的地址和端口进行协商,然后根据协商结果创建多个数据通道连接。

ALG是一种对应用层进行处理的技术。

ALG的状态检测是基于应用层协议的,能够监听每一个应用的每个连接所使用的端口,打开合适的通道允许会话中的数据穿过防火墙,在会话结束时关闭该通道,从而实现对动态端口应用的有效访问控制:

会话层状态:记录了传输层报文之间的交互信息,包括源IP地址、源端口、目的IP地址、目的端口,协议类型等,创建会话状态信息。

动态通道(基于应用层会话状态):当应用层协议报文中携带IP地址、tcpUDP端口信息时,这些地址信息会被用于建立动态通道,后续符合该地址信息的连接将使用已经建立的动态通道来传输数据。

在NAT的实际应用过程中,NAT仅对网络层报文的报文头进行IP地址的识别和转换,对于应用层协议协商过程中报文载荷携带的地址信息则无法进行识别和转换,因此在有NAT处理的组网方案中,NAT利用ALG技术可以对多通道协议进行应用层的报文信息的解析和地址转换,保证应用层上通信的正确性。

ALG支持动态通道的报文穿越防火墙

四,防火墙的工作模式

防火墙的应用场景

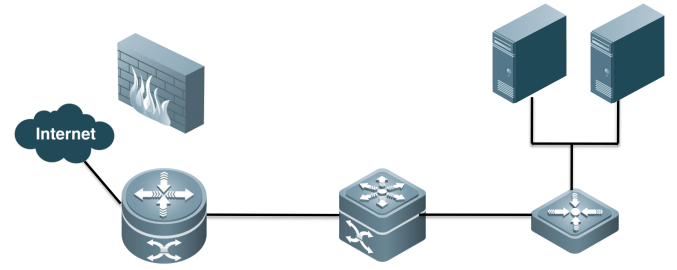

1.替换原有出口设备

2.增加安全性、嵌入现有网络环境中,内部网络与外部网络安全隔离

防火墙工作/应用模式

路由模式

三层安全区域与三层接口映射

数据转发安全策略制定

目的路由选择

策略路由选择

NAT 等等

透明模式

二层安全区域与二层接口映射

数据转发安全策略制定

透明桥接入网络

混合模式

三层安全区域与三层接口映射

二层安全区域与二层接口映射

同时执行路由模式与透明模式

透明模式特点:

二层设备

接口不需IP,可配置管理IP。

学习MAC,组建MAC表,依据MAC表转发数据

数据是否放行取决于安全策略,同路由模式一样。

透明模式优点:(应用场景)

加入防火墙,可以不改变原网络IP规划;

加入防火墙,可以不改变原路由邻居关系;

交换环境中加入防火墙,防火墙可以转发非IP数据和多播/广播数据;

透明模式配置:(CISCO)

配置模式:firewall transparent

配置接口:物理打开 命名 安全级别 无IP地址

管理IP:全局下:ip address 192.168.1.1

其他配置:放通流量 ACL----OSPF BPDU 以及其他安全策略等