Noob靶机

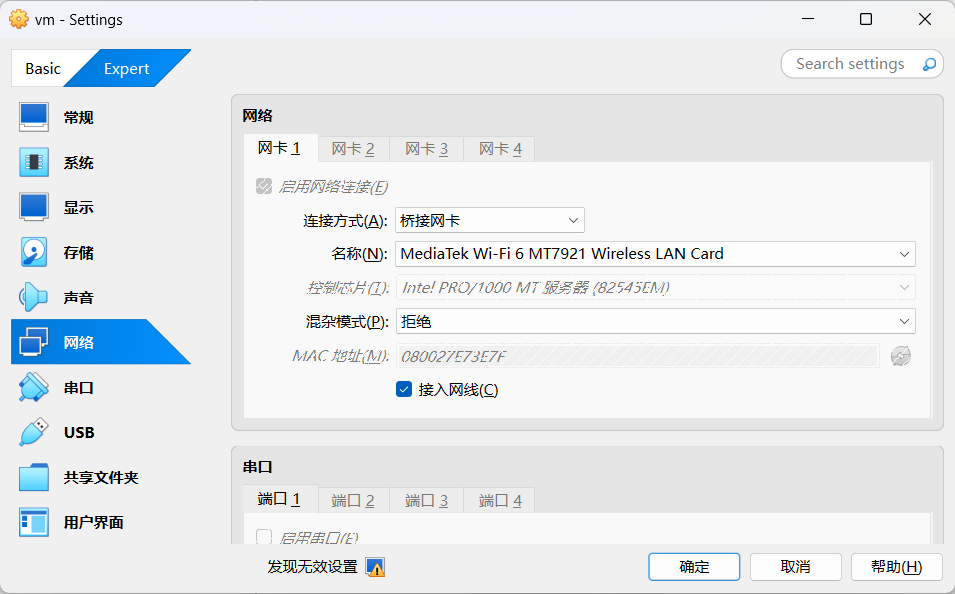

两台虚拟机均采用桥接模式

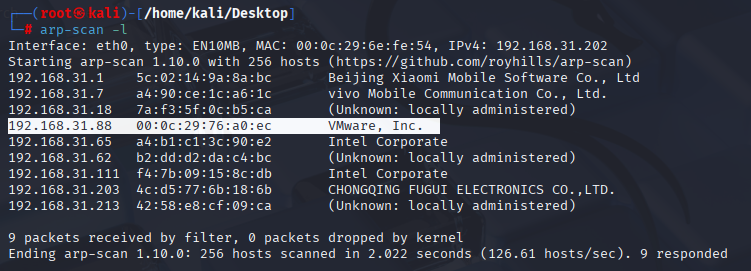

扫描靶机ip

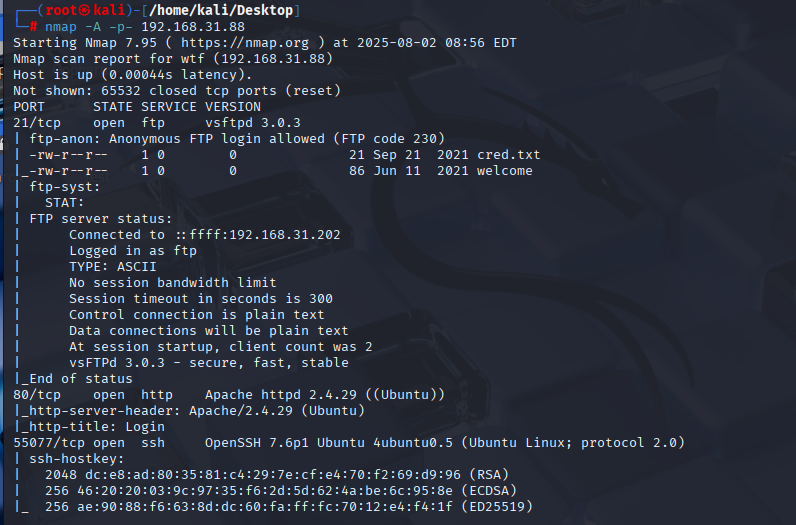

端口扫描

使用nmap工具扫描全部端口以防遗漏。

nmap -A -p- 192.168.31.88

发现:21端口开放ftp服务,55077开放ssh服务,还有80端口

这里根据nmap脚本扫描的结果可以看到,ftp服务是可以进行匿名访问的,而且还发现了两个文件

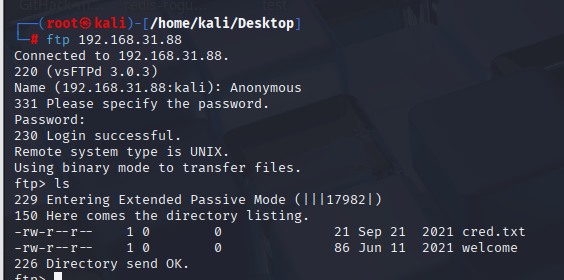

ftp服务相关

ftp连接一下靶机

在FTP(文件传输协议)中,"anonymous" 是一种特殊的登录方式,允许用户在没有特定用户名和密码的情况下访问FTP服务器上的公共文件。这种登录方式通常用于提供对某些文件或目录的只读访问,这些文件或目录被服务器管理员设置为公开可访问。

当使用 "anonymous" 登录时,通常的做法是将用户名设置为 anonymous 或 ftp,而密码可以是任意值,有时甚至可以留空。这允许任何人连接到FTP服务器并下载或查看公开的文件,但不允许上传或修改文件。

用户名:anonymous

密码:空

登录成功后ls发现有cred.txt和welcome两个文件

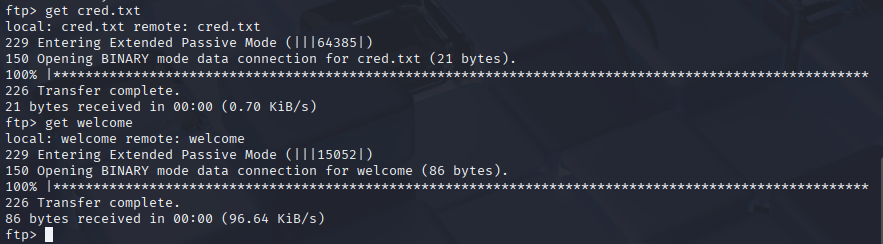

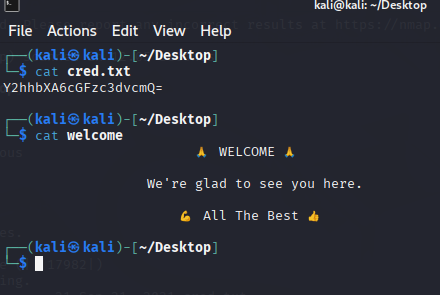

全部下载下来get一下

使用cat命令查看内容

对 cred.txt的内容进行base64解码

由上图,champ可能是账号,password是密码

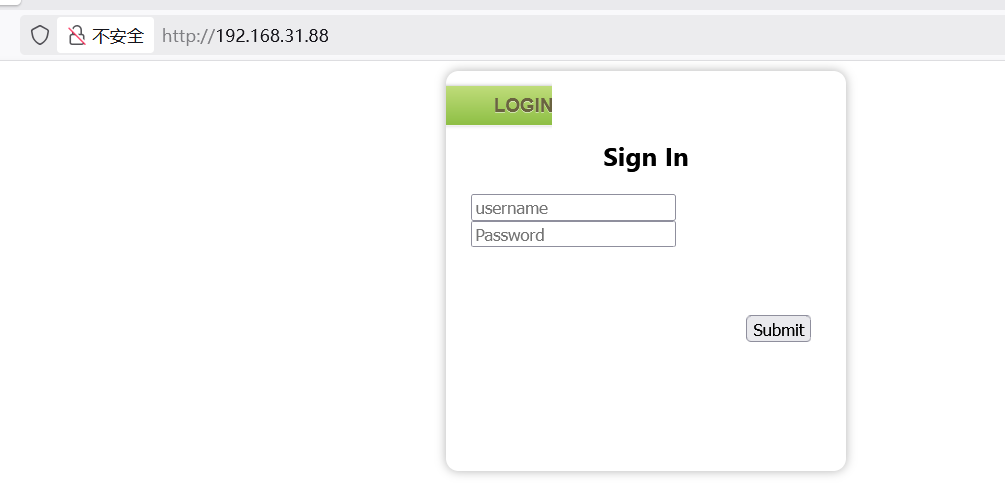

访问80端口

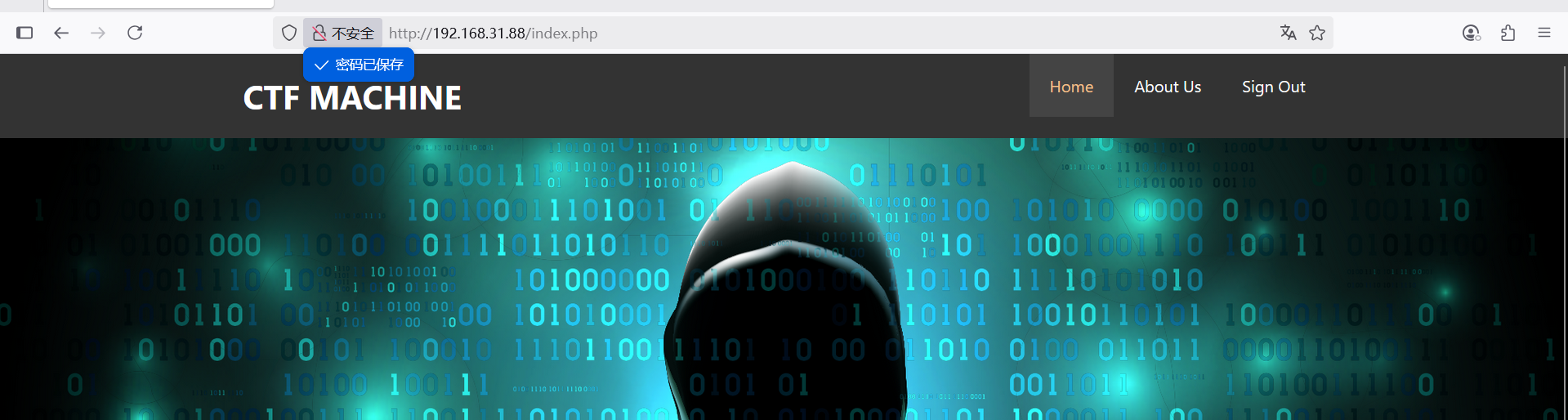

尝试登录,成功

点击about us会下载一个压缩包,里面有三个文件

点击about us会下载一个压缩包,里面有三个文件

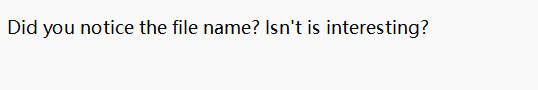

sudo这个文件提示我们注意一下文件名

根据sudo的提示,它的文件名需要去关注

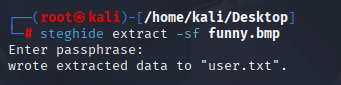

两个图片用steghide查看一下

steghide extract -sf funny.jpg

steghide extract -sf funny.bmp

在查看funny.bmp文件时需要输入密码,根据sudo文件的提示,

密码是:sudo

分别提取funny.jpg和funny.bmp写隐藏的文件

funny.bmp密码是:sudo

funny.jpg没有密码,遇到直接回车即可

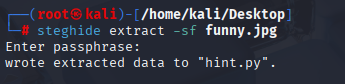

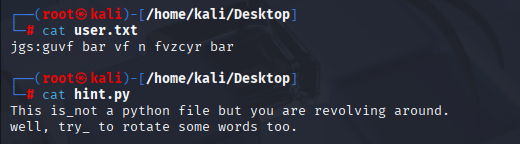

我们分离出了两个文件hint.py和user.txt,其中密码为sudo,即sudo文件提示我们的,我们尝试去读取这两个文件

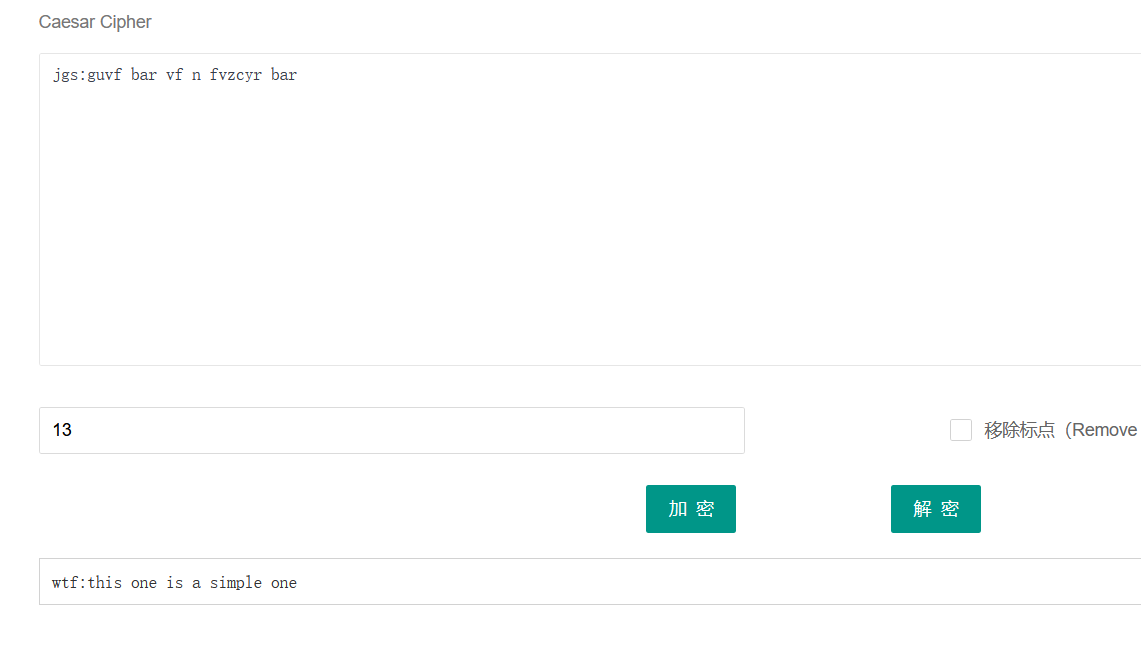

根据提示文件,这一看就是凯撒加密,我们尝试去解密这个文件,

key值为13 wtf:this one is a simple one

我们可以看到这个好像一个账号和密码,在前面扫描的端口当中,我们还有一个55077端口没有使用,服务是ssh服务,我们可以试试

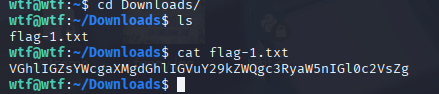

在home目录下的Downloads文件夹下发现flag1

![]()

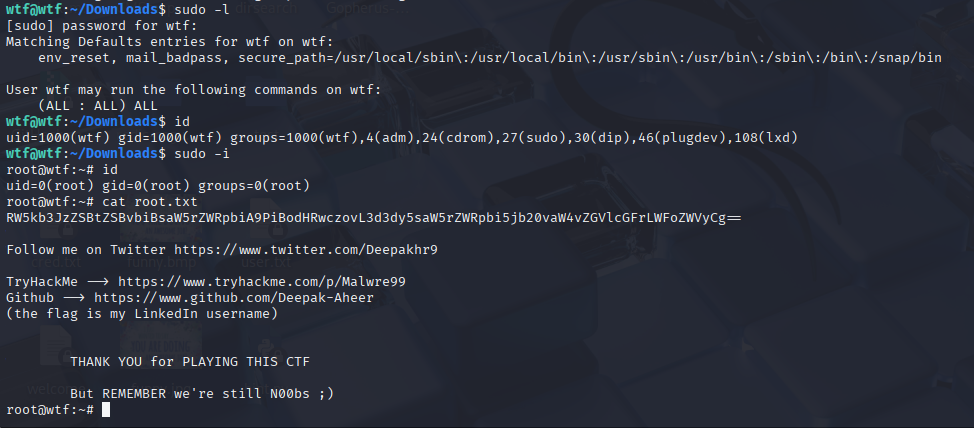

尝试一下sudo提权

获取flag2

获取flag2