防火墙配置实验2(DHCP,用户认证,安全策略)

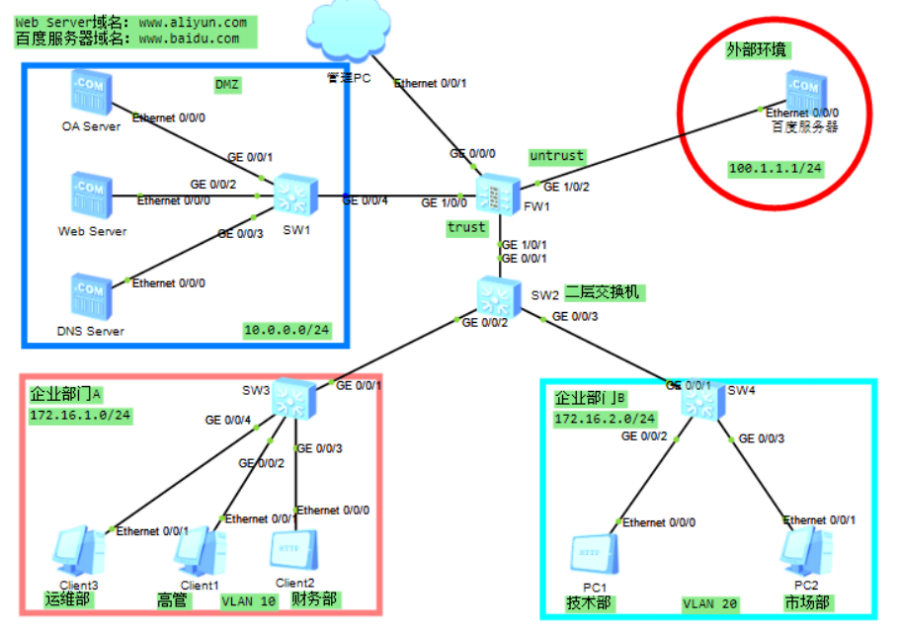

一、实验拓扑

二、实验步骤(需求)

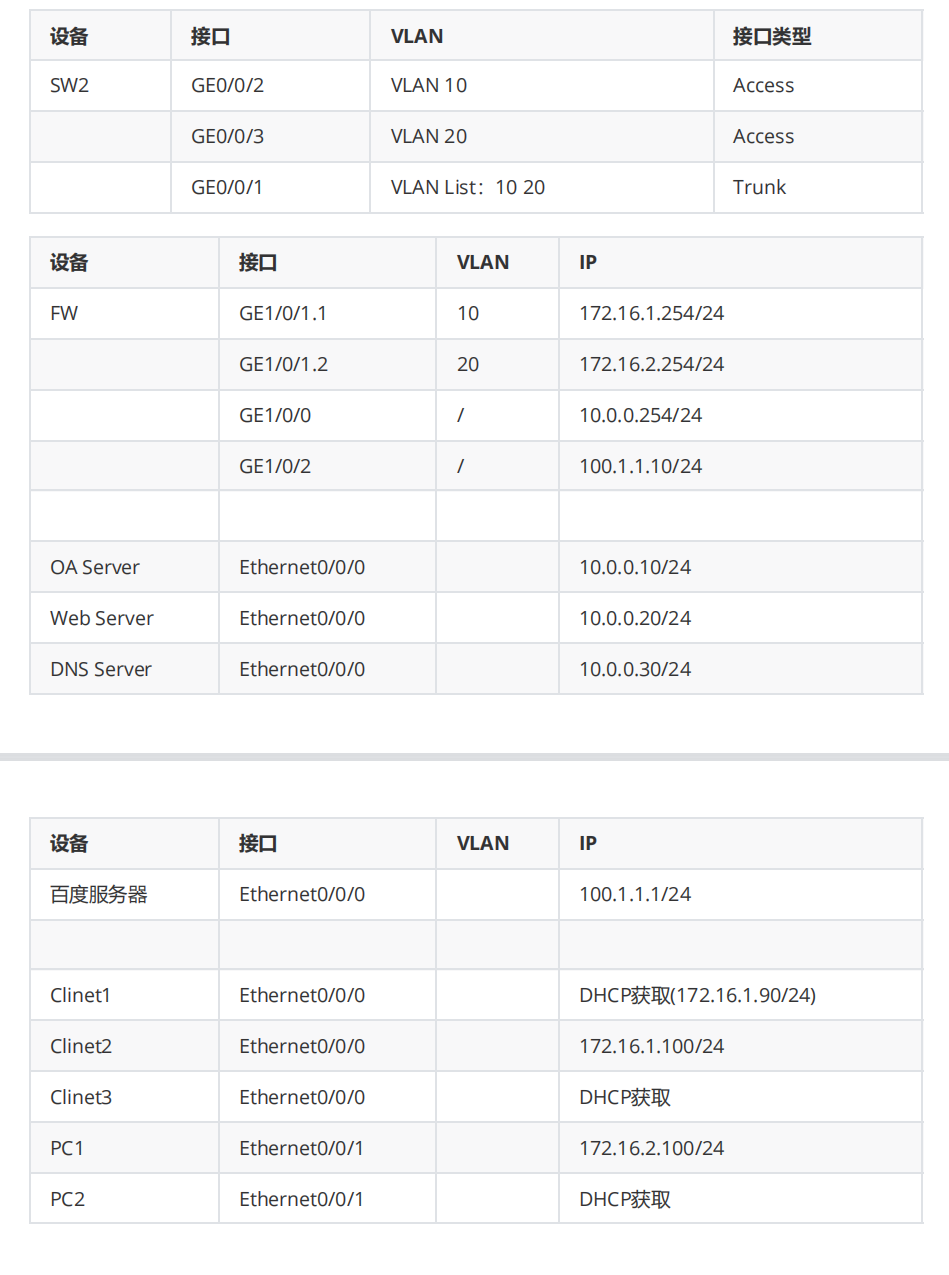

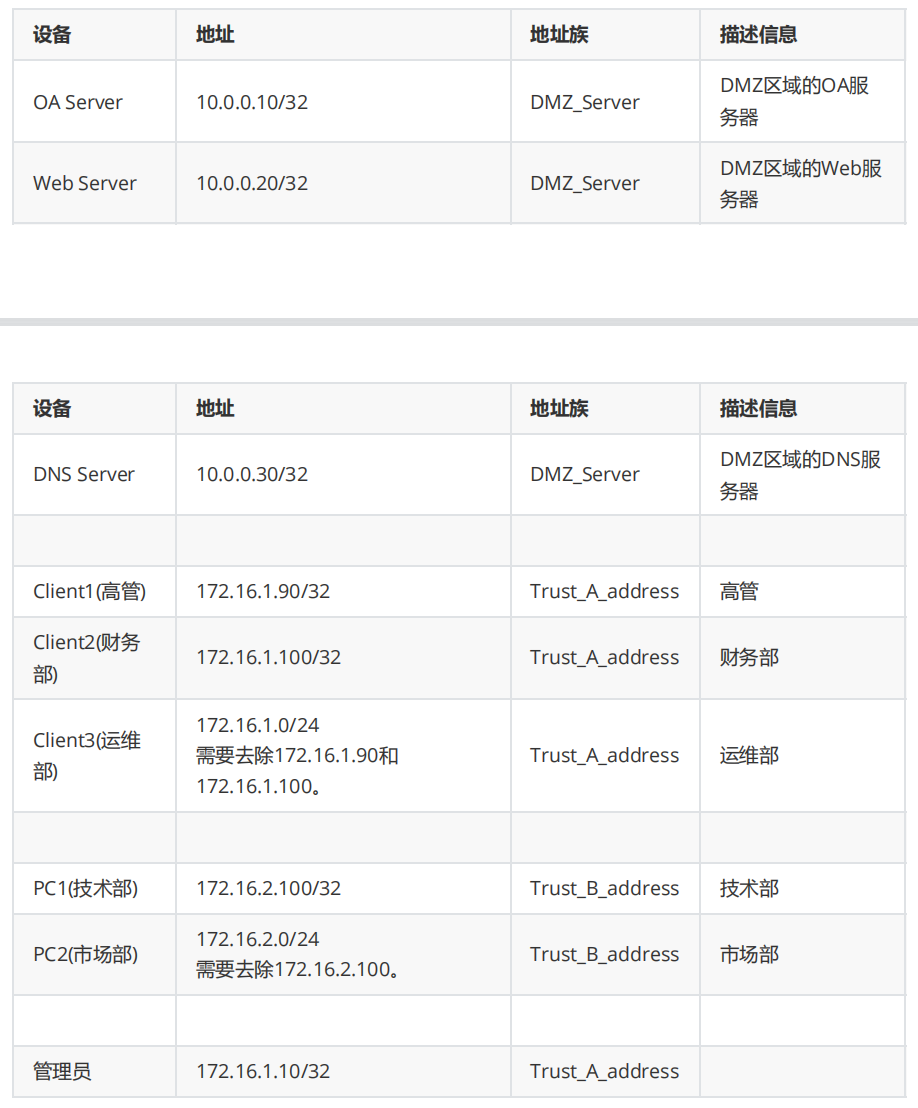

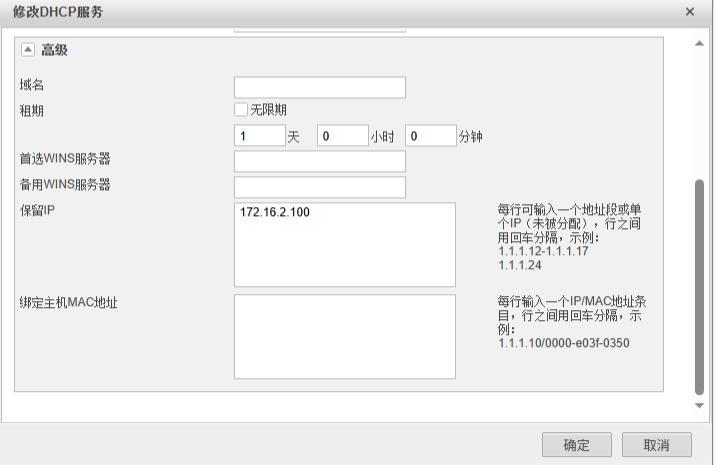

需求二:配置DHCP协议,具体要求如下

需求三:防火墙安全区域配置

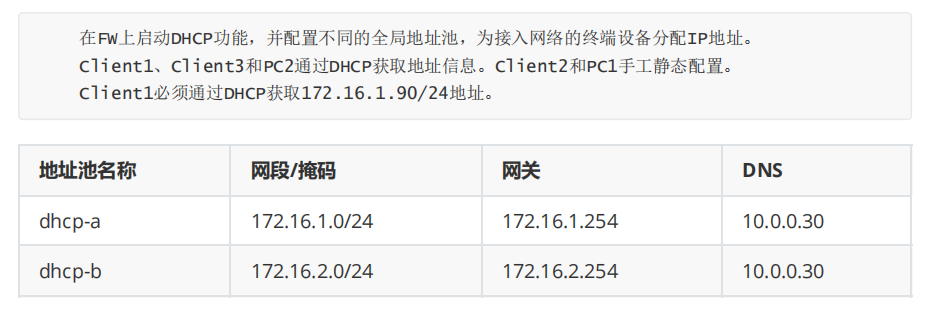

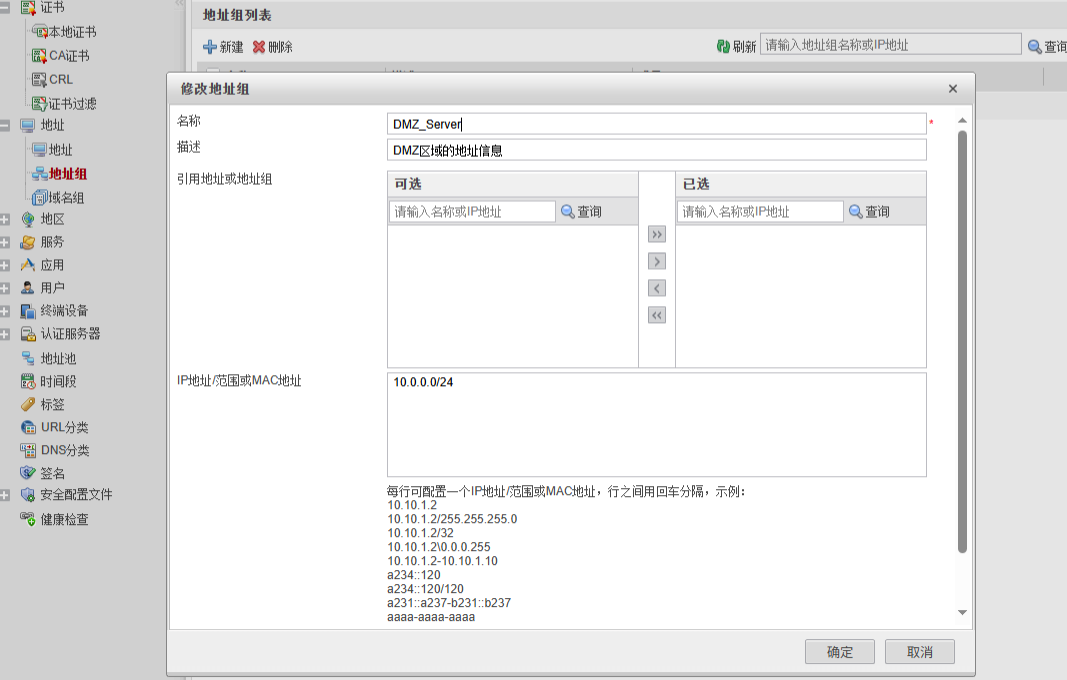

需求四:防火墙地址组信息

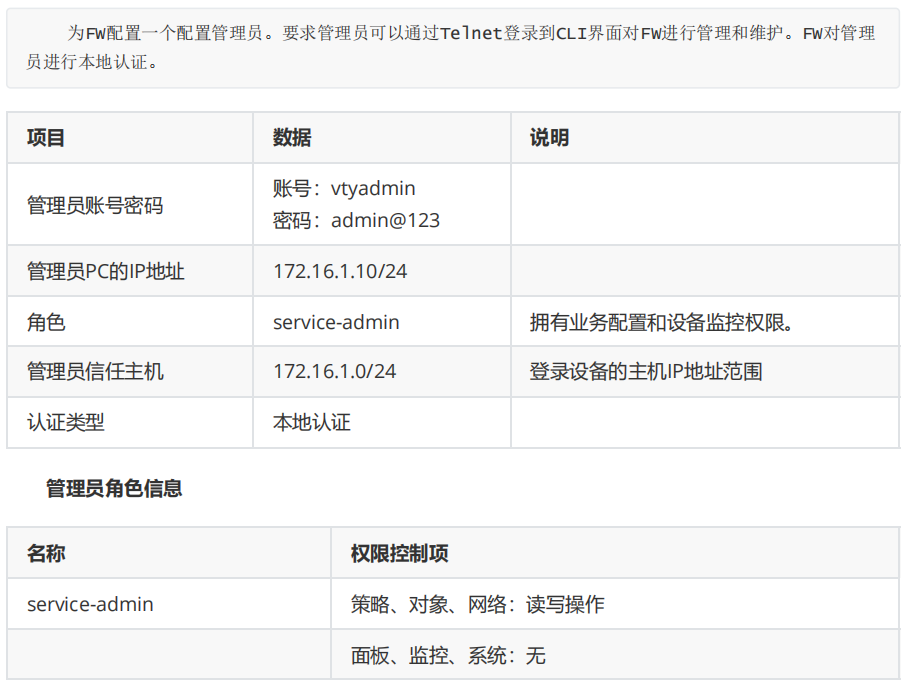

需求五:管理员

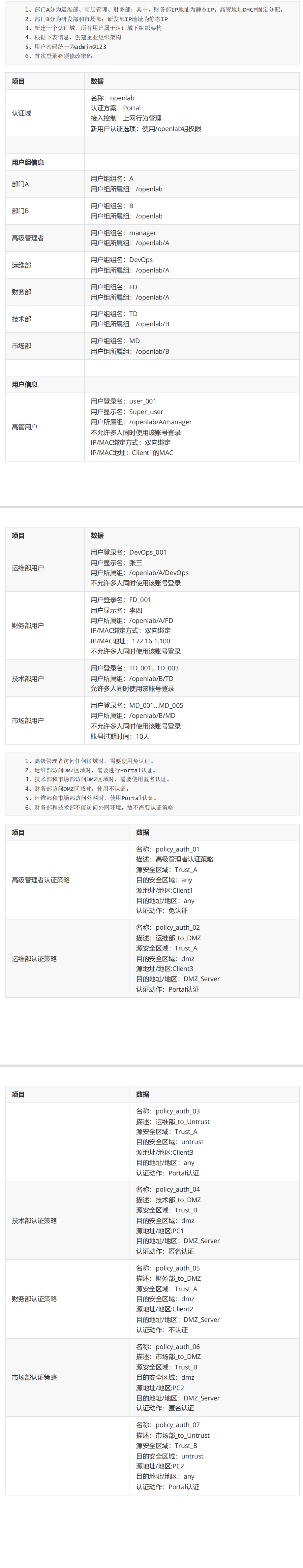

需求六:用户认证配置

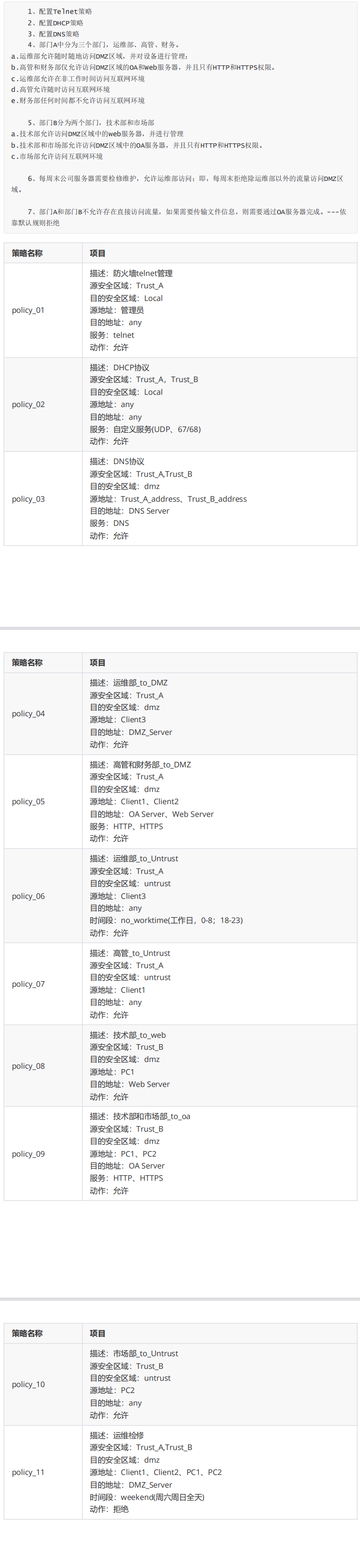

需求七:安全策略配置

三、实验配置

(此板块主要展示防火墙相关配置)

1.vlan配置

[SW2]vlan 10

[SW2]vlan 20

[SW2]interface g0/0/2

[SW2-GigabitEthernet0/0/2]port link-type access

[SW2-GigabitEthernet0/0/2]port default vlan 10

[SW2]interface g0/0/3

[SW2-GigabitEthernet0/0/3]port link-type access

[SW2-GigabitEthernet0/0/3]port default vlan 20[SW2]interface g0/0/1

[SW2-GigabitEthernet0/0/1] port link-type trunk

[SW2-GigabitEthernet0/0/1] port trunk allow-pass vlan 10 20

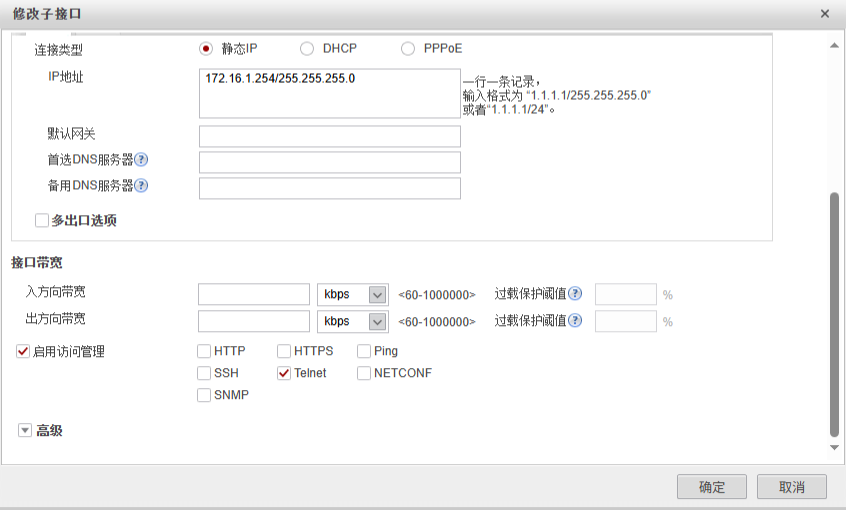

2.配置ip

防火墙接口配置:

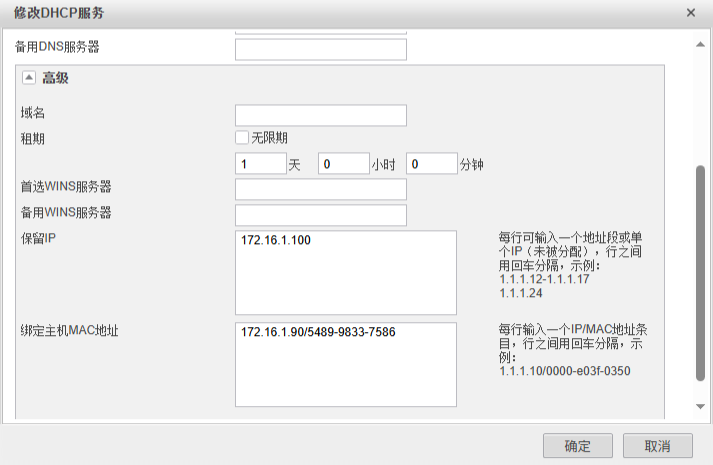

3.配置dhcp

此初在拓扑FW上进行配置

[USG6000V1]dhcp enable #开启dhcp服务

[USG6000V1]interface GigabitEthernet 1/0/1.1

[USG6000V1-GigabitEthernet1/0/1.1]dhcp select interface #开启dhcp接口模式[USG6000V1-GigabitEthernet1/0/1.1]dhcp server ip-range 172.16.1.1 172.16.1.254 #可分配地址范围

[USG6000V1-GigabitEthernet1/0/1.1]dhcp server gateway-list 172.16.1.254 #配置网关

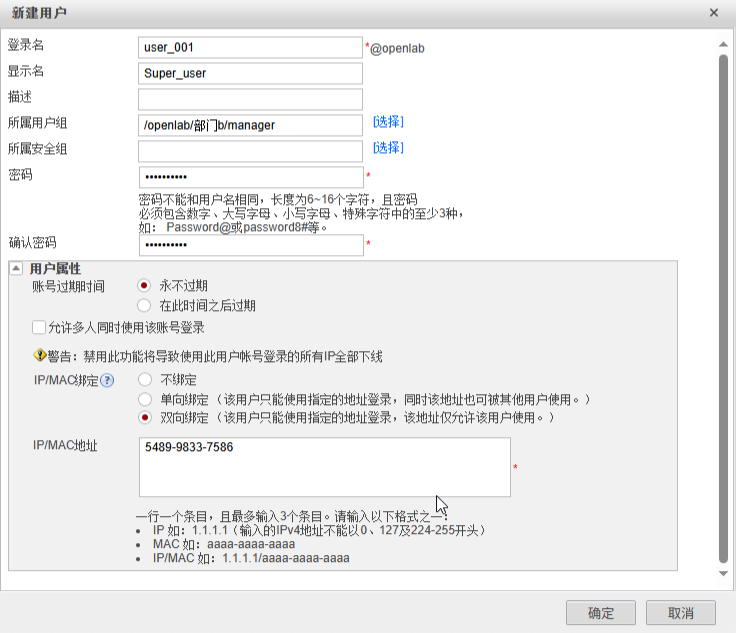

[USG6000V1-GigabitEthernet1/0/1.1]dhcp server static-bind ip-address 172.16.1.90 mac-address 5489-9833-7586 #配置IP-MAC绑定[USG6000V1-GigabitEthernet1/0/1.1]dhcp server dns-list 10.0.0.30 #配置dns

[USG6000V1]interface GigabitEthernet 1/0/1.2

[USG6000V1-GigabitEthernet1/0/1.2]dhcp select interface

[USG6000V1-GigabitEthernet1/0/1.2]dhcp server ip-range 172.16.2.1 172.16.2.254

[USG6000V1-GigabitEthernet1/0/1.2]dhcp server gateway-list 172.16.2.254

[USG6000V1-GigabitEthernet1/0/1.2]dhcp server dns-list 10.0.0.30

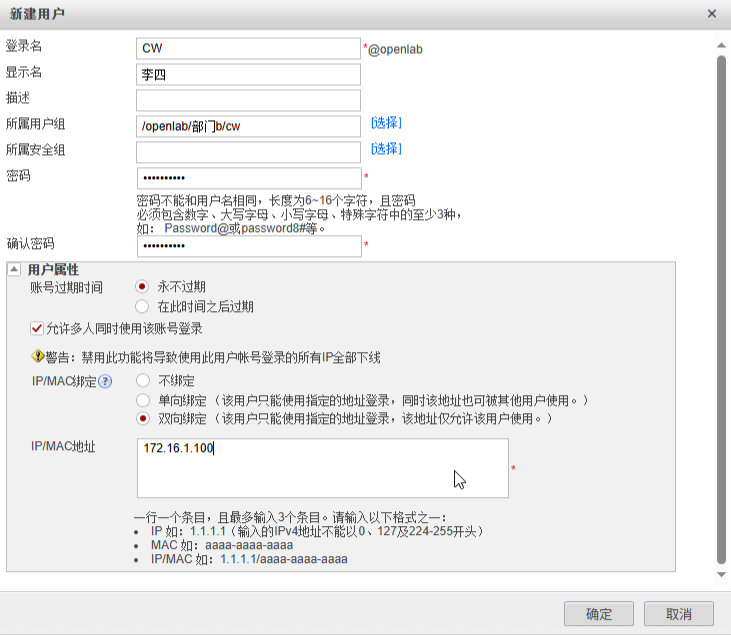

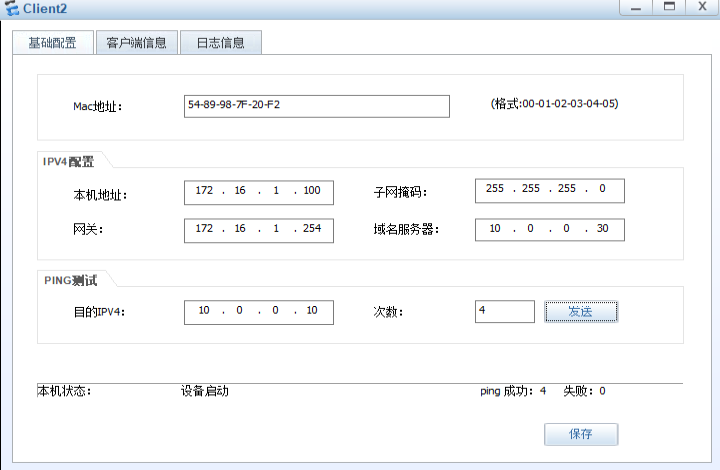

需要在web界面配置将172.16.1.100和172.16.2.100配置为保留地址,因为这两个地址已经使用。

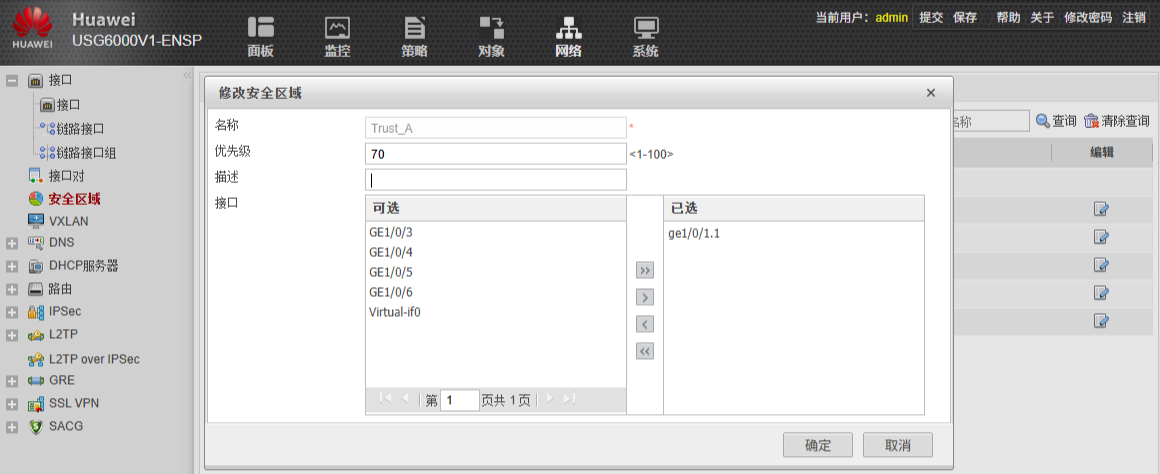

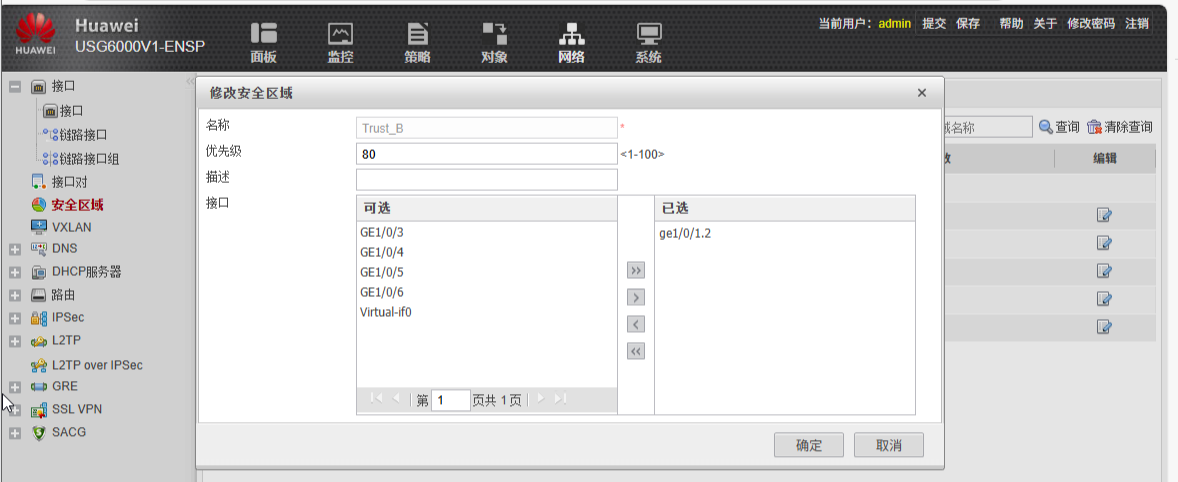

4.防火墙安全区域配置

新建安全区域

Trust_A

Trust_B

dmz

![]()

untrust

![]()

安全区域:

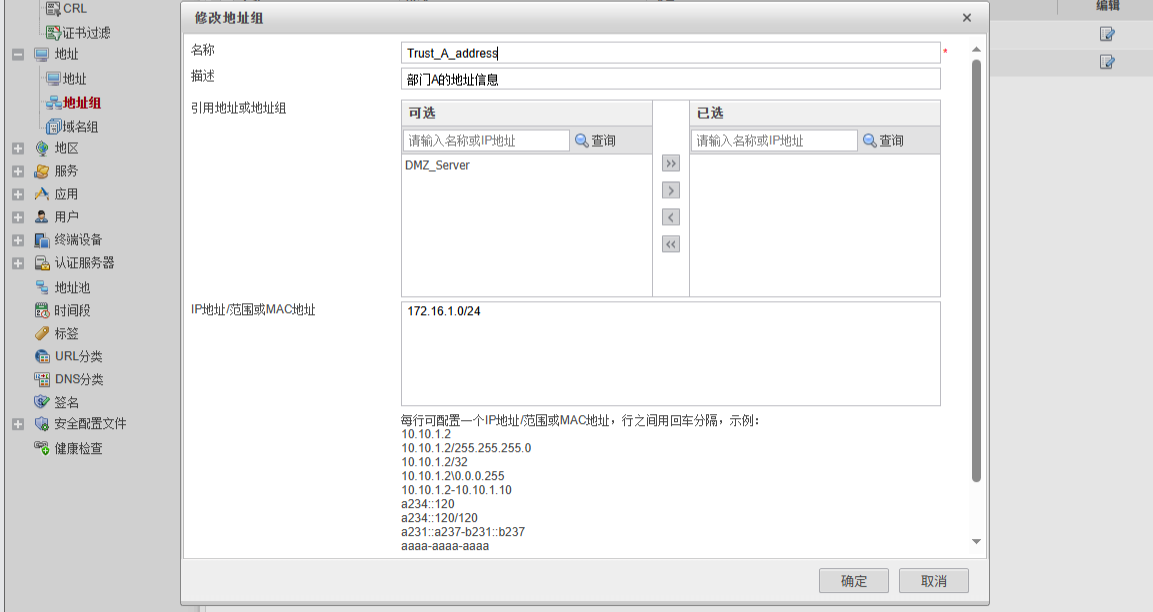

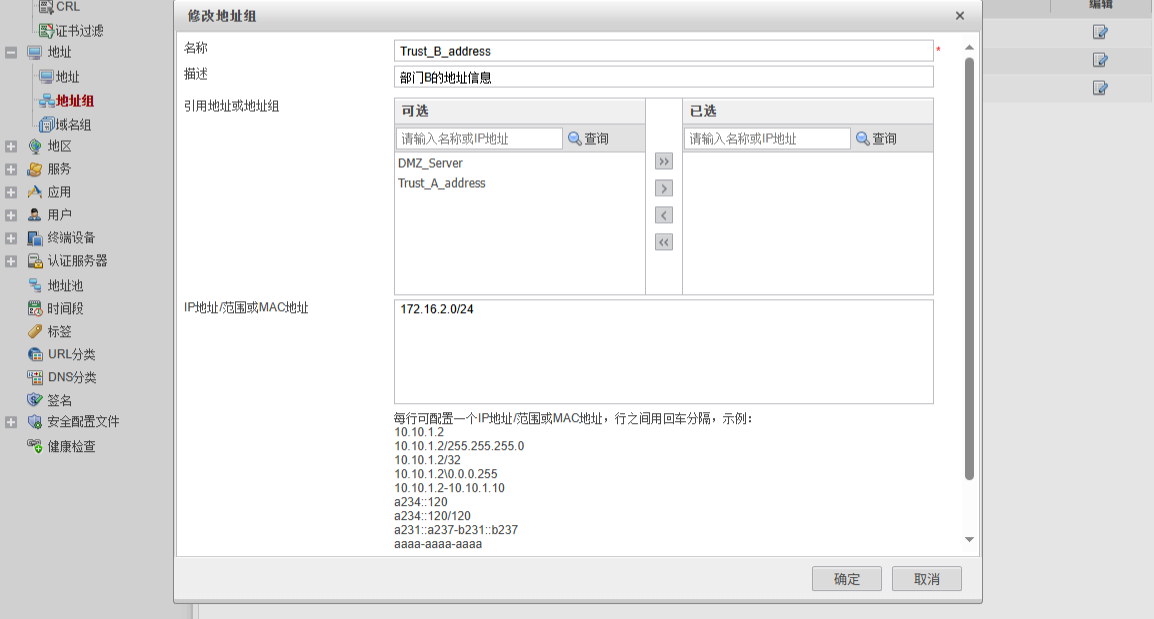

5、创建地址组

DMZ_Server

Trust_A_address

Trust_B_address

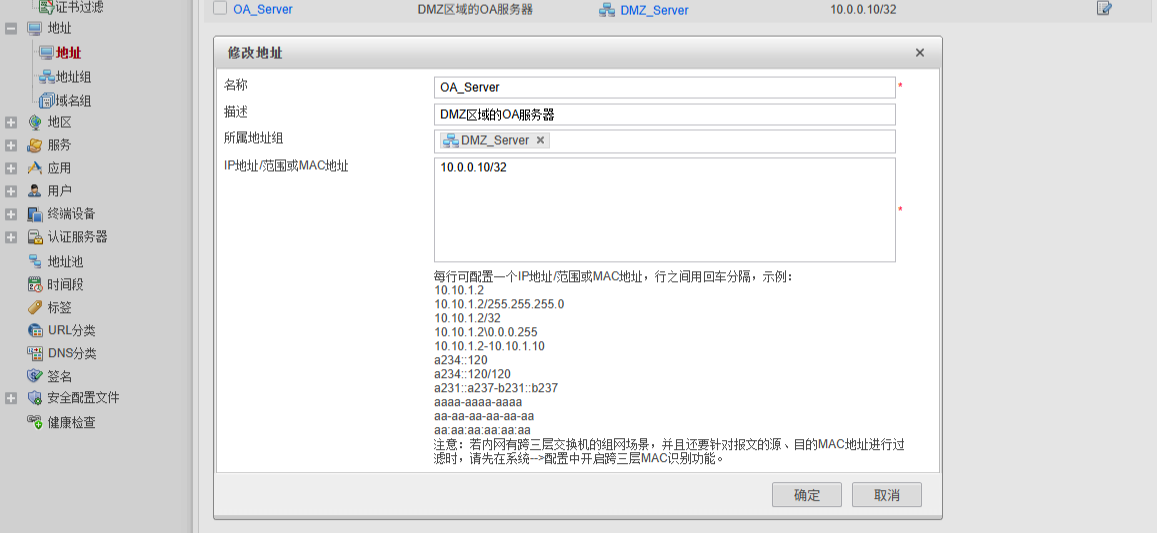

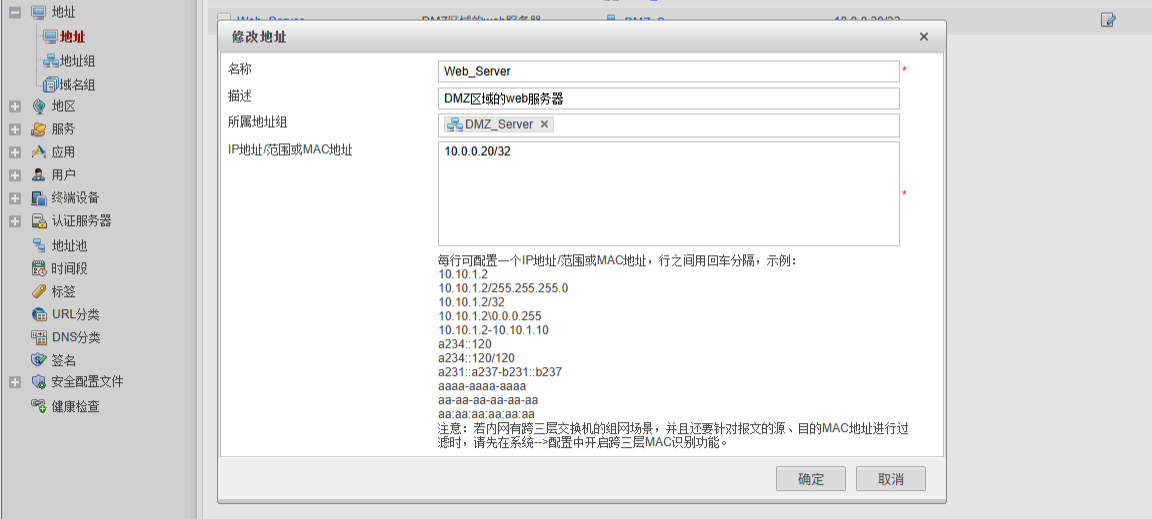

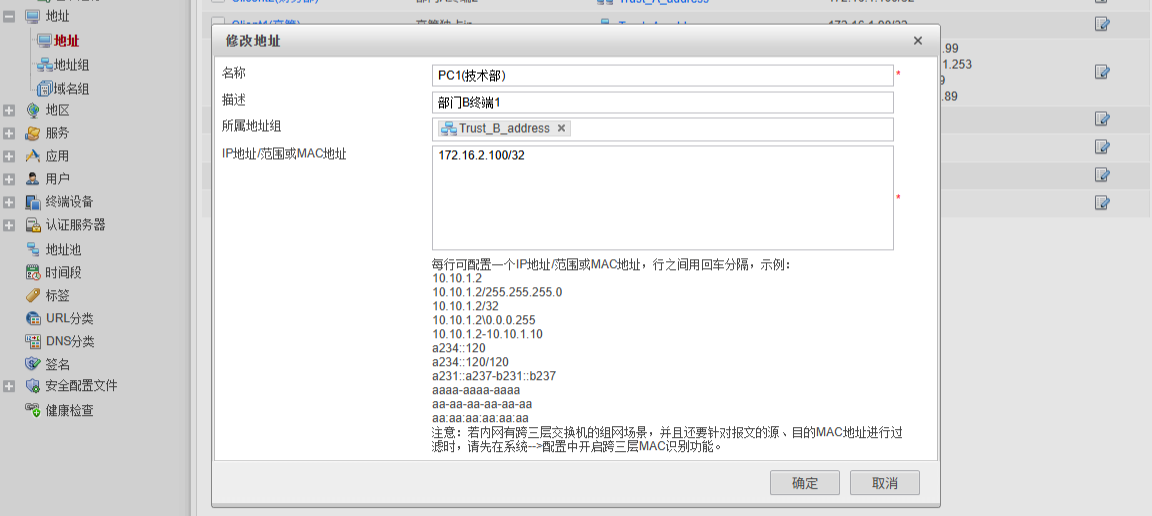

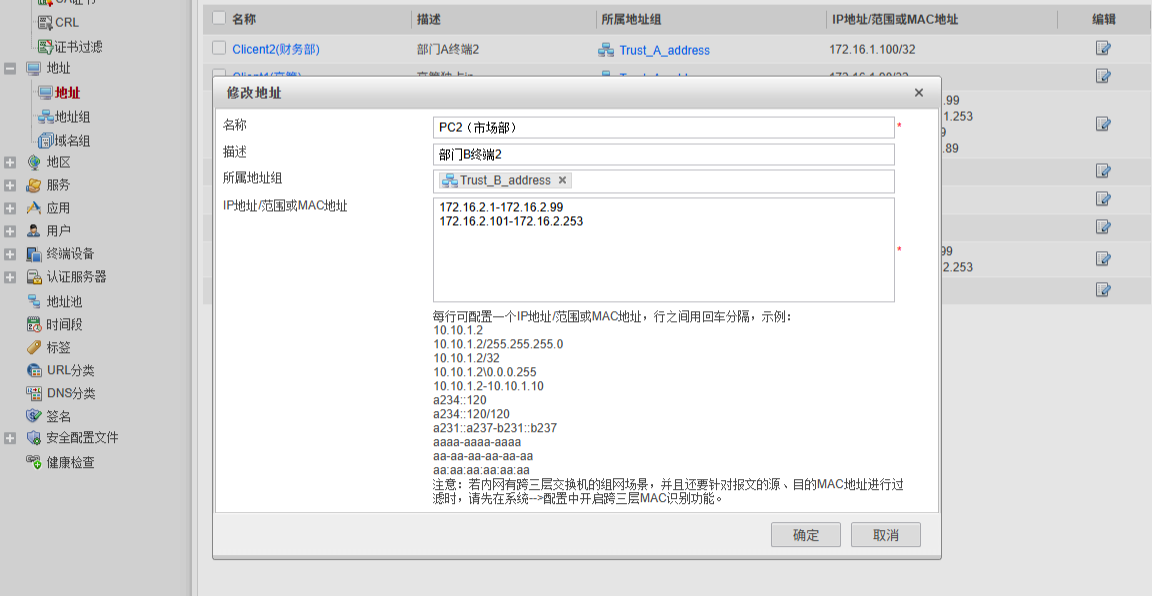

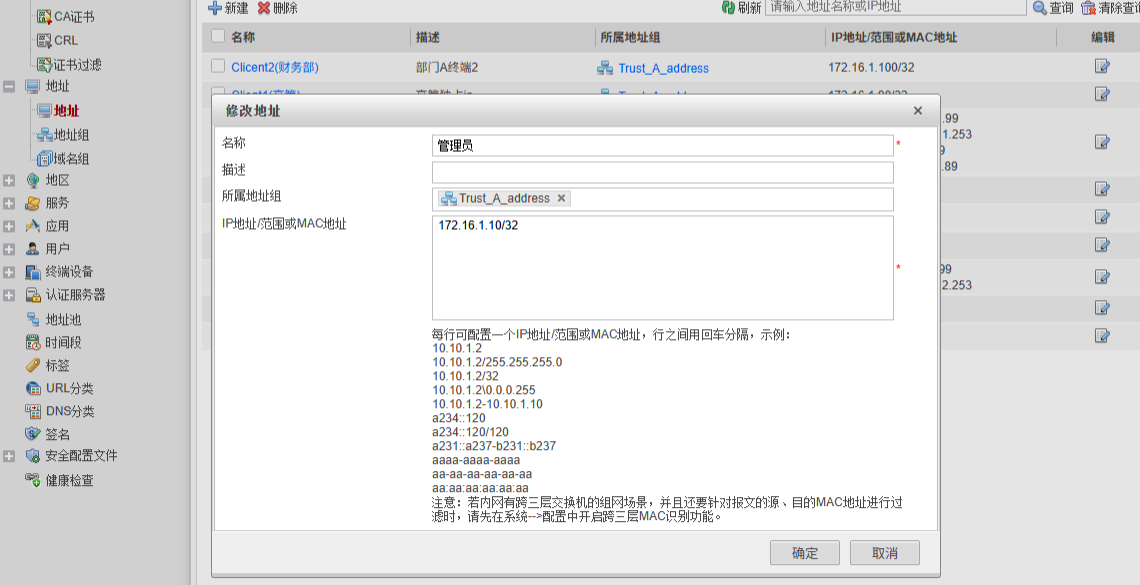

6、创建地址信息

6、创建地址信息

OA_Server

Web Server

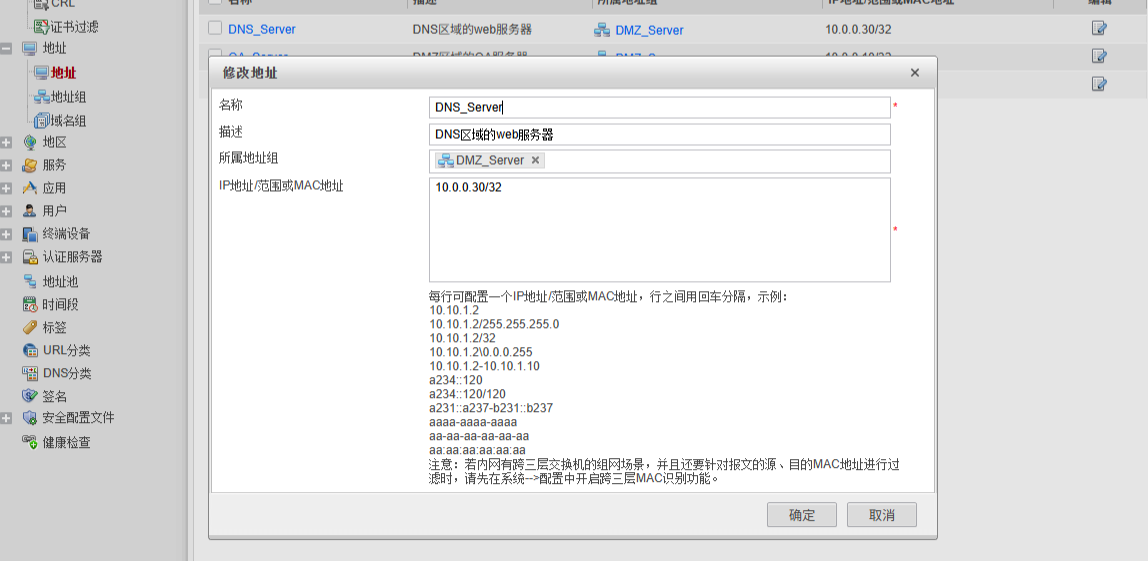

DNS Server

DNS Server

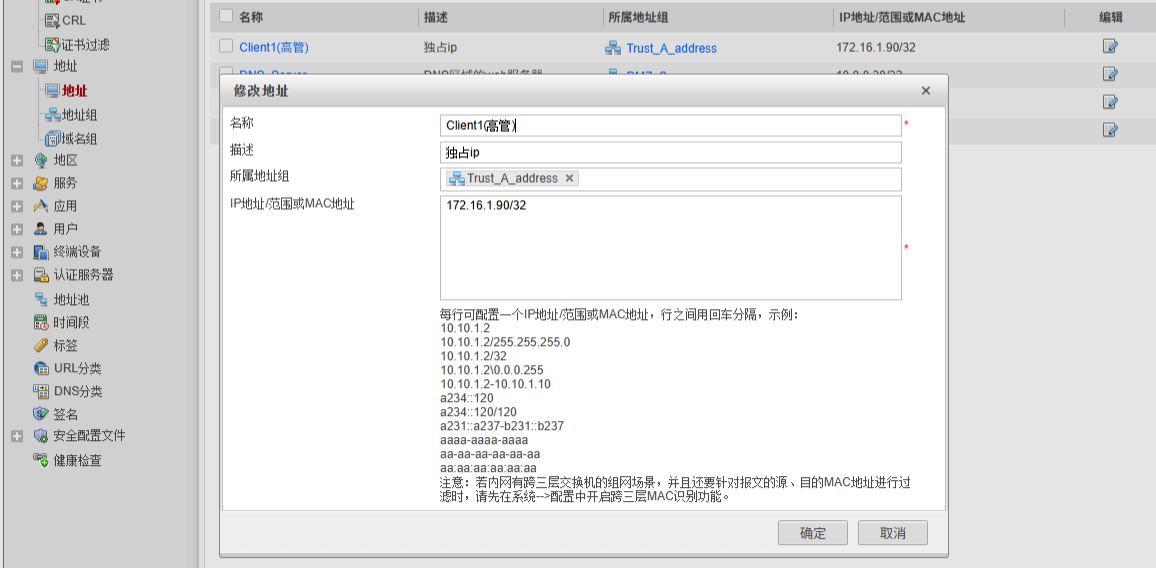

Client1(高管)

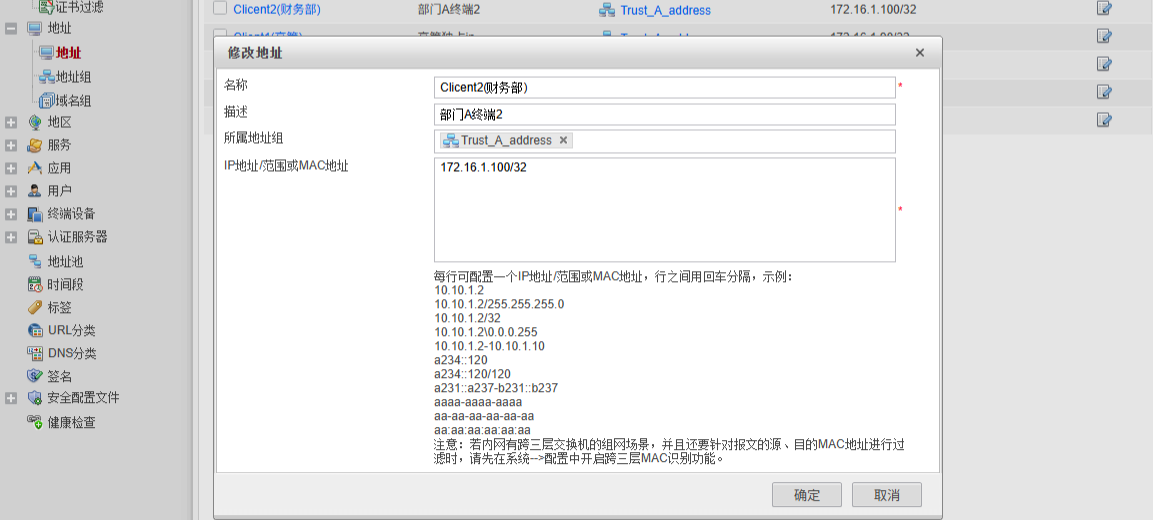

Client2(财务部)

Client2(财务部)

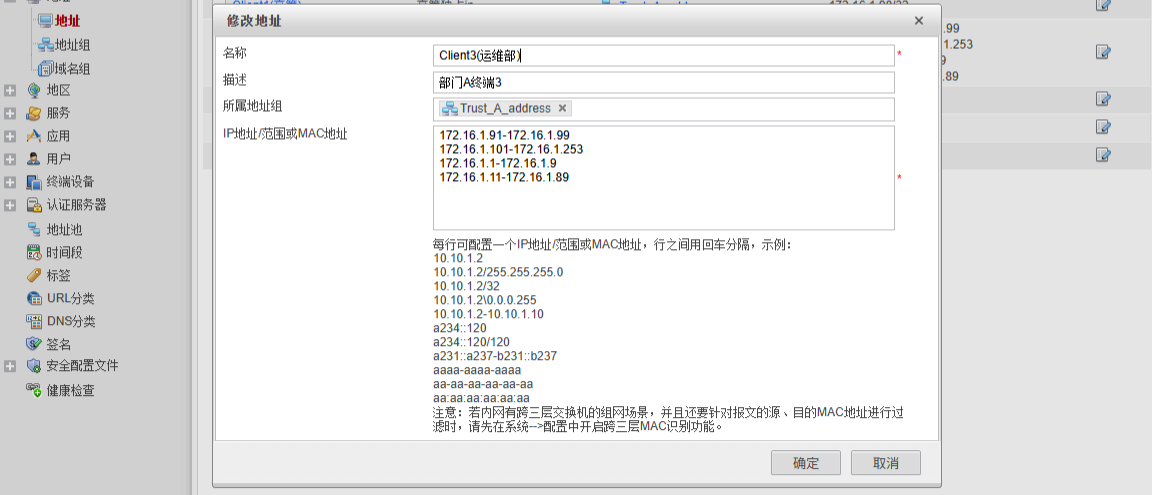

Client3(运维部)

Client3(运维部)

PC1(技术部)

PC2(市场部)

PC2(市场部)

管理员

管理员

地址信息创建完成

7.配置管理员

7.配置管理员

开启GE1/0/1.1接口的Telnet服务

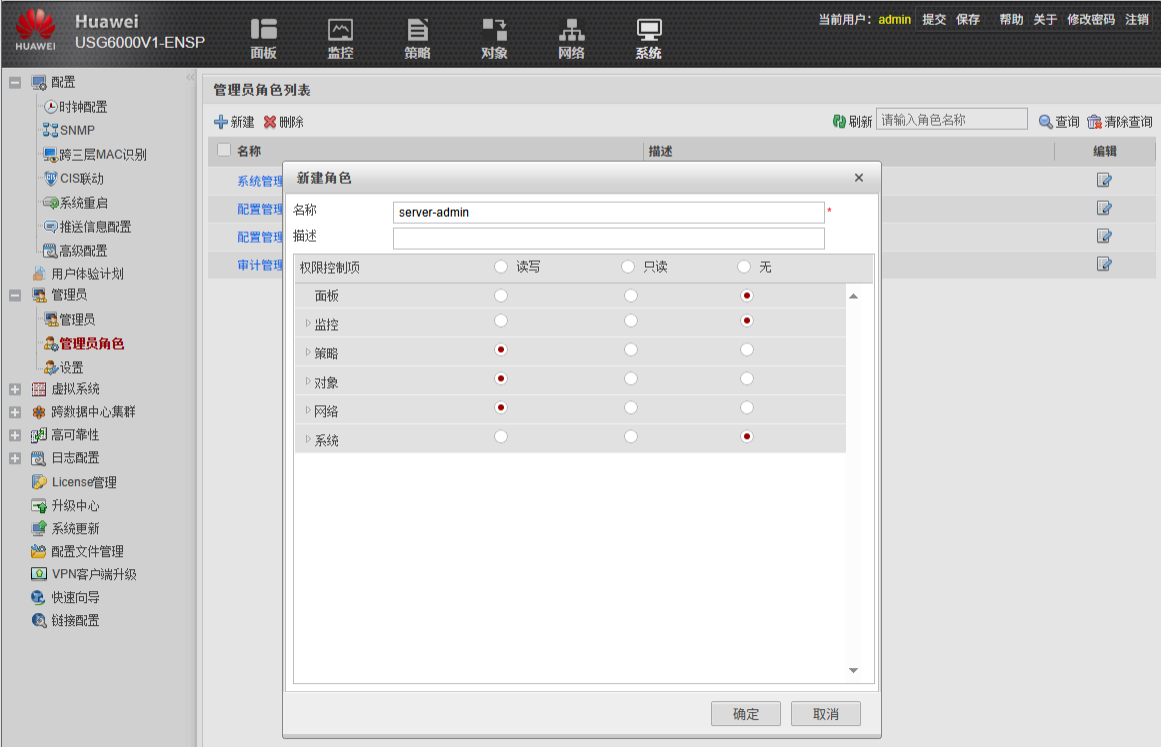

创建管理员角色

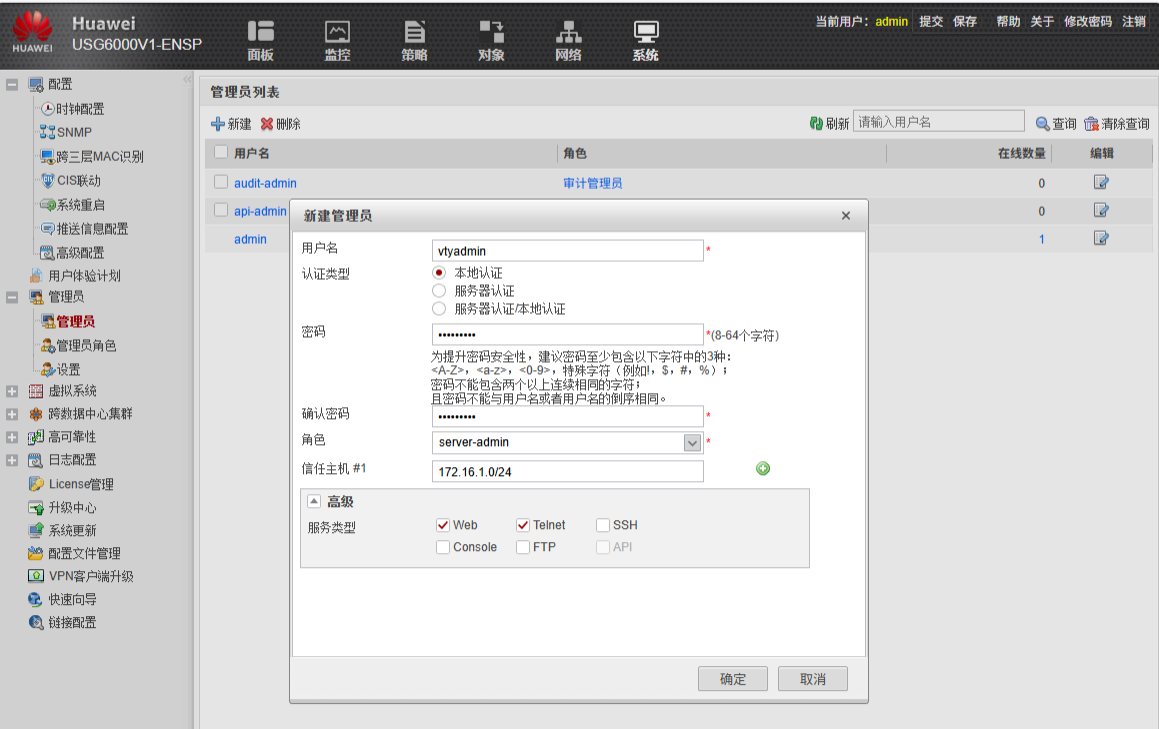

创建管理员

创建管理员

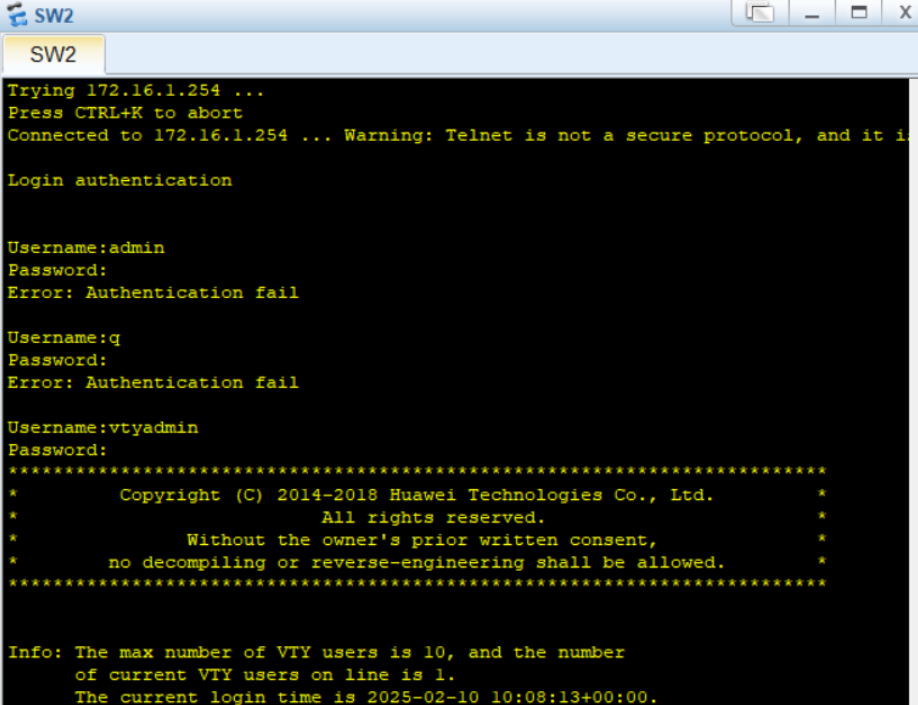

开启防火墙的Telnet服务(只能在命令行开启)命令如下:

[FW1]telnet server enable

[FW1]user-interface vty 0 4

[FW1-ui-vty0-4]protocol inbound telnet[SW2]interface Vlanif 10

[SW2-Vlanif10]ip address 172.16.1.10 24

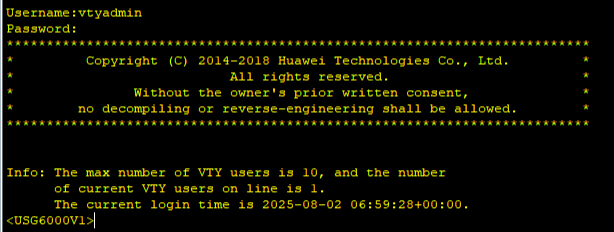

测试登录

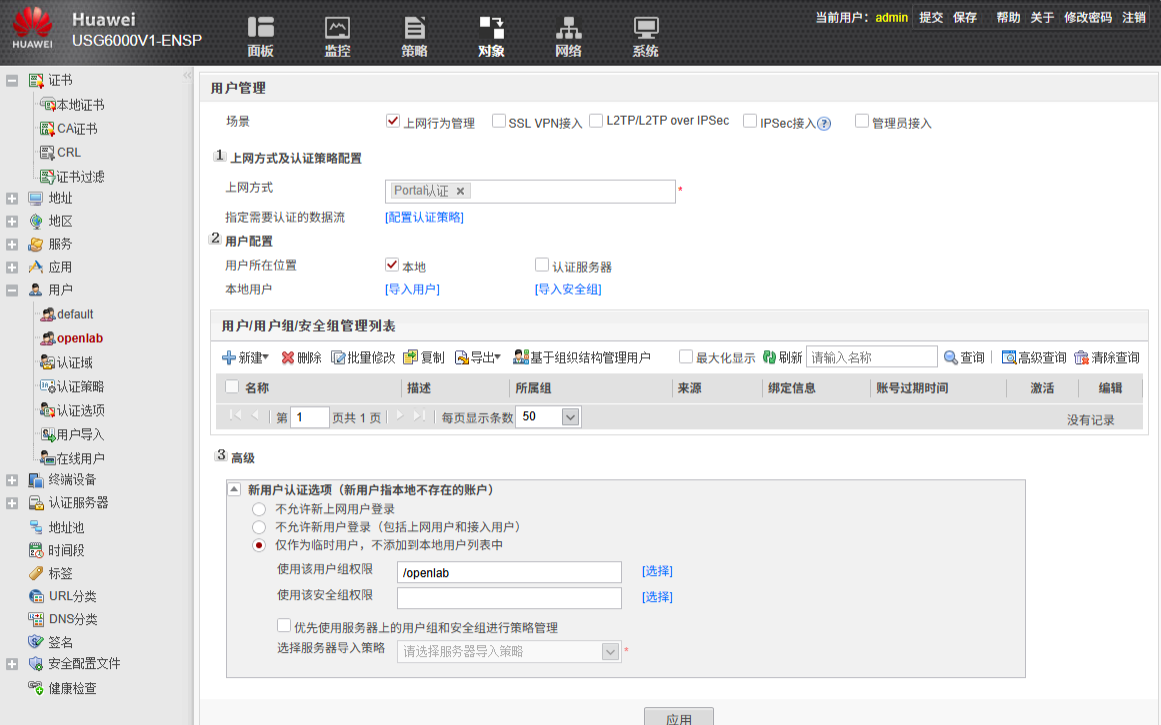

8.用户认证配置

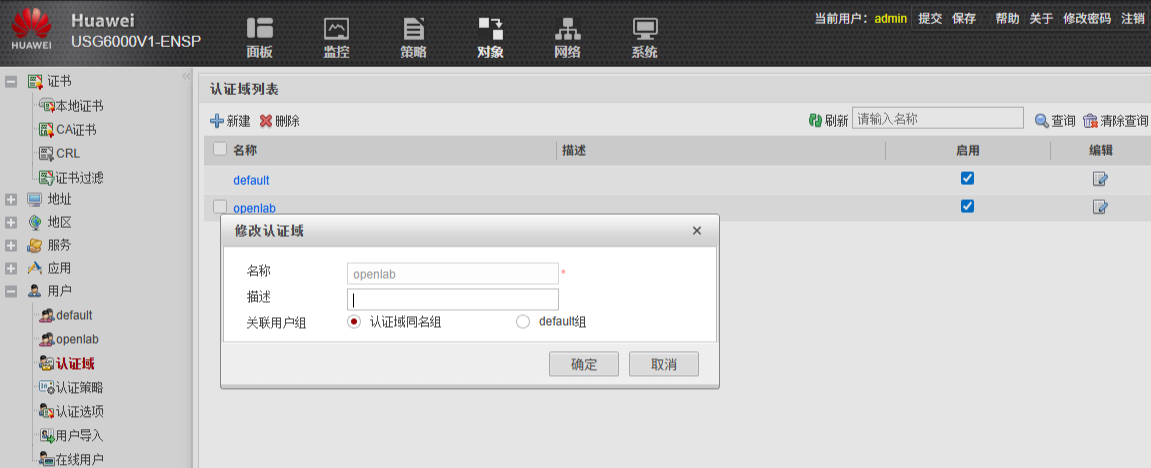

(1)配置认证域

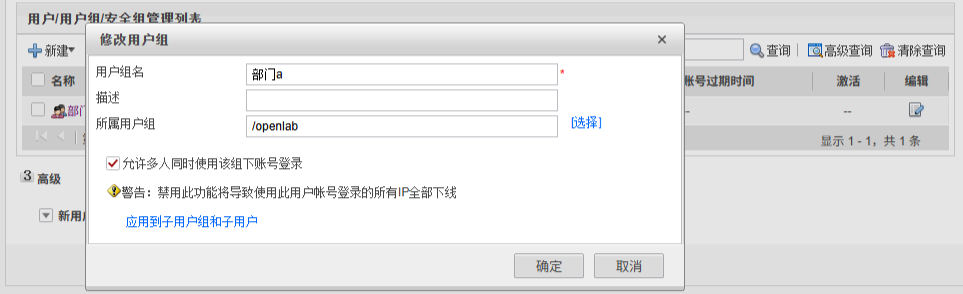

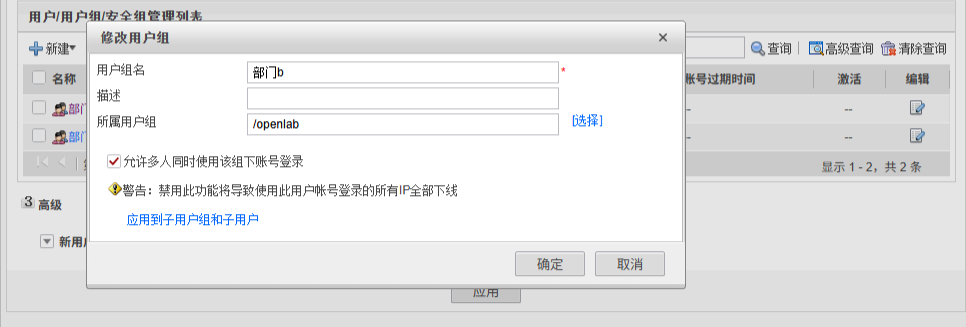

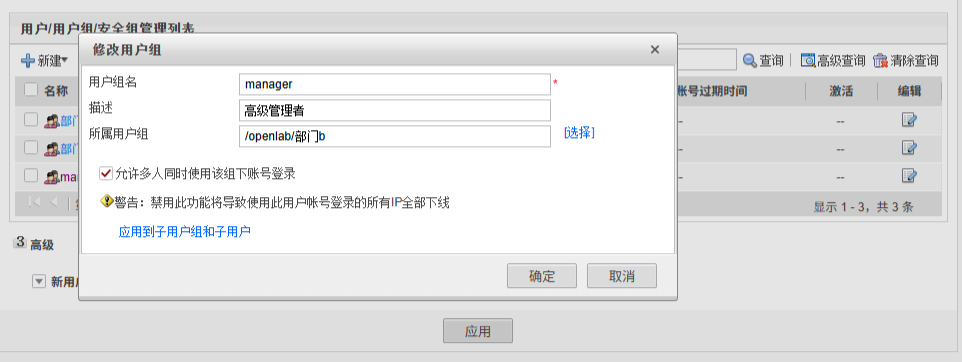

(2)配置用户组信息

(2)配置用户组信息

A组

B组

manager

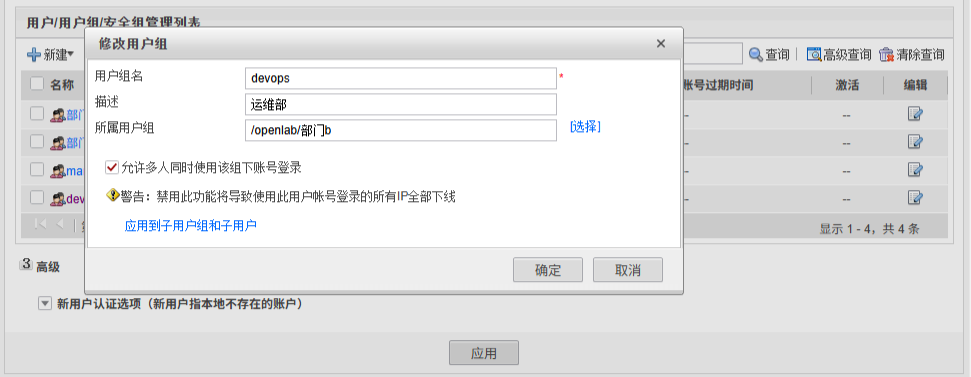

DevOps

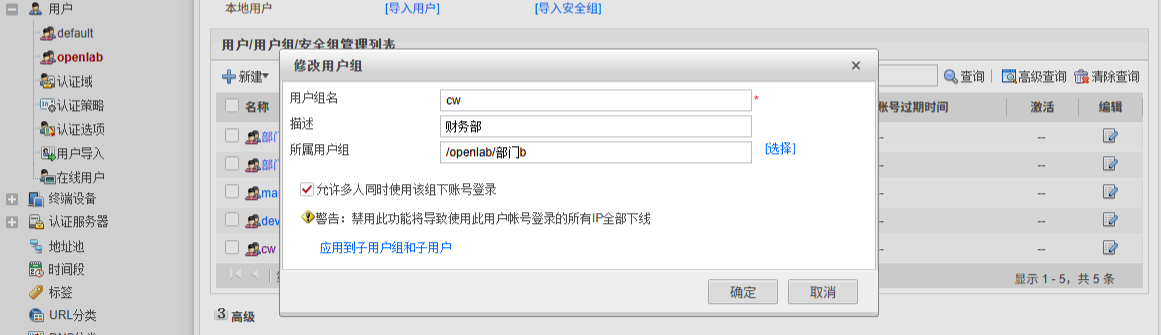

CW

CW

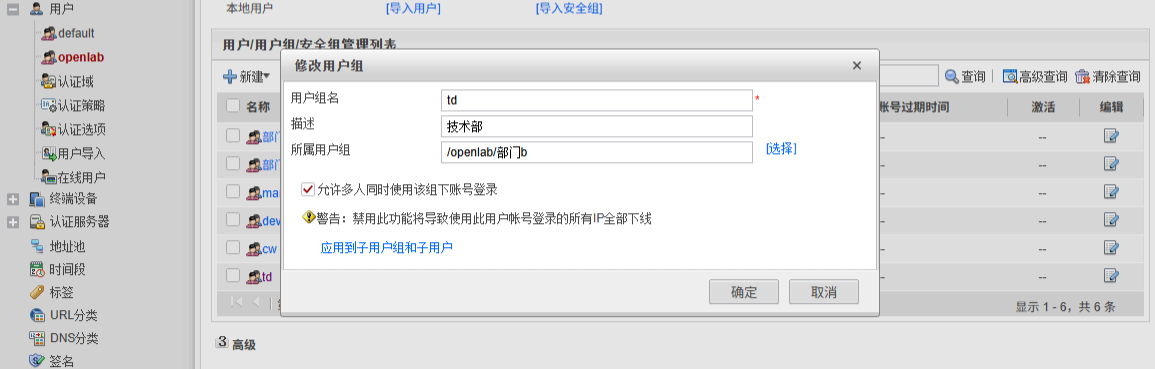

TD

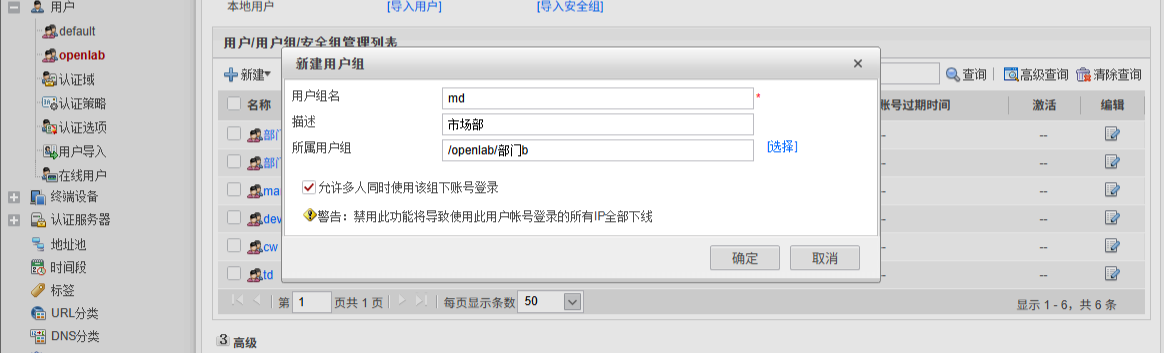

MD

用户组配置完成

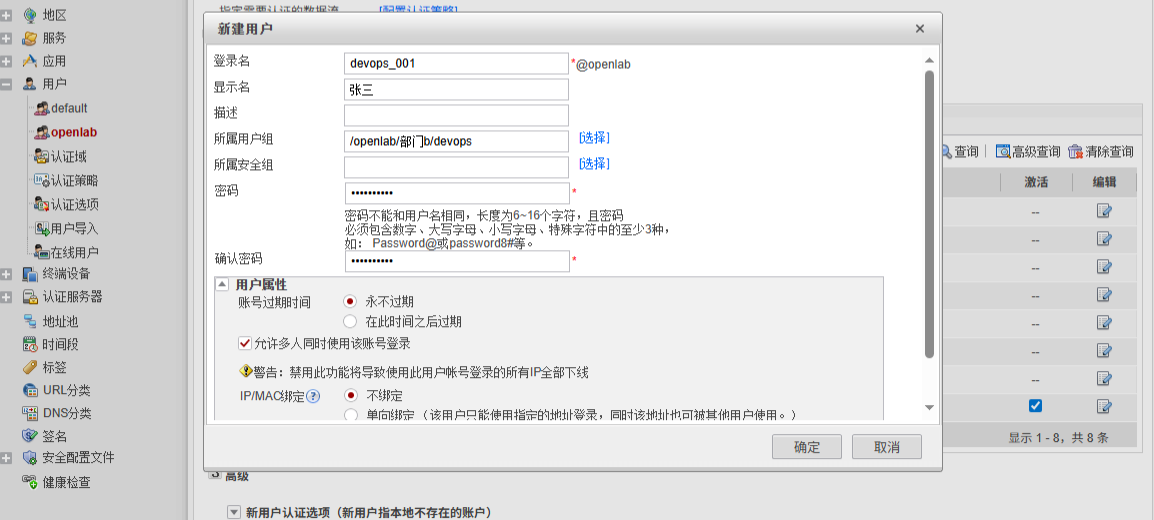

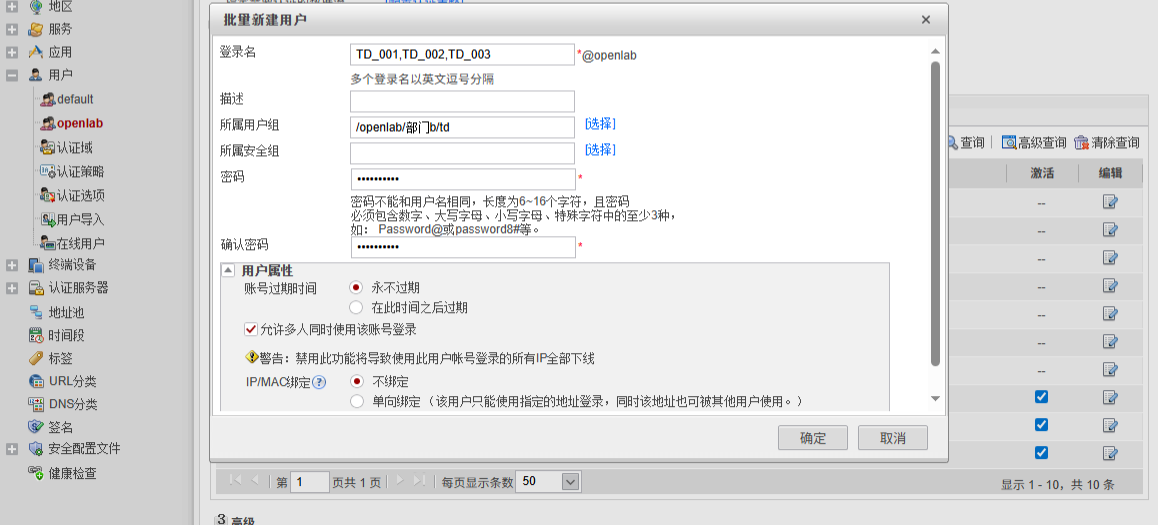

(3)配置用户信息

高管用户

DevOps_001

FD_001

FD_001

技术部用户

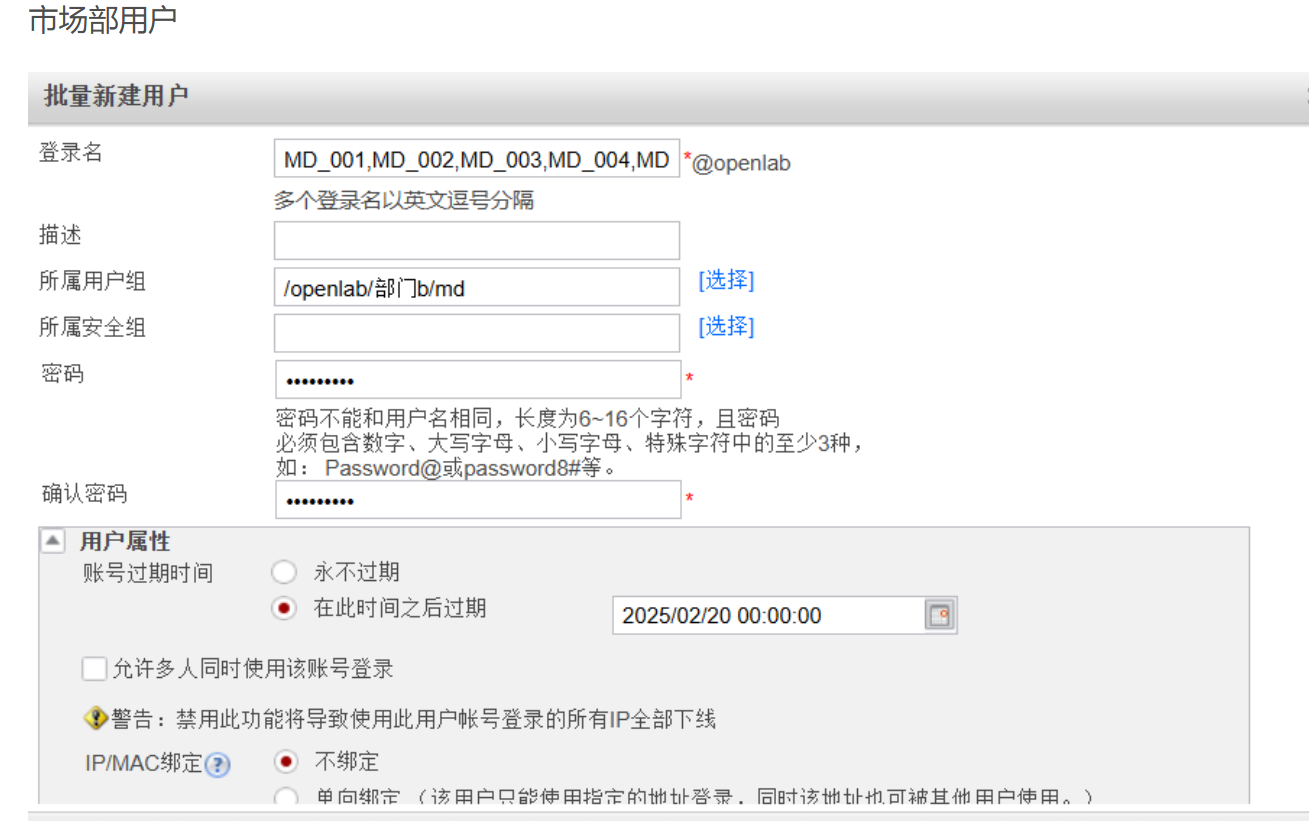

市场部用户

市场部用户

用户创建完成

用户创建完成

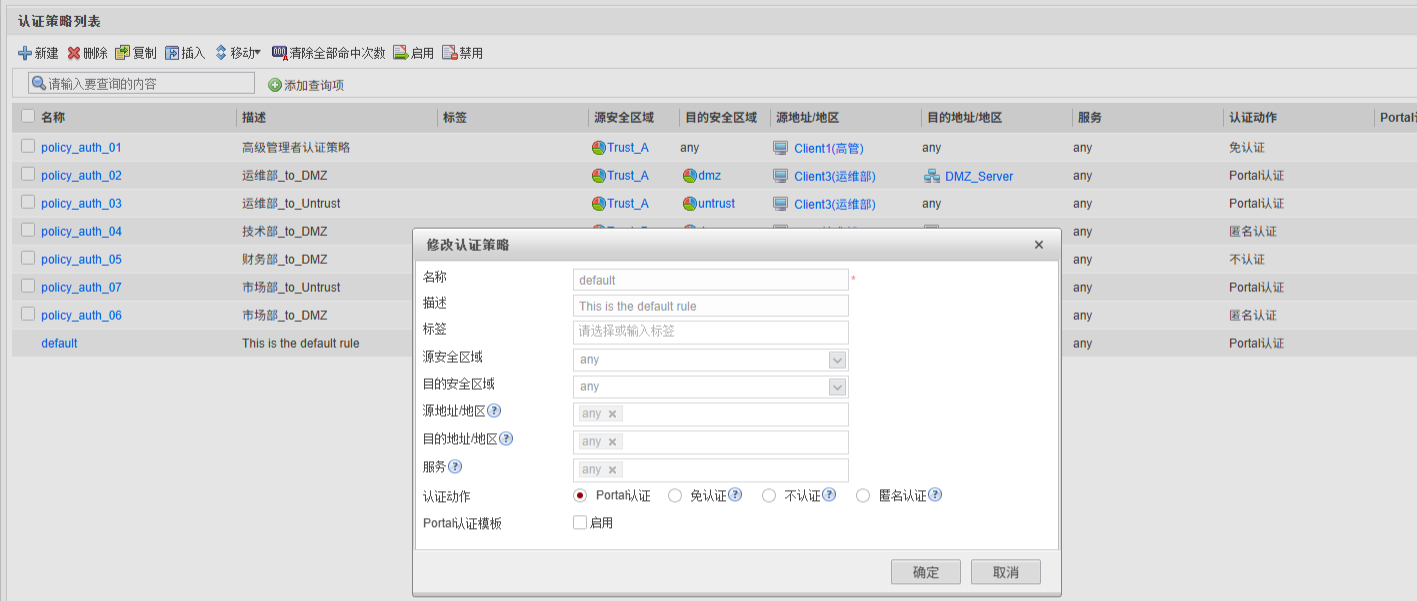

(4)配置认证策略

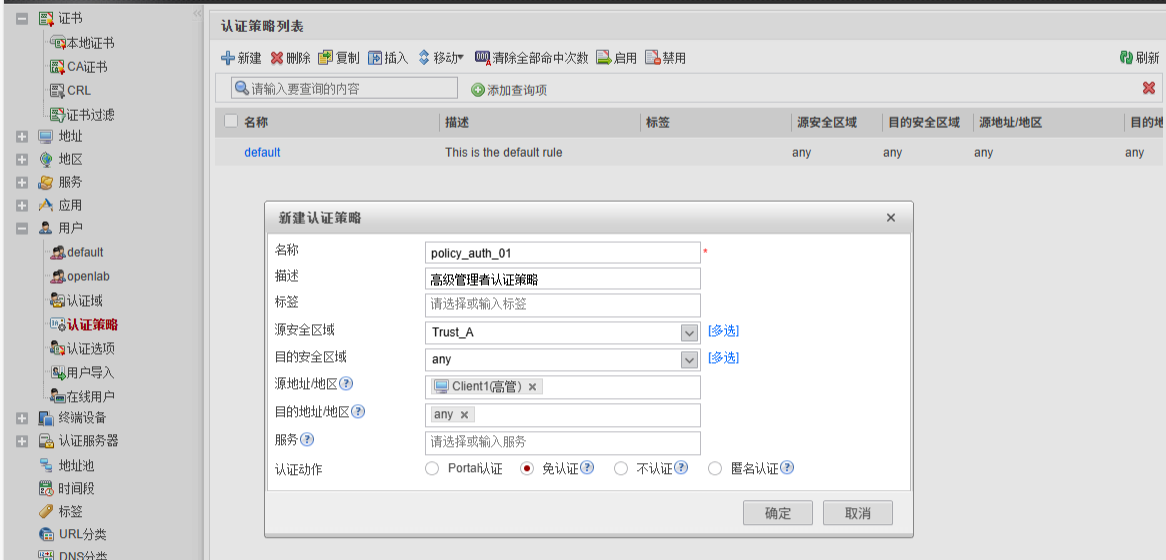

高级管理者认证策略

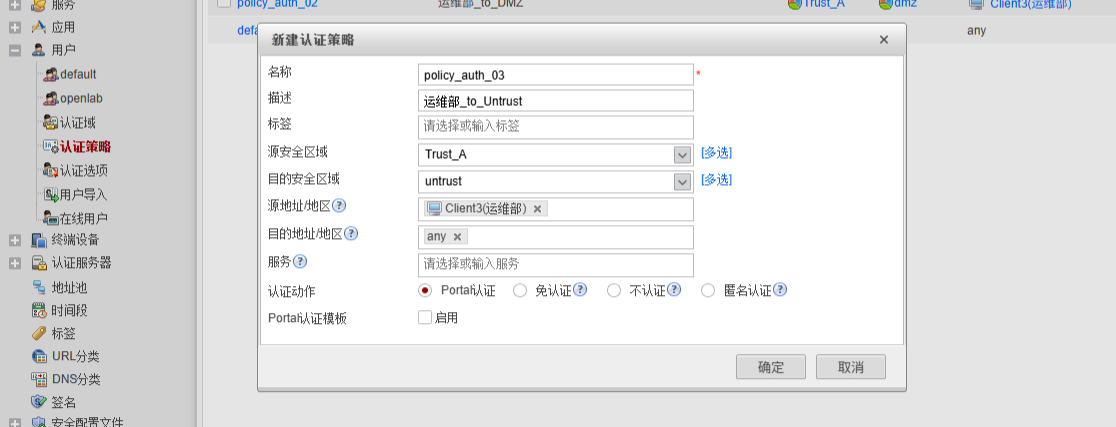

运维部认证策略

技术部认证策略

财务部认证策略

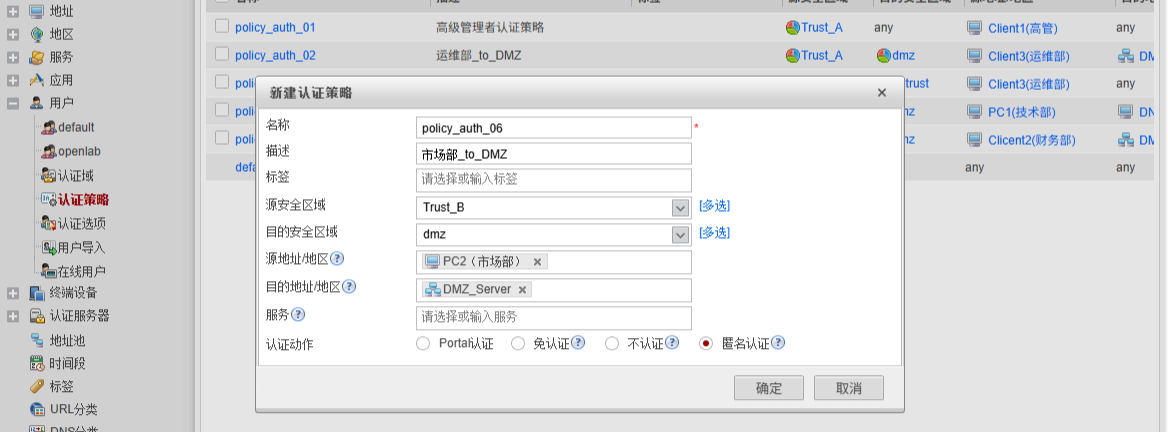

市场部认证策略

认证策略创建完成

由于认证策略policy_auth_06中是匿名认证,认证通过后,此时policy_auth_07认证策略就不会对来自于Trust_B安全区域的流量进行认证。所以,需要将policy_auth_07上移

配置首次登录必须修改密码

将默认认证策略调整为Portal认证

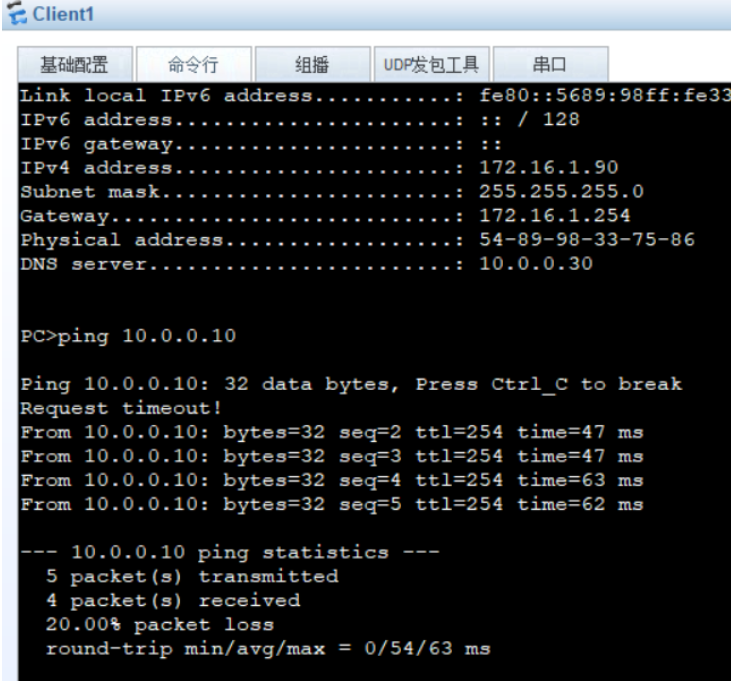

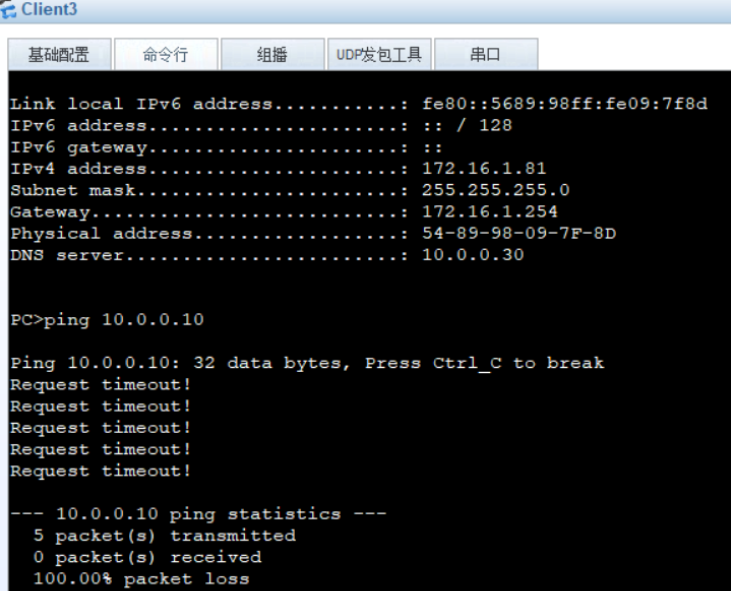

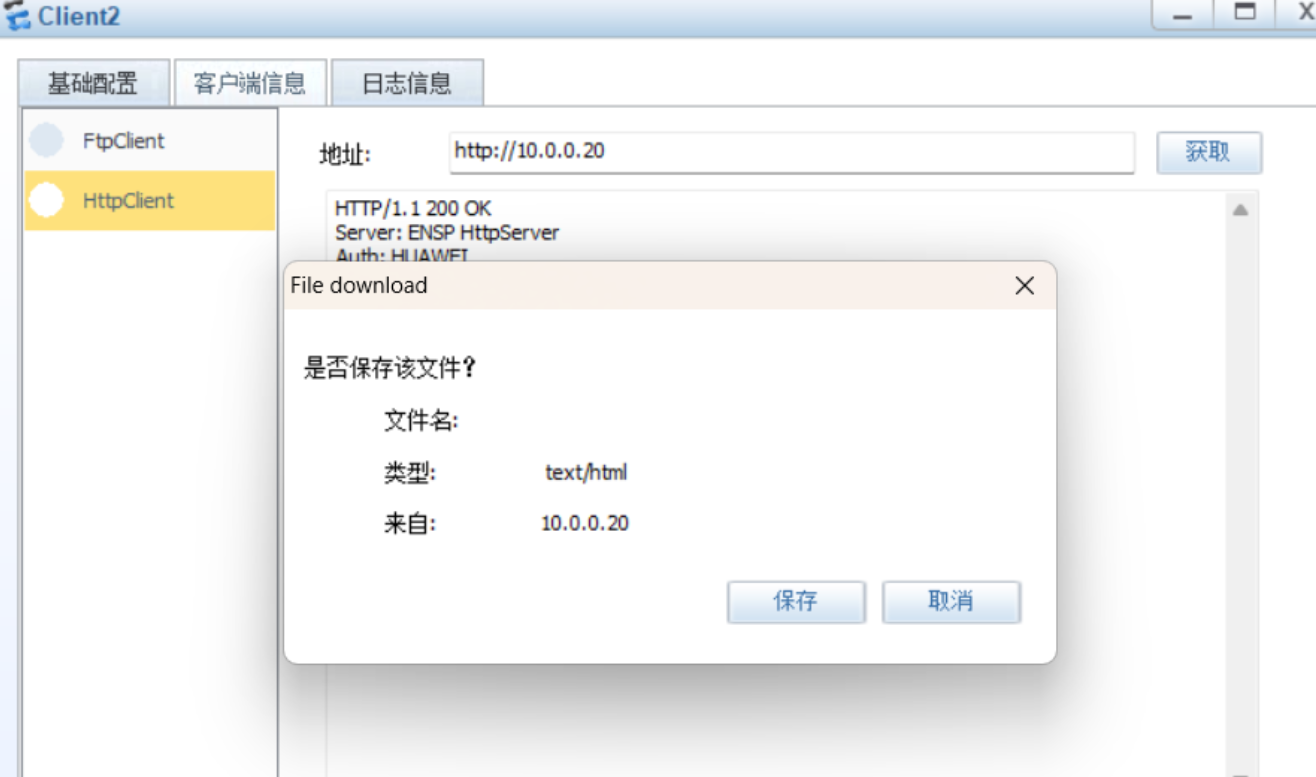

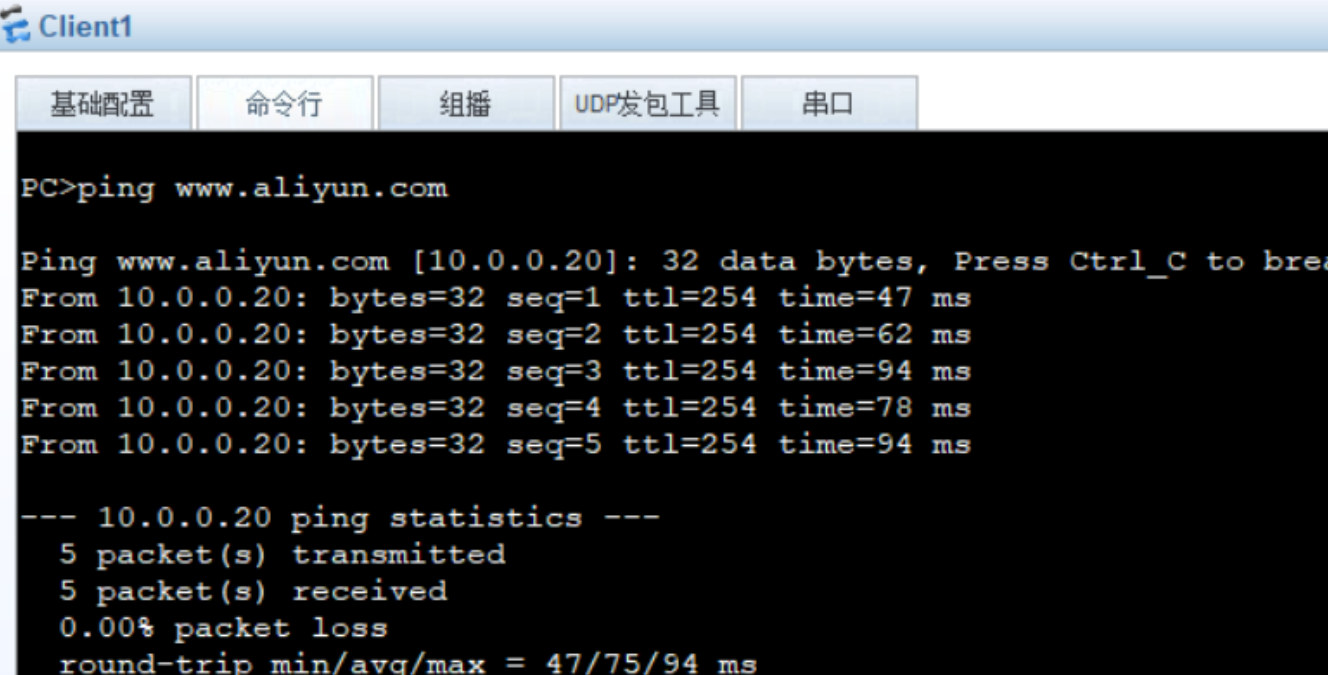

(5)测试认证策略

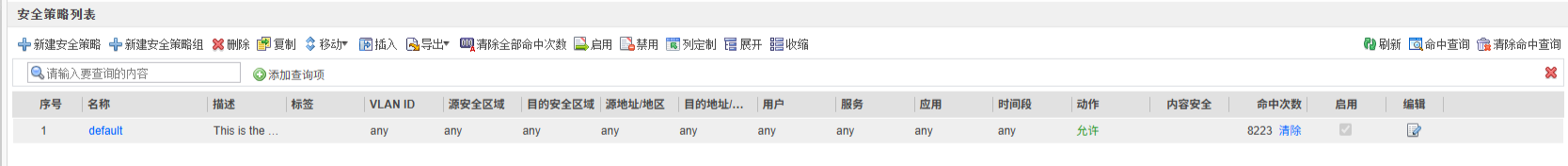

先将安全策略修改为允许,方便测试

policy_auth_01

policy_auth_02

policy_auth_03

policy_auth_04

policy_auth_05

policy_auth_06

policy_auth_07

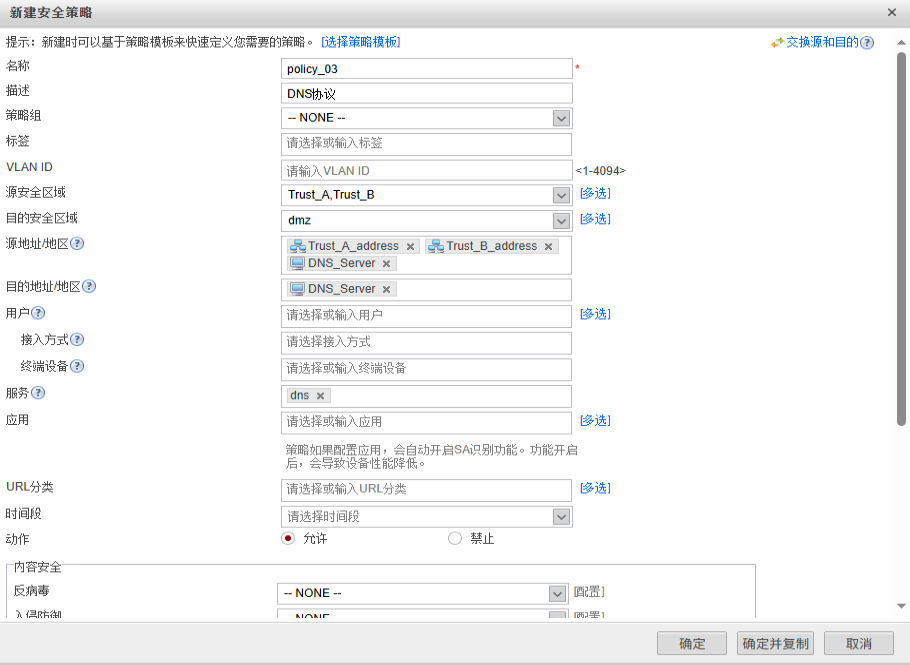

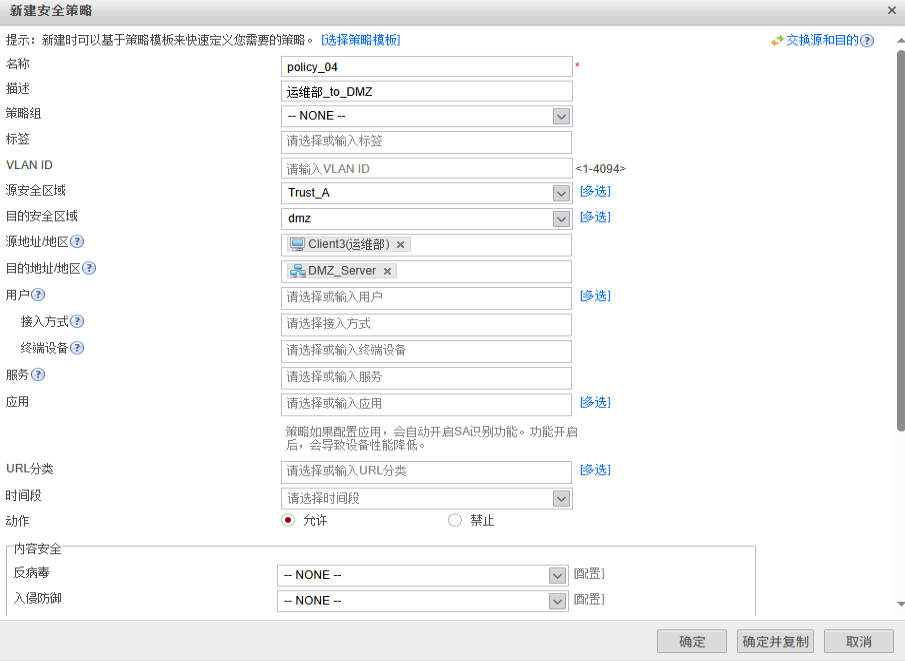

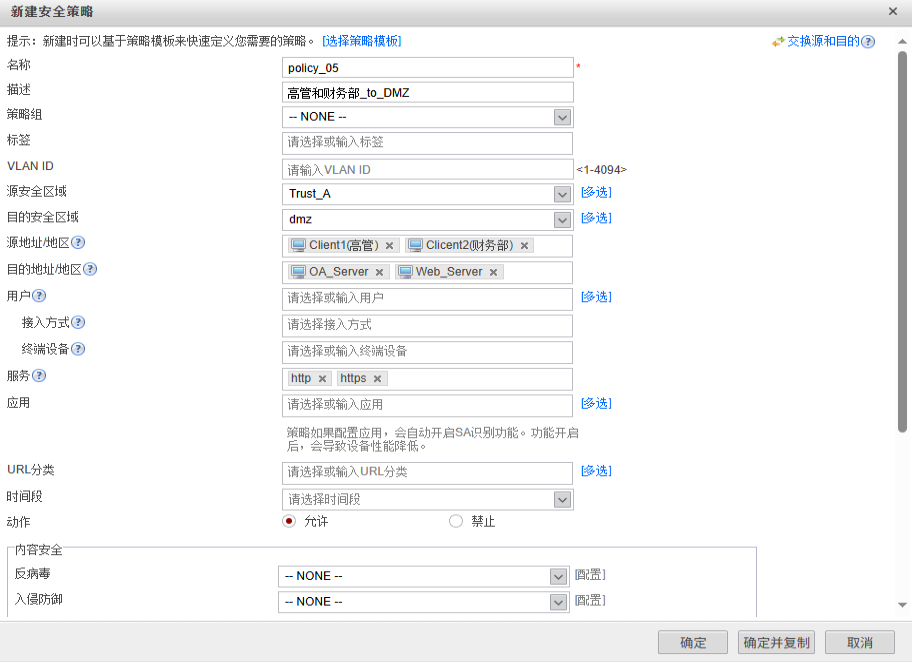

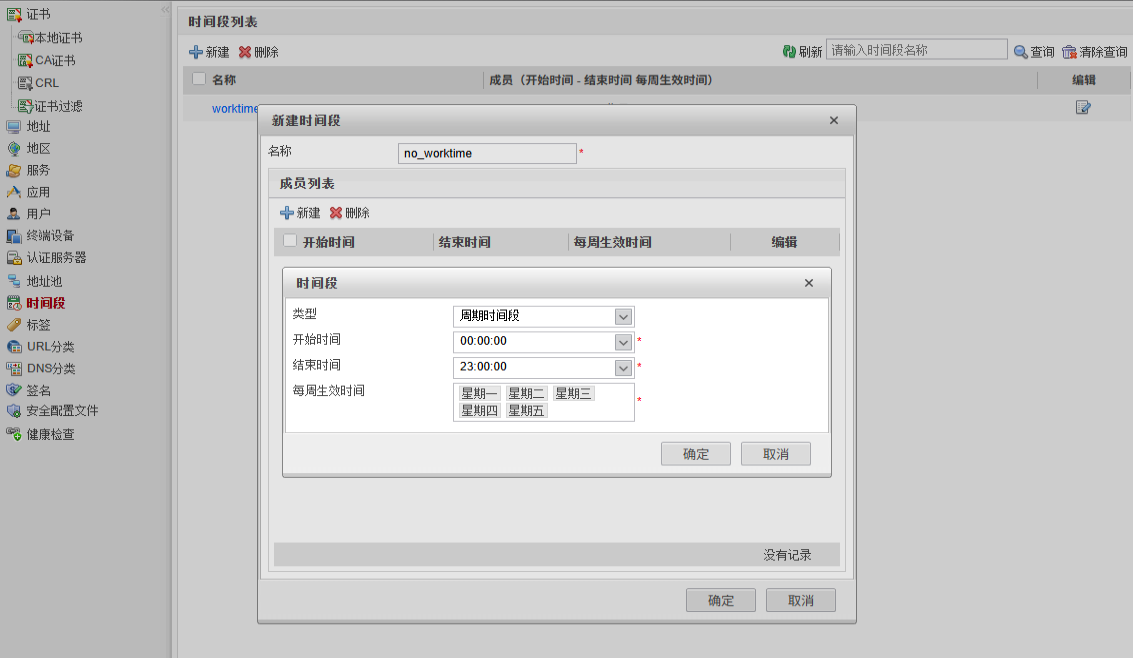

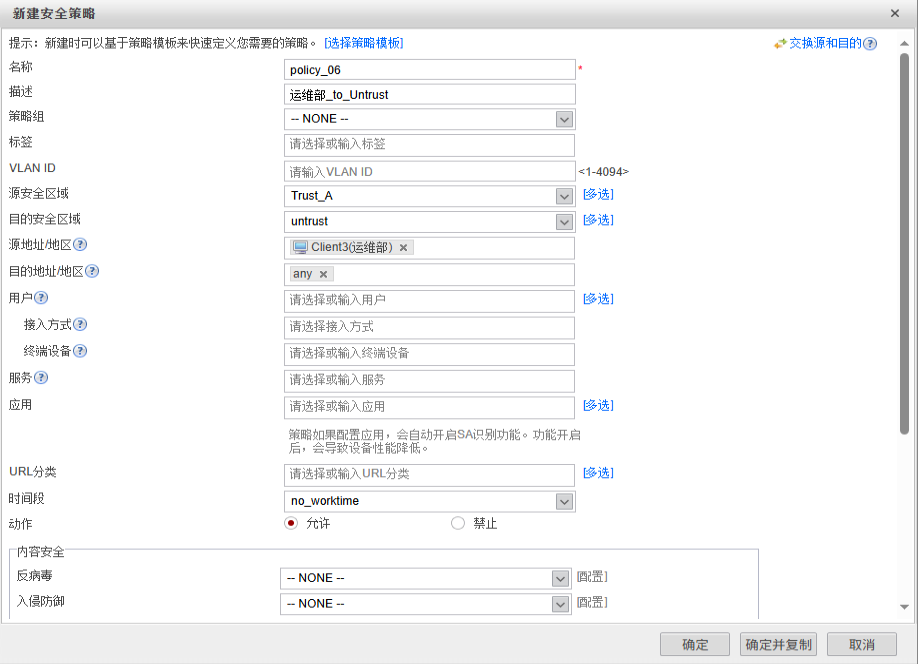

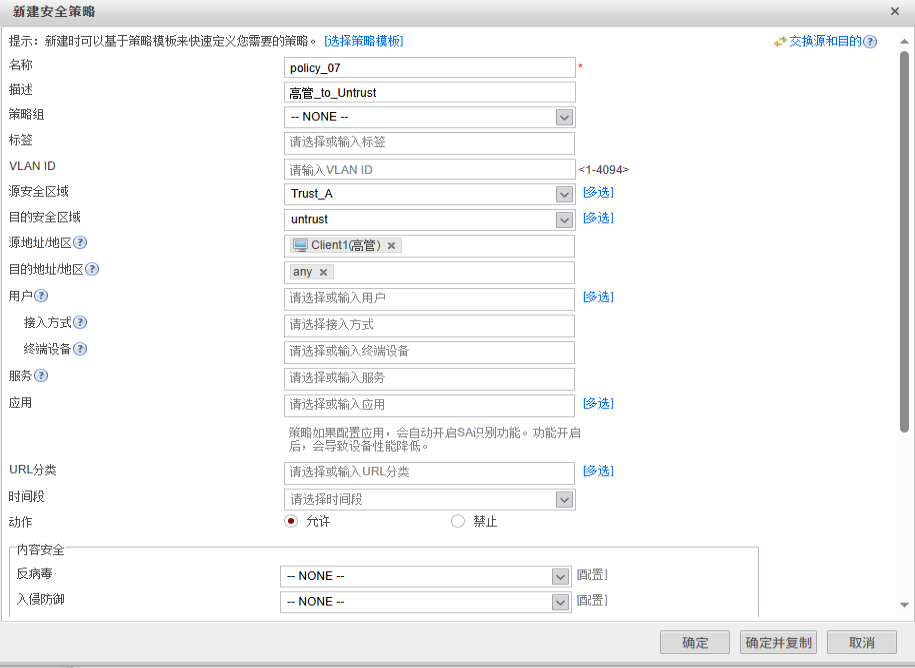

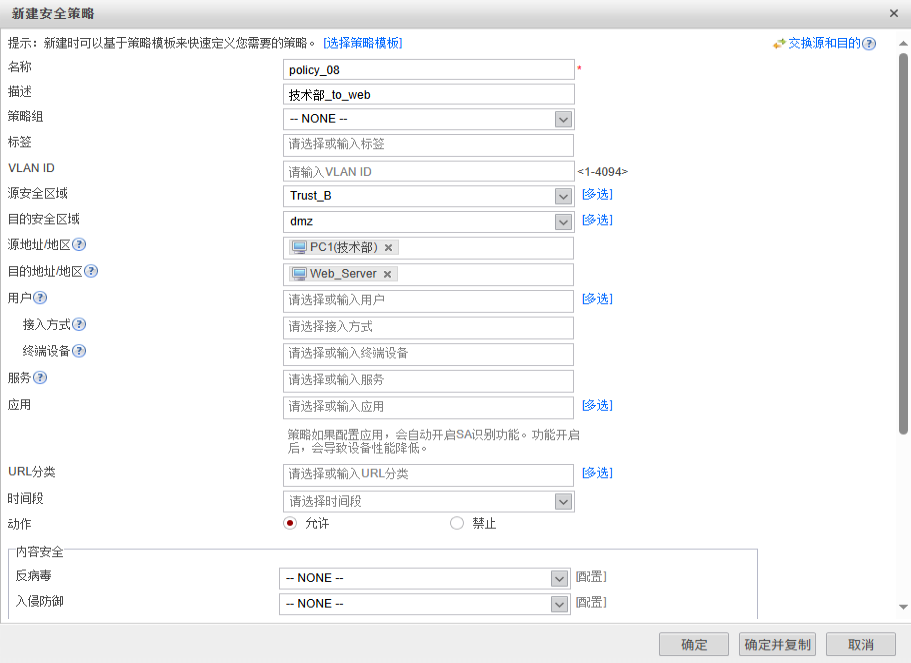

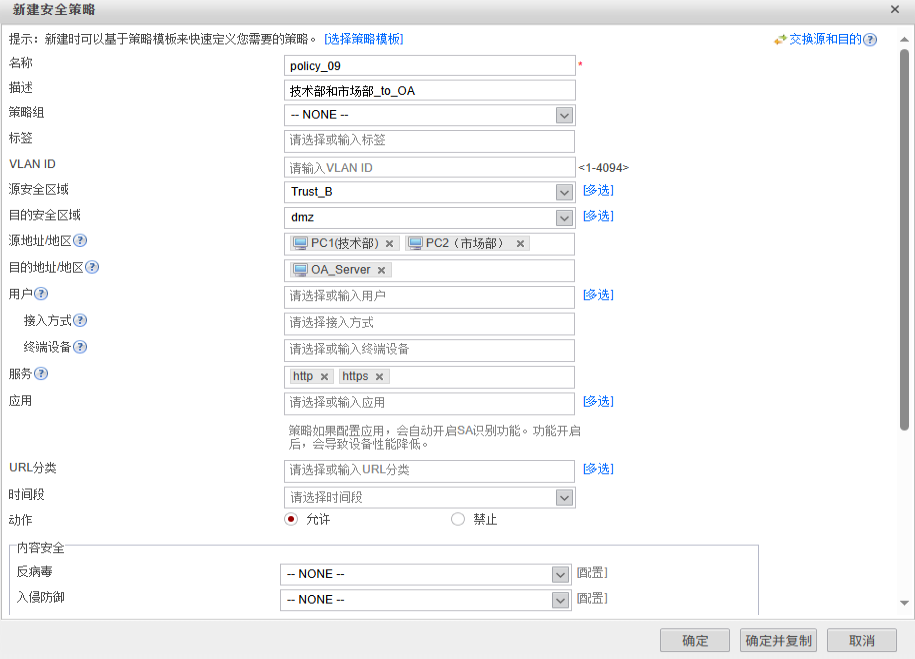

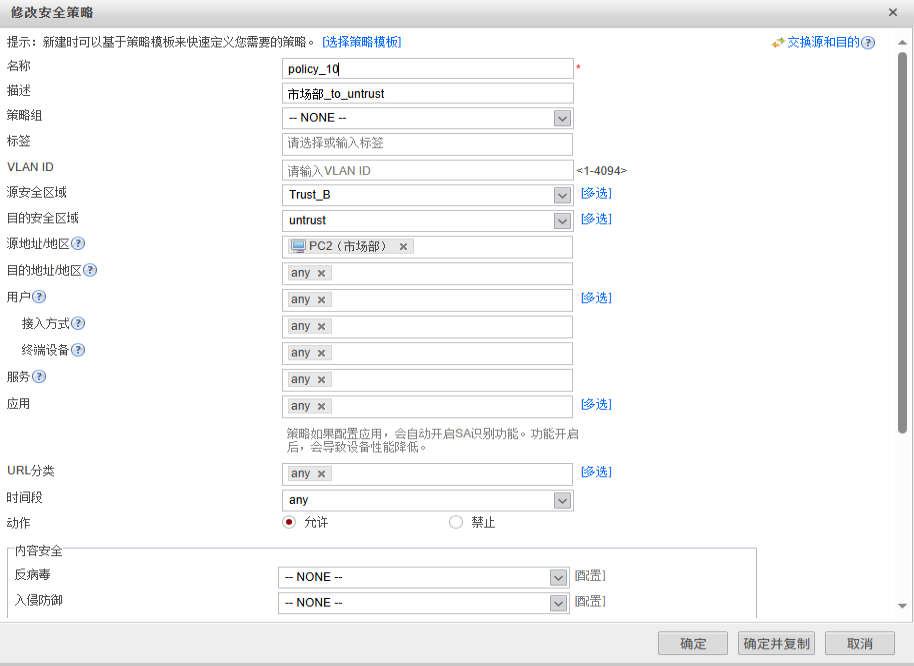

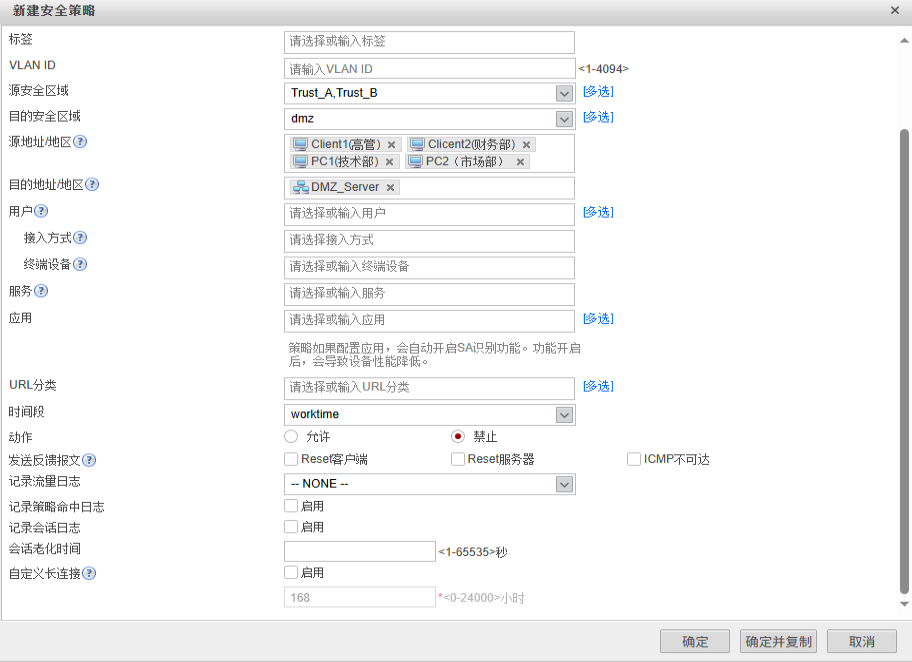

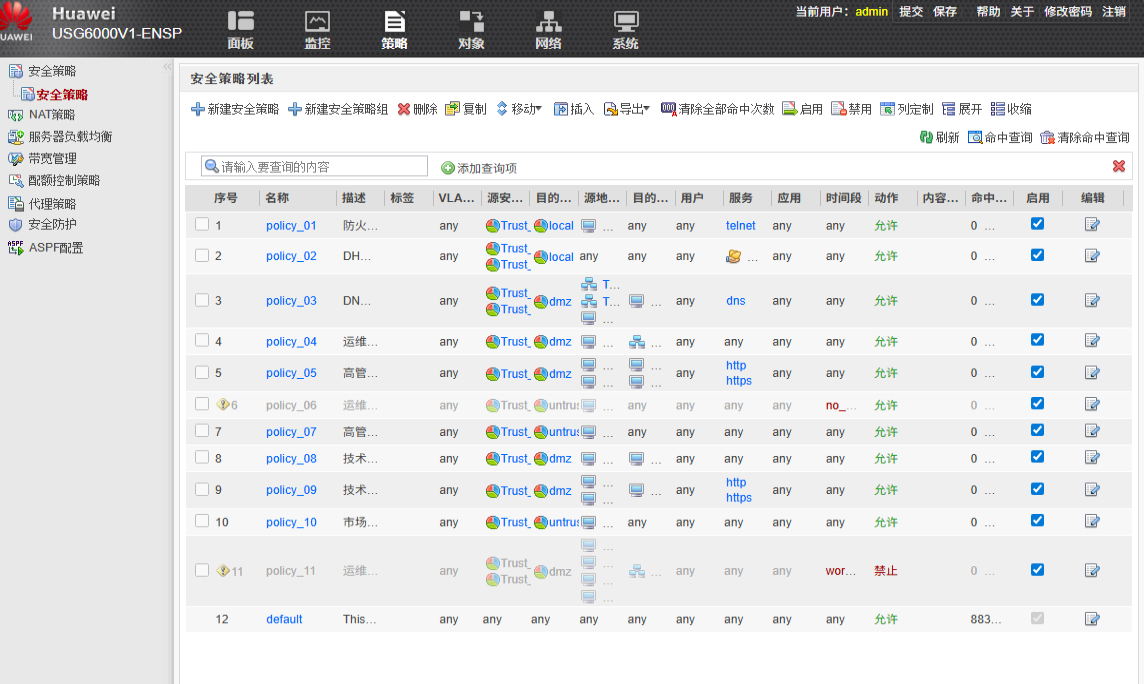

9.安全策略配置

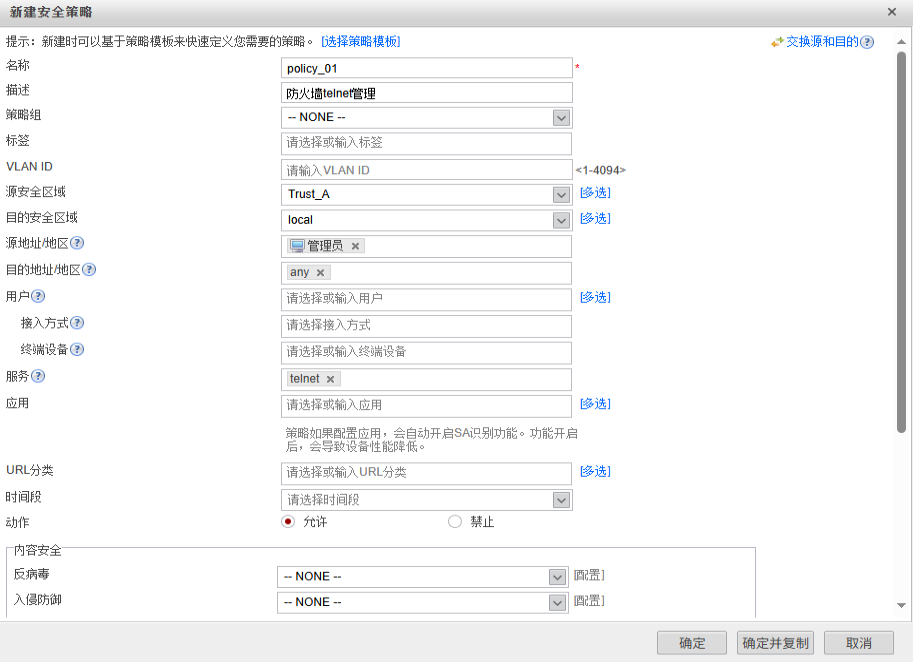

policy_01

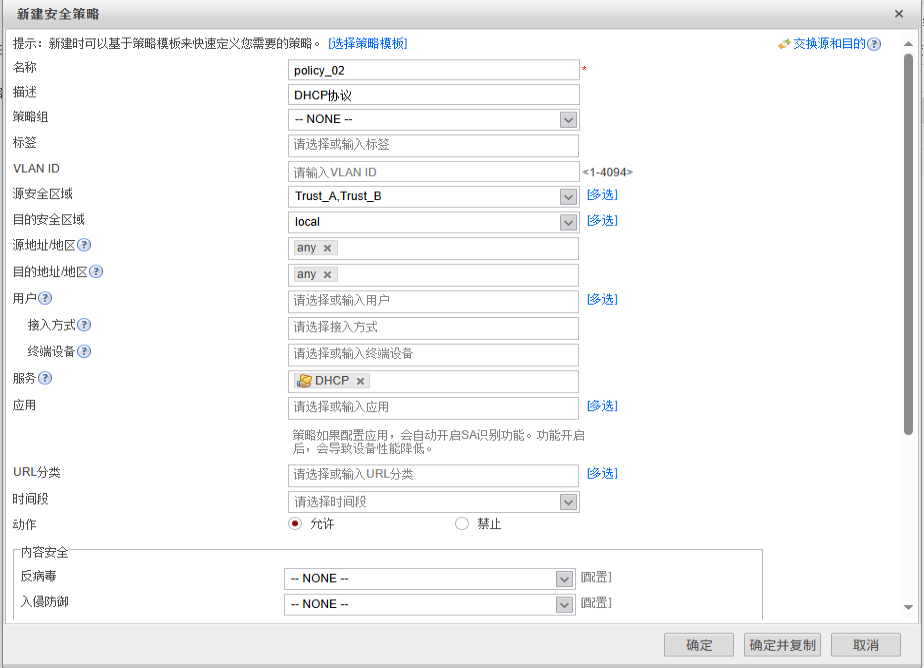

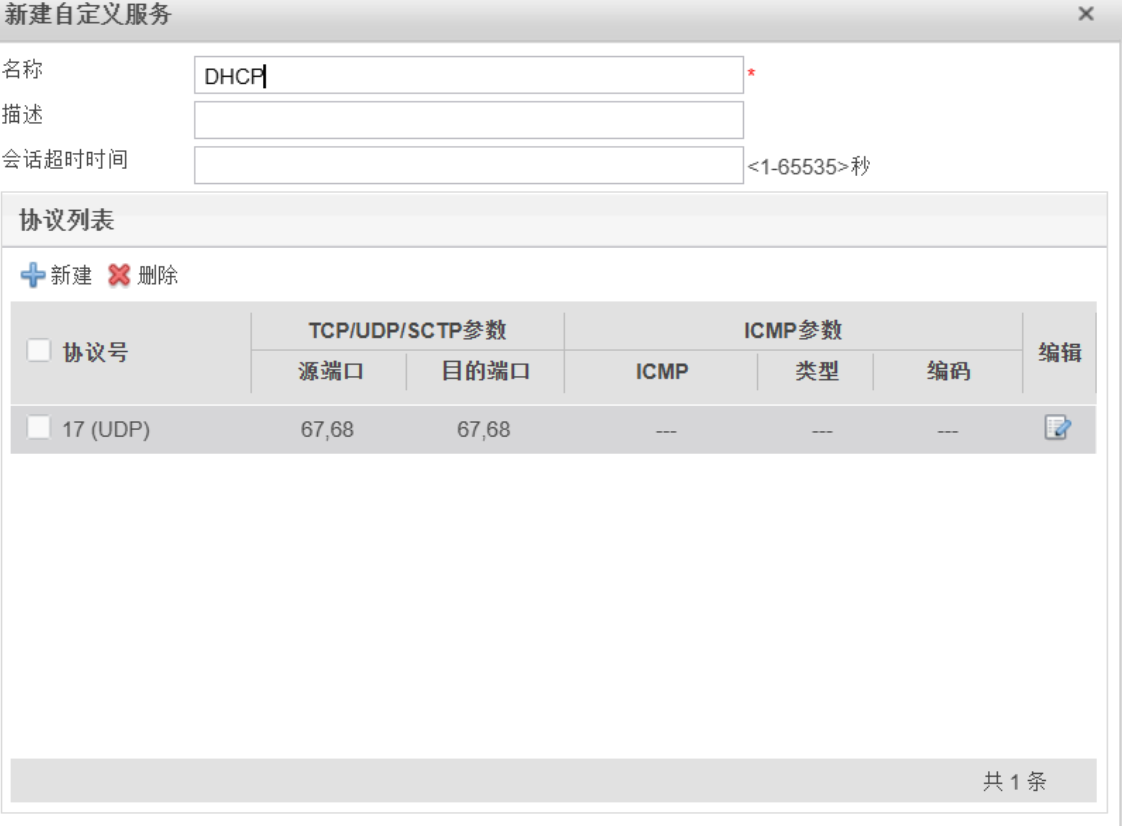

policy_02

policy_03

policy_04

policy_05

policy_06

policy_07

policy_08

policy_09

policy_10

policy_11

所有安全策略均已配置完成

测试:

policy_01

policy_02

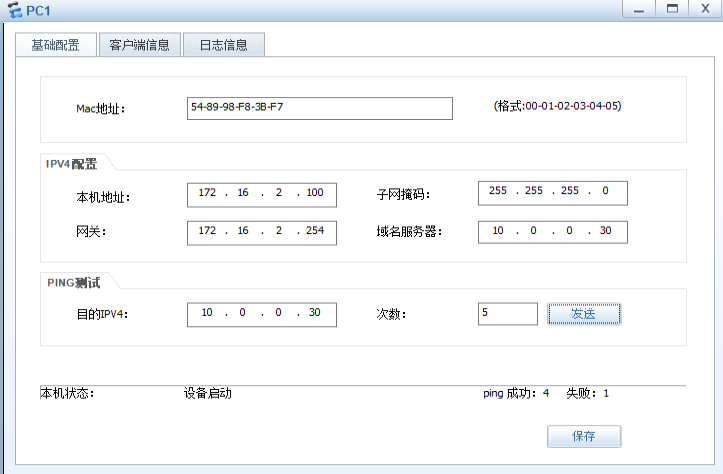

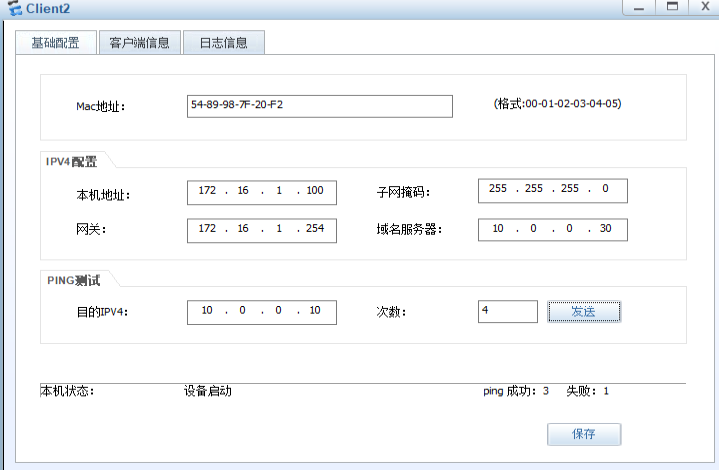

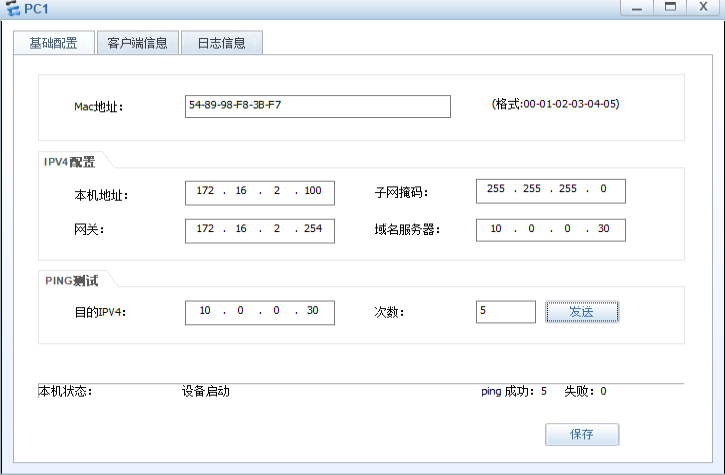

dhcp均已下发ip

policy_03

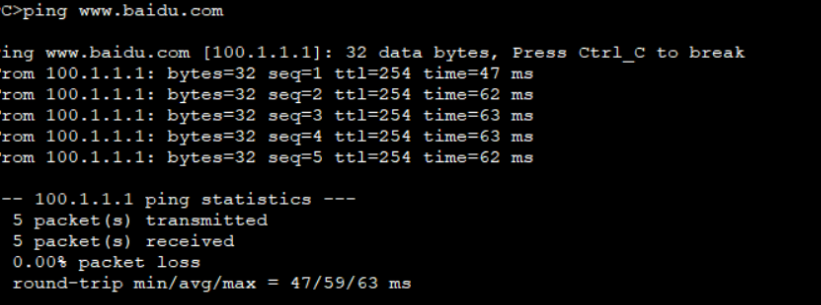

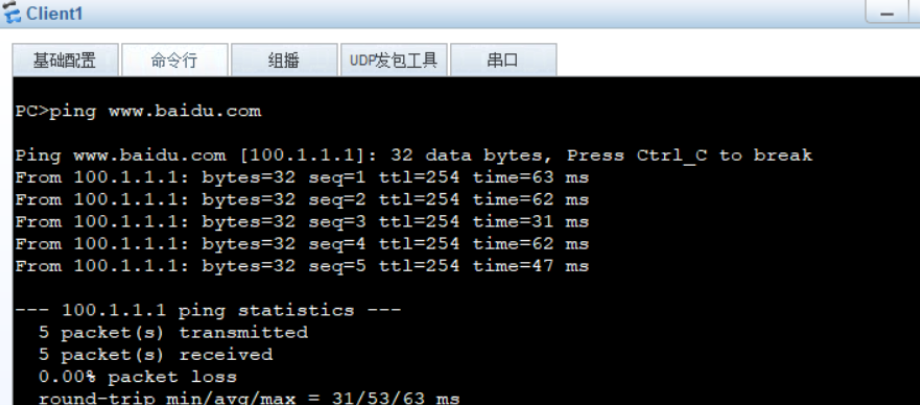

市场部和高管都可以使用域名ping通百度服务器进行地址解析

policy_04

policy_05

policy_06

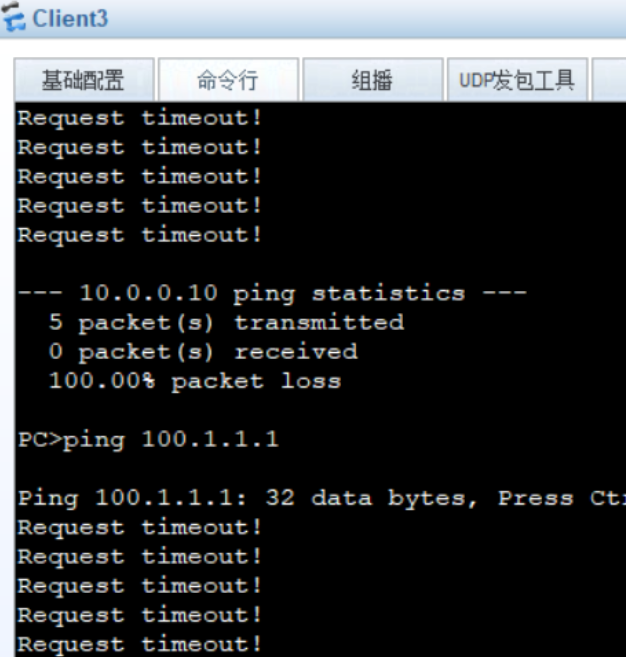

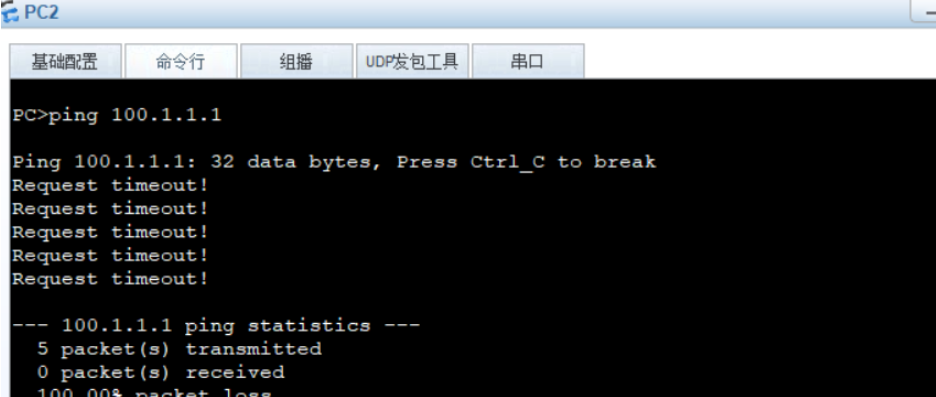

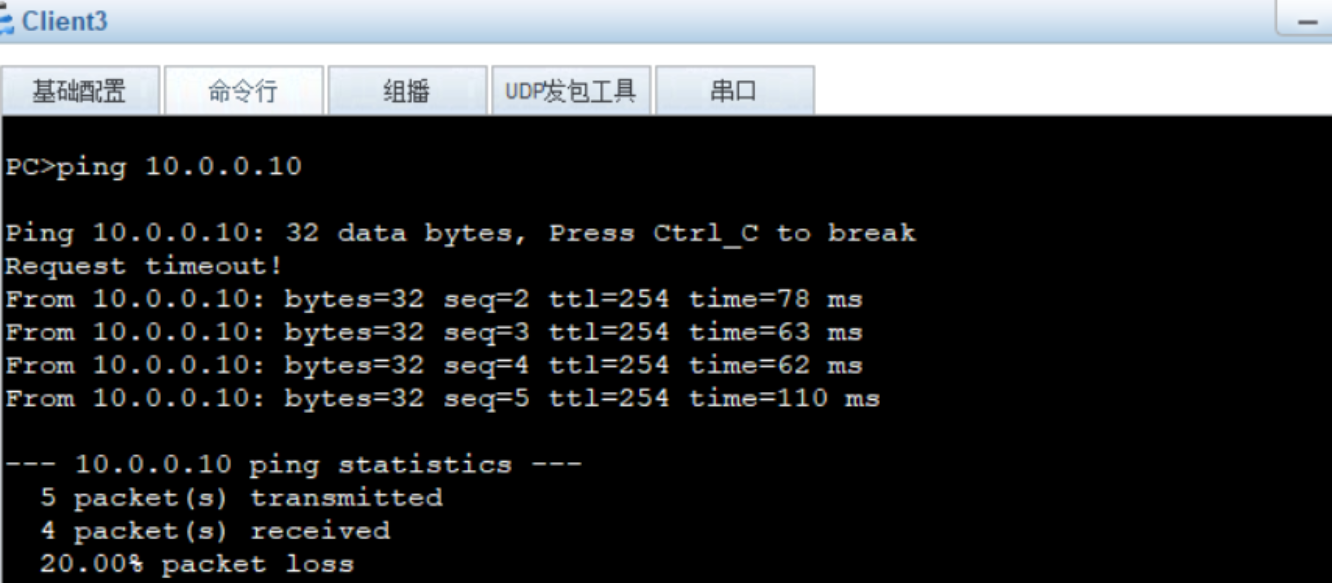

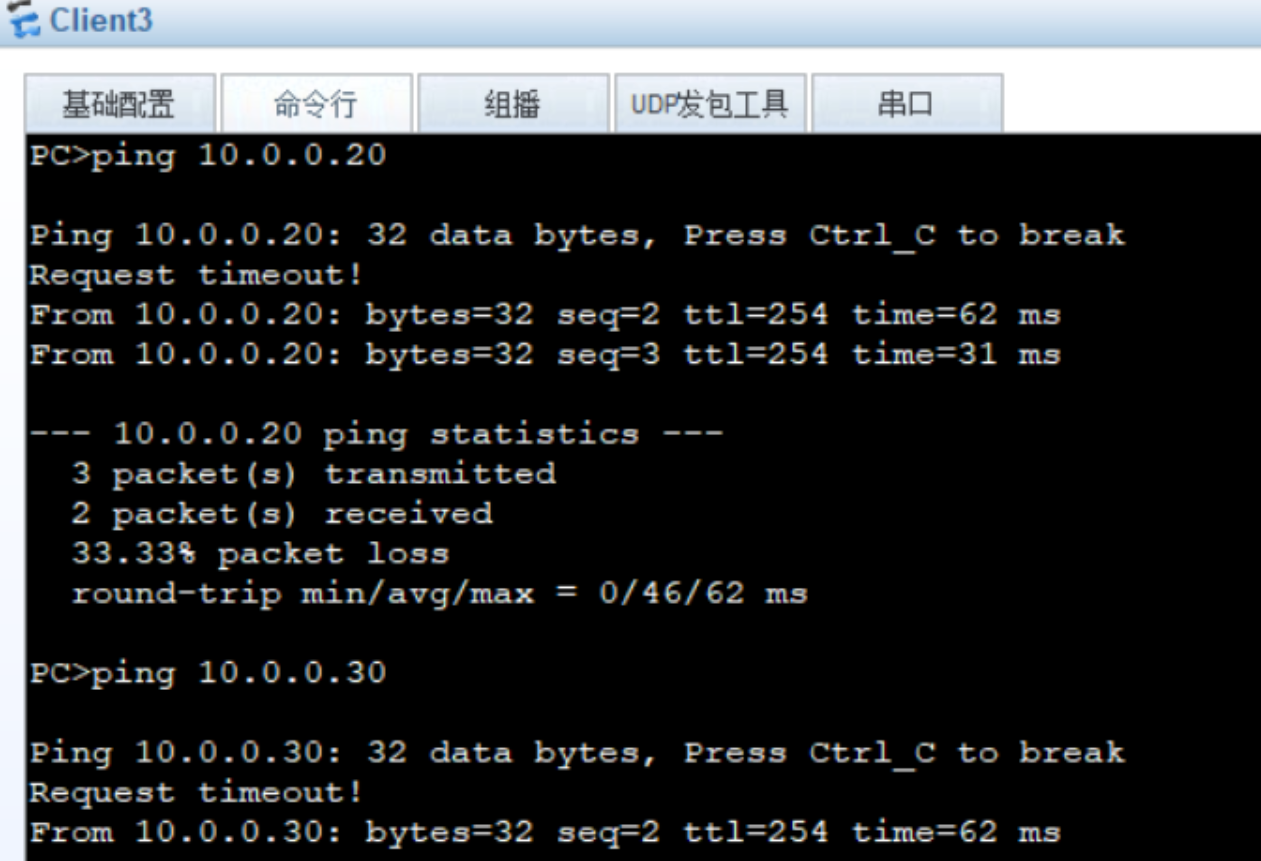

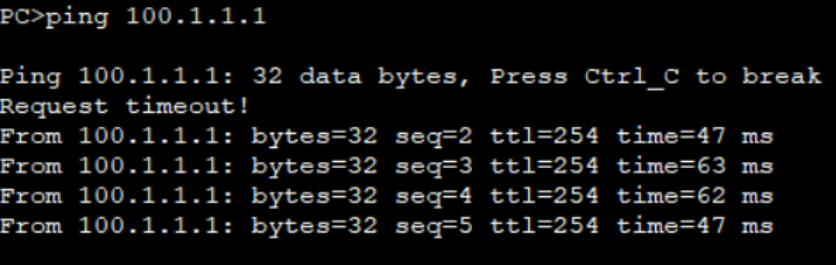

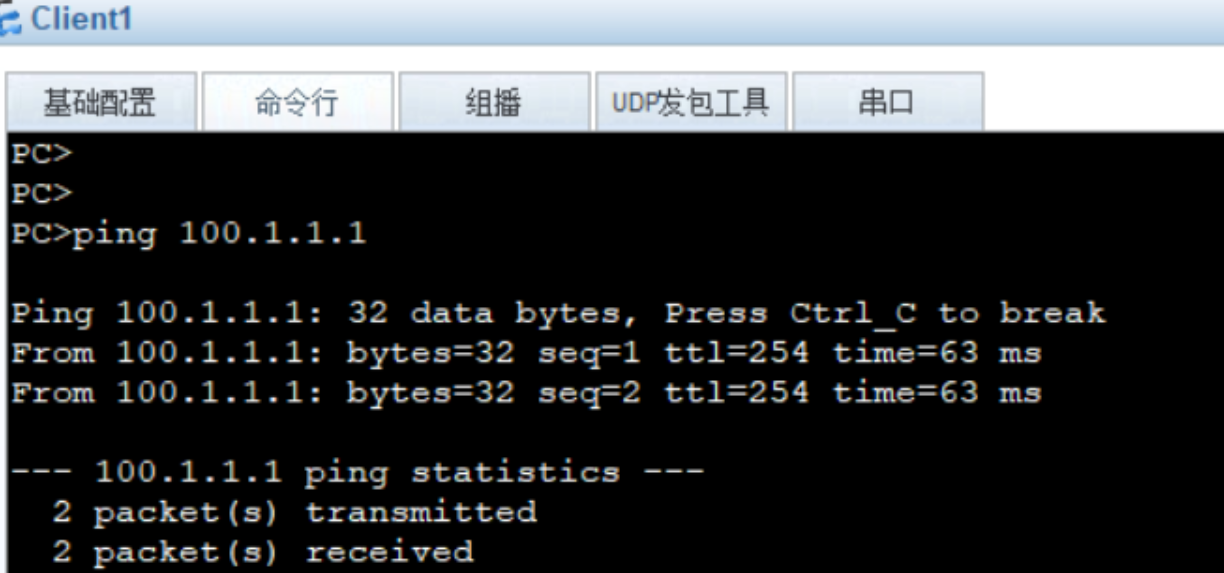

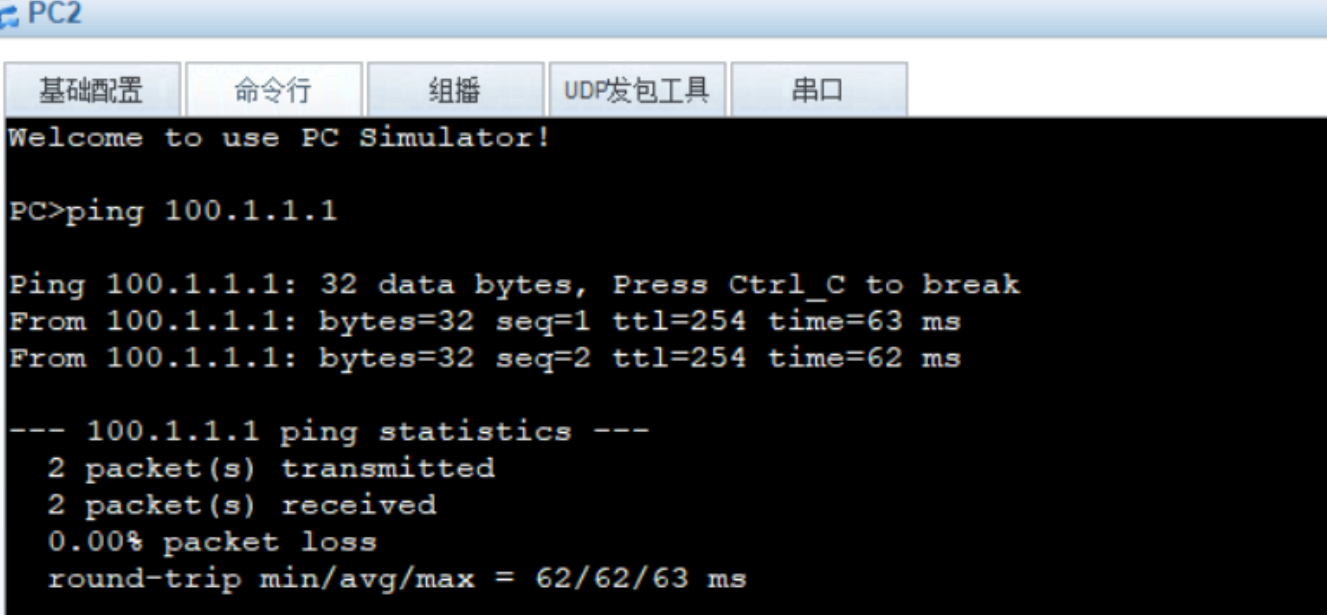

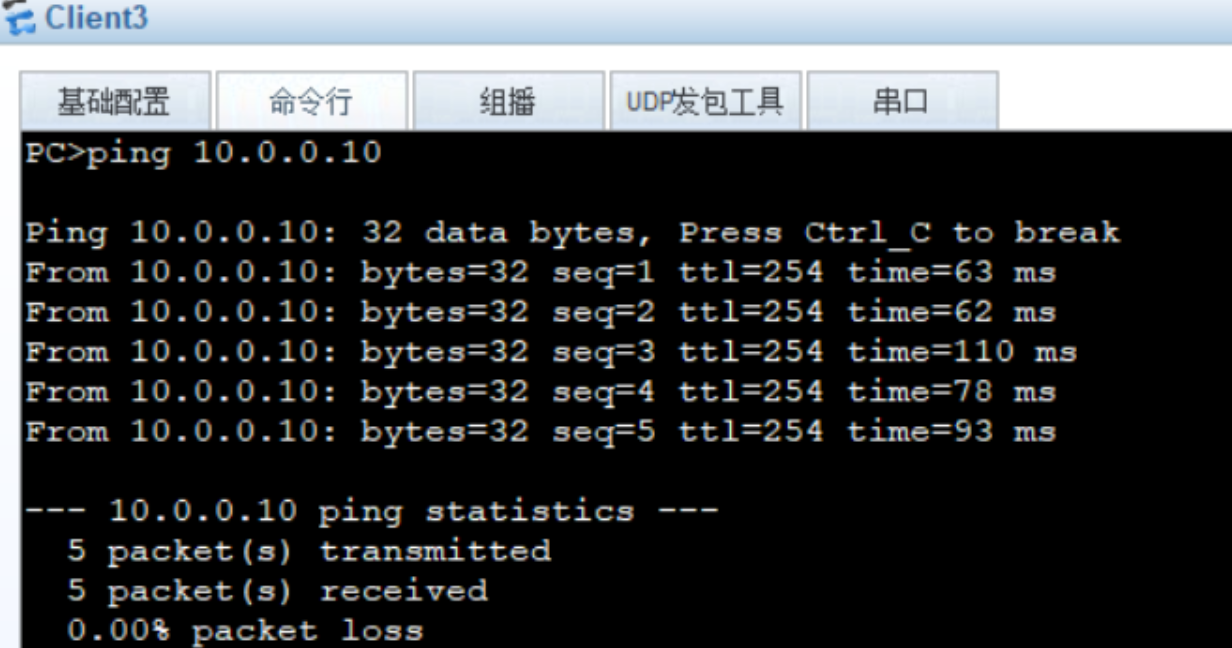

运维部ping100.1.1.1

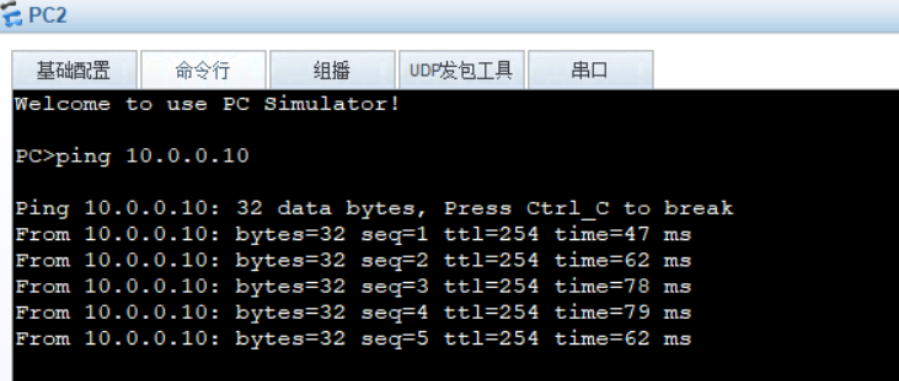

policy_07

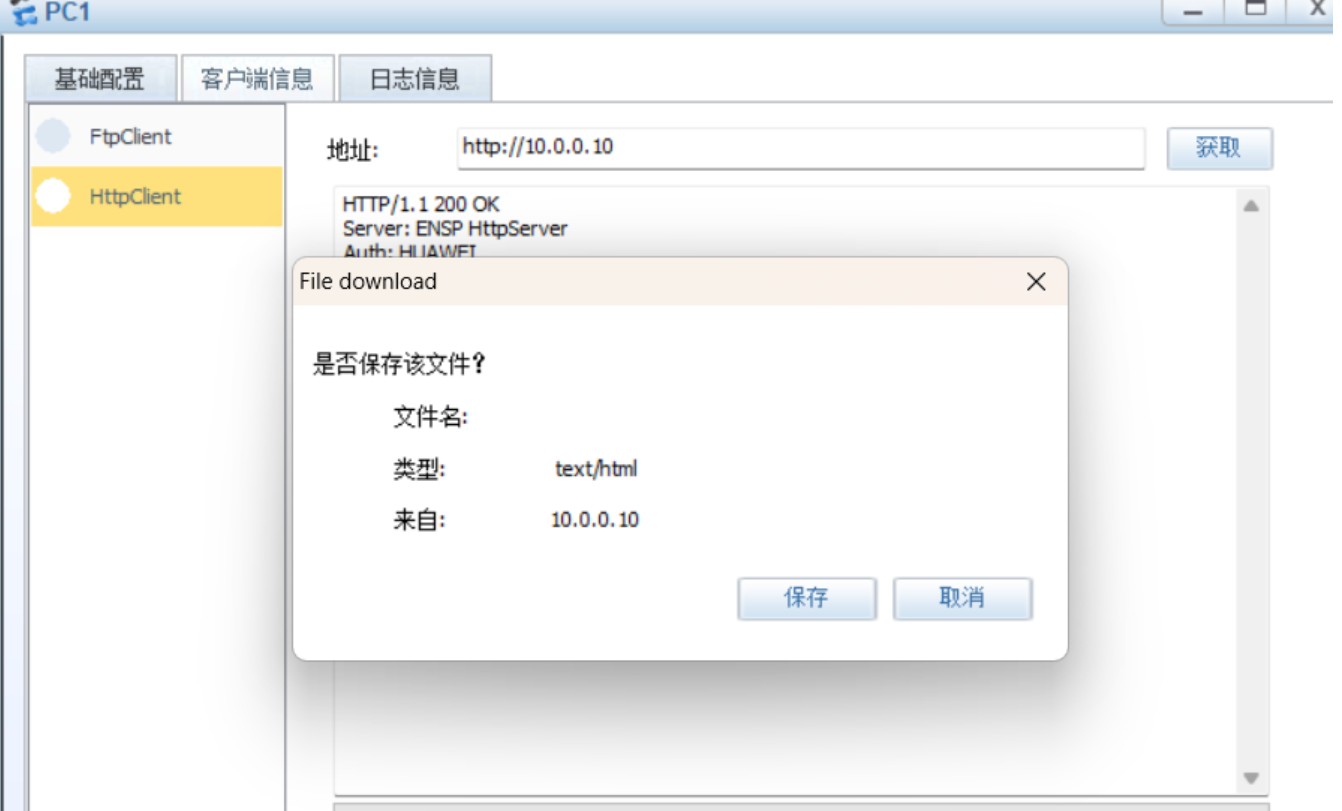

policy_08

policy_09

policy_10

policy_11

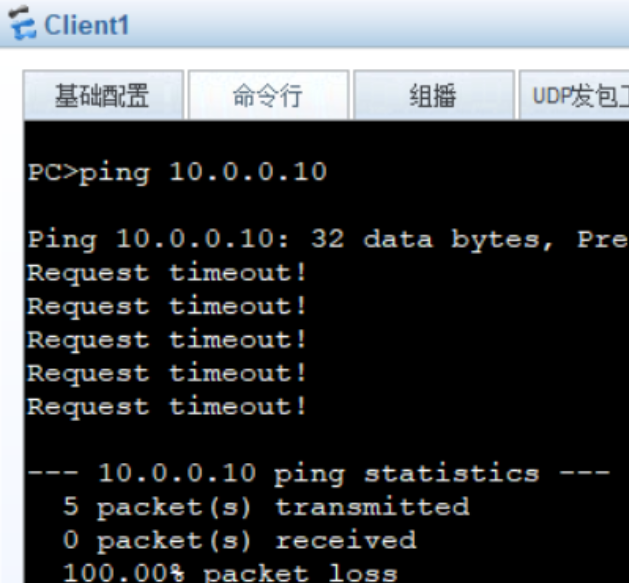

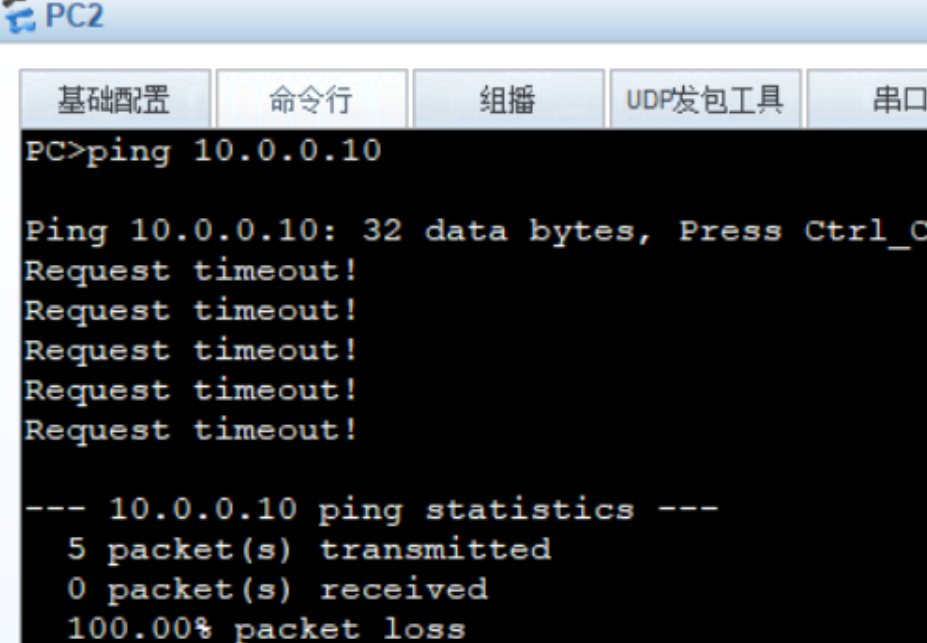

除运维部以外的部门都无法访问dmz区域

至此实验完成