18.若依框架中的xss过滤器

XSS(Cross-SiteScripting,跨站脚本攻击)是一种常见的网络安全漏洞,攻击者通过在网页中注入恶意脚本,当其他用户浏览该网页时,这些脚本会在用户的浏览器中执行,从而达到攻击目的。

核心过滤方法, 使用EscapeUtil.clean 过滤掉特殊字符。

public String[] getParameterValues(String name){String[] values = super.getParameterValues(name);if (values != null){int length = values.length;String[] escapesValues = new String[length];for (int i = 0; i < length; i++){// 防xss攻击和过滤前后空格escapesValues[i] = EscapeUtil.clean(values[i]).trim();}return escapesValues;}return super.getParameterValues(name);}

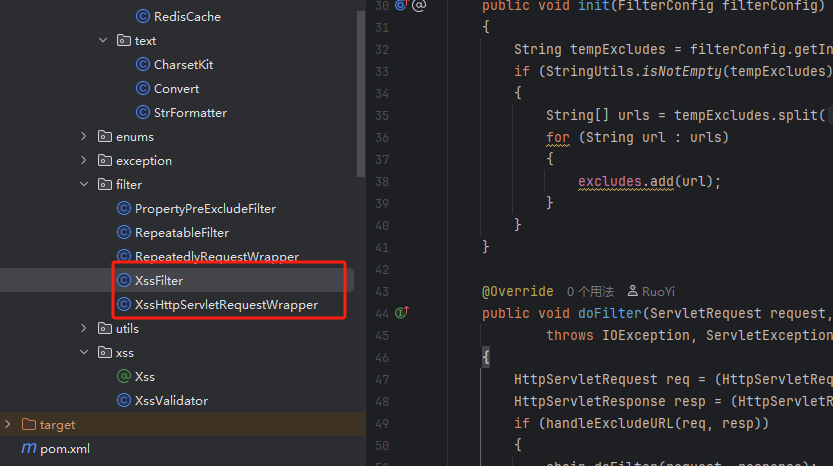

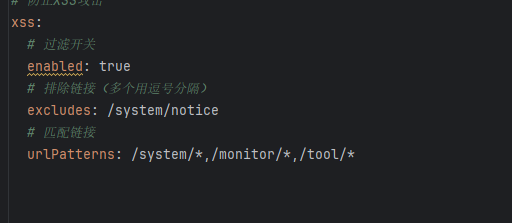

同时通过配置文件,指明哪些url不需要执行过滤器,哪些请求需要执行过滤器

上面的过滤器是在系统级做的XSS拦截

若依通过自定义XSS注解,实现XSS攻击检测

XSS注解定义

Java Bean Validation 规范要求: 任何自定义约束注解(@Constraint)必须包含 message()、groups() 和 payload() 这三个方法,否则无法通过编译。

@Retention(RetentionPolicy.RUNTIME)

@Target(value = { ElementType.METHOD, ElementType.FIELD, ElementType.CONSTRUCTOR, ElementType.PARAMETER })

@Constraint(validatedBy = { XssValidator.class })

public @interface Xss

{String message()default "不允许任何脚本运行";Class<?>[] groups() default {};Class<? extends Payload>[] payload() default {};

}注解实现,下面代码比较简单,检测到<>等可能涉及到脚本注入的标签,则认为验证不通过

public class XssValidator implements ConstraintValidator<Xss, String>

{private static final String HTML_PATTERN = "<(\\S*?)[^>]*>.*?|<.*? />";@Overridepublic boolean isValid(String value, ConstraintValidatorContext constraintValidatorContext){if (StringUtils.isBlank(value)){return true;}return !containsHtml(value);}public static boolean containsHtml(String value){StringBuilder sHtml = new StringBuilder();Pattern pattern = Pattern.compile(HTML_PATTERN);Matcher matcher = pattern.matcher(value);while (matcher.find()){sHtml.append(matcher.group());}return pattern.matcher(sHtml).matches();}

}