ACL原理和配置

1、ACL概述

技术背景:需要一个工具,实现流量过滤

- ACL是由一系列permit或deny语句组成的、有序规则的列表。

- ACL是一个匹配工具,能够对报文进行匹配和区分。

- ACL应用

- 匹配IP流量

- 在Traffic-filter中被调用

- 在NAT (Network Address Translation)中被调用

- 在路由策略中被调用

- 在防火墙的策略部署中被调用

- 在QoS中被调用

- 其他……

2、ACL工作原理

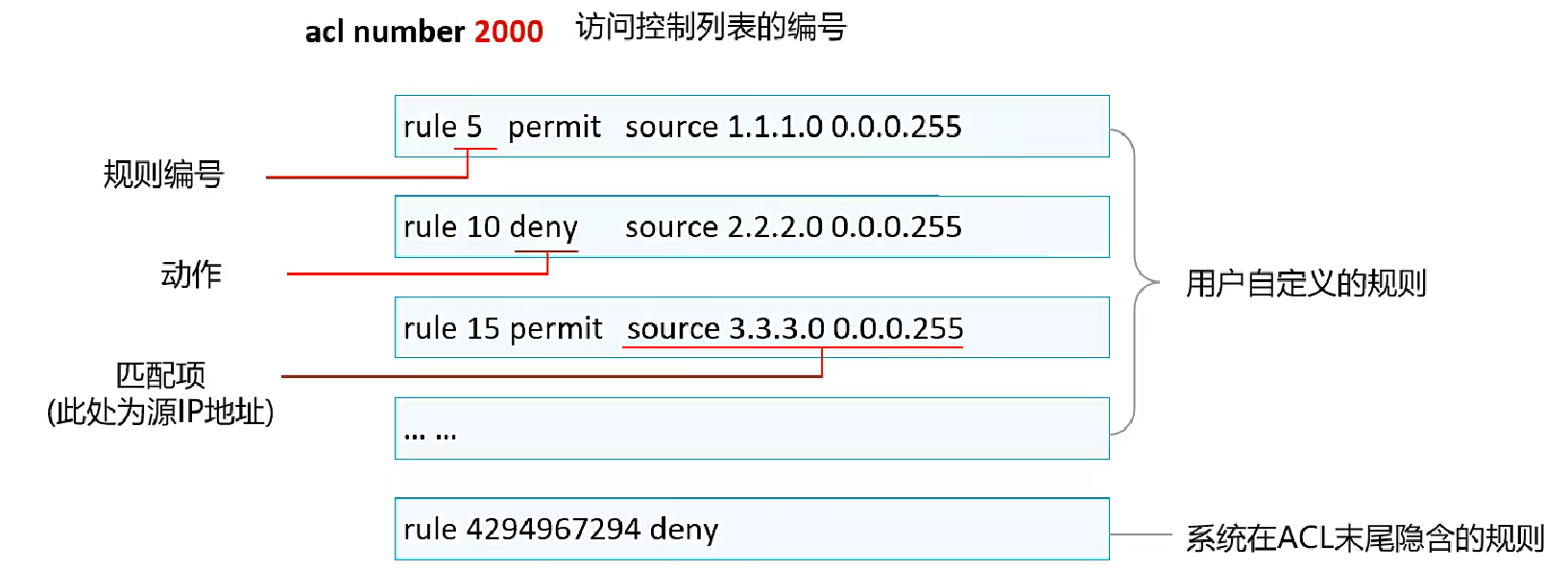

ACL的组成

- ACL由若干条permit或deny语句组成。

- 每条语句就是该ACL的一条规则,每条语句中的permit或deny就是与这条规则相对应的处理动作。

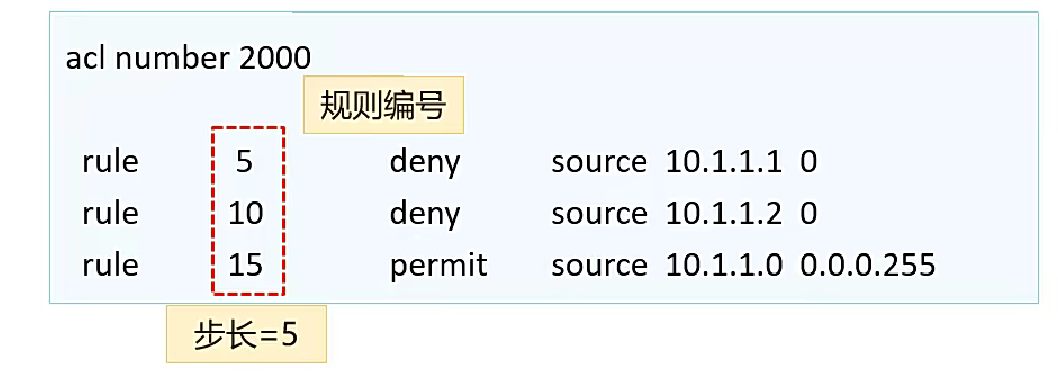

规则编号

- 规则编号(Rule ID):一个ACL中的每一条规则都有一个相应的编号。

- 步长(Step):步长是系统自动为ACL规则分配编号时,每个相规则编号之间的差值,缺省值为5。步长的作用是为了方便后续在日规则之间,插入新的规则。

- Rule ID分配规则:系统为ACL中首条未手工指定编号的规则分配编号时,使用步长值(例如步长=5,首条规则编号为5)作为该规则的起始编号:为后续规则分配编号时,则使用大于当前ACL内最大规则编号且是步长整数倍的最小整数作为规则编号。

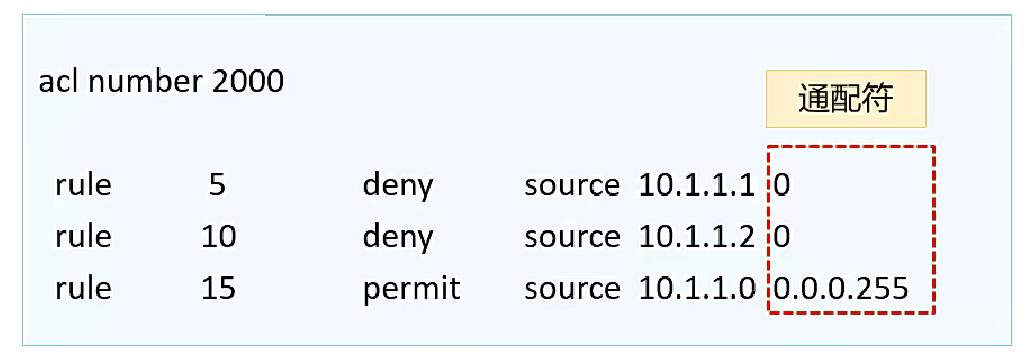

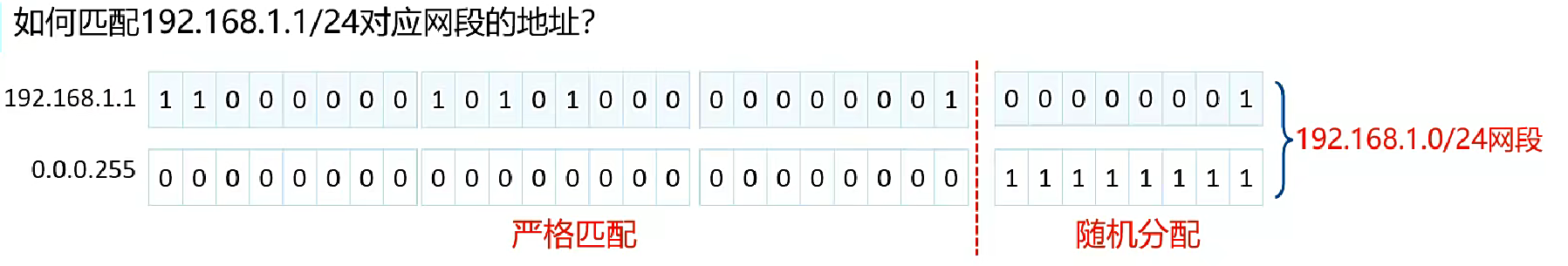

通配符

- 通配符是一个32比特长度的数值,用于指示IP地址中,哪些比特位需要严格匹配,哪些比特位无需匹配。

- 通配符通常采用类似网络掩码的点分十进制形式表示,但是含义却与网络掩码完全不同。

- 匹配规则:"0”表示“匹配”;“1”表示“随机分配”

匹配奇数IP地址,例如192.168.1.1,192.168.1.3,192.168.1.5等

特殊的通配符

- 精确匹配192.168.1.1这个IP地址192.168.1.1 0.0.0.0 = 192.168.1.1 0

- 匹配所有IP地址 0.0.0.0 255.255.255 = any

ACL分类

- 基于ACL规则定义方式的分类

- 基于ACL标识方法的分类

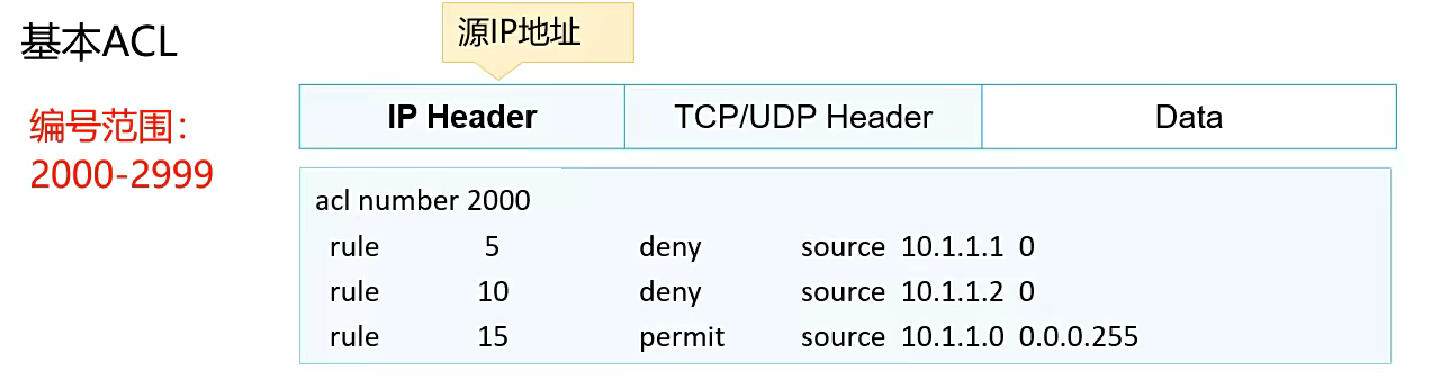

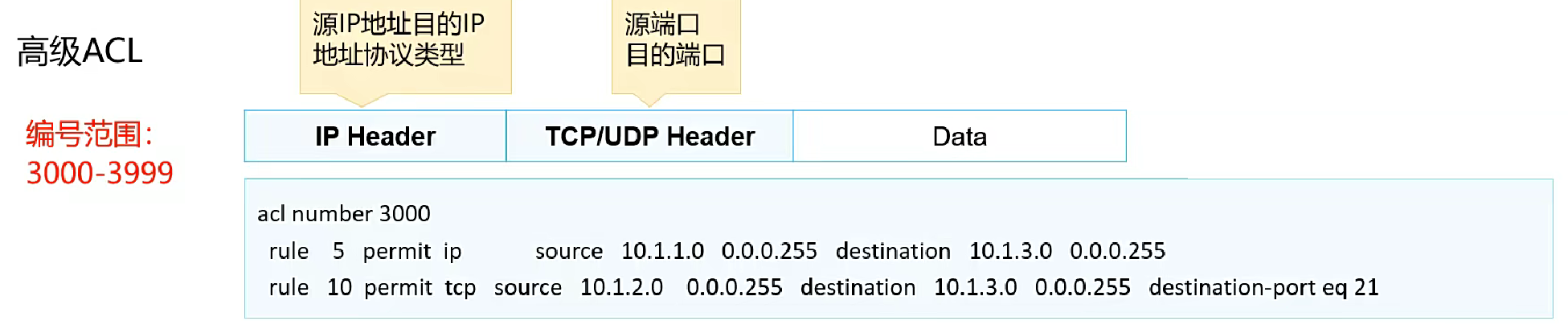

基本ACL和高级ACL

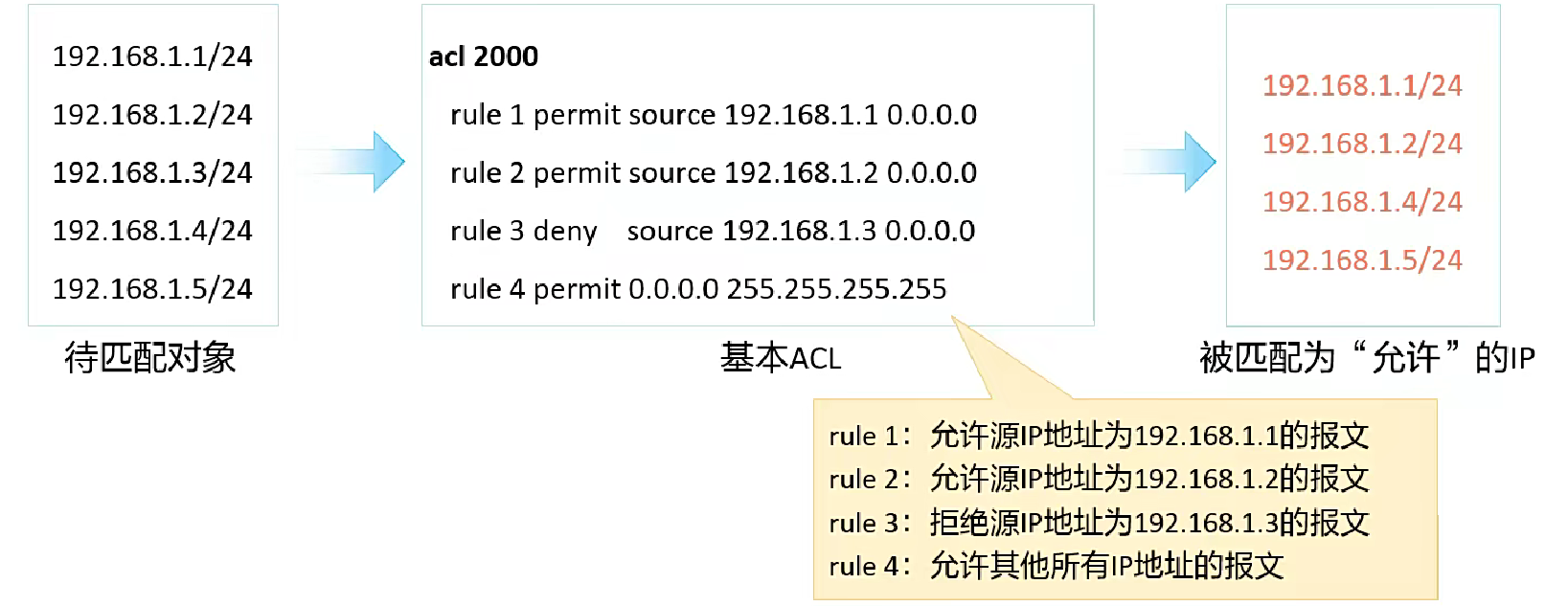

ACL的匹配顺序及匹配结果

- 配置顺序(config模式)

- 系统按照ACL规则编号从小到大的顺序进行报文匹配,规则编号越小越容易被匹配。

“允许”是允许流量通过吗?有可能,有可能不是,匹配之后交给其他工具作设置

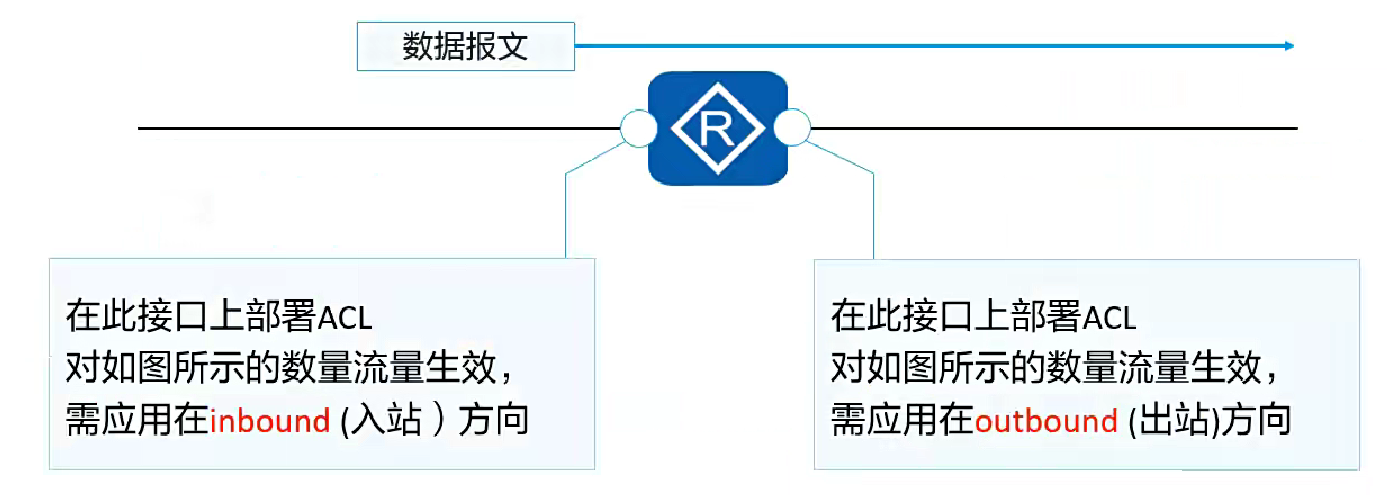

ACL的应用位置

3、ACL配置及应用

ACL基础配置命令

1、创建基本ACL

2、配置基本ACL的规则

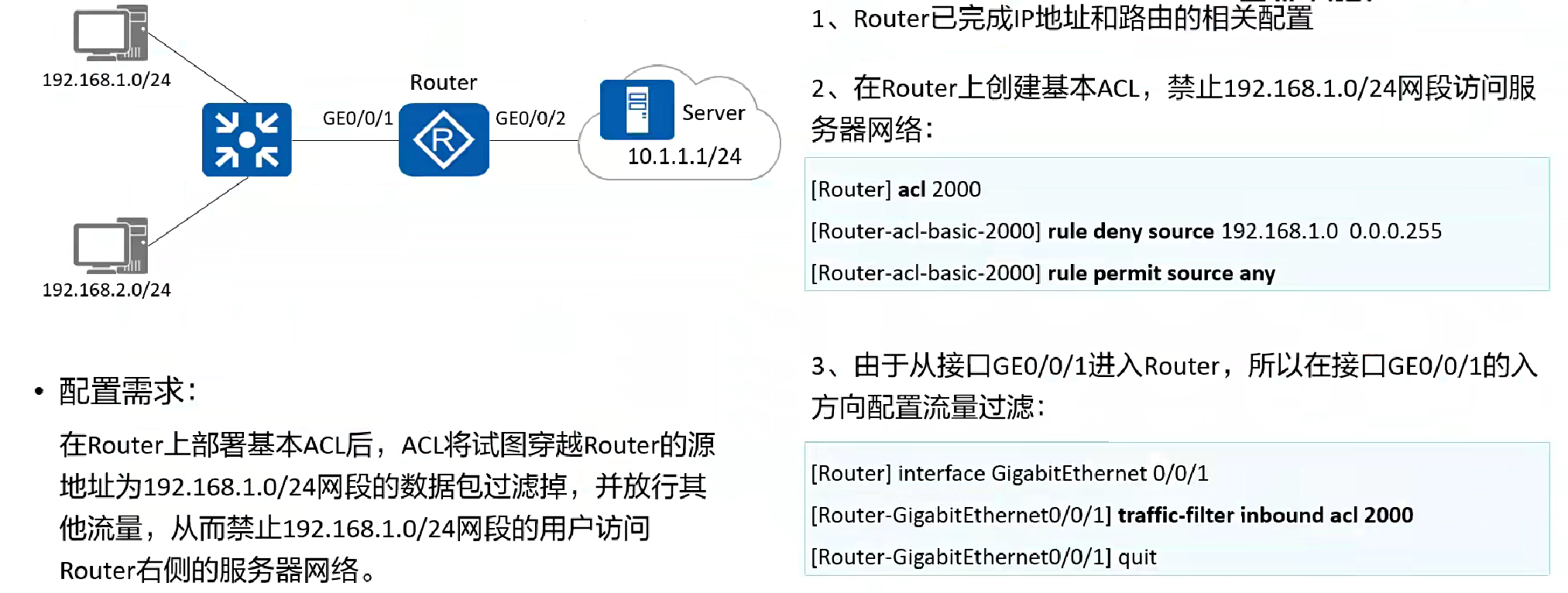

基础案例:使使用基本ACL过滤数据流量

高级ACL命令

1.创建高级ACL

[Huawei] acl [ number ] acl-number[ match-order config ]

使用编号(3000~3999)创建一个数字型的高级ACL,并进入高级ACL视图。

[Huawei] acl name acl-name (advance | acl-number }[ match-order config ]

使用名称创建一个命名型的高级ACL,进入高级ACL视图。

- 配置基本ACL的规则:

根据IP承载的协议类型不同,在设备上配置不同的高级ACL规则。对于不同的协议类型,有不同的参数组合。

当参数protocol为IP时,高级ACL的命令格式为

rule[rule-id](deny I permit }ip[destination{destination-address destination-wildcard | any )| source (source-address source-wildcard|any)| time-range time-name |[dscp dscp |[tos tos I precedence precedence ]]]

在高级ACL视图下,通过此命令来配置高级ACL的规则。

。当参数protocol为TCP时,高级ACL的命令格式为

rule[rule-id](denyI permit)(protocol-number|tcp)[destination(destination-address destination-wildcard|any}| destination-port(eq port I gt port | It port | range port-start port-end}| source {source-address source-wildcard |any)| source-port (eq port | gt port |It port | range port-start port-end)I tcp-flag (ack | fin | syn }* | time-range time-name ]*

在高级ACL视图下,通过此命令来配置高级ACL的规则。

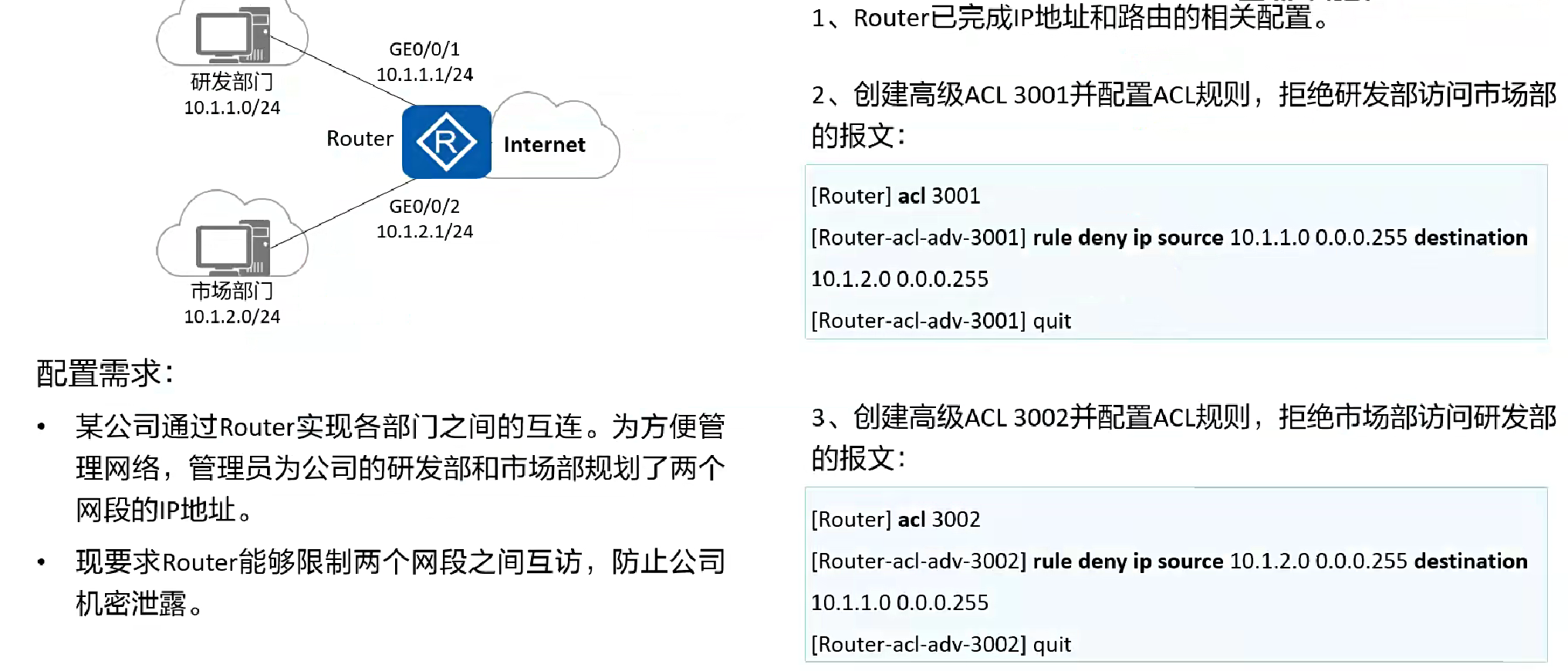

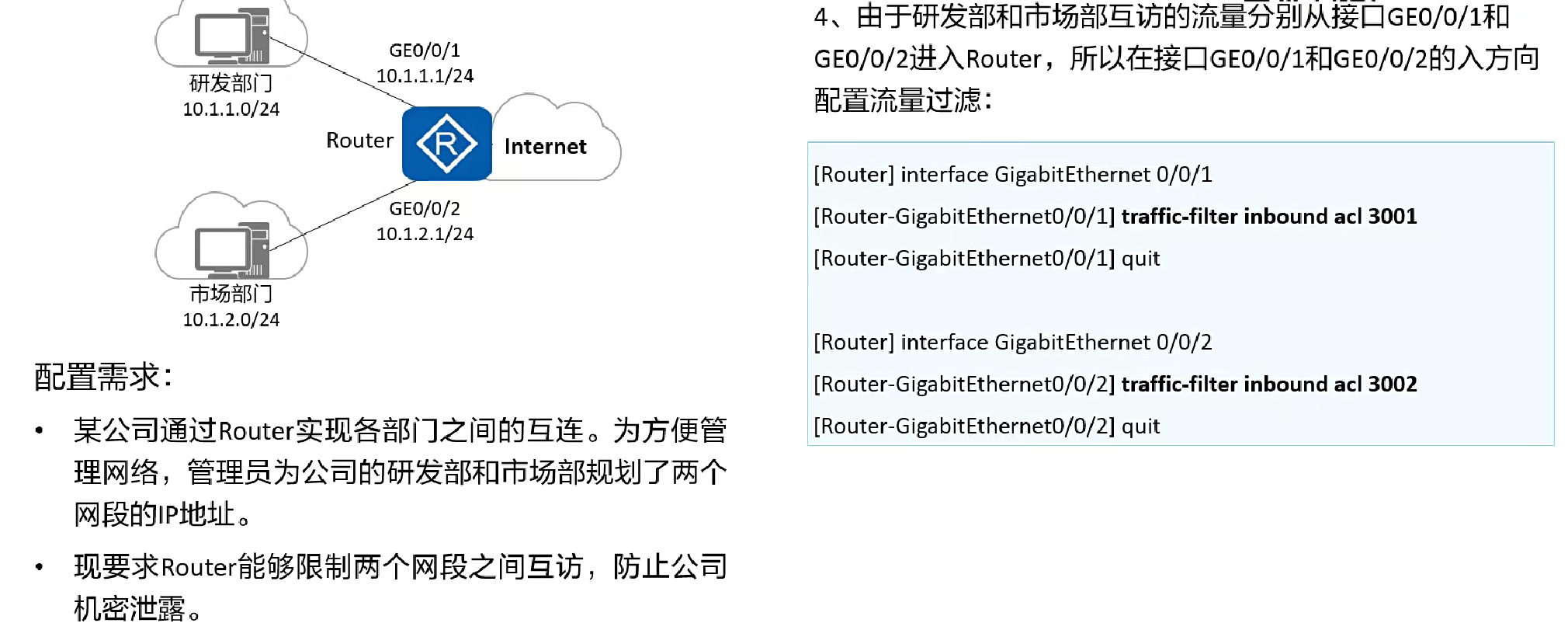

进阶案例:

使用高级ACL限制不同网段的用户互访

4、ACL实验配置

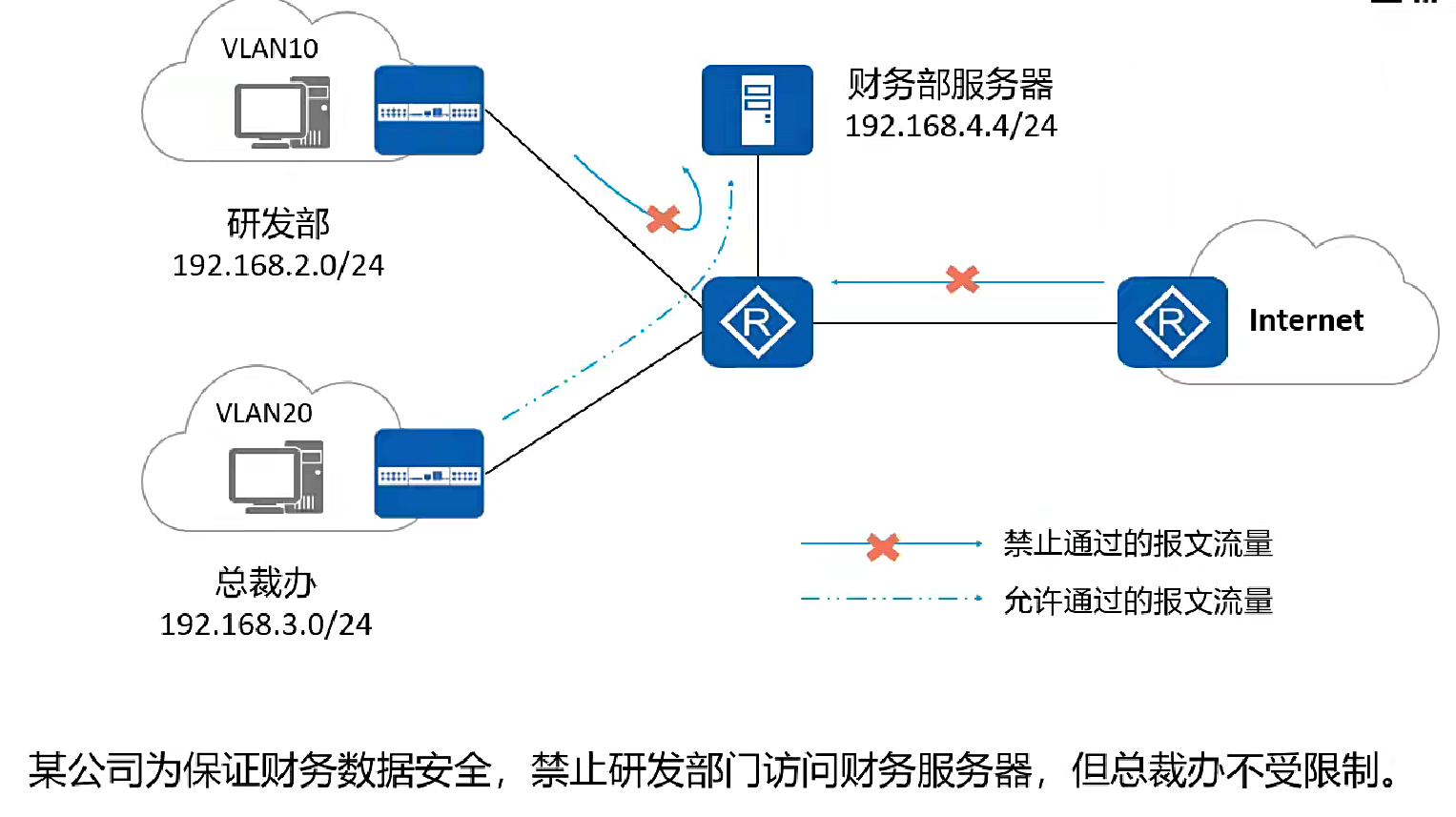

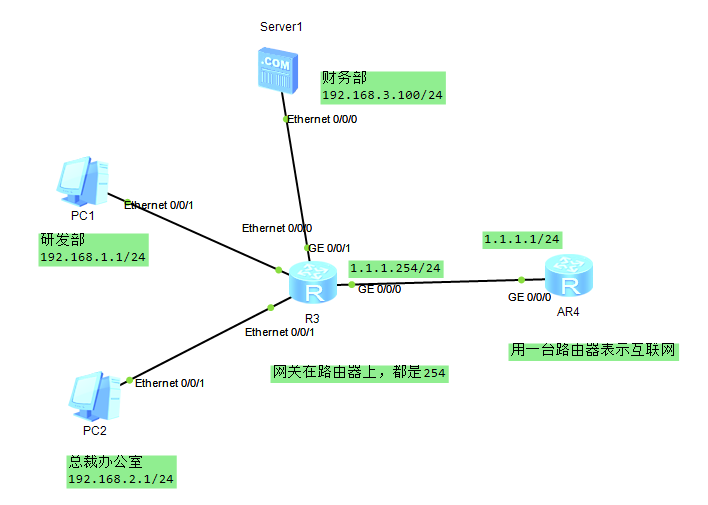

如图所示,公司为保证财务数据安全,禁止研发部访问财务服务器,禁止互联网,但总裁办公室不受限制。

拓扑图

1、分别在终端上配置相应的IP地址

2、在R3路由器上进行配置

1、配置各个端口的IP地址

<Huawei>system-view

Enter system view, return user view with Ctrl+Z.

[Huawei]interface Ethernet 0/0/1

[Huawei-Ethernet0/0/1]ip address 192.168.2.254 24

[Huawei-Ethernet0/0/1]q

[Huawei]undo info-center enable

Info: Information center is disabled.

[Huawei]interface Ethernet 0/0/0

[Huawei-Ethernet0/0/0]ip address 192.168.1.254 24

[Huawei-Ethernet0/0/0]q

[Huawei]interface g0/0/0

[Huawei-GigabitEthernet0/0/0]ip address 1.1.1.254 24

[Huawei-GigabitEthernet0/0/0]q

[Huawei]interface g0/0/1

[Huawei-GigabitEthernet0/0/1]ip address 192.168.3.100 24

[Huawei-GigabitEthernet0/0/1]q

[Huawei]q

[Huawei]quit

<Huawei>save3、在AR4上配置IP地址

<Huawei>sys

[Huawei]interface GigabitEthernet 0/0/0

[Huawei-GigabitEthernet0/0/0]ip address 1.1.1.1 24

[Huawei-GigabitEthernet0/0/0]q

[Huawei]q

<Huawei>save<Huawei>display ip routing-table 严格按照上面的地址配置之后,PC不能PING通AR4,

原因是R3上虽然有路由,但是AR4上没有192.168.1.0/24网段的路由

需要再AR4上配置静态路由

[Huawei]ip route-static 0.0.0.0 0 1.1.1.254

4、配置高级ACL进行访问控制,在路由器R3中进行配置

[Huawei]acl 3000[Huawei-acl-adv-3000]rule 10 deny ip source 192.168.1.0 0.0.0.255 destination 19

2.168.3.100 0[Huawei-acl-adv-3000]rule 20 permit ip source 192.168.2.0 0.0.0.255 destination

192.168.3.100 0[Huawei-acl-adv-3000]rule 30 deny ip source any destination 192.168.3.100 0

5、在R3的接口上应用ACL

[Huawei-Ethernet0/0/0]traffic-filter outbound acl 3000

通过以上配置之后完成案例