工业微控制器的启动过程以及安全设计所面临的挑战

工业微控制器(MCU)作为工业自动化、物联网设备的核心控制单元,其启动过程的稳定性与安全性直接决定了整个系统的可靠运行。从上电复位到应用程序接管控制权,每一个环节都可能成为攻击者突破系统防线的入口。本文将详细解析工业 MCU 的启动全过程,并深入分析各阶段面临的网络安全挑战及潜在风险。

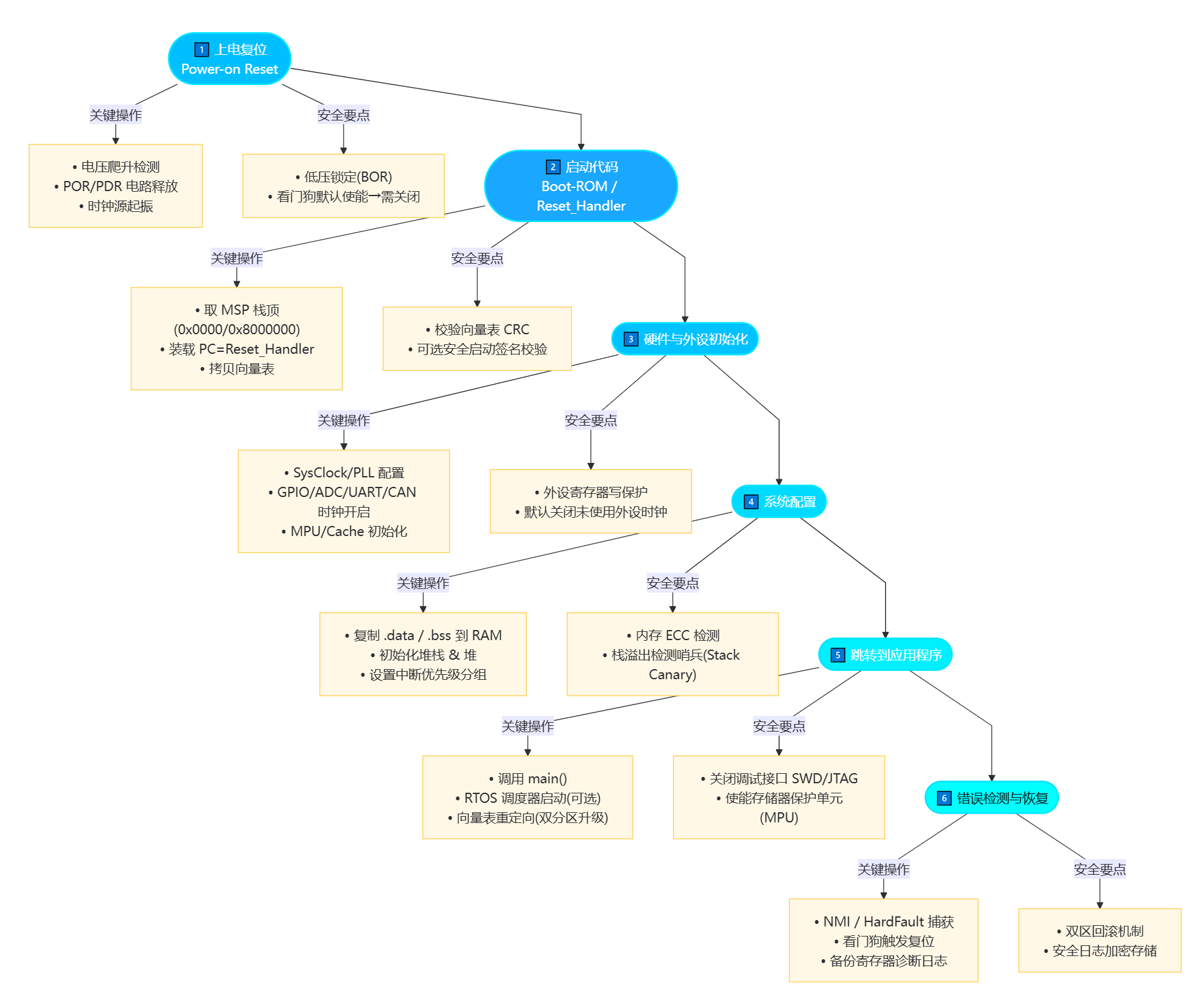

一、工业 MCU 的启动全过程解析

工业 MCU 的启动是一个从硬件初始化到软件控制权交接的渐进式过程,需在极短时间内完成从 “未知状态” 到 “可控运行” 的过渡。其核心流程可分为六个关键阶段,各阶段环环相扣,共同构建设备的基础运行环境。

(一)上电复位:硬件状态的 “清零与重启”

上电复位是 MCU 脱离无序状态的第一步,也是启动过程的物理起点。当电源模块为 MCU 提供稳定电压(通常在 3.3V、5V 等额定范围内)后,内部复位电路会触发复位信号(高电平或低电平脉冲),强制将所有硬件资源恢复至初始状态。这一阶段的核心任务包括:

- 电源稳定性检测:通过电源监控电路(如 PMIC)确认输入电压在阈值范围内,避免欠压或过压导致的硬件损坏;

- 寄存器初始化:通用寄存器清零、程序计数器(PC)指向启动代码入口地址(如 ARM Cortex-M 系列复位后 PC 指向 0x00000004 的复位向量)、特殊功能寄存器(如中断使能寄存器)重置为默认值;

- 复位状态锁存:部分 MCU 通过复位状态寄存器记录复位原因(如上电复位、 watchdog 复位、外部引脚复位),为后续故障诊断提供依据。

(二)启动代码(Bootloader)执行:系统环境的 “搭建者”

启动代码是复位后执行的第一段程序,承担着从硬件初始化到应用程序加载的核心过渡作用,其流程因 MCU 架构(如 ARM、RISC-V、8051)和厂商实现存在差异,但核心逻辑一致。

- 启动入口与模式选择

复位后,MCU 硬件强制将 PC 指向固定的复位向量地址(通常位于内部 ROM 或 Flash 起始区),该地址存储的指令会引导程序跳转到 Bootloader 主体。若设备支持多启动模式(如从 Flash、RAM、外部存储启动),Bootloader 会先读取启动引脚电平或熔丝位配置(如 STM32 的 BOOT0/BOOT1 引脚),确定启动路径(例如进入用户程序加载模式或固件升级模式)。

- 核心硬件初始化

此阶段需建立 MCU 的基础运行环境,且不依赖 RAM(因 RAM 尚未初始化):

- 时钟系统配置:默认使用内部低速振荡器(如 8MHz HSI)启动后,切换至外部晶振(HSE)或 PLL 以提升性能(如将 8MHz 晶振通过 PLL 倍频至 168MHz),同时配置总线分频(如 AHB/APB 总线分频系数)确保外设时序匹配;

- 向量表重映射:将中断向量表从默认 ROM 地址(如 0x00000000)重映射至用户 Flash 区(如 0x08000000),确保中断服务程序正确响应;(这里补充一下:

我们知道,MCU 运行时会遇到各种 “紧急情况”,比如按键按下、传感器数据超限等,这些情况会触发 “中断”—— 相当于设备收到一个 “紧急呼叫”。此时,MCU 需要立刻停下当前工作,去执行对应的 “紧急处理程序”(中断服务程序)。

而 “中断向量表” 就像一本 “紧急联系手册”,里面记录着每种 “紧急情况” 对应的处理程序在哪里(地址)。MCU 收到中断后,会先查这本手册,找到处理程序的位置,再去执行。

默认情况下,这本 “手册” 存在 MCU 出厂时自带的 ROM 里(地址 0x00000000),里面的内容是厂商预设的。但实际使用中,我们会在自己的 Flash(比如地址 0x08000000)里写专属的处理程序(比如针对工业设备的传感器中断处理)。

这时候就需要 “向量表重映射”:把 “紧急联系手册” 的存放位置,从默认的 ROM 地址切换到我们自己的 Flash 区。这样一来,MCU 收到中断时,就能准确找到我们编写的处理程序,而不是去执行厂商预设的通用程序,从而确保每个 “紧急情况” 都能被正确处理。)

- 调试接口使能:初始化 SWD/JTAG 接口(如 STM32 的 DBGMCU 寄存器),为开发阶段的在线调试提供支持(量产时需禁用)。

- RAM 与堆栈初始化

RAM 是程序运行的 “临时存储器”,复位后内容随机,必须经初始化才能使用:

- .bss 段清零:将未初始化全局变量(如int buffer[100])所在的 RAM 区域从_bss_start到_bss_end逐个字节清零,符合 C 语言标准;

- .data 段复制:将 Flash 中已初始化的全局变量(如int count = 10)复制到 RAM 对应地址,实现变量的读写功能;

- 堆栈配置:将堆栈指针(SP)设置为 RAM 栈顶地址(由链接脚本定义,如_estack),确保函数调用、中断现场保护有足够的内存空间。(补充一下:

堆栈就相当于程序的 “临时工作台”。堆栈指针(SP)就像个标签,贴在这块空间的最顶端,告诉程序 “从这里往下都是你的临时区域”。链接脚本定义的_estack 地址,就是提前规划好的 “工作台顶端” 位置,确保这块空间不会和程序的其他数据区重叠。

这么做有两个关键用途:

一是函数调用时,函数里的临时变量、传递的参数能暂时存在这里,函数执行完再 “清空桌面”,避免数据混乱;

二是遇到突发情况(比如设备外接传感器发来信号的中断),程序能先把当前工作状态(比如正在算到哪一步)存到堆栈里,处理完突发情况再取出来继续算,不会因为被打断而出错。简单说,堆栈配置就是给程序的 “临时操作” 划定一块安全区域,保证程序运行时 “有条不紊”,尤其是复杂操作和突发情况时不会乱套。)

- 应用程序加载与验证

若 Bootloader 支持固件升级功能,会执行应用程序的校验与加载:

- 存在性检查:读取 Flash 中应用程序起始位置的魔术字(如 0x5AA5),判断是否有有效程序;

- 完整性校验:通过 CRC32、SHA-256 或数字签名(如 ECDSA)验证应用程序未被篡改,高端 MCU 会强制校验签名以防止恶意代码执行;

- 跳转准备:关闭 Bootloader 使用的临时外设(如调试 UART),禁用中断,确保跳转过程不被干扰。

(三)硬件与外设初始化:功能模块的 “唤醒”

启动代码完成基础环境搭建后,会初始化关键外设以支持应用程序功能,包括:

- 网络外设:配置以太网 PHY、Wi-Fi 模块(如 SPI 接口的 ESP8266)、4G 模块的通信参数(如波特率、MAC 地址);

- 存储控制器:初始化 SPI Flash、SD 卡接口的时序(如时钟分频、读写超时),为应用程序读取数据提供接口;

- 安全模块:激活硬件加密引擎(如 AES、SHA)、初始化 TRNG(真随机数发生器)用于密钥生成,部分 MCU 会解锁安全存储区(如 SE 区)的敏感数据。

(四)系统配置:运行规则的 “设定”

此阶段聚焦于软件运行环境的参数配置,包括:

- 堆栈与内存管理:设置应用程序堆栈大小(如_stack_size = 0x1000),初始化内存分配器(如 malloc 堆区);

- 操作系统准备:若使用 RTOS(如 FreeRTOS),初始化任务控制块、信号量、定时器等内核对象,创建 idle 任务;

- 网络参数加载:读取 Flash 中的 IP 地址、子网掩码、网关、TLS 证书等配置,为网络通信做准备。

(五)跳转到应用程序:控制权的 “交接”

完成所有初始化后,Bootloader 通过跳转指令(如 ARM 的BX或BLX)将 PC 设置为应用程序入口地址(通常是main函数),应用程序开始执行用户逻辑。跳转前需确保:

- 应用程序的堆栈指针(SP)已正确设置(由应用程序的复位向量定义);

- 所有中断已禁用或向量表已正确映射,避免跳转后中断处理异常。

(六)错误检测与恢复:启动过程的 “安全阀”

若启动任一环节出错(如校验失败、时钟初始化超时),Bootloader 会触发错误处理机制:

- 记录错误码至非易失性存储(如 EEPROM);

- 通过 LED 闪烁、蜂鸣器报警或串口输出日志提示故障;

- 尝试重试初始化(如重新启动时钟),多次失败则进入安全模式(如仅启动最小系统等待固件修复)。

二、启动过程面临的网络安全挑战

工业 MCU 的启动过程涉及硬件初始化、固件加载、配置读取等关键操作,每个环节的设计缺陷都可能成为攻击者的突破口,导致设备被控制、数据泄露或功能失效。

(一)Bootloader:系统启动的 “第一道防线” 漏洞

Bootloader 作为启动过程的核心,其安全性直接决定系统可信性,常见风险包括:

- 固件校验机制缺失

若 Bootloader 未验证应用程序的完整性(如无 CRC 校验)或真实性(如无数字签名),攻击者可通过物理篡改(如拆焊 Flash 芯片)或网络传输(如 OTA 包替换)植入恶意固件。例如,攻击者替换工业设备的应用程序后,可篡改传感器数据导致生产线误动作,或通过设备发起 DDoS 攻击。

- 调试接口未关闭

JTAG、SWD 等调试接口若在量产设备中未禁用(或仅通过简单熔丝位保护),攻击者可通过物理探针接入接口,读取 Bootloader 代码、修改校验逻辑,甚至直接写入恶意固件。某案例中,攻击者利用未关闭的 JTAG 接口篡改智能电表的启动代码,导致电量计量异常。

- Bootloader 自身被篡改

若 Bootloader 存储在可擦写 Flash 且无硬件保护(如无只读锁定),攻击者可通过漏洞(如 Flash 写入接口未校验权限)替换 Bootloader 为恶意版本。恶意 Bootloader 可在启动时暗中记录设备的网络通信数据(如 Modbus 协议的控制指令),并通过隐藏通道发送给攻击者。

(二)固件传输与存储:恶意代码的 “潜入通道”

应用程序或配置文件的传输与存储环节若防护不足,会成为攻击入口:

- 传输过程未加密或加密薄弱

通过 HTTP、FTP 等明文协议传输固件,或使用过时加密算法(如 DES)、证书验证缺失的 TLS,会导致固件被中间人篡改。例如,攻击者拦截边缘设备从云端拉取的固件包,植入挖矿程序后重新发送,设备加载后会占用算力进行非法挖矿,影响工业控制实时性。

- 外部存储介质无保护

依赖 SPI Flash、SD 卡存储固件的设备,若存储介质未启用硬件加密(如无 AES-XTS 加密),攻击者可拆取介质后用编程器改写固件。某案例中,攻击者通过改写停车场控制器的 SD 卡固件,实现免费停车并窃取支付信息。

(三)硬件与外设:潜在的 “攻击跳板”

外设固件或驱动的漏洞可能被利用入侵系统:

- 网络外设固件漏洞

Wi-Fi、以太网模块的固件若存在缓冲区溢出(如处理超长 SSID 时),攻击者可通过网络发送特制数据包触发漏洞,进而控制模块与 MCU 的通信。例如,利用 Wi-Fi 模块的漏洞注入代码,篡改 MCU 的网络配置,使设备连接攻击者控制的虚假服务器。

- 敏感配置信息泄露

网络密钥、TLS 私钥、设备认证令牌等敏感信息若明文存储在 Flash,或加密密钥硬编码在启动代码中(如key = "password123"),攻击者可通过读取 Flash 或逆向固件获取信息。某工业设备因硬编码密钥被破解,导致攻击者伪装成设备接入工业以太网,窃取生产计划数据。

(四)启动时序:安全机制的 “窗口期漏洞”

若启动流程设计不合理,可能存在 “先开放网络接口,后加载安全配置” 的时序漏洞。例如,MCU 先初始化以太网模块并开放端口,再加载防火墙规则,中间的数百毫秒窗口期内,攻击者可发送针对网络协议栈的攻击包(如基于 TCP 的 SYN Flood),导致设备启动失败或被入侵。

三、启动过程安全的核心防御原则

针对上述风险,需构建 “从硬件到软件” 的全链路防护体系,核心原则包括:

- 建立可信启动链

采用 “链式校验” 机制:硬件确保 Bootloader 可信(如 ROM 固化且不可改写),Bootloader 校验应用程序签名,应用程序校验外设固件完整性,形成 “硬件→Bootloader→应用程序→外设” 的可信传递。例如,使用 ECDSA 算法对固件签名,启动时验证签名是否由合法私钥生成,拒绝未签名或签名无效的固件。

- 强化敏感数据保护

敏感配置(如密钥、证书)需存储在硬件安全区(如 MCU 的 SE 模块、eFuse),并通过硬件加密引擎(如 AES-GCM)加密,禁止硬编码密钥。同时,采用密钥派生技术(如 HKDF)从设备唯一标识(如 UUID)生成密钥,避免批量设备使用相同密钥。

- 关闭不必要接口与权限

量产设备必须禁用 JTAG/SWD 接口(通过熔丝位永久锁定),限制 Flash 的擦写权限(如仅允许 Bootloader 写入),外设接口(如 SPI、I2C)需设置访问控制列表(ACL),仅允许授权进程操作。

- 优化启动时序与防护

确保 “安全机制优先启用”:先加载防火墙规则、TLS 证书,再开放网络接口;启动过程中启用硬件 watchdog,若超时未完成启动则强制复位,防止卡在恶意代码。

小结

工业 MCU 的启动过程是设备安全的 “第一道防线”,其安全性直接影响整个工业系统的稳定运行。说了这么多,我整理一个表格来自查

检查阶段 | 检查项目 | 检查内容 | 安全要求 | 检查结果 |

一、上电复位 | 1. 复位状态记录 | 是否记录复位原因(上电、watchdog、外部引脚等) | 复位状态寄存器功能正常,可通过日志追溯复位原因 | |

2. 电源监控机制 | 是否启用电源监控电路(如 PMIC)检测欠压 / 过压 | 电源异常时能触发保护(如复位或断电),避免硬件损坏 | ||

二、Bootloader | 1. 启动模式配置 | 启动模式引脚 / 熔丝位是否按量产要求配置(如禁用外部存储启动) | 仅允许从可信存储(如内部 Flash)启动,防止恶意固件加载 | |

2. 固件校验机制 | 是否验证应用程序的完整性(CRC/SHA-256)和真实性(数字签名如 ECDSA) | 未通过校验的固件无法加载,签名验证需使用不可篡改的根证书 | ||

3. 调试接口状态 | JTAG/SWD 等调试接口是否在量产时禁用(如熔丝位锁定) | 调试接口物理断开或密码保护强度足够(如 128 位随机密码) | ||

4. Bootloader 自身保护 | Bootloader 是否存储在只读区域(如 ROM)或启用写保护 | 禁止未授权改写 Bootloader,支持自身完整性校验(如启动时 CRC 校验) | ||

三、RAM 与堆栈初始化 | 1. 内存区域隔离 | .bss/.data 段与堆栈是否划分独立区域,地址无重叠 | 链接脚本正确定义内存边界(如_bss_end < _stack_start) | |

2. 堆栈大小配置 | 堆栈大小是否适配应用程序需求(如_stack_size ≥ 最大函数调用深度) | 启动时检查堆栈溢出保护(如 MPU 配置堆栈区域读写权限) | ||

四、固件传输与存储 | 1. 传输加密 | 固件传输(如 OTA)是否使用加密协议(如 TLS 1.2+) | 禁用明文传输(HTTP/FTP),证书验证严格(不跳过服务器证书校验) | |

2. 外部存储保护 | 外部存储(SPI Flash/SD 卡)是否启用硬件加密(如 AES-XTS) | 存储介质需验证访问权限(如仅 Bootloader 可读写固件分区) | ||

五、硬件与外设初始化 | 1. 外设固件校验 | 网络外设(Wi-Fi / 以太网模块)是否验证固件签名 | 外设固件需通过厂商签名验证,禁止加载未授权固件 | |

2. 接口权限控制 | SPI/I2C/UART 等接口是否限制访问权限(如仅启动进程可操作) | 外设接口需通过访问控制列表(ACL)限制,防止恶意程序滥用 | ||

六、系统配置 | 1. 敏感数据存储 | 网络密钥、TLS 私钥是否存储在硬件安全区(SE/eFuse) | 禁止明文存储敏感数据,加密密钥需通过 TRNG 生成,不硬编码在代码中 | |

2. 网络配置安全 | IP / 防火墙规则 / TLS 证书是否验证完整性(如 CRC 校验) | 网络配置被篡改时能检测并拒绝加载,证书链完整(包含根证书和中间证书) | ||

3. RTOS 安全配置 | 若使用 RTOS,是否启用任务隔离(如内存保护、优先级上限) | 禁止低优先级任务访问高优先级任务资源,任务栈独立且不可越界 | ||

七、跳转与启动时序 | 1. 跳转前安全检查 | 跳转前是否禁用中断、验证应用程序堆栈指针 | 确保跳转过程不被中断干扰,应用程序 SP 地址在合法 RAM 范围内 | |

2. 启动时序合理性 | 网络接口是否在安全配置(防火墙 / 证书)加载后开放 | 无 “先开放后防护” 的窗口期,网络启动顺序为:安全配置→接口初始化→连接建立 | ||

八、错误处理 | 1. 错误记录与告警 | 是否记录启动错误码(如校验失败 / 时钟超时)并通过硬件告警(LED / 蜂鸣器) | 错误日志存储在非易失性介质,告警方式明确(如 3 短 1 长 LED 闪烁代表校验失败) | |

2. 故障恢复机制 | 启动失败后是否进入安全模式(如等待固件修复) | 多次失败后拒绝正常启动,仅允许通过可信通道(如加密 OTA)修复 |