一次恶意程序分析

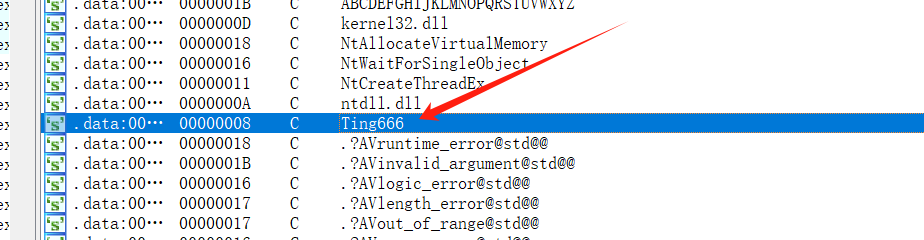

首先F12+shift查看字符表 字符表发现可疑字符串

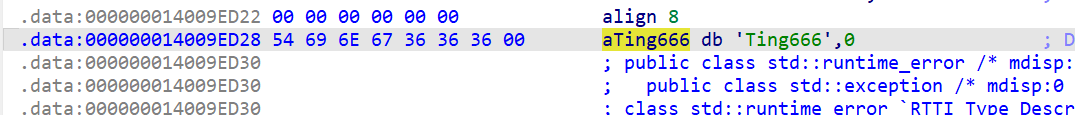

双击进入 再tab

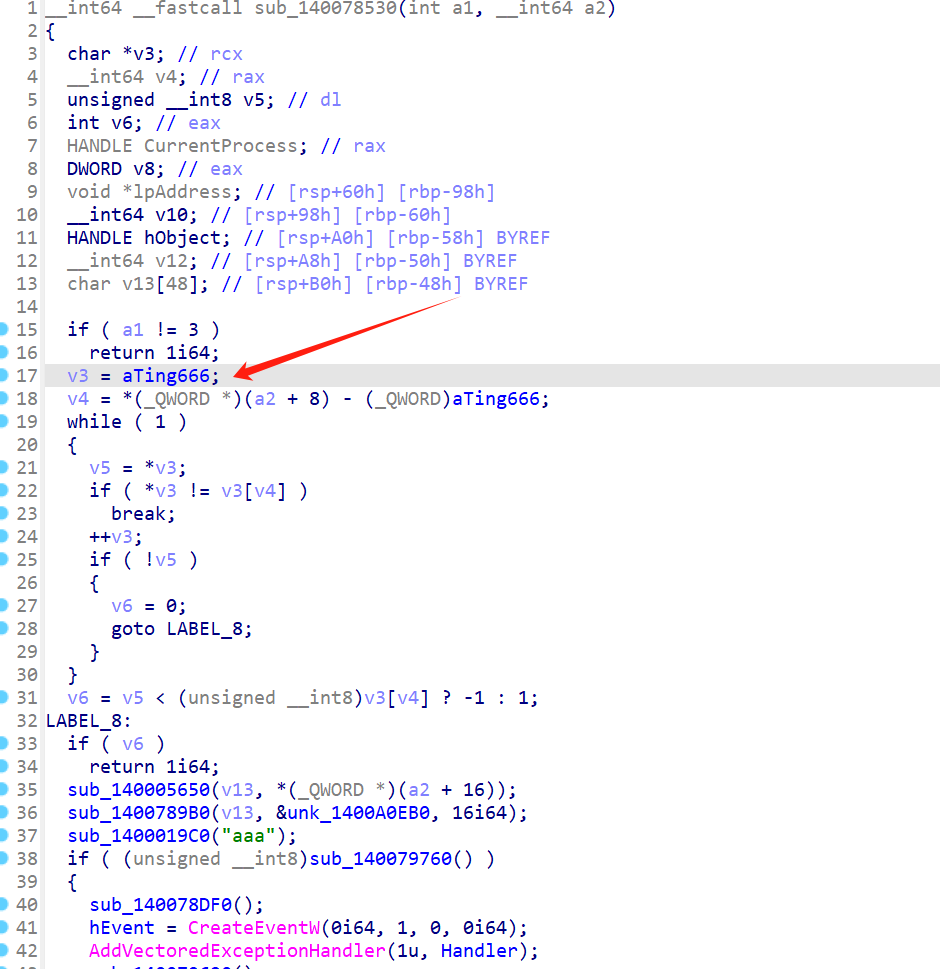

进入这里 推测为main函数

可见一些可疑的api FindResourceW推测该木马使用了资源加载

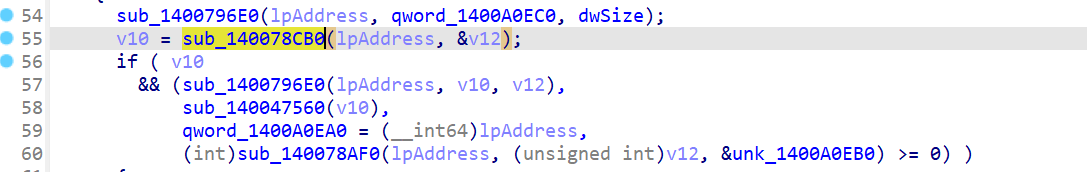

VirtualAlloc申请内存

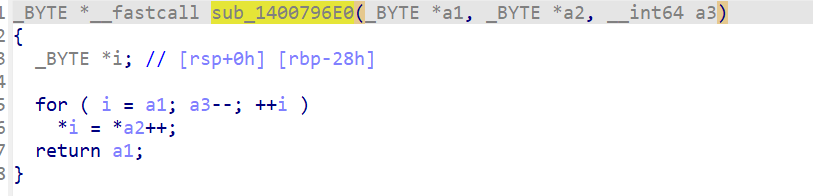

然后sub_1400796E0 有 dwSize 参数 推测为 拷贝内存 memcpy类似函数

、

然后sub_140078CB0函数

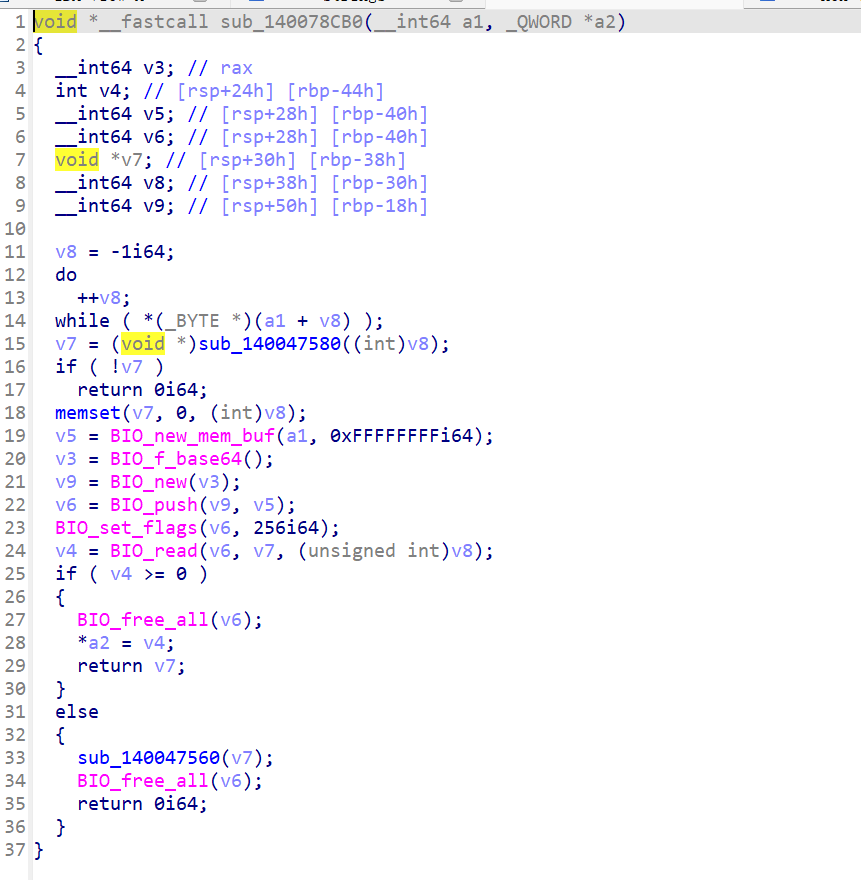

跟进函数

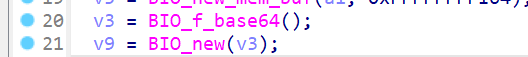

关键如下 故推测是在对资源加载的shellcode做base64解码

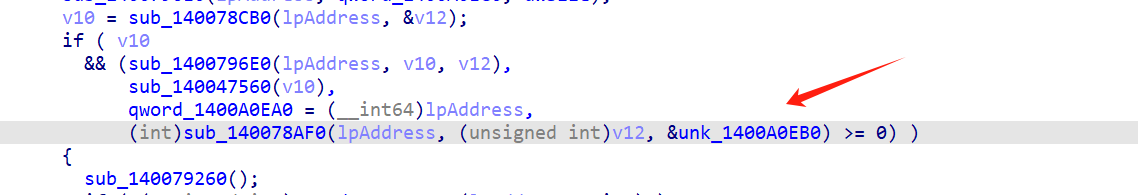

到这里 跟进去

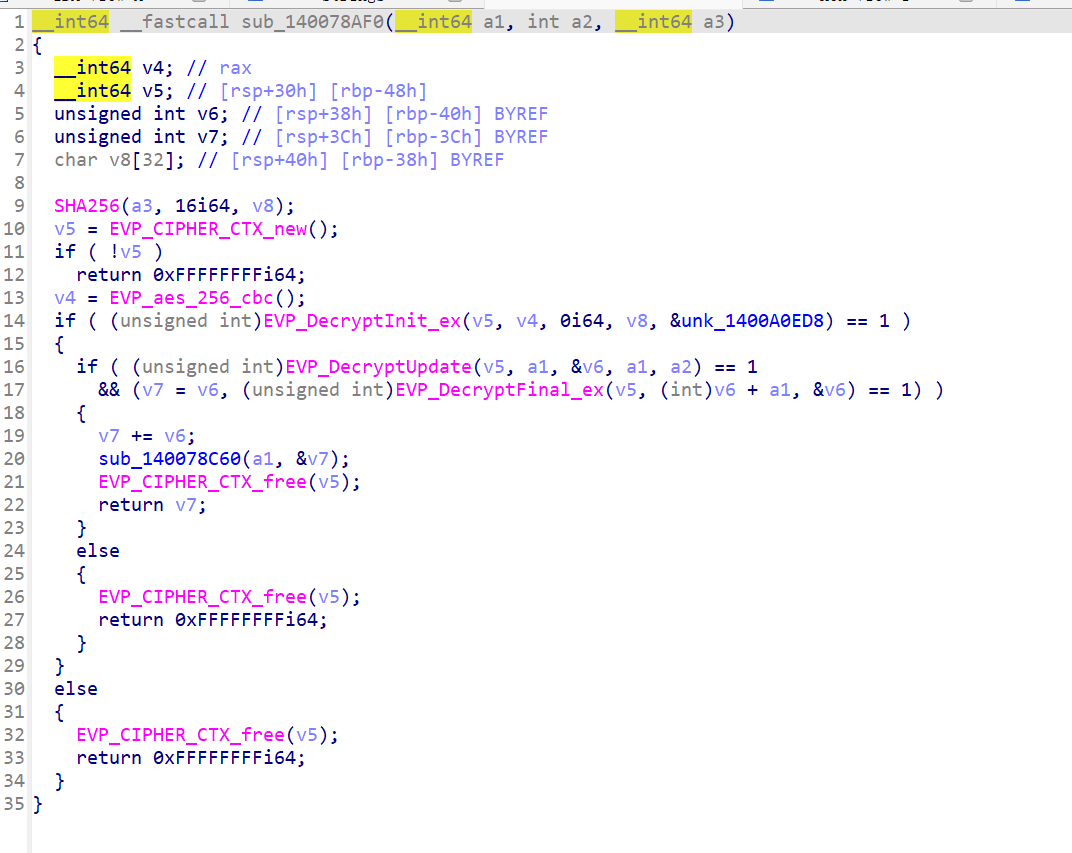

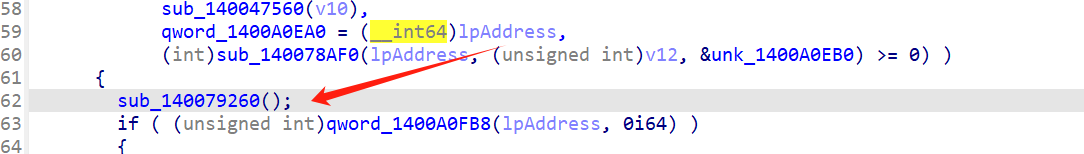

在做AES解密 还是使用的是AES-256-CBC算法 解密之后的shellcode地址赋值给了lpAddress

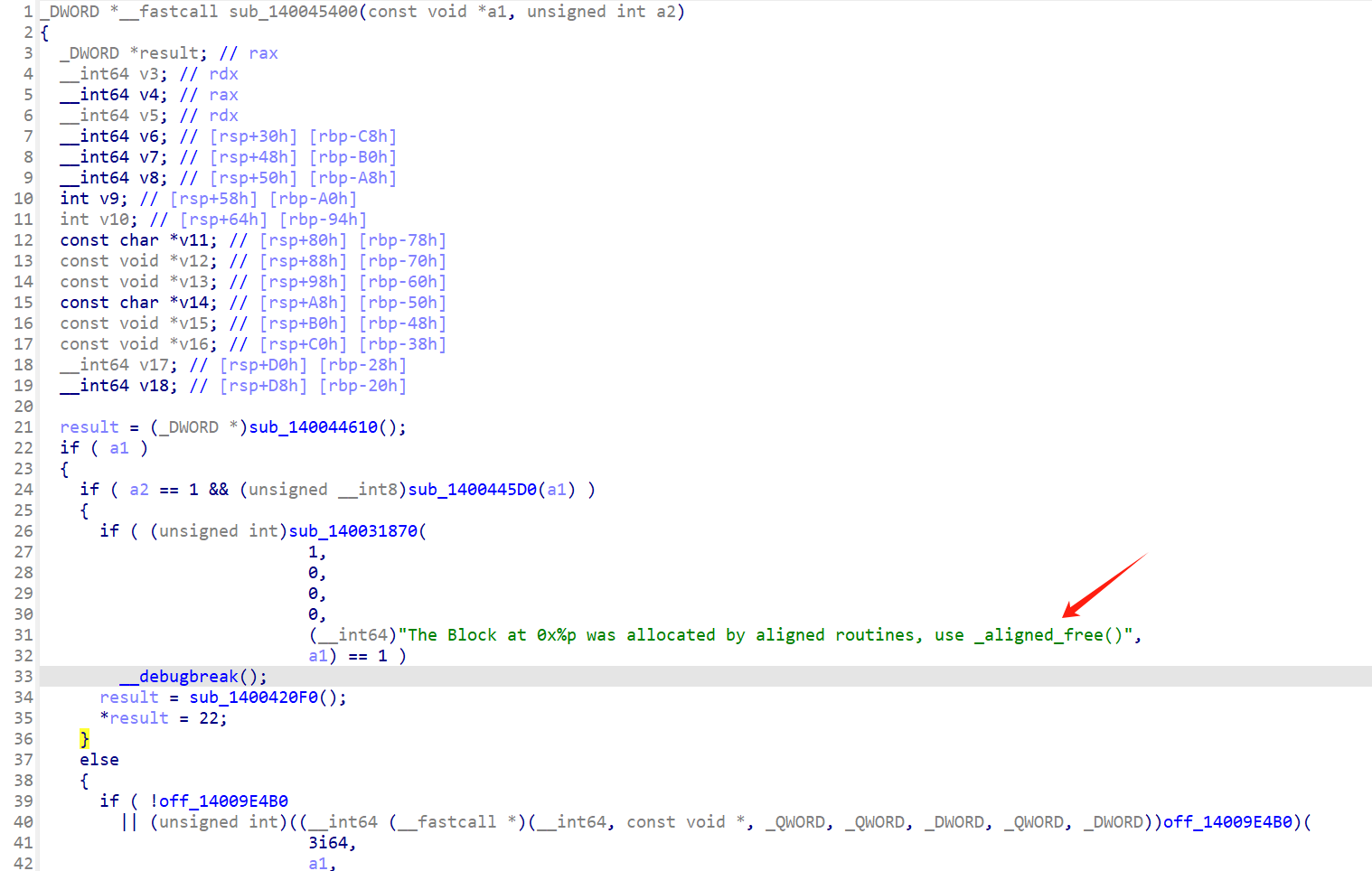

跟进到这里

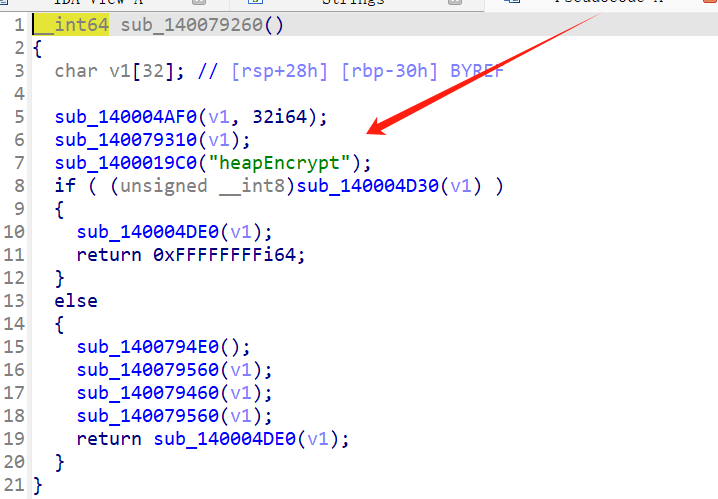

进去之后 推测使用了堆加密

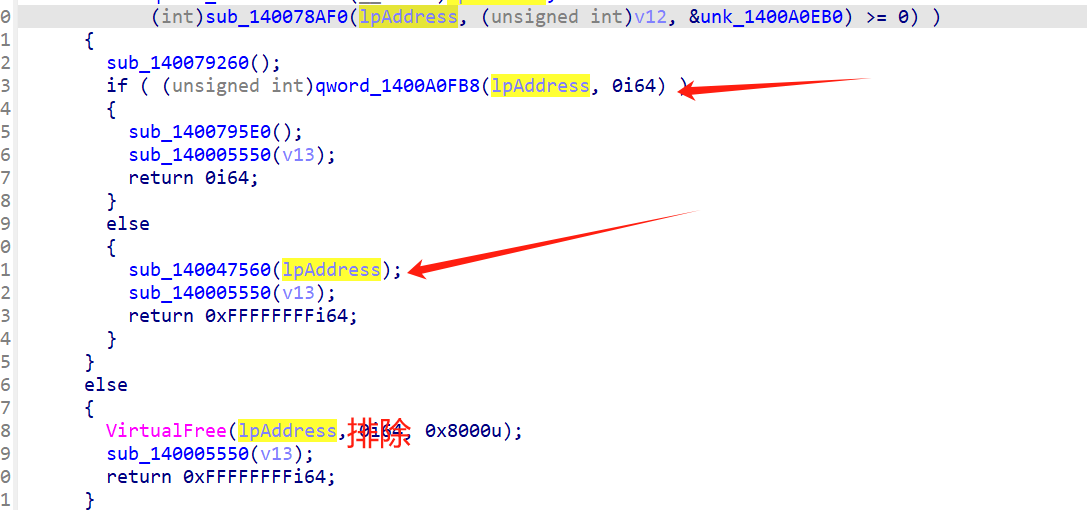

最终执行shellcode的地方就是这两个之一了

首先跟进这一个

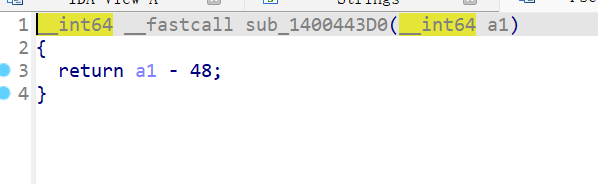

分别跟踪两个a1参数

、

第一个

第二个 推测也是在做内存释放

那么就肯定是qword_1400A0FB8函数执行的shellcode了