【网络安全学习】漏洞利用:BurpSuite的使用-03-枚举攻击案例

如何使用BurpSuite进行枚举攻击

1.靶场选择

BurpSuite官方也是有渗透的教学与靶场的,这次就使用BurpSuite的靶场进行练习。

靶场地址:https://portswigger.net/web-security

登录后如下图所示,选择**【VIEW ALL PATHS】**:

找到**【Authentication vulnerabilities】**:

选择**【Lab:Username enumeration via different responses】**:

进入靶场:

2.实验要求

通过枚举的方法找到正确的用户名和密码,并登录,Lab已经提供了username和password的字典。

3.具体实现

3.1 点击【ACCESS THE LAB】进入LAB页面:

点击**【My account】**进入我们常见的账号登录页面:

3.2 打开BurpSuite的拦截功能,并随意输入一组用户名和密码

在**【HTTP history】**中找到URL为/login的记录:

3.3 右击这条记录,选择【Send to Intruder】:

3.4 点击Intruder选项卡

首先Attack type选择Sniper,

然后在Payload positions中,将username后的变量添加标记

3.5 开始Payloads

选择**【Payloads】,将提供的字典粘贴到【Simple list】中,点击【Start attack】**开始枚举

注意:记得关闭拦截,不然包发不出去🤣

枚举结束,对length长度进行排序,找出不一样的那个便是正确的用户名,密码枚举的方法也是一样:

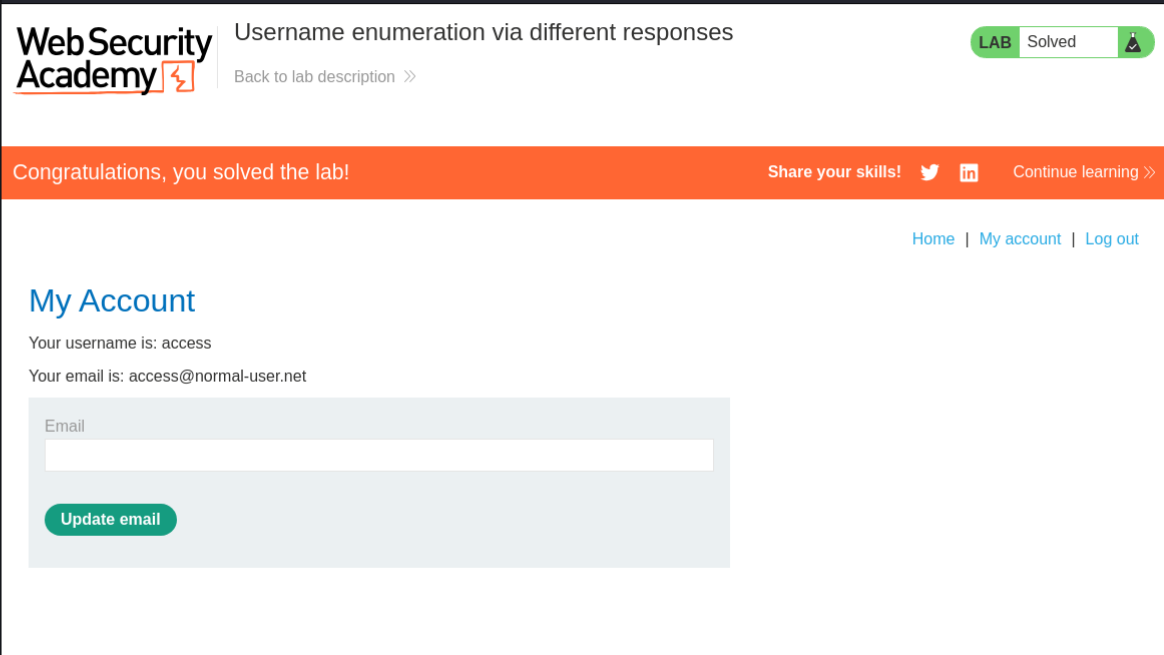

那么通过枚举可知,用户名为:access,密码为:12345678,登录成功:

⭐**以上便是一次简单的BurpSuite的使用案例。**⭐