计算机网络课程实训:局域网方案设计与实现(基于ensp)

文章目录

- 前言

- 基本要求

- 操作

- 分公司1

- 分公司2

- 总部

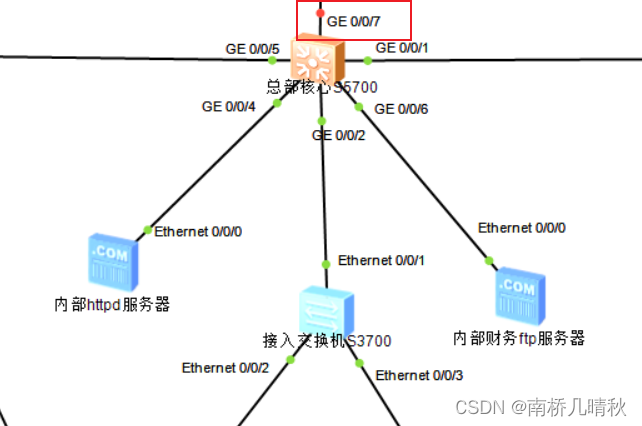

- 核心交换机配置

- 实现内部服务器的搭建

- acl_deny部分用户与服务器出口

- 出口防火墙配置

前言

本篇文章是小编实训部分内容,内容可能会有错误,另外ensp对电脑兼容性及其挑剔,在使用之前一定要安装好。!!!内容仅做参考!!!

基本要求

公司有公司总部,另有两个分公司,申请到22.22.22.0/27,网关22.22.22.1的公网IP地址,总部大约有10台内部服务器,5台财务服务器,100名员工,20名财务人员;分公司1有150名员工,5名财务人员;分公司2有200名员工,8名财务人员。

要求:

1、 总部、分公司1和分公司2的员工和财务人员使用的计算机分别有独立的广播域,内部服务器和财务服务器也有独立的广播域。

2、 员工的计算机能够访问互联网,财务人员的计算机、内部服务器和财务服务器不可以访问互联网。

3、员工、财务人员使用的计算机都可以访问内部服务器和财务服务器,并且相互可以访问。

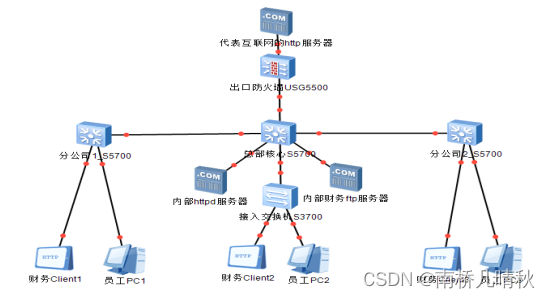

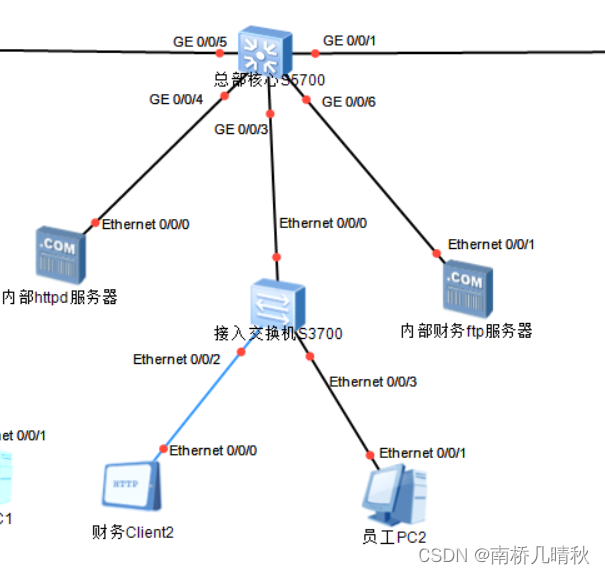

根据下面给出的整体拓扑图,规划、设计出某公司的网络,并在ENSP模拟器中给出具体的配置。

操作

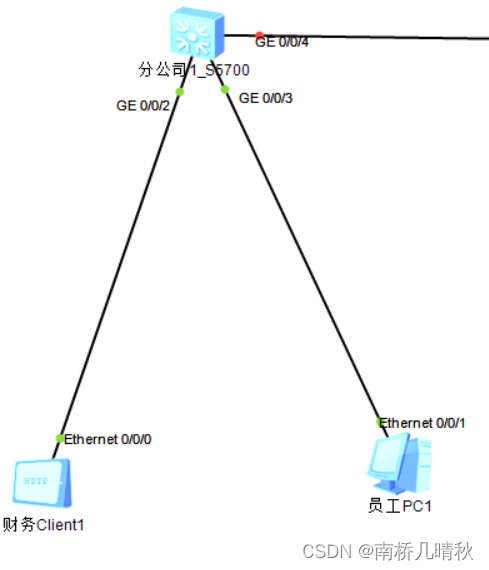

分公司1

财务clinet配置IP为192.168.110.2:

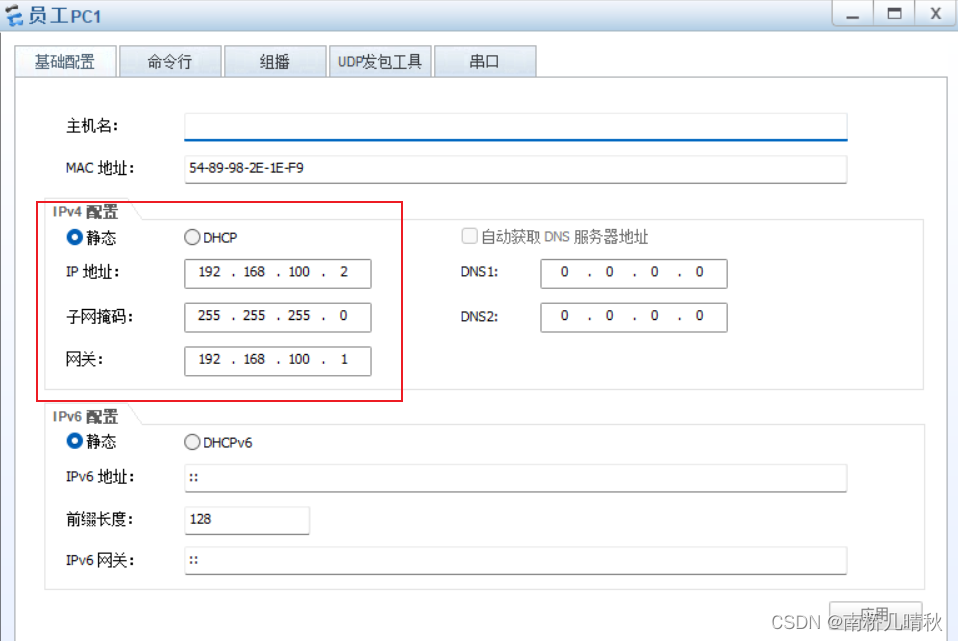

员工pc1配置192.168.100.2:

1_5700的GE0/0/2配置接口vlan110 地址为192.168.110.1/24

1_5700的GE0/0/3配置接口vlan100 地址为192.168.100.1/24

1_5700的GE0/0/4配置接口vlan120 地址为10.10.10.1/30

<Huawei>system-viewint vlanif 100 ip address 192.168.100.1 24int vlanif 110 ip address 192.168.110.1 24int vlanif 120 ip address 10.10.10.1 30

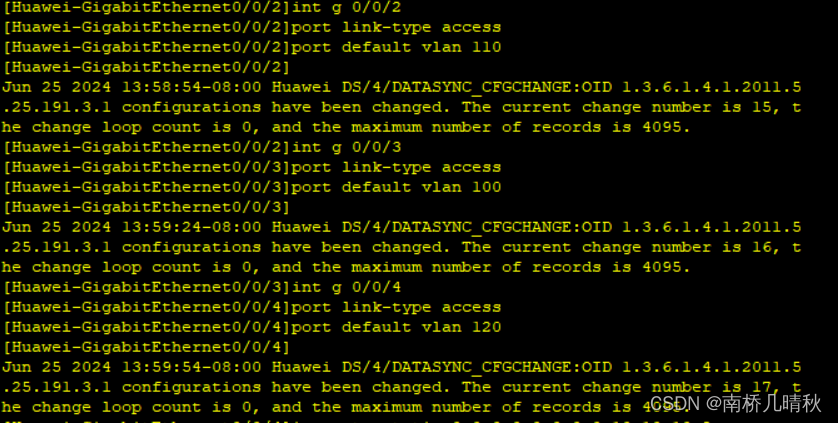

进入接口配置:

int g 0/0/2

port link-type access

port default vlan 110int g 0/0/3

portlink-type access

port default vlan 100int g 0/0/4

port link-type access

port default vlan 120

配置静态默认路由:

ip route-static 0.0.0.0 0.0.0.0 10.10.10.2

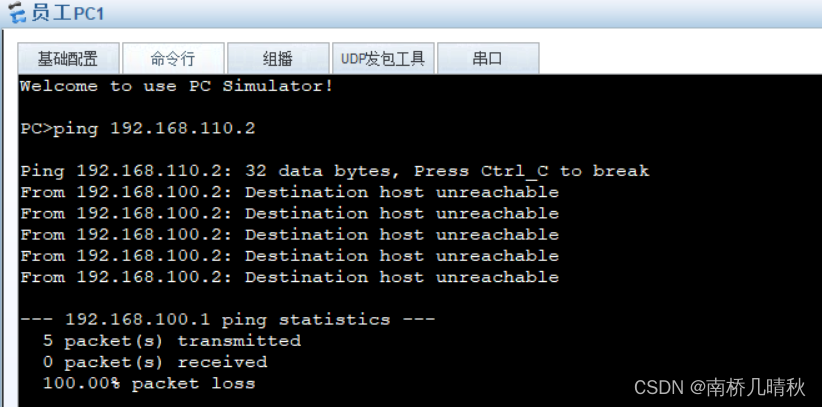

在PC1端使用ping命令进行检测:

ping 192.168.110.2

分公司2

分公司2的配置和分公司1的配置方法是一样的

2_5700的GE0/0/2配置接口vlan210 地址为192.168.210.1/24

2_5700的GE0/0/3配置接口vlan200 地址为192.168.200.1/24

2_5700的GE0/0/4配置接口vlan220 地址为10.10.10.1/30

vlan batch 210 200 220 //创建多个vlan 并配置ip地址int vlanif 200

ip address 192.168.200.1 24int vlanif 210

ip address 192.168.210.1 24int vlanif 220

ip address 10.10.10.5 30

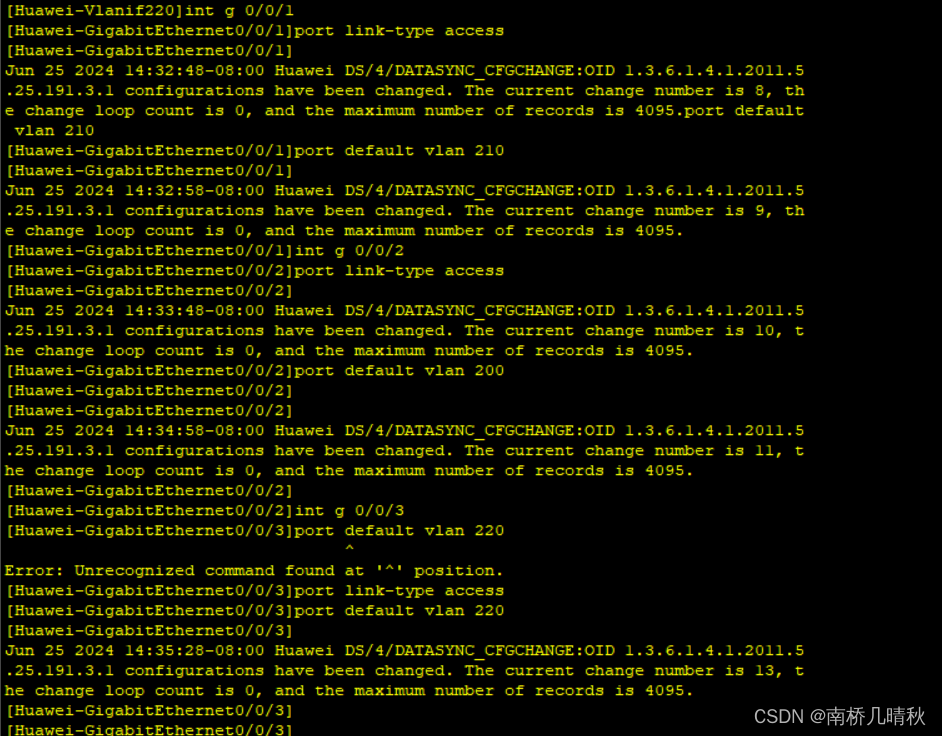

接口配置:

int g 0/0/1

port link-type access

port default vlan 210int g 0/0/2

port link-type access

port default vlan 200int g 0/0/3

port link-type access

port default vlan 220

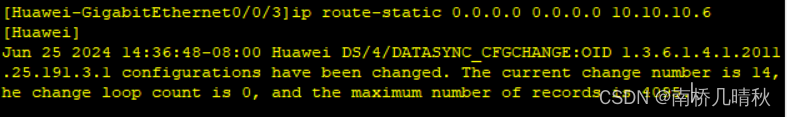

配置静态默认路由:

ip route-static 0.0.0.0 0.0.0.0 10.10.10.6

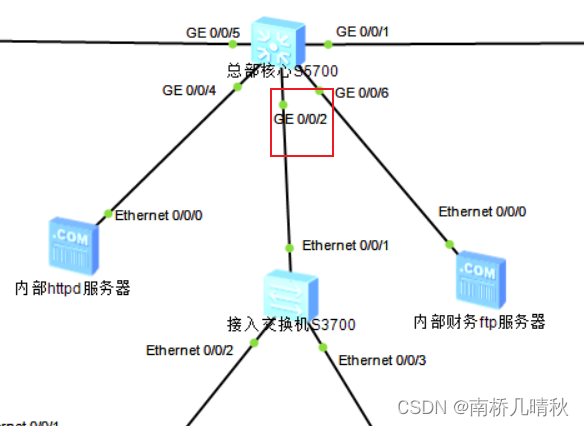

总部

总部所使用的交换机是S3700,没有可参考的地址,意味着需要进行一些基本的配置步骤来确保交换机能够正常工作并与网络中的其他设备通信。

可以如下操作:

核心交换机的g0/0/3成为pc2、client2的网关 interface Ethernet0/0/0配置为trunk口

财务clinet2配置IP为192.168.40.2(1给网关)

员工pc2配置192.168.30.2(1给网关)

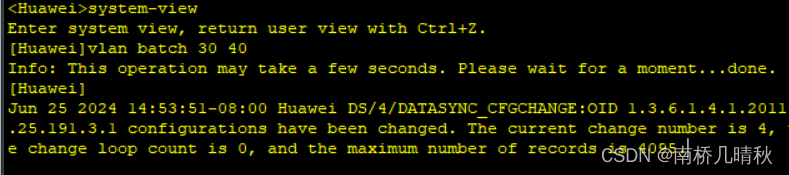

总部交换机S3700配置:

- 创建VLAN

vlan batch 30 40

批量创建VLAN 30和VLAN 40。在华为设备上,通常不需要batch关键字来创建多个VLAN,可能只需要分别使用vlan 30和vlan 40。

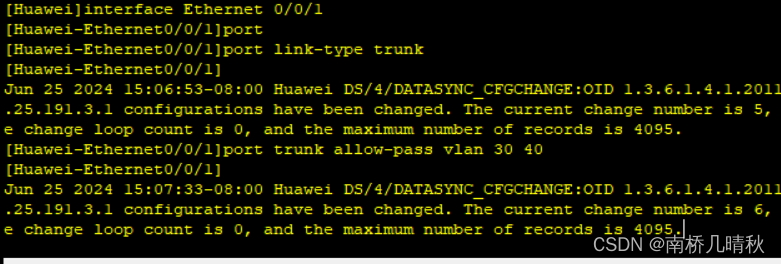

- 将接口Ethernet0/0/1配置为trunk模式,并允许VLAN 30和VLAN 40通过这个接口。Trunk模式允许接口携带多个VLAN的流量

interface Ethernet0/0/1

port link-type trunk

port trunk allow-pass vlan 30 40

- 配置接口为access模式:

将接口Ethernet0/0/2配置为access模式,并将默认VLAN设置为VLAN 40。Access模式的接口通常连接到单个VLAN,并且不传输标签(即VLAN信息)

int g /0/2

port link-type access

port default vlan 40

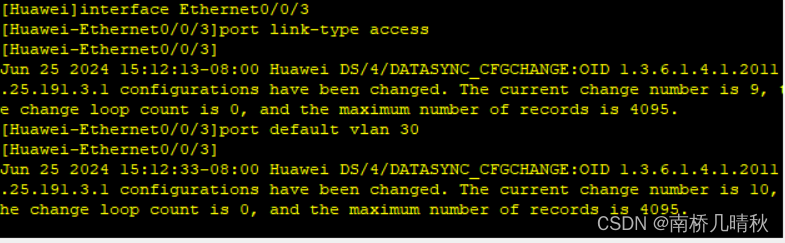

- 配置另一个access接口:

interface Ethernet0/0/3

port link-type access

port default vlan 30

核心交换机配置

需要将核心交换机的g 0/0/2接口配置为总部pc3的网关:

把g 0/0/5 g和0/0/1分别配置成vlan120:10.10.10.2 和vlan220:10.10.10.6

具体操作:

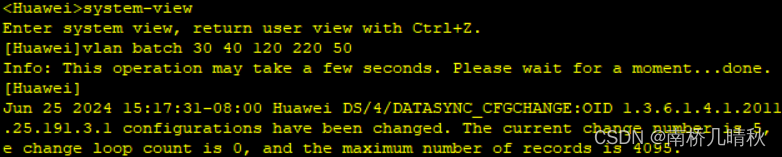

- 批量创建vlan:

vlan batch 30 40 120 220 50

- 配置VLAN接口的IP地址:

为VLAN 30、40、120、220和50配置IP地址。子网掩码使用 /24 表示255.255.255.0

int vlanif 30

ip address 192.168.30.1 255.255.255.0int vlanif 40

ip address 192.168.40.1 255.255.255.0int vlanif 120

ip address 10.10.10.2 255.255.255.252int vlanif 220

ip address 10.10.10.10 255.255.255.252int vlanif 50

ip address 10.10.1.1 255.255.255.252

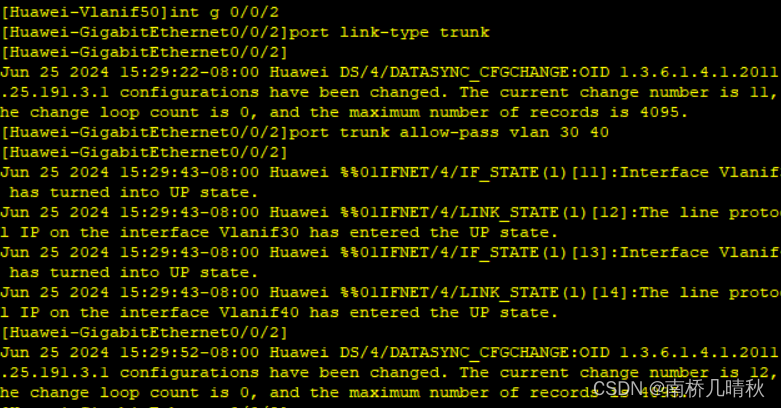

- 配置物理接口为trunk模式:

int g 0/0/2

port link-type trunk

port trunk allow-pass vlan 30 40

- 配置物理接口为access模式:

int g 0/0/5

port link-type access

port default vlan 120int g 0/0/1

port link-type access

port default vlan 220int g 0/0/7

port link-type access

port default vlan 50

想要分公司1和分公司2能相互连通,需要给总部核心交换机配置路由

核心交换机路由配置:

ip route-static 192.168.100.0 255.255.255.0 10.10.10.1

ip route-static 192.168.110.0 255.255.255.0 10.10.10.1

ip route-static 192.168.200.0 255.255.255.0 10.10.10.5

ip route-static 192.168.210.0 255.255.255.0 10.10.10.5

ip route-static 0.0.0.0 0.0.0.0 10.10.10.9

后一条命令设置了一个默认路由,这意味着所有不匹配上述特定网络的流量都将通过10.10.10.9这个网关进行路由

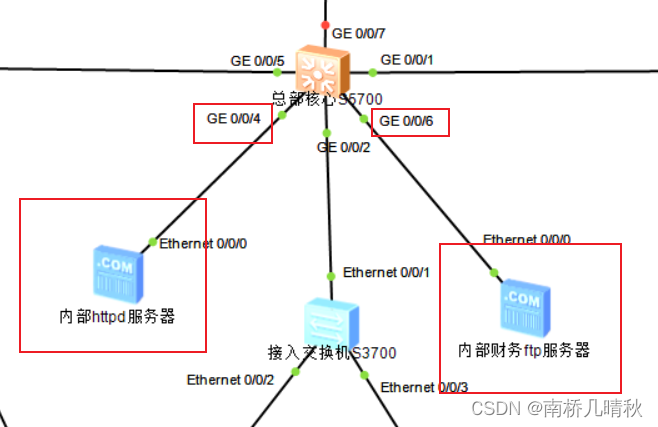

实现内部服务器的搭建

vlan batch 10 20

int vlanif 10

ip address 192.168.10.1 24

int vlanif 20

ip address 192.168.20.1 24int g 0/0/4

port link-type access

port default vlan 10int g 0/0/6

port link-type access

port default vlan 20

接口GigabitEthernet 0/0/4被设置为访问模式,并且默认属于VLAN 10,这意味着连接到这个接口的设备将属于VLAN 10。

接口GigabitEthernet 0/0/5也被设置为访问模式,并且默认属于VLAN 20。

此配置好后 内部http 和内部 ftp所有员工都可访问了

acl_deny部分用户与服务器出口

实现这样的网络访问控制,可以使用访问控制列表(ACL)来限制或允许特定的流量通过交换机的特定接口。

可以配置核心的交换机acl 让这几个主机不能出g 0/0/7接口

acl number 2001

rule 5 deny source 192.168.110.0 0.0.0.255

rule 10 deny source 192.168.40.0 0.0.0.255

rule 15 deny source 192.168.210.0 0.0.0.255

rule 20 deny source 192.168.20.0 0.0.0.255

rule 25 deny source 192.168.10.0 0.0.0.255interface GigabitEthernet0/0/7

traffic-filter outbound acl 2001

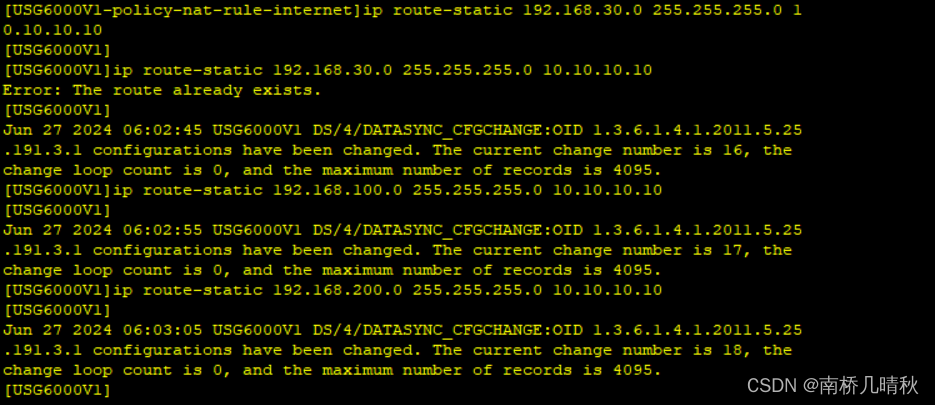

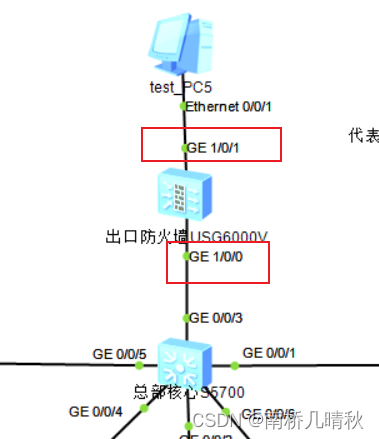

出口防火墙配置

配置两个接口:

int g 1/0/0

undo shutdown

ip address 10.10.10.9 255.255.255.252

service-manage ping permit

int g 1/0/1

undo shutdown

ip address 22.22.22.2 255.255.255.224

service-manage ping permit

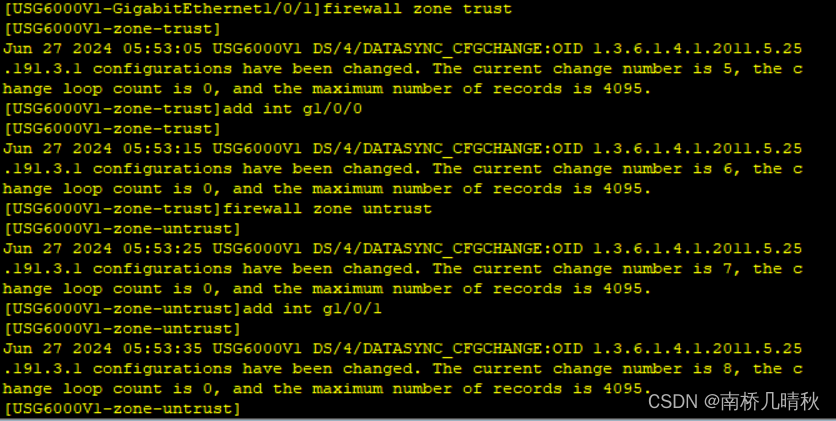

增加trust与untrust:

firewall zone trust

add int g1/0/0

firewall zone untrust

add int g1/0/1

firewall zone trust:带入名为“trust”的安全区域配置模式,该区域通常被认为是内部网络或可信网络部分

将接口 GigabitEthernet 1/0/0 添加到Trust区域

firewall zone untrust:带入名为“untrust”的安全区域配置模式,该区域通常被认为是外部网络或不可信网络部分,如互联网连接

让trust与untrust能走通:

security-policy //带入安全策略的配置模式,在这里可以定义新的安全规则或修改现有的规则

rule name internet //为新创建的安全策略规则定义一个名称

source-zone trust //指定了安全策略的源区域为trust

destination-zone untrust //指定了安全策略的目的区域为untrust。目的区域是指流量目标的网络区域,untrust通常表示外部网络或不受信任的网络环境

action permit //定义了当流量匹配此安全策略规则时执行的动作。action permit表示允许从源区域到目的区域的流量通过。

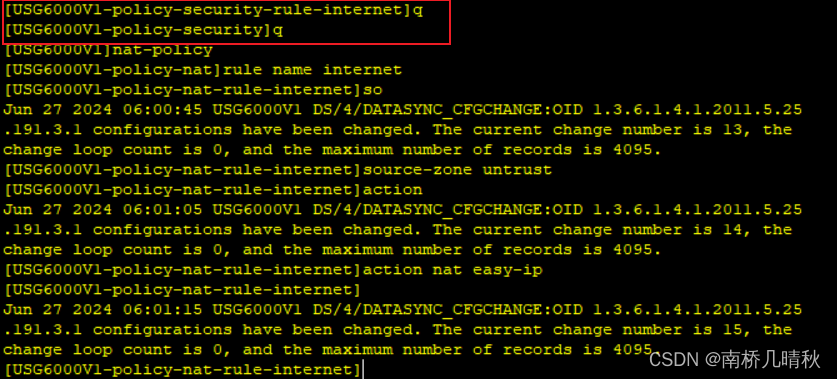

实现上网的端口转换:

nat-policy //带入NAT策略的配置模式,在这里可以定义新的NAT规则或修改现有的规则

rule name internet //为新创建的NAT策略规则定义一个名称。在这个例子中,规则被命名为internet,以便于识别和引用

source-zone trust //指定了NAT策略的源区域为trust。源区域是指流量起始的网络区域,trust通常表示内部网络或受信任的网络环境。

destination-zone untrust //指定了NAT策略的目的区域为untrust。目的区域是指流量目标的网络区域,untrust通常表示外部网络或不受信任的网络环境

action nat easy-ip //命令定义了当流量匹配此NAT策略规则时执行的动作。action nat easy-ip表示使用Easy IP功能进行源地址转换。Easy IP是一种简化的NAT配置,通常用于小型网络或单个公网IP地址的场景,它允许多个内部私有IP地址通过单个公网IP地址访问互联网

为有权上网的用户提供路由:

ip route-static 192.168.30.0 255.255.255.0 10.10.10.10

ip route-static 192.168.100.0 255.255.255.0 10.10.10.10

ip route-static 192.168.200.0 255.255.255.0 10.10.10.10