Python武器库开发-武器库篇之SQL注入扫描器(五十九)

Python武器库开发-武器库篇之SQL注入扫描器(五十九)

SQL注入漏洞简介以及危害

SQL注入漏洞是一种常见的Web应用程序漏洞,攻击者可以利用该漏洞在应用程序的数据库中执行恶意的SQL查询或指令。这可能导致数据泄露、数据损坏、应用程序崩溃或未经授权的访问。

SQL注入的危害主要体现在以下几个方面:

-

数据泄露:攻击者可以利用SQL注入漏洞来获取数据库中的敏感信息,如用户账号、密码、个人信息等。这些泄露的数据可能被用于进一步的攻击,如身份盗用、网络钓鱼等。

-

数据篡改:攻击者可以修改数据库中的数据,例如增加、删除、修改记录等。这可能导致数据的完整性受到破坏,影响系统的正常运行。

-

命令执行:攻击者可以执行任意的SQL语句,包括创建、删除数据库、修改数据库结构等危险操作。这可能导致系统的瘫痪或被完全控制。

-

拒绝服务:攻击者可以利用SQL注入来消耗服务器资源,例如通过构造复杂的SQL查询来耗尽服务器的CPU、内存等资源,导致服务器无法正常工作。

总的来说,SQL注入漏洞给网站和用户带来的危害非常大,因此开发者在设计和编写web应用程序时,应该注意防范SQL注入漏洞,并采取相应的安全措施,如输入验证、参数化查询等。同时,用户也应该保持警惕,避免在不可靠的网站上输入个人敏感信息。

SQL注入漏洞扫描器

SQL注入漏洞扫描器是一种用于检测和识别Web应用程序中的SQL注入漏洞的工具。它通过向目标应用程序发送特定的SQL注入测试输入,然后分析应用程序的响应来确定是否存在SQL注入漏洞。使用SQL注入漏洞扫描器可以帮助发现应用程序中的安全漏洞,从而提供给开发人员修复这些漏洞的机会。它可以扫描整个应用程序或者特定的页面,检测是否存在可能导致SQL注入漏洞的输入点。

一些常见的SQL注入漏洞扫描器包括:

- SQLMap:一个功能强大的开源工具,可以自动检测和利用SQL注入漏洞。

- Acunetix:一个商业漏洞扫描器,可以检测多种类型的Web应用程序漏洞,包括SQL注入漏洞。

- Nessus:一个流行的漏洞扫描器,可以检测和报告多种类型的安全漏洞,包括SQL注入漏洞。

- Burp Suite:一个常用的Web应用程序渗透测试工具,可以使用其SQL注入扩展来检测和利用SQL注入漏洞

SQL注入漏洞扫描器代码实现

接下来我们就用python开发一段 SQL注入漏洞的扫描器,代码内容如下:

import requests

from bs4 import BeautifulSoup

from urllib.parse import urljoin

from fake_useragent import UserAgentURL = "http://39.101.162.123:48387/Less-1/?id=1"

ERRORS = [# MySQL"you have an error in your sql syntax;","warning:mysql",# SQL Server"unclosed quotation mark after the charcter string",# Oracle"qupted string not properly terminated",

]ua = UserAgent()

s = requests.Session()

s.headers["User-Agent"] = ua.randomdef get_all_forms(url):soup = BeautifulSoup(s.get(url).content, 'lxml')return soup.find_all("form")def get_form_details(form):details = {}try:action = form.attrs.get("action").lower()except:action = Nonemethod = form.attrs.get("method", "get").lower()inputs = []for input_tag in form.find_all("input"):input_type = input_tag.attrs.get("type", "text")input_name = input_tag.attrs.get("name")input_value = input_tag.attrs.get("value")inputs.append({"type": input_type, "name": input_name, "value": input_value})details["action"] = actiondetails["method"] = methoddetails["inputs"] = inputsreturn detailsdef is_vulnerable(response):for error in ERRORS:if error in response.content.decode().lower():return Truereturn Falsedef scan_sql_injection(url):for c in "\"'":new_url = f"{url}{c}"print("正在尝试", new_url)res = s.get(new_url)if is_vulnerable(res):print("找到SQL注入漏洞 链接:", new_url)returnforms = get_all_forms(url)for form in forms:form_details = get_form_details(form)for c in "\"'":data = {}for input_tag in form_details["inputs"]:if input_tag["type"] == "hidden" or input_tag["value"]:try:data[input_tag["name"]] = input_tag["value"] + cexcept:passelif input_tag["type"] != "submit":data[input_tag["name"]] = f"test{c}"url = urljoin(url, form_details["action"])if form_details["method"] == "post":res = s.post(url, data=data)elif form_details["method"] == "get":res = s.get(url, params=data)if is_vulnerable(res):print("SQL注入漏洞存在 链接:", url)print("Form:")print(form_details)breakif __name__ == '__main__':scan_sql_injection(URL)

代码分析

这串代码是一个用于检测和利用SQL注入漏洞的脚本。它使用了requests库来发送HTTP请求和接收响应,使用了BeautifulSoup库来解析网页内容,使用了urllib库中的urljoin函数来处理URL,以及使用了fake_useragent库来生成随机的User-Agent。

首先,定义了一些常量,包括目标URL和可能表示SQL注入错误的字符串列表。

然后,创建了一个会话对象,并设置了随机的User-Agent头。

接下来,定义了两个辅助函数。get_all_forms函数接收一个URL作为参数,发送GET请求并使用BeautifulSoup解析响应内容,然后找到页面中的所有表单,并返回一个包含所有表单的列表。get_form_details函数接收一个表单作为参数,解析表单的属性和输入标签,并返回一个包含表单详细信息的字典。

然后,定义了一个判断响应是否包含可能的SQL注入错误的函数is_vulnerable。该函数遍历错误列表,如果任意一个错误字符串在响应内容中出现,则返回True,否则返回False。

接下来,定义了一个scan_sql_injection函数,接收一个URL作为参数。首先,通过在URL后面拼接特殊字符进行GET请求,检查是否存在SQL注入漏洞。如果存在漏洞,打印漏洞的URL并返回。然后,获取URL中的所有表单,并遍历每个表单,尝试在每个输入标签中添加特殊字符进行POST和GET请求,检查是否存在SQL注入漏洞。如果存在漏洞,打印漏洞的URL和表单详细信息,并跳出循环。

最后,如果该脚本是直接运行的而不是作为模块导入的,调用scan_sql_injection函数并传入目标URL。

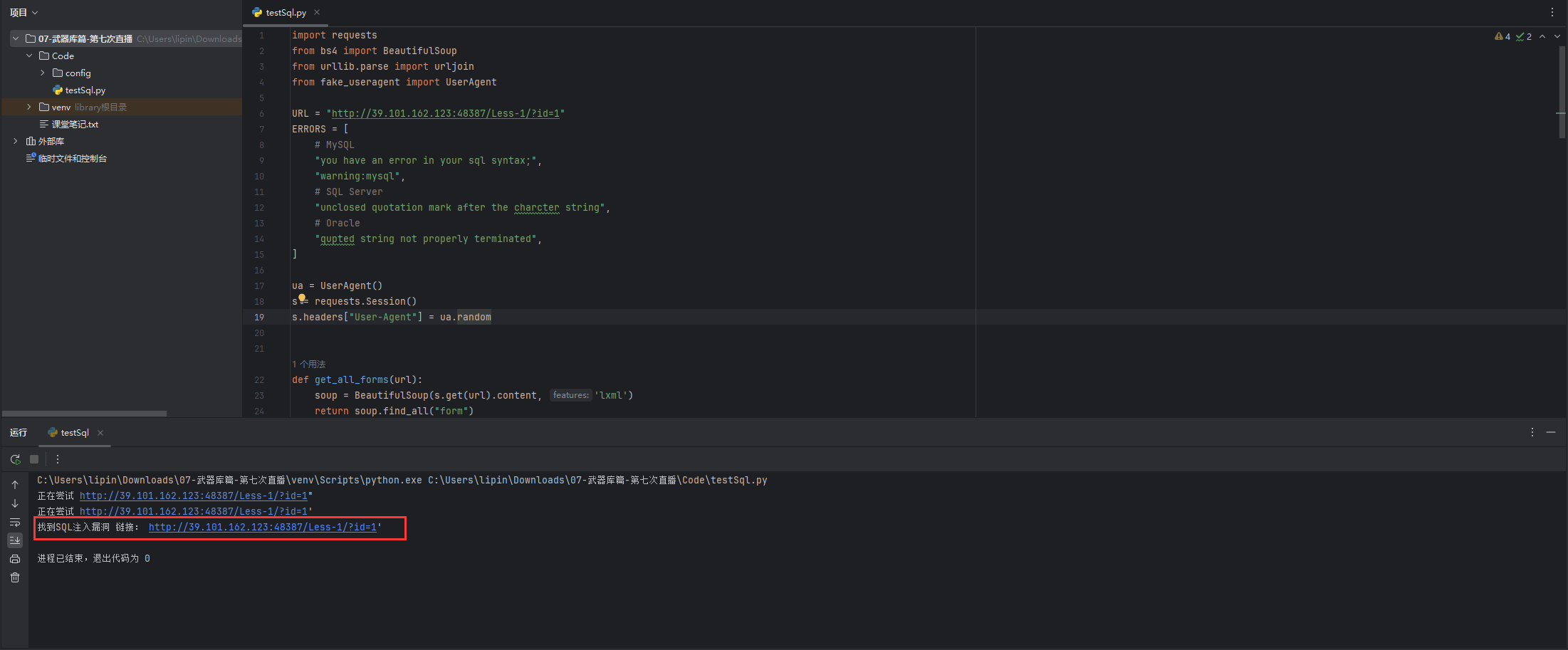

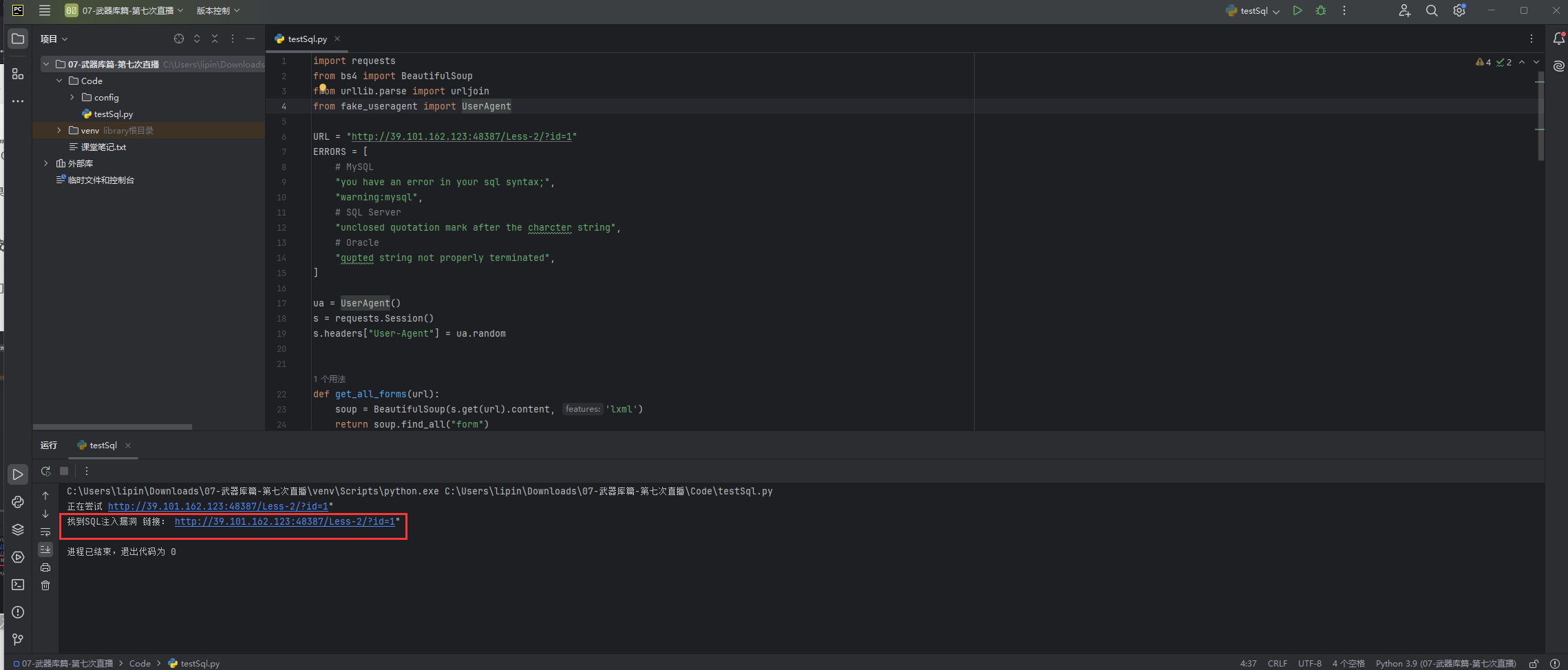

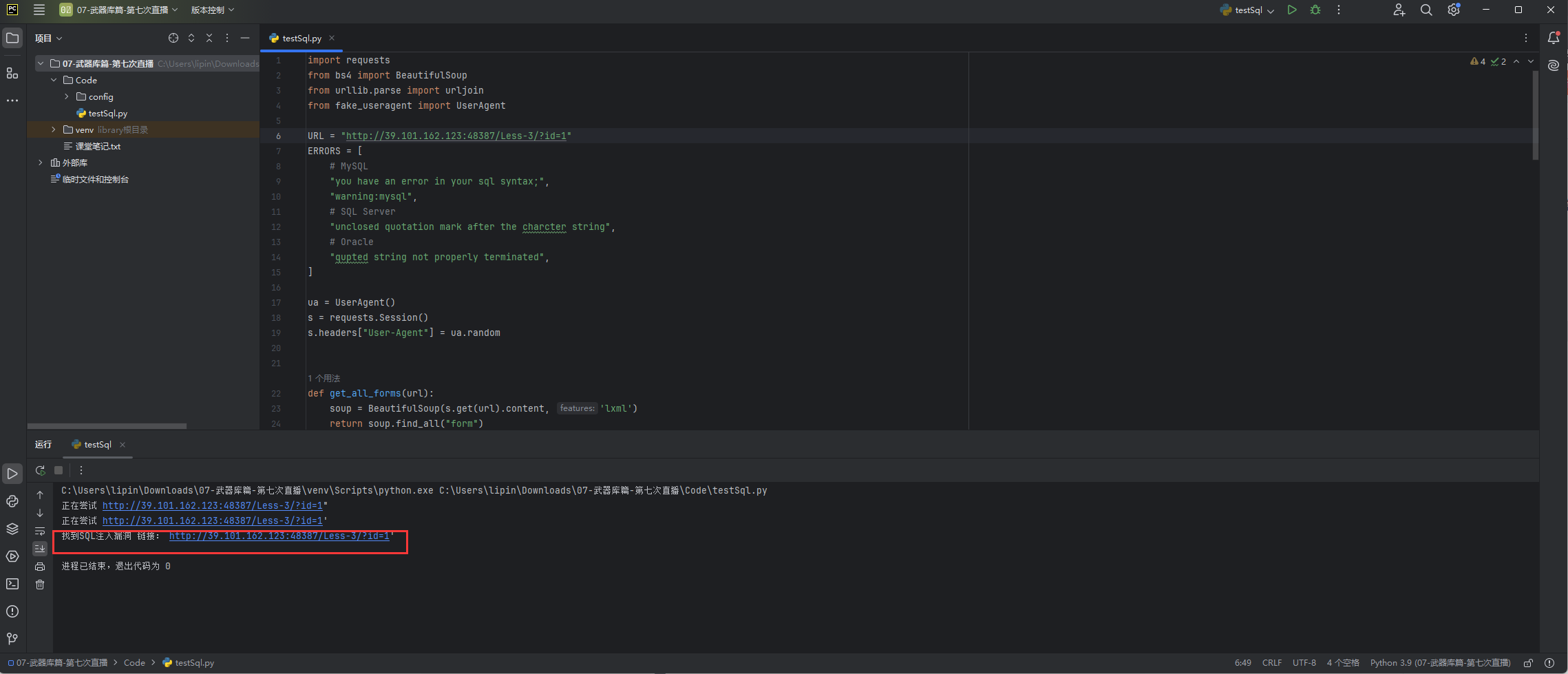

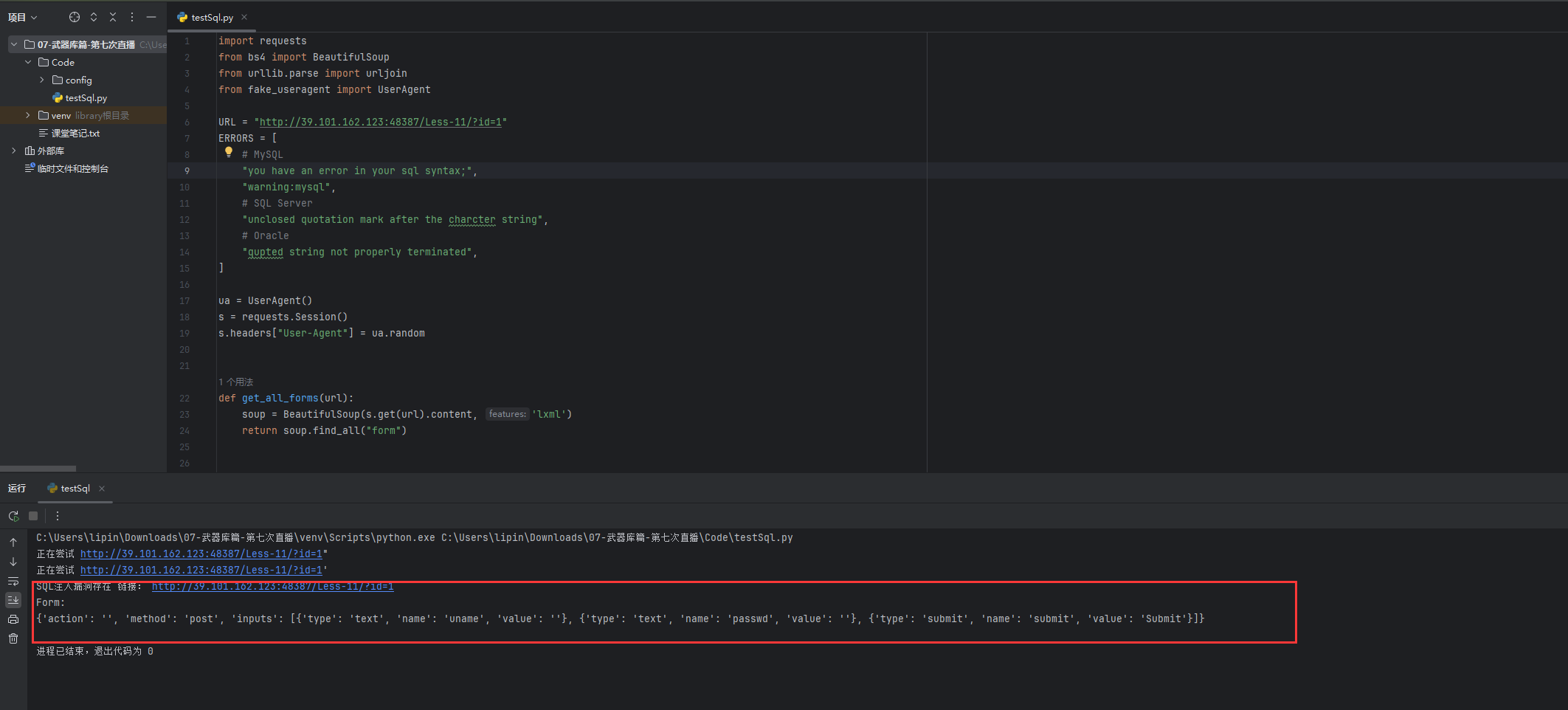

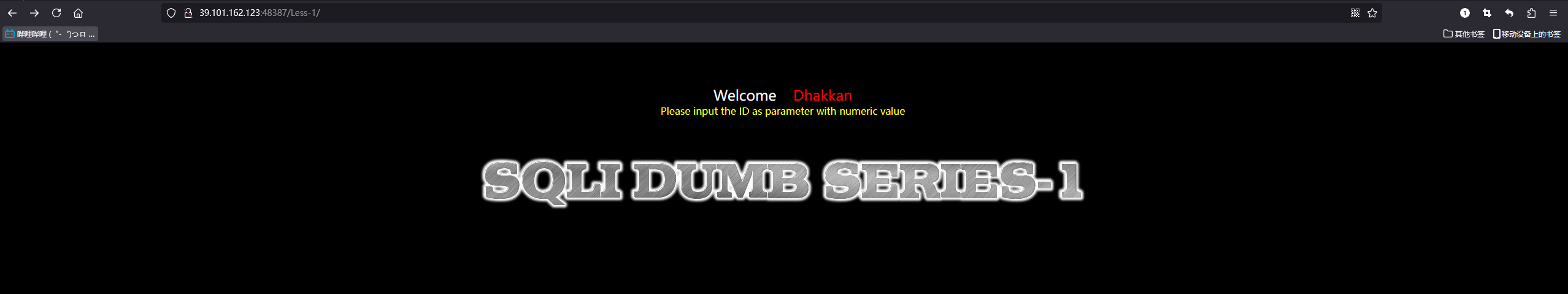

运行效果图

如下是我们这串代码的实际运行效果图,这里我们使用SQL-labs靶场作为演示:

如图,成功的判断了以下几处存在SQL注入漏洞: