深入理解与防御跨站脚本攻击(XSS):从搭建实验环境到实战演练的全面教程

跨站脚本攻击(XSS)是一种常见的网络攻击手段,它允许攻击者在受害者的浏览器中执行恶意脚本。以下是一个XSS攻击的实操教程,包括搭建实验环境、编写测试程序代码、挖掘和攻击XSS漏洞的步骤。

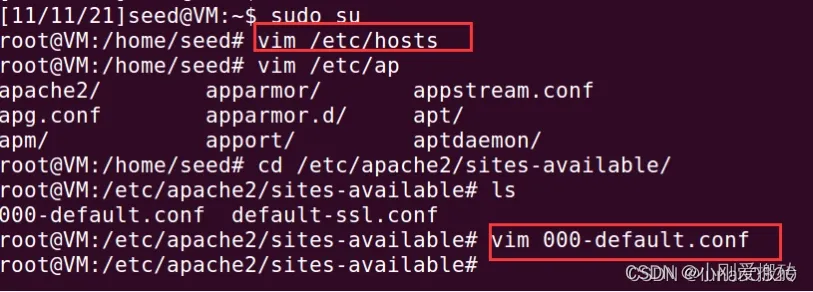

搭建实验环境

1.

安装DVWA:

- 从GitHub下载DVWA源代码。

- 解压下载的文件到Web服务器的根目录下,例如

/var/www/html/dvwa。 - 配置DVWA的数据库连接,通常需要创建一个MySQL数据库和用户,并修改

config/config.inc.php文件中的数据库配置信息。

2.

安装Web服务器和数据库:

- 对于Web服务器,可以使用Apache或Nginx。在Linux系统上,可以使用包管理器安装,例如在Ubuntu上:

bash

-

sudo apt-get update sudo apt-get install apache2 mysql-server php libapache2-mod-php php-mysql - 安装完成后,确保Web服务器和数据库服务正在运行。

3.

配置DVWA:

- 在浏览器中访问DVWA的安装页面,通常可以通过访问

http://yourserver/dvwa/setup.php来完成安装。 - 按照页面提示设置数据库连接信息,并完成安装。

编写测试程序代码

1.

创建测试页面:

- 创建一个简单的HTML页面,例如

xss_test.html,并将其放置在Web服务器的根目录下。

2.

编写JavaScript代码:

- 在页面中添加JavaScript代码,用于处理用户输入并显示在页面上。例如:

html

<!DOCTYPE html>

<html>

<head>

<title>XSS Test Page</title>

<script>

function displayInput() {var userInput = document.getElementById('userInput').value;document.getElementById('display').innerHTML = userInput;

}

</script>

</head>

<body><input type="text" id="userInput" /><button onclick="displayInput()">Submit</button><div id="display"></div>

</body>

</html>

XSS漏洞挖掘

1.

测试输入:

- 在文本框中输入一些文本,如“abcd1234”,然后点击提交按钮。如果页面正确显示了输入的内容,说明没有XSS漏洞。

2.

构造XSS代码:

- 尝试输入XSS攻击代码,例如

<script>alert('XSS');</script>。如果页面弹出了一个警告框,说明存在XSS漏洞。

XSS漏洞攻击

1.

反射型XSS:

- 修改URL为

http://yourserver/xss_test.html?userInput=<script>alert('XSS');</script>,观察是否触发了XSS攻击。

2.

存储型XSS:

- 在DVWA中,设置安全级别为“Low”,然后尝试输入XSS攻击代码到留言板中。提交后,查看留言板页面是否能够执行攻击代码。

防御措施

1.

输入验证:

- 对所有用户输入进行验证,确保它们符合预期的格式。例如,可以使用正则表达式来限制输入的字符类型。

2.

输出编码:

- 对所有输出到HTML页面的数据进行编码,以防止它们被浏览器解释为脚本。在PHP中,可以使用

htmlspecialchars()函数。

3.

使用安全的函数:

- 在处理用户输入时,使用安全的函数来避免执行恶意代码。例如,在PHP中,使用

strip_tags()函数来移除HTML标签。

4.

内容安全策略(CSP):

- 配置CSP来限制哪些资源可以加载到你的页面上。例如,可以设置CSP为:

bash

Content-Security-Policy: default-src 'self'; script-src 'self' 'unsafe-inline';

- 这将限制脚本只能从当前域加载,并且不允许内联脚本。

实操练习

1.

制作留言页面:

- 创建一个HTML页面,包含一个表单用于提交留言,以及一个区域用于显示留言。

- 使用PHP将留言写入到一个

.dat文件中。

2.

测试XSS攻击:

- 在留言中输入构造的XSS代码,如

<script>alert('XSS');</script>,并提交。 - 观察留言页面是否能够执行攻击代码。

3.

DVWA练习:

- 登录DVWA,将安全级别调整为“Low”。

- 尝试反射型和存储型XSS攻击,观察DVWA如何响应。

通过上述步骤,你可以深入学习XSS攻击的原理和防御方法。请记住,这些知识仅用于教育目的,绝不应用于非法活动。在实际环境中,你应该始终遵守法律法规,并采取适当的安全措施来保护用户和数据的安全。