探究HMAC算法:消息认证与数据完整性的完美结合

Hash-based Message Authentication Code(基于哈希的消息认证码,简称HMAC)算法作为一种广泛应用的消息认证码(MAC)算法,在现代信息安全领域起着至关重要的作用。本文将从算法原理、优缺点、实际应用等方面,全面介绍和解释HMAC算法。

HMAC在线加密 | 一个覆盖广泛主题工具的高效在线平台(amd794.com)

https://amd794.com/hmac

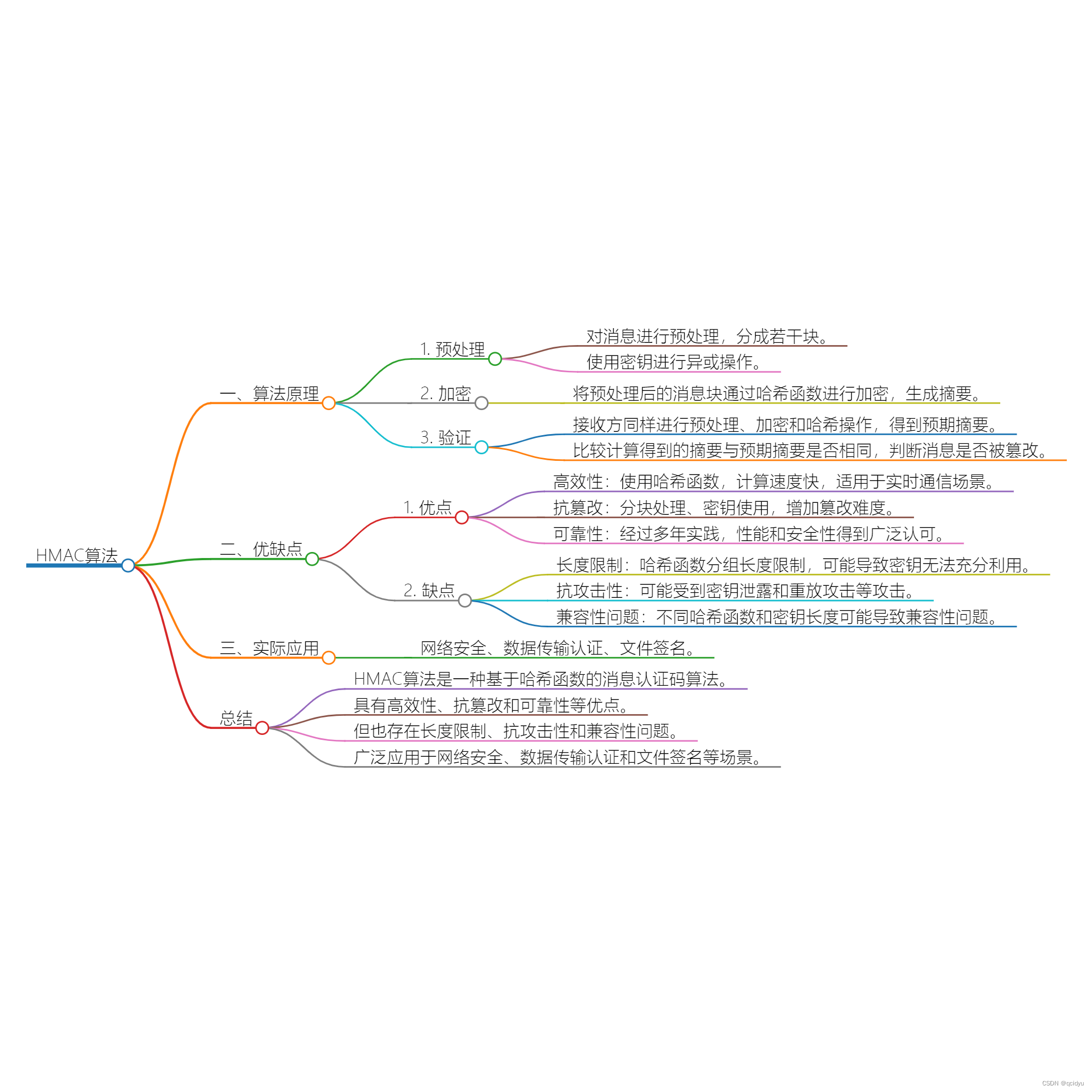

一、算法原理

HMAC算法是基于哈希函数的,其主要思想是将待认证的消息与一个密钥(Key)进行异或操作,然后通过哈希函数对结果进行计算,生成一个固定长度的摘要(Digest)。在验证过程中,比较计算得到的摘要与预期摘要是否相同,从而判断消息是否被篡改。

HMAC算法主要包括以下三个步骤:

-

预处理:在认证过程中,发送方先对消息进行预处理,将消息分成若干块。预处理过程中,需要使用密钥进行异或操作。

-

加密:发送方将预处理后的消息块通过哈希函数进行加密,生成摘要。

-

验证:接收方收到消息后,同样进行预处理、加密和哈希操作,得到预期摘要。最后比较计算得到的摘要与预期摘要是否相同,若相同,则认为消息未被篡改。

二、HMAC算法的优缺点

- 优点

(1)高效性:HMAC算法使用了哈希函数,其计算速度较快,适用于实时通信场景。

(2)抗篡改:HMAC算法对消息进行分块处理,增加了篡改的难度。同时,密钥的使用保证了算法的安全性。

(3)可靠性:HMAC算法经过多年实践,其性能和安全性得到了广泛认可。

- 缺点

(1)长度限制:由于哈希函数的分组长度限制,可能导致密钥无法充分利用。

(2)抗攻击性:虽然HMAC算法具有较强的抗篡改能力,但仍然可能受到某些攻击,如密钥泄露和重放攻击等。

(3)兼容性问题:不同的哈希函数和密钥长度可能导致兼容性问题,需要在实际应用中进行权衡。

三、实际应用

HMAC算法广泛应用于各种场景,如网络安全、数据传输认证、文件签名等。以下是一个使用Java实现的HMAC-SHA256算法示例:

import javax.crypto.Mac;

import javax.crypto.spec.SecretKeySpec;

import java.nio.charset.StandardCharsets;

import java.security.InvalidKeyException;

import java.security.NoSuchAlgorithmException;public class HMACExample {public static void main(String[] args) throws Exception {String data = "Hello, HMAC!";String key = "mySecretKey";Mac mac = Mac.getInstance("HmacSHA256");SecretKeySpec secretKeySpec = new SecretKeySpec(key.getBytes(StandardCharsets.UTF_8), "HmacSHA256");mac.init(secretKeySpec);byte[] digest = mac.doFinal(data.getBytes(StandardCharsets.UTF_8));StringBuilder sb = new StringBuilder();for (byte b : digest) {sb.append(String.format("%02x", b));}System.out.println("HMAC-SHA256 digest: " + sb.toString());}

}

本示例中,我们使用Java加密库实现了HMAC-SHA256算法,对字符串“Hello, HMAC!”进行认证。输出结果即为生成的摘要,可用于验证消息是否被篡改。

总结

HMAC算法是一种基于哈希函数的消息认证码算法,具有高效性、抗篡改和可靠性等优点。它通过对消息进行预处理、加密和验证三个步骤,确保消息的完整性和认证性。然而,HMAC算法也存在一些缺点,如长度限制、抗攻击性和兼容性问题。

在实际应用中,HMAC算法被广泛用于网络安全、数据传输认证和文件签名等场景。例如,在网络通信中,HMAC算法可以用于验证数据的完整性,防止数据被篡改。在数据传输认证中,HMAC算法可以用于验证数据的来源和真实性。在文件签名中,HMAC算法可以用于验证文件的完整性和认证签名者。

总结起来,HMAC算法是一种强大而广泛应用的消息认证码算法,可以在保护数据安全和防止篡改方面发挥重要作用。通过理解HMAC算法的原理、优缺点和实际应用,我们可以更好地利用它来保护我们的数据和信息安全。