【Linux command 09】tcpdump 命令

tcp一款sniffer工具,是Linux上的抓包工具,嗅探器

语法

tcpdump (选项)选项

-c:

指定要抓取的包数量。注意,是最终要获取这么多个包。例如,指定"-c 10"将获取10个包,但可能已经处理了100个包,只不过只有10个包是满足条件的包。-i interface:

指定tcpdump需要监听的接口。若未指定该选项,将从系统接口列表中搜寻编号最小的已配置好的接口(不包括loopback接口,要抓取loopback接口使用tcpdump -i lo),:一旦找到第一个符合条件的接口,搜寻马上结束。可以使用'any'关键字表示所有网络接口。-n:

对地址以数字方式显式,否则显式为主机名,也就是说-n选项不做主机名解析。-nn:

除了-n的作用外,还把端口显示为数值,否则显示端口服务名。-N:

不打印出host的域名部分。例如tcpdump将会打印'nic'而不是'nic.ddn.mil'。-P:

指定要抓取的包是流入还是流出的包。可以给定的值为"in"、"out"和"inout",默认为"inout"。-s len:

设置tcpdump的数据包抓取长度为len,如果不设置默认将会是65535字节。对于要抓取的数据包较大时,长度设置不够可能会产生包截断,若出现包截断,:输出行中会出现"[|proto]"的标志(proto实际会显示为协议名)。但是抓取len越长,包的处理时间越长,并且会减少tcpdump可缓存的数据包的数量,:从而会导致数据包的丢失,所以在能抓取我们想要的包的前提下,抓取长度越小越好。输出选项:

-e:输出的每行中都将包括数据链路层头部信息,例如源MAC和目标MAC。-q:快速打印输出。即打印很少的协议相关信息,从而输出行都比较简短。-X:输出包的头部数据,会以16进制和ASCII两种方式同时输出。-XX:输出包的头部数据,会以16进制和ASCII两种方式同时输出,更详细。-v:当分析和打印的时候,产生详细的输出。-vv:产生比-v更详细的输出。-vvv:产生比-vv更详细的输出。其他功能性选项:

-D:列出可用于抓包的接口。将会列出接口的数值编号和接口名,它们都可以用于"-i"后。-F:从文件中读取抓包的表达式。若使用该选项,则命令行中给定的其他表达式都将失效。-w:将抓包数据输出到文件中而不是标准输出。可以同时配合"-G time"选项使得输出文件每time秒就自动切换到另一个文件。可通过"-r"选项载入这些文件以进行分析和打印。-r:从给定的数据包文件中读取数据。使用"-"表示从标准输入中读取。实例

注意,tcpdump只能抓取流经过本机的数据包。

默认启动

tcpdump默认情况下,直接启动tcpdump将监视第一个网络接口(非lo口)上所有流通的数据包。这样抓取的结果会非常多,滚动非常快。

监视指定网络接口的数据包

tcpdump -i eth1如果不指定网卡,默认tcpdump只会监视第一个网络接口,一般是eth0;

监视指定主机的数据包

打印所有进入或离开sundown的数据包。

tcpdump host sundown也可以指定ip,例如截获所有210.27.48.1 的主机收到的和发出的所有的数据包

tcpdump host 210.27.48.1打印helios 与 hot 或者与 ace 之间通信的数据包

tcpdump host helios and \( hot or ace \)截获主机210.27.48.1 和主机210.27.48.2 或210.27.48.3的通信

tcpdump host 210.27.48.1 and \ (210.27.48.2 or 210.27.48.3 \)打印ace与任何其他主机之间通信的IP 数据包, 但不包括与helios之间的数据包.

tcpdump ip host ace and not helios如果想要获取主机210.27.48.1除了和主机210.27.48.2之外所有主机通信的ip包,使用命令:

tcpdump iphost210.27.48.1 and !210.27.48.2抓取eth0网卡上的包,使用:

sudo tcpdump -i eth0截获主机hostname发送的所有数据

tcpdump -i eth0 src hosthostname监视所有送到主机hostname的数据包

tcpdump -i eth0 dst hosthostname监视指定主机和端口的数据包

如果想要获取主机210.27.48.1接收或发出的telnet包,使用如下命令

tcpdump tcp port 23 and host210.27.48.1对本机的udp 123 端口进行监视 123 为ntp的服务端口

tcpdump udp port 123监视指定网络的数据包

打印本地主机与Berkeley网络上的主机之间的所有通信数据包

tcpdump net ucb-etherucb-ether此处可理解为“Berkeley网络”的网络地址,此表达式最原始的含义可表达为:打印网络地址为ucb-ether的所有数据包

打印所有通过网关snup的ftp数据包

tcpdump 'gateway snup and (port ftp or ftp-data)'注意:表达式被单引号括起来了,这可以防止shell对其中的括号进行错误解析

打印所有源地址或目标地址是本地主机的IP数据包

tcpdump ip and not net localnet如果本地网络通过网关连到了另一网络,则另一网络并不能算作本地网络。

抓取80端口的HTTP报文,以文本形式展示:

sudo tcpdump -i any port 80-A抓取ping包

[root@server2 ~]# tcpdump -c 5 -nn -i eth0 icmp tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 65535 bytes

12:11:23.273638 IP 192.168.100.70 > 192.168.100.62: ICMP echo request, id 16422, seq 10, length 64

12:11:23.273666 IP 192.168.100.62 > 192.168.100.70: ICMP echo reply, id 16422, seq 10, length 64

12:11:24.356915 IP 192.168.100.70 > 192.168.100.62: ICMP echo request, id 16422, seq 11, length 64

12:11:24.356936 IP 192.168.100.62 > 192.168.100.70: ICMP echo reply, id 16422, seq 11, length 64

12:11:25.440887 IP 192.168.100.70 > 192.168.100.62: ICMP echo request, id 16422, seq 12, length 64

5 packets captured

6 packets received by filter

0 packets dropped by kernel如果明确要抓取主机为192.168.100.70对本机的ping,则使用and操作符。

[root@server2 ~]# tcpdump -c 5 -nn -i eth0 icmp and src 192.168.100.62tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 65535 bytes

12:09:29.957132 IP 192.168.100.70 > 192.168.100.62: ICMP echo request, id 16166, seq 1, length 64

12:09:31.041035 IP 192.168.100.70 > 192.168.100.62: ICMP echo request, id 16166, seq 2, length 64

12:09:32.124562 IP 192.168.100.70 > 192.168.100.62: ICMP echo request, id 16166, seq 3, length 64

12:09:33.208514 IP 192.168.100.70 > 192.168.100.62: ICMP echo request, id 16166, seq 4, length 64

12:09:34.292222 IP 192.168.100.70 > 192.168.100.62: ICMP echo request, id 16166, seq 5, length 64

5 packets captured

5 packets received by filter

0 packets dropped by kernel注意不能直接写icmp src 192.168.100.70,因为icmp协议不支持直接应用host这个type。

解析包数据

[root@server2 ~]# tcpdump -c 2 -q -XX -vvv -nn -i eth0 tcp dst port 22

tcpdump: listening on eth0, link-type EN10MB (Ethernet), capture size 65535 bytes

12:15:54.788812 IP (tos 0x0, ttl 64, id 19303, offset 0, flags [DF], proto TCP (6), length 40)192.168.100.1.5788 > 192.168.100.62.22: tcp 00x0000: 000c 2908 9234 0050 56c0 0008 0800 4500 ..)..4.PV.....E.0x0010: 0028 4b67 4000 4006 a5d8 c0a8 6401 c0a8 .(Kg@.@.....d...0x0020: 643e 169c 0016 2426 5fd6 1fec 2b62 5010 d>....$&_...+bP.0x0030: 0803 7844 0000 0000 0000 0000 ..xD........

12:15:54.842641 IP (tos 0x0, ttl 64, id 19304, offset 0, flags [DF], proto TCP (6), length 40)192.168.100.1.5788 > 192.168.100.62.22: tcp 00x0000: 000c 2908 9234 0050 56c0 0008 0800 4500 ..)..4.PV.....E.0x0010: 0028 4b68 4000 4006 a5d7 c0a8 6401 c0a8 .(Kh@.@.....d...0x0020: 643e 169c 0016 2426 5fd6 1fec 2d62 5010 d>....$&_...-bP.0x0030: 0801 7646 0000 0000 0000 0000 ..vF........

2 packets captured

2 packets received by filter

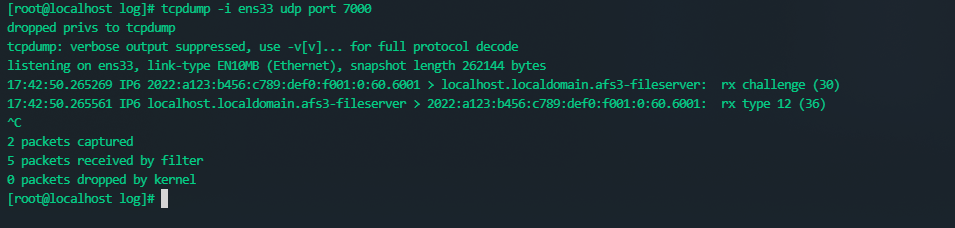

0 packets dropped by kernel检测本机ens33网卡的udp端口7000

[root@localhost log]# tcpdump -i ens33 udp port 7000

dropped privs to tcpdump

tcpdump: verbose output suppressed, use -v[v]... for full protocol decode

listening on ens33, link-type EN10MB (Ethernet), snapshot length 262144 bytes

17:42:50.265269 IP6 2022:a123:b456:c789:def0:f001:0:60.6001 > localhost.localdomain.afs3-fileserver: rx challenge (30)

17:42:50.265561 IP6 localhost.localdomain.afs3-fileserver > 2022:a123:b456:c789:def0:f001:0:60.6001: rx type 12 (36)

^C

2 packets captured

5 packets received by filter

0 packets dropped by kernel

[root@localhost log]#