漏洞扫描是最该被防范的安全问题

在当今的网络环境中,漏洞扫描是一项至关重要的任务。随着技术的不断进步,网络攻击的威胁也在持续增长,而漏洞扫描是防范这些威胁的关键手段之一。

在某平台发起的“网络安全从业人员现状调查”中,在“哪些与网络安全息息相关?”的选项中,参与调查的 359 人中,324 人选择了“漏洞扫描”,占比高达 90.3%;排在第二的是“完善系统”,占比达到 75.2%;“防护产品的购买与利用”排在第三,选择比例 63.2%;“行业政策的监管要求、法律法规的变动”这一项,选择比例 49.9%;排在最后的是“资产管理”,占比 39.8%。

随着信息化不断深入发展,接入公共网络的数据资产越来越丰富,在为人们打开日常生活方便之门的同时,由于其价值逐渐显现,对威胁也更具吸引力,进而导致了风险也越来越高。下面德迅云安全就从网络安全的角度,探讨为什么我们需要进行漏洞扫描。 首先我们先了解下什么是漏洞:

国内外各种规范和标准中关于漏洞(也称脆弱性,英文对应 Vulnerability)的定义很多,从各种定义中可以得到漏洞的一系列共性描述:系统的缺陷/弱点、可能被利用于违反安全策略、可能导致系统的安全性被破坏。 漏洞会涉及管理、物理、技术多种类型,我们说的漏洞一般默认是指技术型的漏洞。

漏洞可能带来的危害:

1、机密性威胁:漏洞可能导致网络信息的机密性受到威胁。攻击者可能会利用漏洞获取敏感信息,如用户数据、商业秘密或国家机密等,从而造成不可估量的损失。

2、完整性破坏:漏洞可能导致网络信息的完整性受到破坏。攻击者可以利用漏洞对网络进行恶意修改、插入、删除或重放信息,导致数据损坏或系统崩溃,严重影响正常的网络运行和服务。

3、可用性攻击:漏洞可能导致网络信息服务不可用。攻击者通过占用系统资源、发动拒绝服务攻击等方式,使网络服务变得不可用,给用户带来不便,甚至造成经济损失。

4、数据库安全威胁:数据库漏洞可能导致用户隐私信息泄露、数据篡改、恶意软件传播等危害。攻击者可以利用这些漏洞窃取、篡改或删除敏感数据,造成重大损失。

5、系统权限提升与控制:漏洞可能导致攻击者获得系统管理员权限,从而控制整个系统。攻击者可以利用这些权限进行恶意操作,如安装后门、窃取数据、破坏系统等,造成严重后果。

6、身份盗用与会话劫持:漏洞可能导致用户的身份信息被窃取,攻击者可以利用这些信息冒充用户进行非法操作。同时,漏洞也使得会话劫持攻击成为可能,攻击者可以截获用户的会话数据,从而窃取敏感信息或进行恶意行为。

7、传播恶意软件与病毒:漏洞可能成为恶意软件的传播途径。攻击者可以利用漏洞植入病毒、木马等恶意软件,控制用户计算机并窃取敏感信息,甚至破坏系统软硬件。

8、网络监听与信息窃取:漏洞可能导致网络监听攻击。攻击者可以利用漏洞截获网络传输中的敏感信息,如用户密码、信用卡信息等,造成严重的信息泄露风险。

9、拒绝服务攻击:漏洞可能导致拒绝服务攻击。攻击者通过占用系统资源或发动分布式拒绝服务攻击等方式,使网络服务变得不可用,造成重大损失和影响。

为什么要做漏洞扫描呢?

一、漏洞扫描是发现安全漏洞的重要途径。在软件、系统、网络等各个层面,都可能存在安全漏洞。这些漏洞可能会被恶意攻击者利用,从而窃取敏感信息、破坏系统或者进行其他非法行为。通过定期进行漏洞扫描,可以及时发现并修复这些漏洞,从而降低被攻击的风险。

二、漏洞扫描有助于提高组织的安全意识。通过漏洞扫描,组织可以了解自身的网络安全状况,明确需要改进和加强的方面。同时,组织可以根据扫描结果进行安全培训和应急预案制定,提高员工的安全意识和应对能力。

三、漏洞扫描有助于合规性检查。许多法规和标准要求组织进行网络安全检查和风险评估,以确保合规性。通过漏洞扫描,组织可以了解自身的合规性状况,及时调整策略和措施,避免因不合规而导致的法律风险和经济损失。

四、漏洞扫描是提高网络安全性的重要手段之一。通过定期进行漏洞扫描,组织可以及时发现并修复安全问题,提高系统的安全性。同时,组织可以利用漏洞扫描的结果,进行风险评估和安全规划,制定更加合理的安全策略和措施。

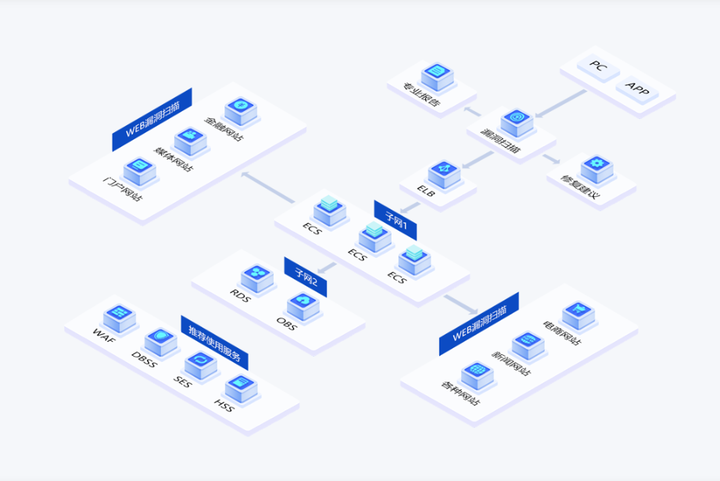

总之,漏洞扫描对于保护网络安全具有重要意义。通过定期进行漏洞扫描,我们可以及时发现并修复安全问题,提高系统的安全性,降低被攻击的风险。同时,德迅云安全漏洞扫描服务(Vulnerability Scan Service)集Web漏洞扫描、操作系统漏洞扫描、资产内容合规检测、配置基线扫描、弱密码检测五大核心功能,自动发现网站或服务器在网络中的安全风险,为云上业务提供多维度的安全检测服务,满足合规要求,让安全弱点无所遁形,能够有效降低资产的风险。