CVE-2022-0543(Redis 沙盒逃逸漏洞)

简介

CVE-2022-0543是一个与Redis相关的安全漏洞。在Redis中,用户连接后可以通过eval命令执行Lua脚本,但在沙箱环境中脚本无法执行命令或读取文件。然而,攻击者可以利用Lua沙箱中遗留的变量package的loadlib函数来加载动态链接库liblua5.1.so.0里的导出函数luaopen_io,从而获得io库并执行命令。

为了利用这个漏洞,攻击者需要在Redis客户端中输入恶意payload,其中whoami是要执行的命令,也可以根据需求更换其他命令。

漏洞利用

1.打开靶场

2.尝试访问跳转百度

访问成功

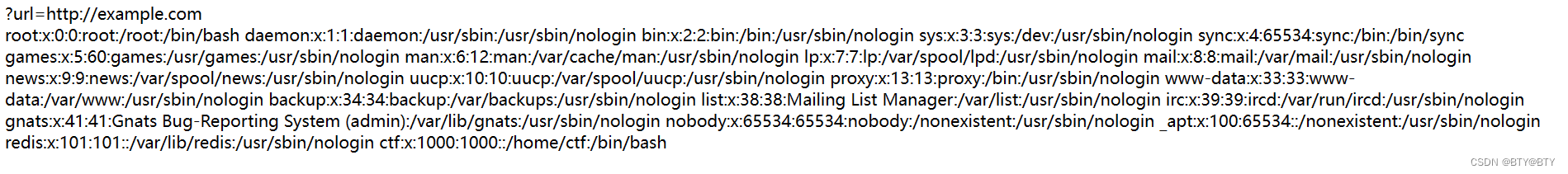

3.尝试读取系统文件

4.读取flag