内网渗透-域信息收集

域环境

虚拟机应用:vmware17

域控主机:win2008 2r

域成员主机:win2008 2r win7

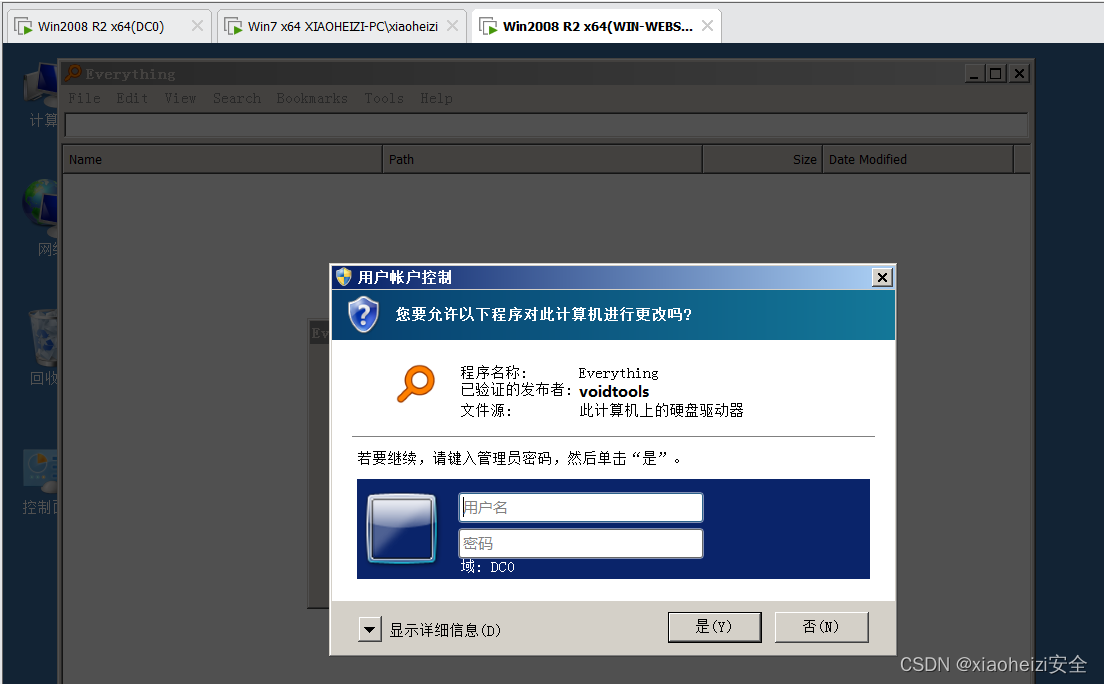

一.域用户和本地用户区别

使用本地用户安装程序时,可以直接安装

使用域用户安装程序时,需要输入域控管理员的账号密码才能安装。总结就是在进行域渗透的时候很多操作会受到域控制器的限制。

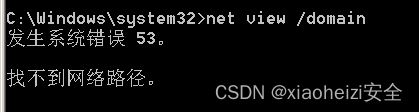

二.判断是否存在域

1.命令行执行如下等命令:

net view /domain #判断存在域

net time /domain #判断主域

第一次执行报错,明明是使用域用户执行的

发现是因为没有启动如下服务,启动即可

服务名:

computer brower,

remote procedure(RPC),

tcp/ip netbios helper,

windows management instrumentation ,

server,

Workstation

2.启动后再次执行,执行成功,说明在域内

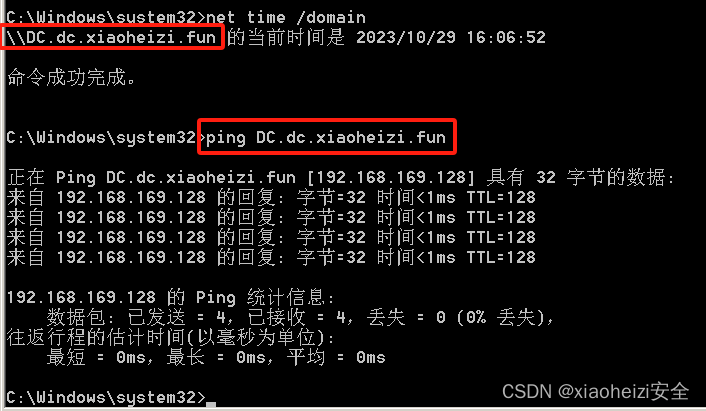

三.获取域控主机ip地址

1.执行命令:net time /domain #返回域控主机的时间

返回结果中有域控主机的计算机名称

2.ping 一下域控制器的计算机名称即可获取ip地址

注:如果返回的是ipv6地址,则在ping命令后面加上 -4

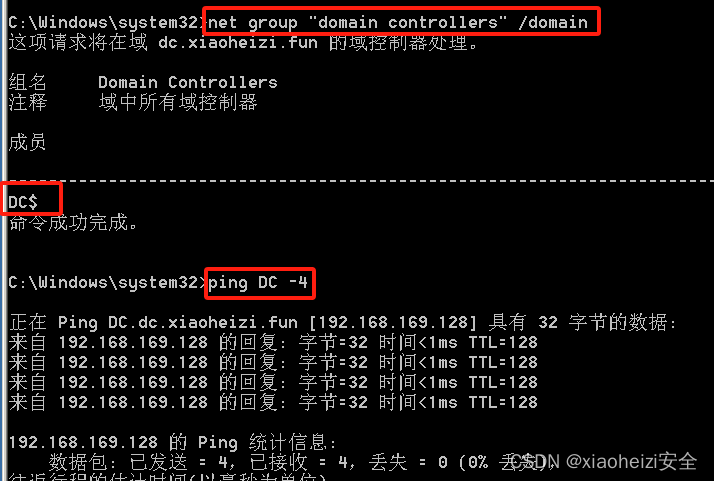

3.还可以执行:net group "domain controllers" /domain #查看域控

直接ping 域控名称

四.域信息收集--命令&工具

#常规信息类收集-应用&服务&权限等

systeminfo 详细信息

netstat -ano 端口列表

route print 路由表

net start 启动服务

tasklist 进程列表

schtasks 计划任务

ipconfig /all 判断存在域

net view /domain 判断存在域

net time /domain 判断主域

netstat -ano 当前网络端口开放

nslookup 域名 追踪来源地址

wmic service list brief 查询本机服务

net config workstation 查询当前登录域及登录用户信息

wmic startup get command,caption 查看已启动的程序信息

#架构信息类收集-网络&用户&域控等

net view /domain 查询域列表

net time/domain 从域控查询时间,若当前用户是域用户会从域控返回当前时间,亦用来判 断主域,主域一般用做时间服务器

net localgroup administrators 本机管理员【通常含有域用户】

net user /domain 查询域用户(当前域)

net group /domain 查询域工作组

net group "domain computers" /domain 查看加入域的所有计算机名

net group "domain admins" /domain 查询域管理员用户组和域管用户

net localgroup administrators /domain 查看域管理员

net group "domain controllers" /domain 查看域控

net accounts /domain 查看域密码策略

#关键信息类收集-密码&凭据&口令等

旨在收集各种密文,明文,口令等,为后续横向渗透做好测试准备

计算机用户HASH,明文获取-mimikatz(win),mimipenguin(linux)

计算机各种协议服务口令获取-LaZagne(all),XenArmor(win),CS插件

https://github.com/gentilkiwi/mimikatz/

https://github.com/AlessandroZ/LaZagne/

https://github.com/huntergregal/mimipenguin

XenArmor All-In-One Password Recovery Pro 2023 Software | XenArmor

1.站点源码备份文件、数据库备份文件等

2.各类数据库Web管理入口,如PHPMyAdmin

3.浏览器保存密码、浏览器Cookies

4.其他用户会话、3389和ipc$连接记录、回收站内容

5.Windows 保存的WIFI密码

6.网络内部的各种帐号和密码,如:Email、VPN、FTP、OA等

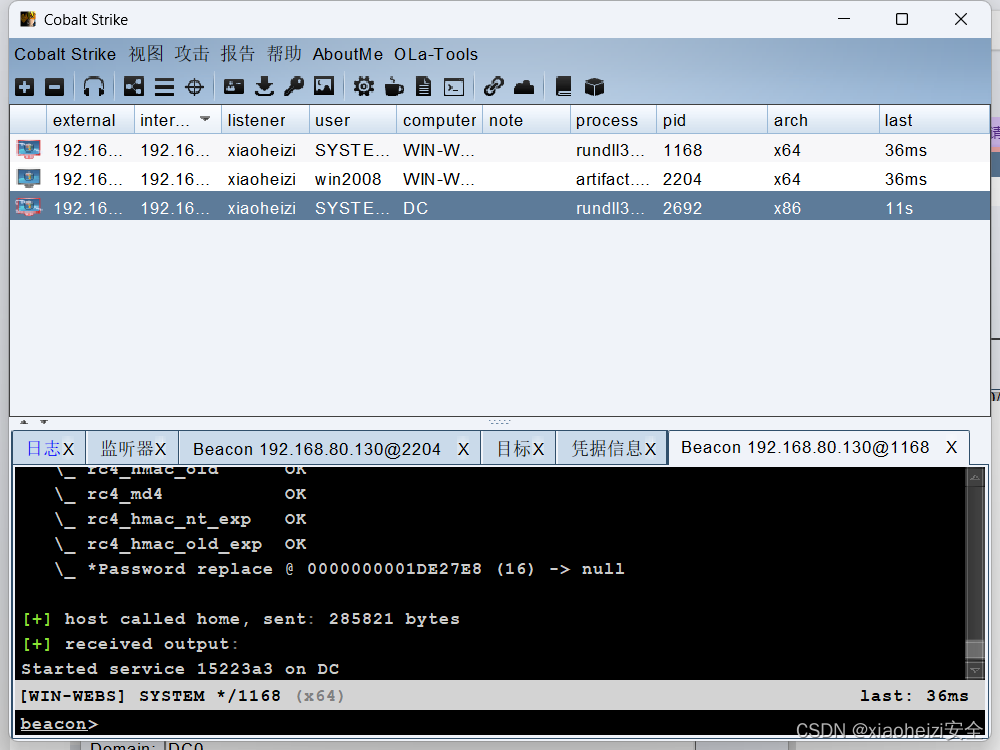

五.域信息收集--cs插件-LSTAR+Ladon+Ola+TaoWu+XieGongZi等

插件中包含各种域信息收集功能

1.下载插件,上传.cna文件到cs

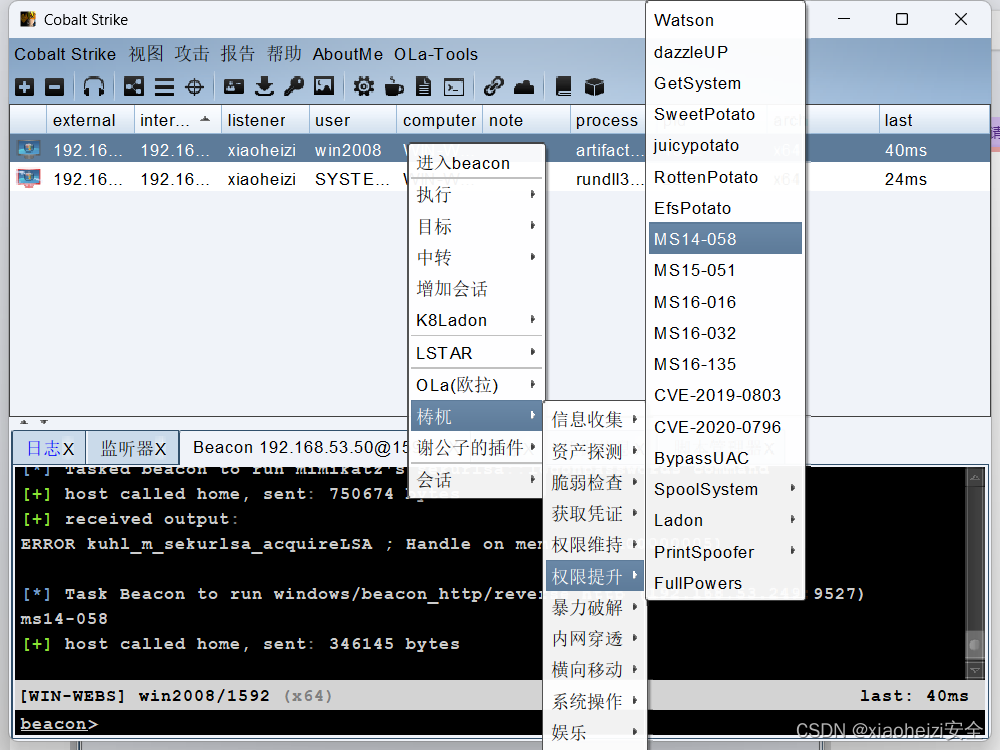

2.使用插件提权,成功获取system权限

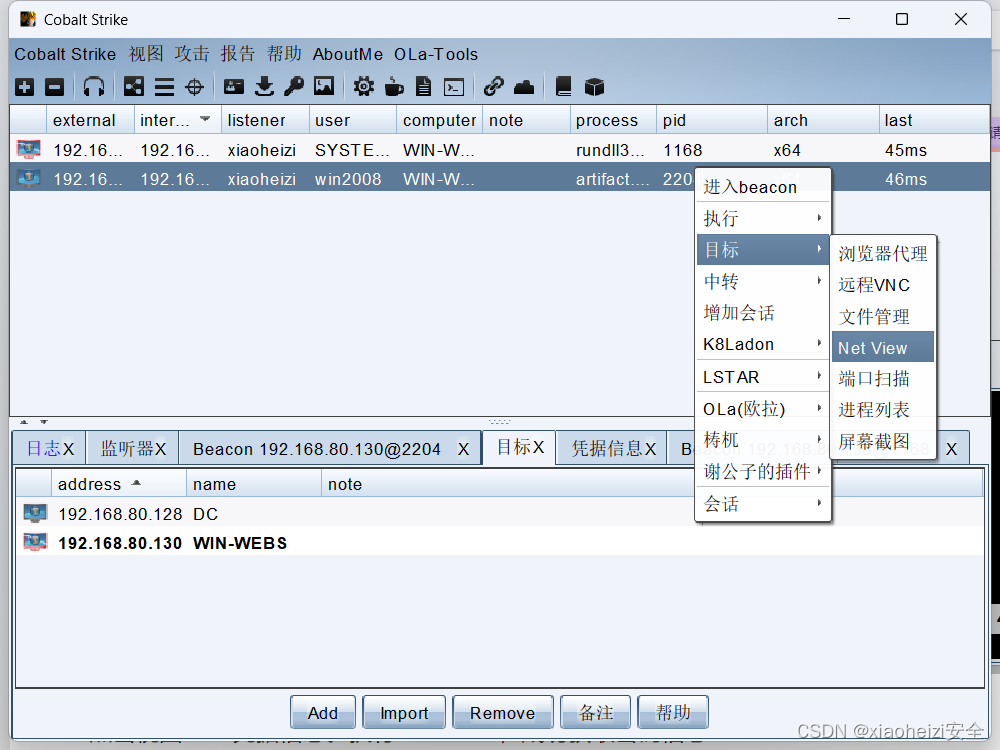

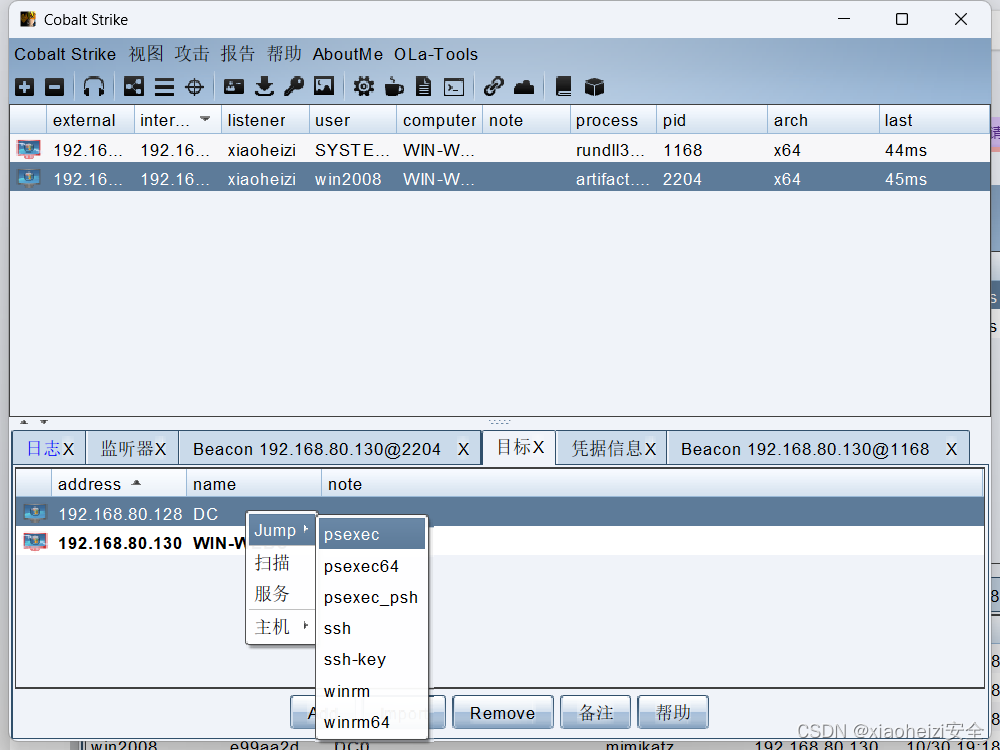

3.点击视图——目标。执行 net view

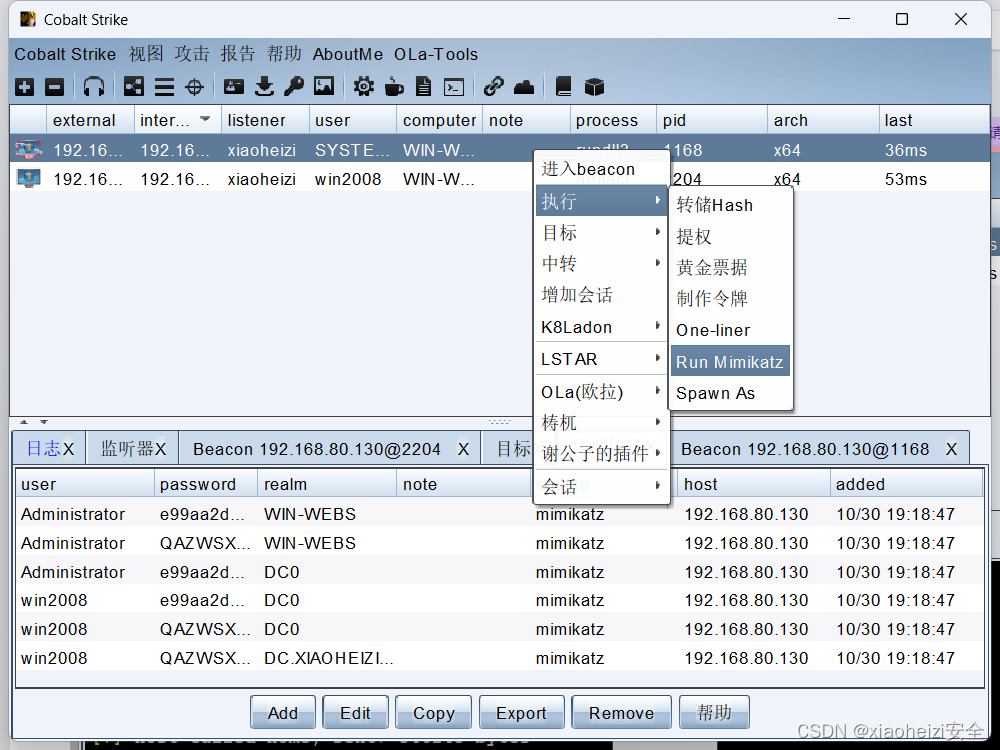

4.点击视图——凭据信息。执行mimikatz,成功获取密码信息

5.回到目标,

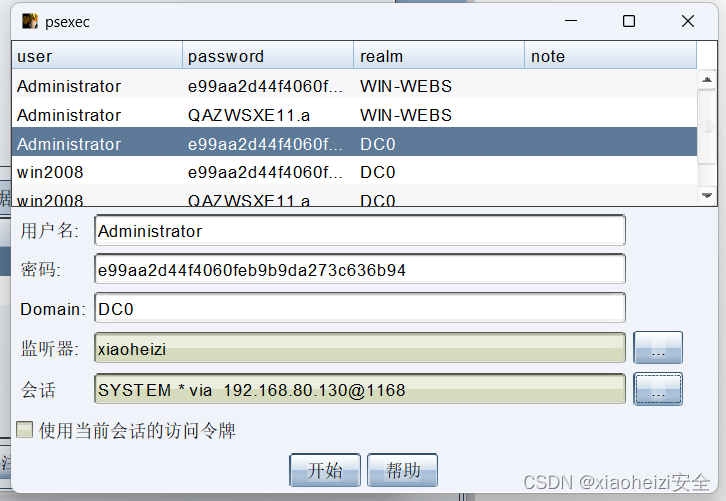

填写刚刚获取的账号密码和其他信息

成功获取域控主机system权限