使用SecScanC2构建P2P去中心化网络实现反溯源

个人博客: xzajyjs.cn

前言

这款工具是为了帮助安全研究人员在渗透测试过程中防止扫描被封禁、保护自己免溯源的一种新思路。其利用到了区块链中的p2p点对点去中心化技术构建以来构建代理池。

工具链接:https://github.com/xzajyjs/SecScanC2

实验过程

该工具分为管理员admin和普通node节点,node节点即为构建我们的代理池,根据相对应实验机下载对应文件。

我们使用三台实验机作为node节点:

centos: 198.19.249.197

ubuntu: 198.19.249.199

win11: 172.16.12.20

一台管理员admin节点:

centos2: 198.19.249.82

本机:

mac: 198.19.249.3

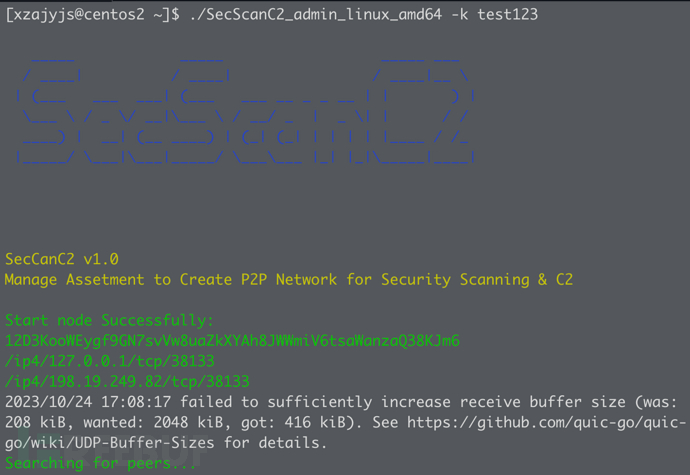

在节点上启动时需使用相同的密钥

./SecScanC2_admin_linux_amd64 -k test123 # k为密钥,各个节点需相同

这样我们的admin节点就启动起来了

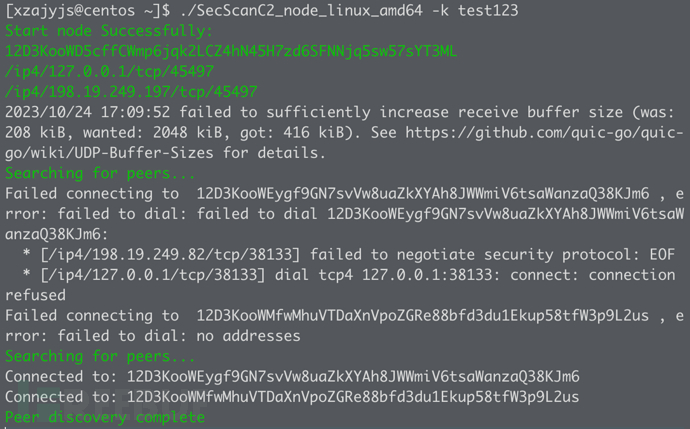

接着在各个node节点启动:

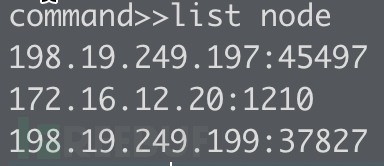

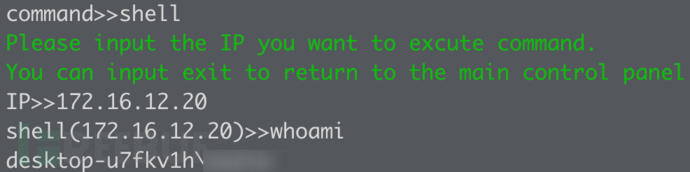

通过admin端可以看到这个p2p网络的所有节点。当然,此时通过shell <ip>命令可以进入任意一个受控节点的shell

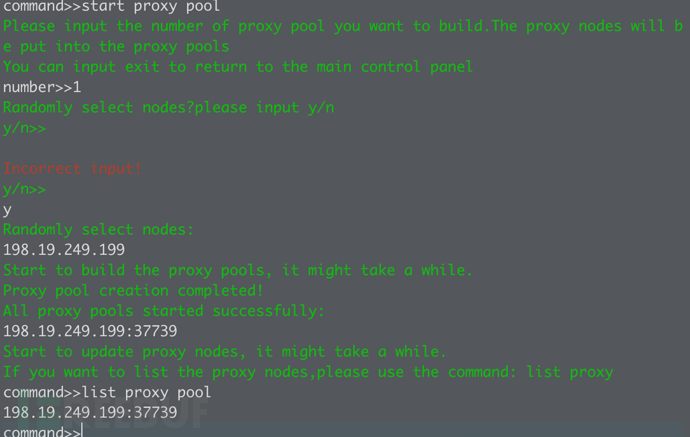

通过start proxy pool命令来创建一个代理池

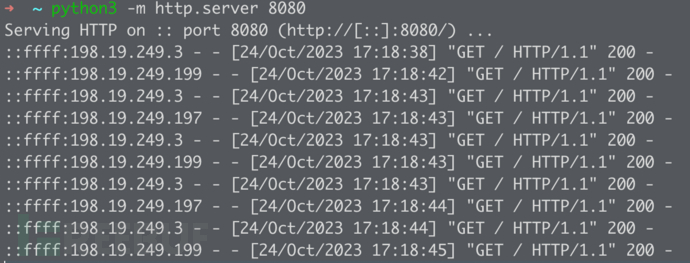

我们在本机8080端口创建一个web服务器

python3 -m http.server 8080

在某台设备上设置终端socks代理,将代理指向代理池地址:198.19.249.199:37739

export all_proxy=socks5://198.19.249.199:37739

然后多次访问这个web服务器

可以看到每次访问都会随机调用代理池中的任一节点

另外,该工具还提供了admin节点WebAPI,提供了更多可能。

更多奇淫巧技还请各位师傅自己发掘。