研究人员在野外发现大量的信息窃取者 “Stealc “的样本

一个名为Stealc的新信息窃取者正在暗网上做广告,它可能成为其他同类恶意软件的一个值得竞争的对象。

"SEKOIA在周一的一份报告中说:"威胁行为者将Stealc作为一个功能齐全、随时可用的窃取者,其开发依赖于Vidar、Raccoon、Mars和RedLine窃取者。

这家法国网络安全公司说,它发现了40多个分布在野外的Stealc样本和35个活跃的指挥和控制(C2)服务器,这表明该恶意软件已经在犯罪集团中获得吸引力。

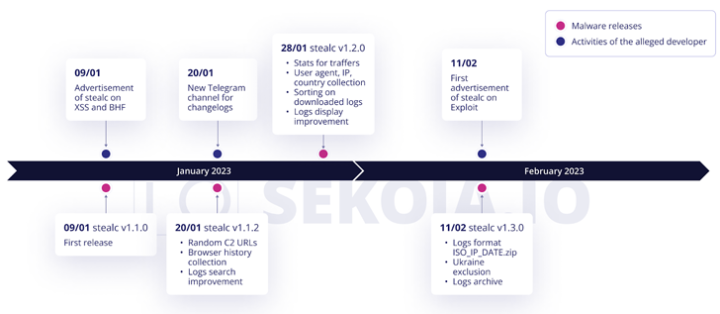

Stealc于2023年1月9日由一个名为Plymouth的演员在XSS和BHF俄语地下论坛上首次推销,用C语言编写,具有从网络浏览器、加密钱包、电子邮件客户端和消息应用程序窃取数据的能力。

该恶意软件即服务(MaaS)还拥有一个 "可定制的 "文件抓取器,允许其买家定制模块,以吸走感兴趣的文件。它进一步实现了加载器功能,以部署额外的有效载荷。

SEKOIA以 "高度的信心评估,其所谓的开发商迅速建立了自己作为一个可靠的威胁行为者,其恶意软件获得了与信息窃取者交易的网络犯罪分子的信任"。

在用来传递Stealc的传播载体中,包括从被攻击的账户发布的YouTube视频,这些视频链接到一个兜售破解软件的网站("rcc-software[.]com")。

这也表明,在YouTube上搜索安装盗版软件的方法的用户是一个目标,反映了另一个被称为Aurora的信息窃取者所采取的相同策略。

"由于Stealc MaaS的客户拥有其管理面板的构建,以托管窃取者C2服务器,并自行生成窃取者样本,因此该构建很可能在中期内泄露到地下社区,"该公司补充说。

根据反病毒厂商Avast的数据,FormBook、Agent Tesla、RedLine、LokiBot、Raccoon、Snake Keylogger和Arkei(连同其分叉Vidar)占了2022年第四季度最流行的窃取者恶意软件毒株。

声明:本文相关资讯来自thehackernews,版权归作者所有,转载目的在于传递更多信息。如有侵权,请联系本站处理。